Тези. Министерство внутренних дел российской федерации краснодарский университет

Скачать 1.1 Mb. Скачать 1.1 Mb.

|

|

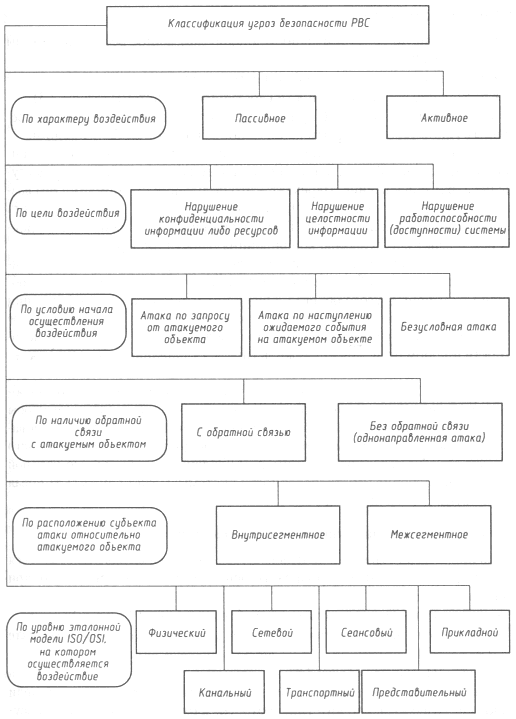

ТЕМА № 5 «Защита информации в телекоммуникационных системах» Обсуждена и одобрена на заседании кафедры ИБ протокол № 6 от «8» ноября 2013 г. Время – 2 часа. Подготовил: Старший преподаватель кафедры ИБ к.т.н. С.Г.Клюев Краснодар 2013 План лекции Введение 43 Понятие методов, способов и средств защиты информации 45 Ответственность за совершение информационных и компьютерных преступлений 48 Концепция информационной безопасности органов внутренних дел Российской Федерации 61 Введение 69 Понятие и классификация угроз безопасности информации 71 Каналы утечки информации 80 Методы, способы и техника защиты информации 88 Контроль эффективности защиты информации. 93 4. Средства защиты информации от несанкционированного доступа 102 Руководящим документом Государственной технической комиссии при Президенте Российской Федерации «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации» определены основные функции системы разграничения доступа (СРД): 111 - реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным; 112 - реализация ПРД субъектов и их процессов к устройствам создания твёрдых копий; 112 - изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов; 112 - управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа; 112 - реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам. 112 Кроме того, вышеуказанный руководящий документ предусматривает наличие обеспечивающих средств для СРД, которые выполняют следующие функции: 112 - идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта; 112 - регистрацию действий субъекта и его процесса; 112 - предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов; 112 - реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД; 112 - тестирование; 112 - очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными; 112 - учёт выходных печатных и графических форм и твёрдых копий в АС; 112 - контроль целостности программной и информационной части как СРД, так и обеспечивающих её средств. 112 Теперь рассмотрим основные принципы контроля доступа в компьютерные системы. Наиболее распространенными и основными принципами контроля доступа к информации в компьютерных системах являются избирательный (дискреционный) и мандатный. 112 4. Средства защиты информации от несанкционированного доступа 115 Рассмотрим некоторые основные средства защиты информации от несанкционированного доступа, используемые в настоящее время в Российской Федерации 115 Введение 162 1. Угрозы безопасности современных телекоммуникационных сетей. 165 1.1. Классификация угроз безопасности телекоммуникационных сетей. 165 1.2. Хакеры: социальное определение и анализ мотиваций преступного поведения. 172 2. Сравнительный анализ методов воздействия и противодействия в сети Internet. 178 2.1. Направления по защите от враждебных воздействий на безопасность сетей. 178 2.1.1 Классификация сетевых атак 179 3. Современные технические и программные средства сетевой защиты компьютерной информации. 192 3.1. Межсетевые экраны: классификация и особенности использования. 192 3.2. Виды и основные функции систем обнаружения вторжений. 195 3.2.1. Типы систем обнаружения вторжений 195 Литература Федеральный закон «О техническом регулировании» от 27 декабря 2002 г. № 184-ФЗ. ГОСТ 50922-2006 «Защита информации. Основные термины и определения». ГОСТ Р 52069.0-2003 «Защита информации. Система стандартов. Основные положения». ГОСТ Р 53113.1-2008 «Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения». ГОСТ Р 53113.2-2009 «Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов». ГОСТ Р ИСО/МЭК 18045-2008 «Методология оценки безопасности информационных технологий». УЧЕБНО-МАТЕРИАЛЬНОЕ ОБЕСПЕЧЕНИЕ Оборудование классов. Слайды. LCD-проектор Введение Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты. Принятый в настоящее время курс в связи с вступлением России в ВТО и другие влиятельные международные организации заметно способствует формированию положительного образа нашей страны на международной арене. Однако этот процесс требует и гармонизации стандартов в различных областях деятельности, в том числе и в области информационной безопасности. Таким образом, признание на территории России наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации – это естественный и обязательный шаг на пути продвижения в избранном направлении. Процесс признания в России международных стандартов по защите информации не является обособленным исключительным решением, а становится естественной составной частью реформирования всей системы стандартизации. В настоящее время в России наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивают вопросы защиты информации. Одним из наиболее значимых является стандарт ИСО/МЭК 15408–99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Этот стандарт дает новую методологию формирования требований по безопасности информационных технологий, отвечающих современному уровню их развития, и методологию оценки безопасности продуктов и систем информационных технологий. Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей обстановки и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны быть оценены все угрозы, с которыми можно столкнуться, и выбраны только те, которые могут повлиять на безопасность информации. Стандарт предполагает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое. Именно поэтому выбор правильной методологии оценки возможных угроз информационной безопасности является одним из основных направлений при переходе к международным требованиям. Целью данной лекции является рассмотрение моделей угроз безопасности телекоммуникационных систем и способов их реализации, анализировать критерии уязвимости и устойчивости телекоммуникационных систем к деструктивным воздействиям, описать средства мониторинга для выявления фактов применения несанкционированных информационных воздействий, рассмотреть характер разработки методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности. 1. Угрозы безопасности современных телекоммуникационных сетей. 1.1. Классификация угроз безопасности телекоммуникационных сетей. Еще в конце 80-х - начале 90-х годов XX века такого понятия и научного направления, как сетевая безопасность, по сути, не существовало. В те годы только зарождалось направление, связанное с компьютерной безопасностью вообще (особенно это относится к России), поэтому в научных исследованиях, посвященных анализу угроз безопасности ВС, не проводилось разделения между угрозами, специфичными для распределенных и локальных вычислительных систем. Все угрозы информационной безопасности телекоммуникационных или распределенных вычислительных сетей (РВС) в зависимости от объекта, подвергающегося воздействию, можно разделить на следующие два подмножества: удаленные атаки на инфраструктуру (под инфраструктурой сети мы будем понимать сложившуюся систему организации отношений между объектами сети и используемые в сети сервисные службы) и протоколы сети (множество В1); удаленные атаки на телекоммуникационные службы или серверы предоставления удаленного сервиса (множество В2). Первые используют уязвимости в сетевых протоколах и в инфраструктуре сети, а вторые - уязвимости в телекоммуникационных службах ("дыры", программные закладки, программные ошибки). Проведенный анализ причин успеха реальных воздействий (из множества В1) на различные распределенные вычислительные системы позволил выделить основные причины, по которым возможна реализация данных угроз: использование широковещательной среды передачи (например, Ethernet или WiFi); применение нестойких алгоритмов идентификации удаленных субъектов и объектов РВС; использование протоколов динамического изменения маршрутизации с нестойкими алгоритмами идентификации; применение алгоритмов удаленного поиска с использованием широковещательных и направленных поисковых запросов; возможность анонимного захвата одним субъектом РВС множества физических или логических каналов связи. Иными словами, возможный успех атак из множества В1 обусловлен наличием в распределенной системе одной (или нескольких) из вышеназванных причин. Систематизация основных причин успеха угроз безопасности РВС позволила ввести понятие типовой угрозы безопасности РВС (из множества В1), инвариантной к типу РВС, и создать систематизацию типовых угроз безопасности РВС из множества В1, которая рассмотрена далее. Итак, перейдем к классификации угроз из выделенного множества В1. Основная цель любой классификации состоит в том, чтобы предложить такие отличительные признаки, используя которые, можно наиболее точно описать характеризуемые явления или объекты. Поскольку ни в одном из известных авторам научных исследований не проводилось различия между локальными и удаленными информационными воздействиями на ВС, применение уже известных обобщенных классификаций для описания удаленных воздействий не позволяет более или менее точно раскрыть их сущность и описать механизмы и условия их осуществления. Для более точного описания угроз безопасности РВС (из множества В1) предлагается следующая классификация (рис. 1).  Рис. 1. Классификация угроз безопасности РВС 1. По характеру воздействия: пассивное; активное. Пассивным воздействием на распределенную вычислительную систему можно назвать воздействие, которое не оказывает непосредственного влияния на работу системы, но способно нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером типового пассивного удаленного воздействия в РВС служит прослушивание канала связи в сети. При пассивном воздействии, в отличие от активного, не остается никаких следов (от того, что атакующий просмотрит чужое сообщение в системе, ничего не изменится). Под активным воздействием на распределенную ВС понимается воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Это связано с тем, что в самой природе разрушающего воздействия заложено активное начало. Очевидным отличием активного воздействия от пассивного является принципиальная возможность его обнаружения (естественно, с большими или меньшими усилиями), так как в результате его осуществления в системе происходят определенные изменения. 2. По цели воздействия: нарушение конфиденциальности информации либо ресурсов системы; нарушение целостности информации; нарушение работоспособности (доступности) системы. Этот классификационный признак является прямой проекцией трех основных типов угроз: раскрытия, целостности и отказа в обслуживании. Цель большинства атак - получить несанкционированный доступ к информации. Существуют две принципиальные возможности такого доступа: перехват и искажение. Перехват - это получение информации без возможности ее искажения. Примером перехвата может служить прослушивание канала в сети. Такая атака является пассивным воздействием и ведет к нарушению конфиденциальности информации. Искажение информации означает полный контроль над информационным потоком между объектами системы или возможность передачи сообщений от имени другого объекта. Очевидно, что искажение информации ведет к нарушению ее целостности, то есть представляет собой активное воздействие. Примером удаленной атаки, цель которой - нарушение целостности информации, может служить типовая удаленная атака (УА) "ложный объект РВС". Принципиально иной целью атаки является нарушение работоспособности системы. В этом случае основная цель взломщика - добиться, чтобы операционная система на атакованном объекте вышла из строя и, следовательно, для всех остальных объектов системы доступ к ресурсам данного объекта был бы невозможен. Примером удаленной атаки, целью которой является нарушение работоспособности системы, может служить типовая атака "отказ в обслуживании". 3. По условию начала осуществления воздействия. Удаленное воздействие, как и любое другое, может начать осуществляться только при определенных условиях. В распределенных ВС существуют три вида таких условий: атака после запроса от атакуемого объекта; атака после наступления ожидаемого события на атакуемом объекте; безусловная атака. В первом случае взломщик ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных сообщений в Internet могут служить запросы DNS или ARP (определение MAC адреса по известному IP адресу). Следует отметить, что такой тип удаленных атак наиболее характерен для распределенных ВС. При осуществлении следующего вида атаки атакующий осуществляет постоянное наблюдение за состоянием операционной системы объекта атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором начала атаки выступает сам атакуемый объект. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT. При безусловной атаке ее начало не зависит от состояния системы атакуемого объекта, то есть воздействие осуществляется немедленно. Следовательно, в этом случае его инициатором является атакующий. 4. По наличию обратной связи с атакуемым объектом: с обратной связью; без обратной связи, или однонаправленная атака. Если взломщику требуется получить ответ на некоторые запросы, переданные на объект воздействия, то есть между атакующим и целью атаки существует обратная связь, которая позволяет ему адекватно реагировать при изменении ситуации, то такое воздействие можно отнести к классу с обратной связью. Подобные удаленные атаки наиболее характерны для распределенных ВС. Инициатор удаленной атаки без обратной связи, напротив, не реагирует ни на какие изменения, происходящие на атакуемом объекте. Воздействие данного вида обычно осуществляется передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны. Примером подобных атак - их можно назвать однонаправленными - является типовая атака "отказ в обслуживании". 5. По расположению субъекта атаки относительно атакуемого объекта: внутрисегментное; межсегментное. Первоначально рассмотрим ряд определений. Субъект атаки, или источник атаки - это атакующая программа или оператор, непосредственно осуществляющие воздействие. Хост (host) - сетевой компьютер. Маршрутизатор, или роутер (router) - устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети. Подсеть (subnetwork в терминологии Internet) - логическое объединение, совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер. Хосты внутри одной подсети могут взаимодействовать непосредственно, минуя маршрутизатор. Сегмент сети (segment) - физическое объединение хостов. Например, сегменты сети образуются совокупностью хостов, подключенных к серверу по схеме "общая шина". При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте. Для осуществления удаленного воздействия чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте, а при межсегментной - в разных. Данный классификационный признак позволяет судить о так называемой степени удаленности атаки. На практике межсегментное воздействие осуществить значительно труднее, чем внутрисегментное, но и опасность оно представляет гораздо большую. В таком случае объект и субъект атаки могут находиться на расстоянии многих тысяч километров друг от друга, что существенно усложняет возможность непосредственного обнаружения атакующего и адекватной реакции на атаку. |