программные и аппаратные средства информационной безопасности. Московская финансовопромышленная академия Кафедра Информационной безопасности

Скачать 3.21 Mb. Скачать 3.21 Mb.

|

|

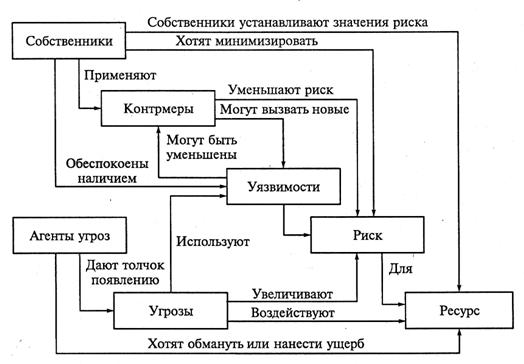

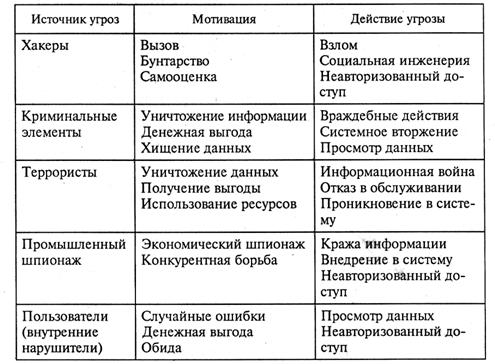

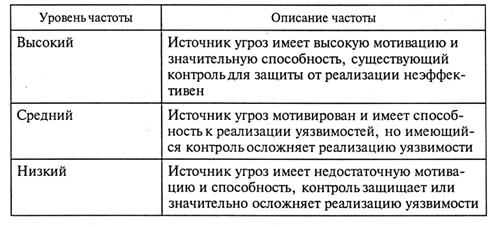

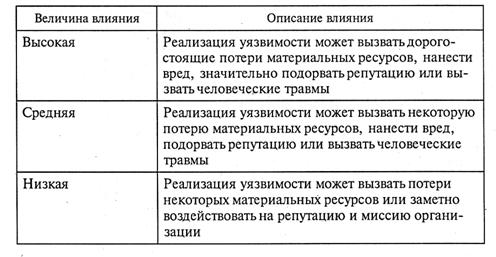

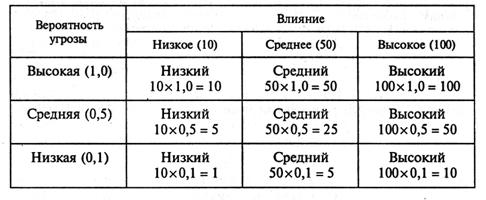

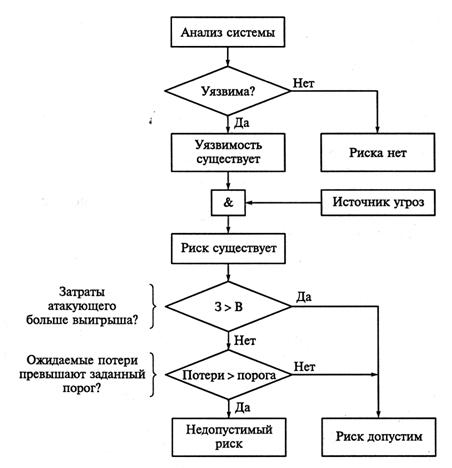

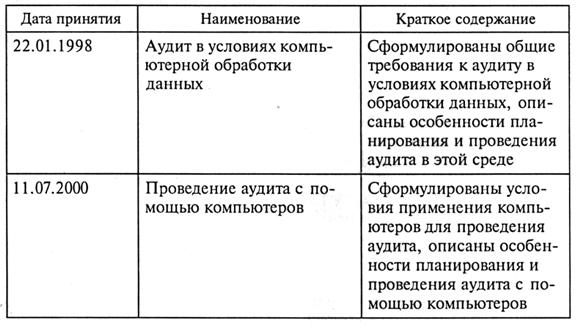

Эшелонированная оборона Под эшелонированной обороной (defense in depth) в современной компьютерной литературе понимается практическая стратегия достижения информационной гарантированности (information assurance) в сетевом оборудовании. Эта стратегия представляет собой баланс между свойствами защиты и стоимостью, производительностью и функциональными характеристиками. Информационная гарантированность достигается, когда информация и информационные системы защищены от атак посредством применения служб безопасности, таких как доступность, целостность, аутентификация, конфиденциальность и неотказуемость. Приложения, реализующие эти службы, должны базироваться на парадигме — защита, обнаружение и реакция. Достижение информационной гарантированности стратегии эшелонированной обороны требует нахождения баланса трех основных элементов. 1. Персонал — достижение информационной гарантированности начинается с уровня управления организацией. Персонал управления должен ясно представлять себе возможные угрозы выполнению целевых задач организации. За этим должны следовать инвентаризация ресурсов, определение политики и процедур обеспечения информационной гарантированности, распределение ролей персонала и определение ответственности. Сюда же относятся процедуры физической защиты и меры безопасности персонала. 2. Технология — для того чтобы увериться, что достаточные технологии выбраны и правильно применены, необходимы разработка и внедрение эффективной политики и процедур обеспечения информационной гарантированности. Они должны включать в себя: политику безопасности, архитектуру и стандарты системного уровня, критерии выбора необходимых продуктов, специфику конфигурирования компонентов систем, а также процедуры оценки рисков. 3. Функциональные операции — данный аспект фокусируется на всей ежедневной деятельности, требуемой для поддержания безопасности организации. В состав таких функциональных операций могут входить, например, следующие операции: разработка, установка и поддержание политики безопасности (политик безопасности); проверка и сертификация изменений в используемых информационных технологиях; управление установленными средствами обеспечения безопасности; контроль и реагирование на текущие угрозы; обнаружение атак и реакция на них; процедуры восстановления и переустановки компонент информационных технологий и т.д. Стратегия эшелонированной обороны рекомендует применение следующих принципов информационной гарантированности для технологии: применение защиты во множественных местах. Поскольку злоумышленники могут атаковать систему из множества мест, включая внешние и внутренние, организация должна применять защитные механизмы в различных точках, которые должны обеспечивать защиту сетей и инфраструктуры, защиту границ сети и территории, а также защиту компьютерного оборудования; применение уровневой защиты предполагает установку защитных механизмов между потенциальным злоумышленником и целью; определение устойчивости безопасности достигается оценкой защитных возможностей каждого компонента информационной гарантированности; применение инфраструктуры обнаружения атак и вторжений, использование методов и средств анализа и корреляции получаемых данной инфраструктурой результатов. Концепция эшелонированной обороны в настоящее время является общепринятой, поэтому производители средств защиты реализуют ее выпуском целых линеек защитных средств, которые функционируют совместно и управляются, как правило, единым устройством управления. Вопрос 4. Управление рисками. Одной из важнейших задач управления ИБ является управление рисками. Управление риском охватывает три процесса: оценку риска, уменьшение риска, применение результатов оценки. Управление риском есть процесс, который позволяет менеджерам информационных технологий (ИТ) осуществлять баланс между операционной и экономической стоимостями защитных мер, и достигать целей защиты ИТ систем и данных, которые поддерживают их организационную миссию. Поэтому управление риском — одна из главных задач и обязанностей управления организации. Управление рисками ИБ — итеративный процесс, который требует контроля и периодического пересмотра. Основные понятия Управление рисками использует понятийный аппарат, который в настоящее время стандартизован. Ресурсы (assets) — это то, что организация ценит и хочет защитить. Ресурсы включают в себя информацию и поддерживающие средства, которые требуются организации для ведения бизнеса. Примерами ресурсов являются: информация (данные), т.е. файлы с деталями платежей, звуковые записи файлы изображений, информация о продуктах, описания и планы; бумажные документы (контракты, заполненные формы); программное обеспечение (системное ПО, прикладное ПО, средства разработки и утилиты); физическое оборудование (компьютеры и коммуникационное оборудование, магнитные носители, другое техническое оборудование); службы (вычислительные и коммуникационные, провайдеры служб, утилиты); люди и их знания (техническое, операционное, маркетинговое, юридическое, финансовое); имидж и репутация организации. Каждому ресурсу должно быть присвоено значение. Значения ресурсов используются для идентификации соответствующей защиты и определения важности ресурсов для бизнеса. Значения могут быть выражены в терминах потенциального влияния на бизнес нежелательных событий, приводящих к потере конфиденциальности, целостности и (или) доступности. Потенциальное влияние может включать в себя финансовые потери, падение доходов и акций на рынке или падение престижа. Угроза (threat) — потенциальная причина нежелательного события, которое может нанести ущерб организации и ее объектам. Угрозы могут быть естественными (наводнение, пожар, землетрясение), преднамеренными или случайными. Результатом реализации угрозы может быть: разрушение объекта (средств, данных, оборудования, связи); повреждение или модификация объекта (данных, приложений); кража, удаление или потеря объекта (оборудования, данных, приложений); раскрытие объекта (данных); использование или внедрение нелегального объекта (оборудования, нелицензированного ПО, фальшивых данных); прерывание службы. Угроза требует реализации уязвимости объекта, чтобы вызвать ущерб. Уязвимости (vulnerability) — слабости, ассоциированные с ресурсами организации. Уязвимость есть условие или множество условий, которые могут позволить угрозе воздействовать на объект или с большей частотой, или с большим влиянием, или совместно. Обычно уязвимость является следствием плохо отработанных процедур, ошибок непрофессионального персонала, некорректной конфигурации или исследовательской технологии. Чтобы уязвимость была использована, она должна быть известна или реализована угрозой. Риск безопасности — возможность данной угрозы реализовать уязвимости для того, чтобы вызвать ущерб или разрушение ресурса или группы ресурсов, что прямо или косвенно воздействует на организацию. Уровень риска безопасности определяется комбинацией значений ресурсов, оцененных уровней соответствующих угроз и ассоциированных с ними уязвимостей. Контроль безопасности — практика, процедуры и механизмы, которые могут защитить объекты от угроз, уменьшить уязвимости или уменьшить влияние нежелательных событий. Процесс оценки рисков Оценка риска — основной процесс в методологии управления риском. Риск является функцией вероятности того, что данный источник угроз осуществит частную потенциальную уязвимость, и результирующего влияния нежелательного события на организацию. Взаимоотношения между компонентами оценки риска представлены на рис. 5.8.  Рис. 5.8. Взаимоотношения между компонентами оценки риск Для определения вероятности будущих нежелательных событий угрозы для ИТ системы должны быть рассмотрены вместе с потенциальными уязвимостями и привязаны к местоположению в ИТ системе. Влияние связано с величиной ущерба, который может быть вызван угрозой, реализующей уязвимость. Уровень влияния определяется потенциальным предназначением влияния, и ему присваивается относительное значение для ИТ ресурса и ресурсов, на которые оно воздействует (т.е. критичность и чувствительность ИТ компонентов и данных). Общая оценка риска включает в себя следующие шаги: 1) характеристика системы; 2) идентификация угроз; 3) идентификация уязвимостей; 4) анализ средств защиты (контроля); 5) определение вероятностей (ранжирование частот появления); 6) анализ влияния; 7) определение риска; 8) рекомендации по средствам защиты (контролю); 9) результирующая документация. Характеристика системы. Она включает в себя описание системы, системных компонентов, элементов системы, пользователей и т. п. В нее также включают расположение частей (подразделений) организации, основные информационные потоки, классификацию информации и другую необходимую информацию, которая может использоваться на следующих шагах. Идентификация угроз. Источник угроз — это или намеренное и методическое исследование цели в поисках уязвимостей, или ситуация и метод, которые случайно приводят к уязвимости. Источник угроз определяется как любое обстоятельство или событие, которые потенциально могут нанести ущерб ИТ системе (табл. 5.2). Таблица 5.2. Источники и описания угроз  Для определения системных уязвимостей рекомендуют использование источников угроз, результатов тестирования системной безопасности, разработку контрольного списка требований по безопасности. Типы уязвимостей и методологии их определения обычно зависят от природы ИТ системы и фазы ее жизненного цикла: если ИТ система еще не спроектирована, то поиск уязвимостей концентрируется на организационной ПБ, планируемых процедурах безопасности, определении системных требований и анализе документов поставщиков продуктов безопасности; если ИТ система уже применяется, то идентификация должна быть расширена для включения дополнительной информации, такой, например, как соответствие свойств безопасности, описанных в документации по безопасности, результатам сертификационных тестов и испытаний; если ИТ система функционирует, то процесс идентификации уязвимостей должен включать в себя анализ свойств безопасности ИТ системы и контроля безопасности (технического и процедурного), используемого для защиты системы. Идентификация уязвимостей. Технические и нетехнические уязвимости, ассоциированные с обрабатывающим оборудованием ИТ системы, могут быть идентифицированы посредством применения технологий сбора информации. Другим существенным источником данных по уязвимостям является Интернет. Часто в сети разработчиками публикуются известные системные уязвимости вместе со средствами их устранения. Могут применяться и другие документированные источники, например: результаты предыдущих оценок риска; отчеты аудита ИТ системы, отчеты о системных аномалиях, отчеты с обзорами безопасности, отчеты о системных тестах и оценках; списки уязвимостей, например, из баз данных уязвимостей; информационные бюллетени по безопасности; информационные бюллетени изготовителей; коммерческие компании, выполняющие функции информационного аудита безопасности; анализ безопасности системного ПО; тестирование системной безопасности. Для оценки реального наличия уязвимостей могут применяться методы тестирования (включая системное тестирование) для идентификации системных уязвимостей в зависимости от критичности ИТ системы и доступных ресурсов (т.е. выделенного бюджета, доступной технологии, наличия квалифицированного персонала для осуществления тестирования). Методы тестирования включают в себя: средства автоматического сканирования уязвимостей; тесты и оценка безопасности; тесты на проникновение. Средства автоматического сканирования уязвимостей используются для сканирования групп хостов или сети на известные уязвимые службы. Необходимо заметить, что некоторые потенциальные уязвимости, определенные таким автоматическим средством, могут не представлять реальных уязвимостей в контексте реального системного оборудования организации. Тестирование и оценка безопасности могут быть использованы для идентификации уязвимостей во время процесса оценки риска. Они включают в себя разработку и выполнение плана тестирования (т.е. разработку программных средств тестов, тестовые процедуры, ожидаемые результаты тестов). Назначение тестирования — протестировать эффективность контроля безопасности в ИТ системе, т.е. как он применен в операционном оборудовании. Цель — удостовериться, что прикладной контроль удовлетворяет спецификациям безопасности для ПО и аппаратуры. Кроме того, оценивается то, как прикладной контроль согласовывается с существующими требованиями (например, стандартами). Тесты на проникновение могут использоваться для оценки контроля безопасности и уверенности в том, что различные аспекты ИТ системы защищены. Тесты на проникновение могут использоваться для оценки способности ИТ системы противостоять попыткам нарушения системной безопасности. Их целью является тестирование ИТ системы с точки зрения третьей стороны для идентификации потенциальных отказов защитных систем ИТ системы. На основе анализа уязвимостей составляется список системных уязвимостей, которые могут быть вызваны потенциальными Анализ средств защиты (контроля). Целью этого шага является анализ применяемых или планируемых к применению средств защиты (контроля) в организации для минимизации или устранения вероятности уязвимости, реализуемой источником угроз. Определение вероятностей (ранжирование частот появления). Для получения общей оценки вероятности, которая показывает вероятность того, что потенциальная уязвимость может быть реализована внутри конструкции ассоциированного с угрозой оборудования, могут быть рассмотрены следующие факторы: движущая сила (мотивация) и способность источника угроз; природа уязвимости; существование и эффективность текущего контроля. Поскольку получение количественных данных вероятностей затруднено, обычно используются нечеткие шкалы. Например, вероятность того, что потенциальная уязвимость может быть реализована данным источником угроз, может быть описана как высокая, средняя и низкая (табл. 5.3). Выходом данного шага являются ранжированные оценки частот появления. Анализ влияния. При проведении анализа влияния цель состоит в определении нежелательного влияния успешной реализации уязвимостей угрозами. Для этого необходимо получить следующую информацию: миссия системы (т.е. процессы, осуществляемые ИТ системой); критичность системы и данных (т.е. значение или важность системы для организации); чувствительность системы и данных. Степень влияния также оценивается нечеткой шкалой (табл. 5.4). Таблица 5.3. Значения уровней вероятностей  Таблица 5.4. Оценка степени влияния  Определение риска. Назначение этого шага — оценить уровень риска ИТ системы. Определение риска для частной пары угроза- уязвимость может быть выражена как функция: от вероятности того, что данный источник угроз пытается реализовать данную уязвимость; величины влияния при удачной реализации источником угроз уязвимости; достаточности планируемого или существующего контроля для уменьшения или устранения риска. Для измерения риска используются шкалы риска и матрица уровней риска. В матрице уровней риска окончательное определение задачи риска получается умножением уровней частоты (классов) вероятностей угроз на степень влияния угроз. Такая матрица показывает, как общие классы риска могут быть определены на основе входов из категорий вероятности угрозы и влияния угрозы (табл. 5.5). Таблица 5.5. Матрица уровней (классов) рисков  Данная матрица (3 х 3) является матрицей оценок угроз (высокой, средней, низкой) и влияния угрозы (высокое, среднее, низкое). В зависимости от требований организации и числа градаций желаемой оценки риска можно использовать матрицы 4x4 или 5x5. Например, в матрицу 5x5 могут быть добавлены следующие значения: для вероятности угрозы — очень низкая, очень высокая; для влияния угрозы — очень низкая, очень высокая. Это позволит получить очень низкий и очень высокий уровни риска. Очень высокий уровень риска может требовать выключения системы или остановки всех средств интеграции ИТ системы. Пример, приведенный в табл. 5.5, показывает, как получаются общие уровни риска. Определение этих уровней риска или классов может быть в значительной степени субъективным. Логическое обоснование может быть проведено в терминах вероятностей, присвоенных каждому уровню вероятности угрозы, и значения, присвоенного каждому уровню влияния. Например, присвоить вероятность для уровня угрозы высокий — 1,0; для среднего — 0,5; для низкого — 0,1. Для значений влияния: для высокого — 100; для среднего — 50; для низкого — 10. Рекомендации по средствам защиты (контроля). На основе матрицы уровней рисков выбираются средства защиты (контроля), которые могут уменьшить или устранить идентифицированный риск. Целью этих рекомендаций является уменьшение уровня риска ИТ системе и ее данным до допустимого уровня. Рекомендации по средствам защиты (контроля) являются результатом процесса оценки риска и дают исходные данные для процесса уменьшения риска, во время которого оценивается рекомендуемый процедурный и технический контроль безопасности, назначаются приоритеты и выполняются планы покупки и внедрения различных средств. Необходимо отметить, что не все рекомендуемые меры контроля могут быть применены для уменьшения потерь. Для определения конкретных мер, которые требуются и соответствуют определенной организации, применяется анализ затрат и результатов (cost/benefit analysis). Данный анализ применяется к рекомендуемым средствам защиты, чтобы продемонстрировать, что стоимость применения контроля может быть оправдана снижением уровня риска. Дополнительно должны быть учтены такие влияния рекомендуемых опций, как операционное влияние (т.е. влияние на производительность системы) и осуществимость (т.е. выполнение технических требований, пользовательская приемлемость). В результате выполнения этого шага разрабатываются рекомендации по средствам защиты (контроля) и альтернативные решения для уменьшения риска. Результирующая документация. После выполнения оценки риска (источники угроз и уязвимости идентифицированы, риск оценен, рекомендации по контролю подготовлены) результаты должны быть представлены в виде официального отчета. Соответствующий отчет по оценке риска описывает угрозы, уязвимости, измерения риска и дает рекомендации по применению средств защиты (контроля). Уменьшение рисков После получения результатов анализа рисков основной задачей является разделение рисков на приемлемые и неприемлемые. Если риск является неприемлемым, то необходимо применять процедуры его уменьшения. Процесс уменьшения риска включает в себя установление приоритетов отдельным составляющим общей оценки риска, оценку и применение соответствующих уменьшающих риск рекомендованных средств защиты (контроля). Поскольку устранение всех рисков обычно невозможно или непрактично, обязанностью администрации является выполнение анализа затрат и результатов и применение наиболее соответствующих средств защиты для уменьшения риска до допустимого уровня, характеризующегося минимальным нежелательным влиянием на ресурсы и миссию организации. В общем случае уменьшение риска может быть достигнуто посредством применения одной или комбинации следующих операций уменьшения риска: принятие риска (принять потенциальный риск и продолжать функционирование ИТ системы или применить средства защиты для уменьшения риска до допустимого уровня); уклонение от риска (уклониться от риска, устранив причину риска и (или) последствий, т.е. отказаться от определенных функций системы или выключать систему, когда идентифицируется риск); ограничение риска (ограничить риск применением средств защиты, которые минимизируют нежелательное влияние реализации уязвимости угрозой, т.е. использовать поддерживающие, предупредительные или обнаруживающие средства); планирование риска (управлять риском, разрабатывая план уменьшения риска, который устанавливает приоритеты, применяет и поддерживает средства защиты); исследования и подтверждения (уменьшить риск потерь подтверждением уязвимости или дефекта и применением исследовательских средств защиты для устранения уязвимости); передача риска (передать риск, используя другие варианты для компенсации потерь, такие, например, как покупка страховки). При принятии решения для уменьшения риска должны быть рассмотрены цели и миссия организации. Может оказаться непрактичным рассматривать все идентифицированные риски, поэтому должны быть установлены приоритеты для пар угроза — уязвимость, которые имеют потенциальную возможность оказывать наибольшее влияние на миссию или ущерб. Кроме того, при защите миссии организации и ее ИТ систем (поскольку каждая организация имеет уникальное оборудование и решает свои задачи) варианты, используемые для уменьшения риска, и методы, используемые для применения средств защиты, могут варьироваться. Наилучшим подходом является использование соответствующих технологий, в число которых входят использование средств защиты различных производителей, соответствующие варианты уменьшения риска и нетехнические административные меры. Общая схема процесса уменьшения риска приведена на рис. 5.9.  Рис. 5.9. Схема процесса уменьшения риска Соответствующие точки применения действий средств защиты на рисунке помечены словом «да». Рассмотрим правила, которые являются руководством по действиям уменьшения риска от преднамеренных угроз: 1) когда уязвимость (или дефект, слабость) существует — применить технику передачи (assurance) для уменьшения вероятности реализации уязвимости; 2) когда уязвимость может быть осуществлена — применить уровневую защиту, специальное проектирование архитектуры и административные средства для минимизации риска или предупреждения его; 3) когда затраты атакующего меньше, чем потенциальный выигрыш, — применить защиту для уменьшения мотивации атакующего так, чтобы увеличить затраты атакующего (т.е. использовать такие средства, которые ограничивают то, к чему может иметь доступ пользователь, и значительно уменьшают выигрыш атакующего); 4) когда потери (убытки) очень велики — применить принципы конструирования, архитектуру, техническую и нетехническую защиту для ограничения степени влияния атаки и, таким образом, уменьшить потенциал потерь. Такая стратегия, за исключением третьего пункта, также применима для уменьшения риска, возрастающего в результате аппаратных или непреднамеренных человеческих угроз (т.е. ошибок системы или пользователей). Как правило, основным методом снижения риска является применение соответствующих средств защиты (контроля). При этом необходимо применять следующее правило: «В первую очередь рассматривать наибольший риск, стремясь к значительному уменьшению риска при минимальной стоимости и минимальном влиянии на другие свойства рассматриваемого объекта». Для уменьшения риска используется следующая методология, описывающая подход к применению средств защиты. Шаг 1 — присвоить приоритеты действиям. Базируясь на уровнях риска, представленных в отчете по оценке риска, расставить приоритеты действиям. При применении к ресурсам наивысший приоритет должен быть дан значениям риска с неприемлемо большими рангами (т.е. риску присвоен очень высокий или высокий уровень). Эти пары угроза—уязвимость будут требовать немедленных корректирующих действий для защиты интересов и миссии организации. Выход шага 1 — ранжированные (от высокого до низкого) риски. Шаг 2 — оценить рекомендуемые варианты защиты. Рекомендованные в результате процесса оценки риска средства защиты могут быть неподходящими и неосуществимыми для определен- ной организации и ИТ системы. Во время этого шага анализируется их осуществимость (т. е. совместимость с существующими средствами и системами, возможность принятия пользователями) и эффективность (т.е. степень защиты и уровень уменьшения риска) рекомендованных средств защиты. Цель — выбрать наиболее подходящие средства для минимизации риска. Выход шага 2 — список подходящих средств защиты (контроля). Шаг 3 — провести анализ затрат и результатов. Анализ выполняется для помощи руководству в принятии решения и идентификации эффективной стоимости средств. Выход шага 3 — анализ затрат и результатов, описывающий стоимость и результаты применения (или не применения) средств защиты. Шаг 4 — выбрать средства защиты. На основе анализа затрат и результатов управление организации определяет средства защиты для уменьшения риска для миссии организации на основе критерия стоимость — эффективность. Выбранные средства должны комбинировать технические, операционные и управляющие средствами элементы, чтобы обеспечить адекватную защиту ИТ системы и организации. Выход шага 4 — список выбранных средств. Шаг 5 — назначить ответственных. Идентифицируются подходящие персоны (из числа внутреннего персонала или с привлечением внешних организаций), которые имеют соответствующий опыт и знания в применении выбранных средств защиты, и назначаются ответственными. Выход шага 5 — список ответственных персон. Шаг 6 — разработать план реализации защиты. На этом шаге разрабатывается план реализации (применения) средств защиты (план действий). Этот план, как минимум, должен содержать следующую информацию: риски (пары угроза—уязвимость) и соответствующие уровни риска (выход отчета оценки риска); рекомендуемые средства защиты (из отчета оценки риска); приоритеты действий (с приоритетами, данными с учетом очень высокого и высокого уровней риска); выбранные и планируемые к применению средства защиты (определенные на основе осуществимости, эффективности и выигрыша для организации и стоимости); требуемые ресурсы для применения выбранных планируемых средств; списки ответственных команд и персонала; начальная дата применения; назначенная дата завершения применения; требуемые средства и необходимое обслуживание. Этот план расставляет приоритеты действиям по применению средств защиты и составлен от даты начала до даты конца. Он поможет упростить процесс уменьшения риска. Выход шага 6 — план применения средств защиты. Шаг 7 — применить выбранные средства защиты. В зависимости от индивидуальной ситуации применение средств защиты может уменьшить уровень риска, но не уничтожить его. Выход шага 7 — остаточный риск. При применении рекомендованных средств для уменьшения риска организация должна рассмотреть технические, управленческие и операционные средства защиты или их комбинацию, чтобы обеспечить максимальную эффективность защиты для своей ИТ системы и организации. Средства защиты, используемые надлежащим образом, могут защитить, ограничить или остановить ущерб источника угроз. Остаточный риск. Применение средств защиты не гарантирует уничтожение риска, более того, это в принципе невозможно. Поэтому всегда остается какой-то уровень риска, называемый оста- точным риском. Цель процесса уменьшения риска и состоит в получении остаточного риска, который допустим для выполнения миссии организации. Общая схема получения остаточного риска показана на рис. 5.10.  Рис. 5.10. Схема получения остаточного риска Организация может анализировать оценку уменьшения риска в результате применения новых или усовершенствованных средств защиты в терминах уменьшения вероятности угрозы или влияния — двух параметров, которые определяют уменьшение уровня риска миссии организации (рис. 5.11).  Рис. 5.11.Процедуры уменьшения уровня риска Для получения допустимого остаточного риска организация может использовать новые или усовершенствованные средства защиты, которые уменьшают риск посредством: удаления некоторых системных уязвимостей (дефектов и слабостей) путем уменьшения числа возможных пар источник угрозы — уязвимость; добавления специальных нацеленных средств для уменьшения способности и мотивации источника угроз. Например, если определено, что стоимость инсталляции и поддержки дополнительного ПО безопасности для отдельного компьютера, хранящего чувствительную информацию, слишком высока для организации, то может быть применен усиленный административный и физический контроль, чтобы затруднить физический доступ к данному компьютеру; уменьшения величины нежелательного влияния (например, ограничение степени уязвимости или модификация взаимоотношений между ИТ системой и миссией организации). Вычисление и оценивание риска. Тенденции развития организаций показывают, что их компьютерные сети непрерывно расширяются и обновляются, компоненты сетей и ИТ меняются и дополняются, прикладное ПО заменяется или обновляется новыми версиями. Кроме того, изменения затрагивают персонал организации и соответственно политику безопасности. Эти изменения означают, что появляются новые риски, а риски, ранее подвергшиеся уменьшению, снова становятся значительными. Поэтому процесс управления рисками должен быть непрерывным и эволюционирующим. В США процесс оценки риска обычно повторяется каждые 3 года государственными органами (ОМВ Circular А-130). Управление риском должно интегрироваться с жизненным циклом ИТ системы, потому что это является хорошей практикой и поддержкой выполнения бизнеса организацией. Периодическое проведение процесса оценки риска позволит гибко и быстро реагировать на изменения в ИТ системе и обслуживающем оборудовании. Для успешного выполнения своей миссии организация должна иметь соответствующую программу управления риском. Пример содержания результирующего отчета Рассмотрим примерную структуру отчета оценки риска. 1. Введение: цель; масштабы данной оценки риска. Описание системных компонент, элементов, пользователей, расположение частей организации и другие детали системы, включенные в рассмотрение для оценки риска. 2. Подход к оценке риска — кратко описывается подход, используемый для оценки риска: участники (т.е. члены команды оценки риска); техника, используемая для сбора информации; разработка и описание шкалы рисков (т.е. 3x3, 4x4 или 5x5 матрицы уровней риска). 3. Характеристика системы — характеризуются система, включая аппаратуру (серверы, маршрутизаторы, коммутаторы), программное обеспечение (приложения, ОС, протоколы), системные интерфейсы (коммуникационные каналы), данные (хранимые, передаваемые и обрабатываемые), и пользователи системы. Приводятся диаграммы связности или схемы системных входов и выходов для очерчивания границ оценки риска. 4. Ведомость угроз — собираются и перечисляются потенциальные источники угроз и ассоциированные с ними действия, соответствующие оцениваемой системе. 5. Результаты оценки риска — перечисляются все рассматриваемые утверждения (пары угроза — уязвимость). Каждое утверждение должно включать в себя: номер утверждения и краткое описание (например, «Утверждение 1: пароли системных пользователей могут быть подобраны или взломаны»); обсуждение источников пар угроз — уязвимостей; идентификация существующих средств защиты; обсуждение частоты появления и оценок влияния (высокая, средняя, низкая); обсуждение анализа и оценки влияния (высокое, среднее, низкое влияние); ранжирование риска на основе матрицы уровней риска (высокий, средний, низкий уровень риска); рекомендуемые средства или альтернативные варианты для уменьшения риска. 6. Заключение — сводка утверждений, ассоциированных уровней риска, рекомендации и любые комментарии, сведенные в таблицу для удобства пользования руководством организации и облегчения применения рекомендованных средств во время процесса уменьшения риска. Вопрос 5. Аудит информационной безопасности. Под аудитом информационной системы (информационной технологии) понимается системный процесс получения и оценки объективных данных о текущем состоянии системы (технологии), действиях и событиях, происходящих в ней, который устанавливает уровень их соответствия определенному критерию и предоставляет результаты заказчику. Проведение аудита позволяет оценить текущую безопасность функционирования ИТ, оценить риски и управлять ими, прогнозировать их влияние на бизнес-процессы организации, корректно и обоснованно подходить к вопросу обеспечения безопасности информационных активов организации, основными из которых являются: идеи; знания; проекты; результаты внутренних обследований. Общее понятие аудита. Датой рождения аудита принято считать 1844 г., когда в Англии приняли закон об акционерных компаниях, согласно которому их правления должны были ежегодно отчитываться перед аукционерами, причем отчет должен был быть проверен и подтвержден специальным человеком — независимым аудитором. В настоящее время аудит, пройдя несколько этапов своего развития, стал частью хозяйственной жизни развитых стран. От проверки бухгалтерских счетов акционерных компаний отдельными профессиональными аудиторами аудит развился до комплексного понятия, включающею в себя ряд услуг (проверку бухгалтерской отчетности, финансовый анализ, консультирование), оказываемых профессиональными аудиторами и аудиторскими фирмами. Среди таких фирм есть и небольшие, включающие в себя десяток сотрудников, и гиганты с численностью до нескольких тысяч человек. Назовем компании из так называемой большой пятерки: Ernest & Young, CPMG, Price Waterhouse Coopers, Arthur Anderson, Deloyt & Touche. Концепции регулирования аудиторской деятельности в мировой практике различны. В Германии, Франции и Испании, где основными пользователями бухгалтерской отчетности считаются государственные организации и банки, более распространено государственное регулирование аудиторской деятельности. В Великобритании и США, где основными пользователями бухгалтерской отчетности считаются аукционеры, кредиторы, инвесторы, более распространено саморегулирование. В Российской Федерации система регулирования аудиторской деятельности, особенно в сфере ИТ, находится в процессе становления. В настоящее время преобладает государственное регулирование, но появляются и элементы саморегулирования. Уполномоченным органом, регулирующим аудиторскую деятельность в Российской Федерации, является Министерство финансов Российской Федерации (основным документом является Федеральный закон «Об аудиторской деятельности» №119-ФЗ от 07.08.2001). При этом при разработке общероссийских стандартов принимаются во внимание международные стандарты, которые призваны решать те же задачи (табл. 5.6) Таблица 5.6. Стандарты аудита  Внутрифирменные стандарты решают те же задачи, что и международные и общероссийские, но в масштабе аудиторской фирмы. Общероссийским стандартом «Требования, предъявляемые к внутренним стандартам аудиторских организаций» от 20.10.1999 установлено, что каждая аудиторская организация должна сформировать пакет своих внутренних (внутрифирменных) стандартов, отражающих подход к проведению проверки и составлению заключения. Виды аудита. Аудит безопасности информационных систем обычно подразделяют на внешний и внутренний. Подробнее рассмотрим эти виды аудита применительно к сетевым технологиям, применяемым современными ИС. Внешний аудит проводится в основном вне организации и, как правило, специализированными организациями, занимающимися аудитом информационной безопасности. В этом случае анализируются меры риска от внешних атак и атак со стороны (даже если организация защищена межсетевыми экранами). При проведении внешнего аудита осуществляется сканирование портов, поиск уязвимостей в сетевом и прикладном программном обеспечении. Осуществляются попытки взаимодействия с Web-серверами, почтовым и файловыми серверами, попытки вхождения в локальные сети организации. По желанию руководства организации, может проводиться специальный вид внешнего аудита — Ethical Hacking. В этом случае специальная организация (в мире это является широко распространенной практикой, такие подразделения имеют специальное название tiger team) осуществляет избранные атаки на серверы, сайты и хосты организации. Такие атаки могут продемонстрировать уязвимости ИС организации. Внутренний аудит, как правило, проводится специальной командой из числа персонала организации. Его задачей является оценка риска существующей технологии применения ИС. Этот вид аудита выполняется с привлечением средств автоматизации аудита, реализующих какой-либо стандарт. Внутренний аудит проводится внутри сетевого пространства, ограниченного межсетевым экраном организации. Он также включает в себя сканирование портов и уязвимостей внутренних хостов организации. Кроме того, анализируются организация и выполнение установленной политики безопасности, контроль и управление доступом к ресурсам, парольная политика персонала организации и ее выполнение. Данный вид аудита дополняет стандартные методики проведения аудита более исчерпывающим рассмотрением сетевых уязвимостей. Вопрос 6. Механизмы и службы защиты. Поскольку не существует одного устройства, обеспечивающего защиту от атак на целостность, конфиденциальность и доступность, используются комбинации компонентов защиты, что значительно уменьшает возможность успешной атаки. К основным компонентам безопасности относятся: межсетевые экраны; системы обнаружения вторжений; средства контроля целостности; средства проверки содержимого; сканеры; средства контроля конфигураций; средства контроля доступа и аутентификации; виртуальные частные сети (Virtual Private Network, VPN); встроенные средства безопасности (операционные системы, средства аудита, списки контроля доступа и т.д.). Построение и применение основных компонент безопасности будет рассмотрено далее. Основы сетевой безопасности Порядок аудита сетевой безопасности. Под сетевым аудитом принято понимать производимой службой информационной безопасности организации тестовое несанкционированное проникновение в систему. Аудит проводится как часть комплексных мероприятий по оценке эффективности реализуемых средств защиты информации. 1. Предварительный сбор информации. На этапе предварительного сбора информации производится попытка получения: Диапазонов IP-адресов организации; Точные IP-адреса ПК; Имена ПК (NetBIOS); Информация об аппаратно-программной платформе; Используемые межсетевые экраны; Используемый стек протоколов; Телефонные номера, протокол; Имена пользователей; Топология системы; Типы используемых средств удалённого администрирования; Механизмы аутентификации удалённых пользователей. Источники предварительной информации: Официальные интернет-ресурсы; Домашние странички сотрудников (неофициальные); Публикации в прессе, по TV. www.nic.ru Информация, полученная с помощью сервиса Whois-сервис. 2. Социальная инженерия (Social Engineering). Информация, полученная без технических средств (с участием людей – ошибки людей). 3. Прослушивание серверов DNS. Информация о настоящей топологии системы. Защита от переноса зон DNS осуществляется ограничением по на перенос зоны для сторонних серверов, а также блокированием всех входящих соединений на порт 53 TCP. 4. Определение топологии сети. Осуществляется попытка определения топологии сети на базе имеющейся информации об IP-адресах и именах ПК. Средства утилита Traceroute для отслеживания маршрутов (для зондирования сети). Visual Route. Получить ещё более подробную информацию о структуре сети (утилита Ping). Сканирование портов (утилита Tracert). Осуществляется попытка выявления открытых портов, то есть портов, соединённых извне и выявление наличия активных сетевых служб. Поскольку традиционное сканирование легко обнаруживается любыми средствами IDS, на практике применяют усложнённые варианты сканирования портов, чаще всего основанное на не завершённом соединении. XSpider – для сканирования портов. Nmap, Netcat. Не должно быть много открытых портов (система IDS). 5. Анализ обнаруженных уязвимостей. Попытка установления соединения без привлечения дополнительных средств. Net use <компьютер> _ ipc $ ” ” /U:” ’ (нулевое соединение). ipc – межпроцессорного взаимодействия. Проверка работоспособности Exploit (уязвимость). Своевременная установка обновлений ПО. (LopthCrack) @ Stake. Elcomsoft (Security Explorer). Подобрать пароли для пользователей. На этапе анализа защищённости парольной подсистемы целесообразно осуществлять попытки вскрытия паролей с целью выявления слабых паролей. 6. Сокрытие следов. Осуществляется удаление записей, связанных с осуществлённым проникновением из системных журналов (через Proxy-сервер «кэш-сервер»). 7. Анализ безопасности модемных соединений. Осуществляется прозвон телефонных номеров из диапазона исследуемой организации с целью выявления несанкционированных соединений. 8. Анализ безопасности сетевой инфраструктуры. В основном анализируются кабельные системы. Контрольные вопросы: 1. Чем отличаются понятия «интранет» и «экстранет»? 2. Перечислите основные устройства межсетевого взаимодействия. В чем сходства и отличия понятий угрозы и уязвимости? 3. Сформулируйте основные источники угроз. 4. Перечислите основные виды утечки информации. 5. В чем состоит сущность комплексного подхода к обеспечению информационной безопасности? 6. Сформулируйте назначение политики безопасности. 7. Перечислите основные шаги определения политики безопасности. 8. Перечислите основные шаблоны политики безопасности для известной организации. 9. Перечислите основные задачи сетевой политики безопасности. 10. Что такое сетевой периметр? 11. Сформулируйте определение демилитаризованной зоны. 12. Перечислите основные составляющие эшелонированной обороны. 13. Что такое управление рисками? 14. Сформулируйте составляющие общей оценки риска. 15. Каковы основные подходы к количественной оценке рисков? 16. Перечислите основные методы, применяемые для уменьшения риска. 17. Что такое остаточный риск? 18. Сформулируйте назначение и сущность аудита информационных систем. 19. Перечислите основные виды аудита и их особенности. 20. Перечислите основные механизмы и службы защиты. |