программные и аппаратные средства информационной безопасности. Московская финансовопромышленная академия Кафедра Информационной безопасности

Скачать 3.21 Mb. Скачать 3.21 Mb.

|

|

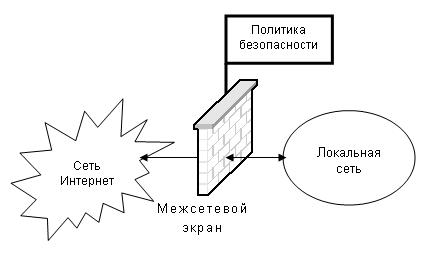

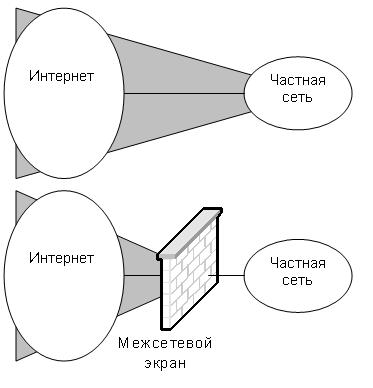

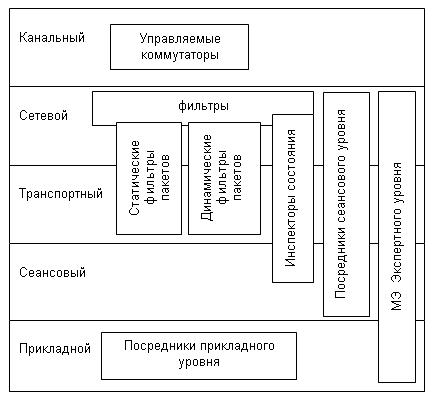

Тема 7. Технология межсетевого экранирования Содержание темы: 1. Введение в межсетевое экранирование. 2. Функции межсетевого экранирования. 3. Фильтрация трафика. 4. Применение систем корпоративного и персонального экранирования. 5. Особенности межсетевого экранирования на различных уровнях модели OSI. 6. Обзор современных межсетевых экранов. Вопрос 1. Введение в межсетевое экранирование. В глобальной сети Интернет остро стоят вопросы информационной безопасности. Одним из методов защиты сетевых информационных ресурсов организации, имеющей выход в Интернет, является использование специальных программных (программно-аппаратных) средств, называемых Fire Wall (огненная стена). В отечественной литературе их принято называть межсетевыми экранами (МЭ). Иногда встречается название «брандмауэр», но сейчас этот термин используется редко. Индустрия МЭ постоянно развивается. Вслед за развитием новых способов нарушения информационной безопасности создавались и новые технологии защиты, предотвращающие такие нарушения. Современные коммерческие МЭ представляют собой сложные многофункциональные системы, использующие последние достижения в области информационных технологий и защиты информации. Сегодня МЭ представляют до 85 % всех используемых в локальных сетях средств защиты и по прогнозу некоторых аналитических компаний МЭ, поддерживающие технологию виртуальных частных сетей, длительное время будут составлять основу средств защиты информации при подключении организаций к сети Интернет (рис. 7.1).  Рис. 7.1. Распределение продуктов безопасности Вопрос 2. Функции межсетевого экранирования. Межсетевой экран представляет собой программный или программно-аппаратный комплекс, реализующий функции фильтрации сетевого трафика (информационных потоков) между двумя и более компьютерными сетями по некоторому набору правил, определяемых политикой безопасности защищаемой сети (рис. 7.2).  Рис.7.2. Обобщенная схема межсетевого экранирования Программные МЭ ориентированы на конкретную платформу (Windows, Solaris Sun и другие). Программно-аппаратные МЭ выполняются в виде «чёрного ящика», конфигурируемого через интерфейсы удалённого управления на основе собственных приложений либо с использованием стандартных интерфейсов (Web, SSH и другие). Преимуществами последних, по сравнению с программными МЭ, являются: в случае неполадок ОС, нарушений информационной безопасности не будет; простота эксплуатации; более высокая производительность и надёжность. В большинстве случаев подключение локальных сетей к Интернету (и сетей между собой) осуществляется таким образом, что в точке соединения сетей существует возможность контроля всего сетевого трафика, проходящего между этими сетями. Исключение составляет случай, когда локальная сеть одновременно подключена к Интернету более чем одним соединением, например, для резервирования каналов связи или повышения пропускной способности.  Рис. 7.3.Зоны риска незащищённой и защищённой частной сети МЭ позволяет значительно уменьшить, а в некоторых случаях и полностью исключить зону возможных рисков при подключении к потенциально опасным сетям, таким как Интернет (рис. 7.3). В идеальном случае МЭ должен блокировать все угрозы информационной безопасности, имеющие место в Интернете, на своем внешнем сетевом интерфейсе. Другими словами, МЭ - это компонент сетевой инфраструктуры, устанавливающий барьер безопасности между сетями или сетевыми сегментами. МЭ представляет собой устройство, частично реализующее политику безопасности сети организации. Межсетевой экран разделяет физически и логически две и более, как правило, IP-сети на сети с различными политиками безопасности. В большинстве случаев МЭ разделяет две сети, одна из которых является сетью защищаемой организации, а другая – Интернет. Вопрос 3. Фильтрация трафика. Под фильтрацией трафика понимается возможность его блокирования (запрещения), разрешения или изменения. Такие действия и выполняет МЭ, обеспечивая защиту («экранирование») сети. Говоря о МЭ, прежде всего, подразумевают, что они используются в сети Интернет, которая основывается на стеке протоколов TCP/IP. Сети на основе протокола IP являются сетями с коммутацией пакетов. В таких сетях пакеты выступают единицей передачи данных между участниками сетевого обмена. Межсетевые экраны реализуют механизмы контроля доступа путем фильтрации всего входящего и исходящего трафика, пропуская только авторизованные данные. Фильтры пакетов работают, применяя набор правил, установленных в ядре ТСР/IР стека МЭ. Этот набор правил содержит определённые действия, которые будут применены ко всем входящим и исходящим пакетам. Действие над поступающим на сетевой интерфейс или исходящим из него пакетом имеет одно из двух значений: запретить (deny) или разрешить (allow). Запрещение прохождения пакета выполняется одним из следующих способов: 1) пакет отбрасывается без каких-либо дополнительных действий; 2) пакет отбрасывается и отправителю посылается пакет с установленным флагом «сброс соединения». Это правило используется только для TCP-пакетов; 3) пакет отбрасывается и отправителю посылается сообщение – хост недостижим или порт недоступен. Последние два способа запрещения пакетов позволяют создать видимость отсутствия средств защиты (фильтрации) на пути прохождения сетевых пакетов. В ядре МЭ создаются и обрабатываются два списка - запрещенный список и список доступа. Сетевой пакет, проходящий через МЭ, должен пройти оба списка доступа. В большинстве МЭ применяется правило: что явно не разрешено, то запрещено. Некоторые фильтры пакетов, включенные в состав маршрутизаторов, используют другую политику: пакет должен быть явно запрещен или иначе он будет разрешен. По этой причине необходимо ясно понимать политику фильтрации, используемой в активном оборудовании и МЭ. При задании правил фильтра пакетов используют и более сложные подходы, реализующие многоуровневую иерархическую структуру. Вопрос 4. Применение систем корпоративного и персонального экранирования. Классификация МЭ по типам защищаемых объектов приведена на рис. 7.4. Различают три основных типа МЭ: сегментные, персональные и встраиваемые. Контроль трафика осуществляется на всех уровнях модели OSI, начиная с сетевого. Сегментный МЭ можно представить как сетевой маршрутизатор, который не только осуществляет маршрутизацию пакетов между сетями, но и выполняет анализ пакетов и информационных потоков на соответствие требованиям политики безопасности. Пакеты и информационные потоки, не удовлетворяющие этим требованиям, блокируются. Именно сегментные МЭ являются одним из основных средств обеспечения информационной безопасности. Персональные МЭ защищают рабочие станции пользователей от внешних сетевых угроз и сетевых троянских программ. Персональные МЭ предназначены для защиты рабочих станций пользователей как отдельно подключенных к сети Интернет, так и функционирующих в составе локальных сетей. В последнем случае персональные МЭ создают дополнительный уровень защиты, в том числе и от внутренних угроз, и не исключают использования сетевых МЭ на границе локальной сети. Среди персональных МЭ выделяют следующие разновидности экранов: пакетные фильтры; прокси-серверы; гибридные МЭ. Пакетные фильтры отслеживают только сетевые пакеты на сетевом и транспортном уровне и не могут отслеживать соответствие пакетов и сетевых приложений. Пакетные фильтры требуют высокой квалификации пользователей.  Рис. 7.4. Классификация МЭ по типу защищаемых объектов Прокси-серверы отслеживают активность сетевых приложений. Такой подход не требует высокой квалификации пользователей и обеспечивает повышенный уровень защиты (по сравнению с пакетными фильтрами). Прокси-серверы могут иметь в своем составе прикладных посредников. Гибридные персональные МЭ поддерживают функциональность и пакетных фильтров, и мониторов приложений, что позволяет реализовывать политику безопасности как на уровне сетевых приложений, так и на пакетном уровне. Встраиваемые МЭ устанавливаются на прикладных серверах и предназначены для их защиты. Иногда возникает необходимость в усилении защиты прикладных служб, реализуемых одним или несколькими серверами. При этом использование сегментных МЭ может быть не оправдано по причине их высокой стоимости или условий эксплуатации (например, выделенный сервер на территории провайдера). В этом случае можно использовать встраиваемые МЭ, которые функционируют на одной платформе с защищаемыми серверами, обеспечивая их защиту. Низкая стоимость встраиваемых МЭ позволяет установить их на каждый защищаемый сервер. Встраиваемые МЭ обеспечивают защиту по принципу персональных фильтрующих МЭ и предоставляют более широкие возможности управления (удаленное управление, резервное копирование, временные ограничения политики безопасности и др.) и анализа событий. Но в отличие от персональных, они не обеспечивают интерактивности взаимодействия с администратором прикладного сервера. Вопрос 5. Особенности межсетевого экранирования на различных уровнях модели OSI. Все межсетевые экраны функционируют на основе информации, получаемой от различных уровней эталонной модели OSI, и чем выше уровень OSI, на основе которого построен межсетевой экран, тем выше уровень защиты, им обеспечиваемый. На рис.7.5. представлены уровни модели OSI (самый низкий – канальный, высокий – прикладной) и классификация сегментных МЭ.  Рис. 7.5. Уровни модели OSI Сетевая модель OSI (базовая эталонная модель взаимодействия открытых систем, англ. Open Systems Interconnection Basic Reference Model) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Представляет уровневый подход к сети. Каждый уровень обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее. В настоящее время основным используемым семейством протоколов является TCP/IP, разработка которого не была связана с моделью OSI. Уровни модели OSI. Модель состоит из 7-ми уровней, расположенных друг над другом. Уровни взаимодействуют друг с другом (по «вертикали») посредством интерфейсов, и могут взаимодействовать с параллельным уровнем другой системы (по «горизонтали») с помощью протоколов. Каждый уровень может взаимодействовать только со своими соседями и выполнять отведённые только ему функции. Подробнее можно посмотреть на рисунке.  Прикладной (Приложений) уровень (англ. Application layer). Основная статья: Прикладной уровень. Верхний (7-й) уровень модели, обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя иметь доступ к сетевым службам, таким как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты. Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления. Пример: HTTP, POP3, SMTP. Представительский (Уровень представления) (англ. Presentation layer). Основная статья: Представительский уровень. Этот уровень отвечает за преобразование протоколов и кодирование/декодирование данных. Запросы приложений, полученные с уровня приложений, он преобразует в формат для передачи по сети, а полученные из сети данные преобразует в формат, понятный приложениям. На этом уровне может осуществляться сжатие/распаковка или кодирование/декодирование данных, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально. Уровень 6 (представлений) эталонной модели OSI обычно представляет собой промежуточный протокол для преобразования информации из соседних уровней. Это позволяет осуществлять обмен между приложениями на разнородных компьютерных системах прозрачным для приложений образом. Уровень представлений обеспечивает форматирование и преобразование кода. Форматирование кода используется для того, чтобы гарантировать приложению поступление информации для обработки, которая имела бы для него смысл. При необходимости этот уровень может выполнять перевод из одного формата данных в другой. Уровень представлений имеет дело не только с форматами и представлением данных, он также занимается структурами данных, которые используются программами. Таким образом, уровень 6 обеспечивает организацию данных при их пересылке. Чтобы понять, как это работает, представим, что имеются две системы. Одна использует для представления данных расширенный двоичный код обмена иформацией EBCDIC, например, это может быть мэйнфрейм компании IBM, а другая — американский стандартный код обмена информацией ASCII (его используют большинство других производителей компьютеров). Если этим двум системам необходимо обменяться информацией, то нужен уровень представлений, который выполнит преобразование и осуществит перевод между двумя различными форматами. Другой функцией, выполняемой на уровне представлений, является шифрование данных, которое применяется в тех случаях, когда необходимо защитить передаваемую информацию от приема несанкционированными получателями. Чтобы решить эту задачу, процессы и коды, находящиеся на уровне представлений, должны выполнить преобразование данных. На этом уровне существуют и другие подпрограммы, которые сжимают тексты и преобразовывают графические изображения в битовые потоки, так что они могут передаваться по сети. Стандарты уровня представлений также определяют способы представления графических изображений. Для этих целей может использоваться формат PICT — формат изображений, применяемый для передачи графики QuickDraw между программами для компьютеров Macintosh и PowerPC. Другим форматом представлений является тэгированный формат файлов изображений TIFF, который обычно используется для растровых изображений с высоким разрешением. Следующим стандартом уровня представлений, который может использоваться для графических изображений, является стандарт, разработанный Объединенной экспертной группой по фотографии (Joint Photographic Expert Group); в повседневном пользовании этот стандарт называют просто JPEG. Существует другая группа стандартов уровня представлений, которая определяет представление звука и кинофрагментов. Сюда входят интерфейс электронных музыкальных инструментов MIDI (Musical Instrument Digital Interface) для цифрового представления музыки, разработанный Экспертной группой по кинематографии стандарт MPEG, используемый для сжатия и кодирования видеороликов на компакт-дисках, хранения в оцифрованном виде и передачи со скоростями до 1,5 Мбит/с, и QuickTime — стандарт, описывающий звуковые и видео элементы для программ, выполняемых на компьютерах Macintosh и PowerPC. Сеансовый уровень (англ. Session layer). Основная статья: Сеансовый уровень. 5-й уровень модели отвечает за поддержание сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Уровень управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений. Синхронизация передачи обеспечивается помещением в поток данных контрольных точек, начиная с которых возобновляется процесс при нарушении взаимодействия. Транспортный уровень (англ. Transport layer). Основная статья: Транспортный уровень. 4-й уровень модели предназначен для доставки данных без ошибок, потерь и дублирования в той последовательности, как они были переданы. При этом не важно, какие данные передаются, откуда и куда, то есть он предоставляет сам механизм передачи. Блоки данных он разделяет на фрагменты, размер которых зависит от протокола, короткие объединяет в один, а длинные разбивает. Протоколы этого уровня предназначены для взаимодействия типа точка-точка. Пример: TCP, UDP. Существует множество классов протоколов транспортного уровня, начиная от протоколов, предоставляющих только основные транспортные функции (например, функции передачи данных без подтверждения приема), и заканчивая протоколами, которые гарантируют доставку в пункт назначения нескольких пакетов данных в надлежащей последовательности, мультиплексируют несколько потоков данных, обеспечивают механизм управления потоками данных и гарантируют достоверность принятых данных. Некоторые протоколы сетевого уровня, называемые протоколами без установки соединения, не гарантируют, что данные доставляются по назначению в том порядке, в котором они были посланы устройством-источником. Некоторые транспортные уровни справляются с этим, собирая данные в нужной последовательности до передачи их на сеансовый уровень. Мультиплексирование (multiplexing) данных означает, что транспортный уровень способен одновременно обрабатывать несколько потоков данных (потоки могут поступать и от различных приложений) между двумя системами. Механизм управления потоком данных — это механизм, позволяющий регулировать количество данных, передаваемых от одной системы к другой. Протоколы транспортного уровня часто имеют функцию контроля доставки данных, заставляя принимающую данные систему отправлять подтверждения передающей стороне о приеме данных. Сетевой уровень (англ. Network layer). Основная статья: Сетевой уровень. 3-й уровень сетевой модели OSI предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и заторов в сети. На этом уровне работает такое сетевое устройство, как маршрутизатор. Протоколы сетевого уровня маршрутизируют данные от источника к получателю и могут быть разделены на два класса: протоколы с установкой соединения и без него. Описать работу протоколов с установкой соединения можно на примере работы обычного телефона. Протоколы этого класса начинают передачу данных с вызова или установки маршрута следования пакетов от источника к получателю. После чего начинают последовательную передачу данных и затем по окончании передачи разрывают связь. Протоколы без установки соединения, которые посылают данные, содержащие полную адресную информацию в каждом пакете, работают аналогично почтовой системе. Каждое письмо или пакет содержит адрес отправителя и получателя. Далее каждый промежуточный почтамт или сетевое устройство считывает адресную информацию и принимает решение о маршрутизации данных. Письмо или пакет данных передается от одного промежуточного устройства к другому до тех пор, пока не будет доставлено получателю. Протоколы без установки соединения не гарантируют поступление информации получателю в том порядке, в котором она была отправлена. За установку данных в соответствующем порядке при использовании сетевых протоколов без установки соединения отвечают транспортные протоколы. Канальный уровень (англ. Data Link layer). Основная статья: Канальный уровень. Этот уровень предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает во фреймы, проверяет на целостность, если нужно исправляет ошибки (посылает повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием. Спецификация IEEE 802 разделяет этот уровень на 2 подуровня — MAC (Media Access Control) регулирует доступ к разделяемой физической среде, LLC (Logical Link Control) обеспечивает обслуживание сетевого уровня. На этом уровне работают коммутаторы, мосты. В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой, это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS. Физический уровень (англ. Physical layer). Основная статья: Физический уровень. Самый нижний уровень модели предназначен непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством. На этом уровне работают концентраторы (хабы), повторители (ретрансляторы) сигнала и медиаконверторы. Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами. Физический уровень определяет такие свойства среды сети передачи данных как оптоволокно, витая пара, коаксиальный кабель, спутниковый канал передач данных и т. п. Стандартными типами сетевых интерфейсов, относящимися к физическому уровню, являются: V.35, RS-232C, RJ-11, RJ-45, разъемы AUI и BNC. Модель OSI и реальные протоколы Семиуровневая модель OSI является теоретической, и содержит ряд недоработок. Были попытки строить сети в точном соответствии с моделью OSI, но созданные таким образом сети были дорогими, ненадёжными и неудобными в эксплуатации. Реальные сетевые протоколы, используемые в существующих сетях, вынуждены отклоняться от неё, обеспечивая непредусмотренные возможности, поэтому привязка некоторых из них к уровням OSI является несколько условной: некоторые протоколы занимают несколько уровней модели OSI, функции обеспечения надёжности реализованы на нескольких уровнях модели OSI. Основная недоработка OSI — непродуманный транспортный уровень. На нём OSI позволяет обмен данными между приложениями (вводя понятие порта — идентификатора приложения), однако, возможность обмена простыми датаграммами (по типу UDP) в OSI не предусмотрена — транспортный уровень должен образовывать соединения, обеспечивать доставку, управлять потоком и т. п. (по типу TCP). Реальные же протоколы реализуют такую возможность. |