тиб. Нарушитель информационной безопасности

Скачать 3.01 Mb. Скачать 3.01 Mb.

|

|

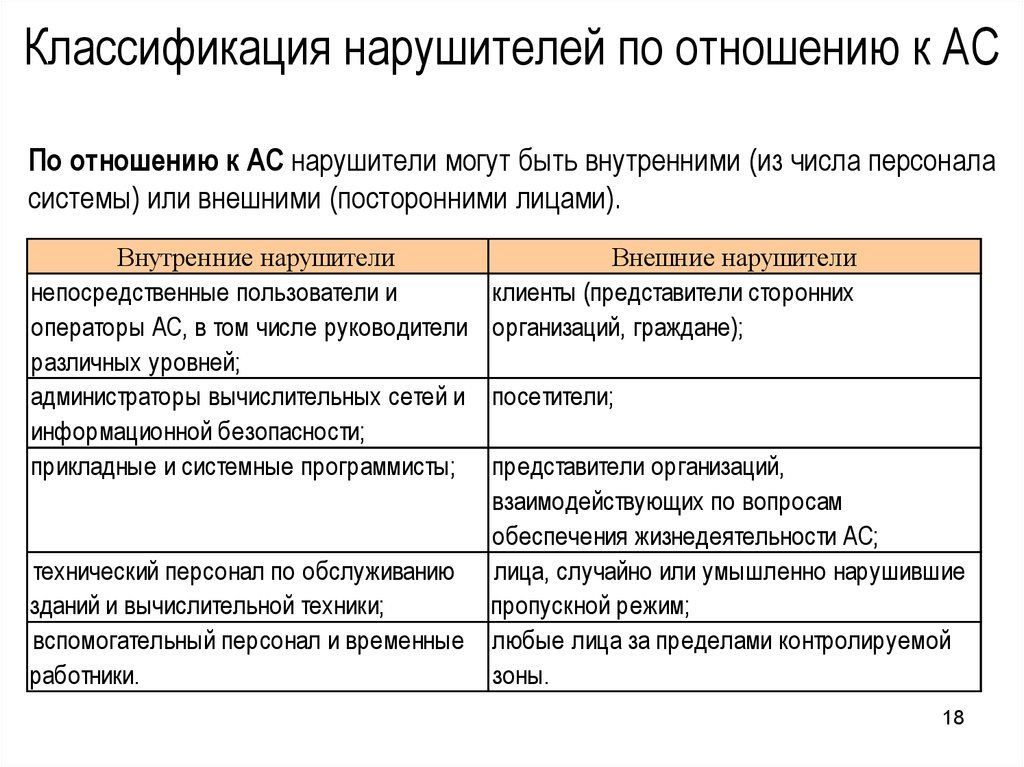

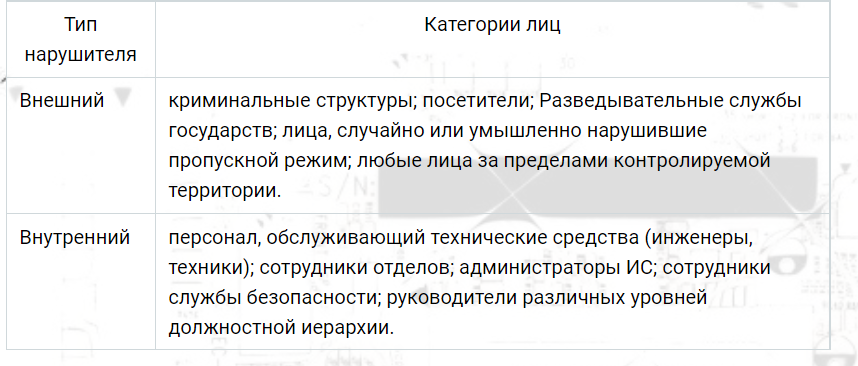

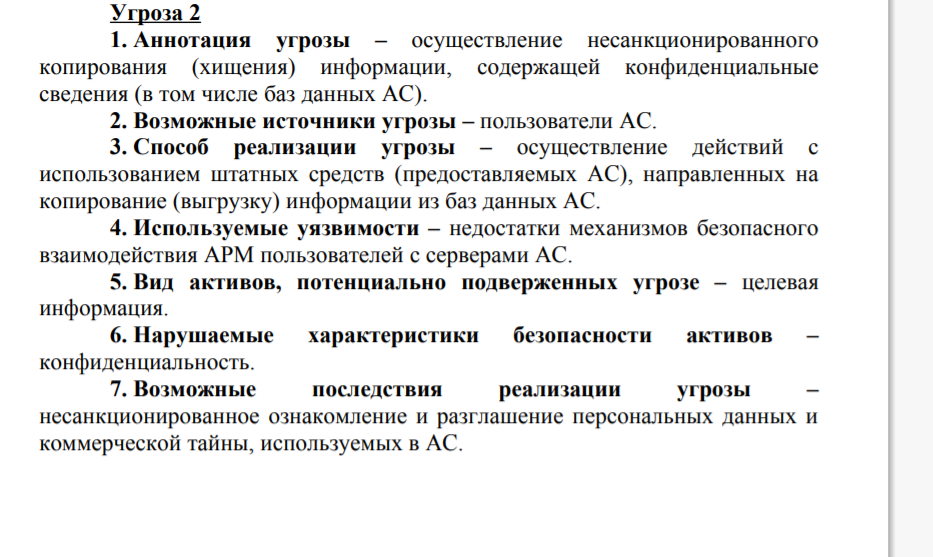

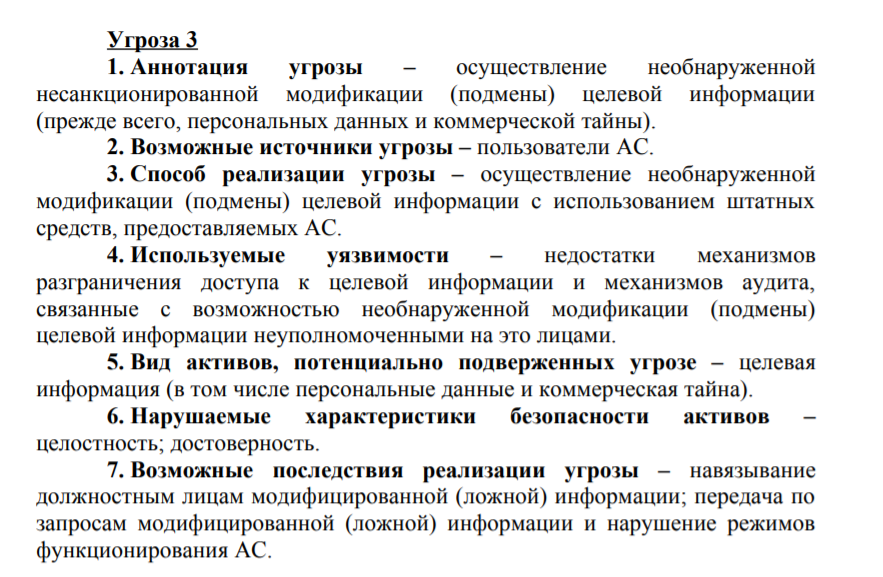

Вопросы для обсуждения: Понятие нарушителя и классификационные признаки нарушителей ИБ. Нарушитель информационной безопасности — это лицо, которое предприняло попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов или ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.  Общая характеристика внутренних и внешних нарушителей. Примеры нарушителей. внутренние нарушители – физические лица, имеющие право пребывания на территории контролируемой зоны, в пределах которой размещается оборудование МИС. Внешний нарушитель В качестве внешнего нарушителя информационной безопасности, рассматривается нарушитель, который не имеет непосредственного доступа к техническим средствам и ресурсам системы, находящимся в пределах контролируемой зоны.  Классификация нарушителей по используемым средствам и методам. Классификация уязвимостей по уровню подготовки (квалификации). Характеристика основных групп нарушителей специальные службы иностранных государств террористические, экстремистские группировки преступные группы (криминальные структуры) отдельные физические лица (хакеры) конкурирующие организации разработчики программных, программно-аппаратных средств лица, обеспечивающие поставку программных, программно-аппаратных средств, обеспечивающих систем поставщики услуг связи, вычислительных услуг лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ лица, обеспечивающие функционирование систем и сетей или обеспечивающих систем оператора (администрация, охрана, уборщики и др.); авторизованные пользователи систем и сетей системные администраторы и администраторы безопасности бывшие (уволенные) работники (пользователи) Общая характеристика модели нарушителя: понятие, назначение. цели. Модель нарушителя: совокупность предположений о возможностях нарушителя, которые он может использовать для разработки и проведения атак, а также об ограничениях на эти возможности. Нарушитель (субъект атаки): лицо, проводящее атаку Атака: целенаправленные действия нарушителя с использованием технических и (или) программных средств с целью нарушения заданных характеристик безопасности защищаемой информации или с целью создания условий для этого. Структура модели нарушителя: основные разделы и содержание Модель угроз безопасности информации К основным угрозам безопасности информации АС относятся следующие: Угроза 1 1. Аннотация угрозы – осуществление несанкционированного доступа (ознакомления) с целевой информацией при ее обработке и хранении в АС . 2. Возможные источники угрозы – пользователи АС. 3. Способ реализации угрозы – осуществление доступа к целевой информации с использованием штатных средств, предоставляемых АС. 4. Используемые уязвимости – недостатки механизмов разграничения доступа к целевой информации, связанные с возможностью предоставления доступа к целевой информации неуполномоченным на это лицам. 5. Вид активов, потенциально подверженных угрозе – целевая информация. 6. Нарушаемые характеристики безопасности активов – конфиденциальность. 7. Возможные последствия реализации угрозы – несанкционированное ознакомление и разглашение служебной информации и персональных данных, используемых в АС.        Доп.инфо Описание возможных нарушителей По признаку принадлежности к СЗ АС все нарушители делятся на две группы: внешние нарушители – физические лица, не имеющие права пребывания на территории контролируемой зоны, в пределах которой размещается оборудование СЗ АС; внутренние нарушители – физические лица, имеющие право пребывания на территории контролируемой зоны, в пределах которой размещается оборудование СЗ АС. Внешний нарушитель В качестве внешнего нарушителя информационной безопасности, рассматривается нарушитель, который не имеет непосредственного доступа к техническим средствам и ресурсам системы, находящимся в пределах контролируемой зоны. Установлены следующие условия функционирования АС: автоматизированные рабочие места АС функционируют на контролируемых и охраняемых объектах (зданиях, помещениях); 8 серверная составляющая АС, консолидирующая информационные ресурсы (в том числе ПДн), расположена в серверных помещениях, где реализуется весь необходимый и достаточный комплекс программнотехнических средств и поддерживающих их организационных мер, в том числе режимных мероприятий; подключения к системе АС и доступ к информационным ресурсам осуществляется установленным в МЧС Республики Крым порядком с обязательной процедурой согласования; информационные ресурсы АС не имеют подключений к сетям общего пользования. Учитывая указанные условия функционирования АС, предполагается, что возможные действия внешнего нарушителя приемлемо нейтрализуются и в дальнейшем анализ их действий исключается из рассмотрения в настоящей модели. Внутренний нарушитель Возможности внутреннего нарушителя существенным образом зависят от действующих в пределах контролируемой зоны ограничительных факторов, из которых основным является реализация комплекса режимных и организационно-технических мер, в том числе по подбору, расстановке и обеспечению высокой профессиональной подготовки кадров, допуску физических лиц внутрь контролируемой зоны и контролю за порядком проведения работ, направленных на предотвращение и пресечение несанкционированных действий. Исходя из особенностей функционирования АС, допущенные к ней физические лица, имеют разные полномочия на доступ к информационным, программным, аппаратным и другим ресурсам АИТС в соответствии с принятой политикой информационной безопасности (правилами). К внутренним нарушителям могут относиться: администраторы АС (категория I); технический персонал АС (сотрудники эксплуатационных подразделений, осуществляющие техническое сопровождение оборудования, программного обеспечения и средств защиты информации) (категория II); пользователи АС (категория III); пользователи других АИТС, являющихся внешними по отношению к АС (категория IV); сотрудники, имеющие санкционированный доступ в служебных целях в помещения, в которых размещаются активы АС, но не имеющие права доступа к активам (категория V); обслуживающий персонал (охрана, работники инженерно– технических служб и т.д.) (категория VI); уполномоченный персонал разработчиков АС, который на договорной основе имеет право на техническое обслуживание и модификацию компонентов АС (категория VII). 9 На лиц категории I и II возложены задачи по администрированию и техническому сопровождению программно-аппаратных средств АС. Администраторы и технический персонал АС потенциально могут проводить атаки, используя возможности по непосредственному доступу к защищаемой информации, обрабатываемой и хранимой в АС, а также к техническим и программным средствам АС, включая средства защиты, используемые в АС, в соответствии с установленными для них административными полномочиями. Эти лица хорошо знакомы с основными алгоритмами, протоколами, реализуемыми и используемыми в АС, а также с применяемыми принципами и концепциями безопасности. Предполагается, что они могли бы использовать стандартное оборудование либо для идентификации уязвимостей, либо для проведения атак. Данное оборудование может быть как частью штатных средств, так и может относиться к легко получаемому (например, программное обеспечение, полученное из общедоступных внешних источников). Кроме того, предполагается, что эти лица могли бы располагать специализированным оборудованием. К лицам категории I и II ввиду их исключительной роли в АС должен применяться комплекс особых организационно-режимных мер по их подбору, принятию на работу, назначению на должность и контролю выполнения функциональных обязанностей. Предполагается, что в число лиц категории I и II будут включаться только доверенные лица и поэтому указанные лица исключаются из числа вероятных нарушителей. Предполагается, что лица категорий III-VII относятся к вероятным нарушителям. Предполагается, что возможность сговора внутренних нарушителей исключается организационными и режимными мерами.

|