Анализ документооборота, защищенного ЭП. Курсовая работа. Назначение и структура правового обеспечения защиты информации

Скачать 106.29 Kb. Скачать 106.29 Kb.

|

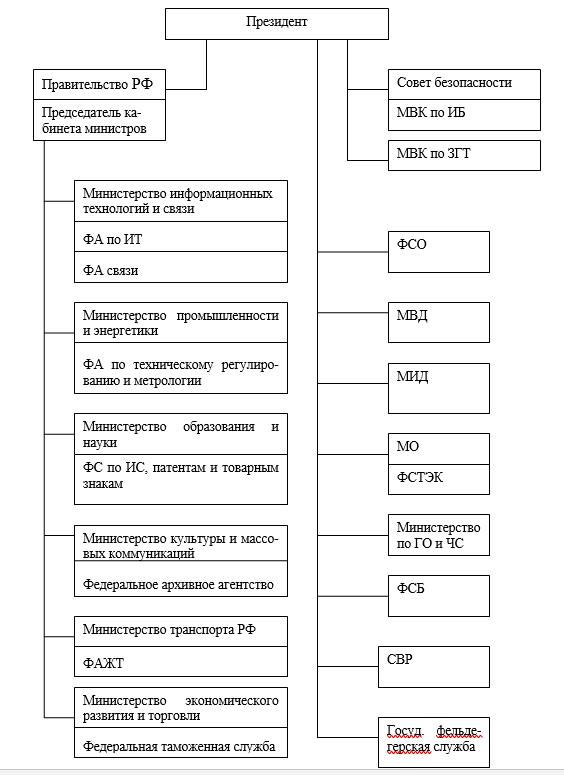

Ответственность за преступления в сфере компьютерной информации.Законодательство в области защиты информации, в котором устанавливается ответственность за нарушение установленных правил и требований в информационной сфере – Уголовный кодекс РФ, Гражданский кодекс РФ, Кодекс об административных правонарушениях. 1. В соответствии с Кодексом об административных правонарушениях предусмотрено наложение административного штрафа за: -нарушение порядка обработки персональных данных, -нарушение правил защиты информации, (использование не сертифицированных систем), -незаконная деятельность в области защиты информации (без лицензии), -разглашение информации с ограниченным доступом (если не влечет уголовную ответственность), 2. В соответствии с Гражданским кодексом лица, незаконно получившие служебную или коммерческую тайну, разгласившие или незаконно использовавшие конфиденциальную информацию, банковскую тайну, тайну страхования обязаны возместить причиненный ущерб. 3. В соответствии с УК РФ предусмотрено наказание за: -нарушение неприкосновенности частной жизни, -нарушение тайны переписки, телеграфно-почтовых, телефонных сообщений, -незаконное получение и разглашение коммерческой и банковской тайны, -неправомерный доступ к компьютерной информации, -создание, использование и распространение вредоносных программ, -нарушение правил эксплуатации ЭВМ или сетей, -разглашение государственной тайны, утрата документов, содержащих государственную тайну, нарушение авторских и патентных прав. Все указанные нарушения наказываются штрафом, арестом либо лишением свободы в зависимости от тяжести преступления. Структура государственной системы защиты информации. Основные организационно-технические мероприятия по защите информации.Защита информации осуществляется путем: 1) предотвращение перехвата техническими средствами информации, передаваемой по каналам связи; 2) предотвращение утечки обрабатываемой информации за счет побочных электромагнитных излучений и наводок, создаваемых функционирующими техническими средствами, а также электроакустических преобразований; 3) исключения несанкционированного доступа к обрабатываемой или хранящейся в технических средствах информации; 4) предотвращения специальных программно-технических воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств информатизации; 5) выявления возможно внедренных на объекты и в технические средства электронных устройств перехвата информации (закладных устройств); 6) предотвращения перехвата техническими средствами речевой информации из помещений и объектов. ПРИКАЗ ФСТЭК 17 Организационные и технические меры защиты информации, реализуемые в информационной системе в рамках ее системы защиты информации, в зависимости от угроз безопасности информации, используемых информационных технологий и структурно-функциональных характеристик информационной системы должны обеспечивать: • идентификацию и аутентификацию субъектов доступа и объектов доступа; • управление доступом субъектов доступа к объектам доступа; • ограничение программной среды; • защиту машинных носителей информации; • регистрацию событий безопасности; • антивирусную защиту; • обнаружение (предотвращение) вторжений; • контроль (анализ) защищенности информации; • целостность информационной системы и информации; • доступность информации; защиту среды виртуализации; • защиту технических средств; • защиту информационной системы, ее средств, систем связи и передачи данных. Организационно-технические мероприятия по защите информации включают в себя: 1. Идентификацию и аутентификацию пользователей, а также управление правами доступа. 2. Классификацию информации и установление режима ее доступа. 3. Криптографическую защиту информации с использованием средств шифрования. 4. Защиту информации от несанкционированного доступа и воздействия (в том числе защиту от взлома, вирусов, червей и другого вредоносного программного обеспечения). 5. Защиту от утечки информации с использованием мер инженерной защиты, установки контроля доступа и неснижаемой защиты. 6. Организацию контроля и аудита доступа к информации. 7. Проведение регулярных аудитов системы защиты информации и анализ возможных угроз. 8. Оформление правил работы с информацией, включая правила использования паролей, шифрования, доступа к информации, хранения информации и уничтожения архивных данных. 9. Регулярное обучение персонала правилам защиты информации и контроль за ними. 10. Разработку и применение стратегии обеспечения безопасности информации на предприятии и ее регулярное обновление в соответствии с новыми угрозами и методами их обхода. |