Информационная безопасность. пас. Назначение и возможности аппаратнопрограммных средств защиты информации

Скачать 135.46 Kb. Скачать 135.46 Kb.

|

ОГЛАВЛЕНИЕ

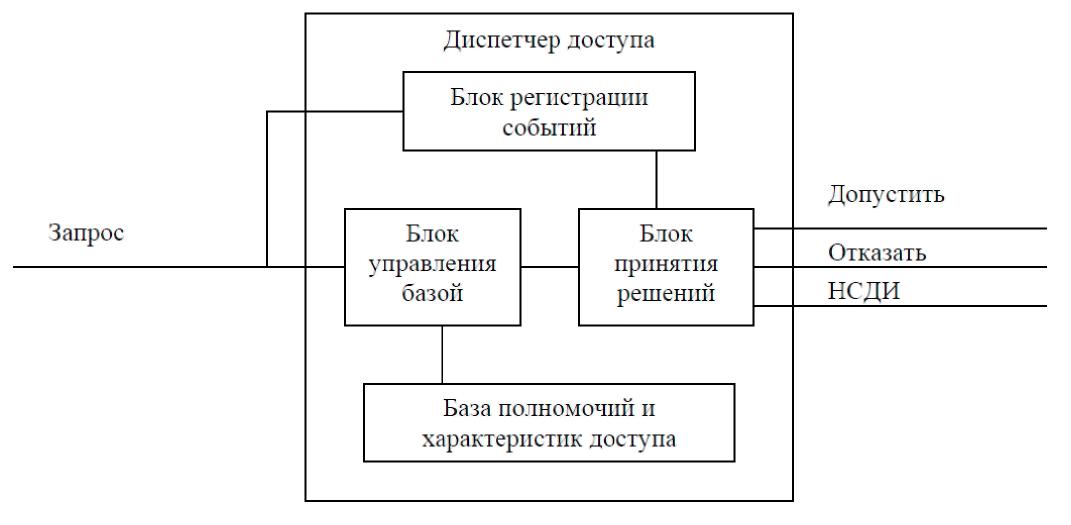

ВВЕДЕНИЕ Информационные технологии активно развивались последнее время и развиваются сейчас не менее стремительно, всё больше проникая во все сферы жизни общества. Поэтому, острее становится и вопрос информационной безопасности. Ведь недаром было сказано, что «кто владеет информацией, тот владеет миром». С появлением всё новых угроз, совершенствования методов несанкционированного доступа к данным, обеспечение безопасности информации постоянно требует пристальнейшего внимания. Такое внимание заключается не только в предсказании действий злоумышленников, но и знании и грамотном использовании имеющихся средств защиты информации, своевременном обнаружении и устранении брешей в защите. Появление компьютеров и их распространение привело к тому, что большинство людей и организаций стали хранить информацию в электронном виде. Следовательно, возникла потребность в защите такой информации. В настоящее время актуальность информационной защиты связана с ростом возможностей вычислительной техники. Развитие глобальной сети Интернет и сопутствующих технологий достигло такого высокого уровня, что сегодняшнюю деятельность любого предприятия в целом и каждого пользователя в отдельности, уже невозможно представить без электронной почты, Web-рекламы, общения в режиме «онлайн». Особенностью сетевых систем, как известно, является то, что наряду с локальными атаками, существуют и возможности нанесения вреда системе несанкционированного доступа к данным за тысячи километров от атакуемой сети и компьютера. Удаленные атаки сейчас занимают лидирующее место среди серьезных угроз сетевой безопасности. Кроме того, нападению может подвергнуться не только отдельно взятый компьютер, но и сама информация, передающаяся по сетевым соединениям. Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным. Таким образом, актуальность проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать. Актуальность определила тему курсовой работы – «Компьютерные средства защиты информации». Объект курсовой – информационная безопасность. Предмет курсовой – средства защиты информации. Цель курсовой - изучение и анализ средств защиты информации. В соответствии с поставленной целью были определены следующие задачи курсовой: – рассмотреть угрозы информационной безопасности и их классификацию; – охарактеризовать средства защиты информации, их классификацию; – раскрыть возможности аппаратных и программных средств защиты информации, выявить их достоинства и недостатки. ГЛАВА 1. НАЗНАЧЕНИЕ И ВОЗМОЖНОСТИ АППАРАТНО-ПРОГРАММНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ 1.1. Компьютерная система и защита информации Безопасность автоматизированной системы — это состояние автоматизированной системы, определяющее защищенность обрабатываемой информации и ресурсов от действия объективных и субъективных, внешних и внутренних, случайных и преднамеренных угроз, а также способность АС выполнять предписанные функции без нанесения неприемлемого ущерба объектам и субъектам информационных отношений. Пространство угроз весьма велико и разнообразно. Столь же представительно и разнообразно должно быть противодействие угрозам. Защита информации — деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию — предполагает комплексный и системный подход. Система защиты информации автоматизированной компьютерной системы — совокупность технических, программных и программно-технических средств защиты информации и средств контроля эффективности защиты информации. Если это определение дополнить организационными действиями, учесть требования (комплексности, системности и др.), то защиту информации можно определить, как комплекс взаимосвязанных мер правового, административного, технического, технологического и специального характера, а также соответствующих им мероприятий, сил, средств и методов, предназначенных для решения задач защиты компьютерной информации. Задачи защиты КИ, требования к системе защиты объективны (порождены практическим опытом эксплуатации АС) и во многом близки и для больших распределенных вычислительных систем и для одиночных ПК, работающих в многопользовательском режиме. Определить типичные задачи и сформулировать требования к системе защиты информации можно на примере анализа потребностей по обеспечению информационной безопасности некоторой вымышленной организации, ведущей проектирование инженерной документации, составляющей государственную тайну. С таким же успехом можно анализировать потребности коммерческой организации, исследующей товарный рынок и генерирующей прогнозы его развития. Внедряемая система защиты информации должна обеспечивать надежную, т. е. бесперебойную, устойчивую и правильную работу АС, оперативный доступ сотрудников к информации в соответствии с предоставленными им полномочиями, возможность восстановления информации в случае ее случайной утраты или уничтожения вследствие возникновения аварийных ситуаций и многое другое. В целом система мер по защите информации должна воплощать в жизнь разработанную на предприятии с участием соответствующих специалистов и утвержденную его руководителем политику информационной безопасности (ПБ). Политика безопасности организации — совокупность руководящих принципов, правил, процедур и практических приемов в области безопасности, которыми руководствуется организация в своей деятельности. ПБ представляет собой документ, который должен быть доступен всем сотрудникам, и, в первую очередь, отвечающим за обеспечение режима информационной безопасности на предприятии. Этот документ определяет основные цели политики информационной безопасности и область ее применения, а также ее значение как механизма, позволяющего сотрудникам предприятия коллективно использовать информацию. В документе рядовые пользователи и ответственные за безопасность сотрудники должны найти разъяснение мер, принципов, стандартов и конкретных вариантов реализации политики безопасности, требований к ее соблюдению, общих и конкретных обязанностей по обеспечению режима информационной безопасности, включая выполнение правовых и договорных актов. С тех пор как на рынке услуг безопасности появились специализированные предприятия, берущие на себя организацию защиты информации, возникла необходимость в стандартизации подходов к формированию ПБ. Политика разрабатывается в соответствии с имеющейся нормативной базой, многие ее разделы являются законодательно необходимыми, а положения могут быть формализованы без потери качества документа. На момент написания пособия «свежими» нормативными документами можно считать: ГОСТ 15408–02 «Критерии оценки безопасности информационных технологий» и построенные на его основе руководящие документы Гостехкомиссии (ныне ФСТЭК) России «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий»; международный стандарт ISO/IEC 17799 «Информационные технологии. Свод правил по управлению защитой информации». Разработка политики безопасности — дело творческое, но и в таком деле отказываться от опыта специалистов не разумно. Большое внимание политика безопасности обычно уделяет специальным мероприятиям, обеспечивающим защиту информации от несанкционированного доступа (НСД) злоумышленника к конфиденциальным данным. Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятиями по специальной защите основных и вспомогательных средств вычислительной техники, средств и систем связи от технических средств разведки и промышленного шпионажа. Типичные требования к системе защиты от НСД можно найти в руководящих документах, где приводятся классификация средств вычислительной техники (СВТ) и автоматизированных систем (АС) по уровню защищенности от НСД и перечень показателей защищенности. Несмотря на солидный возраст документов (оба разработаны еще в 1992 году), они, дополняя друг друга, содержат исчерпывающий перечень требований по защите компьютерных систем от НСД. В , например, для защиты от НСД автоматизированных систем основные защитные меры группируют в четыре подсистемы: • управления доступом, • регистрации и учета, • криптографической, • обеспечения целостности. Руководящий документ для различных классов средств вычислительной техники устанавливает требования к показателям защищенности. Наборы требований к показателям защищенности, являются минимально необходимыми для соответствующих классов АС и СВТ. По мнению авторов, вполне достаточным для многих конкретных ситуаций является приведенный ниже набор требований к защите компьютерной системы: 1. Только зарегистрированные в АС пользователи и только в разрешенное для каждого из них время могут включить компьютер (загрузить операционную систему); 2. Без регистрации никто не должен получать доступ к конфиденциальной информации и информации, хранящейся на защищаемых носителях; 3. Пользователь, обрабатывающий конфиденциальные данные, должен иметь возможность удостовериться в «чистоте» («легитимности») компьютерной системы, а именно в неизменности системного и прикладного программного обеспечения, пользовательских данных, в отсутствии вредоносных программ; 4. Пользователи должны получать доступ только к той информации и с теми возможностями по ее обработке, которые соответствуют их функциональным обязанностям; 5. Пользователям при обработке защищаемой информации разрешается применение только тех программных средств, которые необходимы им для выполнения своих функциональных обязанностей; 6. Для хранения конфиденциальных данных должны использоваться только учтенные носители информации; возможность копирования информации на внешние или сетевые носители определяется уровнем конфиденциальности информации, уровнем допуска сотрудника и уровнем конфиденциальности носителя; 7. Конфиденциальная информация, обрабатываемая полномочным пользователем, в том числе ее фрагменты в виде «технологического мусора», без соответствующего разрешения не должна прямо или косвенно быть доступна иному субъекту; 8. В целях профилактики и расследования возможных инцидентов, а также в качестве сдерживающего фактора автоматически должна вестись регистрация в специальных электронных журналах наиболее важных событий, связанных с доступом пользователей к защищаемой информации и компьютерной системе в целом; 9. При печати документов на бумажные носители автоматически должен фиксироваться факт распечатки в специальном журнале и автоматически выводиться соответствующий штамп на сам документ; 10. В компьютерной системе должен быть администратор безопасности, который обязан воплощать в жизнь политику безопасности и, следовательно, имеет право устанавливать порядок доступа пользователей к АС и документам, разрешения (ограничения), пароли и т. д.; Все перечисленные требования должны обеспечиваться средствами самой компьютерной системы автоматически. Каждый сотрудник предприятия должен быть вынужден гарантированно выполнять требования политики безопасности, а не только под воздействием силы приказов и распоряжений начальников. На предприятии должен быть организован такой режим функционирования АС, который просто не позволит пользователю работать с конфиденциальными данными в незащищенном режиме. Перечисленные выше требования защиты АС от НСД вытекают из опыта, здравого смысла и давно существующего порядка работы с конфиденциальной информацией (на бумажных или электронных носителях). Этот набор требований далеко не полон, не противоречит официальным руководящим документам, однако он не затрагивает специальных вопросов проектирования комплекса защиты информации, параметров функциональности средств и механизмов защиты, разработки необходимой документации, тестирования СЗИ, контроля защищенности АС. 1.2. Комплексный подход к защите информации Как указывалось выше, система защиты компьютерной информации — это комплекс мер, а также соответствующих им мероприятий, сил, средств и методов. На страницах многочисленных изданий по компьютерной тематике можно детально познакомиться с основными мерами и методами защиты информации. В любой книге по информационной безопасности можно встретить примерно такой «джентльменский» набор: • ограничение физического доступа к АС, • идентификация и аутентификация пользователей, • ограничение доступа на вход в систему, • разграничение доступа, • регистрация событий (аудит), • криптографическая защита, • контроль целостности, • управление политикой безопасности, • уничтожение остаточной информации, • антивирусная защита, • резервирование данных, • сетевая защита, • защита от утечки и перехвата информации по техническим каналам. Программно-аппаратные средства защиты информации, о которых идет речь в данном пособии, призваны реализовывать несколько мер и соответствующих им методов по противодействию злоумышленнику при возможности его физического доступа к компьютерам автоматизированной системы. Перечисленные требования в системе защиты КИ способны противостоять большинству угроз компьютерной информации, связанных с несанкционированным доступом злоумышленника на программном и аппаратном уровнях. Необходимость комплексного и системного подхода наглядно иллюстрируется на примере требования 2 — без регистрации никто не должен получать доступ к конфиденциальной информации. Методы, обеспечивающие выполнение этого требования, взаимосвязаны. Без достоверной аутентификации субъекта АИС не допустима загрузка операционной системы. Без идентификации и аутентификации пользователя также не имеют смысла регистрация сеанса его работы и реализация той или иной модели разграничения доступа. В то же время, если злоумышленник получит физический доступ, например, к жесткому диску, то с помощью низкоуровневых дисковых редакторов он сумеет считать приватные данные в обход системы разграничения доступа. Противодействием атакам наиболее подготовленных злоумышленников может стать криптографическая защита информации. С другой стороны, правомерность обращения субъекта к самим программам шифрования, процесс ввода ключевой (аутентифицирующей) информации, блокирование вредоносных программ — перехватчиков паролей, находятся под контролем систем ограничения и разграничения доступа. Таким образом, криптографическое преобразование конфиденциальных данных только в тесной взаимосвязи с механизмами ограничения и разграничения доступа способны гарантировать надежную защиту компьютерной информации от НСД. Этот же комплект методов защиты противодействует «программной» утечке конфиденциальной информации, обусловленной несовершенством операционных систем, в том числе наличием «технологического мусора» Не менее показательным является требование аудита критических событий в АИС. На первый взгляд это требование может показаться обособленным и независимым от других требований и методов, их реализующих. Однако каким образом регистрировать, например, попытки несанкционированного входа в систему, если вход в нее не ограничен? Безусловно, само знание факта злоумышленных (подозрительных) действий в АИС важно для их пресечения. Фиксация конкретного лица, совершившего эти действия, позволит расследовать правонарушения и вести их профилактику более эффективно. Как выявлять злоумышленников, если в системе не ведутся идентификация и аутентификация пользователей? Система защиты информации АИС — совокупность разнообразных средств и методов, взаимообусловливающих и дополняющих друг друга. Разумная, взвешенная, комплексная их реализация — непростая и творческая задача. Программно-аппаратные средства защиты информации помогают решить ее более целенаправленно и эффективно. Осуществляя построение и эксплуатацию защищенной компьютерной системы, необходимо базироваться на принятой в организации политике безоасности, на представлении методов защиты компьютерной информации, с помощью которых могут быть реализованы требования политики безопасности, и на этой основе выбирать, устанавливать и администрировать специализированные программно-аппаратные средства защиты информации. ГЛАВА 2. СРЕДСТВА И МЕТОДЫ ОГРАНИЧЕНИЯ ДОСТУПА К ФАЙЛАМ 2.1. Причины создания системы разграничения доступа к информации При реализации несанкционированного доступа к информации (НСДИ) злоумышленник не использует какие-либо программные или программно-аппаратные средства, не входящие в состав компьютерной системы. Реализация доступа происходит при использовании следующих факторов: • знания компьютерной системы (КС) и навыки работы с ней; • знания о системе защиты информации; • отказы аппаратных и программных средств; • человеческий фактор (ошибки пользователей и обслуживающего персонала). Для защиты от НСДИ создается система разграничения доступа (СРД) к информации. При ее применении получить НСДИ при использовании системы разграничения доступа становится возможным только при отказах КС или используя уязвимости в системе защиты. Для этого злоумышленник должен знать о них. Добыча подобного рода информации часто производится путем изучения механизмов защиты, к примеру, непосредственным контактом с ней. Правда, в этом случае велика вероятность обнаружения и пресечения системой подобных попыток. В результате службой безопасности будут предприняты дополнительные меры. Более безопасным и результативным для злоумышленника является другой подход: получение копии получение копии программного средства защиты и ее тщательное изучение. Для предотвращения подобных ситуаций используется система защиты от исследования и копирования информации (СЗИК). Таким образом, СРД и СЗИК могут рассматриваться как подсистемы системы защиты от НСДИ . Толчком для создания системы разграничения доступа наиболее часто становится решение администратора компьютерной системы о распределении доступа пользователей к ее ресурсам. Информация хранится, обрабатывается и передается файлами, и поэтому доступ к ней определяется на уровне объектов доступа. Иначе определяется доступ в базах данных, в которых он предписывается к отдельным частям по разного рода правилам и предписаниям. Определяя полномочия, администратор так же отмечает операции, разрешенные к выполнению различным пользователям с различными правами. Различают следующие операции: • чтение; • запись; • выполнение программ. Запись имеет свои варианты. Субъекту может быть предоставлено право записывать в файл с модификацией его содержимого. Другой вариант обозначает лишь дописывание в файл без каких-либо изменений. В компьютерной системе нашли признание и практическое использование следующие подходы к разграничению прав доступа: • матричный; • полномочный. Матричное управление, как нетрудно догадаться, использует при организации матрицы доступа. Они представляют собой таблицу, где объекту доступа соответствует столбец Оj, а субъекту - строка Si. При пересечении указываются операции, допущенные к выполнению субъекту i с объектом j. Матричное управление позволяет с большой точностью устанавливать права субъектов доступа, определяющие выполнение позволенных операций над объектами доступа. Увы, на практике из-за огромного числа субъектов и объектов матрица доступа «вырастает» до размеров, достаточно трудных к поддержанию в адекватном состоянии. Полномочный или мандатный метод основывается на многоуровневой модели защиты. Он построен по аналогии с «ручным» конфиденциальным делопроизводством. Файлу определяется гриф секретности, а также метки, показывающие степени секретности. Субъектам присваивается уровень допуска, устанавливающего максимальную степень секретности, к которой позволяется доступ. Субъекту определяются категории, связанные с различными метками файла. Порядок разграничения прав доступа устанавливается следующим образом: пользователь получает допуск к работе с файлом лишь в том случае, если его уровень допуска равен или выше степени секретности файла, а в наборе категорий, установленных для данного субъекта, находятся категории, установленные для данного файла. В компьютерной системе все права пользователя содержатся в его мандате. Объекты содержат метки с записанными в них признаками секретности. Права каждого отдельно взято субъекта и параметры секретности каждого объекта реализуются в виде совокупности уровня и набора категорий секретности. Подобная организация позволяет сделать процессы разграничения доступа более простыми и требующими меньшего количества затраченных средств и ресурсов, т. к. при создании нового объекта необходимо лишь создать его метку. Правда, при такой организации порой приходится повышать секретность информации из-за невозможности более четкого и конкретного распределения доступа. Если право установления правил доступа к объекту принадлежит владельцу объекта, то подобный метод контроля доступа называется дискреционным . Система разграничения доступа к информации содержит четыре функциональных блока: • блок идентификации и аутентификации субъектов доступа; • диспетчер доступа; • блок криптографического преобразования информации при ее хранении и передаче; • блок очистки памяти. Идентификация и аутентификация субъектов реализуется в момент их доступа, в том числе и дистанционного. Диспетчер доступа создается в виде программно-аппаратных механизмов и обеспечивает нужную дисциплину распределения доступа субъектов к объектам доступа. Диспетчер доступа распределяет доступ к внутренним ресурсам системы субъектов, уже допущенных к этим системам.  Рисунок 1. Диспетчер доступа Необходимость использования диспетчера доступа возникает лишь в многопользовательских КС. В системе разграничения доступа должна быть определена функция очистки оперативной памяти и рабочих областей на внешних ЗУ после завершения выполнения программного обеспечения, обрабатывающего конфиденциальные данные. Очистка должна реализовываться путем записи в свободные участки памяти определенной последовательности двоичных кодов, а не только удалением учетной информации о файлах из матриц ОС, как это делается при стандартном удалении средствами операционной системы . 2.2. Способы построения системы разграничения доступа В основе построения системы разграничения доступа лежит концепция защищенной универсальной ОС на основе ядра безопасности. Под ядром безопасности понимают локализованную, минимизированную, четко ограниченную и надежно изолированную совокупность аппаратно-программных механизмов, строго правильно выполняющих функции диспетчера доступа. Правильность его функционирования доказывается путем полной формальной верификации его программного обеспечения и пошаговым доказательством их соответствия выбранным стандартом определенной математической модели защиты. Применение ядра безопасности требует реализовать изменения ОС и самой архитектуры электронно-вычислительной машины. Ограничения размеров и сложности ядра необходимы для гарантии его верификации. Для аппаратной поддержки защиты и изоляции ядра в архитектуре должны быть реализованы [6]: • многоуровневый режим выполнения команд; • использование ключей защиты и сегментирование памяти; • выполнение механизма виртуальной памяти с разделением адресных пространств; • аппаратная реализация части функций операционной системы; • хранение программ ядра в ПЗУ; • использование новых архитектур ЭВМ, отличных от фон-неймановской. Гарантия многоуровневого режима выполнения различных команд является главным условием правильного функционирования и работы ядра безопасности. Таких уровней должно быть не меньше двух. Часть машинных команд ЭВМ следует выполнять только в режиме работы ОС. Главной проблемой создания эффективной защиты от НСДИ является предотвращение несанкционированного перехода пользовательских процессов в привилегированное состояние. Для современных сложных операционных систем практически не существует доказательств полного отсутствия возможностей для несанкционированного получения пользовательскими программами статуса программ ОС. Использование ключей защиты, сегментирование памяти и применение механизмов виртуальной памяти предполагает аппаратную поддержку концепции изоляции различных областей памяти при работе системы в мультипрограммных режимах. Аппаратная реализация наиболее ответственных функций ОС и хранение программы ядра в ПЗУ помогают существенно повысить изоляцию ядра, а также его устойчивость и защищенность от попыток разного рода модификаций. Аппаратно следует реализовать, прежде всего, функции аутентификации и идентификации субъектов, хранение атрибутов системы защиты, поддержку криптографического сокрытия информации, обработки отказов и сбоев и несколько других [8]. Универсальные ЭВМ с их ОС, используемыми ранее, практически не имели встроенных механизмов защиты от НСДИ. Такие распространенные из них, как IВМ System/370, МS-DОS и целый ряд других не имели встроенных средств идентификации и аутентификации и распределения доступа. Более современные, универсальные операционные системы UNIХ, VАХ/VМS, Solaris и другие уже имеют встроенные протоколы распределения доступа и идентификации. И все же возможности этих функций весьма и весьма ограничены и не могут полностью удовлетворять требованиям, предъявляемым к защищенным электронно-вычислительным машинам. Среди достаточно редких примеров специализированных ЭВМ можно вспомнить систему SСОМР фирмы «Ноnеуwеll», предусматривающую ее использование в различных центрах коммутации вычислительных сетей, обрабатывающих конфиденциальную информацию. Данная система разработана на базе ядра безопасности. Ее довольно узкая специализация помогла создать защищенную систему, обеспечивающую необходимую эффективность функционирования по ее прямому назначению. Наиболее часто защита КС от НСД реализуется путем использования сторонних программных или программно-аппаратных средств. Сегодня появились сотни отдельных программ, программных и аппаратных систем, рассчитанных на защиту персональных ЭВМ от несанкционированного доступа . Функционирование компьютерной системы защиты информации (КСЗИ) часто зависит не только от параметров созданной системы, но и от эффективности использования на этапе непосредственной эксплуатации. Основными задачами данного этапа являются максимальное использование возможностей системы, заложенных в нее при создании, и усовершенствование ее защитных функций в соответствии с постоянно изменяющимися условиями современного мира. Процесс эксплуатации системы можно разделить на применение по ее прямому назначению, что предусматривает выполнение комплекса разнообразных многочисленных мероприятий, самым непосредственным образом связанных с защитой информации в КС, и техническую эксплуатацию. Применение по назначению предполагает распределение доступа к ресурсам системы и гарантию их целостности. Под распределением доступа предполагается все меры, которые выполняются в процессе эксплуатации системы для недопущения несанкционированных воздействий на программные и аппаратные средства, а также, собственно, на саму информацию. Распределение доступа к ресурсам предполагает: • организацию прав пользователей и обслуживающего персонала по доступу к ресурсам системы в соответствии с обязанностями должностных лиц; • распределение работы с секретными информационными ресурсами на объекте; • защищенность от техсредств разведки; • охрану объекта; • эксплуатацию системы распределения доступа. Каждому должностному лицу присваиваются для эксплуатации ресурсы (рабочая станция, сервер, аппаратура для передачи данных и т.д.), разрешенные режимы и время работы. Определяется уровень компетенции лиц по манипулированию информацией. Лицо, ответственное за обеспечение безопасности информации в системе, на основании принятого решения руководителя о распределении доступа лиц гарантирует обеспечение соответствующих полномочий в системе разграничения доступа. Руководство совместно с СБ определяет работу с секретными информационными ресурсами, не используемыми в системе, пусть даже и временно. К ресурсам подобного рода относятся секретная печатная продукция, в том числе полученная с помощью системы, а также носители информации, находящиеся вне ее устройств. Учетом, хранением, передачей, перераспределением и выдачей ресурсов занимаются должностные лица из службы охраны, или другие должностные лица. Службой безопасности должны выполняться мероприятия противодействия техсредствам разведки. Учитывается применение средств защиты от электромагнитных импульсов и наводок. Активные средства защиты от угроз подобного типа эксплуатируются в соответствии с режимом работы объекта. Периодически должны осуществляться проверки объектов, связанных с использованием компьютерной системы защиты информации на отсутствие в них устройств видео- и аудиоразведки, а также должна обеспечиваться лучшая защищенность каналов связи от прослушивания . Охрана объекта компьютерной системы предполагает распределение непосредственного доступа лиц на охраняемую территорию, в помещения и здания. Подразделение охраны может находиться непосредственно на объекте, а может охранять и несколько объектов. Во втором случае на объекте должны находиться лишь техсредства охраны и сигнализации. В соответствии с принятой политикой безопасности руководство совместно с СБ обязаны определить структуру охранной системы. Количественный состав и режим работы охраны определяется важностью и секретностью информации КС, а также эксплуатируемыми техсредствами охраны и сигнализации . Система разграничения доступа является одной из главных составляющих комплексной системы защиты информации (КСЗИ). В этой системе можно выделить следующие составляющие: • средства идентификации субъекта доступа; • средства распределения доступа к техническим устройствам КС; • средства распределения доступа к программам и данным; • средства блокировки несанкционированных действий; • средства фиксации и логирования событий; • дежурные операторы системы распределения доступа . 2.3. Оценка эффективности системы разграничения доступа Эффективность функционирования СРД во многом определяется надежностью механизмов аутентификации. Особое значение среди них имеет аутентификация при разных взаимодействиях удаленных процессов, всегда осуществляемых с применением криптографических методов. При использовании подобных механизмов главными задачами являются: генерация или изготовление уникальных идентификаторов, их учет и хранение, строго контролируемая передача идентификаторов пользователям и контроль над правильностью выполнения процедур аутентификации в КС. При возможной компрометации атрибутов доступа (пароля, личного кода и т. п.) обязательно их немедленное исключение из списка разрешенных. Данные действия должны выполняться дежурными операторами системы разграничения доступа. В больших распределенных КС проблема генерации и доставки атрибутов идентификации и ключей шифрования является нетривиальной задачей. Так, к примеру, организация распределения секретных ключей шифрования должна осуществляться вне защищенной компьютерной системы. Значения идентификаторов пользователей не могут храниться и передаваться в системе в открытом виде. На время ввода и сравнения идентификаторов необходимо применять особые меры защиты от подсматривания набора пароля воздействием вредительских программ типа клавиатурных шпионов и программ-имитаторов СРД . Средства распределения доступа к техсредствам должны препятствовать запрещенным действиям злоумышленников, таким как включение, загрузка ОС, ввод/вывод информации, использование сторонних устройств и прочее. Распределение доступа должно быть реализовано операторами системы с обязательным использованием программных и аппаратно-программных средств. Так они смогут наблюдать и фиксировать эксплуатацию ключей от замков непосредственной подачи питания на техническое устройство или на все средства, находящиеся на отдельном объекте, а также дистанционным образом осуществлять управление блокировкой подачи питания на средство или блокировкой загрузки операционной системы. На программном или аппаратно-программном уровне операторы могут менять структуру устройств, которые имеет право эксплуатировать отдельный пользователь. Средства распределения доступа к программному обеспечению и ресурсам должны использоваться наиболее интенсивно и во многом должны определять параметры системы. Они являются аппаратно-программными и настраиваются должностными лицами подразделения, обеспечивающего охрану информации, и должны изменяться при изменениях полномочий пользователей или при изменениях программных и информационных структур. Доступ к файлам регулируется диспетчером доступа, к записям и отдельным полям в файлах различных баз данных - с помощью систем управления этими базами данных . Эффективность использования СРД можно повысить шифрованием файлов, хранящихся на внешних запоминающих устройствах, а также полным стиранием файлов при их удалении и обязательным стиранием временных файлов. Даже если недоброжелатель сможет получить доступ к машинному носителю при помощи, к примеру, несанкционированного копирования данных, то доступ непосредственно к информации он не получит без ключа шифрования. В распределенных КС доступ между различными подсистемами, например, удаленными ЛВС, должны регулироваться при помощи нескольких межсетевых экранов. Такой экран необходимо эксплуатировать для осуществления управления обменом между защищенной и незащищенной КС. При этом доступ должен регулироваться как из незащищенной КС в защищенную, так и из защищенной системы в незащищенную. Компьютер, реализующий указанные функции межсетевого экрана, вполне целесообразно размещать на рабочих местах операторов КСЗИ . Различного рода средства блокировки несанкционированных действий субъектов являются, безусловно, неотъемлемой компонентой СРД. Если атрибут субъекта доступа или алгоритмы его действий не являются правомочными для данного субъекта, то дальнейшая работа в системе такого нарушителя должна прекращаться до оперативного вмешательства операторов КСЗИ. Такие средства блокировки обязаны исключать или в очень значительной степени затруднять автоматический подбор атрибутов доступа к информации. Средства логирования событий также являются обязательной компонентой системы разграничения данных. Журналы регистрации событий располагаются на внешних запоминающих устройствах. В таких журналах должны располагаться данные о входе пользователя в систему и выходе из нее, обо всех без исключения попытках реализации неправомочных действий, о доступе к строго определенным ресурсам и прочее. Настройка журнала на запись подобных событий и обязательный анализ его содержимого должны осуществляться дежурными операторами и другими вышестоящими должностными лицами из подразделения обеспечения безопасности информации. Эти процессы целесообразно автоматизировать программным путем. Прямое управление СРД обязаны осуществлять дежурные операторы КСЗИ, которые обычно выполняют и функции дежурных администраторов системы. Они загружают операционную систему, обеспечивают необходимую конфигурацию и режим работы системы, вводят в нее полномочия и атрибуты пользователя, осуществляют контроль и управление доступом пользователя к определенным ресурсам системы . На этапе использования КС целостность и доступность информации в системе обеспечиваются путем: • копирования информации; • повышения устойчивости и защищенность от сбоев и отказов КС; • противодействия перегрузкам и зависаниям КС; • эксплуатации строго определенных программ; • контроля над неизменностью информации в системе; • особой регламентации статусов процессов техобслуживания и проведения доработок; • выполнения всех необходимых антивирусных мероприятий [20]. Стратегию копирования следует выбирать с учетом приоритета информации, требований к бесперебойности работы системы, ресурсоемкости восстановления поврежденных данных. Подобное копирование информации обеспечивается дежурными администраторами системы. Целостность и доступность информации также следует поддерживать путем резервирования аппаратно-программных средств, немедленных блокировок каких-либо ошибочных или неправомочных действий людей, использования в обязательном порядке надежных элементов непосредственно КС и отказоустойчивых систем. Должны также устраняться преднамеренные угрозы перегрузки различных элементов систем. Для подобных мер должны использоваться механизмы измерений интенсивности поступлений заявок на выполнение, передачу и механизмы ограничения или полной блокировки подобных заявок. Следует предусмотреть также возможности определения причин резкого возрастания объема потока заявок на выполнение программного обеспечения или передачу какой-либо информации. В более сложных КС почти невозможно полностью избежать критических ситуаций, приводящих к «зависанию» систем или каких-то их фрагментов. В результате отказов программных или программно-аппаратных средств, разного рода ошибок в алгоритмах, допущенных на этапе разработки этих алгоритмов, ошибок операторов в системе происходят зацикливание ПО, непредусмотренные разработчиками остановки и другие проблемные ситуации, выход из которых возможен только при помощи прерывания вычислительного процесса и последующего восстановления. На этапе использования должна вестись статистика и осуществляться анализ подобных ситуаций. «Зависание» должно своевременно обнаруживаться, а вычислительный процесс - восстанавливаться. При восстановлении обычно необходимо повторить выполнение восстановленной программы с начала или с контрольной точки, если используется подобный механизм. Такой механизм часто используется при выполнении сложных вычислительных процессов, требующих значительного промежутка времени для их правильной реализации. В полностью защищенной системе должны использоваться только разрешенные программы. Такой перечень официально разрешенных программ, а также периодизация и способы контроля их целостности следует определить перед началом эксплуатации системы . В защищенных КС обычно нет необходимости использовать различного рода трансляторы и компиляторы, программы-отладчики, средства трассировки программ и тому подобное ПО. Работы по его созданию и модернизации следует производить в автономных КС или, иногда, в сегментах защищенной системы, при условии эксплуатации надежных программных и технических средств, исключающих возможности проведения мониторинга и неправомочного внедрения программ в защищаемой КС. Наиболее простым методом осуществления контроля за неизменностью программ является метод контрольных сумм (CRC). Для исключения всех возможностей внесения изменений в файл с последующим изменением контрольной суммы необходимо хранить ее в зашифрованном виде или использовать секретные алгоритмы вычисления контрольных сумм. Однако более приемлемым методом контроля целостности является использование хэш-функций, или хэширование. Значение такой функции почти невозможно подделать, не зная ключа. Оттого хранить следует в зашифрованном виде или в памяти, недоступной злоумышленнику, только ключ хеширования (стартовый вектор хеширования). Контроль состава ПО и целостности (неизменности) программ должен осуществляться при периодических плановых проверках различными комиссиями и должностными лицами, а также дежурными операторами компьютерной системы защиты информации по определенному плану, неизвестному рядовым пользователям системы. Для подобного контроля должны использоваться специальное ПО. В вычислительных сетях подобная «ревизия» ПО осуществляется дистанционно с рабочих мест операторов системы . Успех использования КСЗИ в немалой степени зависит от организации управления этим процессом. Иерархическая система управления предполагает организацию политики безопасности информации на этапе непосредственного использования КС. При реализации системы управления необходимо придерживаться нижеуказанных принципов: • уровень компетенции руководителя должен полностью соответствовать статусу в системе управления; • регламентация действий должностных лиц; • документирование алгоритмов гарантии защиты информации; • непрерывность управления; • адаптивность и гибкость системы управления; • контроль над строгим выполнением политики безопасности . Должностные лица должны располагать минимальными сведениями о механизмах защиты. Этого можно достичь за счет строжайшей регламентации деятельности. Документирование всех алгоритмов системы может позволить произвести легкую замену различных должностных лиц и осуществить непрерывный контроль за их деятельностью. Беспрерывность управления системой должна достигаться за счет организации дежурств операторов КСЗИ. Она должна быть довольно гибкой и уметь оперативно адаптироваться к постоянно изменяющимся условиям эксплуатации . ЗАКЛЮЧЕНИЕ Средства защиты сетевого действия (программные или аппаратно-программные) устанавливаются на тех компьютерах в составе локальной вычислительной сети, обмен информацией между которыми в открытом режиме нецелесообразен. СЗИ этого класса основываются на криптографических методах защиты с использованием механизма открытых ключей. Если компьютер работает в незащищенном режиме, то в составе ЛВС он присутствует как равноправная рабочая станция. Перевод компьютера в защищенный режим означает шифрование всего входящего/исходящего трафика, включая адресную и служебную информацию, или только пакетированных данных. ПЭВМ, на которых не установлено соответствующее программное (аппаратно-программное) обеспечение просто не «видят» в сети станции, работающие под управлением сетевых СЗИ. Классическим примером комплексного средства защиты, включающего в себя функцию организации VPN, является распространенное отечественное аппаратно-программное средство сетевой защиты ViPNet, разработанное компанией «ИнфоТеКС» (Информационные Технологии и ТелеКоммуникационные Системы, г. Москва). Сетевые решения и технология ViPNet позволяют: • защищать передачу данных, файлов, видеоинформации и переговоры, информационные ресурсы пользователя и корпоративной сети при работе с любыми приложениями Интернет/Интранет; • создавать в открытой глобальной сети Интернет закрытые корпоративные Интранет-сети. СПИСОК ИСТОЧНИКОВ ИНФОРМАЦИИ

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||