КОРПОРАТИВНАЯ ЗАЩИТА ОТ ВНУТРЕННИХ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. курсач. новосибирский профессиональнопедагогический колледж курсовой проект корпоративная защита от внутренних угроз

Скачать 2.96 Mb. Скачать 2.96 Mb.

|

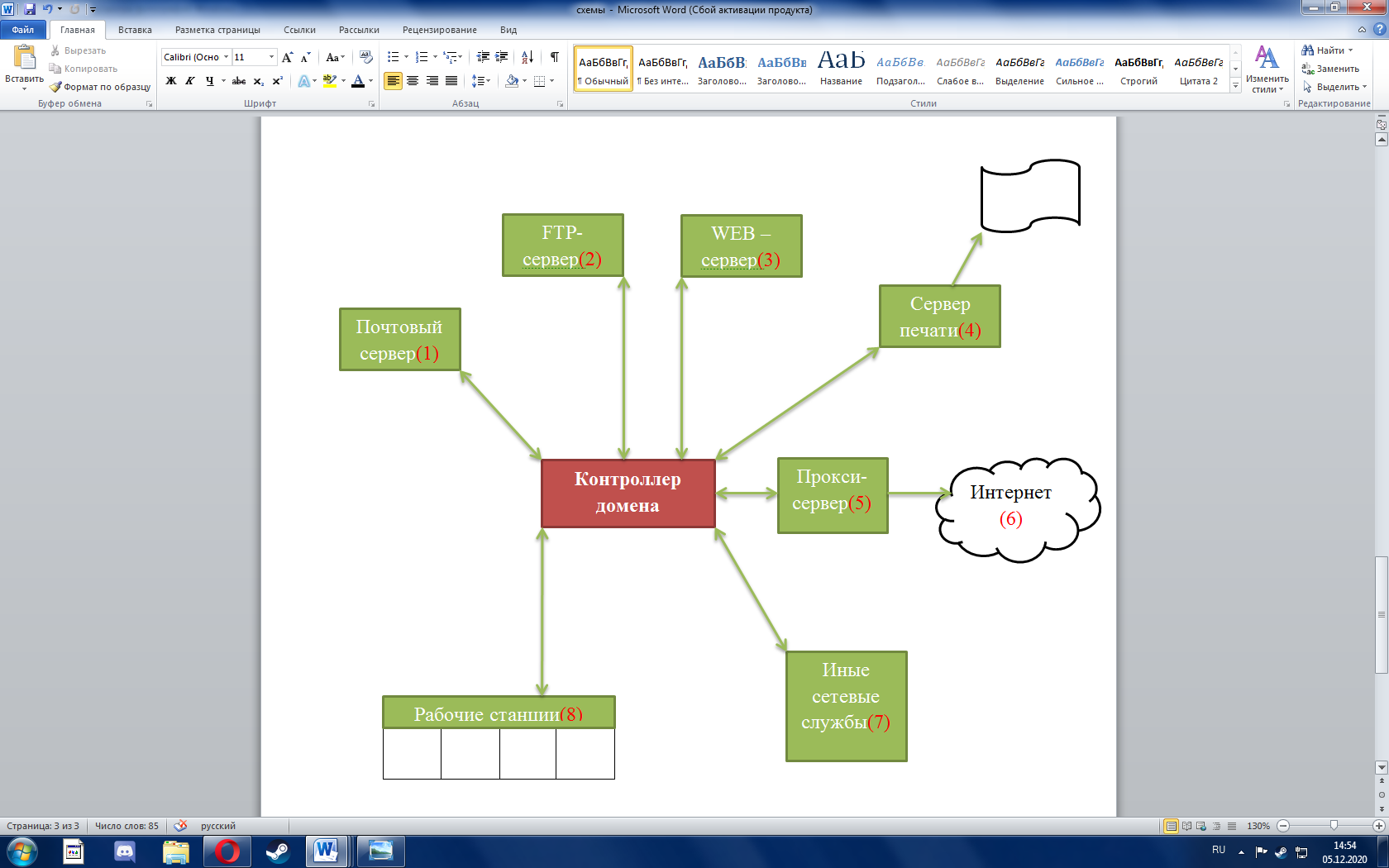

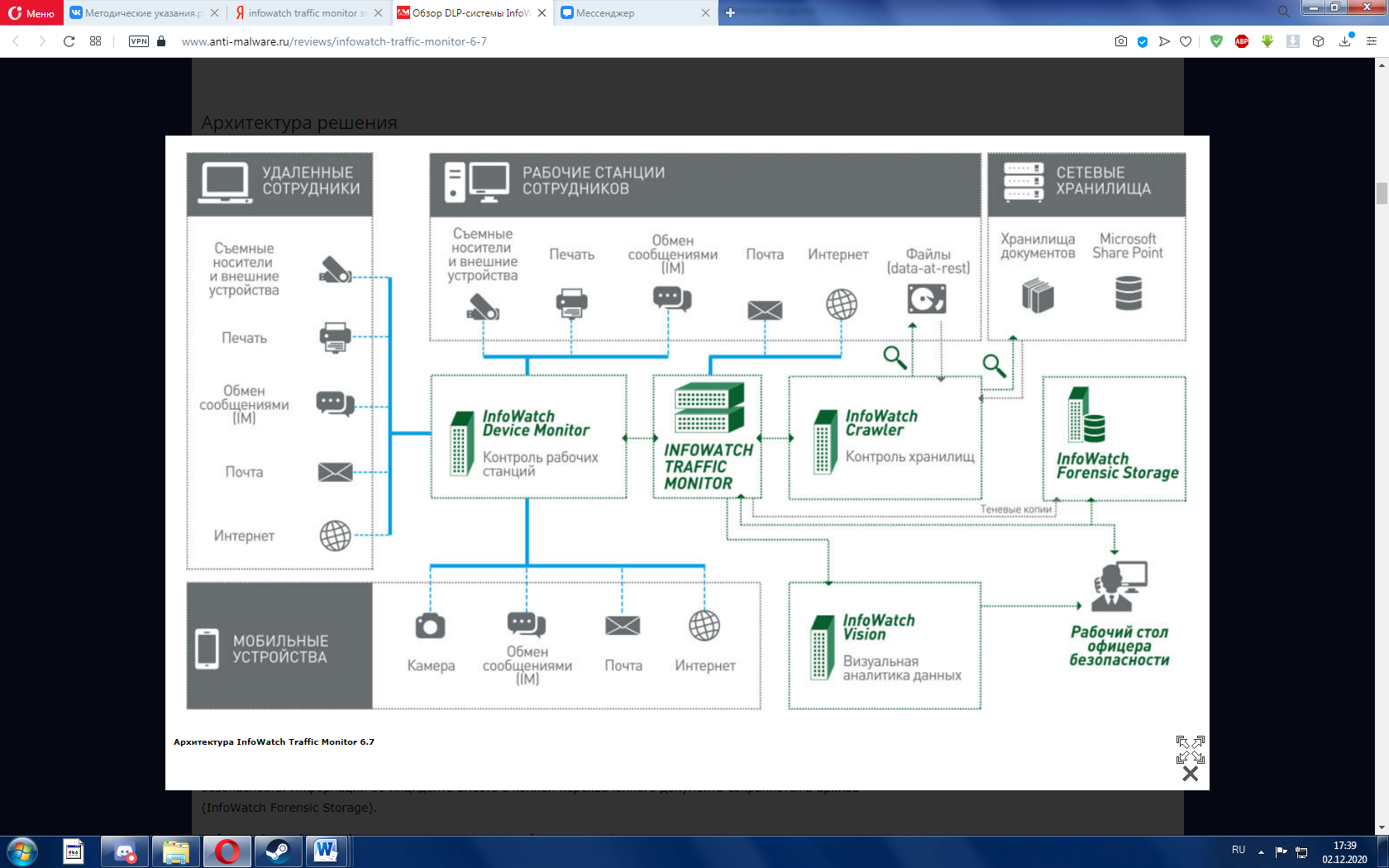

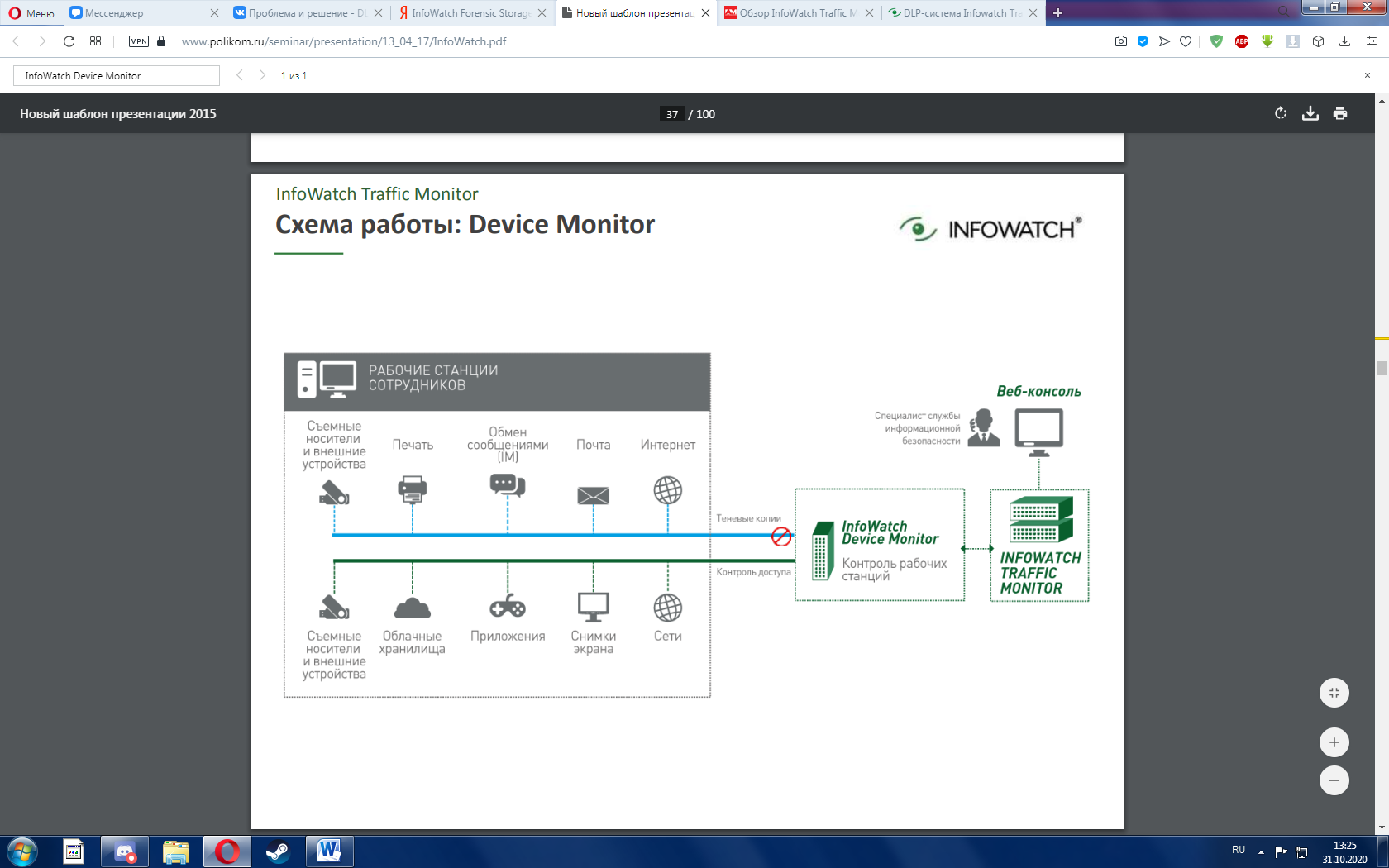

2.1 Организация и анализ доменной сети предприятияДоменная сеть – способ взаимодействия компьютеров между собой. Такая сеть позволяет управлять компьютерами централизованно. В доменной сети всегда есть главный компьютер – Контроллер Домена. В специальной программе на контроллере домена создаются учетные записи пользователей– имя пользователя и пароль. Контроллер домена отвечает еще и за права доступа к файлам и ресурсам. Доменная сеть объединяет все ресурсы компании в единое рабочее пространство. В домен можно ввести хранилище файлов, сервер 1С или сервер для удаленной работы. Войдя в систему своего компьютера, сотрудник автоматически получит доступ к ресурсам сети. Вводить пароль для сервера 1С не придется – сервер уже знаком с учетной записью сотрудника. Доменная сеть — это тип компьютерной сети, в которой существует как минимум один главный компьютер, называемый контроллером домена и к нему, через локальное или удаленное соединение, подключаются для работы все остальные компьютеры в сети. Примечательно то, что подчиненный компьютер использует собственные вычислительные мощности при удаленной работе, вместо ресурсов сервера, в сравнении с одноранговой сетью, где основная нагрузка ложится на оборудование сервера. Так, контроллер домена несет в себе ряд существенных отличий, от других компьютеров в доменной сети. Основной функцией контроллера домена является глобальный каталог, в котором хранятся все данные о пользователях, компьютерах и устройствах, имеющих доступ к этой сети. Контроллер домена работает как агрегатор всех компьютерных и сетевых настроек устройств, подключенных к сети. Для запуска и установки доменных служб Active Directory необходимы следующие учетные данные. Чтобы установить новый лес, необходимо войти с учетной записью локального администратора компьютера; Чтобы установить новый дочерний домен или новое доменное дерево, необходимо войти в систему с учетной записью участника группы администраторов предприятия; Для установки дополнительного контроллера домена в существующем домене необходимо быть членом группы администраторов домена. Организация доменной сети предприятия  1)Получение и доставка писем (После авторизации). 2)Доступ к разрешённым файловым ресурсам (После авторизации). 3)Доступ к веб-приложениям (После авторизации). 4)Возможность отправлять информацию в очередь на печать (После авторизации). 5)Доступ к интернету в определённом объёме (После авторизации). 6)Выход в интернет. 7) Получение необходимых прав для нормального функционирования (После авторизации). 8)Доступ к рабочим станциям (После авторизации). Проанализировав доменную сеть предприятия, можно сделать вывод, что у предприятия крайне низкий уровень защиты. Злоумышленнику может удастся преодолеть внешний периметр и получить доступ к критически важным ресурсам внутренней сети (максимальные привилегии внутренней сети, полный контроль над ключевыми бизнес-системами, доступ к критически важной информации). 2.2 Состав продукта InfoWatch Traffic Monitor InfoWatch Traffic Monitor – DLP-система, которая предотвращает утечки конфиденциальной информации на основе полноценного контентного анализа информационных потоков. В состав стандартных сервисов продуктов входят: InfoWatch Traffic Monitor InfoWatch Traffic Monitor — модуль для контроля сетевых каналов передачи данных (web-сервисы, почтовые и файловые сервера, сервисы мгновенных сообщений). Передача информации через сетевые каналы передачи данных осуществляется через сетевой шлюз, который также передает перехваченные данные на сервер Traffic Monitor. Если в потоке передаваемых данных была выявлена конфиденциальная информация и система классифицировала эту передачу как инцидент, автоматически срабатывает режим защиты и запускается процедура реагирования на инцидент. Например, происходит блокирование передачи информации, отправитель получает предупредительное сообщение, или оповещение приходит лицу, ответственному за информационную безопасность. Информация об инциденте вместе с копией перехваченного документа сохраняется в архиве . Решаемые задачи: Автоматическая классификация информационных потоков. Мониторинг и анализ данных. Предотвращение утечек конфиденциальных данных. Безопасное хранение данных для анализа и проведения расследований. InfoWatch Device Monitor InfoWatch Device Monitor — модуль для защиты рабочих станций, осуществляющий контроль печати и копирования документов на съемные носители, а также контроль портов и съемных устройств. Программные агенты Device Monitor устанавливаются на рабочих станциях и контролируют локальные процессы обработки информации. При сохранении документов на съемные носители Device Monitor создает теневые копии этих документов, а при печати —графические копии. Теневые копии документов передаются на сервер Traffic Monitor для дальнейшего анализа. Решаемые задачи: Контроль доступа. Приложения. Облачные хранилища. Внешние устройства. Подключение к сетям Интернет. Снимки экрана. Теневое копирование Почтовые сообщения. Программы обмена сообщениями. Файлы, копируемые на внешние устройства. Печать локальных и сетевых принтерах. HTTPS, HTTP, FTP, FTPS. InfoWatch Crawler InfoWatch Crawler – модуль для контроля информации в общедоступных сетевых хранилищах и системах документооборота, осуществляет сканирование и применение политик к информации, хранящейся «в покое», а также поддерживает в актуальном состоянии эталонные документы и выгрузки. Модуль InfoWatch Crawler сканирует общедоступные сетевые хранилища данных и системы документооборота и создает теневые копии найденных документов. Теневые копии передаются на сервер Traffic Monitor для дальнейшего анализа и применения политик. Сервер Traffic Monitor выполняет анализ полученных данных и автоматически выносит вердикт, является ли операция нарушением политики безопасности. Если политика безопасности требует предотвращения передачи данных, Traffic Monitor осуществляет блокирование выполнения операции. Все перехваченные данные и результаты их анализа сохраняются в InfoWatch Forensic Storage. InfoWatch Crawler позволяет: 1)Сканировать сетевые ресурсы по протоколу SMB; 2)Сканировать локальные диски рабочих станций под управлением Windows; 3)Сканировать файловые хранилища Microsoft SharePoint. 2.3 Схема развертывания DLP-системы Infowatch Traffic Monitor  Как видно из схемы, работа системы происходит следующим образом: Сетевой трафик, полученный со шлюза (коммутатора) передаётся на сервер InfoWatch Traffic Monitor для анализа и последующей передачи в хранилище InfoWatch Forensic Storage. В зависимости от варианта работы InfoWatch Traffic Monitor, сетевой трафик может блокироваться, доставляться получателю или же просто копироваться в хранилище InfoWatch Forensic Storage. Агенты на рабочих станциях, согласно политикам, собирают теневые копии документов, копируемых на внешние носители или отправляемые на печать, а также копии трафика по отдельным протоколам (например, FTP, Skype, Google Talk, Mail.ru Агент ) и передают их на сервер InfoWatch Device Monitor. Далее полученные объекты обрабатывают согласно заданным правилам и те передаются на сервер InfoWatch Traffic Monitor для дальнейшего анализа и последующей передачи в хранилище InfoWatch Forensic Storage.  Device Monitor контролирует рабочие станции (флешки, принтеры, почта, интернет, скриншоты, приложения), «общается» с Traffic monitor, который в свою очередь отдает все на веб консоль. Система разворачивается и работает следующим образом: 1.Первым устанавливают основной сервер. 2.При установке основного сервера определяют используемый сервер базы данных: СУБД может располагаться как отдельно, так и на том же компьютере, что и основной сервер. 3.При установке основного сервера создается схема базы данных, где будет храниться схема безопасности и другие параметры Системы. 4.При необходимости, можно установить вспомогательные серверы, которые будут обеспечивать балансировку нагрузки в Системе. 5.Консоль управления может устанавливаться на любую рабочую станцию. Консоль управления подключается к основному серверу. Из Консоли управления выполняется настройка схемы безопасности в соответствии с требованиями корпоративной политики безопасности. 6.На рабочие станции и мобильные устройства устанавливаются Клиенты Device Monitor. Клиенты выполняют подключение к серверу Device Monitor по зашифрованному каналу, с привязкой к серверу на основании ключа, используемого для шифрования трафика. Клиенты Device Monitor обеспечивают реализацию схемы безопасности, а также получение теневых копий и их отправку на сервер Device Monitor. 7.Серверы Device Monitor получают из базы данных обновленные версии схемы безопасности и распространяют их на контролируемые рабочие станции и мобильные устройства. С контролируемых рабочих станций и мобильных устройств на сервер передается информация о событиях, попадающих под действие правил схемы безопасности, а также теневые копии файлов. Информация о событиях передаётся в базу данных. Теневые копии передаются в систему InfoWatch Traffic Monitor. |