КОРПОРАТИВНАЯ ЗАЩИТА ОТ ВНУТРЕННИХ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. курсач. новосибирский профессиональнопедагогический колледж курсовой проект корпоративная защита от внутренних угроз

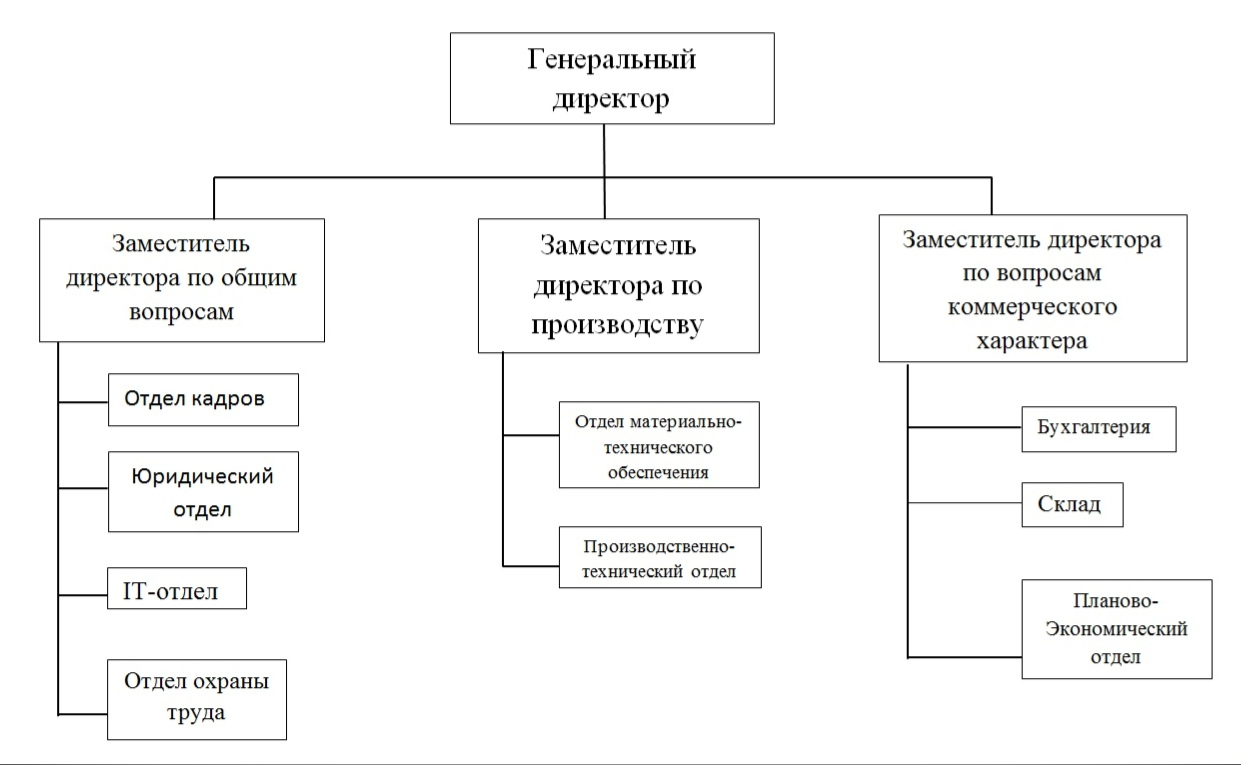

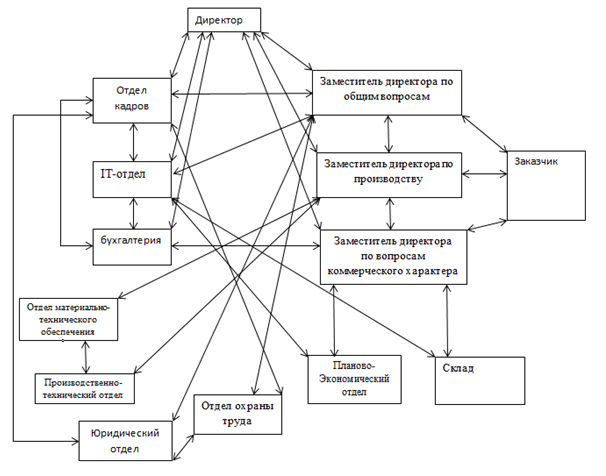

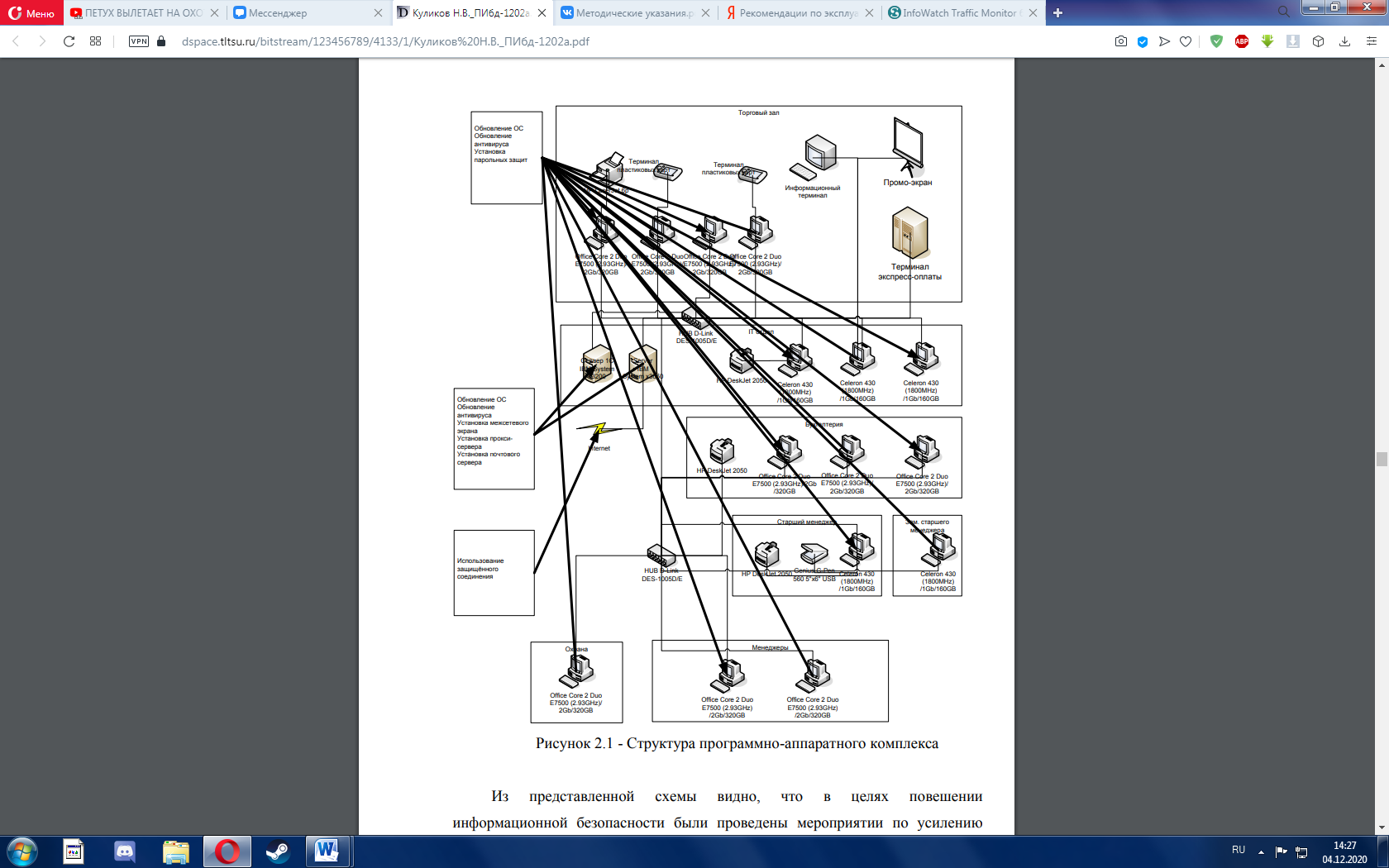

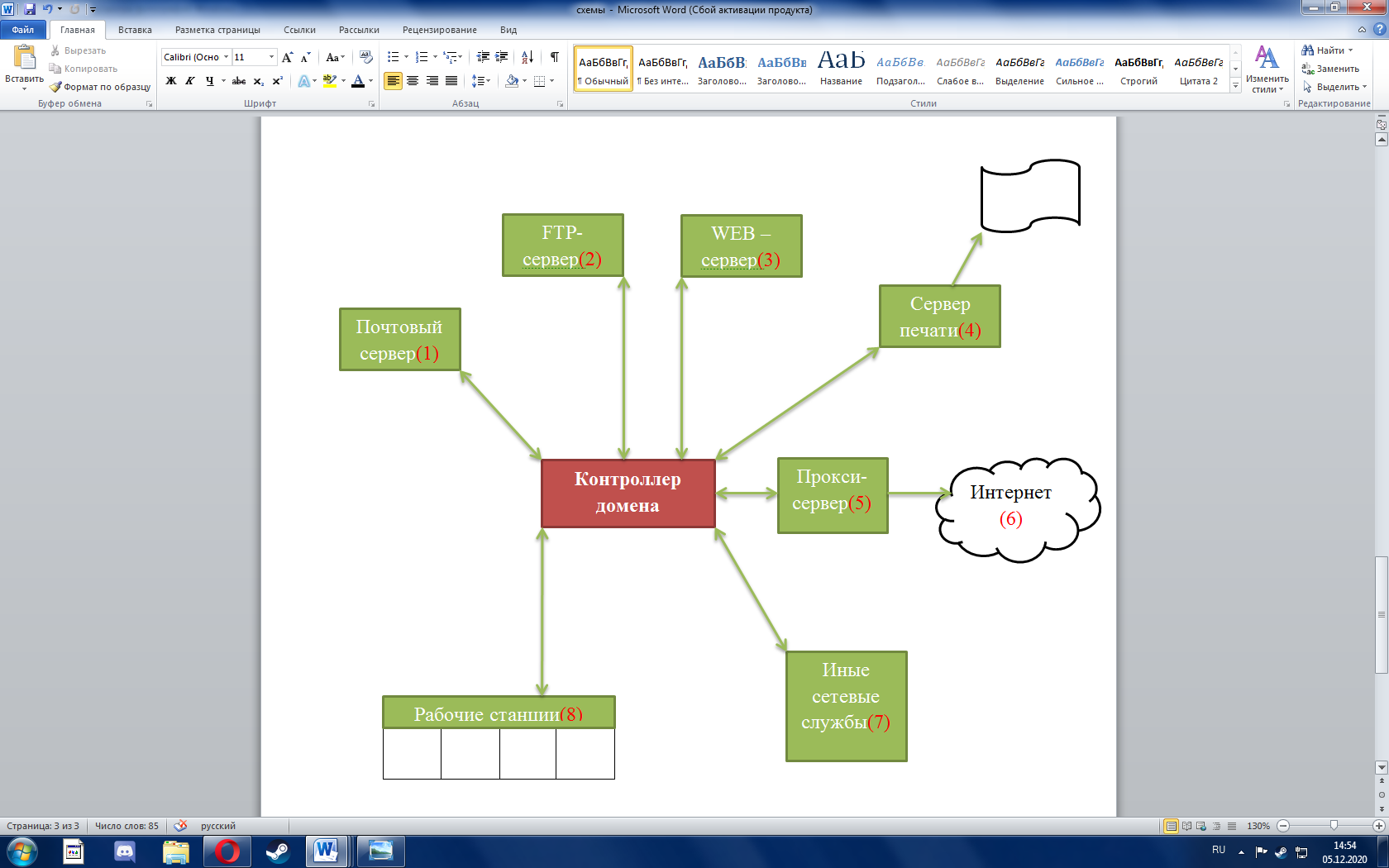

Скачать 2.96 Mb. Скачать 2.96 Mb.

|

|

П 3. Экономический раздел Для версии InfoWatch Traffic Monitor Standard (1-100 рабочих станций) на один год цена может начинаться от 10000 р. Также не стоит забывать про антивирус. Для своей компании я выбрал Kaspersky Endpoint Security для бизнеса - Стандартный. Его цена составляет около полутора тысяч рублей на 50 устройств. Цена на DLP- систему может показаться слишком высокой, но при учёте всех многообразий функций можно понять, что этот продукт полезен и выгоден для каждой организации. Учитывая все возможные убытки, которые могут произойти из-за утечки информации: начиная от финансового и заканчивая репутационным уроном, я считаю, что экономическая сфера организации от этого только выиграет. К тому же репутационный урон, который организация может понести, гораздо больше, чем просто заплатить и подключить систему, т.к. репутация копится с выслугой лет и её не так просто восстановить. П 4. Рекомендации по эксплуатации DLP-системы Infowatch Продукт представляет собой мощный набор инструментов для контроля каналов передачи данных и предотвращения утечек конфиденциальной информации. Применение системы позволяет существенно снизить риски утечки информации и возникновения инцидентов, связанных с неправомерными действиями сотрудников организации, в том числе при использовании мобильных устройств в корпоративной среде. InfoWatch предоставляет компаниям необходимый набор инструментов как для проведения внутренних расследований, так и для дальнейшей правовой защиты собственных интересов. Преимущества DLP-системы InfoWatch: стабильность работы; простота и быстрота раскатки. В наличии имеется kickstart-образ Traffic Monitor’а, а Windows компоненты устанавливаются по паттерну «Далее – Далее – Готово»; гибкость системы. Освоившись с интерфейсом всех консолей, можно накручивать достаточно сложные правила срабатывания, которые будут применены сразу же при поступлении трафика; скорость проведения расследования; готовность реализовывать функционал, если нужно; простота в установке (кикстарт); масштабируемость; много видит, много понимает – большой выбор каналов, работа с мобильным трафиком, большой выбор методов детектирования конфиденциальных данных; относительно быстрый поиск и удобный предпросмотр с подсветом различных объектов разными цветами; подробное описание технологий и объектов защиты; автоматическое определение критичности, разгрузка офицера и т.п.; много внимания уделяется визуализации собранной информации. Также к преимуществам InfoWatch Traffic Monitor можно отнести его модульную архитектуру. Комплектация и состав продукта определяются потребностями бизнеса. Это позволяет клиентам внедрять только те модули, в которых есть потребность. В случае необходимости расширения функционала системы клиент может просто докупить необходимые модули и лицензии и с легкостью их интегрировать в уже функционирующую инфраструктуру безопасности InfoWatch Traffic Monitor. Компания InfoWatch ежегодно входит в число лучших разработчиков DLP-систем (Magic Quadrant for Enterprise Data Loss Prevention) и второй год подряд признается ведущим российским DLP-вендором на мировом рынке. Рекомендации по улучшению политики корпоративной защиты предприятия от внутренних угроз: В системе должен быть администратор безопасности. За каждое устройство должен быть назначен ответственный за эксплуатацию. Системный блок компьютера следует маркировать печатями ответственного и работника IT-службы. По возможности используйте съёмные жёсткие диски, а по окончании рабочего дня убирайте их в сейф. Установку любого программного обеспечения должен производить только работник IT-службы. Доступ сотрудников следует разграничить. Для этого можно использовать сочетание паролей и смарт-карт (токенов). Следует запретить использование сотрудниками неучтённых носителей информации, а на учтённых нужно нанести маркировку (гриф, номер, должность и фамилия сотрудника). ЗАКЛЮЧЕНИЕ В процессе выполнения курсовой работы была разработана политика информационной безопасности предприятия. На основании анализа основных положений теории защиты информации было установлено, что для создания политики информационной безопасности необходимо разработать целый ряд документов и инструкций, направленных на защиту информации. И ни в коем случае нельзя останавливаться на одном методе защиты информации, иначе защита данных будет под угрозой. Защита данных должна быть комплексной. Комплексная политика информационной безопасности включает в себя разработку, производство и установку технических средств защиты, а также регулярное проведение проверок используемого информационного оборудования. В настоящее время на многих предприятиях разворачивается работа по аттестации информатизированных объектов на предмет соответствия их требованиям информационной безопасности. Использование современных информационных технологий позволяет существенно повысить эффективность производственных и управленческих процессов. Но вместе с применением этих технологий возникает проблема обеспечения комплексной защиты информации, которая может быть отнесена к конфиденциальной. В рамках курсовой работы была разработана комплексная система защиты информации на предприятии. Разработка данного проекта заключалась в следующем: выявление недостатков действующей информационной защиты предприятия; выявление типов угроз, способных возникнуть в результате наличия недостатков в защите информационных систем предприятия; выбор методов и способов решения существующих проблем. На основании анализа основных методов и средств защиты информации было установлено, что организационно-правовые методы и средства защиты информации должны быть направлены на противодействие угрозам информационной безопасности, снижать риски и эффективно обрабатывать инциденты с целью длительного обеспечения достаточного уровня защиты данных. На основании выполненного анализа наиболее эффективными методами и средствами защиты информации является комплекс мер как инженернотехнических методов и средств, позволяющих обеспечить комплексную защиту данных на предприятии, так и аппаратно-программных. Политика информационной безопасности разработана и её эффективность доказана. В конце проекта было дано экономическое обоснование эффективности защиты информации. Учитывая, что все поставленные задачи полностью решены, можно обоснованно утверждать, что главная цель работы достигнута. Приложение Схема управления организации построена на рисунке ниже.  Схема потока движения информации на предприятии:  Структура программно-аппаратного комплекса  Организация доменной сети предприятия  СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ 1.Белов Е.Б. Организационно-правовое обеспечение информационной безопасности [Text]: учебное пособие для студентов СПО/ Е.Б. Белов, В.Н. Пржегорлинский. - М: ИЦ Академия, 2017. - 336 с.: ил. - (Профессиональное образование). 2. Зайцев А.П. Технические средства и методы защиты информации [Text]: учебник для вузов / А.П. Зайцев, Р.В. Мещеряков, А.А. Шелупанов. Под ред.: А.П. Зайцева, А.А. Шелупанова. - 7-е изд., испр. - М. : Горячая линия - Телеком, 2018. - 442 с. 3. Партыка Т.П. Информационная безопасность [Текст] : учебное пособие / Т.П. Партыка, И.И. Попов. - 5 изд., перераб. и доп. - М. : ФОРУМ: ИНФРА-М, 2016. - 432 с.: ил. - (Профессиональное образование) 4. Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. – СПб.: Питер, 2008. – 320 с. 5. Хорев П.Б. Программно-аппаратная защита информации [Text]: учебное пособие / П.Б. Хорев. - 2-е изд., испр. и доп. - М.: ФОРУМ: ИНФРА-М, 2018. - 352 с. 6. Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей [Текст]: учебное пособие / В.Ф.Шаньгин. - М.: ФОРУМ-ИНФРА-М, 2016. - 416 с.: ил. - (Профессиональное образование). 7. InfoWatch Traffic Monitor 6.10. Руководство по установке. - 03.07.2018 ©АО “ИнфоВотч” , http://www.infowatch.ru 8. Traffic Monitor 6.10. Руководство администратора. - 03.07.2018 ©АО “ИнфоВотч” , http://www.infowatch.ru 9. InfoWatch Traffic Monitor 6.10. Руководство пользователя. - 03.07.2018 ©АО “ИнфоВотч” , http://www.infowatch.ru |