Образовательная программа по специальности 10. 02. 04 Обеспечение информационной безопасности телекоммуникационных систем

Скачать 1.14 Mb. Скачать 1.14 Mb.

|

|

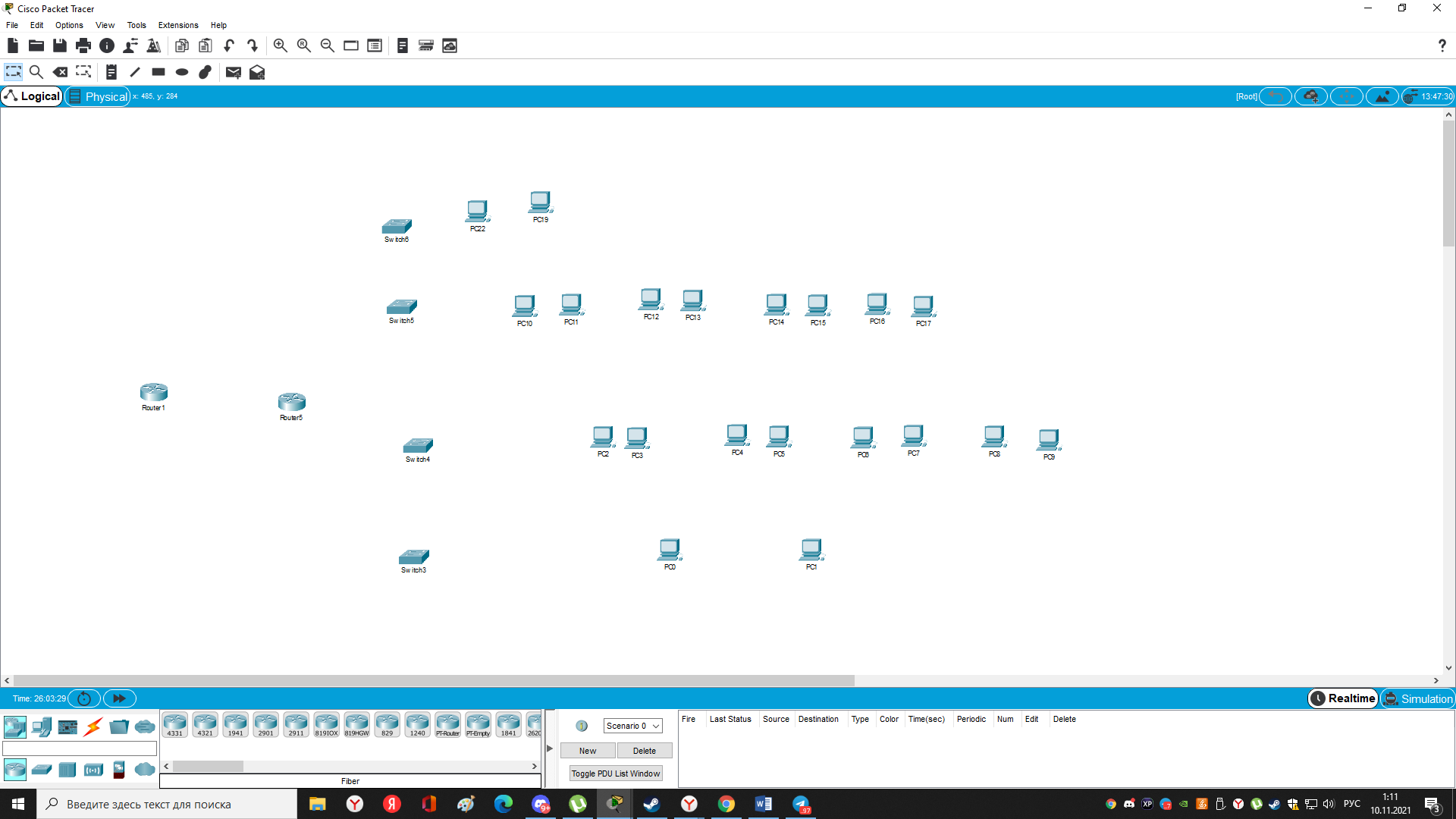

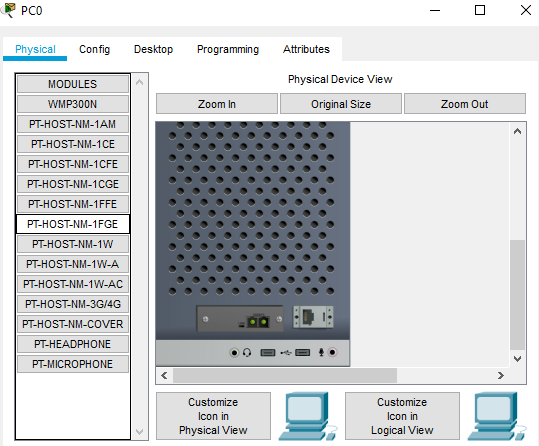

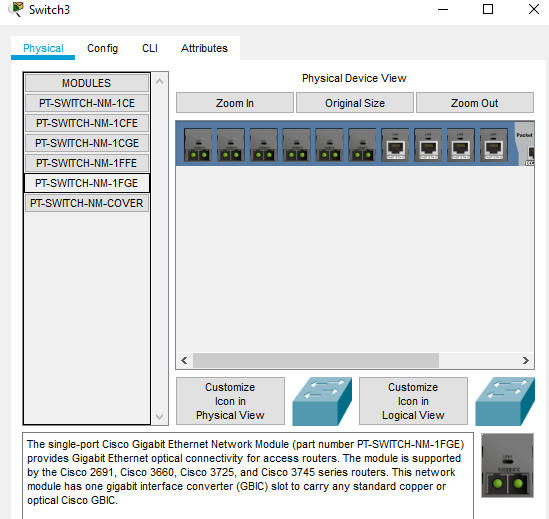

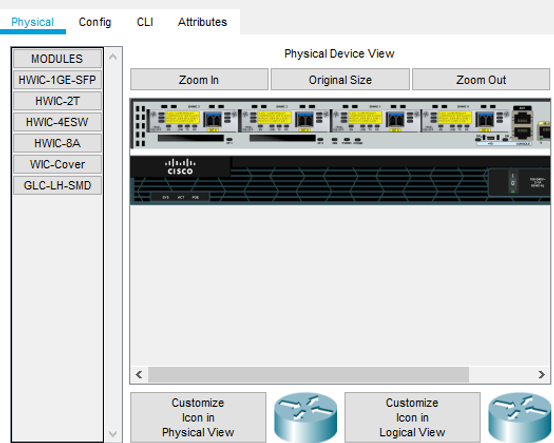

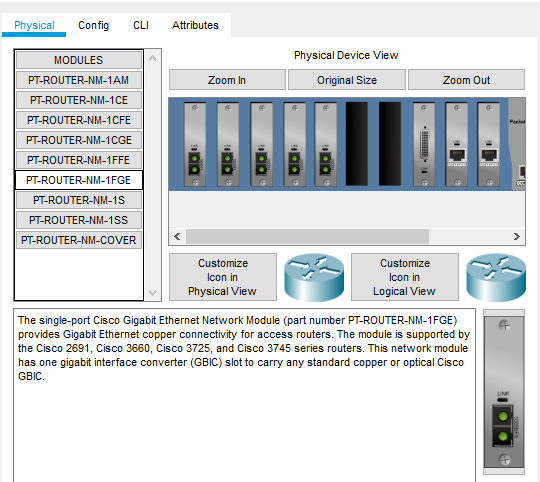

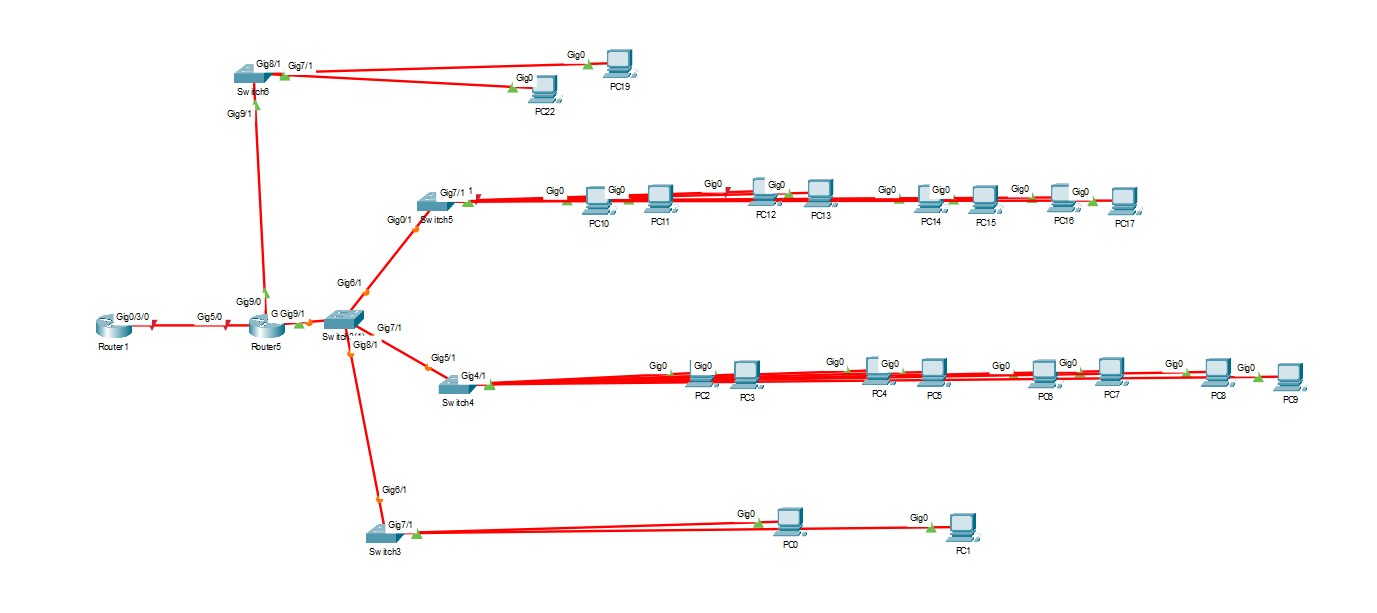

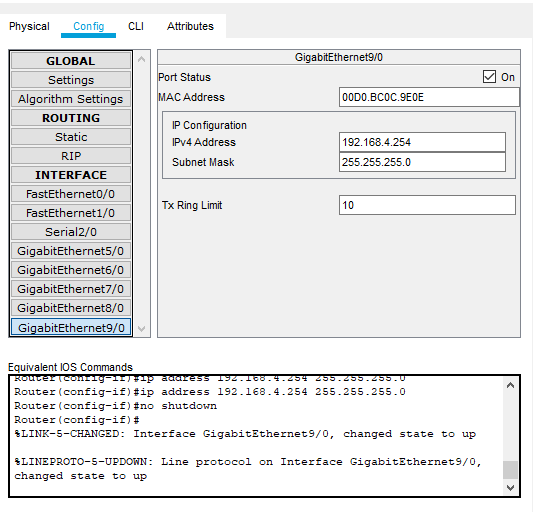

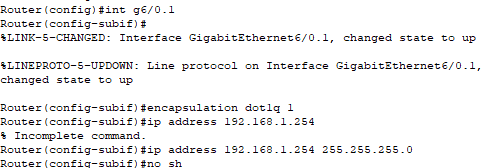

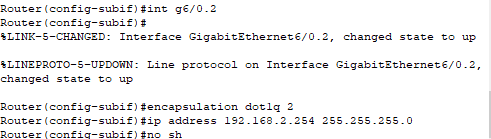

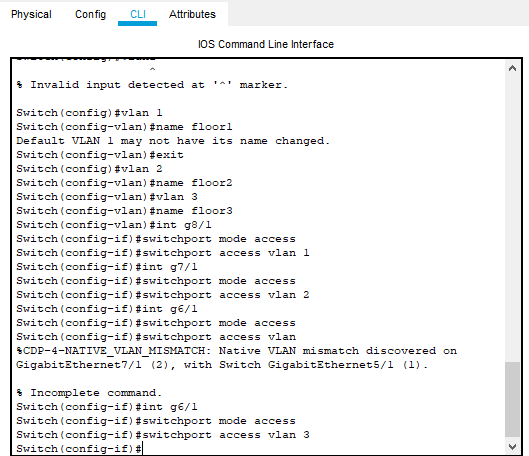

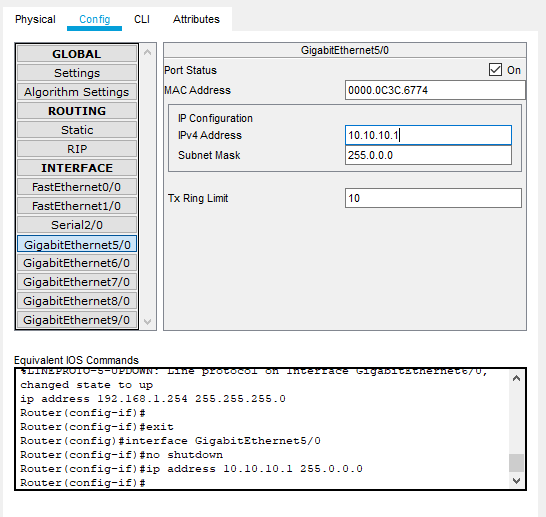

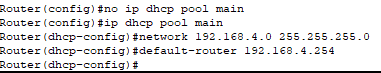

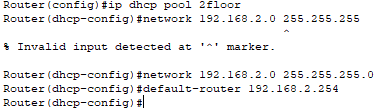

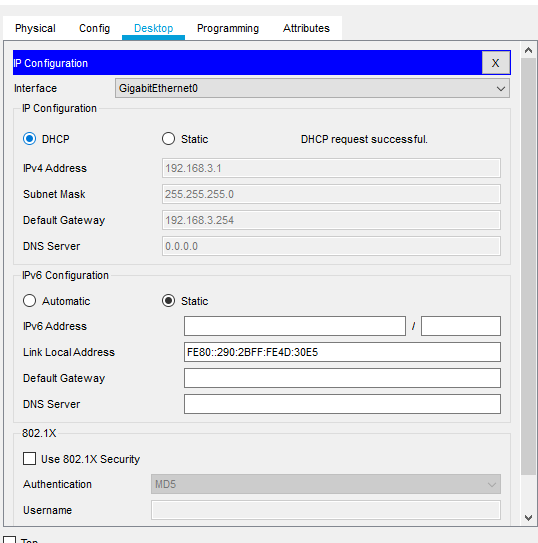

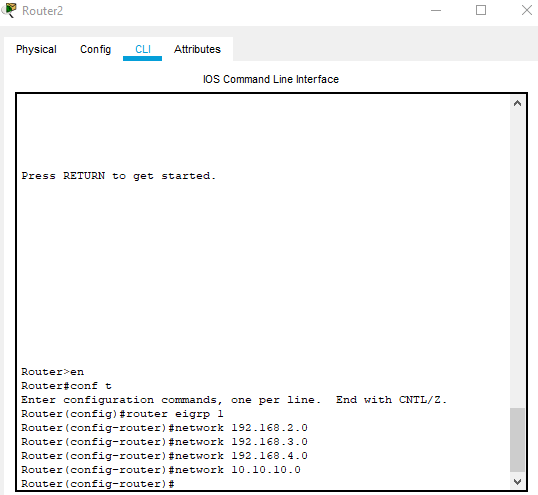

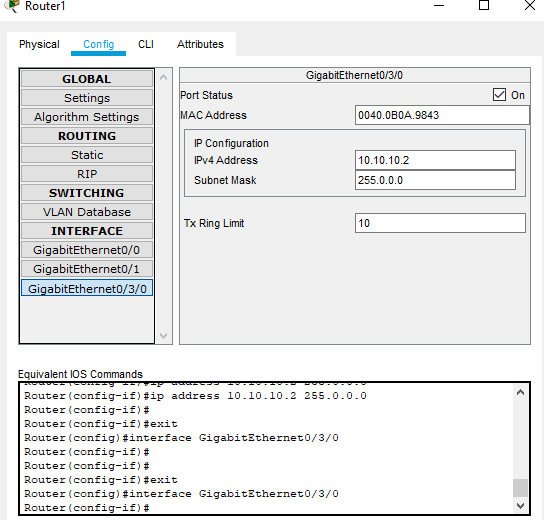

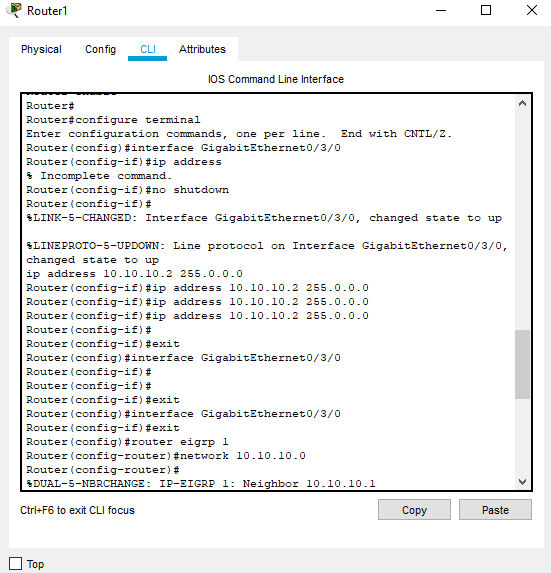

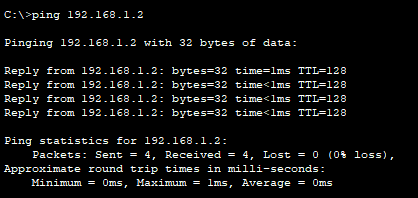

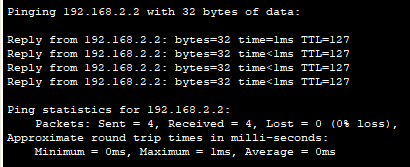

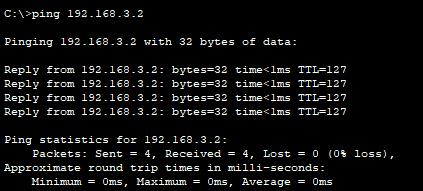

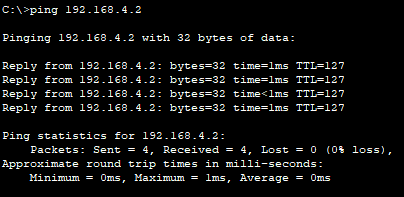

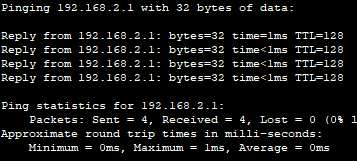

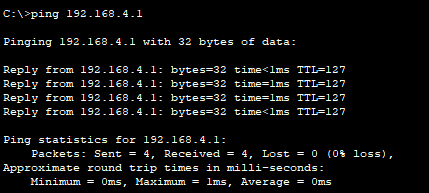

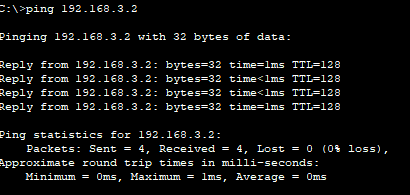

Департамент образования и науки города Москвы Государственное бюджетное профессиональное образовательное учреждение Колледж связи № 54 имени П.М. Вострухина КУРСОВАЯ РАБОТА По МДК 01.02 Телекоммуникационные системы и сети (название дисциплины, МДК) На тему «Проектирование схемы локальной сети в с использованием оптико-волоконного кабеля в медицинском учреждении» ь (тема) Выполнена студентом Корниловым Егором Викторовичем (И.О. Фамилия) гр. 3-ОИБТС9-9 (номер группы) Основная профессиональная образовательная программа по специальности 10.02.04 «Обеспечение информационной безопасности телекоммуникационных систем» (шифр и наименование специальности/профессии) Форма обучения очная о Руководитель преподаватель спец. дисциплин П.А. Иванов (ученая степень, должность, И.О.Фамилия) (подпись, дата) Заведующий отделением: Н.Г. Аникина __________ (подпись, дата) г. Москва, 2021 «УТВЕРЖДАЮ» Зам. директора по ОУП __________И.Г.Бозрова «_____» ____________ 2021 г. ЗАДАНИЕ к выполнению курсовой работы студента Корнилов Егор Викторович на тему: «Проектирование схемы локальной сети с использованием оптико-волоконного кабеля в медицинском учреждении» Тема курсовой работы утверждена приказом директора №_______ от____ Цель работы: изучение теоретических основ разработки схем ЛВС для организации и настройка безопасности на устройствах Cisco. Основные вопросы, подлежащие разработке: Теоретическая часть: Глава 1. ЛВС на базе модели TCP/IP 1.1. Общие понятия ЛВС 1.2. Общие понятия оптико-волоконного кабеля 1.3. Устройства, используемые в сети для реализации заданной модели 1.4. Достоинства и недостатки 1.5. Принцип работы модели TCP/IP 1.6. Определение безопасности в модели TCP/IP Практическая часть: Глава 2. Реализация модели TCP/IP 2.1. Общие сведения о модели 2.1.1. Цели и задачи отделов, используемых в топологии 2.2. Создание схемы ЛВС в медицинском учреждении 2.3. Настройка основных протоколов для функционирования сети 2.4. Проверка и тестирование на уязвимости схемы ЛВС Основная литература: Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др. Технические средства и методы защиты информации: Учебное пособие для вузов. – М.: Горячая линия – Телеком, 2015. Каторин Ю.Ф., Разумовский А.В., Спивак А.И. Защита информации техническими средствами: Учебное пособие. – Спб.: НИУ ИТМО, 2016. Мельников В.П. Информационная безопасность: Учебное пособие/ В.П.Мельников, С.А.Клейменов, А.М. Петраков; Под ред.С.А.Клейменова.-6-е изд., Стереотип.-М.: Академия, 2019. Интернет – ресурсы: Электронная библиотека «Все для студента». [Электронный ресурс]: http://www.twirpx.com/ Руководитель Иванов П.А. Подпись руководителя ___________________ Дата выдачи задания 2021 г. Задание получил _____________________________________________________ дата, Ф.И.О., подпись студента Календарный план ОглавлениеПрактическая часть: 3 Введение 6 Глава 1. ЛВС на базе TCP/IP 8 1.1Основные понятия Локальной вычислительной сети 8 1.2Общие понятия оптико-волоконного кабеля. 9 1.3. Устройства, используемые в сети для реализации в заданной модели 10 1.4. Достоинства и недостатки 13 1.5. Принцип работы TCP/IP. 13 1.6 Определение безопасности в модели TCP/IP 15 Глава 2. Реализация модели TCP/IP 18 2.1 Общие сведения о медицинском учреждении 18 2.1.1 Цели и задачи отделов, используемых в топологии 18 2.2. Создание схемы ЛВС в медицинском учреждении. 18 2.3 Настройка протоколов для работы ЛВС. 21 Список использованной литературы 29 ВведениеВ наше время компьютерные сети являются неотъемлемой частью нашей жизни. Прошли времена, когда персональные компьютеры используются лишь только в вычислительных процессах. Теперь с помощью них мы можем обмениваться ресурсами, общаться на больших расстояниях, покупать и продавать товары. Но для этого нужна сеть. Компьютеры и другие цифровые устройства практически всегда подключаются в сеть, что позволяет помимо передачи информации совместно использовать периферийные устройства. Компьютерные сети создают и новый уровень вычислений – за счет распределения нагрузки между многими машинами создаются мощные вычислительные сети. Идея объединения компьютеров в сеть решила много задач – разработки принципов совместного использования сетевых ресурсов, сетевых стандартов и протоколов, технологий защиты данных и др. Для практической реализации компьютерных сетей было создано многочисленное аппаратное обеспечение, сетевые операционные системы, а также сетевые приложения, используемые как на серверах, так и на рабочих станциях сети. Актуальность темы заключается в организации сети в медицинском учреждении для улучшения взаимодействия между компьютерами сотрудников и сервером. Целью работы является разработка сети для медицинского учреждения посредствам оптико-волоконного кабеля. Для выполнение поставленной цели необходимо выполнить следующие задачи: Изучить теоретическую литературу; Ознакомиться с топологиями сети; Спроектировать логическую схему сети; Выбрать активное и пассивное оборудование; Выбрать серверное оборудование. Методы и способы исследования: изучение различных источников информации (научной литературы и различных веб-ресурсов), анализ полученной информации, эксперимент, заключающийся в применении практических навыков работы с сетями в программе Cisco packet tracer. Объектом КР является эффективность и работоспособность сети, предметом КР является оптико-волоконный кабель. Данная курсовая работа выполнена на ?? страницах машинопечатного текста, состоит из введения, двух глав, заключения и списка использованной литературы. Глава 1. ЛВС на базе TCP/IPОсновные понятия Локальной вычислительной сети Локальная сеть - это сеть, в которой ПК и оборудование для коммуникации находится на маленьком расстоянии друг от друга. ЛВС в основном предназначена для сбора, хранения, передачи, обработки и предоставления пользователям распределенной информации в пределах подразделения или фирмы. Кроме того, ЛВС, как правило, имеет выход в Интернет. Функция локальных сетей - связывать компьютеры вместе и предоставлять общий доступ к принтерам, файлам и другим службам. Архитектура локальной сети подразделяется на одноранговую или клиент-серверную. В локальной сети клиент-сервер несколько клиентских устройств подключены к центральному серверу, на котором осуществляется управление доступом к приложениям, доступом к устройствам, хранилищем файлов и сетевым трафиком. Приложения, работающие на сервере локальной сети, предоставляют такие услуги, как доступ к базе данных, совместное использование документов, электронная почта и печать. Устройства в одноранговой локальной сети обмениваются данными напрямую с коммутатором или маршрутизатором без использования центрального сервера. Локальные сети могут соединяться с другими локальными сетями через выделенные линии и услуги или через Интернет с использованием технологий виртуальных частных сетей. Эта система подключенных локальных сетей классифицируется как глобальная локальная сеть или городская сеть. Локальные и глобальные сети различаются по своему диапазону. Эмулированная локальная сеть обеспечивает маршрутизацию и передачу данных по мосту в сети с асинхронным режимом передачи (ATM), что облегчает обмен данными сети Ethernet и Token Ring. Локальные сети можно классифицировать по: уровню управления; назначению; однородности; административным отношениям между компьютерами; топологии; архитектуре. По топологии (основным топологиям) ЛВС делятся на (см. рисунок 1.): топологию "кольцо". топологию "шина"; топологию "звезда".  Рисунок 1. Виды топологий. По архитектуре (основным типам архитектур) ЛВС делятся на: Ethernet; Arcnet; Token ring; Общие понятия оптико-волоконного кабеля. Волоконно-оптический кабель (также оптоволоконный или оптико-волоконный кабель) - кабель на основе световодов из волокон, предназначенный для передачи оптических сигналов в линиях связи, в виде фотонов (света), со скоростью меньшей скорости света из-за не прямолинейности движения. Оптическое волокно применяется во всех сферах, где требуется построение телекоммуникационных сетей и проведение технических исследований с внедрением оптических датчиков. Такие датчики позволяют измерять расстояние, давление, массу, температуру, звуковые волны, концентрацию газа, магнитное поле, ток, дозу радиационного излучения и многие остальные физические показатели. В отличие от передачи по медному проводу, где передача полностью зависит от электрических сигналов, проходящих по кабелю, передача по оптоволокну включает передачу сигналов в виде света от одной точки к другой. Кроме того, волоконно-оптическая сеть связи состоит из передающих и приемных схем, источника света и детекторных устройств. Без разницы от того, используется кварцевый или полимерный материал, структура кабеля одинакова. Ее образуют (см. рисунок 2). Сердечник, внутренняя оболочка и внешняя оболочка. Сердечник ручается за распространение светового луча вдоль длины кабеля. Диаметр прямо влияет на доступную площадь «попадания» светового луча, а значит – возможность подачи излучения для качественной доставки сигнала. показатель преломления в сердечнике равен 1,48. Внутренняя оболочка ручается за отражение светового луча и «корректировку» его траектории. Иными словами, не дает лучу покинуть пределы сердечника. Чем выше отражающая мощность оболочки, чем быстрее передается сигнал, распространяется луч и меньше потери. Внешняя обшивка - это буфер от внешних воздействий. Защищает внутренние компоненты кабеля от факторов среды, включая химические и механические воздействия. Предельно допустимая толщина обшивки не превышает 250 микрон.  Рисунок 2. Структура оптического кабеля 1.3. Устройства, используемые в сети для реализации в заданной модели К пассивным элементам относятся короб, кабель, коммутационные устройства такие как шкафы, розетки, Patch-panel, коммутационные шнуры. К активному оборудованию ЛВС относятся: Сетевой трансивер,Мост (Bridge) (см. Рисунок 4), Повторитель (Repeater) (см. Рисунок 3, ), Коммутатор или переключатель (Switch) (см. Рисунок 5), Маршрутизатор (Router) (см. Рисунок 7). Повторители в настоящее время практические не используются. Это устройство служит для усиления сигнала, который передаётся по сетевому кабелю, что позволяет строить более протяженные линии связи. У повторителя всего два порта (для витой пары или коаксиальных).  Рисунок 3. Сетевой повторитель. Мост применяется в тех случаях, когда нужно поделить ЛВС на две независимые логически части. Главной функцией моста является лимит распространения информации, передающихся по сети. Мост производит анализ пакета данных, решая, какой части сети он предназначен. Тем самым, мост не передаёт пакеты из одной части сети в другую, если они другой части не предназначены. Это помогает сбавить нагрузку на сеть.  Рисунок 4. Сетевой мост. Другой функцией моста, является объединение сетей с различной скоростью передачи данных. Коммутатор в контексте сети - это высокоскоростное устройство, которое принимает входящие пакеты данных и перенаправляет их к месту назначения в локальной сети (LAN). Коммутатор LAN работает на уровне канала передачи данных (уровень 2) или на сетевом уровне модели OSI и, как таковой, может поддерживать все типы протоколов передачи пакетов. По сути, коммутаторы – это направляющие простой локальной сети. Переключение определяет траекторию для кадров как единиц данных и то, как данные перемещаются из одной области сети в другую.  Рисунок 6. Сетевой коммутатор. Фактически, концентраторы и коммутаторы в настоящее время являются наиболее популярными устройствами ЛВС. Маршрутизатор - это устройство, которое соединяет две или более сетей, или подсетей с коммутацией пакетов. Он выполняет две основные функции: управление трафиком между этими сетями путем пересылки пакетов данных на предполагаемые IP-адреса и разрешение нескольким устройствам использовать одно и то же подключение к Интернету.  Рисунок 7. Маршрутизатор. 1.4. Достоинства и недостатки Недостатки модели TCP/IP: Модель может быть использована исключительно для вычислительных сетей и не используется для промышленных сетей; Нет разграничения среди понятий сервис, интерфейс и протокол; Уровень Host-сеть по существу уровнем не является, а представляется интерфейсом; действенным образом сделанно исключительно два протокола IP и TCP, все прочие являются недоработанными. Отсутствует дробление физической среды передачи данных и канального уровня В основании модели ВОС создаются промышленные сети автоматизации, учитывающие нужный набор уровней. Основное достоинство стека протоколов TCP/IP в том, что он обеспечивает надежную связь промеж сетевым оборудованием от разных производителей и также: • Всеобщую связанность — стек разрешает любой паре компьютеров, которые его поддерживают, взаимодействовать друг с другом. Каждому компьютеру назначается логический адрес, а каждая передаваемая дейтаграмма содержит логические адреса отправителя и получателя. Промежуточные маршрутизаторы используют адрес получателя для принятия решения о маршрутизации. • Независимость от сетевой технологии — стек лишь определяет элемент передачи, дейтаграмму, и описывает способ ее движения по сети. • Стандартные прикладные протоколы. Протоколы стека TCP/IP включают в свой состав средства поддержки основных приложений, таких как электронная почта, передача файлов, удаленный доступ и т. Протоколы стека гарантируют подтверждения правильности прохождения информации при размене между отправителем и получателем. 1.5. Принцип работы TCP/IP. TCP/IP — сетевая модель передачи данных, представленных в цифровом виде. Модель описывает порядок передачи информации от источника информации к получателю. TCP / IP определяет, как компьютеры передают данные от одного устройства к другому. Эти данные должны быть точными, чтобы получатель получал ту же информацию, что и отправитель. Чтобы гарантировать, что каждый обмен данными достигает намеченного пункта назначения без изменений, модель TCP / IP разбивает данные на пакеты, а затем повторно собирает пакеты в полное сообщение на другом конце. Отправка данных небольшими пакетами упрощает поддержание точности по сравнению с отправкой всех данных сразу. После того, как одно сообщение разделено на пакеты, эти пакеты могут перемещаться по разным маршрутам, если один маршрут перегружен. Это все равно, что отправить по почте несколько разных поздравительных открыток на один и тот же адресс. Каждый раз, когда вы отправляете что-либо через Интернет - сообщение, фотографию, файл - модель TCP / IP разделяет эти данные на пакеты в соответствии с четырехуровневой процедурой. Данные сначала проходят через эти уровни в одном порядке, а затем в обратном порядке, когда данные повторно собираются на принимающей стороне. Опишем уровни модели TCP/IP. Физический сетевой уровень. Физический сетевой уровень определяет характеристики оборудования, которое будет использоваться в сети. Например, он уровень определяет физические характеристики коммуникационной среды. Так же TCP / IP описывает стандарты оборудования, такие как IEEE 802.3, спецификация для сетевых сред Ethernet и RS-232, спецификация для стандартных контактных разъемов. Уровень канала передачи данных. Уровень канала передачи данных определяет тип сетевого протокола пакета, в данном случае TCP / IP. Уровень канала передачи данных также обеспечивает контроль ошибок и «кадрирование». Примерами протоколов уровня звена данных являются формирование кадров Ethernet IEEE 802.2 и формирование кадров протокола точка-точка (PPP). Сетевой уровень. Уровень Интернета, также известный как уровень IP, принимает и доставляет пакеты для сети. Этот уровень включает мощный Интернет-протокол (IP), протокол разрешения адресов (ARP) и протокол управляющих сообщений Интернета (ICMP). Протокол ARP Протокол разрешения адресов (ARP) концептуально существует между каналом передачи данных и уровнем Интернета. ARP помогает IP направлять дейтаграммы в соответствующую принимающую систему, сопоставляя адреса Ethernet (длиной 48 бит) с известными IP-адресами (длиной 32 бита). Протокол ICMP Протокол управляющих сообщений Интернета (ICMP) обнаруживает и сообщает о состояниях сетевых ошибок. ICMP сообщает о следующем: Отброшенные пакеты - пакеты, поступающие слишком быстро, чтобы их можно было обработать. Ошибка подключения - конечная система недоступна Перенаправление - перенаправление отправляющей системы на другой маршрутизатор. Транспортный уровень TCP / IP гарантирует, что пакеты прибывают последовательно и без ошибок, путем замены подтверждений приема данных и повторной передачи потерянных пакетов. Этот тип связи известен как сквозной. Протоколы транспортного уровня на этом уровне - это протокол управления передачей (TCP), протокол дейтаграмм пользователя (UDP) и протокол передачи управления потоком (SCTP). TCP и SCTP обеспечивают надежное сквозное обслуживание. UDP предоставляет ненадежную службу дейтаграмм. TCP позволяет приложениям взаимодействовать друг с другом, как если бы они были связаны физической цепью. TCP отправляет данные в форме, которая выглядит посимвольной, а не отдельными пакетами. Эта передача состоит из следующего: Начальная точка, с которой открывается соединение Полная передача в байтовом порядке Конечная точка, закрывающая соединение. TCP прикрепляет заголовок к передаваемым данным. Этот заголовок содержит множество параметров, которые помогают процессам в отправляющей системе подключаться к одноранговым процессам в принимающей системе. TCP подтверждает, что пакет достиг места назначения, устанавливая сквозное соединение между отправляющим и принимающим узлами. Поэтому TCP считается «надежным, ориентированным на соединение» протоколом. SCTP - это надежный протокол транспортного уровня, ориентированный на установление соединения, который предоставляет приложениям те же услуги, которые доступны через TCP. Более того, SCTP может поддерживать соединения между системами, имеющими более одного адреса, или многодомными. Соединение SCTP между отправляющей и принимающей системами называется ассоциацией. Данные в ассоциации сгруппированы по частям. Поскольку SCTP поддерживает множественную адресацию, некоторые приложения, особенно приложения, используемые в телекоммуникационной отрасли, должны работать через SCTP, а не TCP. 1.6 Определение безопасности в модели TCP/IPВсемирное распространение компьютерной сети Интернет делает TCP/IP самым известным сетевым протоколом. Несмотря на свою популярность, в нем не хватает отдельных возможностей, особенно в отношении безопасности. На самом деле, при применении TCP/IP нет никакой уверенности, что вы установили соединение с тем, кем хотите и что данные не перехватываются. Например, пароли, используемые в протоколах HTTP, POP3, и telnet очень редко шифруются. Инфраструктура IPsec, утвержденная IESG (Internet Engineering Steering Group - Группа по Стандартизации технических заключений в Интернете), позволяет предопределять политику, какие именно пакеты вы хотите защитить. Эти пакеты будут просто инкапсулированы в IP дэйтаграммы при использовании двух видов слоев: Authentication Header (AH) гарантирует целостность соединения, аутентификацию отправных данных и дополнительно сможет обеспечивать anti-replay сервис. Целостность информации гарантирована на 100%, но этот прием не остановит атаки вида MITM, т. весь аутентифицированный трафик возможно прослушать. Encapsulating Security Payload (ESP) протокол может обезопасить конфиденциальность (шифрование) трафика. ESP вдобавок может обеспечивать целостность соединения, аутентификацию начальных данных и дополнительно anti-replay сервис. Целостность поддерживается только для протоколов более высокого уровня. Хотя бы один из этих сервисов должен быть задействован при применении ESP. Эта технология совершенно независима от протоколов, сверх которых она используется. имеются спецификации для распространенных алгоритмов MD5 или SHA1 для аутентификации, и DES, 3DES, или Blowfish для шифрования. В IPsec применяется набор правил, зависимых от каждой реализации и обычно основывается на таких критериях, как IP адрес, порт, направление или протокол. Правило сможет запрашивать безопасную или открытую передачу информации в одном или обоих направлениях. Ключи, используемые в алгоритмах безопасности, должны быть определены в отдельном хранилище, нарекаемом Security Association Database - SADB. Она включает составление соглашений безопасности (security associations, SA), которые, в свою очередь, состоят из определений для: Тип соглашений безопасности (ESP или просто AH) Уникальный 8-битный идентификатор, называемый Security Parameter Index SPI. Этот параметр должен быть одинаковым у двух сторон. Используемый метод аутентификации (для АН и аутентифицированного ESP). Используемый алгоритм кодирования (только для ESP соглашений безопасности). Адреса источника и получателя для этого подключения. Отмечу, что соглашение безопасности зависит от направления; так что понадобиться создать два соглашения для защиты соединения в обоих направлениях. Так же, соглашение безопасности включает любой ключ, используемый алгоритмами безопасности. Размеры ключей зависят от алгоритма и должны быть одинаковыми у обеих сторон соединения. Глава 2. Реализация модели TCP/IP 2.1 Общие сведения о медицинском учреждении Основой для своего проекта, я взял ЦРКБ детское отделение города Ступино. Свой выбор я объясню тем, что я там был достаточно раз и хорошо понимаю расположение тех или иных отделов. Здание ЦРКБ состоит из трех этажей. На первом этаже находиться пост охраны и регистратура. На втором этаже находиться отдел педиатрии, состоит он из 4 кабинетов, в каждом из которых находиться по 2 ПК. На третьем этаже расположен отдел узконаправленных врачей (Хирург, Лор, ортопед и т.д.) и так же кабинет глав врача. Всего по 2 ПК в каждом кабинете (их четыре), кроме кабинета глав врача (там два). 2.1.1 Цели и задачи отделов, используемых в топологии Цель каждого отдела – это стабильное соединение с хостами ЛВС. Задачи: отдел “Регистратура” ПК должны иметь соединение с каждым хостом в учреждении. Отдел «Педиатрия» – ПК должны иметь соединение с хостами в своем VLAN и с отделом «Глав врач». Отдел «Узкой направленности» – ПК должны иметь соединение с хостами в своем VLAN и с отделом “Глав врач”. Отдел “Глав врач” – ПК должны иметь соединение с каждом хостом в учреждении. 2.2. Создание схемы ЛВС в медицинском учреждении. В данной работе использовано такое оборудование как, PT-Switch, PT-Router и Router 2901(см. Рисунки 8,9,10,11).    Рисунки 2.1, 2.2 , 2.3, 2.4 Для начала расставим все оборудование (см. Рисунок 12).  Рисунок 2.5 Далее требуются установить модуль PT-HOST-NM-1FGE на каждый ПК (см. Рисунок 13).  Рисунок 2.6 На коммутаторах тоже надо поменять модули. Ставим PT-SWITCH-NM-1FGE (см. Рисунок 14).  Рисунок 2.7 На Router1 ставим модуль HWIC-1GE-SFP, а в вставляем GLC-LH-SMD(см. Рисунок 15).  Рисунок 2.8 На Router2 ставим модуль PT-ROUTER-NM-1FGE(см.Рисунок 16).  Рисунок 2.9 И так, у нас получилась вот такая еще не настроенная сеть (см.Рисунок 17).  Рисунок 2.10 2.3 Настройка протоколов для работы ЛВС. Прописываем IP на int 9/0 в Router2(см. Рисунок 19).  Рисунок 2.11 Активируем подинтерфейсы и ставим на них IP(см. Рисунок 20,21,22).  Рисунок 2.12  Рисунок 2.13 Рисунок 2.14 Для работы VLAN’ов настраиваем транк на интерфейсе g9/1() см. Настраиваем VLAN’ы.   Рисунок 2.14 Создаем пулы DHCP и прописываем их параметры (см. Рисунок 2.15, 2.16, 2.17).  Рисунок 2.15  Рисунок 2.16 Рисунок 2.17 На каждом ПК включаем галочку «DHCP».  Для настройки маршрутизации я выбрал протокол EIGRP, так как у него очень маленькое использование сетевых ресурсов и он довольно легко настраивается. Вот его настройка.  Ставим IP на int g0/3/ в Router1.  Настраиваем EIGRP в Router1.  Для тестирования сети надо пропинговать отделы и убедиться, что все работает правильно. Пропингуем все отделы из отдела “Регистратура”.     И так, мы убедились, что «Регистратура» правильно соединена с другими отделами. Пингуем отделы из “Педиатрия”.   Отдел “Педиатрия” соединен правильно. Пингуем хосты “Узкой направленности”  Тут тоже все соединено правильно. Отдел «Глав врач» пинговать не будем, так как делали это в прошлых шагах. Он работает исправно. Заключение Список использованной литературы |