сд.01_пиэ_о_проектирование ИС_12310-2010_8_1. Образовательный стандарт учебной дисциплины Проектирование информационных систем

Скачать 7.87 Mb. Скачать 7.87 Mb.

|

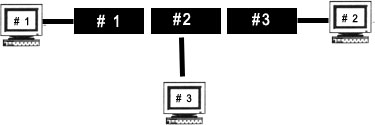

Использование диаграмм размещенияДиаграммы размещения используют для моделирования статического представления того, как размещается система. Это представление поддерживает распространение, поставку и инсталляцию частей, образующих физическую систему. Графически диаграмма размещения — это граф из узлов (или экземпляров узлов), соединенных ассоциациями, которые показывают существующие коммуникации. Экземпляры узлов могут содержать экземпляры компонентов, живущих или запускаемых в узлах. Экземпляры компонентов могут содержать объекты. Как показано на рисунке А.14.15, компоненты соединяются друг с другом пунктирными стрелками зависимостей (прямо или через интерфейсы).  Рисунок А.14.15 - Моделирование размещения компонентов На этой диаграмме изображена типовая трехуровневая система: - уровень базы данных реализован экземпляром С узла СерверДанных; - уровень бизнес-логики представлен экземпляром Б узла БизнесСервер; - уровень графического интерфейса пользователя образован экземпляром Вася узла Клиент. В узле сервера данных показано размещение анонимного экземпляра компонента Провайдер и объекта База со стереотипом < А.15 Лабораторная работа 7 – 2ч. Проектирование системы защиты информации А.15.1 Цель работы - разработка системы защиты информации проектируемой ИС. А.15.2 Предмет и содержание работы Предметом работы являются процесс проектирования системы защиты информации в ИС. Теоретические сведения содержатся в лекциях и литературе. А.15.3 Оборудование и технические средства Техническими средствами для выполнения работы являются средства лаборатории «Электронный офис», обеспечивающие доступ к сетевому серверу кафедры. А.15.4 Содержание и последовательность работы 1) Выполнить анализ архитектуры АИС с целью определения: - типа АИС; - состава комплекса технических средств (КТС); - пользователей; - системного и прикладного ПО. 2) Выполнить анализ и классификацию информации по уровням доступа. 3) Определить категории пользователей по доступу к информации. 4) Выполнить анализ системы сбора, ввода, хранения, обработки и передачи информации. Определить права доступа различных категорий пользователей к категориям информации. Построить модель защиты. 5) Модель поведения потенциальных нарушителей. 6) Вероятные каналы НСД к информации. 7) Возможные угрозы (случайные и преднамеренные). 8) Оценить потенциальный ущерб, который может нанести нарушение целостности и секретности. 9) На стадии «Разработка проекта», исходя из целей и задач защиты, разработать систему защиты информации, как комплекс правовых, морально-этических, организационных, программно-технических и криптографических методов, средств, систем и мероприятий по защите информации. А.15.5 Требования к оформлению работы 1) Описание результатов анализа информационной системы; 2) Цели и задачи, виды защиты и принципы защиты информации в разрабатываемой системе; 3) Описание методов и средств, используемых для защиты информации в предлагаемой системе защиты. 4) Описание анализа и классификации информации по уровням доступа. 5) Определение категорий пользователей по доступу к информации. 4) Результаты анализа системы сбора, ввода, хранения, обработки и передачи информации. Права доступа различных категорий пользователей к категориям информации. Модель защиты. 5) Модель поведения потенциальных нарушителей. 6) Вероятные каналы несанкционированного доступа (НСД) к информации. 7) Возможные угрозы (случайные и преднамеренные). 8) Оценка потенциального ущерба, который может нанести нарушение целостности и секретности. 9) Описать систему защиты информации, как комплекс правовых, морально-этических, организационных, программно-технических и криптографических методов, средств, систем и мероприятий по защите информации. Отчет оформляется в виде принтерной распечатки с соблюдением требований ГОСТ 2.105 на листах формата A4. А.15.6 Методические указания к выполнению работы КОМПЛЕКСНАЯ ЗАЩИТА ИНФОРМАЦИИ Комплексная защита информации в сетях ЭВМ предполагает реализацию четырех уровней защиты: - правовой (юридические нормы, законы; преследуется незаконное использование секретных данных или информации, составляющей объект авторского права) - административный / организационный (определяется, кто и какую информацию может собирать и хранить; устанавливаются способы доступа к ней и условия ее распространения, права и обязанности работников, их компетенция и ответственность; должностные инструкции) - аппаратно-программный (применяется процедура идентификации пользователя, которая открывает доступ к данным и программным средствам. Аппаратная защита может быть выполнена в виде кодовой карточки, ключа и т.п.) Самое слабое место в системе защиты информации – это персонал. Люди обычно отказываются от использования любых дополнительных средств защиты, создающих им неудобства в работе. Поэтому применение аппаратных средств защиты требует административной поддержки. - криптографический (шифрование данных для скрытия от злоумышленника их смысла. До тех пор пока пользователь не идентифицирован по ключу, смысл данных ему недоступен). Утечка (потери) информации гарантированно невозможны, если программная среда изолирована: - на ЭВМ с проверенным BIOS установлена проверенная операционная система - достоверно установлена неизменность BIOS и операционной системы - кроме проверенных программ в данной программно-аппаратной среде не запускалось никаких иных программ - исключен запуск проверенных программ в какой-либо иной ситуации, т.е. вне проверенной среды. АНАЛИЗ АРХИТЕКТУРЫ АИС Поясним, что должно содержаться в анализе архитектуры АИС, на примере. По типу данную АИС можно отнести к автоматизированному рабочему месту (АРМ). Автоматизированное рабочее место представляет собой рабочее место персонала автоматизированной системы управления (в нашем случае ___________________), оборудованное средствами, обеспечивающими участие человека в реализации функций управления. АРМ является основным организационным компонентом ЭИС и представляет собой совокупность методических, языковых, программных, информационных и технических средств, обеспечивающих работу пользователя на ЭВМ в конкретной предметной области. Предполагается, что единая база данных для работы с АИС будет находиться на выделенном сервере с установленной СУБД ___________________. Пользователи смогут подсоединяться и работать с системой посредством клиентского приложения. Для этого на сервере должно быть установлено следующее системное ПО: - Операционная система ___________________; - СУБД ___________________ (обосновать выбор). На клиентской машине должны быть установлены: А) системное ПО - Операционная система ___________________; - Клиентская библиотека для работы с БД ___________________; Б) прикладное ПО - Офисный пакет Microsoft Office; - Почтовый клиент; - Само приложение (исполняемый файл). Можно выделить ___________________ категорий пользователей. Первая категория – специалисты предметной области (___________________), вторая категория – программисты и администраторы, которые должны будут сопровождать программное обеспечение. Таблица А.15.1 – Таблица разграничения прав доступа

Составим небольшой список наиболее вероятных угроз: 1) Потеря данных вследствие случайных или преднамеренных действий пользователя. Решение проблемы – периодически делать резервные копии базы данных, чтобы затраты на восстановление информации были минимальны. 2) Потеря данных вследствие аппаратных или программных сбоев. Решение проблемы – хранить резервные копии базы данных необходимо на нескольких носителях, причем разных поколений. 3) Фальсификация данных. Решение проблемы – периодически осуществлять выборочные проверки, контролировать ввод информации. 4) Искажение и модификация данных вследствие НСД. Решение проблемы – своевременно обнаружить факт несанкционированного доступа к базе данных (с использованием журнала) и предпринять необходимые меры к ликвидации последствий, выявить виновных лиц. 5) Нарушение работоспособности системы вследствие наличия ошибок, допущенных программистом при написании кода. Решение проблемы – сообщить об ошибке программисту, ответственному за сопровождение и, при необходимости, провести модификацию. 6) Получение доступа к системе путем перехвата пароля с помощью сетевого анализатора. Решение проблемы – пароль для входа в систему при передаче шифруется. Опишем один из возможных видов сетевых атак (таким образом злоумышленник может перехватить пароль и т.п.). Самый распространенная технология построения локальных сетей лежит на протоколе Ethernet. Снифинг становится возможным в случае отсутствующей маршрутизации на канальном уровне, все пакеты доставляются до всех компьютеров сети. В заголовке ethernet-пакета содержится mac-adress сетевой карты, которая должна обработать пакет, но это вовсе не значит, что другой компьютер не сможет обработать эти данные. Как известно, сети бывают двух видов - на свитчах и хабах. Последние виды сетей уже не так распространены, однако являются самым лакомым куском для «сетевых рыбаков». Самым простым способом отлова данных в сетях такого типа - перевод сетевой карты в режим «promisc mode». После этого карта начинает принимать абсолютно все пакеты в локальном сегменте без разбора адресата. Но в настоящий момент таких сетей уже все меньше - сетевые администраторы ставят свитчи. В этом случае пакеты будут доставлять только до адресатов.  Первый способ снифа является пассивным, те не предпринимает никаких усилий для ловли пакетов, все происходит на уровне протокола. Второй метод снифа называется Man-In-The-Middle (человек посередине). Он является активным, т.к. для ловли пакетов надо нужным образом «засорить» ARP-таблицы. При этом происходит спуфинг arp-таблиц и пакеты проходят через третье лицо (буквально forwarding). А16 Лабораторная работа 16 – 2ч. Расчет экономической эффективности АИС А.16.1 Цель работы Разработка проектно - сметной документации и расчет экономической эффективности АИС. А.16.2 Предмет и содержание работы Предметом работы являются процесс разработки проектно-сметной документации и методики расчета экономической эффективности АИС. А.16.3 Оборудование и технические средства Для выполнения работы необходимы технические и программные средства лаборатории «Электронный офис», доступ к сетевому серверу кафедры. А.16.4 Содержание и последовательность работы 1) Выполнить следующие работы технического проектирования: - П13 Разработка проектно-сметной документации; - П14 Расчет экономической эффективности АИС. 2) При расчете экономической эффективности использовать несколько методик. А.16.5 Требования к оформлению работы 1) Проектно - сметная документация 1.1. ТЗ, ТЭО; 1.2. Документация технического проекта 1.3. Документация рабочего проекта (документация рабочего проекта оформляется в ходе выполнения лабораторной работы 17). Документация оформляется согласно ГОСТ 34…, ГОСТ 19…(ЕСПД) Рассчитанная экономическая эффективность АИС. А.16.6 Методические указания к выполнению работы В стоимость программного изделия включаются следующие затраты:

При расчете необходимо подробно отразить все стадии проектирования по операциям и на каждую операцию подсчитать расходы. Например, при разработке постановок задач учитываются расходы для каждой задачи по всем пунктам постановки и т.д. (см. состав операций по всем этапам проектирования)

) Стоимость расходных материалов

3) Амортизационные отчисления и т.д.

4) Стоимость лицензионного программного обеспечения, используемого при разработке

5) Стоимость одного рабочего места

6) Стоимость лицензионного программного обеспечения, которое необходимое приобрести для внедрения и успешного функционирования системы

Рассчитаем общую сумму денежных средств, которую нам необходимо вложить в проект. R = S1 + S2 + … + Sm (руб.) Рассчитаем потенциальную экономию от внедрения системы. Разрабатываемая информационная система должна автоматизировать некоторые функции _____________ . Час работы __________ стоит P рублей.

Таким образом, разница (экономия) во времени составляет T2 – T1 = Te час (за год). Суммарная экономия в рублях за год будет равна Te час * P рублей = E (руб.) В результате деления суммы расходов на разработку и внедрение системы на сумму экономии за год получим R / E = N (лет) – срок окупаемости. Годовой экономический эффект (Эг) рассчитывается по формуле: Эг = Пр – Кд * Ен, (16.1) где Пр - годовой прирост прибыли; Кд - дополнительные капитальные вложения, связанные с созданием системы; Ен - коэффициент экономической эффективности капитальных вложений, для предприятий непродовольственной торговли равен 0,27. |