Текст презентации Операционные Системы. Операционная система (ОС)

Скачать 33.97 Kb. Скачать 33.97 Kb.

|

|

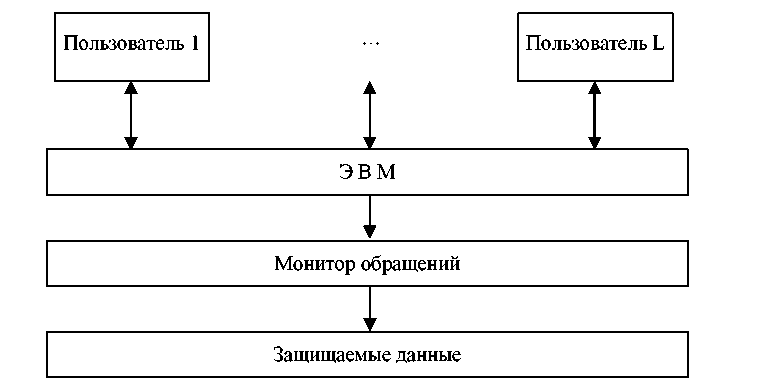

Операционная система есть специально организованная совокупность программ, которая управляет ресурсами системы (ЭВМ, вычислительной системы, других компонентов ИВС) с целью наиболее эффективного их использования и обеспечивает интерфейс пользователя с ресурсами. ОС первого поколения были направлены на ускорение и упрощение перехода с одной задачи пользователя на другую задачу (другого пользователя), что поставило проблему обеспечения безопасности данных, принадлежащих разным задачам. Второе поколение ОС характеризовалось наращиванием программных средств обеспечения операций ввода-вывода и стандартизацией обработки прерываний. Надежное обеспечение безопасности данных в целом осталось нерешенной проблемой. К концу 60-х гг. ХХ в. начал осуществляться переход к мультипроцессорной организации средств ВТ, поэтому проблемы распределения ресурсов и их защиты стали более острыми и трудноразрешимыми. Решение этих проблем привело к соответствующей организации ОС и широкому применению аппаратных средств защиты (защита памяти, аппаратный контроль, диагностика и т.п.). Основной тенденцией развития вычислительной техники была и остается идея максимальной доступности ее для пользователей, что входит в противоречие с требованием обеспечения безопасности данных. Операционная система (ОС) – представляет собой основу любого компьютера, это комплекс программ, решающих 2 важные задачи: интерфейса между устройствами вычислительной системы и прикладными программами. управления устройствами и рабочими процессами, эффективно распределяя системные ресурсы. Самыми популярными ОС в настоящий момент являются: Microsoft Windows, Linux, MacOS, Unix и др. Операционные системы подразделяются по областям использования, а также по специфике реализации процессов управления ресурсами компьютера. Лицензия позволяет последовательно запустить несколько (а не строго одно, как в DOS) приложений и переключаться между ними в процессе работы, а также сочетает в себе удобство, широчайшие функциональные возможности и быстродействие. Для сетей с выделенными серверами характерно использование специальных сетевых ОС, оптимизированных для работы в роли либо серверов, либо клиентов. Серверные ОС сочетают в себе такие свойства, как: поддержка мощных аппаратных платформ, широкий набор сетевых служб, поддержка большого числа одновременно выполняемых процессов и сетевых соединений, наличие развитых средств защиты и средств централизованного администрирования сети. На компьютерах, разработанных компанией Apple, используются различные версии операционной системы Mac OS, отличающейся стабильностью, надежностью и обладающей понятным и удобным интерфейсом. ОС Linux, основным преимуществом которой является ее бесплатное распространение, уже включает в свой дистрибутив широкий спектр приложений и программ, необходимых для работы с текстами, изображениями и т. д. По своему использованию Linux практически универсальна. Данная ОС подходит как для домашних и офисных компьютеров, так и в качестве системы для сервера, интернета и локальной сети. Windows — это лицензируемая операционная система с закрытым исходным кодом, разработанная компанией Microsoft. Первая версия Windows, известная как Windows 1.0, появилась в 1985 году и была основана на ядре MS-DOS. После стартового запуска системы компания Microsoft начала разрабатывать новые версии Windows, включая первое крупное обновление и Windows версии 3.0. В 1995 году появилась, пожалуй, самая распространенная версия — Windows 95. Она работала на 16-битном ядре DOS и 32-битном пользовательском окружении. На данный момент, самыми свежими версиями данной системы являются:Для настольных ПК — Windows 10 (2015 г.),для серверов — Windows Server 2019.Несмотря на огромное количество новых функций и возможностей для современных вычислений, архитектура ядра Windows практически не претерпела изменений. Linux — это семейство Unix-подобных операционных систем, использующих ядро Linux, которое разработал финно-американский программист Линус Торвальдс. ОС, использующие ядро Linux, называются дистрибутивами Linux. Для повышения производительности Linux используется традиционное монолитное ядро с элементами модульной архитектуры (благодаря чему, большинству драйверов доступна возможность динамически загружать и выгружать данные во время выполнения). Ядро Linux было написано в 1991 году (гораздо позже, чем была создана первая версия Windows) Линусом Торвальдсом, который хотел создать свободное ядро ОС, которое сможет использовать любой желающий. На сегодняшний день, ядро Linux содержит более 23 миллиона строк исходного кода, распространяющегося (начиная с 1992 года) под лицензией свободного программного обеспечения GNU General Public License. ОС Windows обычно называют лучшей ОС для начинающих пользователей. По данным NetMarketShare за 2020 год мировая доля ОС Windows на настольных компьютерах составляет 87%, в то время как macOS занимает 9% рынка, а Linux — всего лишь 2%.Частично, мизерная доля Linux обусловлена тем, что для большинства простых пользователей работать с Linux гораздо труднее, чем с Windows, и поэтому привлекательность Linux для домашнего использования очень ограничена. Основным сектором применения Linux является серверное ПО. Linux использует монолитное ядро, которое потребляет больше ресурсов, в то время как Windows использует микроядро, которое занимает меньше места, но при этом снижает эффективность работы системы, в отличие от Linux. В Microsoft Windows файлы хранятся в каталогах/папках на разных дисках (диски C:\, D:\, E:\ и т.д.). В то время как в Linux файлы и папки, начиная с корневого каталога, упорядочены в виде древовидной структуры, разветвляясь на различные подкаталоги.В Linux всё представляется и обрабатывается, как будто вы имеете дело с файлом. Каталоги — это файлы, файлы — это файлы, внешние подключенные устройства (такие как принтер, мышь, клавиатура) — тоже являются файлами. Поскольку Windows является широко применяемой операционной системой, то каждый её пользователь время от времени сталкивался с проблемами безопасности и стабильности системы. Windows изначально была разработана с прицелом на однопользовательские ПК без сетевого подключения и не имела встроенных функций безопасности. В Windows вредоносные программы и вирусы легко получают доступ к системным файлам и могут нанести большой ущерб. Кроме того, максимальное количество вирусов создается именно под Windows (учитывая огромную долю рынка). Стоит отметить, что Linux также не застрахован от атак на систему, но если вы будете следовать самым простым правилам и не давать прав суперпользователя всему, что запускаете, то вы, вероятно, будете в большей безопасности, в сравнении с Windows. Стоит также отметить, что сейчас компания Microsoft регулярно выпускает исправления безопасности через свою службу Центр обновления Windows. Они выходят раз в месяц, хотя критические обновления доступны и через более короткие промежутки времени. Если рассматривать Linux, то поддержание должного уровня безопасности и конфиденциальности личных данных являются краеугольными принципами данной ОС. По умолчанию, обычные пользователи не имеют доступ к корневому каталогу или административным привилегиям. А поскольку ядро Linux имеет открытый исходный код, а сама система управляется сообществом и регулярно контролируется разработчиками со всех уголков земли, то любая возникшая проблема может быть решена в течение нескольких часов получением необходимого патча с исправлениями. Именно поэтому Linux пользуется огромной популярностью среди IT-специалистов. Linux за последние годы достиг значительных результатов в плане улучшения качества и удобства своего применения. Дистрибутивы, такие как Linux Mint и Ubuntu, даже дошли до того, что упростили свою установку и настройку для далеких от техники пользователей, чтобы они могли с максимальной легкостью выполнять повседневную работу. Windows, из-за её распространения, является стандартной ОС на многих устройствах. Пользователи уже настолько привыкли нажимать на «Пуск» и открывать свои любимые программы, что им очень трудно переключиться на что-то другое. Несмотря на недавние улучшения в программном обеспечении, переносимого с других платформ или разрабатываемом на Linux, Windows по-прежнему является «королем совместимости». Пользователи Windows могут быть уверены, что практически любое ПО (даже самое малоизвестное и устаревшее) будет работать, даже если его перестали развивать сами разработчики. Windows имеет отличную поддержку устаревшего ПО. Если вы пользуетесь Linux, то можете не бояться, что операционная система будет за вами шпионить. Добавьте к этому то, что большинство систем Linux поставляются с возможностью встроенного шифрования дисков. Вы можете быть уверены, что кража вашего устройства не представляет реальной проблемы для конфиденциальности ваших данных.Стоит также отметить, что за последние несколько лет Windows начала активно следить за тем, что делают её пользователи: прослушивать информацию, передаваемую через голосового помощника Cortana; собирать информацию, предлагая синхронизацию с сервисом Microsoft OneDrive; отслеживать нажатия кнопок клавиатуры, движения мышки, посещаемые сайты, типы и время запускаемого ПО и еще кучу всякой разной информации. Microsoft хранит громадные объемы вашей личной информации, и мы не знаем, с кем она делится этой информацией. Дистрибутивы Linux — это операционные системы с открытым исходным кодом, в который могут вноситься изменения в соответствии с потребностями пользователя. В этом есть свои преимущества: обнаруженные в ОС ошибки будут исправляться гораздо быстрее, но в то же время некоторые программисты могут сами воспользоваться данными уязвимостями в своих личных интересах. Windows же является коммерческой ОС, и её исходные коды закрыты: только избранные участники имеют доступ к исходному коду ядра и всей системы в целом. Ядро Linux (и сопутствующие с ним утилиты и библиотеки GNU) в большинстве дистрибутивов (Debian, Fedora, Ubuntu, Manjaro и пр.) полностью свободны (часто — бесплатны) и имеют открытый исходный код благодаря соответствующей лицензии GNU GPL и её вариациям. Компании (например, Red Hat, SUSE) предлагают платную поддержку своих дистрибутивов (Red Hat Enterprise Linux, SUSE Linux Enterprise Server), но базовое программное обеспечение по-прежнему можно скачать и установить бесплатно.Microsoft Windows для ПК обычно стоит от 99.00 до 199.00 долларов США за каждую лицензионную копию. Для владельцев Windows 7/8/8.1 система Windows 10 первоначально (до 29 июля 2016 года) предлагалась в качестве бесплатного обновления, но теперь это предложение больше не доступно. Велика вероятность, что через некоторое время, когда вы столкнетесь со сбоями или замедлением работы вашей системы, вам придется переустановить Windows.Если вы являетесь пользователем Linux, то вам не нужно будет переустанавливать его только для того, чтобы снова получить быструю и отзывчивую систему. Linux будет бесперебойно работать в течение более длительного периода. Во-первых, нам нужно рассмотреть один из наиболее запутанных аспектов платформы Linux. В то время как Windows сохранила вполне стандартную структуру версий, с минорными и мажорными обновлениями, в Linux же всё обстоит гораздо сложнее.На сегодняшний день ядро Linux лежит в основе всех операционных систем на базе Linux. Однако, поскольку его исходные коды остаются открытыми, любой человек может настроить или изменить ОС для своих собственных целей. В результате мы имеем сотни индивидуальных Linux-подобных операционных систем, называемых дистрибутивами. Это делает невероятно трудным выбор между ними, гораздо более сложным, чем просто выбор между Windows 7, Windows 8 или Windows 10.Но у такого расклада есть и свои достоинства. Учитывая природу программного обеспечения с открытым исходным кодом, эти дистрибутивы могут сильно отличаться по функциональности и сложности, ведь каждый дистрибутив Linux имеет свой цикл разработки, и многие из них постоянно развиваются. ОС обладают различными возможностями противостоять информационным угрозам. Однако общим трендом развития ОС является совершенствование встроенных в ОС механизмов защиты информации в компьютере. Возможности и порядок использования механизмов обеспечения информационной безопасности целесообразно рассмотреть на примере самой распространенной ОС для персональных компьютеров Windows 7. Идентификация, аутентификация и разграничение доступа пользователя к информационным ресурсам компьютера. Система разграничения доступа предотвращает любые операции по использованию информационных ресурсов компьютера лицами, которые не зарегистрированы в системе в качестве авторизованных пользователей. Если компьютером пользуются несколько человек, то для них могут устанавливаться различные права по использованию информационных ресурсов компьютера и различные настройки режимов работы. Эти функции выполняет система разграничения доступа. В ОС Windows функции идентификации, аутентификации и разграничения доступа реализуются с помощью учетных записей пользователя. Под безопасностью ОС будем понимать такое состояние ОС, при котором невозможно случайное или преднамеренное нарушение функционирования ОС, а также нарушение безопасности находящихся под управлением ОС ресурсов системы. Укажем следующие особенности ОС, которые позволяют выделить вопросы обеспечения безопасности ОС в особую категорию: управление всеми ресурсами системы; наличие встроенных механизмов, которые прямо или косвенно влияют на безопасность программ и данных, работающих в среде ОС; обеспечение интерфейса пользователя с ресурсами системы; размеры и сложность ОС. Большинство ОС обладают дефектами с точки зрения обеспечения безопасности данных в системе, что обусловлено выполнением задачи обеспечения максимальной доступности системы для пользователя. Рассмотрим типовые функциональные дефекты ОС, которые могут привести к созданию каналов утечки данных. Идентификация. Каждому ресурсу в системе должно быть присвоено уникальное имя – идентификатор. Во многих системах пользователи не имеют возможности удостовериться в том, что используемые ими ресурсы действительно принадлежат системе. Пароли. Большинство пользователей выбирают простейшие пароли, которые легко подобрать или угадать. Список паролей. Хранение списка паролей в незашифрованном виде дает возможность его компрометации с после-дующим НСД к данным. Пороговые значения. Для предотвращения попыток несанкционированного входа в систему с помощью подбора па-роля необходимо ограничить число таких попыток, что в некоторых ОС не предусмотрено. Подразумеваемое доверие. Во многих случаях программы ОС считают, что другие программы работают правильно. Общая память. При использовании общей памяти не всегда после выполнения программ очищаются участки оперативной памяти (ОП). Разрыв связи. В случае разрыва связи ОС должна немедленно закончить сеанс работы с пользователем или повторно установить подлинность субъекта. Передача параметров по ссылке, а не по значению (при передаче параметров по ссылке возможно сохранение параметров в ОП после проверки их корректности, нарушитель может изменить эти данные до их использования). Система может содержать много элементов (например, программ), имеющих различные привилегии. Основной проблемой обеспечения безопасности ОС является проблема создания механизмов контроля доступа к ресурсам системы. Процедура контроля доступа заключается в проверке соответствия запроса субъекта предоставленным ему правам доступа к ресурсам. Кроме того, ОС содержит вспомогательные средства защиты, такие как средства мониторинга, профилактического контроля и аудита. В совокупности механизмы контроля доступа и вспомогательные средства защиты образуют механизмы управления доступом. Средства профилактического контроля необходимы для отстранения пользователя от непосредственного выполнения критичных с точки зрения безопасности данных операций и передачи этих операций под контроль ОС. Для обеспечения безопасности данных работа с ресурсами системы осуществляется с помощью специальных программ ОС, доступ к которым ограничен. Средства мониторинга осуществляют постоянное ведение регистрационного журнала, в который заносятся записи о всех событиях в системе. В ОС могут использоваться средства сигнализации о НСД, которые используются при обнаружении нарушения безопасности данных или попыток нарушения. Контроль доступа к данным. При создании механизмов контроля доступа необходимо, прежде всего, определить множества субъектов и объектов доступа. Субъектами могут быть, например, пользователи, задания, процессы и процедуры. Объектами – файлы, программы, семафоры, директории, терминалы, каналы связи, устройства, блоки ОП и т.д. Субъекты могут одновременно рассматриваться и как объекты, поэтому у субъекта могут быть права на доступ к другому субъекту. В конкретном процессе в данный момент времени субъекты являются активными элементами, а объекты – пассивными. Для осуществления доступа к объекту субъект должен обладать соответствующими полномочиями. Полномочие есть некий символ, обладание которым дает субъекту определенные права доступа по отношению к объекту, область защиты определяет права доступа некоторого субъекта ко множеству защищаемых объектов и представляет собой совокупность всех полномочий данного субъекта. При функционировании системы необходимо иметь возможность создавать новые субъекты и объекты. При создании объекта одновременно создается и полномочие субъектов по использованию этого объекта. Субъект, создавший такое полномочие, может воспользоваться им для осуществления доступа к объекту или же может создать несколько копий полномочия для передачи их другим субъектам. С традиционной точки зрения средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь пойдет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом – это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей). Тема логического управления доступом – одна из сложнейших в области информационной безопасности. Дело в том, что само понятие объекта (а тем более видов доступа) меняется от сервиса к сервису. Для операционной системы к объектам относятся файлы, устройства и процессы. Применительно к файлам и устройствам обычно рассматриваются права на чтение, запись, выполнение (для программных файлов), иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать. Современные операционные системы могут поддерживать и другие объекты. Для систем управления реляционными базами данных объект – это база данных, таблица, представление, хранимая процедура. К таблицам применимы операции поиска, добавления, модификации и удаления данных, у других объектов. В результате при задании матрицы доступа нужно принимать во внимание не только принцип распределения привилегий для каждого сервиса, но и существующие связи между сервисами (приходится заботиться о согласованности разных частей матрицы). Аналогичная трудность возникает при экспорте/импорте данных, когда информация о правах доступа, как правило, теряется (поскольку на новом сервисе она не имеет смысла). Следовательно, обмен данными между различными сервисами представляет особую опасность с точки зрения управления доступом, а при проектировании и реализации разнородной кон фигурации необходимо позаботиться о согласованном распределении прав доступа субъектов к объектам и о минимизации числа способов экспорта/импорта данных. Матрицу доступа, ввиду ее разреженности (большинство клеток – пустые), неразумно хранить в виде двухмерного массива. Обычно ее хранят по столбцам, т.е. для каждого объекта поддерживается список "допущенных" субъектов вместе с их правами. Элементами списков могут быть имена групп и шаблоны субъектов, что служит большим подспорьем администра-тору. Некоторые проблемы возникают только при удалении субъекта, когда приходится удалять его имя из всех списков доступа; впрочем, эта операция производится нечасто. Списки доступа – исключительно гибкое средство. С их помощью легко выполнить требование о гранулярности прав с точностью до пользователя. Посредством списков несложно добавить права или явным образом запретить доступ (например, чтобы наказать нескольких членов группы пользователей). Безусловно, списки являются лучшим средством произвольного управления доступом. Подавляющее большинство операционных систем и систем управления базами данных реализуют именно произвольное управление доступом. Основное достоинство произвольного управления – гибкость. К сожалению, у "произвольного" под-хода есть ряд недостатков. Рассредоточенность управления доступом ведет к тому, что доверенными должны быть многие пользователи, а не только системные операторы или администраторы. Из-за рассеянности или некомпетентности сотрудника, владеющего секретной информацией, эту информацию могут узнать и все остальные пользователи. Следовательно, произвольность управления должна быть дополнена жестким контролем за реализацией избранной политики безопасности. Второй недостаток, который представляется основным, состоит в том, что права доступа существуют отдельно от данных. Ничто не мешает пользователю, имеющему доступ к секретной информации, записать ее в доступный всем файл или заменить полезную утилиту ее "троянским" аналогом. Подобная "разделенность" прав и данных существенно осложняет проведение несколькими системами согласованной политики безопасности и, главное, делает практически невозможным эффективный контроль согласованности. Возвращаясь к вопросу представления матрицы доступа, укажем, что для этого можно использовать также функциональный способ, когда матрицу не хранят в явном виде, а каждый раз вычисляют содержимое соответствующих клеток. Например, при принудительном управлении доступом применяется сравнение меток безопасности субъекта и объекта. Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ. Подобный подход обычно реализуют в рамках системы меню (пользователю показывают лишь допустимые варианты выбора) или посредством ограничивающих оболочек, таких как restricted shell в ОС Unix.  Рисунок 1. Схема модели Харрисона, Руззо и Ульмана При принятии решения о предоставлении доступа обычно анализируется следующая информация: идентификатор субъекта (идентификатор пользователя, сетевой адрес компьютера и т.п.). Подобные идентификаторы являются основой произвольного (или дискреционного) управления доступом; атрибуты субъекта (метка безопасности, группа пользователя и т.п.). Метки безопасности – основа мандатного управления доступом. Непосредственное управление правами доступа осуществляется на основе одной из моделей доступа: матричной модели доступа (модель Харрисона-Руззо-Ульмана); многоуровневой модели доступа (модель Белла-Лападулы). Вывод: Стремительное развитие информационных технологий привело к формированию информационной среды, оказывающей влияние на все сферы человеческой деятельности. Однако с развитием информационных технологий возникают и стремительно растут риски, связанные с их использованием, появляются совершенно новые угрозы, с последствиями, от реали-зации которых человечество раньше не сталкивалось. Одним из главных инструментов для реализации конкретных информационных технологий являются информационные системы, задача обеспечения безопасности которых является приоритетной, так как от сохранения конфиденциальности, целостности и доступности информационных ресурсов зависит результат деятельности информационных систем. Операционная система является важнейшим программным компонентом любой вычислительной машины, поэтому от уровня реализации политики безопасности в каждой конкретной операционной системе во многом зависит и общая безопасность информационной системы. В связи с этим знания в области современных методов и средств обеспечения безопасности операционных систем являются необходимым условием для формирования специалиста по информационной безопасности. |