курсовая основа. Описание системы безопасности 6 глава правовые основы системы безопасности 18

Скачать 0.74 Mb. Скачать 0.74 Mb.

|

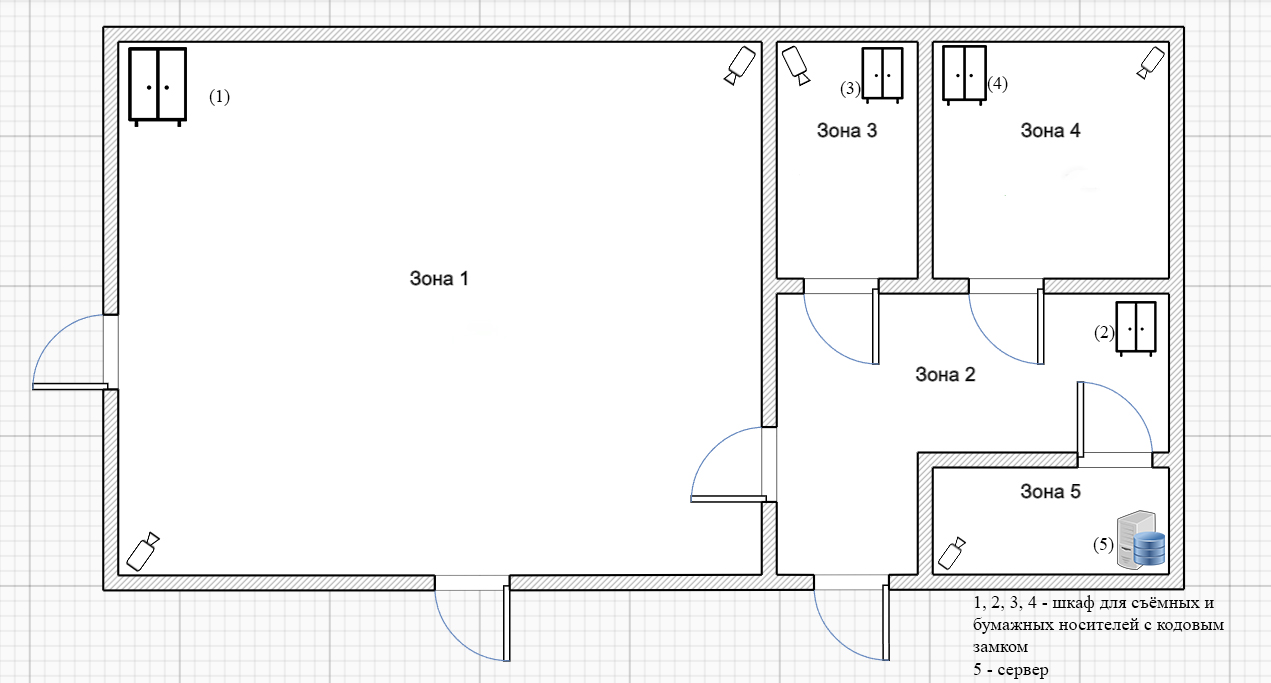

ГЛАВА 3. Выбор оборудования для построения системы защитыинформацииВ качестве сервера для сбора информации будем использовать DEPO Storm 1420B1. Страна производитель – Россия. Сервер разработан на базе современного чипсета Intel® C242 с поддержкой процессоров 8-го поколения Intel® Xeon® E-2100/2200, Intel® Core™ i3, Intel® Pentium® или Intel® Celeron® и энергоэффективной памяти DDR4 Unbuffered ECC UDIMM 2666 МГц. Основное назначение этого сервера уровня Enterprise – выделенное размещение важных бизнес-приложений и сервисов. Он подходит для обслуживания предприятий розничной торговли, автоматизации управления складами. Сервер представлен на рисунке 3  Рисунок 3 – сервер DEPO Storm 1420B1 Для обеспечения защищённости охраняемых зон установим видеонаблюдение. Модель - Cisco Video Surveillance 3520. Страна производитель – США. Система ip-видеонаблюдения Cisco включает в себя: Высококачественные IP-камеры с высоким разрешением; Высокоскоростные маршрутизаторы для организации сети видеонаблюдения и передачи несжатого видеопотока без минимальных задержек; Управляющее программное обеспечение Cisco Video Surveillance Manager, позволяющее администраторам и операторам выполнять развертывание, обслуживание и конфигурирование систем видеонаблюдения. Для защиты шкафов с электронными и бумажными носителями от несанкционированного доступа должны быть использованы кодовые замки. Страна производитель – Россия. Код от замка должен быть известен только уполномоченным лицам. Чтобы предотвратить выход из строя аппаратно-программных средств требуется использовать источники бесперебойного питания. Модель - PowerCom Raptor RPT-600A EURO. Страна производитель – Китай. Данный источник бесперебойного питания защитит от короткого замыкания, а также от перегрузок сети. В третьей главе было приведено оборудование, которое нужно дополнительно внедрить в организацию. ГЛАВА 4. Выбор программного обеспечения для построенной системы защиты информацииДля построения защиты выбрано следующее программное обеспечение: Операционная система на всех ПК – Windows 10(США), на ПК системного администратора – Windows Server 2019(США). Данная ОС самая распространённая, имеет большой функционал для администрирования локальной сетью организации. Антивирусное ПО – Kaspersky Internet Security(Россия). Данный антивирус имеет большую базу вирусов и троянов, показывает уязвимости в компьютере и проверяет все съёмные носители. MyLockBox – ПО, позволяющее защитить паролем любую папку на ПК. Защищенная папка скрыта от любого пользователя и приложения вашей системы, включая самого Администратора и самой системы. Невозможно получить доступ к блокировке не только с локального компьютера, но и из сети. Программа чрезвычайно проста в использовании. Местоположение блокировки и пароль устанавливаются во время процедуры настройки. После завершения настройки блокировка будет скрыта и заблокирована до тех пор, пока не будет введен действующий пароль. В ходе четвёртой главы был приведён список ПО, которое должно быть использовано в системе защиты информации, а также преимущества каждого. ГЛАВА 5. Составление должностной инструкцииВ ходе данной главы будет составлена должностная инструкция для системного администратора ООО «Знаток». Общие положения Системный администратор осуществляет свою деятельность в соответствии с настоящей должностной инструкцией. Системный администратор назначается на должность и освобождается от неё приказом главного директора ООО «Знаток». Системный администратор подчиняется главному директору ООО «Знаток». В отдельных случаях, в порядке, установленном действующим трудовым законодательством РФ, системный администратор может привлекаться к выполнению обязанностей других сотрудников компании. На должность Работника назначается лицо, имеющее высшее профессиональное (техническое) образование по профилю деятельности и стаж работы по специальности не менее 3 лет. Системный администратор должен руководствоваться в своей деятельности следующими документами: Действующее законодательство РФ; Приказы и распоряжения главного директора организации; Политика безопасности организации. Обязанности Поддерживать стабильную работу информационной системы организации; Обеспечивать безопасность информационных активов организации; Установка и обслуживание оборудования; Системный администратор должен соблюдать: Установленные сроки подготовки документов; Правила внутреннего трудового распорядка; Конфиденциальность информации. Права Получать документацию, материалы, инструменты и программные продукты, необходимые для выполнения его служебных обязанностей; Вносить предложения по совершенствованию работы информационной системы организации; Повышать свой профессиональный уровень и квалификацию в учебных заведениях; Пользоваться льготами в области социального обеспечения. Ответственность Системный администратор несет административную и уголовную ответственность в соответствии с действующим законодательством Российской Федерации, и нормативными актами в следующих случаях: Разглашения сведений, составляющих коммерческую тайну Компании, ставшую ему известной в связи с исполнением должностных обязанностей. Использование знаний служебной информации и (или) сведений, содержащих коммерческую тайну, которые стали известны в связи с исполнением должностных обязанностей для занятия любой деятельностью, которая в качестве конкурентного действия может нанести ущерб Компании. Нарушение правил техники безопасности и инструкции по охране труда. Неисполнение или ненадлежащее исполнение своих обязанностей, предусмотренных настоящей должностной инструкцией, - в соответствии с действующим трудовым законодательством. Непринятие мер по пресечению выявленных нарушений правил техники безопасности, противопожарных и других правил, создающих угрозу деятельности Компании и ее сотрудникам. Правонарушения, совершенные в период осуществления своей деятельности, в соответствии с действующим гражданским, административным и уголовным законодательством. Причинение материального ущерба – в соответствии с действующим законодательством РФ. В ходе пятой главы была составлена должностная инструкция системного администратора. Описаны его права и обязанности. ГЛАВА 6. Разработка системы информационной безопасностиВ ходе анализа угроз информационной безопасности были выявлены следующие актуальные угрозы: Кража информационных носителей; Действие вредоносных программ; Утечка информации из-за халатности пользователей; Выход из строя аппаратно-программных средств. Проектируемая система информационной безопасности снизит до минимума возможность атак на информационные активы ООО «Знаток». Ответственным лицом за внедрение и мониторинг стабильной работы СЗИ назначен системный администратор. Система защиты информации обеспечивает полную защиту путём соблюдения сотрудниками политики безопасности, соответствия всем регламентам и нормативным документам, а также при помощи внедрённого аппаратно-технического комплекса, который представлен на рисунке 4  Рисунок 4 – план помещения после внедрения системы защиты Система физической защиты ООО «Знаток» включает в себя: система видеонаблюдения, которая просматривает все зоны организации в реальном времени, а также сохраняет записи на сервере; шкафы с конфиденциальными данными, хранящимися на бумажных и съёмных носителях, оборудованы кодовыми замками, коды от которых знают только уполномоченные лица. Во всей информационной системе введена система разграничения доступа, которая нужна для определения полномочий пользователя и исключения превышения этих полномочий. Для каждого пользователя устанавливаются его полномочия в отношении файлов, каталогов, логических дисков и других системных ресурсов. Для опознавания пользователя используются уникальные логин и пароль, который выдаётся руководством ООО «Знаток». Организация доступа обслуживающего персонала к устройствам информационной системы отличается от организации доступа пользователей тем, что устройство освобождается от конфиденциальной информации и отключаются все информационные связи. Техническое обслуживание и восстановление работоспособности устройств выполняются под контролем должностного лица. После входа пользователя в систему в журнале, который располагается на сервере, появляется запись о входе, в которой содержится дата и время обращения, номер ПК, имя пользователя. Такая же запись в журнале создаётся и при обращении к какой-либо конфиденциальной информации, которая содержит следующие поля: дата и время обращения, название файла, уровень конфиденциальности документа. При запуске программ создаётся запись в журнале, которая содержит дату и время запуска, название программы. Доступ к журналу имеет только системный администратор. Так как информация в компании часто передаётся на съёмных носителях, каждый ПК, входящий в информационную систему, обеспечен антивирусной системой, для защиты от вредоносных программ и устранения возможности заражения локальной сети. При обнаружении какой-либо опасности относительно конфиденциальной информации доступ к ПК полностью блокируется, пока не будут введены логин и пароль. Вся защищаемая информация копируется на сервер. Ответственным лицом за правильную настройку и стабильную работу системы безопасности назначен системный администратор. В ходе данной главы была представлена комплексная система защиты информации, которая предотвращает и устраняет любые угрозы, направленные на информационные активы ООО «Знаток». ГЛАВА 7. Экономическое обоснованиеВсе затраты на программное обеспечение и оборудование приведены в таблице 7 Таблица 7 – затраты

Пуско-наладочные работы выполняют инженеры (4 человека, за час работы берется 2000 рублей) из сторонней организации по найму, и эти работы они будут выполнять пять календарных дней (стандартный рабочий день состоит из 8 часов): 2000*8*5=80 000 руб. Всего на внедрение системы защиты будет потрачено: 1 033 542 руб. ЗаключениеВ ходе выполнения курсового проекта был решен ряд задач и получены результаты, подтверждающие достижение цели. Сначала был проведён анализ деятельности и организационной структуры компании ООО «Знаток». На основе анализа были описаны функции сотрудников, существующая информационная защита, а также информационные ресурсы компании. Далее был составлен план помещения с указанием защищаемых зон. Затем была составлена модель угроз, в которую также входит модель нарушителя. Для точного определения списка оборудования и ПО, которое нужно дополнительно внедрить в систему защиты, был определён класс защищённости информационной системы, а также выявлены актуальные угрозы. Чтобы предотвратить угрозы безопасности из-за некомпетентных сотрудников, была составлена должностная инструкция, которая описывает права и обязанности для должности Системный администратор, а также для всех сотрудников был составлен проект политики безопасности. На основании определённого класса защищённости был составлен список необходимого оборудования и программного обеспечения для построения системы защиты. Итогом курсовой работы стала разработка системы информационной безопасности. Список литературыМельников В. П. Информационная безопасность и защита информации: - М.: ИЦ «Академия», 2011.- 336 с. Шаньгин В. Ф. Защита информации в компьютерных системах и сетях.-М.:ДМК Пресс, 2012 - [Режим доступа: http://www.knigafund.ru/books/112645 ЭБС "КнигаФонда]. Аверченков В. И. Организационная защита информации.-М.:ФЛИНТА, 2011.-184с.-[Режим доступа: http://www.knigafund.ru/books/116220 ЭБС "КнигаФонда, по логину и паролю]. Методические рекомендации по выполнению курсовой работы. Режим доступа - https://ngiei.mcdir.ru/mod/resource/view.php?id=238440 Баранова, Е. К. Информационная безопасность и защита информации: Учебное пособие / Е. К. Баранова, А. В. Бабаш. - М.: Риор, 2018. - 400 c. Громов, Ю. Ю. Информационная безопасность и защита информации: Учебное пособие / Ю. Ю. Громов, В. О. Драчев, О. Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. Запечников, С. В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С. В. Запечников, Н. Г. Милославская, А. И. Толстой, Д. В. Ушаков. - М.: ГЛТ, 2008. - 558 c. Малюк, А. А. Информационная безопасность: концептуальные и методологические основы защиты информации / А. А. Малюк. - М.: ГЛТ, 2004. - 280 c. Одинцов, А. А. Экономическая и информационная безопасность предпринимательства / А. А. Одинцов. - М.: Academia, 2004. - 384 c. Шаньгин, В. Ф. Информационная безопасность и защита информации / В. Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. Ярочкин, В. И. Информационная безопасность: Учебник для вузов / В. И. Ярочкин. - М.: Академический проспект, 2008. - 544 c. Конституция РФ: [принята всенар. голосованием 12 декабря 1993 г.]: офиц. текст: по сост. на 21 июля 2014 г. – М.: Инфра-М Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 02.12.2019) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 13.12.2019) Указ Президента РФ от 06.03.1997 N 188 (ред. от 13.07.2015) "Об утверждении Перечня сведений конфиденциального характера" // СПС КонсультантПлюс Федеральный закон от 27.07.2006, г., № 149-ФЗ «Об информации, информационных технологиях и о защите информации» // СПС КонсультантПлюс Федеральный закон от 27.07.2006 N 152-ФЗ "О персональных данных" // СПС КонсультантПлюс Хорев A. A. Защита информации от утечки по техническим каналам: Учебн. пособие. - M.: МО РФ, 2006. Щеглов A. Ю. Защита компьютерной информации от несанкционированного доступа. - C.-П., 2004.- 384 c. Петраков A. B. Основы практической защиты информации. Учебное пособие. -M., 2005.- 281 c. Чипига, А. Ф. Информационная безопасность автоматизированных систем / А. Ф. Чипига. — М.: Гелиос АРВ, 2017. — 336 c. ГОСТ Р ИСО/МЭК ТО 27005-2010 Информационная технология МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ Менеджмент риска информационной безопасности. Стандартинформ, 2011. 51 с. Приложение 1Проверка текста на уникальность  |