курсовая основа. Описание системы безопасности 6 глава правовые основы системы безопасности 18

Скачать 0.74 Mb. Скачать 0.74 Mb.

|

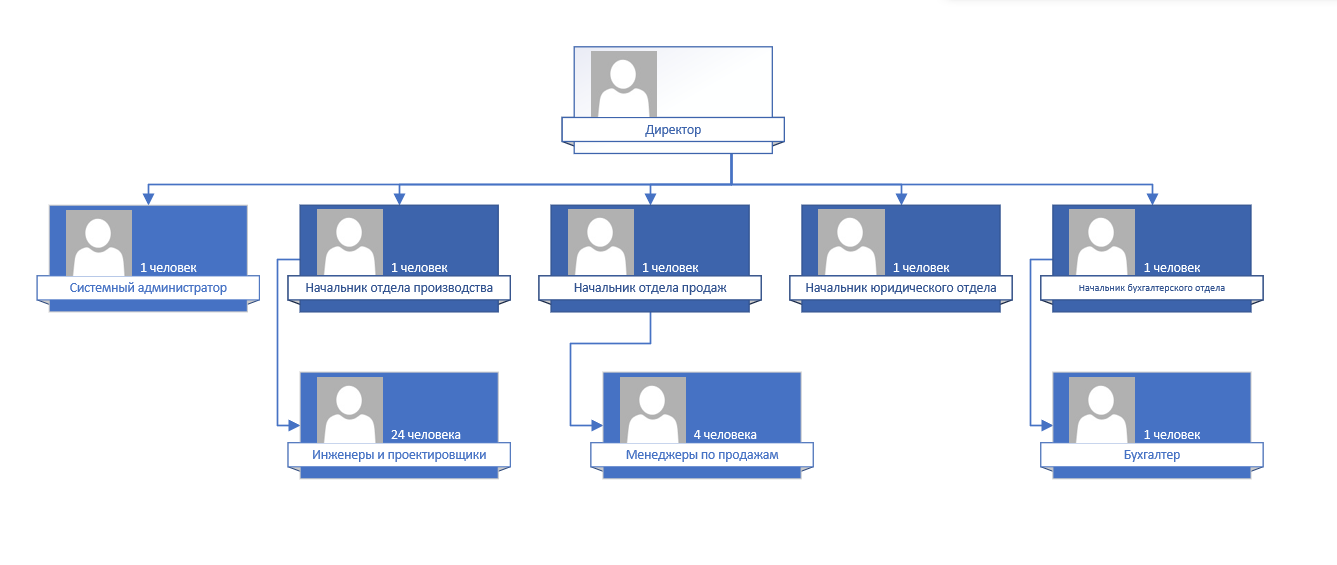

Содержание Введение 4 ГЛАВА 1. Описание системы безопасности 6 ГЛАВА 2. Правовые основы системы безопасности 18 ГЛАВА 3. Выбор оборудования для построения системы защиты 24 информации 24 ГЛАВА 4. Выбор программного обеспечения для построенной системы защиты информации 26 ГЛАВА 5. Составление должностной инструкции 27 ГЛАВА 6. Разработка системы информационной безопасности 30 ГЛАВА 7. Экономическое обоснование 33 Заключение 34 Список литературы 35 Приложение 1 37 ВведениеВ наше время информация является одним из важнейших ресурсов. Некоторая информация должна быть защищена, так как её утечка может использоваться во вред обществу. Информация защищается государством, некоторые виды информации должны быть обязательно защищены. Отнесение информационных ресурсов к определенной категории регламентируется нормативно правовыми документами, например, законы РФ "О Государственной тайне", "О коммерческой тайне", "Об информации, информационных технологиях и защите информации". Информационные технологии на данный момент используются почти в каждой сфере. Чаще всего внедряются следующие системы: системы электронного документооборота, системы учёта данных пользователей, аналитические системы и так далее. При помощи информационных технологий значительно увеличивается эффективность компании, ускоряются внутренние процессы, но с другой стороны появляются новые способы кражи конфиденциальной информации организации, а также её клиентов. Целью курсового проекта является разработка системы защиты информации для компании «Знаток», которая занимается оффлайн-торговлей. Продукция компании располагается на складах. Важно защитить закрытые информационные ресурсы компании. Задачи курсового проекта: Выполнить анализ деятельности и организационной структуры компании ООО «Знаток»; Выполнить описание функций сотрудников и описать информационные ресурсы, с которыми они работают; Определить защищаемые зоны на плане; Составить модель угроз; Определить класс защищённости ИС; Составить должностную инструкцию; Составить политику безопасности; Описать какие методы и средства необходимо применить для защиты каждого объекта защиты; Произвести расчёт стоимости дополнительно внедряемого оборудования и программного обеспечения. Предмет курсового проекта информационная среда ООО «Знаток». Объект – комплексная система защиты информации ООО «Знаток». ГЛАВА 1. Описание системы безопасностиХарактеристика деятельности организации ООО «Знаток» была основана в 2018 году. Компания расположена по адресу город Нижний Новгород, улица Ленина, дом 322. ООО «Знаток» специализируется на производстве бытовых приборов и последующей их продаже. В соответствии с целями своей деятельности ООО «Знаток» осуществляет сотрудничество с юридическими и физическими лицами. На договорной основе определяет взаимоотношения с поставщиками и покупателями, а также самостоятельно планирует и осуществляет хозяйственную деятельность. Имущество общества принадлежит ему на праве собственности, и образовалось из вкладов учредителей в Уставной капитал. Основные функции компании: Проектирование и производство бытовой техники; Продажа продукции компании; Ведение отчётов. Анализ информационных ресурсов ООО «Знаток» имеет следующую организационную структуру(рисунок 1)  Рисунок 1 – организационная структура компании Отдел производства бытовой техники проектирует и создаёт товары, в своём штате имеет 60 сотрудников, которые работают с следующими информационными ресурсами: документация продукции, конструктивные решения, схема информационных потоков и коммуникаций. Отдел продаж занимается реализацией изготовленной продукции на рынке, в своём штате имеет 15 сотрудников, которые работают с следующими информационными ресурсами: информация о покупателях, маркетинговые исследования, финансовые документы. Юридический отдел занимается соблюдением законности оформления документов, урегулированием экономических отношений, заключением договоров, выставлением претензий, составлением правовых документов, подачей исков. В своём штате имеет 5 человек, которые работают с следующими информационными ресурсами: данные о заключённых договорах, данные покупателей, устав компании. Бухгалтерский отдел занимается формированием полной и достоверной информации о деятельности организации и ее имущественном положении, расчётом заработной платы сотрудникам компании. В своём штате имеет 4 сотрудника, которые работают с следующими информационными ресурсами: данные сотрудников компании, данные о продукции компании, финансовая отчётность компании. Перечень информационных ресурсов, с которыми взаимодействуют сотрудники представлен в таблице 1. Таблица 1 – Категории конфиденциальных данных

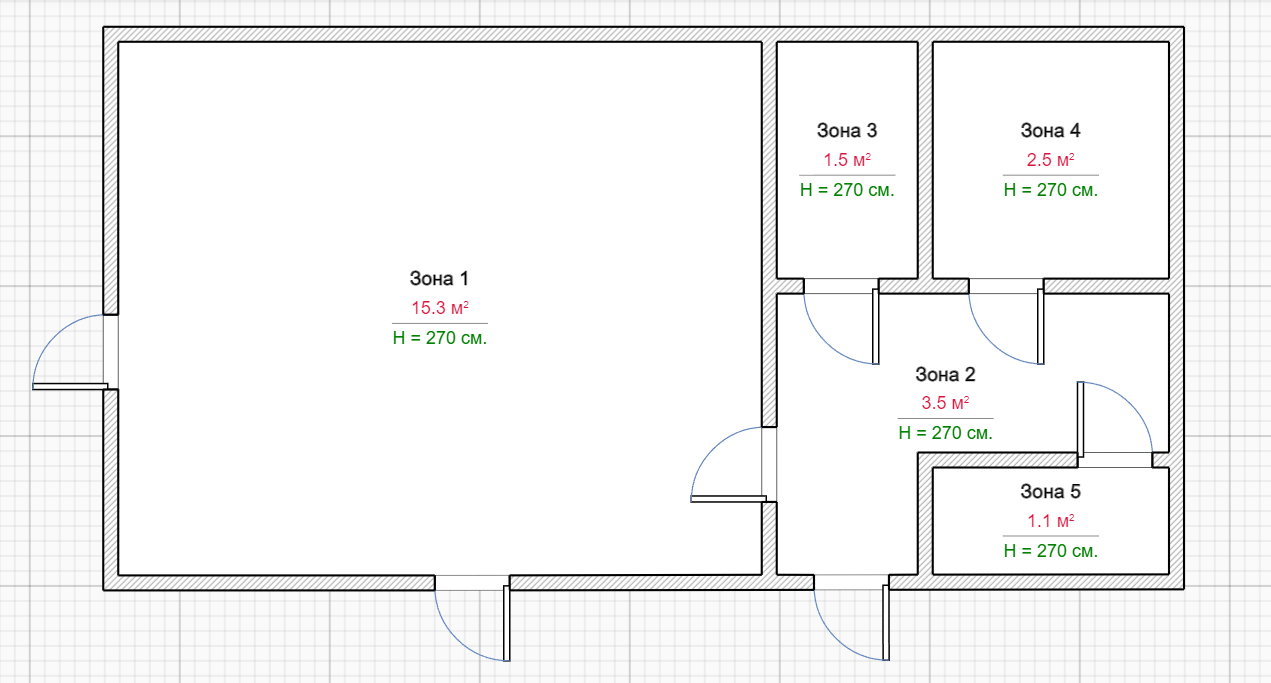

Анализ информационной среды организации Для наглядного описания информационной среды организации был составлен план помещения с разграничением на зоны (рисунок 2)  Рисунок 2 – План помещения Описание зон помещения представлено в таблице № 2. Таблица 2 – описание зон организации

Всего в компании 34 ПК и 1 сервер. На каждом ПК установлена операционная система Windows 7 корпоративная. Технические характеристики используемых ПК: Процессор Intel Core 2 Duo; системный диск M.2 NVMe SSD 256 GB; ОЗУ 4 Гб. На сервере используется Windows Server 2012 standard. Технические характеристики используемого сервера: Процессор Intel Xeon E-2224; ОЗУ DELL 8 Gb 2666 MHz DDR4; 3 жёстких диска DELL 1 TB 7.2k SATA 6 Gbps HDD. Используется система складского учёта ABM WMS для эффективного управления складом. На каждом ПК, подключённом к системе складского учёта, установлено клиентское приложение. Главная система расположена на сервере компании. Вход в клиентское приложение осуществляется с помощью ввода логина и пароля сотрудника, имеющего к нему доступ. В компании отсутствует выход в интернет, но построена собственная локальная сеть, которая управляется с помощью компьютера системного администратора и сервера, расположенного в серверной. Локальная сеть имеет иерархическую структуру. Бухгалтерия ведется в продукте 1С: Бухгалтерия, которая в свою очередь облегчает работнику выполнять поставляемые задачи. Для обеспечения целостности системы используется программа фиксации и контроля исходного состояния программного комплекса «Фикс». Она обеспечивает фиксацию и последующий контроль исходного состояния системы. Большое количество конфиденциальной информации располагается на бумажных и съёмных носителях, которые находятся в своих шкафах в зависимости от содержания. С помощью бумажных и съёмных носителей организована передача информационных ресурсов внутри компании. Не используются какие-либо средства физической защиты, то есть доступ к этим данным имеет любой человек. Модель угроз Под угрозой информационной безопасности понимается совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Под угрозой понимается потенциально возможное событие, действие, процесс или явление, которые могут привести к нанесению ущерба интересам компании. В ООО «Знаток» главными объектами, нуждающимися в защите, являются персональные данные сотрудников и данные об изготовляемой продукции. Все лица, которые могут создать опасность информационной безопасности, можно разделить на две категории: Внутренние нарушители; Внешние нарушители. Внутренние нарушители – это лица, имеющие право на нахождение на территории организации. Внешние нарушители – лица, которые не имеют право на нахождение на территории организации, кроме свободных зон. К внутренним нарушителям ООО «Знаток» могут относиться: Системный администратор(категория 1); Пользователи локальной сети(категория 2); Сотрудники, которые имеют санкционированный доступ на вход в помещение, но не имеют доступа к информации(категория 3). К внешним нарушителям могут относиться: Бывшие сотрудники; Конкуренты; Посетители. Типовая модель нарушителя представлена в таблице 3 Таблица 3 – типовая модель нарушителя

Перечень угроз ИБ и уязвимости, способствующие реализации представлены в таблице 4, наименования угроз сформированы из официального банка данных угроз безопасности информации ФСТЭК России и исходя из анализа информационной среды организации. Также описание уязвимостей, которыми может воспользоваться нарушитель, содержится в ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем». Таблица 4 – перечень угроз ИБ организации

Далее проведём проверку перечня угроз на актуальность в ООО «Знаток»(Таблица 5) Таблица 5 – актуальность угроз

Исходя из модели угроз можно сделать вывод, какие средства защиты необходимо внедрить в организацию. Для предотвращения кражи информационных носителей требуется внедрить средства физической защиты: систему видеонаблюдения, кодовые замки на шкафы с электронными и бумажными носителями. Для предотвращения утечки информации из-за халатности пользователей требуется переработать должностную инструкцию и политику безопасности организации. Чтобы устройства организации не подвергались действию вредоносных программ, требуется установить антивирусное ПО на каждое устройство. Класс защищённости информационной системы Согласно руководящему документу Гостехкомиссии России «Классификация автоматизированных систем и требований по защите информации», выпущенном в 1992 году, информационную систему ООО «Знаток» можно отнести ко второй группе, классу 1Г, так как в многопользовательской системе, в которой одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности, причем различные пользователи имеют различные права на доступ к информации. Требования к классу защищённости 1Г представлены в таблице 6: Таблица 6 – требования к классу защищённости

Проанализировав существующую в компании систему защиты, можно выделить методы и средства, которые должны быть дополнительно применены: Ввести дискреционный принцип контроля доступа; Вести контроль за модификацией данных; Вести регистрацию попыток входа и доступа к защищаемую функцию. В ходе данной главы был проведён анализ информационных активов компании, составлена модель угроз, а также определён класс защищённости информационной системы. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||