Организация защиты локальных сетей. Организации защиты компьютера от сетевых атак корпоративной лока. Организации защиты компьютеров от сетевых атак корпоративной локальной сети с применением технологии vlan, nat, acl

Скачать 0.79 Mb. Скачать 0.79 Mb.

|

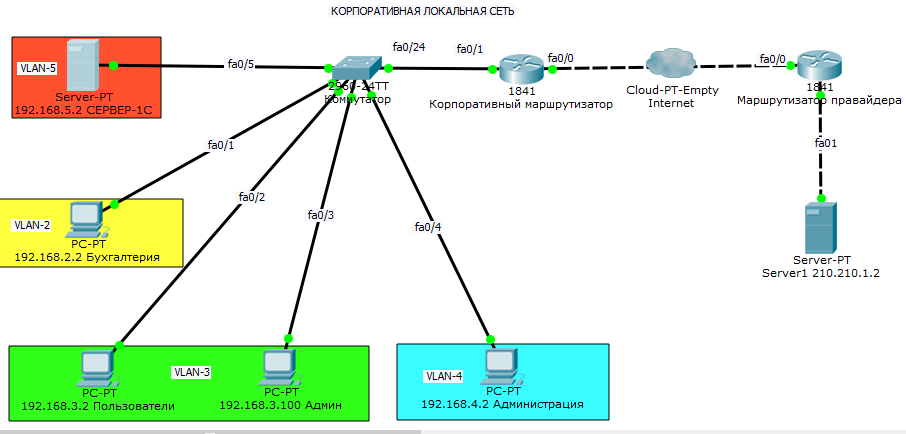

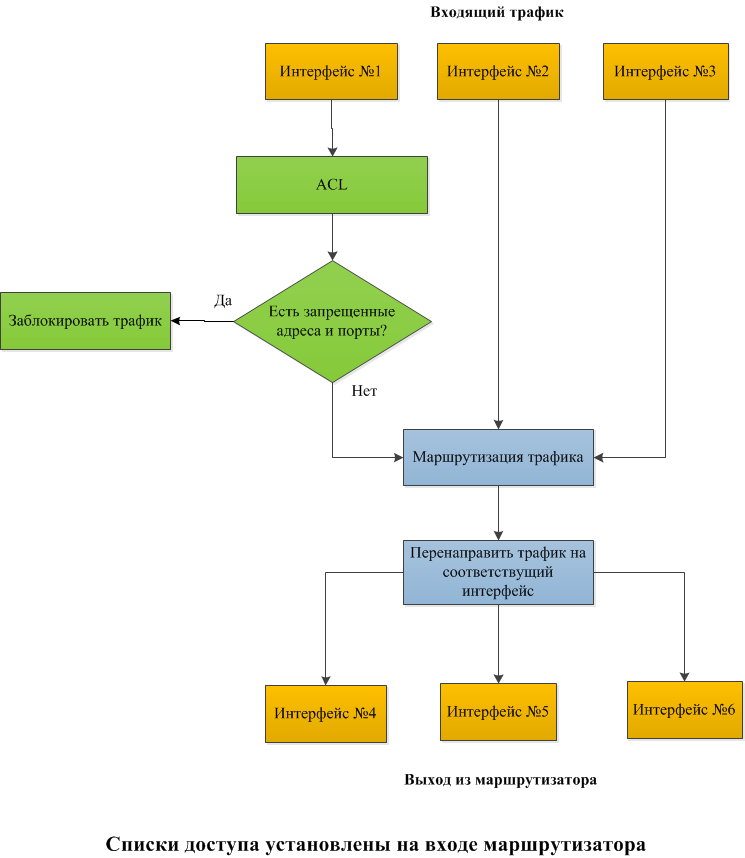

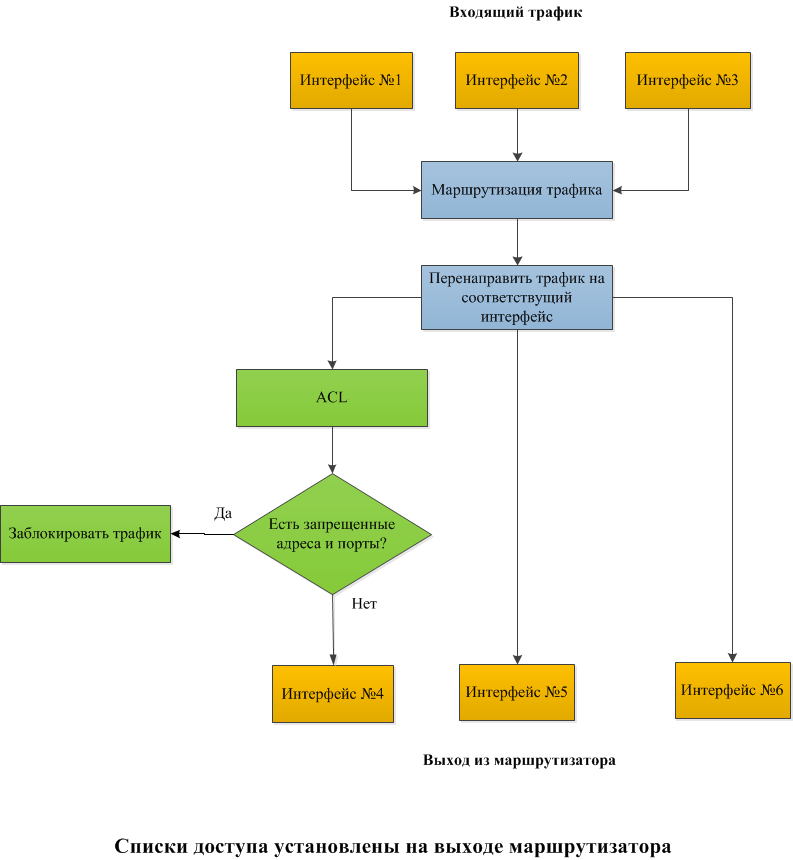

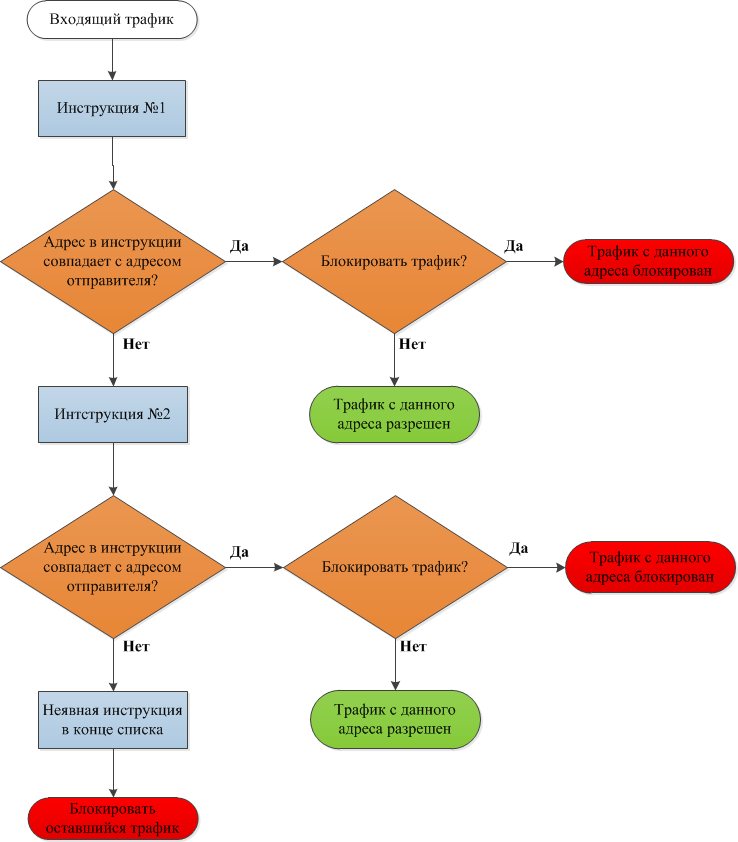

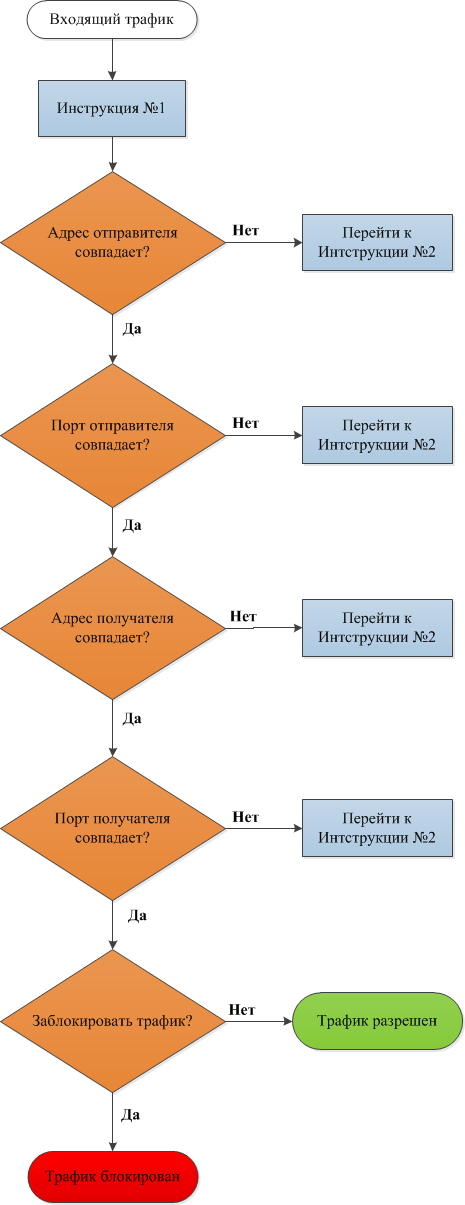

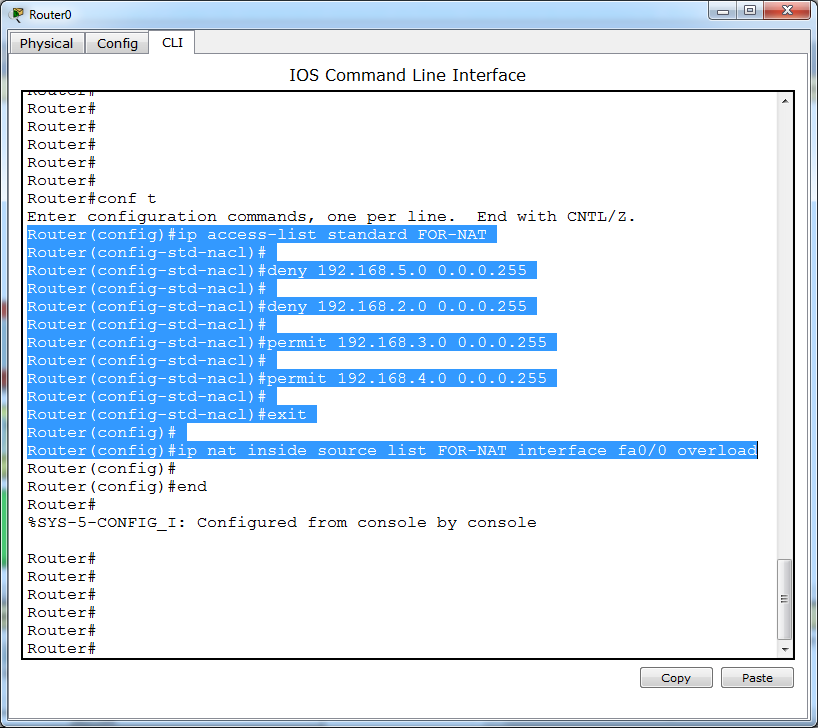

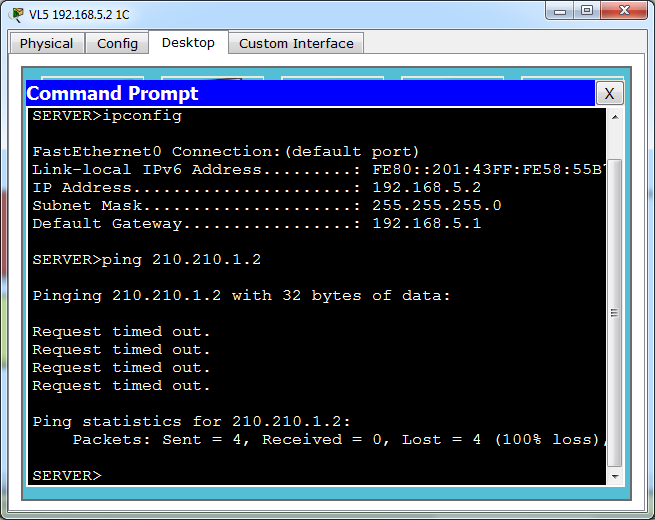

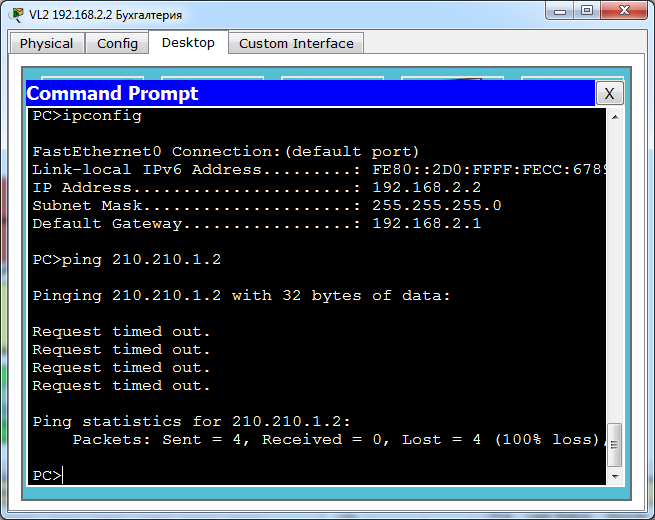

Глава 3. ОРГАНИЗАЦИИ ЗАЩИТЫ КОМПЬЮТЕРОВ ОТ СЕТЕВЫХ АТАК КОРПОРАТИВНОЙ ЛОКАЛЬНОЙ СЕТИ С ПРИМЕНЕНИЕМ ТЕХНОЛОГИИ VLAN, NAT, ACLСейчас трудно представить организацию, которая введет свою деятельность без участие вычислительной системы и сетей, в частности мы говорим о персональных компьютерах. И на этих компьютерах обрабатываются разного рода информации. Если разделить по существу информация бывает открытая или конфиденциальная, а дальше по степени секретности, по категории и т.п. И конечно на компьютерах корпоративной сети, где обрабатываются конфиденциальные данные всегда имеют высокую цену и будут подвергаться угрозам информационной безопасности. По этой причине на данной части главы ВКР мы рассмотрим эффективные способы защиты компьютеров (рабочих станции, серверов) корпоративной локальной сети от сетевых атак и демонстрируем практические подходы, меры защиты на сетевых устройствах CISCO SYSTEMS. Для этого мы решаем следующие задачи: Рассмотрим типовую структуры проектируемой корпоративной локальной сети; Моделируем корпоративной локальной сети в среде CISCO PACKET TRACER; Экспериментируем примеры получения несанкционированного доступа компьютерам из сети Интернет; Реализуем способы защиты компьютеров CISCO IOS, в частности с помощью технологии VLAN, NAT, ACL. 3.1. Описание и требования проектируемой корпоративной локальной сетиПроектируемая корпоративная локальная сеть представляет собой некую финансовую организацию, которая делятся внутри на 3 группы: Первая группа занимается финансовыми вопросами. Вторая группа занимается вопросами внешних связей Третья группа занимается управлением организацией При проектировании корпоративной локальной сети мы исключили некоторые элементы, и включили только основных составляющих элементов корпоративной локальной сети такие как: Компьютеры; Серверы; Коммутаторы; Маршрутизаторы. Практически подходы защиты компьютеров мы рассмотрим ниже (в 3.3 параграфе). И так мы рассмотрим корпоративную среду, где имеются: 1. подразделения: Бухгалтерия (финансовый отдел где обрабатываются конфиденциальная информация) Пользователи (сюда входит Операционисты и администратор сети) Администрация (Руководство) 2. Элементы Сервер 1С -- для осуществления финансовых учетов, обработки конфиденциальных информации; Компьютеры (Рабочие станции) - для обращения на сервер 1С, для доступа к сети интернет, для администрирования сети и системы; Коммутатор Cisco серии 2960 – для объединения и коммутации компьютеров и создание виртуальных локальных сетей Маршрутизаторы Cisco серии 1841 (для корпоративной сети и интернет провайдера) - для настройки маршрутизации и включения механизмы защиты корпоративной локальной сети; Соединяющие сетевые кабели Требования: Для защиты конфиденциальных информации в корпоративной сети необходимо организовать: Разбить корпоративную сеть на подсети на уровне коммутатора; На корпоративной маршрутизаторе настроить: -Серверу 1С запретить доступ к сети Интернет; -Разрешить доступ к серверу 1С только для подсети отдела «Бухгалтерия»; - Для компьютеров подсети отдела «Бухгалтерия» запретить доступ к сети Интернет - для подсети компьютеров отдела «Пользователи и Администрации» разрешить доступ к сети Интернет - Настроить безопасность на корпоративной (локальной) маршрутизаторе. 3.2. Моделирование корпоративной локальной сети в среде Cisco Packet TracerПоскольку основной задачей данной ВКР является организация обеспечения безопасности компьютера корпоративной сети от сетевых атак, в среде Cisco Packet Tracer1 мы построили лишь центральную часть корпоративной локальной сети с выходом доступа в сети Интернет. Данная модель корпоративной локальной сети не является эталонной и не содержит результатов комплексного и всестороннего моделирования защищенной локальной вычислительной сети. Подготовим корпоративную локальную сеть, по следующим критериям: Все компьютеры подразделения и серверные аппараты подключены к сети коммутации, нужно разделить на подсети соответствующим образом. (VLAN- виртуальные локальные сети): Подсеть «Бухгалтерия» Подсеть «Пользователи» Подсеть «Администрация» Подсеть «Сервер 1С» Задать для этих подсетей и других элементов корпоративной сети следующие диапазоны IP адресов

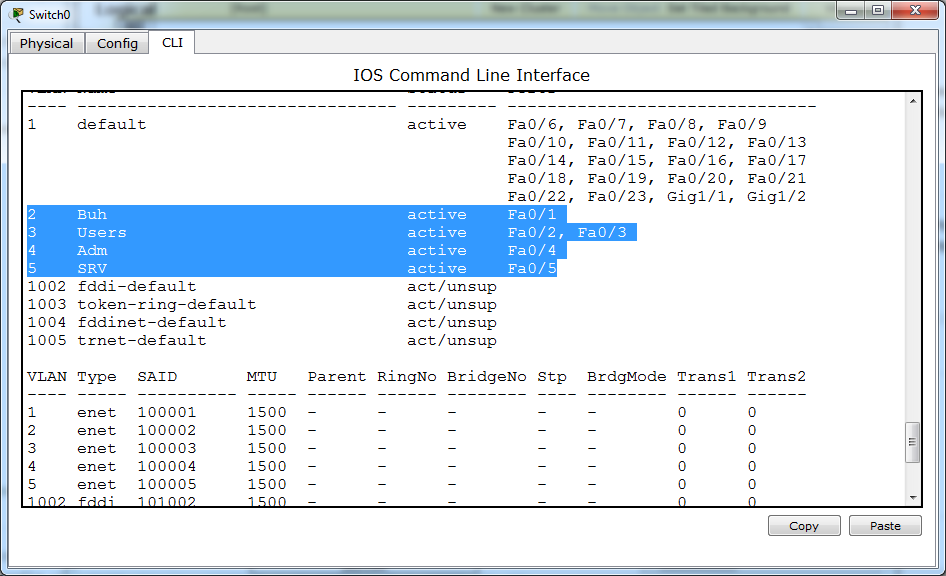

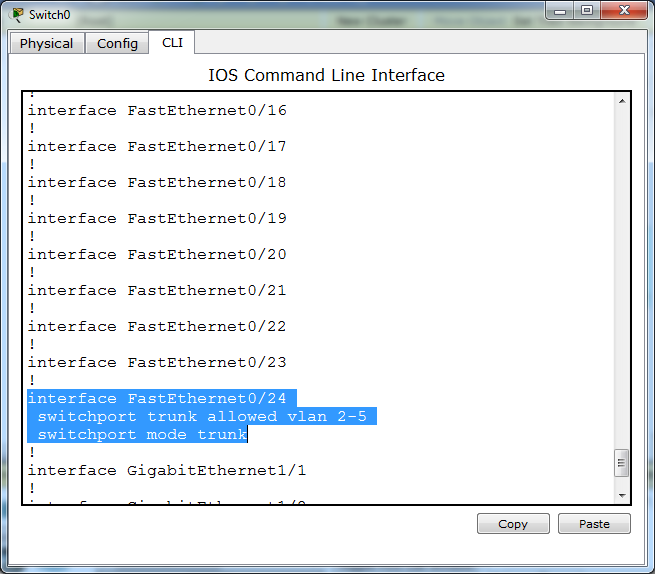

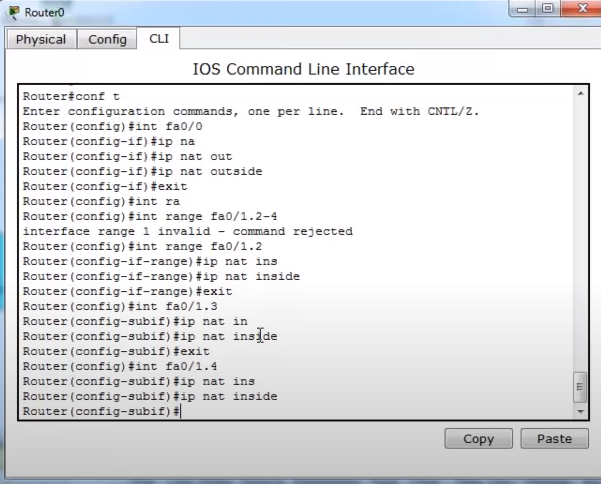

На рисунке 3.1.2 смоделирована корпоративная локальная сеть, которая соответствует критериям и включает основные элементы. Также присвоили IP адреса для всех компьютеров, маршрутизаторов и настроили VLAN (подсеть) с базовыми конфигурациями (ниже в параграфе 3.3, подробнее рассмотрим).  Рисунок №3.1.2. Моделирование корпоративной локальной сети 3.3. Демонстрация защиты компьютеров на базе экспериментальной корпоративной локальной сети от сетевых атак на примере CISCO IOS.Согласно модели типовой корпоративной локальной сети нам предстоит задача обеспечить безопасность периметры внутренней сети на которых подключены компьютеры сотрудников. В практической части работы мы будем применить механизм защиты VLAN, NAT, ACL для нашей модели корпоративной сети. Начнем вкратце описывать про виртуальной локальной сетиVLAN и его применения. 3.3.1. Защита компьютеров от внутренних сетевых атак за счет сегментации сети (технология VLAN)В приведенной выше модели корпоративной локальной сети у нас существуют 4 сегмента, то есть VLAN (аббр. от англ. Virtual Local Area Network) — виртуальная локальная компьютерная сеть. Это виртуальные сети, которые существуют на втором уровне модели OSI и можно настроить на коммутаторе второго уровня (в нашем случае, это CISCO 2960 24 портовый коммутатор). Используя данную технологию мы можем организовать виртуальные сети с независимой от физических устройств топологии инфраструктуры и разбить на сегментации. С точки зрения безопасности сегментация локальной сети (VLAN) является один из эффективных способов защитить подразделения, работающие с конфиденциальной информацией, от риска заражения вредоносных программ и главное от несанкционированного доступа даже изнутри сети находящийся в другой подсети. Защита реализуется за счет изолирования серверов или отдельные компьютеры или группы компьютеров от других устройств. Также позволяет упростить управление политиками безопасности. Поскольку мы рассмотрим механизм защиты ACL, не будем подробно описывать настройки сегментации, данный этап пропустим. На нашем коммутаторе уже настроены соответствующие порты и сегменты сети. Давайте перечислим виртуальные локальные сети VLAN(рис.3.3.5): Сегмент бухгалтерия (VLAN-2); Сегмент пользователей (VLAN-3); Сегмент администрации (VLAN-4); Сегмент сервер-1С (VLAN-5).  Рисунок № 3.3.5. Настройки VLAN сетей И у нас 24 порт коммутатора магистральный порт (Trunk), куда перекидывается служат для передачи трафика нескольких VLAN через один канал и обеспечивают им доступ ко всей сети (рис.3.3.6).  Рисунок № 3.3.6. Магистральный порт Этот магистральный порт прокидывает все VLAN сети на корпоративный маршрутизатор, где соответственно созданы 4 подсети: Router#showrunning-config ----Физический интерфейс (белый IP адрес) используется для выхода в сеть Интернет---- interface FastEthernet0/0 description outside ip address 210.210.0.2 255.255.255.252 duplex auto speed auto ----VLAN интерфейсы---- ----Бухгалтерия---- interface FastEthernet0/1.2 description Buh encapsulation dot1Q 2 ip address 192.168.2.1 255.255.255.0 ----Пользователи---- interface FastEthernet0/1.3 description Users encapsulation dot1Q 3 ip address 192.168.3.1 255.255.255.0 ----Администрация---- interface FastEthernet0/1.4 description Adm encapsulation dot1Q 4 ----Сервер 1С---- interface FastEthernet0/1.5 description SRV encapsulation dot1Q 5 ip address 192.168.5.1 255.255.255.0 ip access-group TO-1C out 3.3.2. Защита компьютеров от внешних сетевых атак за счет сокрытие IP адресов (Технология NAT)Маскирующий NAT обрабатывает только те пакеты, которые отправляются из внутренней сети. При этом IP-пакет преобразуется средствами NAT при передаче через сервер NAT. Маскирующий NAT запрещает пересылку внешних пакетов во внутреннюю сеть. Это обеспечивает дополнительную защиту от внешних атак. Кроме того, для подключения к сети Интернет нескольких пользователей потребуется приобрести только один IP-адрес. Ниже перечислены особенности маскирующего NAT: Внутренний IP-адрес или диапазон адресов связывается на рабочей станции NAT с внешним IP-адресом Маскирующий NAT можно инициировать только из внутренней сети. Номера портов связываются с временными номерами портов. Это означает, что от внешней сети скрывается не только адрес, но и номер порта. Адрес, зарегистрированный на рабочей станции NAT, может применяться и для других целей. А теперь после краткой описании о технологии NAT продолжаем настройки. Первый физический интерфейс с белым IP адресом- 210.210.0.2соединен на маршрутизатор Интернет-провайдера. Интернет будет симулировать маршрутизатор провайдера и сервер с белым IP адресом. Первым делом настроим NAT, для начало нам нужно определить внутренние и внешние интерфейсы для NAT (рис.3.3.7) на корпоративной маршрутизаторе. И так: interfaceFastEthernet0/0 – внешний интерфейсом; interfaceFastEthernet0/1.2 – внутренний интерфейс; interfaceFastEthernet0/1.3 – внутренний интерфейс; interfaceFastEthernet0/1.4 – внутренний интерфейс; interfaceFastEthernet0/1.5– внутренний интерфейс.  Рисунок № 3.3.7. Настройка NAT 3.3.2. Защита компьютеров на основе списков контроля доступа (Механизм ACL)В большинстве случаев угрозы информационной безопасности на корпоративную сеть реализуются извне сети, что уже является как «сетевая атака». Поэтому ключевая роль защиты компьютеров от сетевых атак – это четкое разделение границы корпоративной локальной сети и контроль сетевого трафика (информационного потока). Данную задачу решает ACL (Access Control List)2 реализованного на сетевых устройствах Cisco и является как универсальный и мощный механизм граничной фильтрации сети. ACL (Access Control List) — список правил, запрещающих или разрешающих использование ресурсов сети: доступа к интернету, телефонии, видеосвязи и т.д. ACL работает с IP-пакетами, также может узнать тип конкретного пакета, проанализировать порты TCP (Transmission Control Protocol) и UDP (User Datagram Protocol)3. Как уже видим механизм ACL это списки контроля(правил) доступа, и этот механизм не является полной защитой от сетевых атак. Для комплексной системы защиты от сетевых атак в техническом плане требуется дополнительно внедрить такие системы как IPS/IDS – системы обнаружения и предотвращения сетевых атак, DLP-системы защиты от утечек информации. Однако применения данного механизма для фильтрации трафика на входе и входе интерфейса маршрутизатора4 в корпоративной сети дает огромное преимущество для предотвращения сетевых атак на компьютеры. Рассмотрим разницу фильтрации трафика на входе и выходе интерфейса маршрутизатора. Фильтрация трафика на входе анализирует согласно списку контроля доступа весь поступающий трафик, ненужных трафиков заблокирует и уничтожает, после чего остальные сетевые пакеты маршрутизируются по сети, что уже является безопасным. Схема работы фильтрации на входе приведена на рис. №3.3.1.  Рисунок № 3.3.1. Принцип работы ACL на входе интерфейса маршрутизатора Фильтрация трафика на выходе работает также согласно спискам контроля доступа, но только после процесса маршрутизации сетевого трафика. Схема работы фильтрации на выходе интерфейса маршрутизатора представлена рис. №3.3.2. Данная особенность может быть полезна при определенных обстоятельствах.  Рисунок № 3.3.2. Принцип работы ACL на входе интерфейса маршрутизатора А теперь рассмотрим, что из себя представляют ACL- списки контроля доступа в Cisco IOS. ACL просто содержат перечень инструкции какие порты, адреса, службы и сервисы блокировать, а также какие наоборот разрешить. При поступлении сетевые трафики проходят проверку через ACL. Если фрагменты сетевых пакетов совпадает требованиям правил, тогда пропускаются во внутреннюю корпоративной сети либо вне сети. Если же содержания сетевых пакетов не совпадают требованиям правил ACL, тогда заблокируются. Cisco IOS существует 2 типа ACL: Стандартные списки; Расширенные списки; Алгоритм работы приведены на рисунках (Рисунок № 3.3.3 и № 3.3.4)  Рисунок № 3.3.3. Алгоритм работы стандартного списка  Рисунок № 3.3.4. Алгоритм работы расширенных списков Приступаем на самое главное, создаем Access List. Используем стандартный Access List, потому что в данном случае нам нужно указать следующих источников сетей: Подсеть «Бухгалтерия»; Подсеть «Сервер-1С»; Подсеть «Пользователи»; Подсеть «Администраторы». Для подсети «Бухгалтерия и сервер 1С» запрещаем доступ к сети Интернет, поскольку у них на компьютерах имеются конфиденциальные информации и соответственно изолированы от других сетей, остальным подсетям разрешаем доступ к сети Интернет, поскольку риск безопасности имеющихся на компьютерах этих подсетей очень малы (рис.3.3.8).  Рисунок № 3.3.8. Ограничения доступа к сети Интернет Проверяем с компьютера бухгалтерии и сервера 1С доступ к сети Интернет (рис.3.3.9, 3.3.10)  Рисунок № 3.3.9. Ограничения доступа к сети Интернет  Рисунок № 3.3.10. Ограничения доступа к сети Интернет Практическая часть Для обеспечения безопасности компьютеров от сетевых атак, мы должны организовать следующие меры защиты на уровне сетевых устройств: Всем серверам из DMZ запретить доступ во внутреннюю сеть Всем серверам из DMZ разрешить двустороннюю связь в интернет Пользователям из интернета разрешить доступ на серверы в DMZ, учитывая протокол взаимодействия и порты TCP/UDP Разрешить доступ внутренним пользователям на серверы DMZ Запретить Максату и Азамату доступ в интернет и DMZ, то есть они могут работать только во внутренней сети. 1 Симулятор сети передачи данных, выпускаемый фирмой Cisco Systems. Позволяет делать работоспособные модели сети, настраивать маршрутизаторы и коммутаторы, взаимодействовать между несколькими пользователями. 2 https://www.cisco.com/c/en/us/support/docs/ip/access-lists/26448-ACLsamples.html 3 https://itglobal.com/ru-ru/company/glossary/access-control-list/ 4 Интерфейсы маршрутизатора -это разъёмы которые подключаются физические сетевые кабели для организации сетей. |