защита беспр сетей. Отчет по лабораторным работам по дисциплине Защита информации в беспроводных сетях

Скачать 1.51 Mb. Скачать 1.51 Mb.

|

|

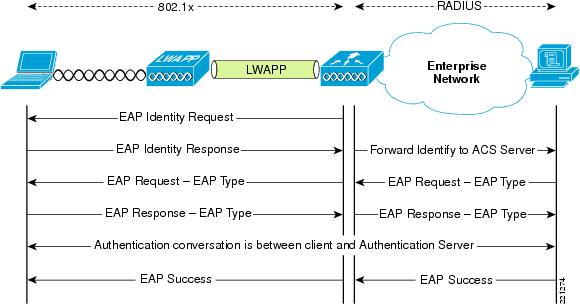

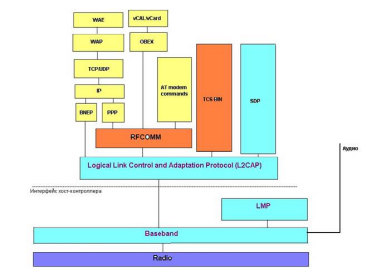

Министерство образования и науки Российской Федерации ФГАОУ ВО «Северо-Восточный федеральный университет им. М.К. Аммосова» Физико-технический институт Кафедра радиофизики и электронных систем Отчет по лабораторным работам по дисциплине «Защита информации в беспроводных сетях» 11.04.01 Радиотехника Профиль: Радиотехнические средства обработки и защиты информации в каналах связи Выполнил студент: гр. М-РТ-21 Дмитриева А.Н. Проверил: Леонтьев Н.А. Якутск 2022 г. Лабораторная работа №1 Изучение операционной системы Linux Kali Цель работы: изучить основные команды Kali Linux, установить ОС. Kali Linux – это дистрибутив Linux, созданный на основе Debian, предназначенный для цифровой криминалистики и тестирования на проникновение. Основные команды: Для отображения текущего рабочего каталога: pwd Эта команда отображает текущий каталог. Перечислить каталоги и файлы в текущем каталоге: ls Эта команда отображает список файлов и каталогов в текущем каталоге. Чтобы изменить текущий рабочий каталог: cd Эта команда изменяет каталог, над которым сейчас работаете. Чтобы найти слово в файле: grep keyword filename Эта команда выведет список всех строк, содержащих ключевое слово в них. Для создания нового каталога: mkdir directory_name Эта команда создаст новый каталог в текущей папке с именем directory_name. Чтобы удалить каталог: rmdir directory_name Эта команда удалит каталог с именем directory_name из текущего каталога. Для перемещения файла: mv source destination Эта команда используется для перемещения файла из одного места в другое. Для копирования файла: cp source destination Эта команда скопирует файл из источника в место назначения. Для создания нового файла: touch filename Эта команда создаст новый файл с именем “filename” Для отображения руководства по команде: man ls Эта команда отобразит руководство или руководство пользователя для команды. Чтобы проверить подключение к Интернету или проверить, активен ли хост или нет: ping google.com Эта команда отправит некоторые пакеты на указанный хост и предоставит нам информацию о том, каков статус пакета. Эта команда может использоваться для проверки подключения к Интернету. Для отображения сведений о сетевом интерфейсе: ifconfig Эта команда используется для отображения сведений о сетевых интерфейсах, подключенных к системе. Для загрузки файла: wget link_to_file Эта команда загрузит файл по ссылке, введенной в команде. Для установки пакета: sudo apt install package_name Эта команда используется для установки указанного пакета в системе. Чтобы удалить пакет: sudo apt remove package_namme Эта команда удалит упомянутый пакет из системы. Для обновления пакетов в системе: sudo apt upgrade Эта команда обновит все пакеты в системе. Для получения обновлений пакетов: sudo apt update Эта команда проверит наличие обновлений во всех пакетах и добавит обновления в список для обновления. Чтобы получить текущее имя пользователя: whoami Эта команда используется для печати имени пользователя текущего пользователя. Чтобы изменить текущего пользователя на суперпользователя или root: sudo su Эта команда запросит пароль и изменит текущего пользователя на root. Для печати в терминале: echo " To print something on terminal" Команда напечатает указанный текст на терминале. Создали LIVE систему на флешке с Kali Linux с помощью видео https://www.youtube.com/watch?v=jMbppmRk-I8, Вывод: изучили основные команды Kali Linux. Лабораторная работа №2 Изучение сетевых протоколов Wi-Fi Из современных технологий беспроводной передачи информации наибольшее распространение получили Wi-Fi. Технология Wi-Fi применяется для организации локальных сетей внутри предприятия, объединения территориально распределенных подсетей в одну сеть Ethernet, а также для передачи информации между разными устройствами (например, камерой видеонаблюдения и регистратором). Протоколы Wi-Fi 802.11. Скорость передачи Wi-Fi по нему равна 1-2 Мбит/с. 802.11a. Теоретическая скорость передачи Wi-Fi по этому протоколу может достигать 54 Мбит/с.Реальная скорость обычно располагается в пределах 22-26 Мбит/с. Wi-Fi частота данного протокола равна 5 ГГц. Передача данных осуществляется с помощью метода OFDM (мультиплексирование с ортогональным делением частот). В помещении скорость передачи Wi-Fi равна 54 Мбит/с. При этом расстояние между устройствами сети должно быть не больше 12-15 м. Если удалить их друг от друга на 50-90 м, то скорость упадет до 6 Мбит/с. На открытом пространстве дальнобойность растет: 54 Мбит/с на 30-40 м, а 6 Мбит/с - 250-350 м. 802.11b. Теоретическая скорость передачи Wi-Fi до 11 Мбит/с. Реальная - 5-7 Мбит/с. Wi-Fi частота - 2.4 ГГц. Передача данных осуществляется методом DSSS (прямая последовательность с разнесением сигнала по широкому диапазону). В замкнутом пространстве максимальная скорость передачи WiFi может дойти до 11 Мбит/с, расстояние между устройствами 30-40 м, или 1 Мбит/с на 80-100 м. На открытом пространствескорость передачи Wi-Fi составляет 11 Мбит/с, расстояние от 200-300 м и 1 Мбит/с на 500-600 м. 802.11g. Наиболее распространенный протокол. Теоретическая скорость передачи Wi-Fi до 54 Мбит/с.Реальная скорость составляет примерно 50% от теоретической, т.е. около 25 Мбит/с. Для передачи данных использованы методы OFDM и FSSS. Wi-Fi частота 802.11g 2.4 ГГц. В закрытом пространстве скорость передачи Wi-Fi достигает 54 Мбит/с, расстояние 30-40 м, и 1 Мбит/с на 80-100 м. На улице дистанция увеличивается до 150-200 м и 400-500 м соответственно. Обратно совместим с протоколом 802.11b. 802.11i. Набирающий обороты протокол. Максимальная теоретическая скорость передачи Wi-Fi достигает 480 Мбит/с. Wi-Fi частота 802.11i 2.4 — 2.5 или 5.0 ГГц. Устройства, поддерживающие протокол 802.11i, способны работать в трех режимах: - Legacy (наследуемый). Обеспечивается совместимость с 802.11b/g и 802.11a устройствами. - Mixed (смешанный). К этому списку добавляются 802.11i устройства. - «Чистый» режим. Возможно соединение только с 802.11i устройствами. Таблица 1

Оборудование часто поддерживает несколько версий Wi-Fi. Для связи устройства должны использовать общую версию Wi-Fi. Версии отличаются диапазонами радиоволн, в которых они работают, занимаемой полосой пропускания, максимальной скоростью передачи данных, которую они могут поддерживать, и другими деталями. Некоторые версии допускают использование нескольких антенн, что позволяет увеличить скорость, а также уменьшить помехи. Исторически сложилось так, что оборудование просто перечисляло версии Wi-Fi, используя название стандарта IEEE, который оно поддерживает. В 2018 году Wi-Fi Alliance ввел упрощенную нумерацию поколений Wi-Fi для обозначения оборудования, поддерживающего Wi-Fi 4 (802.11n), Wi-Fi 5 (802.11ac) и Wi-Fi 6 (802.11ax). Эти поколения имеют высокую степень обратной совместимости с предыдущими версиями. Альянс заявил, что уровень поколения 4, 5 или 6 может быть указан в пользовательском интерфейсе при подключении вместе с уровнем сигнала. Список наиболее важных версий Wi-Fi: 802.11a, 802.11b, 802.11g, 802.11n (Wi-Fi 4), 802.11h, 802.11i, 802.11-2007, 802.11-2012, 802.11 переменный ток (Wi-Fi 5), 802.11ad, 802.11af, 802.11-2016, 802.11ah, 802.11ai, 802.11aj, 802.11aq, 802.11ax (Wi-Fi 6), 802.11ay. Лабораторная работа №3 Изучение протоколов безопасности WEP, WPA, WPA2, WPA3 WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования. WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа. Ключ WEP позволяет компьютерам внутри сети обмениваться зашифрованными сообщениями, однако содержимое сообщений скрыто от злоумышленников. Этот ключ используется для подключения к беспроводной сети с включенной безопасностью. Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA. WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES). Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2. Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить. Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах: Персональный режим или общий ключ (WPA2-PSK) – использует общий пароль доступа и обычно применяется в домашних сетях. Корпоративный режим (WPA2-EAP) – больше подходит для сетей организаций и коммерческого использования. В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников. Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA. WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования: Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования. Протокол SAE (одновременная аутентификация равных). Этот протокол используется для создания безопасного «рукопожатия», при котором сетевое устройство подключается к беспроводной точке доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя недостаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi. Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой. Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2. Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi. В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы. Лабораторная работа №4 Изучение протоколов безопасности WPA2 Enterprise Корпоративные сети с шифрованием WPA2-Enterprise строятся на аутентификации по протоколу 802.1x через RADIUS-сервер. Протокол 802.1x (EAPOL) определяет методы отправки и приема запроса данных аутентификации и обычно встроен в операционные системы и специальные программные пакеты. 802.1x предполагает три роли в сети: клиент (supplicant) - клиентское устройство, которому нужен доступ в сеть; cервер аутентификации (обычно RADIUS); аутентификатор — роутер/коммутатор, который соединяет множество клиентских устройств с сервером аутентификации и отключает/подключает клиенсткие устройства.  Рис.1 - Схема работы WPA2-Enterprise 802.1x Есть несколько режимов работы 802.1x, но самый распространенный и надежный следующий: Аутентификатор передает EAP-запрос на клиентское устройство, как только обнаруживает активное соединение. Клиент отправляет EAP-ответ — пакет идентификации. Аутентификатор пересылает этот пакет на сервер аутентификации (RADIUS). RADIUS проверяет пакет и право доступа клиентского устройства по базе данных пользователя или другим признакам и затем отправляет на аутентификатор разрешение или запрет на подключение. Соответственно, аутентификатор разрешает или запрещает доступ в сеть. Использование сервера RADIUS позволяет отказаться от PSK и генерировать индивидуальные ключи, валидные только для конкретной сессии подключения. Проще говоря, ключи шифрования невозможно извлечь из клиентского устройства. Защита от перехвата пакетов обеспечивается с помощью шифрования по разным внутренним протоколам EAP, каждый из которых имеет свои особенности. Так, протокол EAP-FAST позволяет авторизоваться по логину и паролю, а PEAP-GTC — по специальному токену (карта доступа, карточки с одноразовыми паролями, флешки и т. п.). Протоколы PEAP-MSCHAPv2 и EAP-TLS проводят авторизацию по клиентским сертификатам. Максимальную защиту сети Wi-Fi обеспечивает только WPA2-Enterprise и цифровые сертификаты безопасности в сочетании с протоколом EAP-TLS или EAP-TTLS. Сертификат — это заранее сгенерированные файлы на сервере RADIUS и клиентском устройстве. Клиент и сервер аутентификации взаимно проверяют эти файлы, тем самым гарантируется защита от несанкционированных подключений с чужих устройств и ложных точек доступа. Протоколы EAP-TTL/TTLS входят в стандарт 802.1X и используют для обмена данными между клиентом и RADIUS инфраструктуру открытых ключей (PKI). PKI для авторизации использует секретный ключ (знает пользователь) и открытый ключ (хранится в сертификате, потенциально известен всем). Сочетание этих ключей обеспечивает надежную аутентификацию. Цифровые сертификаты нужно делать для каждого беспроводного устройства. Это трудоемкий процесс, поэтому сертификаты обычно используются только в Wi-Fi-сетях, требующих максимальной защиты. В то же время можно легко отозвать сертификат и заблокировать клиента. Сегодня WPA2-Enterprise в сочетании с сертификатами безопасности обеспечивает надежную защиту корпоративных Wi-Fi-сетей. При правильной настройке и использовании взломать такую защиту практически невозможно "с улицы", то есть без физического доступа к авторизованным клиентским устройствам. Тем не менее, администраторы сетей иногда допускают ошибки, которые оставляют злоумышленниками "лазейки" для проникновения в сеть. Проблема осложняется доступностью софта для взлома и пошаговых инструкций. Лабораторная работа №5 Изучение протокола Bluetooth При работе устройств Bluetooth используются специфические протоколы для Bluetooth и общие, которые используются в различных телекоммуникационных системах. Все они образуют стек протоколов Bluetooth.  Рис.1 – Стек протоколов Bluetooth Все эти протоколы можно разделить на 4 слоя: 1. Корневые протоколы. 2. Протокол замены кабеля 3. Протокол управления телефонией 4. Заимствованные протоколы Помимо этих протокольных слоев спецификация Bluetooth определяет также интерфейс хост-контроллера (HCI — Host Controller Interface), который дает командный интерфейс к baseband-контроллеру, диспетчеру соединений (Link Manager), и доступ к аппаратным регистрам статуса и управления. Три (нижних) слоя — слой замены кабеля, слой управления телефонией и слой заимствованных протоколов — совместно определяют совокупность протоколов, которые ориентированны на приложения, которые позволяют прикладным задачам выполняться над корневыми протоколами Bluetooth. Спецификация Bluetooth является открытой и дополнительные протоколы (например, HTTP, FTP и т.д.) могут быть подключены поверх специфических транспортных протоколов Bluetooth или поверх протоколов, ориентированных на приложения. Корневые протоколы Bluetooth требуются для большинства устройств, тогда как остальные протоколы используются только там, где они нужны. | |||||||||||||||||||||||||||||||||||||||||||||||||||||