7 Отчет по заданию ПДП. Отчет по преддипломной практике 09. 02. 022 Компьютерные сети

Скачать 0.89 Mb. Скачать 0.89 Mb.

|

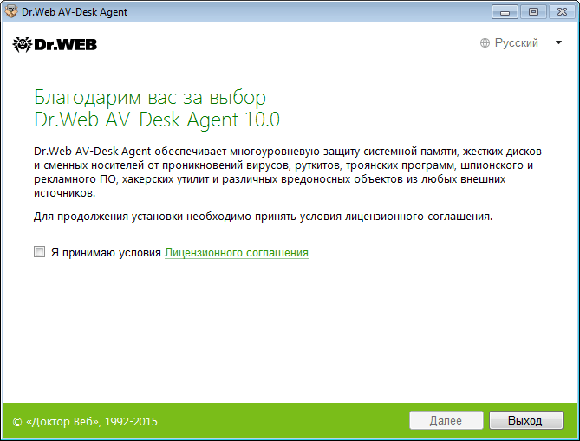

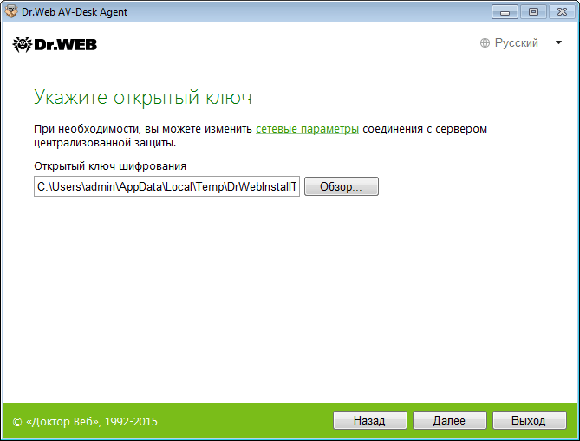

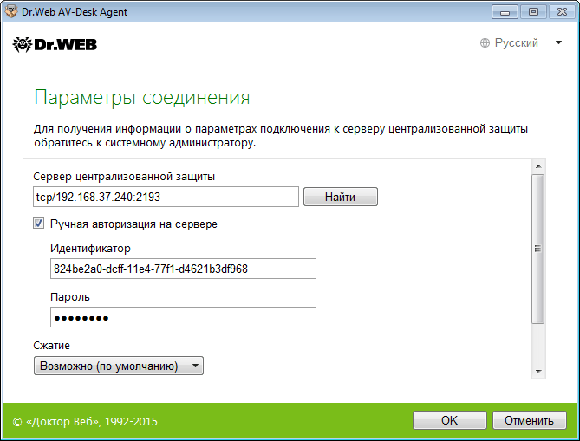

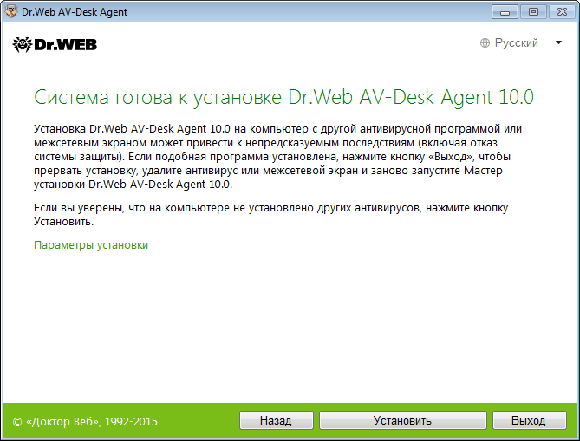

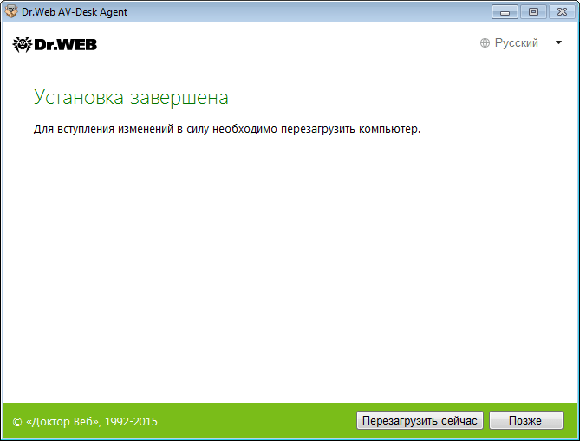

Коммерческий отдел регулирует процессы купли-продажи в организации. Финансовый отдел занимается финансовым контролем, управлением деньгами, ведением налогового и бухгалтерского учета, его организации, а также планированием закупок. Отдел маркетинга выстраивает правильную стратегию взаимодействия с аудиторией и партнёрами на рынке, которая повысит продажи и рейтинг организации. Коммерческий отдел регулирует процессы купли-продажи в организации. Финансовый отдел занимается финансовым контролем, управлением деньгами, ведением налогового и бухгалтерского учета, его организации, а также планированием закупок. Отдел маркетинга выстраивает правильную стратегию взаимодействия с аудиторией и партнёрами на рынке, которая повысит продажи и рейтинг организации.Отдел кадров обеспечивает квалифицированными сотрудниками, регулирует взаимоотношения между ними, руководителям и подчиненными. Юридический отдел контролирует соблюдение законности оформления документов, регулирует экономические отношения, заключение договоров, выставление претензий, составление правовых документов и подача исков. Служба безопасности занимается защитой территории предприятия, расположенной на ней объектов материальной ценности. IT-отдел занимается поддержкой, развитием и безопасностью IT-инфраструктуры предприятия. Зам.директора по производству занимается контролем всех отделов, связанных с производством на заводе. Отдел производства занимается сборкой и обслуживанием вертолетов.  3 Сравнительный анализ технологий и инструментальных средств для разработки проекта компьютерной сети 3 Сравнительный анализ технологий и инструментальных средств для разработки проекта компьютерной сетиВ данной организации топологией сети является «Звезда». «Звезда» - это топология с явно выделенным центром, к которому подключаются все остальные абоненты. В отделе находилось 8 рабочих станций, принтер с сетевой печатью, сетевые телефоны. Вид архитектуры является клиент-сервер. «Клиент — сервер» - вычислительная или сетевая архитектура, в которой задания или сетевая нагрузка распределены между поставщиками услуг, называемыми серверами, и заказчиками услуг, называемыми клиентами. Фактически клиент и сервер — это программное обеспечение. Обычно эти программы расположены на разных вычислительных машинах и взаимодействуют между собой через вычислительную сеть посредством сетевых протоколов, но они могут быть расположены также и на одной машине. Для разграничения доступа и обеспечения централизованной настройки компьютеров используется Active Directory. Так же используется протокол DHCP для автоматического получения IP-адресов. Так как организация имеет большие масштабы, в ней имеется серверная ферма. Сервера в системе выполняют роли БД серверов, Active Directory, сервера IP телефонии, почтовый сервер, DHCP-сервер. Кабельная система организованна с помощью экранированной витой пары категории 5Е и оптоволокна. Кабель канал проходит по стенам и потолку. Присутствует 1 VLAN. Присутствует сетевая печать.   Рисунок 2 Схема компьютерной сети  4 Сравнительный анализ и обоснование выбора антивирусных средств защиты компьютерной информации 4 Сравнительный анализ и обоснование выбора антивирусных средств защиты компьютерной информацииОдна из популярных антивирусных программ , которая заслуживает внимания – Dr.Web. Это кроссплатформенное (OS X, Linux, Windows ) антивирусное программное обеспечение российских разработчиков для защиты от приложений-шуток, шпионских, троянских и рекламных программ, а также от хакерских утилит, червей и руткитов. Находится в стадии активной разработки, последний релиз версии 11.0 датирован 20 октября 2015 года. Как и любой антивирус Dr.Web имеет ряд характерных особенностей. Плюсы Dr.Web является возможность установки на инфицированный компьютер. Благодаря особому алгоритму инсталляции, Dr.Web еще на стадии установки начинает сканирование файлов компьютера с использованием актуальных баз сигнатур вирусного программного обеспечения. Несигнатурный метод обнаружения. Этот антивирус способен обнаруживать вредоносные программы даже в том случае, когда их еще нет в списках баз данных. Такое стало возможным благодаря особому эвристическому анализу, что делает защиту более эффективной. Хорошая поддержка. Вследствие высокого уровня поддержки со стороны разработчиков, обновления баз происходит регулярно, порой выпуск обновлений выходит уже через несколько минут с момента обнаружения нового вируса. Поддержка большого числа форматов архиваторов и упаковщиков. Эта способность антивирусной программы позволяет эффективно сканировать архивные массивы данных, где зачастую и скрыты вредоносные приложения. Технология Shield. Модуль, реализованный в виде драйвера операционной системы, позволяет обнаруживать и обезвреживать зараженные объекты, которые находятся в библиотеках компонентов системы. Низкая ресурсозависимость. Для стабильной работы антивируса не нужно много ресурсов компьютера.  Потребляя небольшой объем оперативной памяти и не значительно нагружая процессор, Dr.Web будет очень актуален для владельцев старого «железа» . Компактность. Несмотря на внушительный список известных вирусов, база и обновления для баз весьма небольшого размера, это способствует более быстрой работе сканера. Потребляя небольшой объем оперативной памяти и не значительно нагружая процессор, Dr.Web будет очень актуален для владельцев старого «железа» . Компактность. Несмотря на внушительный список известных вирусов, база и обновления для баз весьма небольшого размера, это способствует более быстрой работе сканера.1 Для установки Антивируса Dr.Web для Windows скачиваем его установочный файл из Центра управления подписками или Личного кабинета поставщика услуги на защищаемый объект (ПК или файловый сервер). 2 Запускаем скачанный файл drweb_avdesk_installer.exe. Откроется окно мастера установки Антивируса Dr.Web.  рисунок 3 рисунок 3Если на компьютере уже установлены антивирусные программы, то Мастер установки предпримет попытку их удалить. Если попытка окажется неудачной, будет необходимо самостоятельно удалить используемое антивирусное ПО (в том числе ПО других версий антивирусных программ Dr.Web).  3. Чтобы ознакомиться с условиями Лицензионного соглашения, щелкните по соответствующей ссылке. После этого установите флаг Я принимаю условия Лицензионного соглашения и нажмите кнопку Далее. 3. Чтобы ознакомиться с условиями Лицензионного соглашения, щелкните по соответствующей ссылке. После этого установите флаг Я принимаю условия Лицензионного соглашения и нажмите кнопку Далее.4. В следующем окне указан полный путь к открытому ключу шифрования (drwcsd.pub), расположенному на вашем компьютере. Чтобы продолжить установку, нажимаем кнопку Далее.  рисунок 4 рисунок 4При необходимости можно изменить сетевые параметры соединения с сервером централизованной защиты: для этого кликаем в окне соответствующую ссылку, при этом откроется окно Параметры соединения. Рекомендуется ничего не менять без согласования с администратором вашей антивирусной сети / поставщиком сервиса.  рисунок 5 рисунок 5 5. Будет предложено подключиться к облачным сервисам Dr.Web Cloud, чтобы получать свежую информацию об угрозах, обновляемую на серверах компании «Доктор Веб» в режиме реального времени. 5. Будет предложено подключиться к облачным сервисам Dr.Web Cloud, чтобы получать свежую информацию об угрозах, обновляемую на серверах компании «Доктор Веб» в режиме реального времени.  рисунок 6 рисунок 66. Будет предложено установить Брандмауэр Dr.Web для защиты компьютера от несанкционированного доступа извне и предотвращения утечки важных данных по сети. Если вы хотите, чтобы Брандмауэр Dr.Web был установлен, установите соответствующий флаг. Нажмите Далее, чтобы продолжить установку. 7. Откроется окно с сообщением о готовности к установке. Необходимо продолжить установку с параметрами по умолчанию, нажав кнопку Установить.   рисунок 7 рисунок 78. После завершения установки программа сообщит о необходимости перезагрузить компьютер. Нажмите кнопку Перезагрузить сейчас и дождитесь перезагрузки компьютера.  рисунок 8 рисунок 8 5 Матрица доступа 5 Матрица доступа

Таблица 1- Матрица доступа  Матрица доступа описывает, у кого какой доступ имеется к данным. Необходимо отметить, что выход в интернет есть у всех отделов. Матрица доступа описывает, у кого какой доступ имеется к данным. Необходимо отметить, что выход в интернет есть у всех отделов.  6 Изучение регламентов администрирования компьютерной сети или ее отдельных элементов 6 Изучение регламентов администрирования компьютерной сети или ее отдельных элементов Обслуживание сетевого оборудования включает профилактические, проверочные и восстановительные работы. Главная цель его проведения – оценить работоспособность оборудования, выявить и ликвидировать неисправности, а также предотвратить возможные сбои в работе. Обслуживание может быть плановым, и проводится по предварительно согласованному графику, а также срочным – при возникновении критической неполадки или аварийной ситуации, требующей срочного профессионального вмешательства. Также компании нередко предлагают удаленную абонентскую поддержку.В обслуживание сетевого оборудования входит выполнение следующих видов работ по аппаратной и программной поддержке: установка, настройка и обновление ПО; проверка на наличие проблем, их ликвидация при необходимости; устранение вредоносных программ-вирусов; установка и обновление антивирусных программ; проведение операций по технической диагностике; оптимизация функционирования сети; обеспечение сохранности и безопасности конфиденциальной информации; увеличение памяти и очистка жесткого диска; проверка и поддержка аппаратной составляющей; переустановка или обновление операционной системы; серверная поддержка; поддержка локальных и интернет-сетей  7 Изучение послеаварийного восстановления компьютерной сети 7 Изучение послеаварийного восстановления компьютерной сетиБыстрое восстановление работоспособности сетей в распределенных системах управления является весьма актуальной задачей. Ее успешное решение имеет непосредственное отношение к минимизации производственного ущерба, связанного с вынужденным простоем оборудования. Перечень и последовательность процедур, необходимых для восстановления нормального функционирования системы после наступления чрезвычайных обстоятельств, обычно устанавливает «План восстановления функционирования системы», который должен быть подготовлен заранее и утвержден руководством организации, эксплуатирующей любые ОСИС . Основная цель реализации плана заключается в обеспечении быстрого и полного восстановления устойчивого функционирования информационной системы. Как правило, план предусматривает решение следующих задач: 1) определение порядка действий, процедур и ресурсов, необходимых для восстановления функционирования системы или обеспечения ее устойчивого функционирования в резервном варианте размещения технических средств и персонала; 2) определение штатного состава и основных обязанностей персонала оперативного штаба и аварийных групп из числа сотрудников предприятия по реализации мероприятий плана восстановления; 3) определение порядка координации действий оперативного штаба по реализации плана с другими структурами (пожарные, медперсонал, полиция, спасатели и др.), которые будут привлекаться к ликвидации последствий чрезвычайных событий, вызвавших нарушение нормального функционирования системы.  Все мероприятия по выполнению плана распределяются по трем этапам: Все мероприятия по выполнению плана распределяются по трем этапам:этап уведомления/активации плана; собственно этап восстановления; этап воссоздания системы/деактивации плана. Задачи, решаемые на этапе уведомления/активации плана, — своевременная идентификация наступления чрезвычайных условий, обнаружение нанесенных системе повреждений, оценка ущерба, прогноз возможности восстановления функционирования системы и принятие решения о необходимости активации плана восстановления системы. Задачи, решаемые на этапе восстановления, — восстановление функционирования системы по временной схеме (с использованием резервных средств и помещений), проведение комплекса работ по полному восстановлению работоспособности системы в объеме обычных условий. Задачи, решаемые на этапе воссоздания системы/деактивации плана, — полное восстановление нормальной работы системы и деактивация плана восстановления, возврат к нормальному функционированию. Пренебрежение к организационным и стратегическим решениями в области ИТ-безопасности дает немедленный отрицательный эффект: значительно (в разы) возрастает число компьютерных атак на корпоративные ИТ-системы и случаев взлома систем информационной безопасности компании. Целью хакерской атаки обычно является хищение коммерческой информации и финансовое мошенничество, однако в Москве, по опросам специалистов, эти позиции составляют лишь 3 и 6% от общего числа хакерских атак. Эксперты полагают, что масштабы проблемы намного существеннее, а низкий процент объясняется тем, что современные хакеры искусно скрывают следы. Только в Москве ущерб от электронных мошенников оценивается правоохранительными органами в 12—15 млн долл, в месяц.  Основной принцип планирования восстановления предполагает наличие заранее подготовленного помещения, которое выполняет функции резервного центра размещения технических средств системы. Персонал системы формирует необходимую информационновычислительную среду на основе технических средств резервного центра для восстановления функционирования системы по резервному варианту размещения в период действия плана восстановления. Кроме того, резервный вариант размещения используется в течение всего времени, необходимого для восстановления функционирования системы по прежнему (либо новому) месту размещения. Основной принцип планирования восстановления предполагает наличие заранее подготовленного помещения, которое выполняет функции резервного центра размещения технических средств системы. Персонал системы формирует необходимую информационновычислительную среду на основе технических средств резервного центра для восстановления функционирования системы по резервному варианту размещения в период действия плана восстановления. Кроме того, резервный вариант размещения используется в течение всего времени, необходимого для восстановления функционирования системы по прежнему (либо новому) месту размещения. При разработке плана восстановления, как правило, применяются следующие основные допущения и посылки: При разработке плана восстановления, как правило, применяются следующие основные допущения и посылки:технические средства неработоспособной системы могут быть восстановлены по прежнему месту размещения не ранее чем через 12 ч; заранее определен ключевой персонал, осведомленный о действиях в аварийных обстоятельствах и своих обязанностях в процессе восстановления работоспособности системы; системы контроля, аварийного оповещения и ликвидации последствий аварий должны находиться в работоспособном состоянии; все элементы системы (в том числе и в резервном помещении) обеспечены непрерывным энергопитанием не менее чем на 30 мин с момента выхода из строя основной энергосистемы, после чего они подключаются к дизель-генератору с трехсуточным запасом топлива; актуальные резервные копии прикладного ПО и данных не должны быть повреждены и должны быть доступны в резервном офисе; |