Отчет 1. Отчет по теме Информационная безопасность по дисциплине опц. 13 Информационная безопасность

Скачать 2.04 Mb. Скачать 2.04 Mb.

|

|

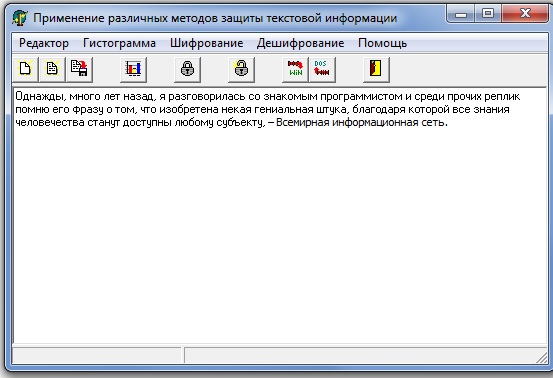

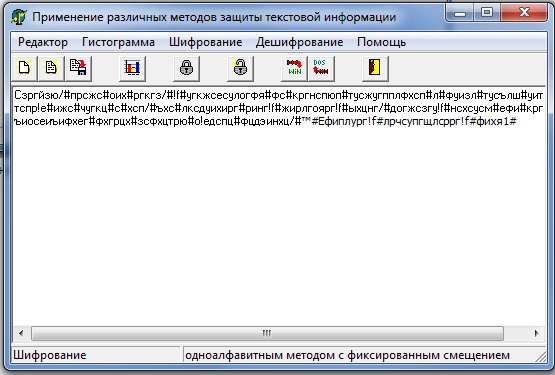

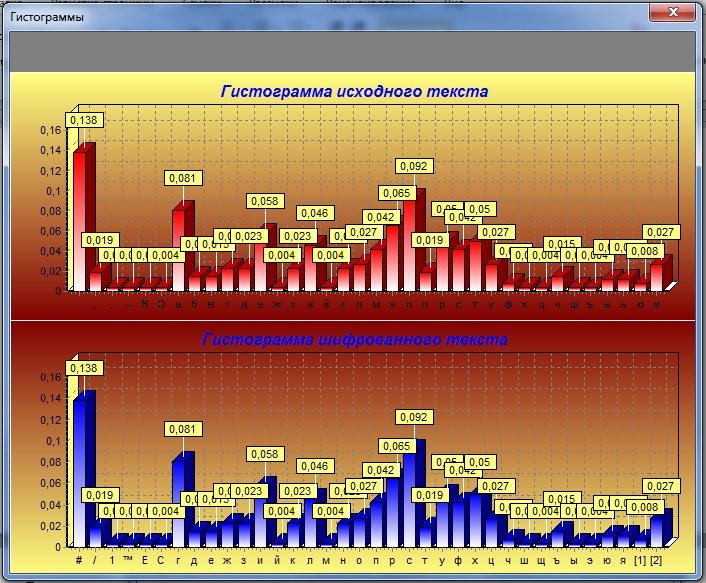

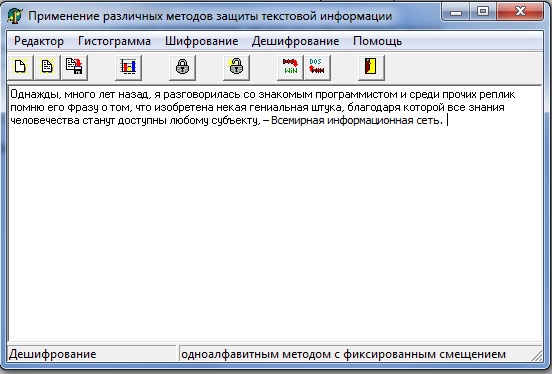

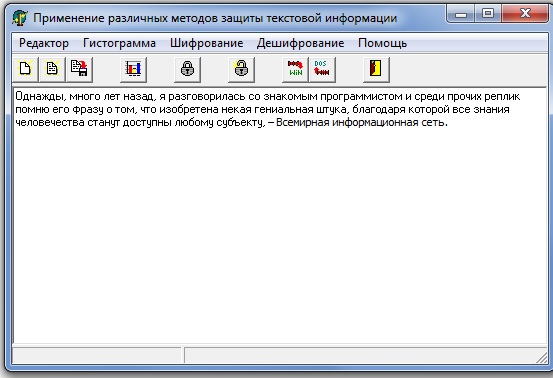

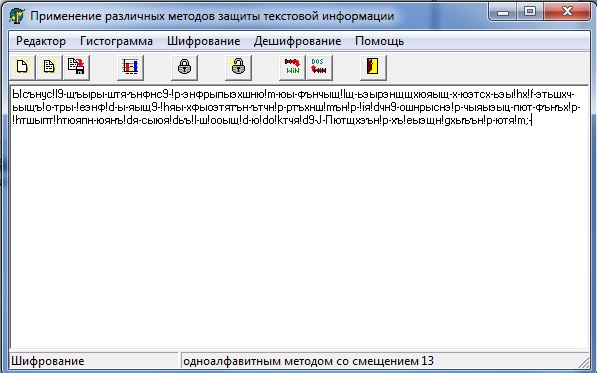

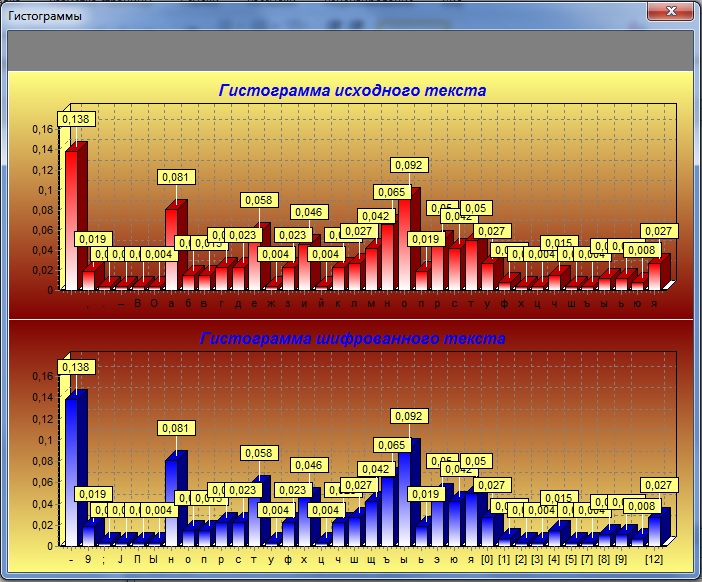

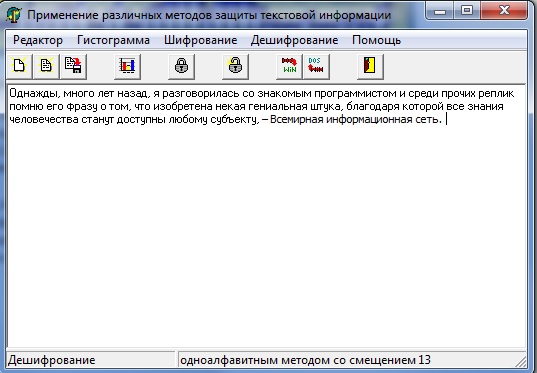

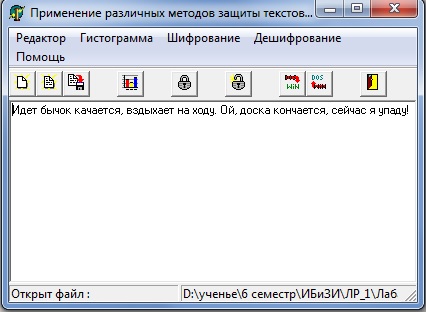

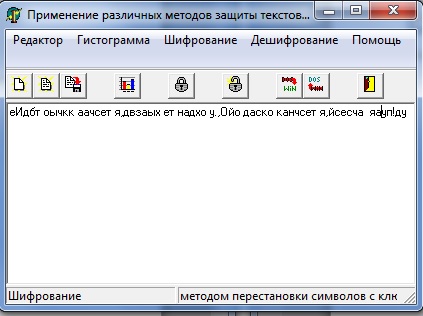

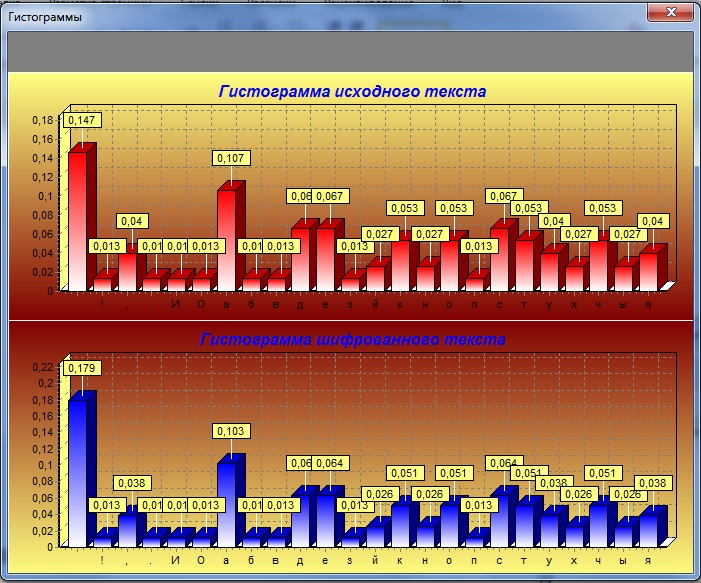

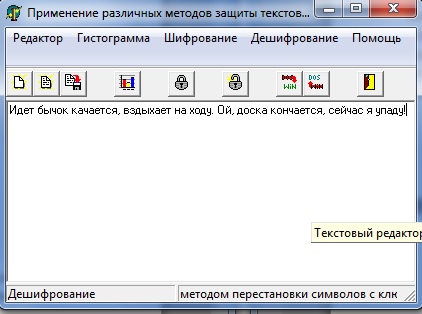

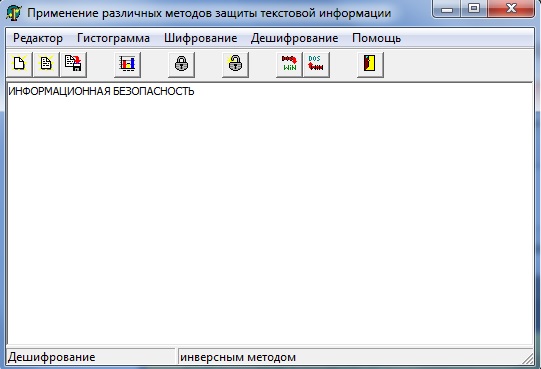

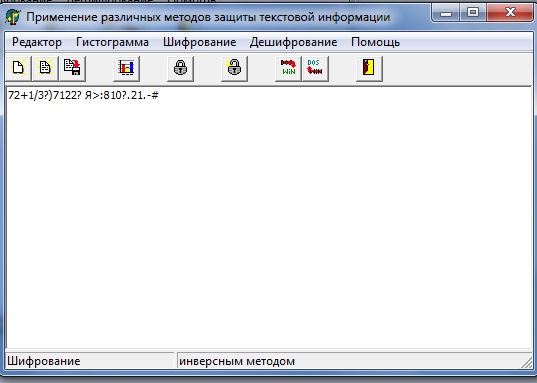

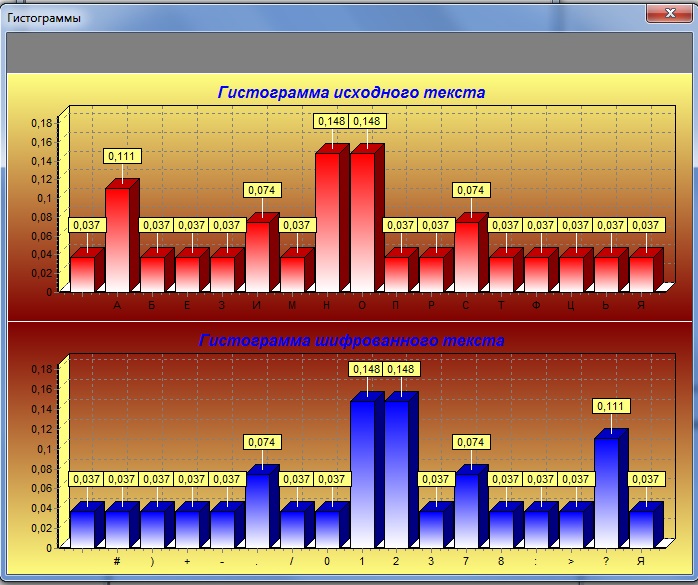

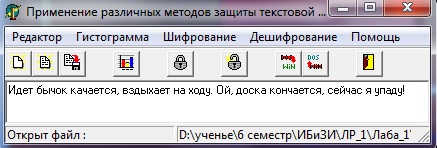

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ фгбоу во «Кемеровский государственный университет» Колледж промышленных, информационных технологий и права ОТЧЕТ по теме Информационная безопасность по дисциплине ОПЦ.13 Информационная безопасность Студента Яркаева Артёма Антоновича Курса 4 Группы КС-991 Специальность 09.02.03 Программирование в компьютерных системах Выполнил Яркаев Артём Антонович_______________________________ Проверил Елизарова Наталья Валерьевна___________________________ Кемерово, 2023 г Содержание 1 Одноалфавитный метод с фиксированным смещением 3 2 Одноалфавитный метод с задаваемым смещением (шифр Цезаря) 6 3 Метод перестановки символов 9 4 Метод инверсного кодирования 12 5 Метод многоалфавитного шифрования с фиксированным ключом 14 6 Метод многоалфавитного шифрования с ключом фиксированной длины 17 7 Многоалфавитное шифрование с произвольным паролем 22 1 Одноалфавитный метод с фиксированным смещениемВ основе этого метода лежит простой способ шифрования: отправитель и получатель зашифрованного документа заранее договариваются об определенном смещении букв относительно их обычного местоположения в алфавите. Исходный текстовый файл – Текст.txt  Рисунок 1 – Исходный текст.  Рисунок 2 – Было выполнено шифрование текста одноалфавитным методом (с фиксированным смещением). Получены следующие результаты:  Рисунок 3 – Гистограмма первого метода. Верхняя гистограмма состоит из данных об исходном тексте. В ней указаны встречающиеся символы, и частота встречаемости каждого. Аналогичные данные показаны в нижней гистограмме, но для зашифрованного текста. При таком методе шифрования частота встречаемости символа исходного текста и зашифрованного символа будет одинаковая. Зная смещение, можно расшифровать зашифрованный текст. Дешифрование с помощью программы. Данная программа позволяет автоматически и безошибочно расшифровать текст.  Рисунок 4 – Автоматическое дешифрование первым методом. Процесс дешифрования вручную. Для определения смещения выделим наиболее часто встречающийся символ шифрованного текста. Найдем символ с той же частотой встречаемости на гистограмме исходного текста. Переведем символы в ASCII-кодировку и определим смещение, посчитав разность между шифрованным символом и исходным.   А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Исходные: Зашифрованные: Гистограмма очень упрощает задачу. Мы видим, что шифрованный символ находится прямо под исходным символом, т.е. смещение равняется 3. Это значит, что все остальные символы в шифрованном файле сдвинуты на 3 позиции. 2 Одноалфавитный метод с задаваемым смещением (шифр Цезаря)Произвольный шифр из класса одноалфавитных методов не является шифром Цезаря (если мощность алфавита текста равна N, то число шифров Цезаря равно N, а число всех одноалфавитных шифров – N!). Но и для таких методов легко предложить способы дешифрования, основанные на статистических свойствах шифрования текстов, т.к. открытый и закрытый тексты имеют одинаковые статистические характеристики. Исходный текстовый файл – Текст.txt  Рисунок 5 – Исходный текст второго метода. В шифровании использовалось смещение на 13 позиций.  Рисунок 6 – Шифрование вторым методом. Получены следующие результаты:  Рисунок 7 – Гистограмма второго метода. Процесс дешифрования вручную. Из гистограммы шифрованного текста возьмем наиболее часто встречающийся символ ‘-’. В гистограмме исходного текста ему соответствует символ ‘ ’ (пробел), т.к. он имеет ту же частоту встречаемости 0,138. Из ASCII таблицы код символа ‘ ’ (пробел) равен 32, а код символа ‘-’ равен 45. Вычислим смещение: 45 – 32 = 13. Зная смещение, можно рассчитать оставшиеся символы по формуле: ASCII-код исход. символа = ASCII-код шифр. символа – смещение; При этом не следует забывать об отсутствии символов под номерами 176 – 223 и 240 – 255 в таблице ASCII-кодов. Дешифрование с помощью программы.  Рисунок 8 – Автоматическое дешифрование текста вторым методом. Как мы видим, дешифрование текста выполнено без ошибок. 3 Метод перестановки символовИдея метода состоит в том, что символы текста переставляются по определенным правилам, при этом используются только символы исходного текста. Исходный текстовый файл – Барто.txt  Рисунок 9 – Исходный текст третьего метода. После шифрования с ключом 312, получили:  Рисунок 10 – Шифрованный текст третьим методом. Гистограммы исходного и зашифрованного текстов схожи между собой:  Рисунок 11 – Гистограмма третьего метода. Если количество символов исходного текста кратно длине ключа, то гистограммы совпадут, иначе – не совпадут, т.к. в конце исходного текста добавляются недостающие для кратности ‘ ’ (пробелы). Гистограмма не содержит полезной информации для дешифрования, т.к. данный метод основан на перестановке символов, следовательно, частота появления отдельных символов совпадает. Процесс дешифрования вручную. Длина ключа равна 3, значит берем из шифрованного текста блок размером в 3 символа и выполняем над ним следующие действия: берем символ с номером, соответствующим номеру первой позиции ключа (символ с номером 3) и помещаем его в первую позицию расшифрованного текста. Далее делает то же самое с символом, соответствующим номеру второй позиции, затем – третьей, после чего переходим к дешифрованию следующего блока. Дешифрование с помощью программы. Для расшифровки текста, нужно задать тот же ключ, что и при шифровании, т.е. в нашем случае – 312.  Рисунок 12 – Автоматическое дешифрование третьим методом. 4 Метод инверсного кодированияДанный метод шифрования является частным случаем одноалфавитной замены в алфавите мощности 256. Суть метода заключается в замене символа ASCII-кодировки с номером i на символ с номером 255 – i. Исходный текст:  Рисунок 13 – Исходный текст для четвертого метода. После шифрования получим:  Рисунок 14 – Шифрование четвертым методом. Гистограммы исходного и шифрованного текстов:  Рисунок 15 – Гистограмма четвертого метода. Расшифруем несколько символом вручную: Таблица 1

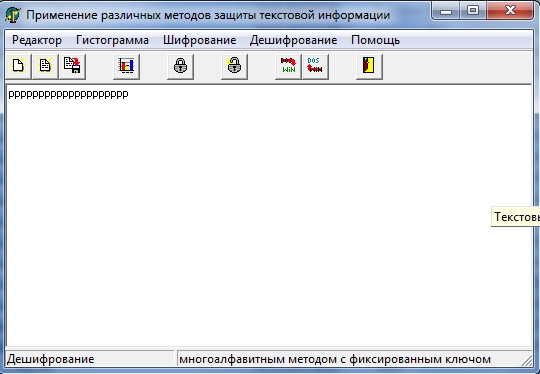

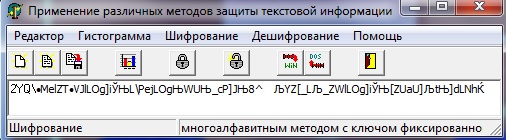

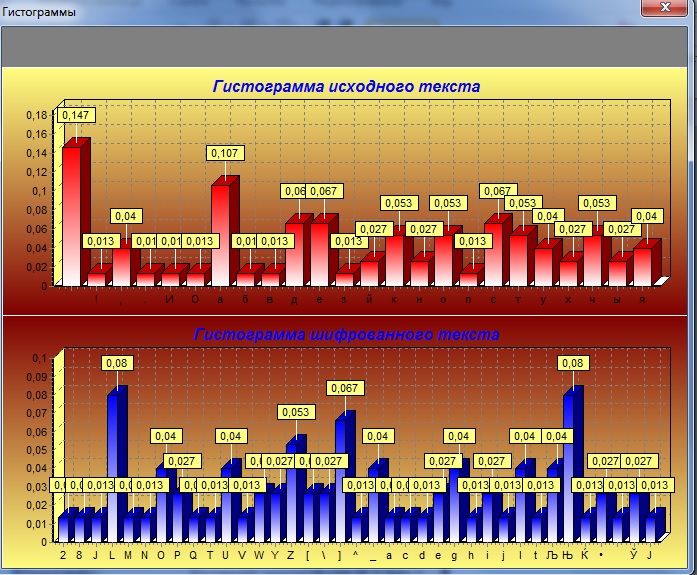

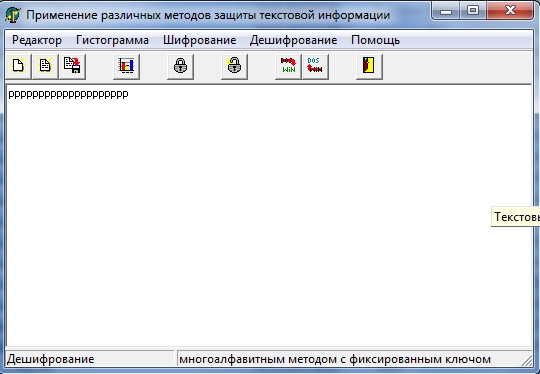

5 Метод многоалфавитного шифрования с фиксированным ключомНеобходимо: определить сколько одноалфавитных методов и с каким смещением используется в программе. Для этого нужно создать файл, состоящий из строки одинаковых символов, выполнить для него шифрование и по гистограмме определить способ шифрования и набор смещения. Исходный файл – Строка.txt  Рисунок 15 – Исходный текст пятого метода. После шифрования получили:  Рисунок 16 – Зашифрованный текст пятым методом. Гистограммы исходной и зашифрованной строки:  Рисунок 17 – Гистограмма пятого метода. Для шифрования последовательности из одинаковых символов используется набор из 7-и смещений. Рассмотрим метод шифрования: Таблица 2

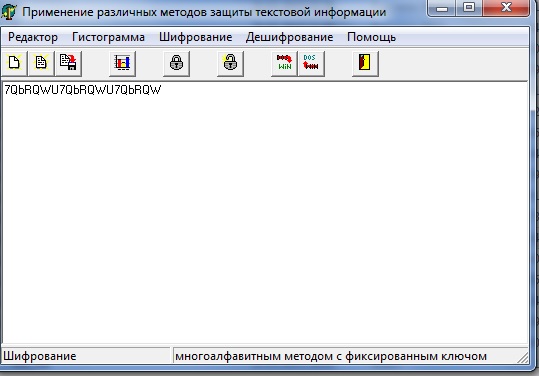

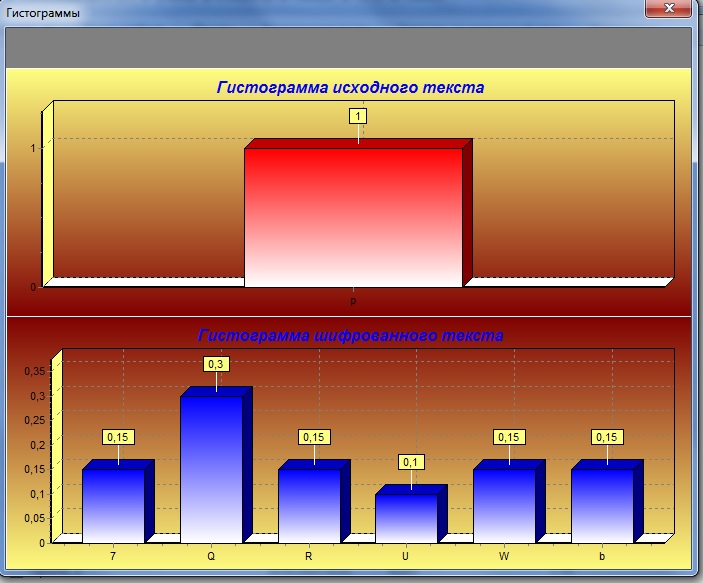

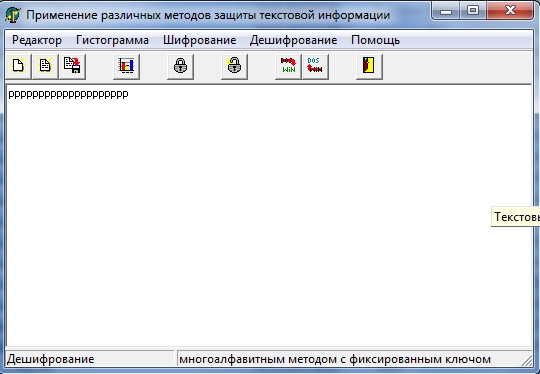

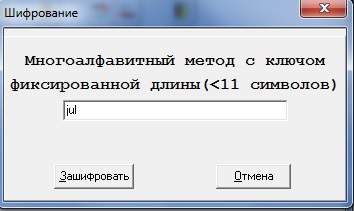

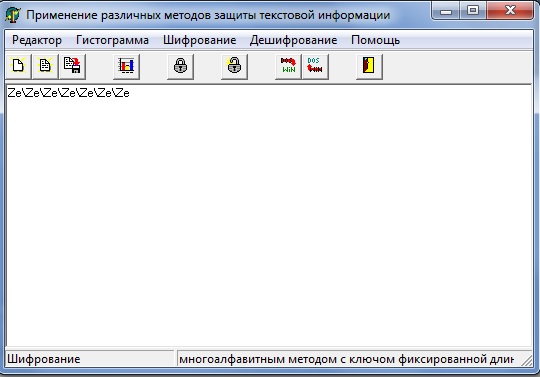

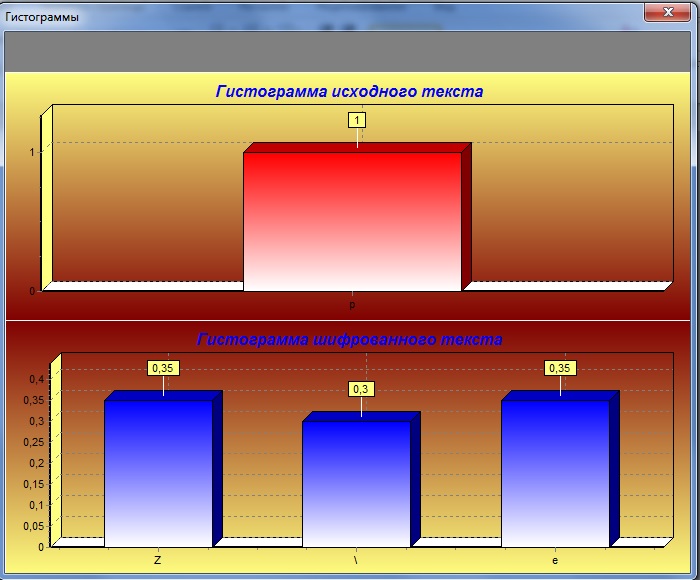

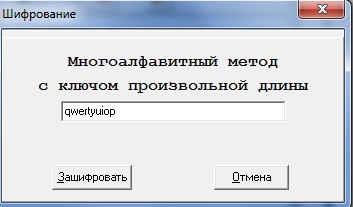

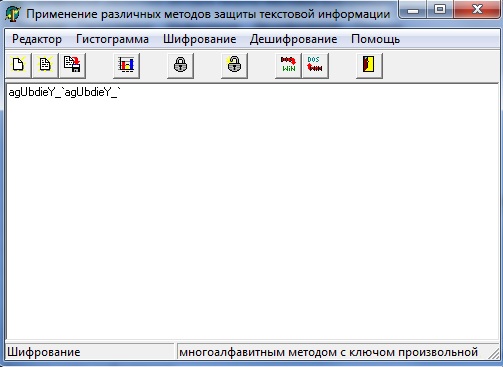

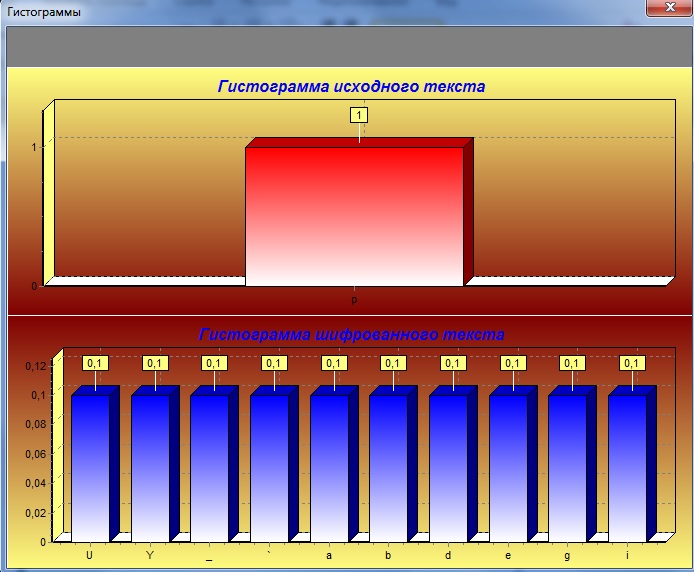

После 7-го шага набор смещений повторяется. И в конце мы получили результат шифрования. 6 Метод многоалфавитного шифрования с ключом фиксированной длиныИсходный текстовый файл – Строка.txt  Рисунок 18 – Исходный текст шестого метода. Вводим ключ шифрования:  Рисунок 19 – Вводим ключ шифрования. Получаем:  Рисунок 20 – Зашифрованный текст шестым методом. Гистограмма исходного и зашифрованного текстов:  Рисунок 21 – Гистограмма шестого метода. По гистограмме можно определить длину ключа, которым зашифровывался исходный текст. Она соответствует кол-ву символов на гистограмме зашифрованного текста. В данном случае использовался ключ длиной в 3 символа. Перевод символов с помощью ASCII таблицы: Исход. символ: р – 240; Ключ: j – 106; u – 117; l – 108; Последовательность из повторяющихся символов «Ze\» (ASCII-коды: Z – 090; \ – 092; e – 101) определим по формуле:  . Где . Где  – зашифрованный символ, – зашифрованный символ,  – шифруемый символ (исход.), – шифруемый символ (исход.),  – задаваемая гамма посл-ть, – задаваемая гамма посл-ть,  – кол-во символов в алфавите (255 – в нашем случ.) – кол-во символов в алфавите (255 – в нашем случ.)Итак:  ; ; ; ; ; ;Как видим, для шифрования исход. текста используется фор-ла:  . .Исход. файл: Барто.txt  Рисунок 22 – Исходный текст для шестого метода. Зашифруем его:  Рисунок 23 – Зашифрованный текст шестым методом. Гистограммы исход. и зашифрованного текстов:  Рисунок 24 – Гистограмма шестого метода. Никакой закономерности или важной информации гистограммы не несут. 7 Многоалфавитное шифрование с произвольным паролемИсходный текстовый файл – Строка.txt  Рисунок 25 – Исходный текст седьмого метода. Вводим ключ шифрования:  Рисунок 26 – Вводим ключ шифрования. Получаем:  Рисунок 26 – Зашифрованный текст седьмым методом. Гистограмма исходного и зашифрованного текстов:  Рисунок 27 – Гистограмма седьмого метода. Перевод символов с помощью ASCII таблицы: Исход. символ: р – 240; Ключ: q – 113; w – 119; e – 099; r – 114; t – 116; y – 121; u – 117; i – 105; o – 111. Получаем посл-ть из повторяющихся символов: «agUbdieY_`» (ASCII-коды: a – 097; g – 103; U – 085; b – 098; d – 100; i – 105; e – 099; Y – 089; _ - 095; ‘ - 096 ). Определим метод шифрования по формуле:  . Где . Где  – зашифрованный символ, – зашифрованный символ,  – шифруемый символ (исход.), – шифруемый символ (исход.),  – задаваемая гамма посл-ть, – задаваемая гамма посл-ть,  – кол-во символов в алфавите (255 – в нашем случ.) – кол-во символов в алфавите (255 – в нашем случ.)Итак:  ; ; ; ; и т.д. Можем увидеть, что для шифрования исход. текста использовалась формула:  . . |