лаба. Отчет по выполнению лабораторной работы 2 по дисциплине Информационная безопасность

Скачать 4.48 Mb. Скачать 4.48 Mb.

|

МИНОБРНАУКИ РОССИИ федеральное государственное бюджетное образовательное учреждение высшего образования «Московский государственный технологический университет «СТАНКИН» (ФГБОУ ВО «МГТУ «СТАНКИН»)

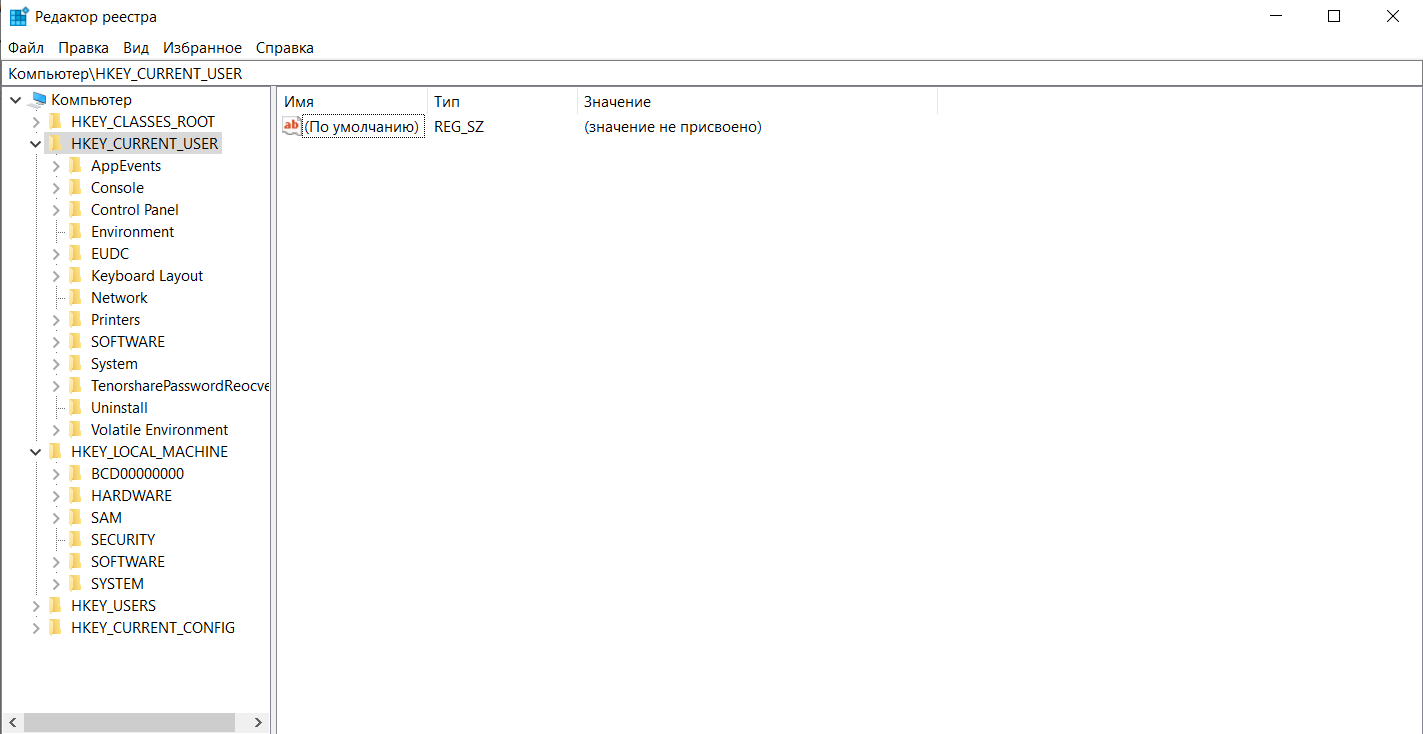

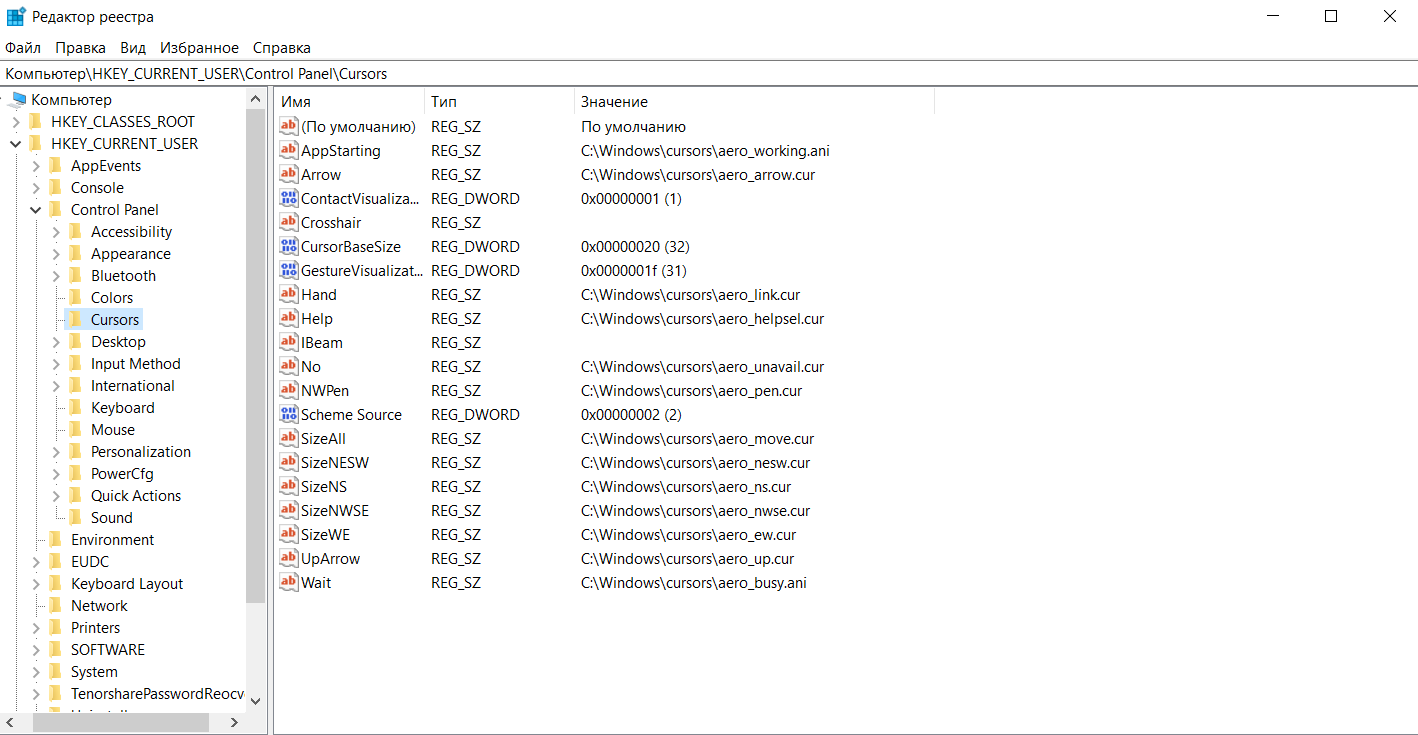

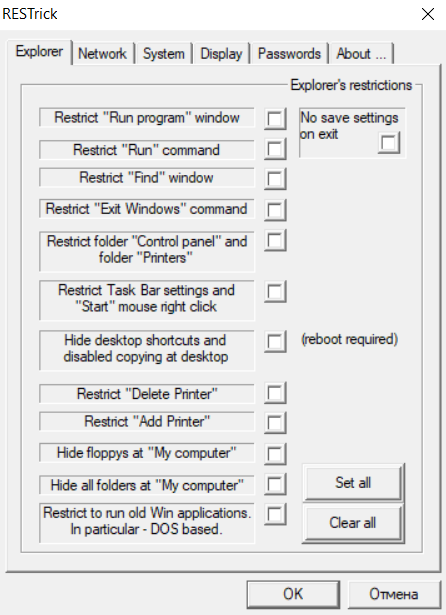

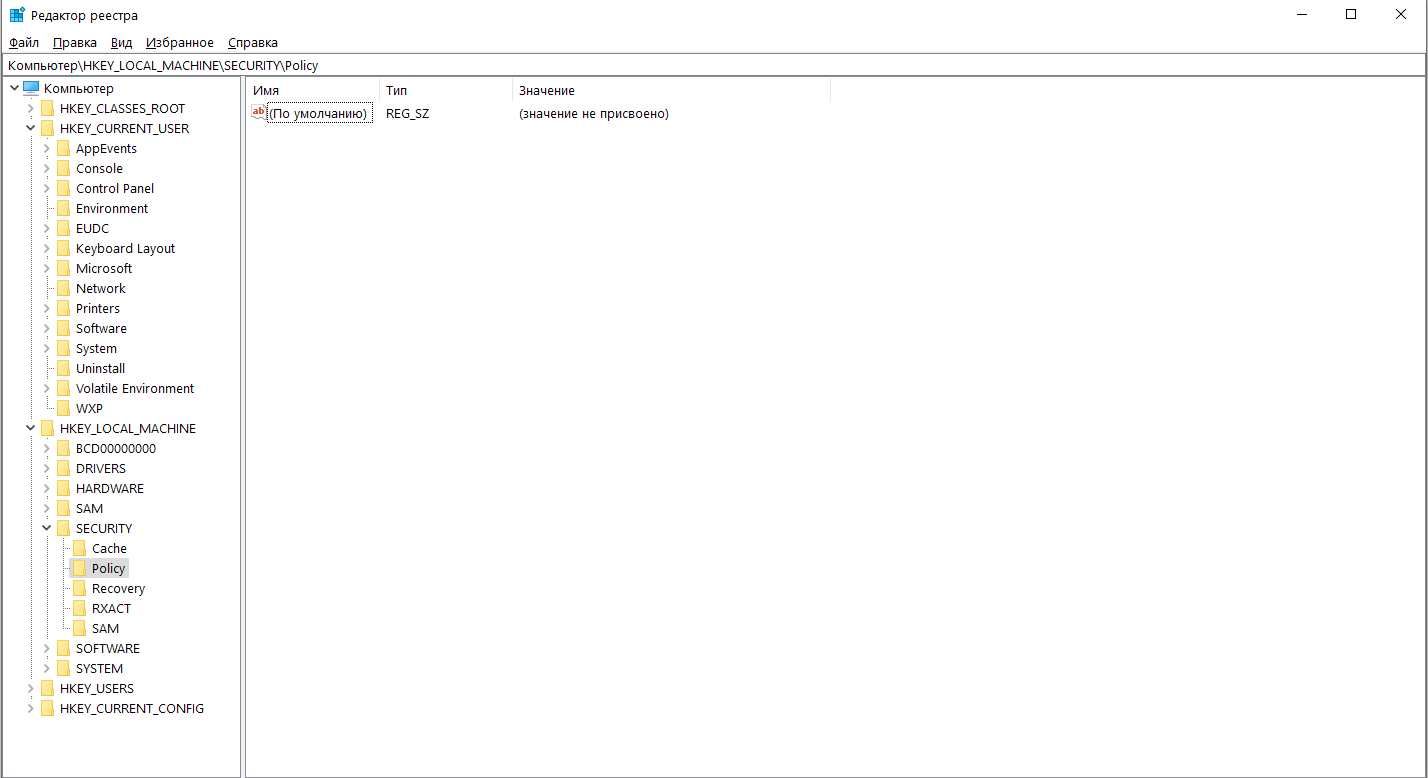

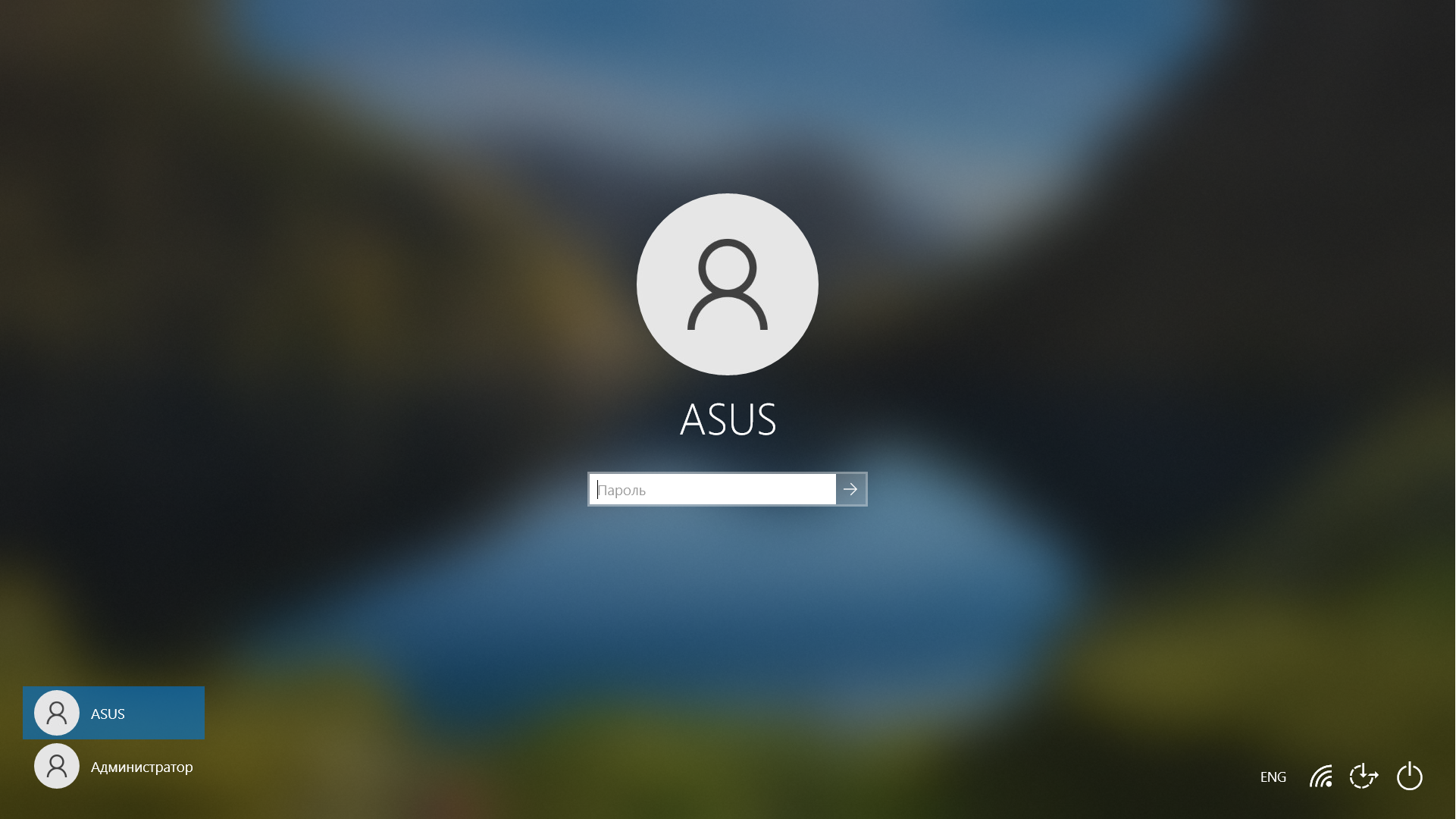

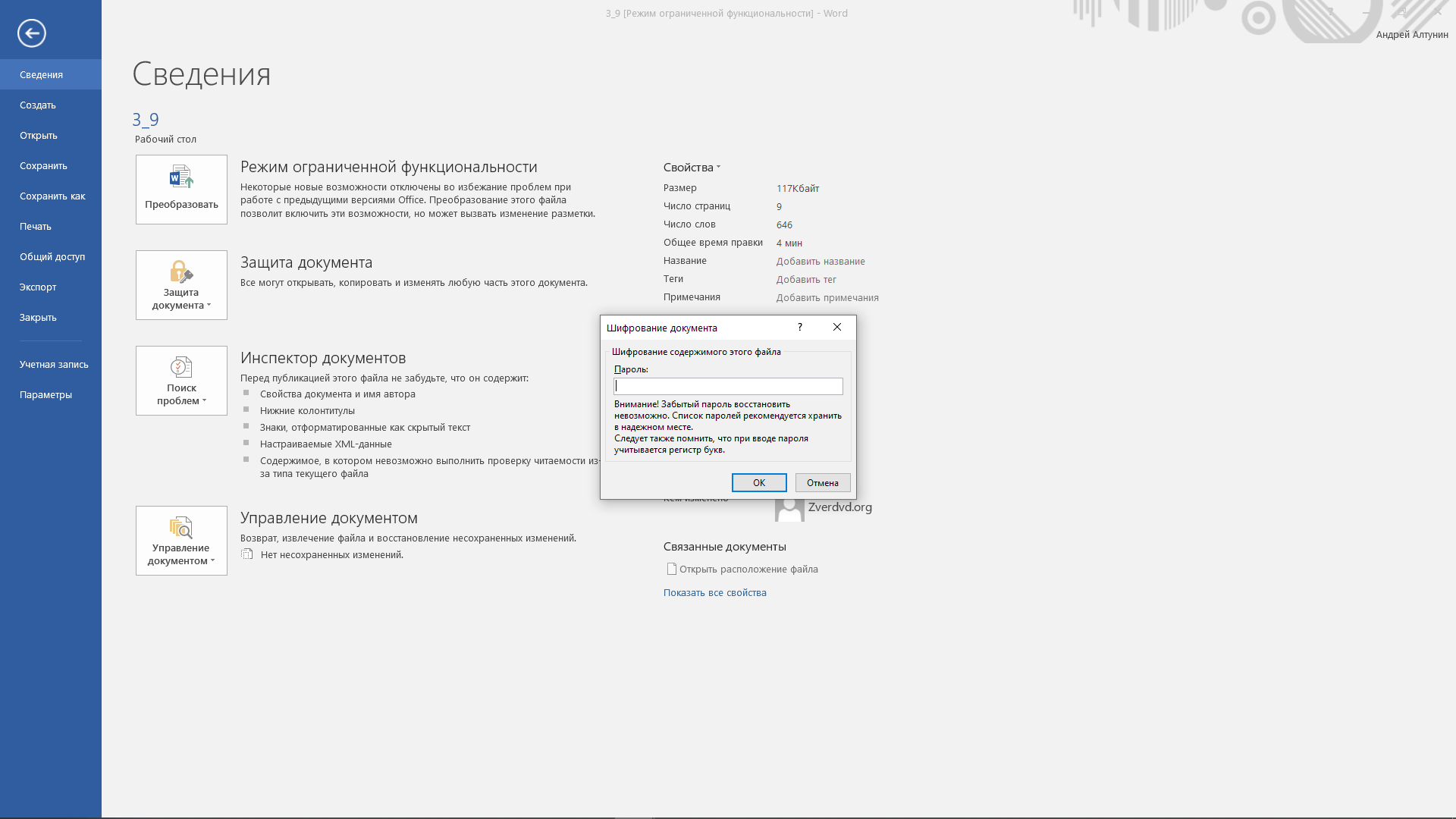

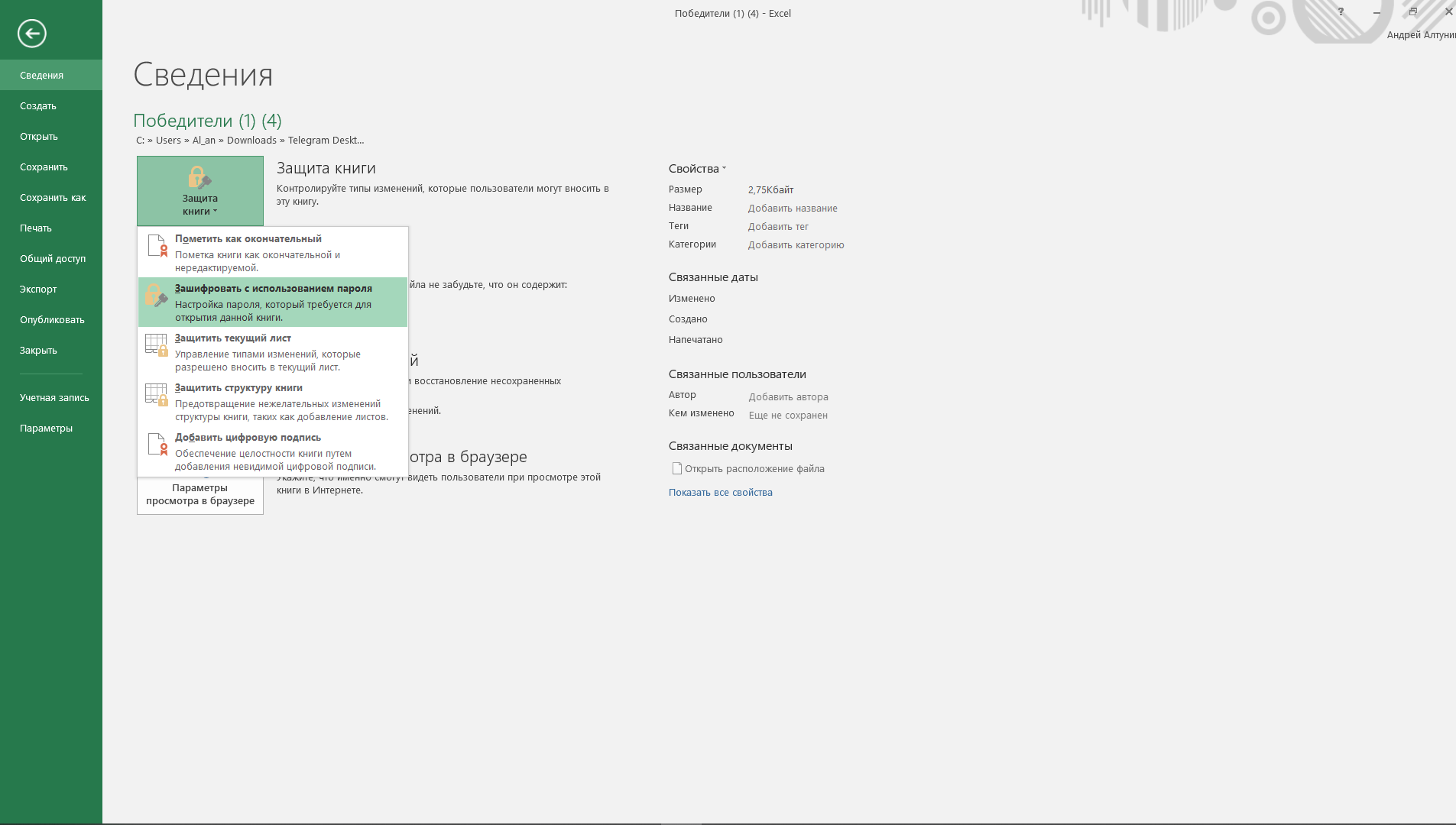

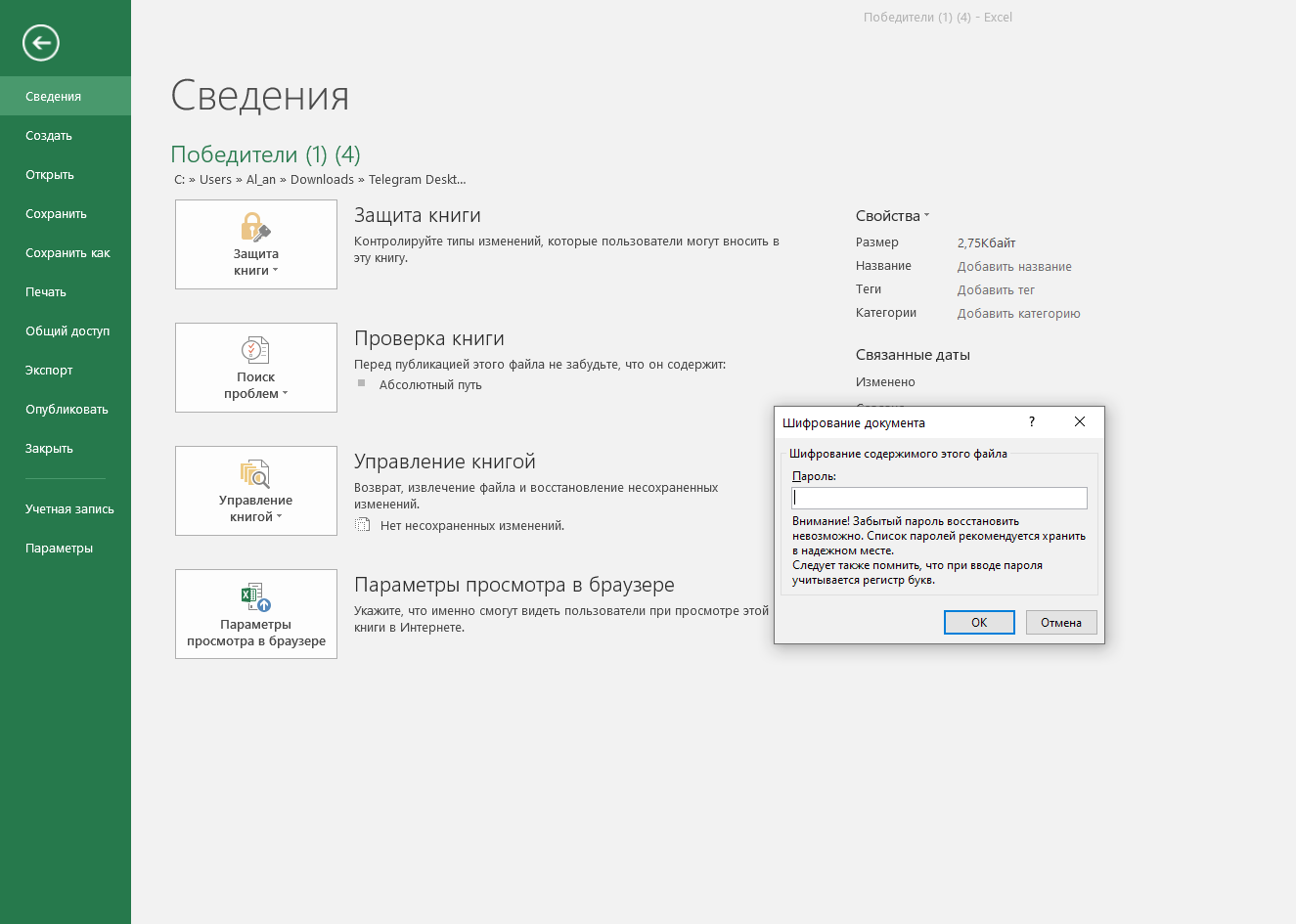

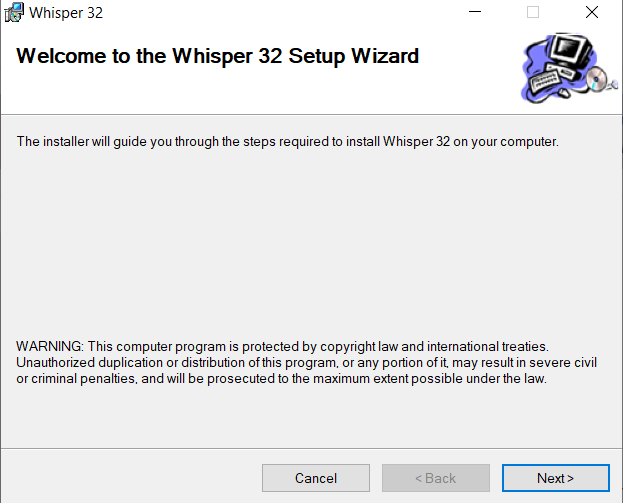

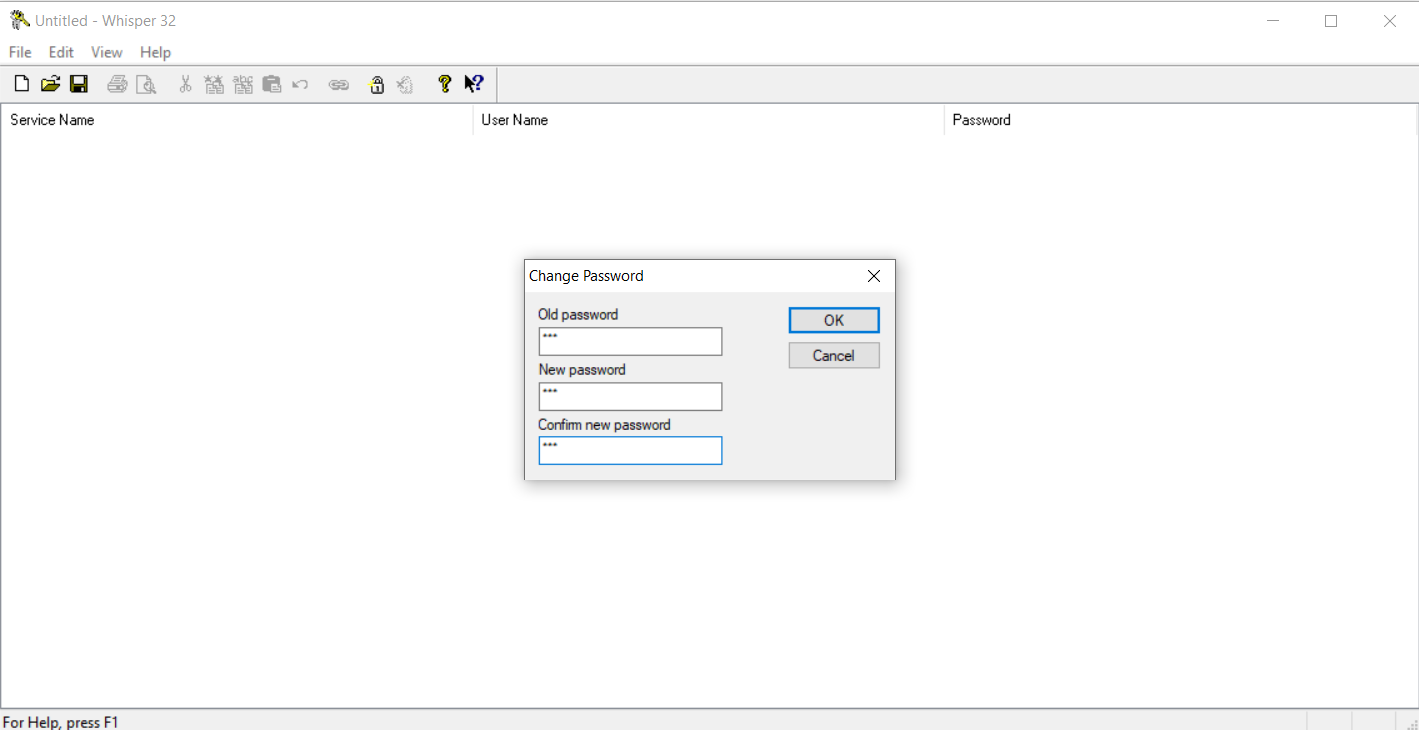

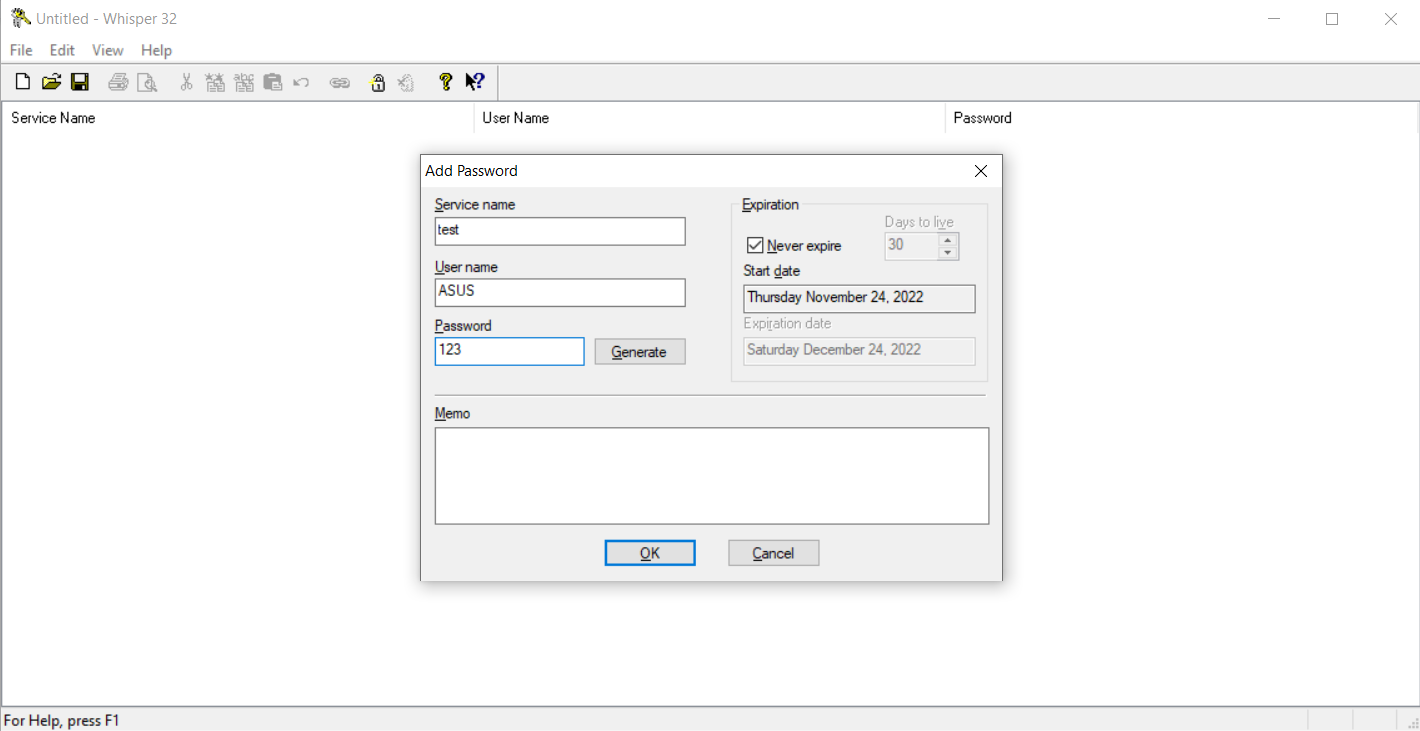

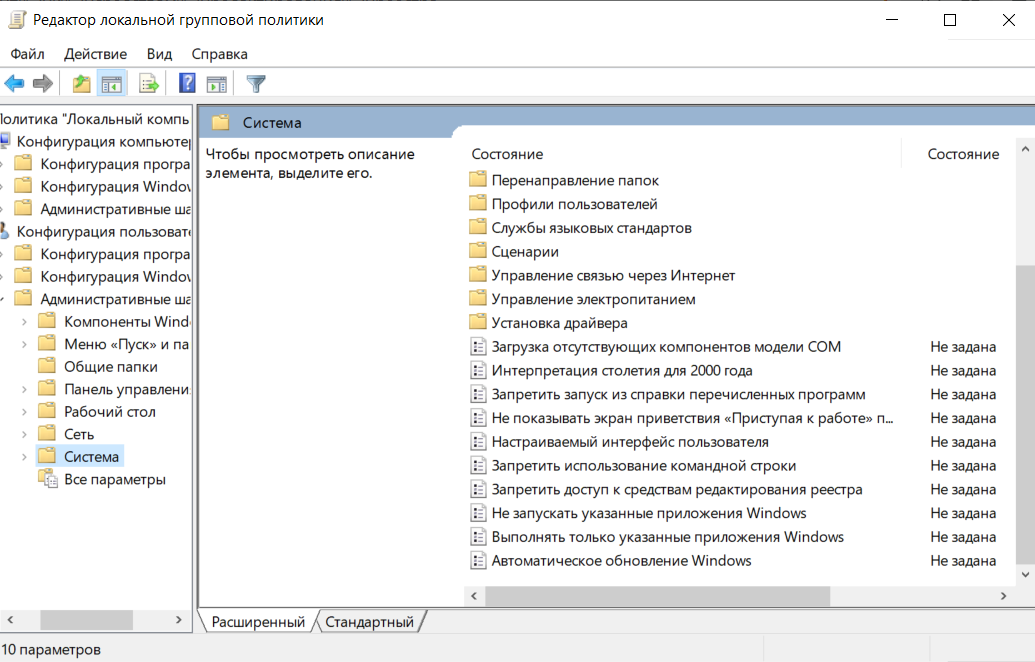

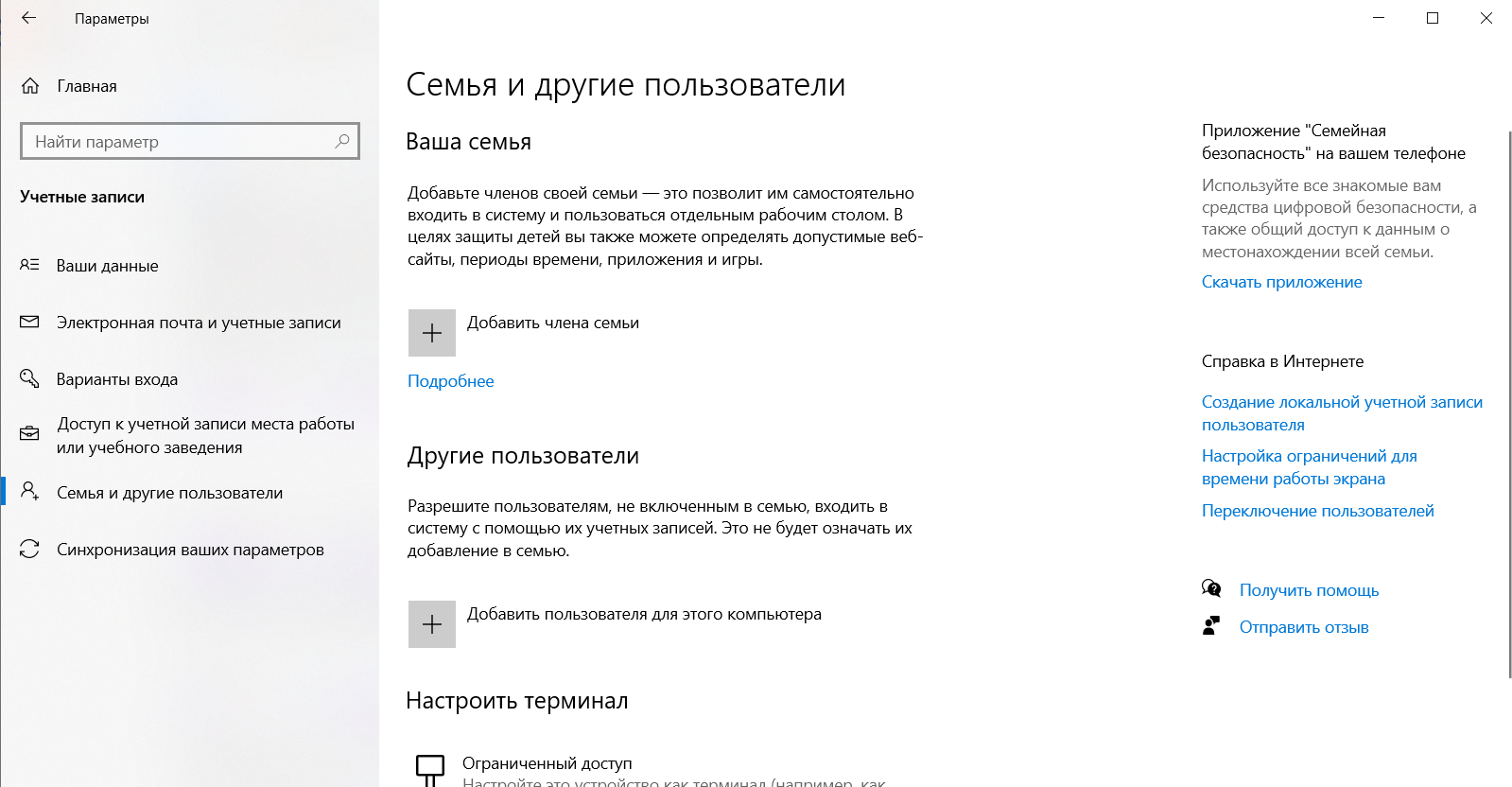

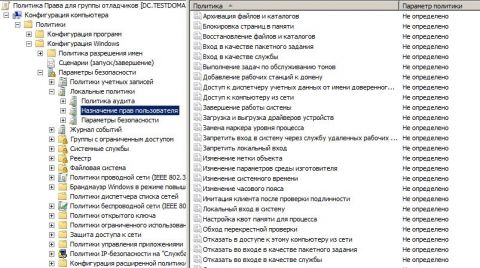

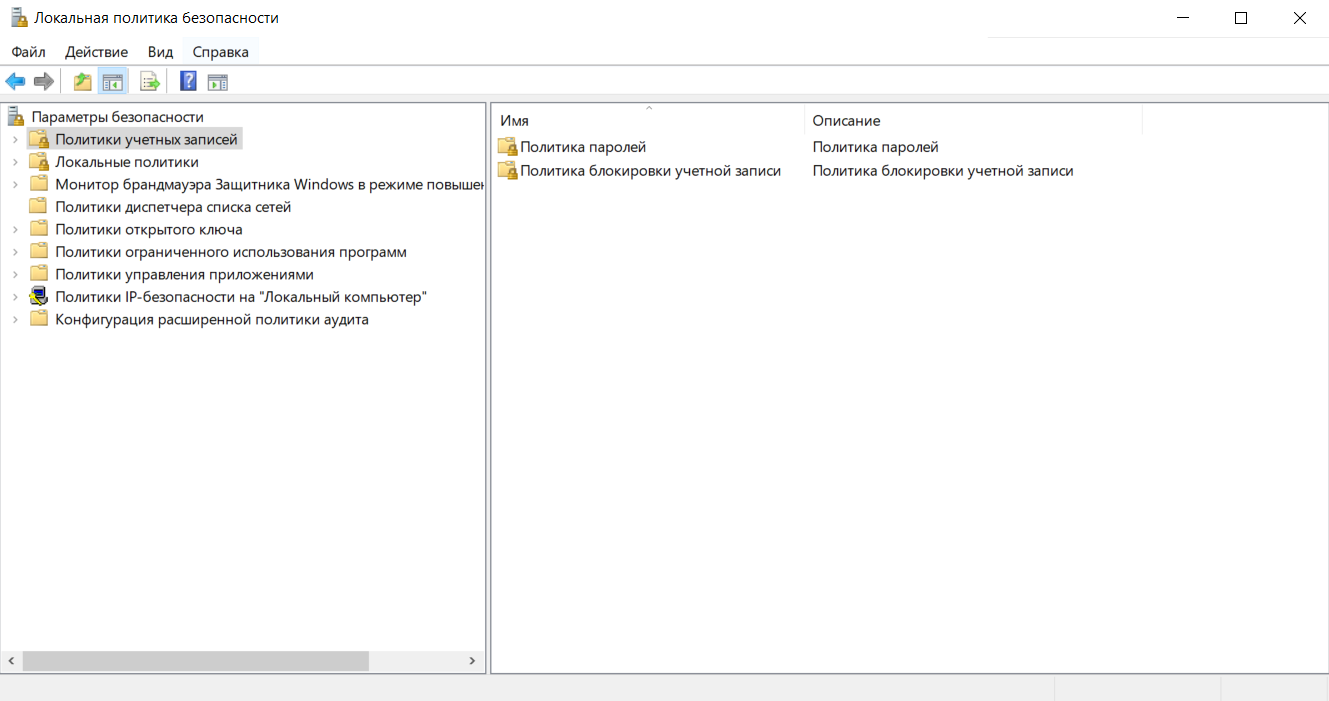

Отчет по выполнению лабораторной работы №2 по дисциплине « Информационная безопасность» Направление подготовки: 09.03.03 «Прикладная информатика» Профиль «Управление данными» Преподаватель: Симонов М. Ф. ________________________ ______________________________ Оценка Подпись Дата Студент: Лымарь С. А. ______________________21.09.2022 Подпись Дата Группа ИДБ-19-10 Москва, 2022 Цель работы Изучение программных средств защиты от несанкционированного доступа и разграничения прав пользователей Ход выполнения работы Реестр Windows – некоторого рода база данных, хранящая практически всю важную информацию о том, что связано с системой аппаратного обеспечения, настройками приложений, установленными программами, профилями пользователей и т.д. HKEY_CURRENT_USER – в данной ветке находятся сведения об учетной записи пользователя, в данный момент зашедшего в системы. Сюда можно отнести различные настройки и элементы персонализации. HKEY_LOCAL_MACHINE - независимо от статуса пользователя, эта ветка содержит все системные разделы, в том числе любые аппаратные настройки, параметры программного обеспечения и т.д. 1) Работа с реестром Windows  Рис 1. Структура разделов реестра Windows  Рис 2. Пример структуры каталога реестра Windows 2) Скачать файл rt.zip  3) Извлечь файл RESTrick.exe  4) Работа с программой RESTrick RESTrick Приложение RESTrick - это мощный инструмент, который помогает настроить систему Windows. Приложение позволяет обеспечить безопасность системы и защиту файлов, устанавливать различные ограничения в системе, и настраивать систему для разных профилей пользователей.  Рис 3. Скриншот программы RESTrick  Рис 4. Скриншот программы RESTrick, вкладка “Explorer” Во вкладке “Explorer” можно установить ограничения на проводник системы, к примеру – запретить исполнение команды поиска (Restrict “Find” window)  Рис 5. Скриншот программы RESTrick, вкладка “System” Во вкладке “System” можно установить ограничения на систему, к примеру – запретить запускать register.exe (Restrict to run Registry editor)  Рис 6. HKEY_LOCAL_MACHINE в разделе “Политика безопасности”  Рис 7. Политика безопасности в HKEY_CURRENT_USER 5) Блокировка пользователя Для включения режима блокировки пользователя в целях защиты от несанкционированного доступа необходимо нажать сочетание клавиш WIN + L, при этом необходимо, чтобы в настройках системы был установлен пароль для учетной записи.  Рис 8. Блокировка пользователя 6) Защита документов Word  Рис 8. Защита документа Word при помощи пароля 7) Защита документов Excel   Рис 8,9. Защита документа Excel при помощи пароля 8) Копирование файла whisper.zip  9) Установка Whisper 32   10) Запуск Whisper 32 Whisper Whisper32 - это программа, предназначенная для того, чтобы помочь управлять паролями от различных приложений и служб.  Рис 10. Рабочая область Whisper 32  Рис 11. Смена пароля  Рис 12. Добавление пароля  Рис 13. Генерация пароля 11) Разграничение доступа к ресурсам  Рис 14. Разграничение доступа к ресурсам 12) Разграничение доступа к принтерам и разделам реестра  Рис 15. Разграничение доступа к принтерам  Рис 16. Разграничение доступа к редактированию реестра 13) Создание и изменение учетных записей пользователей и групп  Рис 17. Учетная запись  Рис 18. Добавление пользователей 14) Назначение прав включенным пользователям  Рис 19. Назначение прав пользователям 15) Локальная политика безопасности  Рис 20. Локальная политика безопасности  Рис 21. Политика блокировки учетной записи и паролей 16) Ответы на вопросы (Вариант 14) В чем недостаточность средств ограничения прав пользователей, предоставляемых программой restrick.exe? (Ответ: бедный функционал, невозможность задать ограничения для определенных групп пользователей) Как реализована (в чем выражается) защита документов Microsoft Office от изменения с помощью паролей? (Ответ: происходит шифрование документа с помощью алгоритма AES-128 и его дешифровка при предъявлении необходимого пароля) Для чего в программе whisper.exe предназначена функция Generate? (Ответ: для генерации пароля с заданными параметрами (какие символы будут использоваться, в каком количестве и т.д.)) Как скрыть отображаемые на экране пароли из базы данных программы whisper.exe, но при этом сохранить возможность их переноса в требуемую программу? (Ответ: использовать вкладку View -> Display password) Кто управляет разрешениями на доступ к принтерам и почему? (Ответ: Все пользователи по умолчанию имеют право печати, а управлять принтерами могут члены групп Администраторы, Операторы печати, Создатель-владелец) Кто управляет разрешениями на доступ к разделам реестра и почему? (Ответ: доступ к веткам HKEY_CURRENT_USER и HKEY_USERS доступы для чтения и записи обычному юзеру по умолчанию. Администратор обладает правами доступа не только для чтения, но и редактирования закрытых для обычных пользователей веток) |