Практически. БКС практические. Перечень лабораторных работ

Скачать 1.44 Mb. Скачать 1.44 Mb.

|

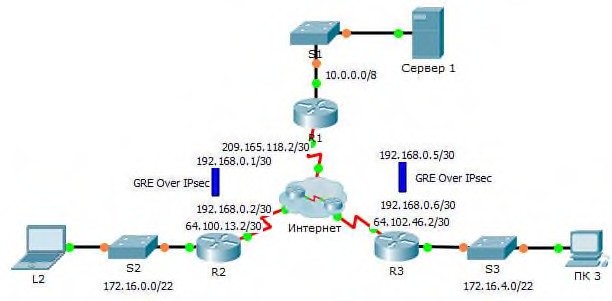

Часть 3: Настройка параметров IPsec на маршрутизаторе R3Шаг 1: Настройте маршрутизатор R3 для поддержки сети VPN между площадками с маршрутизатором R1. Теперь настройте параметры передачи на обоих направлениях маршрутизатора R3. Настройте ACL-список 110 так, чтобы определить трафик из локальной сети маршрутизатораR3 до локальной сети маршрутизатора R1 как интересующий. R3(config)# access-list 110 permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255 Шаг 2: Настройте параметры 1 фазы ISAKMP на маршрутизаторе R3. Настройте на маршрутизаторе R3 свойства криптографической политики ISAKMP 10, а также общий ключ шифрования cisco. R3(config)# crypto isakmp policy 10 R3(config-isakmp)# encryption aes R3(config-isakmp)# authentication pre-share R3(config-isakmp)# group 2 R3(config-isakmp)# exit R3(config)# crypto isakmp key cisco address 10.1.1.2 Шаг 3: Настройте параметры 2 фазы ISAKMP на маршрутизаторе R1. Аналогично действиям для маршрутизатора R1, создайте набор преобразований (transform-set) VPN-SET для esp-3des и esp-sha-hmac. Затем создайте криптографическое сопоставление (crypto map) VPN-MAP, которое связывает вместе все параметры 2 фазы. Используйте порядковый номер 10 и определите его в качестве сопоставления ipsec-isakmp. R3(config)# crypto ipsec transform-set VPN-SET esp-3des esp-sha-hmac R3(config)# crypto map VPN-MAP 10 ipsec-isakmp R3(config-crypto-map)# description VPN connection to R1 R3(config-crypto- map)# set peer 10.1.1.2 R3(config-crypto-map)# set transform-set VPN-SET R3(config-crypto- map)# match address 110 R3(config-crypto-map)# exit Шаг 4: Настройте криптографическое сопоставление для исходящего интерфейса. Наконец, привяжите криптографическое сопоставление VPN-MAP к исходящему интерфейсу Serial 0/0/1. Примечание. Данный этап не оценивается. R3(config)# interface S0/0/1 R3(config-if)# crypto map VPN-MAP Часть 4: Проверка работы VPN по IPsecШаг 1: Проверьте туннель до прохождения по нему интересующего трафика. Введите команду show crypto ipsec sa на маршрутизаторе R1. Обратите внимание, что количество всех пакетов (инкапсулированных, зашифрованных, декапсулированных и дешифрованных) равно 0. R1# show crypto ipsec sa © Корпорация Cisco и/или её дочерние компании, 201 4. Все права защищены. В данном документе содержится общедоступная информация корпорации Cisco. Страница 5 из 7  Packet Tracer. Настройка сетей VPN (дополнительно) interface: Serial0/0/0 Crypto map tag: VPN-MAP, local addr 10.1.1.2 protected vrf: (none) local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.3.0/255.255.255.0/0/0) current_peer 10.2.2.2 port 500 PERMIT, flags={origin_is_acl,} #pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0 #pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts compr. failed: 0 #pkts not decompressed: 0, #pkts decompress failed: 0 #send errors 0, #recv errors 0 local crypto endpt.: 10.1.1.2, remote crypto endpt.:10.2.2.2 path mtu 1500, ip mtu 1500, ip mtu idb Serial0/0/0 current outbound spi: 0x0(0) <Данные опущены> Шаг 2: Создание интересующего трафика. Отправьте на компьютер ПК C эхо-запрос от компьютера ПК A. Шаг 3: Проверьте туннель после прохождения интересующего трафика. На маршрутизаторе R1 повторно введите команду show crypto ipsec sa. Теперь обратите внимание, что количество пакетов стало больше 0. Это означает, что туннель сети VPN по IPsec работает. R1# show crypto ipsec sa interface: Serial0/0/0 Crypto map tag: VPN-MAP, local addr 10.1.1.2 protected vrf: (none) local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.3.0/255.255.255.0/0/0) current_peer 10.2.2.2 port 500 PERMIT, flags={origin_is_acl,} #pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 0 #pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 0 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts compr. failed: 0 #pkts not decompressed: 0, #pkts decompress failed: 0 #send errors 1, #recv errors 0 local crypto endpt.: 10.1.1.2, remote crypto endpt.:10.2.2.2 path mtu 1500, ip mtu 1500, ip mtu idb Serial0/0/0 current outbound spi: 0x0A496941(172583233) <Данные опущены> © Корпорация Cisco и/или её дочерние компании, 201 4. Все права защищены. В данном документе содержится общедоступная информация корпорации Cisco. Страница 6 из 7  Packet Tracer. Настройка сетей VPN (дополнительно) Шаг 4: Создание не интересующего трафика. Отправьте на ПК B эхо-запрос от ПК A. Шаг 5: Проверка туннеля. На маршрутизаторе R1 повторно введите команду show crypto ipsec sa. Наконец, обратите внимание, что количество пакетов не изменилось. Это означает, что не интересующий трафик не шифруется. ЛАБОРАТОРНАЯ РАБОТА № 13“ Настройка виртуальной частной сети IPSec поверх протокола GRE.” (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова" Топология  Таблица адресации

Packet Tracer. Настройка GRE поверх IPsec (дополнительно) Задачи Часть 1. Проверка связи между маршрутизаторами Часть 2. Включение функций безопасности Часть 3. Настройка параметров IPsec Часть 4. Настройка туннелей GRE поверх IPsec Часть 5. Проверка связи Сценарий Вы — администратор сети компании, которой нужно настроить туннель GRE поверх IPsec к сетям удалённых офисов. Все сети уже настроены локально, вам необходимо настроить только туннель и шифрование. |