Практически. БКС практические. Перечень лабораторных работ

Скачать 1.44 Mb. Скачать 1.44 Mb.

|

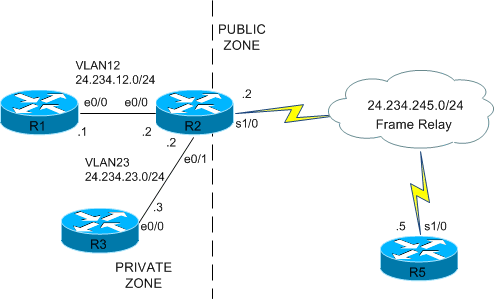

ЛАБОРАТОРНАЯ РАБОТА № 18“ Настройка технологии Zone-Based Firewall на маршрутизаторе.” (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Топология сети. Создание зон и пар зон Зоны создаются с помощью команды zone security zone security IN zone security OUT zone security DMZ Зонные пары создаются с помощью команды zone-pair security NAME source FROM-ZONE destination TO-ZONE Пример: zone-pair security IN_OUT source IN destination OUT zone-pair security OUT_IN source OUT destination IN zone-pair security OUT_DMZ source OUT destination DMZ Определение классов трафика Class-map определяют трафик который выбирает межсетевой экран для применения политики безопасности. Трафик может быть отсортирован по следующим критериям, которые могут быть указаны в команде match: access-group - стандартный, расширенный или именованный ACL который может фильтровать трафик на основании IP адреса-порта источника и приемника. Это единственный способ выделить трафик от конкретного источника к конкретному получателю. Protocol - это протоколы уровня 4 (TCP, UDP, ICMP), а также прикладные сервисы, такие как HTTP, SMTP, DNS, и т.д. Может быть указан любой известный или определяемый пользователем сервис. Class-map - подчиненный класс, который предоставляет дополнительные критерии соответствия может быть вложен в другой класс Not - определяет, что любой трафик, который не соответствует указанному сервису или протоколу или листу доступа будет выбран в данном class-map. Классовые карты инспекции могут быть двух типов: match-all и match-any. В первом случае, все условия match, которые заданы внутри класса, должны быть выполнены; во втором случае должно совпасть хотя бы одно условие. Критерии соответствия должны применяться в порядке от более конкретных к менее специфичным, если трафик соответствует нескольким критериям. Например, рассмотрим следующую класс-карту class-map type inspect match-any my-test-cmap match protocol http match protocol tcp HTTP-трафик должен встретить сперва match protocol http, чтобы быть уверенным, что трафик обрабатывается HTTP инспекцией. Если же строчки в класс-карте поменять местами, то HTTP трафик попадет под match protocol tcp и такой трафик будет классифицирован как TCP трафик и будет инспектироваться в соответствие с возможностями инспекционного TCP движка. Список поддерживаемых протоколов такой же как у технологии CBAC. Однако, в противовес классическим классовым картам, когда вы вводите команду match protocol, вы не включаете процесс NBAR – скорее протокол для инспекции будет выбран когда карта политики будет применена к зонной паре Примеры class-map: class-map type inspect match-any OUT_protocols match protocol http match protocol ssh match protocol telnet ! class-map type inspect match-all IN_to_DMZ_SSH match access-group name IN_TO_DMZ match protocol ssh ! class-map type inspect OSPF match access-group name OSPF ! class-map type inspect match-all IN_OUT match class-map OUT_protocols match access-group name IN_to_remote_OUT ! Определение политик межсетевого экранирования Команда policy-map определяет действие, которое будет произведено с отфильтрованным с помощью команды class-map трафиком. Существует три основных действия, которые применимы к классифицированному трафику: Drop - Трафик обрабатываемый этим действием слепо отбрасывается и никакого уведомления на удаленных хост не высылается. В противоположность классическим листам доступа (ACL), когда высылается ICMP Host Unreachable. В настоящий момент нет возможности менять поведение действия Drop. Помимо выше сказанного, каждая карта политик имеет скрытый класс class-default, для которого сконфигурировано действие “drop” (аналогично строке deny any any в любом списке доступа). Pass – Пропускает трафик не включая инспекцию протокола. Это действие позволяет маршрутизатору пересылать трафик из одной зоны в другую, при этом он не е отслеживает состояние соединений или сессий. Это действие разрешает прохождение трафика только в одном направлении. Чтобы обратный трафик пройти в обратном направлении, должна быть соответствующая политика для него. Это действие полезно для таких протоколов, как IPSec ESP, IPSec AH, ISAKMP и других по своей сути безопасных протоколов с предсказуемым поведением. Inspect - Включает динамическую инспекцию для трафика, который проходит от зоны источника к зоне приемника и автоматически разрешает обратный трафик даже для сложны протоколов, таких как H323. Например, если трафик из зоны Private в зону Internet, маршрутизатор поддерживает информацию о соединениях или сеансах для TCP и UDP трафика. Поэтому маршрутизатор разрешает обратный трафик из зоны Internet в зону Private в качестве ответов на запросы соединений из Private в Internet. Примеры policy-map policy-map type inspect IN_OUT_policy class type inspect IN_OUT inspect ! policy-map type inspect OUT_to_DMZ_policy class OUT_to_DMZ inspect ! policy-map type inspect IN_to_SELF_policy class OSPF pass class IN_to_SELF inspect class class-default drop log ! ZBF предлагает опцию логирования для трафика, который отбрасывается или инспектируется. ZBF не поддерживает редактирование своих структур на лету, таких как policy-map, class-map и parameter-map. Для того, чтобы внести изменения в класс определяющий трафик или действие для классифицированного трафика необходимо скопировать существующую ZBF- структуру команда в текстовый редактор, полностью удалить конфигурацию ZBF с маршрутизатора, сделать необходимые изменения в скопированной конфигурации и повторно залить на маршрутизатор. Применение политик межсетевого экранирования Применение созданной политики межсетевого экранирования осуществляется командой service policy. Через нее мы привязываем policy-map к определенной паре зон в одном направлении. Для двух зон можно применить только одну service policy в одном направлении и, соответственно, одну в обратном направлении. Если действие с трафиком определено как inspect, то запросы будут контролироваться таким образом, что в обратную сторону будут разрешены ответы на эти запросы. Если действие определено как пропускать трафик, то контролироваться ничего не будет и ответы на этот трафик проходить не будут (если это не разрешено политикой между зонами в обратную сторону). Примеры: zone-pair security IN_OUT source IN destination OUT service-policy type inspect IN_OUT_policy ! zone-pair security IN_DMZ source IN destination DMZ service-policy type inspect IN_to_DMZ_policy Политика Self-зоны маршрутизатора Политики, которые могут быть применены относительно self-зоны маршрутизатора имеют некоторые ограничения. Во-первых, динамическая инспекция для трафика, который сгенерирован самим маршрутизатором, ограничена протоколами TCP, UDP, ICMP и H323. Инспекция протоколов на уровне приложений (HTTP, TELNET и пр.) не поддерживается. Во-вторых, ограничение по количеству сессий и по полосе также не может быть сконфигурировано. Если вы используете, например, протоколы маршрутизации OSPF, EIGRP, то они должны быть явно разрешены – т.к. инспекция этих протоколов не поддерживается. Добавление интерфейсов в зону межсетевого экранирования Интерфейсы добавляются в зону командой zone-member security в настройках интерфейса маршрутизатора. Пример: interface Ethernet0/0 zone-member security PRIVATE |