Практически. БКС практические. Перечень лабораторных работ

Скачать 1.44 Mb. Скачать 1.44 Mb.

|

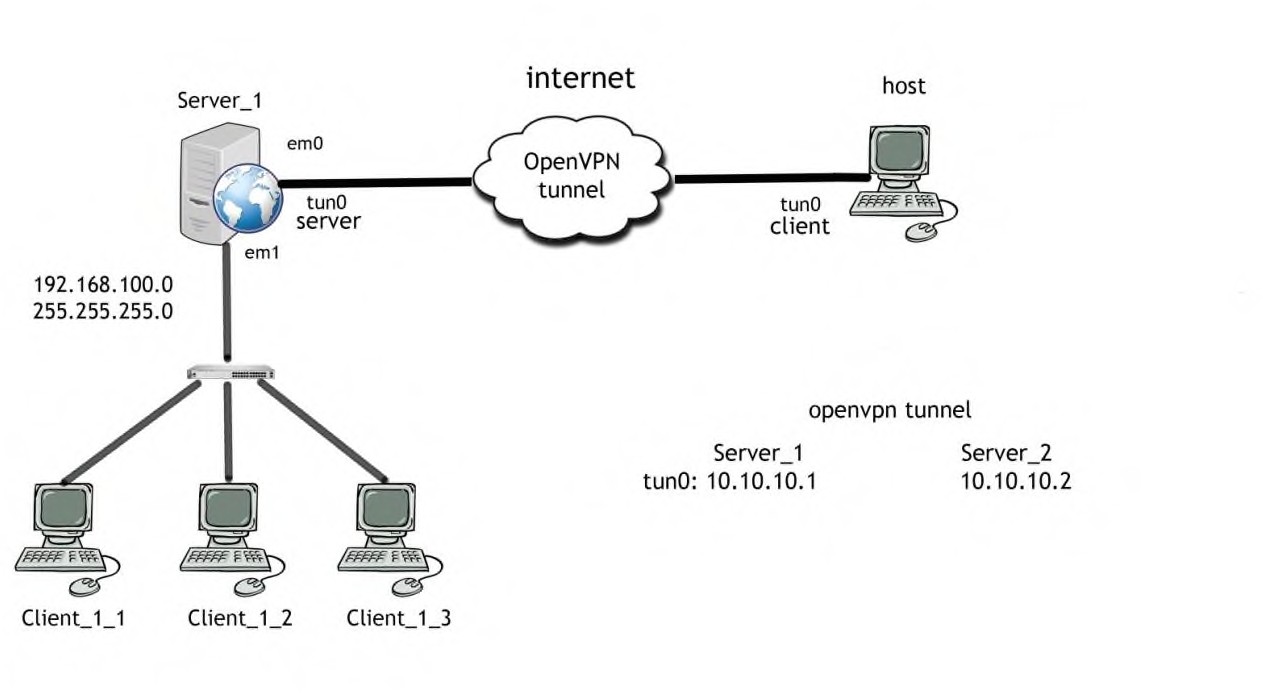

Часть 5: Проверьте связьШаг 1: Отправьте эхо-запрос на сервер Сервер 1 от L2 и ПК 3. Попытайтесь отправить от L2 и ПК 3 эхо-запрос на IP-адрес Сервера 1. Эхо-запрос должен быть успешным. Попытайтесь отправить с компьютера ПК 3 эхо-запрос на IP-адрес L2. Выполнение эхо-запроса должно закончиться неудачей из-за отсутствия туннеля между двумя сетями. ЛАБОРАТОРНАЯ РАБОТА № 14«Настройка виртуальной частной сети OpenVPN» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Рис1.Cхемахост-сеть OpenVPN Настройка Server_1 для работы с openvpn.Создание файла настроек для клиента host на Server_1: #cd /usr/local/etc/openvpn/ccd #touch host Теперь открываем созданный файл, и добавляем в него строку: ifconfig-push 10.10.10.6 10.10.10.5 Эта строчка говорит: настроить виртуальный адаптер tun0 на IP-адрес 10.10.10.6 и маску 255.255.255.252. Сохраняем изменения. Теперь необходимо создать сертификат и ключ для клиента: #./build-key host Настройка VPN клиента Client_1Далее, необходимо установить openvpn. Для этого необходимо выполнить следующую команду: sudo apt-get update sudo apt-get install openvpn После этого необходимо перейти в каталог /etc/openvpn и создать в ней папку keys и конфигурационный файл с именем host.conf: cd /etc/openvpn/ sudo mkdir keys sudo touch host.conf В папке keys будут храниться ключ и сертификат (host.key и host.crt) созданные на Server_1. Так же, в неё необходимо переместить с сервера Server_1 файлы ta.key, ca.crt и dh1024.pem. Для обмена файлами между виртуальными машинами был настроен ftp-server на корневой машине (на которой запущен VirtualBox). Т.к. Server_1 и Server_2 связаны с сетевым адаптером корневой машины соединением типа “мост”, то они могут обмениваться файлами между собой, находясь в одной сети с корневой машиной. После скачивания в папку keys файлов ca.crt, dh1024.pem, ta.key, host.key, host.crt с ftp-сервера корневой машины, необходимо отредактировать созданный конфигурационный файл /etc/openvpn/host.conf. Приводим его к следующему виду: dev tun0 proto tcp remote 192.168.5.23 port 2000 client ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/host.crt key /etc/openvpn/keys/host.key dh /etc/openvpn/keys/dh1024.pem tls-client tls-auth /etc/openvpn/keys/ta.key 1 ns-cert-type server cipher BF-CBC comp-lzo persist-key persist-tun log /var/log/openvpn.log verb 3 После сохранения изменений в конфигурационном файле необходимо перезапустить openvpn сервис. В Ubuntu это делается так: #sudo service openvpn restart И, если все прошло удачно, то вы будете получать PING reply от сервера Server_1 с ip адресом 10.10.10.1 (openvpn тунель) и 192.168.100.1 (внутренняя сеть за Server_1 рис. 1.12). Контрольные вопросы:Принцип работы протокола SSL. Описание технологии OpenVPN.Министерство образования и науки Российской Федерации федеральное государственное бюджетное образовательное учреждение высшего образования "Российский экономический университет имени Г.В.Плеханова" |