Практически. БКС практические. Перечень лабораторных работ

Скачать 1.44 Mb. Скачать 1.44 Mb.

|

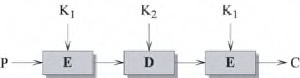

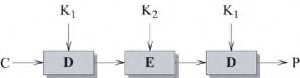

...   n 1 После этого происходит накладывание i–го 48-битного подключа Ki     p1 p2 p3 p4 p5 p6 ER K p7 p8 p9 p10 p11 p12 I i ... ... ... ... ... ... .  p43 p44 p45 p46 p47  p 48  Затем полученное 48-битное значение подается на вход функции подстановки SERi Ki, результатом которой является 32-битное значение. Подстановка состоит из восьми S- боксов, каждый из которых на входе получает 6 бит, а на выходе создает 4 бита. Два крайних бита в i–ой строке определяют номер строки, четыре средних – номер столбца в матрице Si, элемент которой является четырехбитовым выходом. Эти S-преобразования обеспечивают сложность алгоритма DES. Далее полученное 32-битное значение обрабатывается с помощью перестановки Р, целью которой является максимальное переупорядочивание битов, чтобы в следующем раунде шифрования с большой вероятностью каждый бит обрабатывался другим S-box. Наличие Р- подстановки гарантирует влияние одного цикла DES на вход всех S-преобразователей на следующем цикле. Окончательно fRi, Ki PSERi Ki Тройной DES с двумя ключамиОчевидное противодействие атаке "встреча посередине" состоит в использовании третьей стадии шифрования с тремя различными ключами. Это поднимает стоимость атаки с известным незашифрованным текстом до 2168, которая на сегодняшний день считается выше практических возможностей. Но при этом длина ключа равна 56 * 3 = 168 бит, что иногда бывает громоздко. В качестве альтернативы предлагается метод тройного шифрования, использующий только два ключа. В этом случае выполняется последовательность зашифрование- расшифрование-зашифрование (EDE). C = EK1 [DK2 [EK1 [P]]]  Рис. 4. Шифрование тройным DES  Рис. 5. Дешифрование тройным DES Не имеет большого значения, что используется на второй стадии: шифрование или дешифрование. В случае использования дешифрования существует только то преимущество, что можно тройной DES свести к обычному одиночному DES, используя K1 = K2: C = EK1 [DK1 [EK1 [P]]] = EK1 [P] Тройной DES является достаточно популярной альтернативой DES и используется при управлении ключами в стандартах ANSI X9.17 и ISO8732 ивPEM(PrivacyEnhanced Mail). Известных криптографических атак на тройной DESне существует. Цена подбора ключа в тройном DES равна 2112. ПРИМЕР РЕШЕНИЯ ЗАДАЧИ. Проиллюстрировать работу S-DES (1 итерация) в режиме ECB, CBC. Заданы начальный вектор, открытый текст и ключ, таблицы используемых перестановок. IV= 0. P 08180611 , K 0000 01 , табли P10 213 4 5 6 7 8 910, P8 78564123 , IP 26314857 , P4 2431. Генерация ключей: k 0000000001 IP1 41357286 1) P100000000001 0000000001 2) 00000 00001 00000 00010 3) k1 P800000000 00000000 4) 00000 00010 00000 01000 5) k2 P800000010 10000000 Выполним одну итерацию шифра: 1) IP(00000000 ) (00000000 ) IP(11111111 ) (11111111 ) IP(00000011 ) (00000101 ) 2) L 0000 , R 0101 R ER R n1n2 n3n4 0101  4 Выполним расширение: |