Практически. БКС практические. Перечень лабораторных работ

Скачать 1.44 Mb. Скачать 1.44 Mb.

|

ЛАБОРАТОРНАЯ РАБОТА № 3«Настройка DHCP снупинга» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Таблица №1. Адресация.

Таблица №2. Назначение сети VLAN

Построение сети и настройка базовых параметров устройства. Настройка сетей VLAN, портов доступа и транковых каналов. Настройка технологии Port Security Настройка протокола DHCP Настройка технологии DHCP Snooping Оборудование:2 коммутатора Cisco Catalyst 2960 1 ПК с программой эмуляции терминала. 1 коммутатор Cisco 3560 консольные кабели для настройки устройств Cisco IOS через порты консоли. Базовая настройка коммутаторов.Присвойте имена устройствам в соответствии с топологией. Назначьте доменное имя cisco.com. Назначьте пароль для привилегированного режима class. Пароль должен храниться в зашифрованном виде. Создайте пользователя admin с паролем cisco, назначьте пользователю максимальный уровень привилегий. Пароль должен храниться в зашифрованном виде. Произведите настройку протокола удаленного доступа к консоли SSH version 2 Настройка сетей VLAN, портов доступа и транковых каналов.Произведите настройку виртуальных локальных сетей, портов доступа и транковых каналов. Отключите натранковых интерфейсах протокол DTP. Отключение протокола DTP SW1(config-if)#switchport nonegotiate Настройка технологии Port SecurityПроизведите настройку Port Security на портах доступа коммутаторов второго уровня. Настройка протокола DHCP Произведите настройку протокола DHCP на коммутаторе третьего уровня. Настройка технологии DHCP Snooping на коммутаторах второго уровня. SW1(config)# ip dhcp snooping SW1(config)# ip dhcp snooping vlan [10,20] SW1(config)# ip dhcp snooping database flash:/dhcpsnoop.db Настройка доверенного порта на интерфейсе коммутатора. SW1(config-if)# ip dhcp snooping trust Проверка работоспособности DHCP Snooping SW1(config-if)# show ip dhcp snooping SW1(config-if)# show ip dhcp snooping binding Контрольные вопросы: Принцип атаки DHCP Spoofing Принцип работы DHCP Snooping ЛАБОРАТОРНАЯ РАБОТА № 4«Настройка ARP инспекци» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Таблица №1. Адресация.

Таблица №2. Назначение сети VLAN

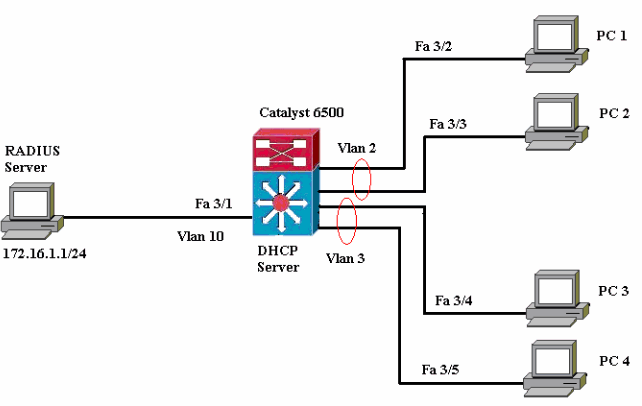

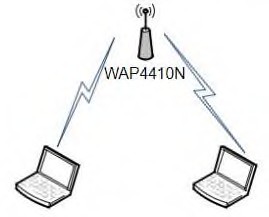

Построение сети и настройка базовых параметров устройства. Настройка сетей VLAN, портов доступа и транковых каналов. Настройка технологии Port Security Настройка протокола DHCP Настройка технологии DHCP Snooping Настройка Dynamic ARP Inspection Оборудование:2 коммутатора Cisco Catalyst 2960 1 ПК с программой эмуляции терминала. 1 коммутатор Cisco 3560 консольные кабели для настройки устройств Cisco IOS через порты консоли. Базовая настройка коммутаторов.Присвойте имена устройствам в соответствии с топологией. Назначьте доменное имя cisco.com. Назначьте пароль для привилегированного режима class. Пароль должен храниться в зашифрованном виде. Создайте пользователя admin с паролем cisco, назначьте пользователю максимальный уровень привилегий. Пароль должен храниться в зашифрованном виде. Произведите настройку протокола удаленного доступа к консоли SSH version 2 Настройка сетей VLAN, портов доступа и транковых каналов.Произведите настройку виртуальных локальных сетей, портов доступа и транковых каналов. Отключите натранковых интерфейсах протокол DTP. Отключение протокола DTP SW1(config-if)#switchport nonegotiate Настройка технологии Port SecurityПроизведите настройку Port Security на портах доступа коммутаторов второго уровня Настройка технологии Dynamic ARP Inspection на коммутаторах второго уровня.SW1(config)# ip arp inspection vlan [10,20] Настройка доверенного порта на интерфейсе коммутатора. SW1(config-if)# ip arp inspection trust Проверка работоспособности Dynamic ARP Inspection SW1(config)# show ip arp inspection vlan [10,20] Контрольные вопросы: Принцип работы протокола ARP. Описание атаки на протокол ARP. Способы зажиты атак на протокол ARP. ЛАБОРАТОРНАЯ РАБОТА № 5«Настройка протокола 802.1x на коммутаторе» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Рис.1. Топология сети. Цели: Включите аутентификацию 802.1x и привязанные функции на Портах FastEthernet. Сервер RADIUS подключения к VLAN 10 позади Порта FastEthernet 3/1. Конфигурация сервера DHCP для двух пулов IP, один для клиентов в VLAN 2 и другом для клиентов в VLAN 3. Маршрутизация между сетями VLAN для установки подключения между клиентами после выполнения аутентификации. Оборудование: Catalyst 6500, который выполняет Релиз прогрммного обеспечения Catos 8.5 (6) на Supervisor Engine и программном обеспечении Cisco IOS версии 12.1(18)SFX на MSFC RADIUS-сервер Клиенты ПК, поддерживающие аутентификацию 802.1x. Ход работы: Console (enable) set system name Cat6K System name set. !--- Sets the hostname for the switch. Cat6K> (enable) set localuser user admin password cisco Added local user admin. Cat6K> (enable) set localuser authentication enable LocalUser authentication enabled !--- Uses local user authentication to access the switch. Cat6K> (enable) set vtp domain cisco VTP domain cisco modified !--- Domain name must be configured for VLAN configuration. Cat6K> (enable) set vlan 2 name VLAN2 VTP advertisements transmitting temporarily stopped, and will resume after the command finishes. Vlan 2 configuration successful !--- VLAN should be existing in the switch !--- for a successsful authentication. Cat6K> (enable) set vlan 3 name VLAN3 VTP advertisements transmitting temporarily stopped, and will resume after the command finishes. Vlan 3 configuration successful !--- VLAN names will be used in RADIUS server for VLAN assignment. Cat6K> (enable) set vlan 4 name AUTHFAIL_VLAN VTP advertisements transmitting temporarily stopped, and will resume after the command finishes. Vlan 4 configuration successful !--- A VLAN for non-802.1x capable hosts. Cat6K> (enable) set vlan 5 name GUEST_VLAN VTP advertisements transmitting temporarily stopped, and will resume after the command finishes. Vlan 4 configuration successful !--- A VLAN for failed authentication hosts. Cat6K> (enable) set vlan 10 name RADIUS_SERVER VTP advertisements transmitting temporarily stopped, and will resume after the command finishes. Vlan 10 configuration successful !--- This is a dedicated VLAN for the RADIUS Server. Cat6K> (enable) set interface sc0 10 172.16.1.2 255.255.255.0 Interface sc0 vlan set, IP address and netmask set. !--- Note: 802.1x authentication always uses the !--- sc0 interface as the identifier for the authenticator !--- when communicating with the RADIUS server. Cat6K> (enable) set vlan 10 3/1 VLAN 10 modified. VLAN 1 modified. VLAN Mod/Ports  10 3/1 !--- Assigns port connecting to RADIUS server to VLAN 10. Cat6K> (enable) set radius server 172.16.1.1 primary 172.16.1.1 with auth-port 1812 acct-port 1813 added to radius server table as primary server. !--- Sets the IP address of the RADIUS server. Cat6K> (enable) set radius key cisco Radius key set to cisco !--- The key must match the key used on the RADIUS server. Cat6K> (enable) set dot1x system-auth-control enable dot1x system-auth-control enabled. Configured RADIUS servers will be used for dot1x authentication. !--- Globally enables 802.1x. !--- You must specify at least one RADIUS server before !--- you can enable 802.1x authentication on the switch. Cat6K> (enable) set port dot1x 3/2-48 port-control auto Port 3/2-48 dot1x port-control is set to auto. Trunking disabled for port 3/2-48 due to Dot1x feature. Spantree port fast start option enabled for port 3/2-48. !--- Enables 802.1x on all FastEthernet ports. !--- This disables trunking and enables portfast automatically. Cat6K> (enable) set port dot1x 3/2-48 auth-fail-vlan 4 Port 3/2-48 Auth Fail Vlan is set to 4 !--- Ports will be put in VLAN 4 after three !--- failed authentication attempts. Cat6K> (enable) set port dot1x 3/2-48 guest-vlan 5 Ports 3/2-48 Guest Vlan is set to 5 Cat6K> (enable) switch console Trying Router-16... Connected to Router-16. Type ^C^C^C to switch back... !--- Transfers control to the routing module (MSFC). Router>enable Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#interface vlan 10 Router(config-if)#ip address 172.16.1.3 255.255.255.0 !--- This is used as the gateway address in RADIUS server. Router(config-if)#no shut Router(config-if)#interface vlan 2 Router(config-if)#ip address 172.16.2.1 255.255.255.0 Router(config-if)#no shut !--- This is the gateway address for clients in VLAN 2. Router(config-if)#interface vlan 3 Router(config-if)#ip address 172.16.3.1 255.255.255.0 Router(config-if)#no shut !--- This is the gateway address for clients in VLAN 3. Router(config-if)#exit Router(config)#ip dhcp pool vlan2_clients Router(dhcp-config)#network 172.16.2.0 255.255.255.0 Router(dhcp-config)#default-router 172.16.2.1 !--- This pool assigns ip address for clients in VLAN 2. Router(dhcp-config)#ip dhcp pool vlan3_clients Router(dhcp-config)#network 172.16.3.0 255.255.255.0 Router(dhcp-config)#default-router 172.16.3.1 !--- This pool assigns ip address for clients in VLAN 3. Router(dhcp-config)#exit Router(config)#ip dhcp excluded-address 172.16.2.1 Router(config)#ip dhcp excluded-address 172.16.3.1 !--- In order to go back to the Switching module, !--- enter Ctrl-C three times. Router# Router#^C Cat6K> (enable) Cat6K> (enable) show vlan VLAN Name Status IfIndex Mod/Ports, Vlans  default active 6 2/1-2 3/2-48VLAN2 active 83 VLAN3 active 84 AUTHFAIL_VLAN active 85 GUEST_VLAN active 86 10 RADIUS_SERVER active 87 3/1 1002 fddi-default active 78 1003 token-ring-default active 81 1004 fddinet-default active 79 1005 trnet-default active 80 !--- Output suppressed. !--- All active ports will be in VLAN 1 (except 3/1) before authentication. Cat6K> (enable) show dot1x PAE Capability Authenticator Only Protocol Version 1 system-auth-control enabledmax-req 2 quiet-period 60 seconds re-authperiod 3600 seconds server-timeout 30 seconds shutdown-timeout 300 seconds supp-timeout 30 seconds tx-period 30 seconds ! Verifies dot1x status before authentication. Контрольные вопросы: Описание и принцип работы протокола 802.1x Описание протокола Radius. ЛАБОРАТОРНАЯ РАБОТА № 6«Обеспечение безопасности WI-FI соединений» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова" Цельработы: Изучение механизмов обеспечения безопасности беспроводной Wi-Fi сети на базе Windows клиентов. Изучаемыетехнологии: Шифрование WEP/WPA/WPA2/AES. Фильтрация MAC-адресов.Запрет широковещания SSID. Порядоквыполненияработы: Соберите топологию сети, представленную на рисунке 1.  Рисунок 1. Сеть «Ad–Hoc». Настройте сеть в режиме Ad-Hoc,используя два ноутбука, на основе WEP– шифрования. 3.Используя утилиту «Speed Test» сравните полезную пропускную способность канала до и после использования WEP шифрования. Соберите топологию, представленную на рисунке 2.  Настройте защищенную беспроводную сеть (режим инфраструктуры) с использованием WEP шифрования. Используя утилиту «Speed Test» сравните полезную пропускную способность канала до и после использования WEP шифрования. Используя утилиту «Wireshark» осуществите перехват пакетов. Изучите содержимое перехваченных пакетов до и после применения шифрования. Расскажите о результатах преподавателю. Контрольные вопросы: Описать принцип работы алгоритма WEP Описать принцип работы алгоритма WAP ЛАБОРАТОРНАЯ РАБОТА № 7«Настройка протокола NetFlow» (2 часа) ПМ.03 «Эксплуатация объектов сетевой инфраструктуры» МДК.03.02 Безопасность компьютерных сетей Составители(авторы) ВилковА.Н. преподаватель ФГБОУ ВО "РЭУ им. Г.В.Плеханова"  Топология ТопологияТаблица адресации

Задачи Часть 1. Создание сети и настройка базовых параметров устройств Часть 2. Настройка NetFlow на маршрутизаторе Часть 3. Анализ NetFlow с помощью интерфейса командной строки Часть 4. Изучение ПО сбора данных и анализатора NetFlow Лабораторная работа. Сбор и анализ данных NetFlow Исходные данные/сценарий NetFlow — это технология Cisco IOS, предоставляющая статистические данные о пакетах, проходящих через маршрутизатор или многоуровневый коммутатор Cisco. NetFlow обеспечивает контроль сети и безопасности, планирование сетевых ресурсов, анализ трафика и учёт IP. Важно не путать назначение и результаты NetFlow с назначением и результатами оборудования и программного обеспечения для сбора пакетов. Средства сбора пакетов записывают всю входящую и исходящую информацию сетевого устройства для последующего анализа, в то время как NetFlow собирает только определённую статистическую информацию. Flexible NetFlow — это новейшая версия технологии NetFlow, которая расширяет возможности первоначального протокола NetFlow, позволяя настраивать параметры анализа трафика. Flexible NetFlow использует формат экспорта версии 9. Начиная с Cisco IOS версии 15.1, поддерживаются многие полезные команды Flexible NetFlow. В этой лабораторной работе вам потребуется настроить NetFlow для сбора данных входящих и исходящих пакетов. С помощью команды show вы сможете проверить, что NetFlow находится в рабочем состоянии и осуществляет сбор статистических данных. Вы также рассмотрите доступные варианты ПО сборщика данных и анализатора NetFlow. Примечание. В практических лабораторных работах CCNA используются маршрутизаторы с интеграцией сервисов Cisco 1941 (ISR) под управлением ОС Cisco IOS версии 15.2(4) M3 (образ universalk9). Возможно использование других маршрутизаторов и версий Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ. Точные идентификаторы интерфейсов указаны в сводной таблице интерфейсов маршрутизаторов в конце лабораторной работы. Примечание. Убедитесь, что предыдущие настройки маршрутизаторов и коммутаторов удалены, и они не содержат файла загрузочной конфигурации. Если вы не уверены в этом, обратитесь к инструктору. Необходимые ресурсы:  Часть 1: Построение сети и базовая настройка устройствВ части 1 вам предстоит настроить топологию сети и сделать базовую настройку устройств. Шаг 1: Подключите кабели в сети в соответствии с топологией. Шаг 2: Выполните запуск и перезагрузку маршрутизаторов. Шаг 3: Произведите базовую настройку маршрутизаторов. Отключите поиск DNS. Настройте имена устройств в соответствии с топологией. Назначьте class в качестве зашифрованного пароля доступа к привилегированному режиму. © Корпорация Cisco и/или её дочерние компании, 201 4. Все права защищены. В данном документе содержится общедоступная информация корпорации Cisco. Страница 2 из 7  Лабораторная работа. Сбор и анализ данных NetFlow Назначьте cisco в качестве пароля консоли и виртуального терминала VTY и включите запрос пароля при подключении. Зашифруйте пароли. Настройте баннер MOTD (сообщение дня) для предупреждения пользователей о запрете несанкционированного доступа. Настройте logging synchronous на линии консоли. Настройте тактовую частоту на всех последовательных интерфейсах DCE на 128000. Настройте IP-адреса, как указано в таблице адресации. Настройте OSPF с использованием идентификатора процесса 1 и объявите все сети. Интерфейсы Ethernet должны быть пассивными. Создайте учётную запись в локальной базе данных на маршрутизаторе R3 с именем пользователя admin и паролем cisco и с уровнем привилегий 15. На маршрутизаторе R3 включите службу HTTP и настройте проверку подлинности пользователей HTTP с помощью локальной базы данных. Скопируйте текущую конфигурацию в файл загрузочной конфигурации. Шаг 4: Настройте узлы. Шаг 5: Проверьте связь между конечными устройствами. Все устройства должны иметь возможность отправлять эхо-запросы другим устройствам в топологии. При необходимости устраните неисправности, пока связь между конечными устройствами не будет установлена. Примечание. Для успешной передачи эхо-запросов может потребоваться отключение брандмауэра на ПК. |