диплом епта. Диплом оконч. Профессиональнопедагогический колледж

Скачать 2.08 Mb. Скачать 2.08 Mb.

|

|

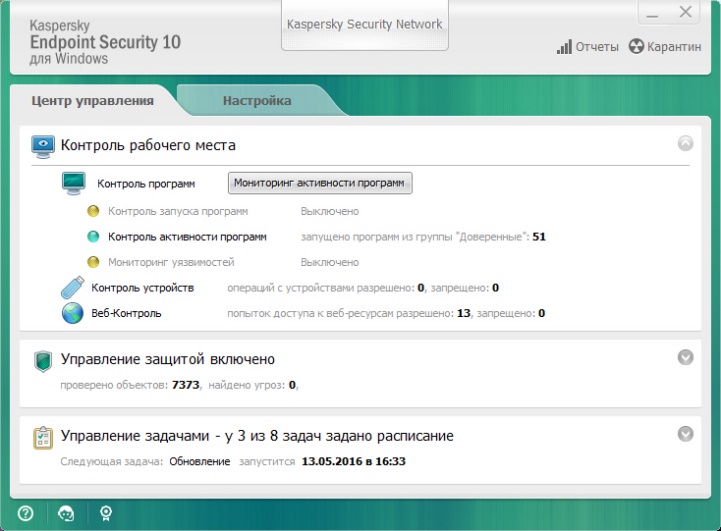

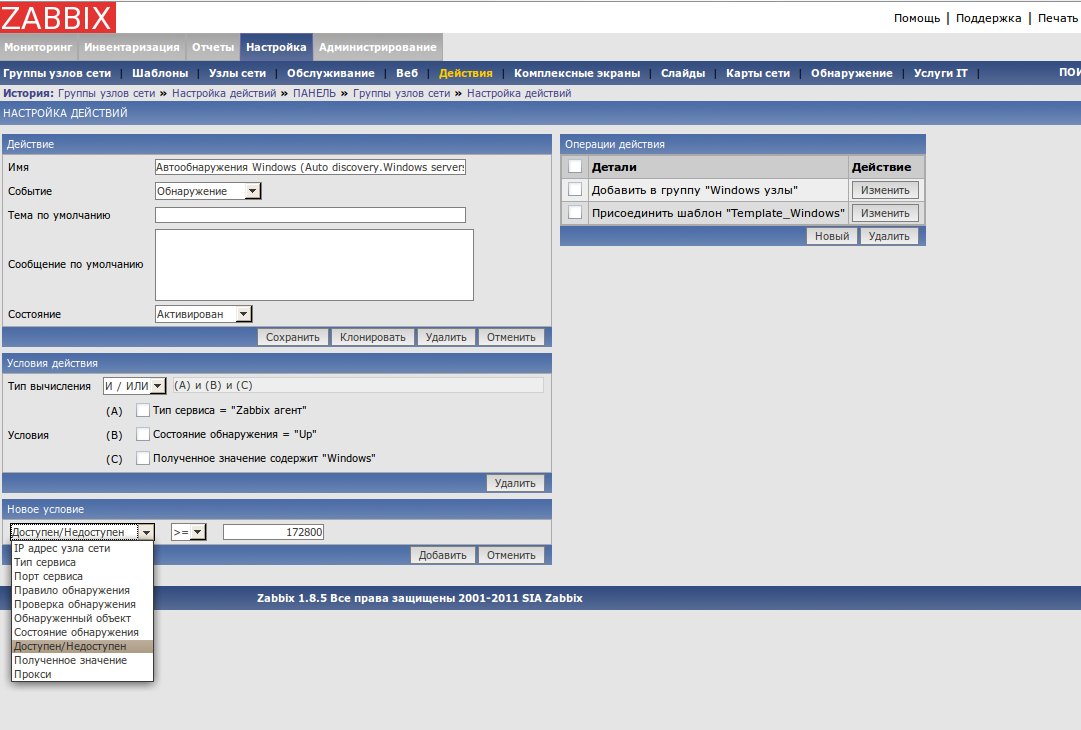

1.4 Проверка технического состояния программно-аппаратных средств обеспечения информационной безопасности Для проверки технического состояния используемых в ПАО НК «РуссНефть» необходимо проверить: корректную работу программного обеспечения; работоспособность программных средств. По регламенту проверки работоспособности программно-аппаратных средств в компании необходимо периодически перезагружать компьютерное оборудование, программы мониторинга, а также удалять логи старше месяца для освобождения места для новых. Для проверки работоспособности программ достаточно войти в их диалоговые окна. Диалоговые окна программ представлены на рисунках 9 и 10.  Рисунок 9 – Главное окно антивируса Касперского  Рисунок 10 – Главное окно Zabbix 2 Разработка системы защищённой работы пользователей с различным уровнем доступа в информационной системе компании 2.1 Определение требований к проектируемой системе Компания ПАО НК «РуссНефть» занимается разработкой месторождений нефти по всей Российской федерации и СНГ, а также обеспечивает транспортировку по всей стране и за рубежом. Чертежи установок, транспортные пути и другие документы, содержащие ценную информацию передаются по беспроводным каналам и не подлежат передаче третьим лицам. Для обеспечения конфиденциальности и целостности информации требуется разработать перечень требований к проектируемой системе безопасности. Техническое задание представляет собой комплекс мер и описывает требования, необходимые для соблюдения при установке, настройке и использования программного обеспечения. Стандартное техническое задание содержит [10]: цель создания (модернизации) системы; требования к системе; необходимые работы для создания системы; порядок контроля новой системы. Назначение системы защиты состоит в создании защищённых каналов передачи информации с помощью технологии беспроводной передачи информации и исключении несанкционированного доступа к информации [9]:. Система должна быть стабильная, устойчивая к сбоям, а также обеспечивать высокий уровень защиты, затрачивая как можно минимум ресурсов. Также стоимость установки системы защиты не должна превышать стоимость рисков, что сделает её рентабельной и эффективной. Для интеграции системы защиты необходимо произвести установку программного обеспечения на компьютерное оборудование, обеспечивающее передачу информации. После установки и настройки программного решения безопасности необходимо протестировать передачу информации и проверить степень защиты, передав сообщения между офисами. 2.2 Выбор программно-аппаратных средств проектируемой системы для информационной системы компании Для обеспечения информационной безопасности при передаче с помощью беспроводных технологий в ПАО НК «РуссНефть» рекомендуется использовать программно-аппаратные средства использующие методы шифрования информации при передаче для её защиты от несанкционированного доступа. Такое решение обусловлено относительно простой реализацией без глобальных изменений в системе компании, однако при данном методе защиты от несанкционированного доступа будет обеспечиваться высокий уровень защиты, так как вся передаваемая информация будет зашифрована. На данный момент в ПАО НК «РуссНефть» отсутствует программно-аппаратное решение по защите передаваемой информации, а также по её шифрованию. Для исключения несанкционированного доступа к информации на рынке программного и программно-аппаратного обеспечения были выбраны следующие решения, использующие шифрования при передаче информации (таблица 3). Таблица 3 – Сравнение наиболее популярных и эффективных решений для защиты информации от несанкционированного доступа

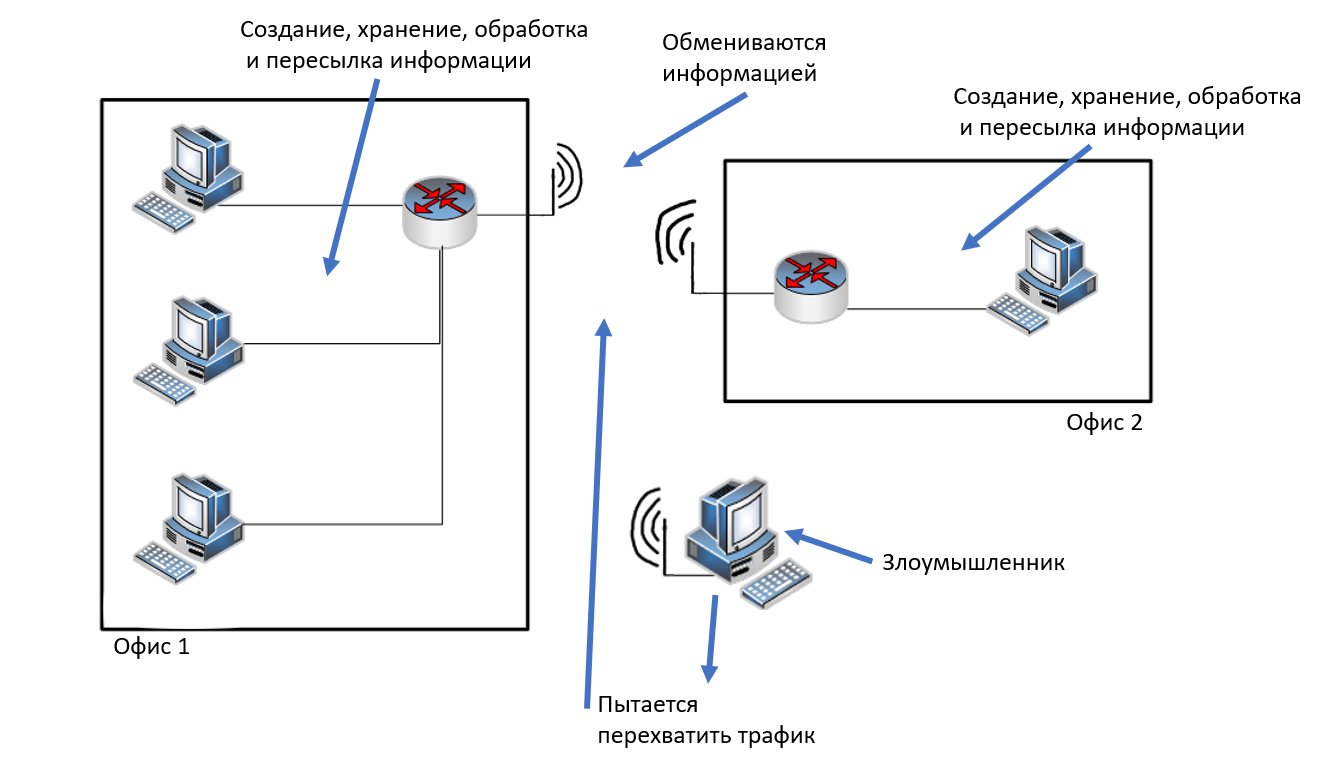

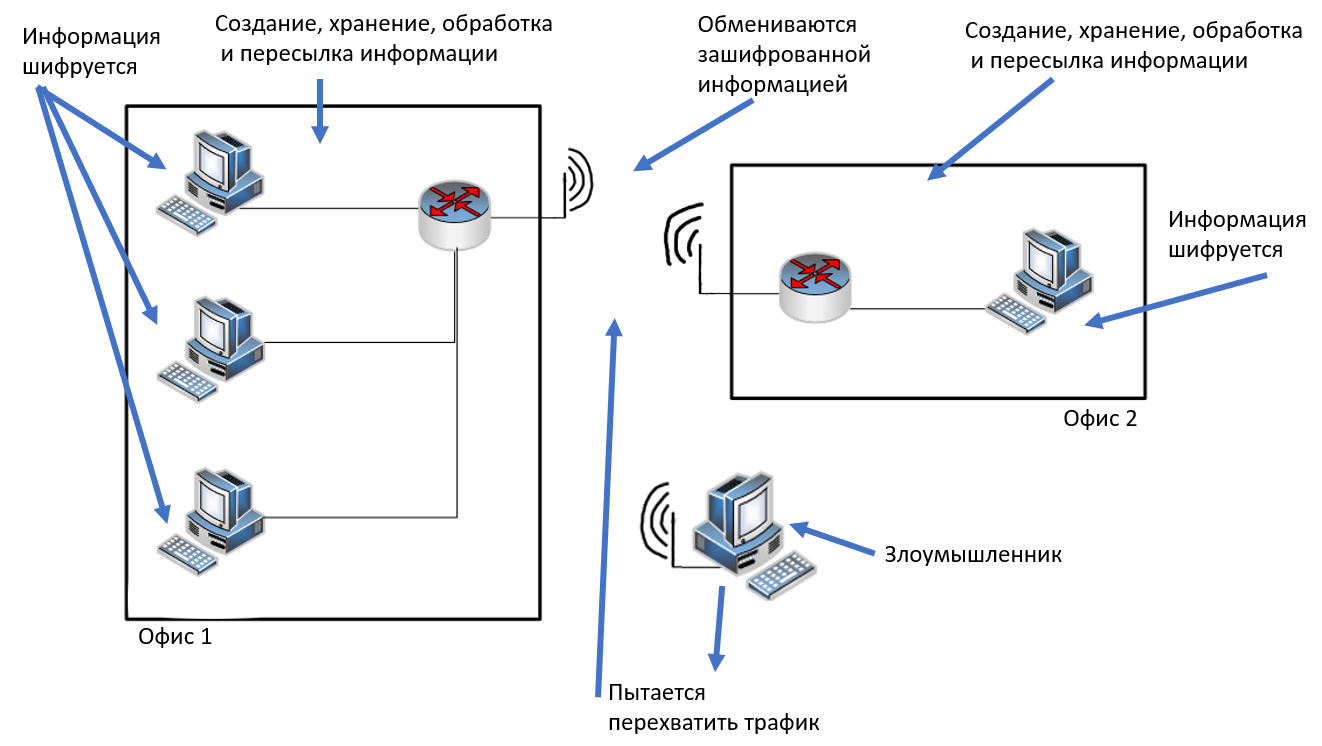

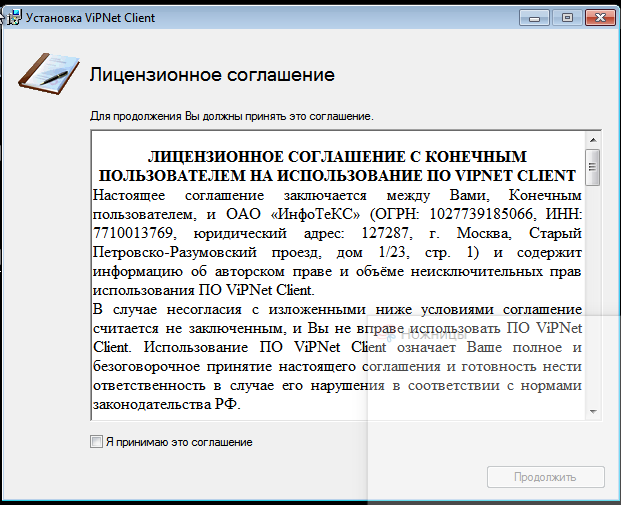

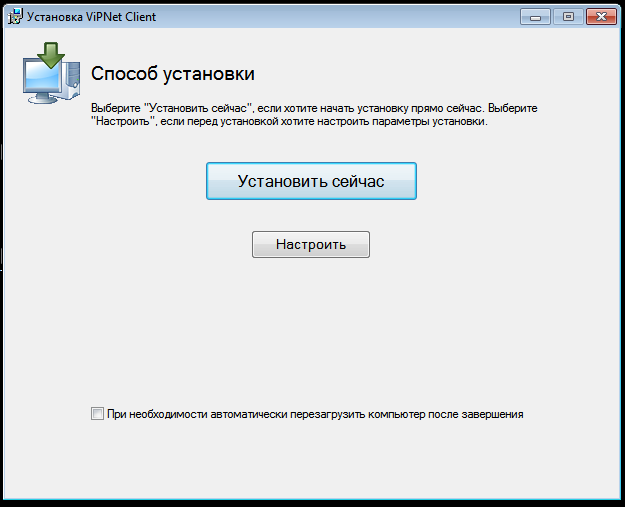

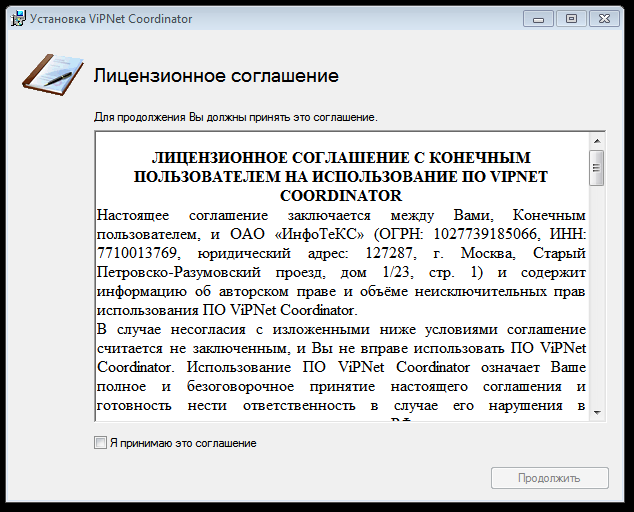

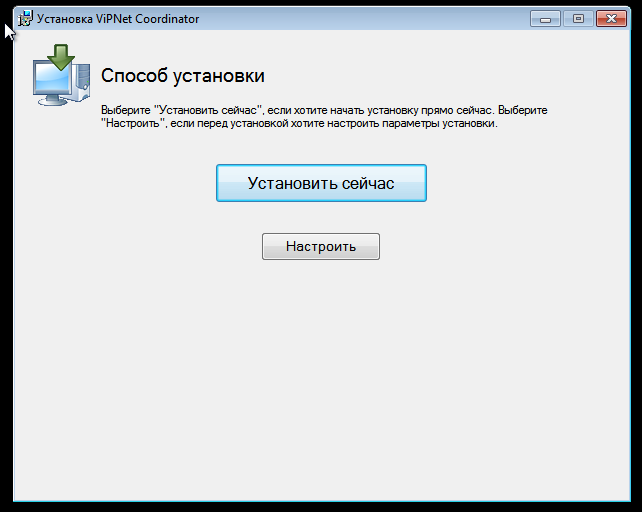

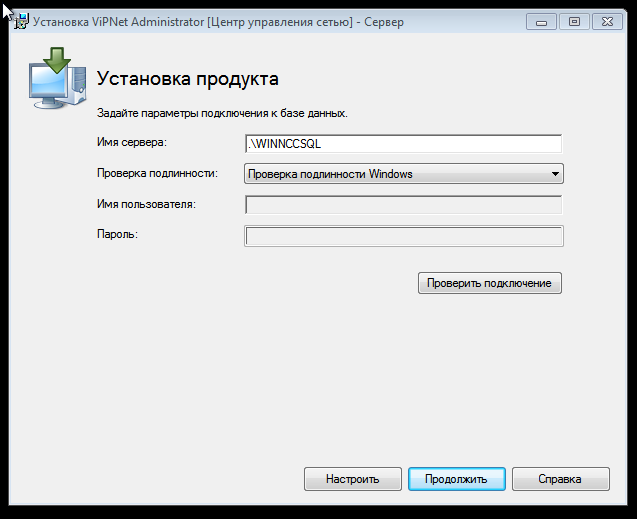

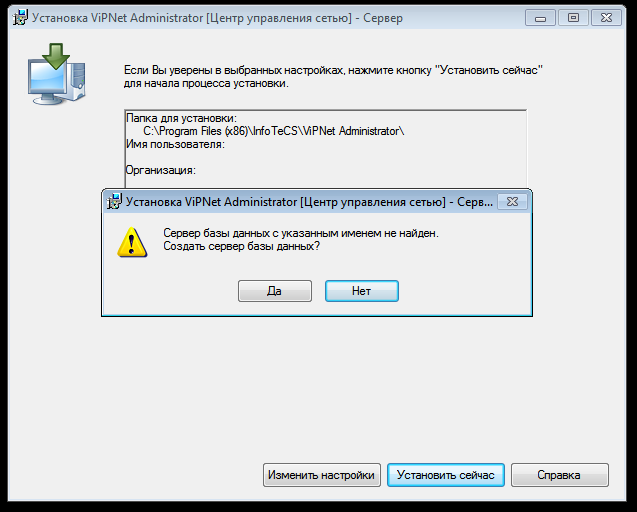

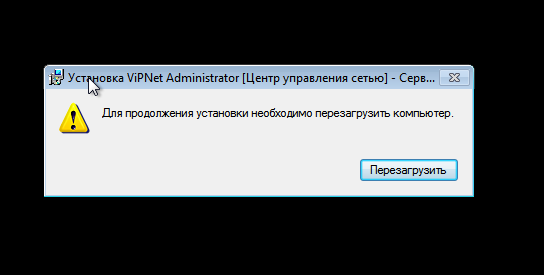

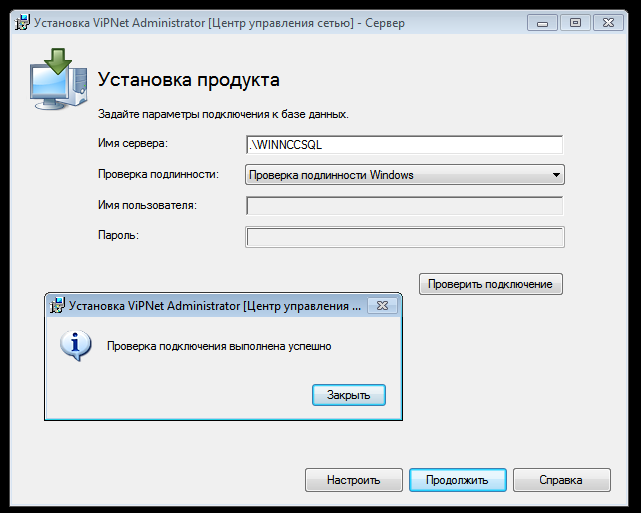

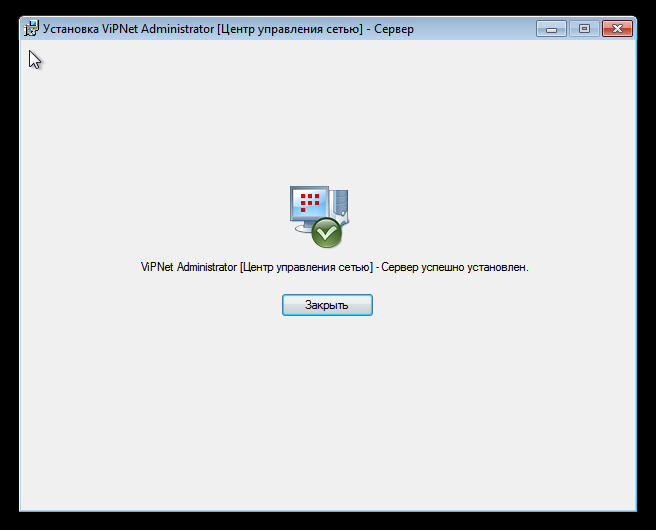

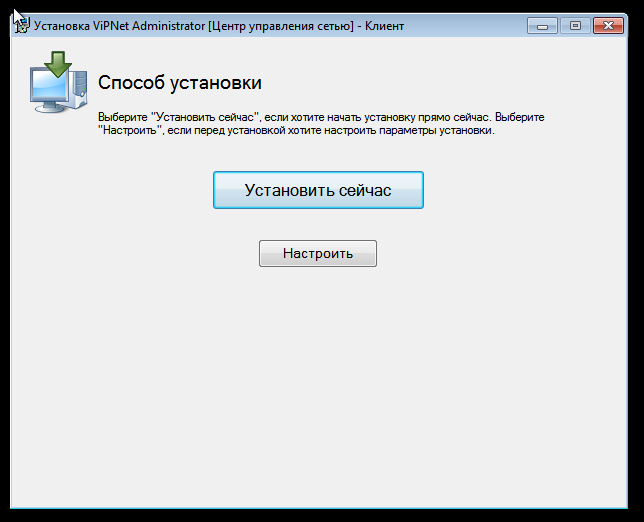

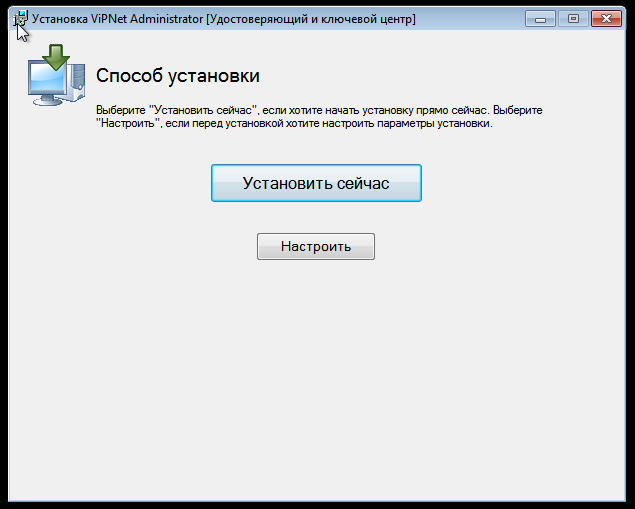

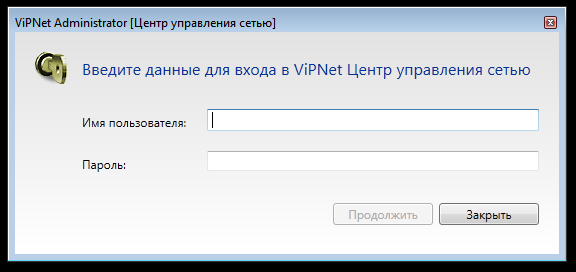

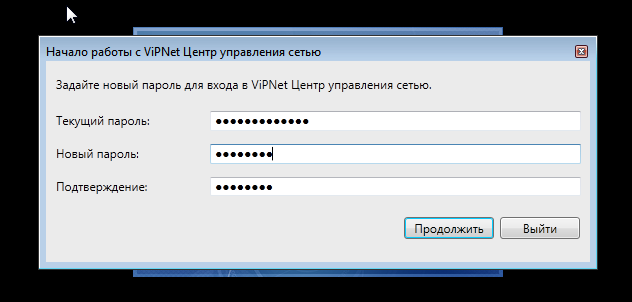

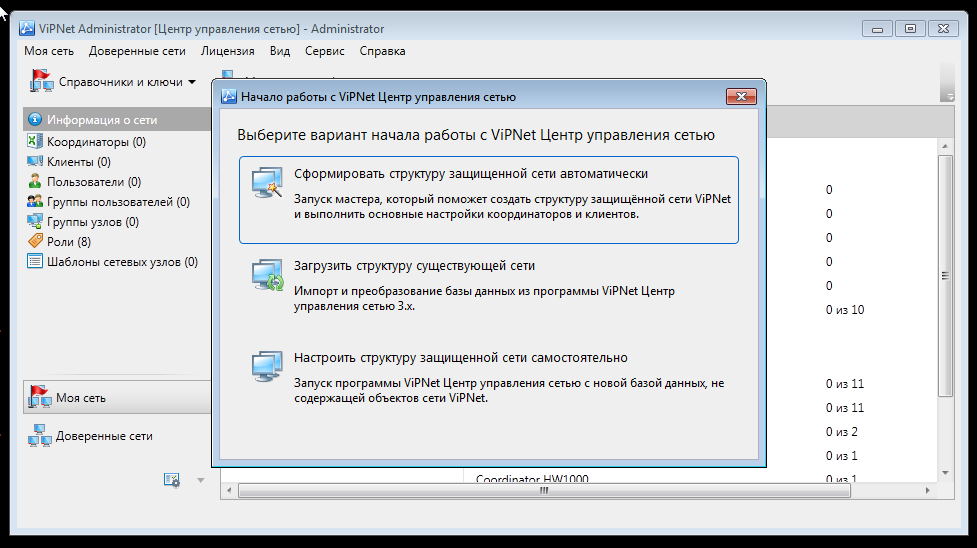

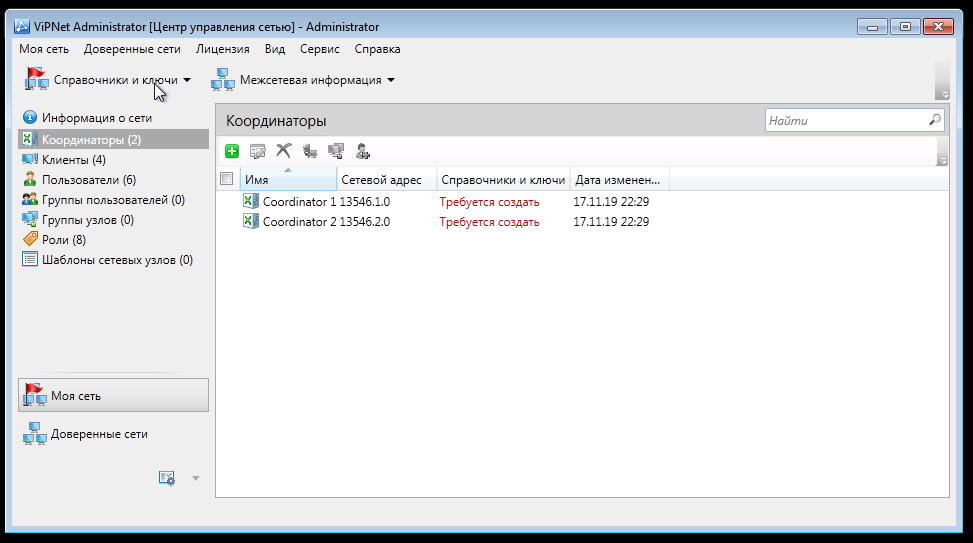

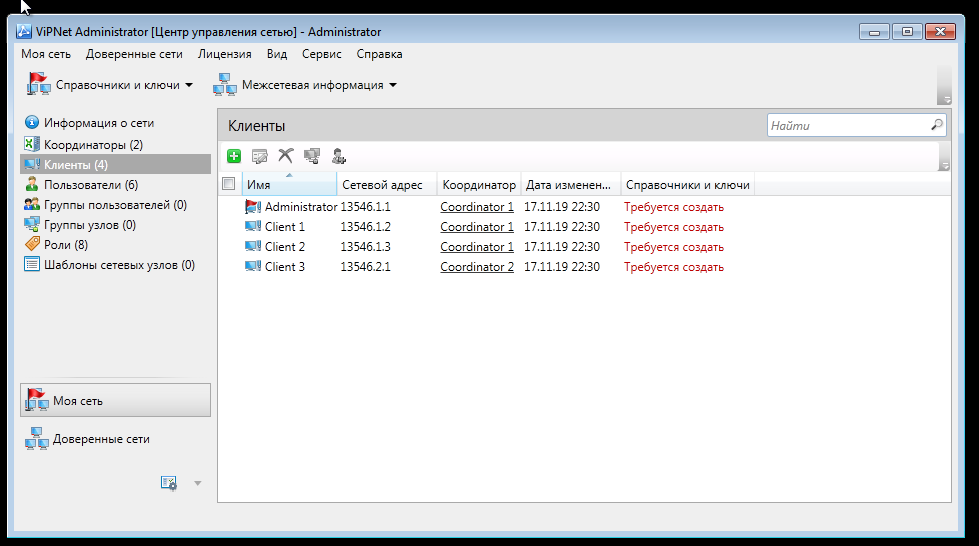

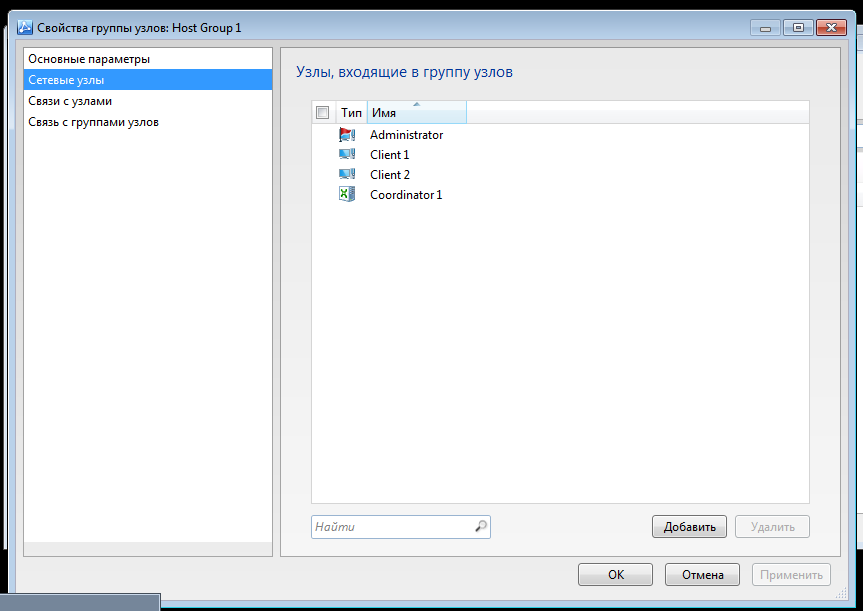

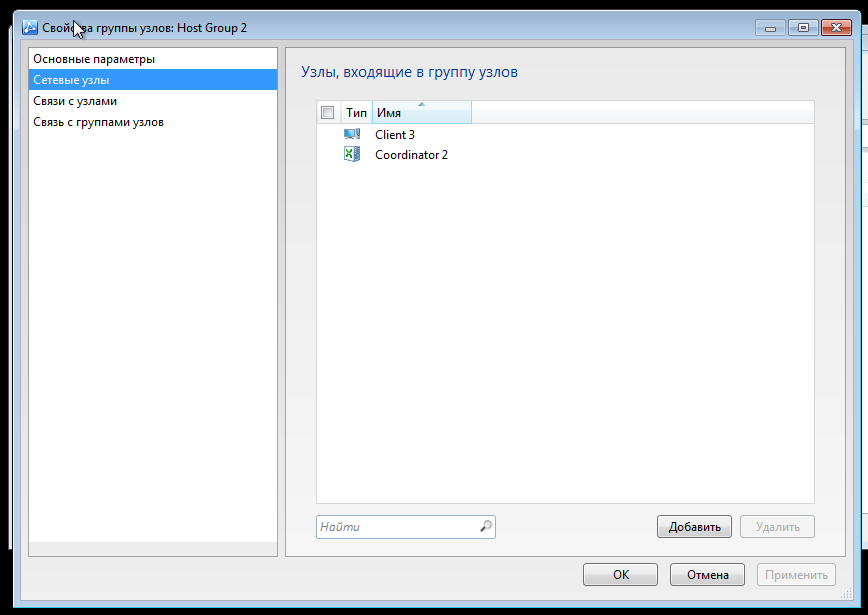

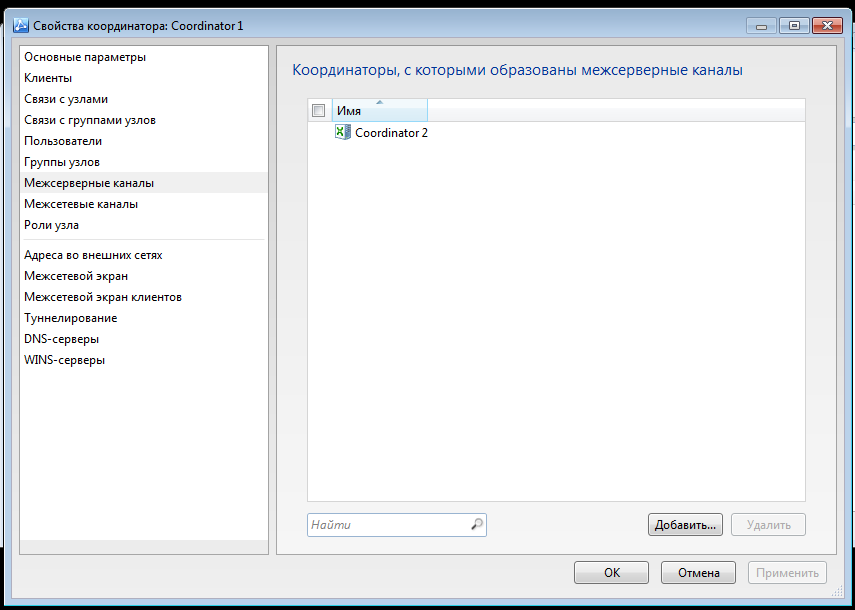

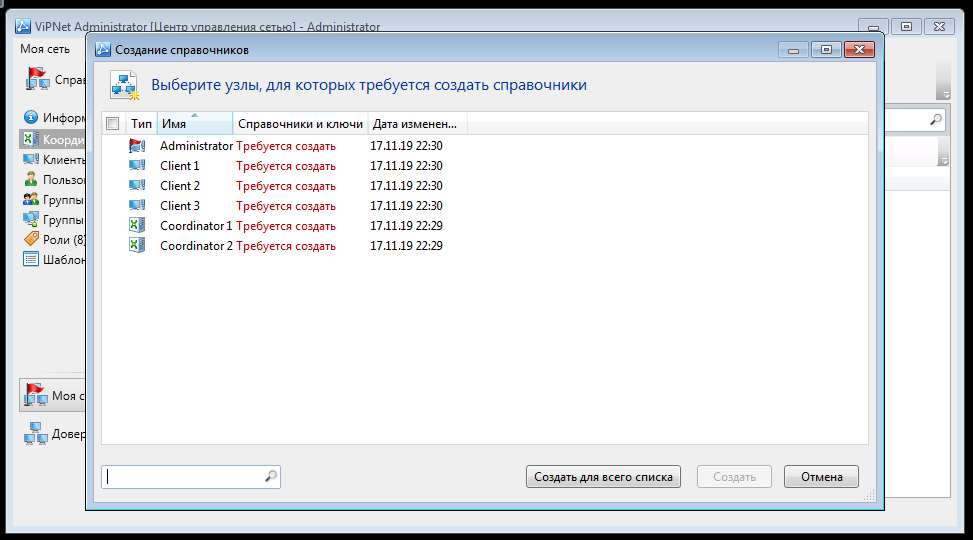

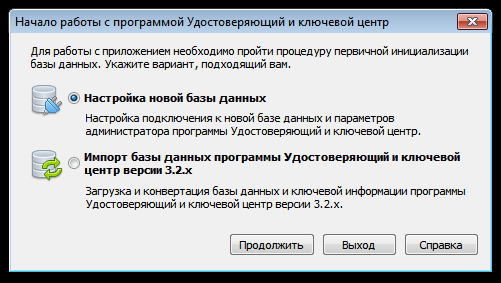

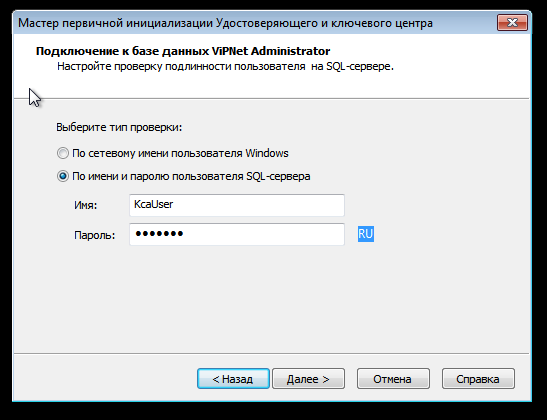

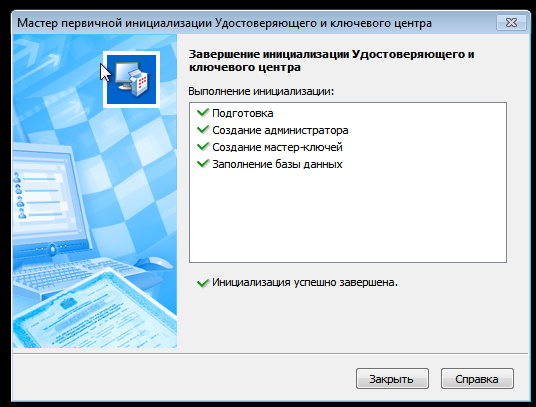

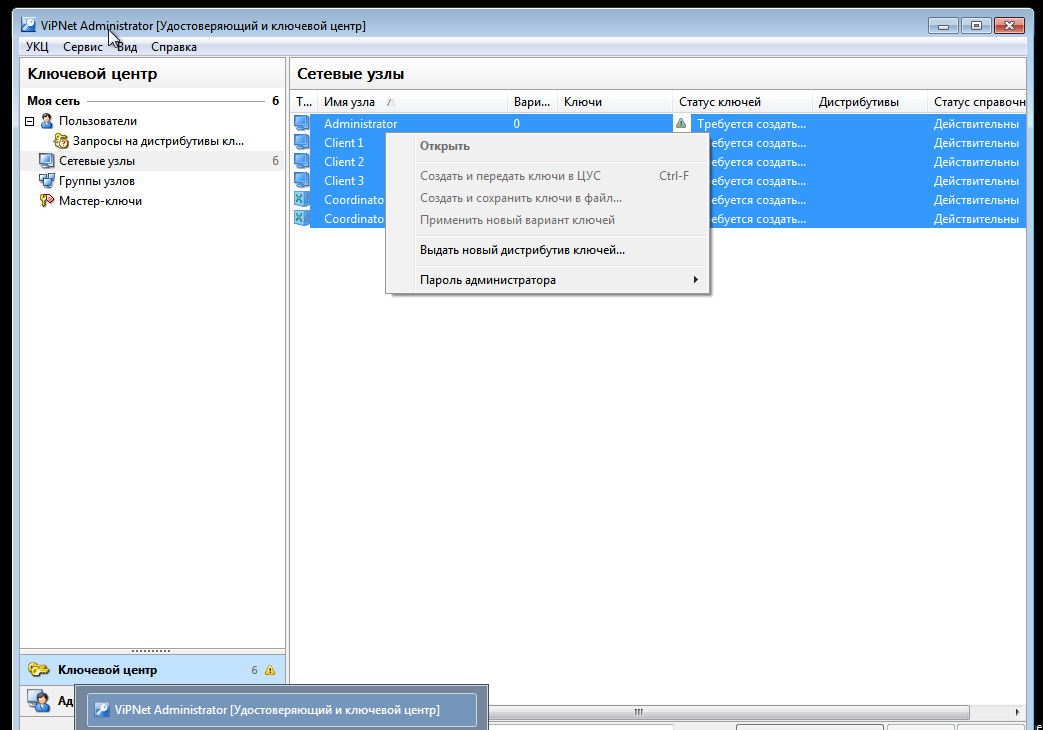

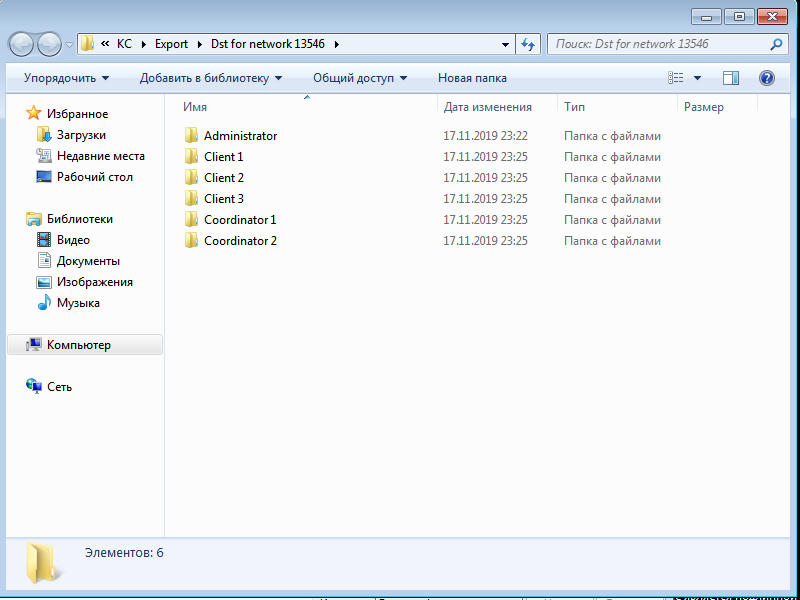

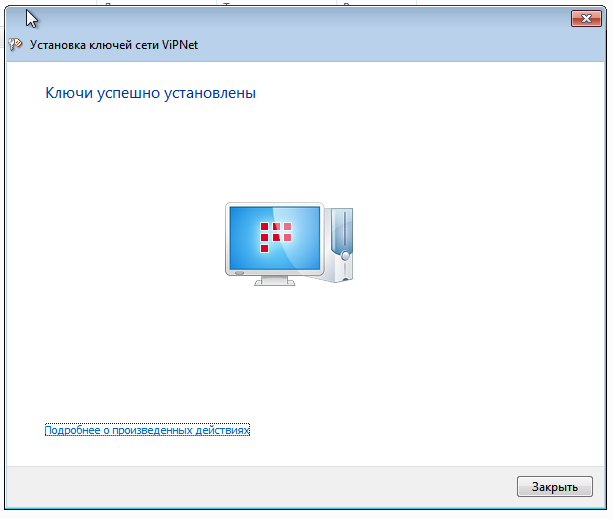

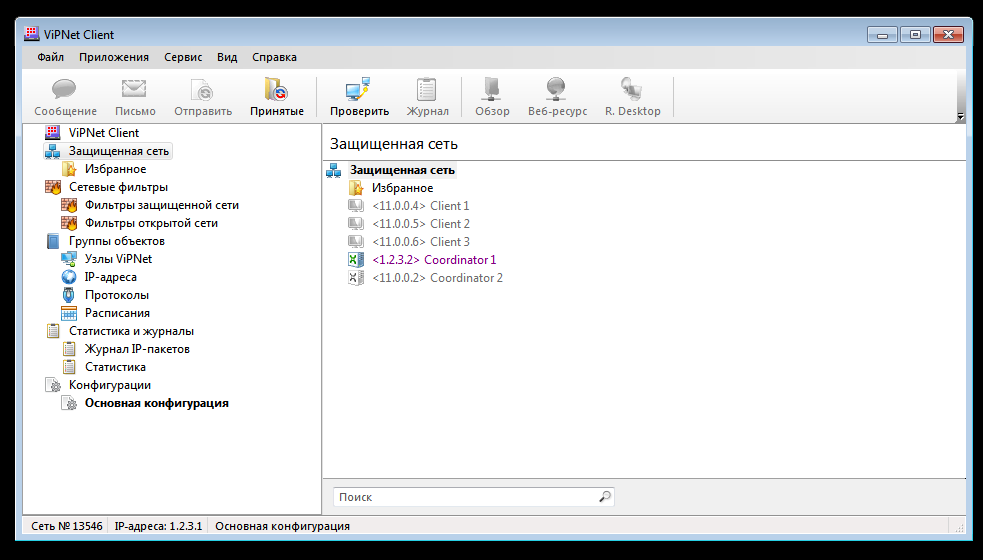

На основе рассмотрения наиболее популярных решений для обеспечения информационной безопасности от несанкционированного проникновения и следственной кражи информации, а также их функционала, простоты реализации, эффективности и стоимости, было принято решение обеспечить защиту передачи информации беспроводным способом c использованием программного обеспечения «VIPNet» для компьютеров и серверов. 2.3 Моделирование системы защиты информации Моделирование системы защиты информации настоятельно рекомендуется начинать с анализа существующей действующей модели. Модель системы защиты в ПАО НК «РуссНефть» представлена на рисунке 11.  Рисунок 11 – Модель системы защиты Из указанной на рисунке 9 модели можно заключить, что при передаче информации через беспроводные каналы присутствуют существенные и реальные риски утечки и кражи в силу недостаточного уровня защиты этой информации. Угрозы утечки заключаются в расшифровке трафика, передаваемого между офисов в силу его недостаточного уровня шифрования, что может привести к потерям и убыткам ПАО НК «РуссНефть». На рисунке 12 предложена модернизированная модель системы защиты информации от несанкционированного доступа при передаче по беспроводным каналам и является интеграцией выбранного программного обеспечения VIPNet на компьютеры и маршрутизаторы компании.  Рисунок 12 – Модернизированная система защиты Информация, отправленная с компьютеров, шифруется и передаётся в виде пакетов маршрутизатору. На маршрутизаторах офисов, отвечающих за связь между ними установлено межсетевое взаимодействие, что позволяет создать защищённый туннель, по которому передаётся информация. Благодаря такой системе защиты возможно исключить несанкционированный доступ к информации, передаваемой по беспроводной сети, так как вся информация будет надежно зашифрована. 2.4 Настройка программно-аппаратных средств для обеспечения защиты информации Для создания смоделированной системы защиты информации от несанкционированного доступа при беспроводной передаче необходимо произвести установку и настройку программного обеспечения VIPNet на компьютер администратора, маршрутизаторы и компьютеры сотрудников. Процесс начинается с установки клиентской части программного решения на компьютеры и маршрутизаторы. При начале установки не требуется заполнять формы и рекомендуется установить программное обеспечение по умолчанию. Процесс установки клиента на компьютер сотрудника представлен на рисунках 13-14. Установка координатора на устройство-маршрутизатор представлена на рисунках 15-16.  Рисунок 13 – Установка клиента  Рисунок 14 – Установка клиента  Рисунок 15 – Установка координатора  Рисунок 16 – Установка координатора После установки клиентских приложений необходимо установить: Центр Управления Сетью (ЦУС). Программное обеспечение представляет собой связку из клиентской части для управления и серверной части для хранения и распространения ключей шифрования; Удостоверяющий и Ключевой Центр (УКЦ). Программное обеспечение является клиентским и связывается с базой данных ЦУС, чтобы создать ключи шифрования для всей сети; Сначала требуется установить сервер центра управления сетью: Так как установка базы данных будет производиться на компьютер администратора, не нужно менять настройки по умолчанию. В противном случае необходимо указать IP-адрес компьютера с установленной базой данных (рисунок 17);  Рисунок 17 – Установка Центра Управления Сетью Далее нужно принять предложенные параметры и начать установку. Так как сервера базы данных не было установлено заранее, будет предложена установить его (рисунок 18);  Рисунок 18 – Установка Центра Управления Сетью После установки базы данных необходимо перезагрузить устройство и после перезагрузки продолжится установка сервера центра управления (рисунки 19 и 20);  Рисунок 19 – Установка Центра Управления Сетью  Рисунок 20 – Установка Центра Управления Сетью Установка сервера центра управления завершена успешно (рисунок 21);  Рисунок 21 – Установка Центра Управления Сетью Затем нужно установить клиентскую часть центра управления сетью (рисунок 22);  Рисунок 22 – Установка Центра Управления Сетью Установка удостоверяющего и ключевого центра аналогична (рисунок 23);  Рисунок 23 – Установка Удостоверяющего и Ключевого Центра Установка программного обеспечения завершена. Теперь требуется его инициализация и настройка. Для этого требуется: Запустить центр управления сетью. Появится следующая форма (рисунок 24):  Рисунок 24 – Инициализация ЦУС Нужно ввести учётные данные по умолчанию (логин – Administrator, пароль – Administrator). Далее потребуется снова ввести пароль и сменить его на новый, подтвердив его (рисунок 25):  Рисунок 25 – Инициализация ЦУС Появляется главное окно программы и диалоговое окно о выборе структуры. Требуется выбрать пункт «Настроить структуру защищённой сети самостоятельно (рисунок 26);  Рисунок 26 – Инициализация ЦУС Нужно сформировать структуру сети двух офисов, состоящей из 2 маршрутизаторов и 4 клиентов (рисунки 27 и 28);  Рисунок 27 – Построение структуры защищённой сети  Рисунок 28 – Построение структуры защищённой сети Затем требуется сделать 2 группы узлов – для одного офиса и для второго (рисунки 29 и 30);  Рисунок 29 – Построение структуры защищённой сети  Рисунок 30 – Построение структуры защищённой сети У координаторов нужно выбрать межсерверное взаимодействие для обеспечения связанности офисов (рисунок 31);  Рисунок 31 – Построение структуры защищённой сети Теперь нужно создать справочники для создания ключей шифрования (рисунок 32);  Рисунок 32 – Построение структуры защищённой сети Далее необходимо перейти в удостоверяющий и ключевой центр для первичной настройки и генерации ключей. При первом запуске нужно выбрать пункт «создание новой базы данных» (рисунок 33);  Рисунок 33 – Инициализация УКЦ Понадобится подтвердить имя базы данных по умолчанию. Далее выбрать аутентификацию по имени SQL-пользователя (рисунок 34),  Рисунок 34 – Инициализация УКЦ Инициализация удостоверяющего центра успешно завершена (рисунок 35);  Рисунок 35 – Инициализация УКЦ Нужно зайти во вкладку «сетевые узлы», выделить все и, нажав на выделенное правой кнопкой мыши, выбрать «выдать новый дистрибутив ключей» (рисунок 36);  Рисунок 36 – Формирование ключей шифрования Появившиеся на экране папки требуется распространить по компьютерам и применить находящиеся в них ключи (рисунок 37 и 38);  Рисунок 37 – Формирование ключей шифрования  Рисунок 38 – Применение ключа шифрования После установки ключей на все компьютеры и маршрутизирующие устройства необходимо перезагрузить устройства. 2.5 Тестирование программно-аппаратных средств для обеспечения защиты информации Для проведения тестирования интегрированной системы защиты информации от несанкционированного доступа во время передачи по беспроводным каналам в ПАО НК «РуссНефть» необходимо включить программное обеспечение «VIPNet монитор» и «VIPNet координатор» на компьютерах и маршрутизирующих устройствах соответственно. На рисунке 39 показано главное окно программы «VIPNet монитор», где виден доступный координатор (выделен фиолетовым цветом).  Рисунок 39 – Проверка состояния защищённой сети |