Раздел

Скачать 3.02 Mb. Скачать 3.02 Mb.

|

|

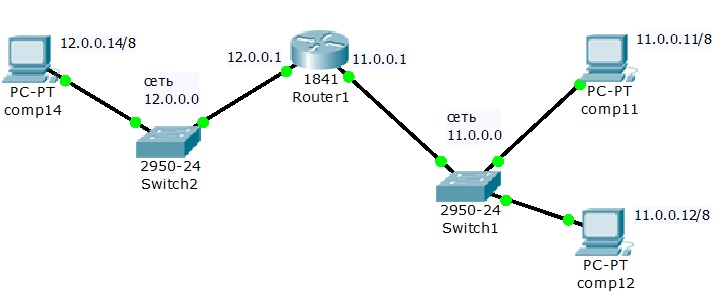

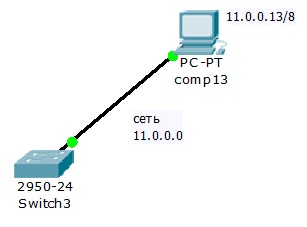

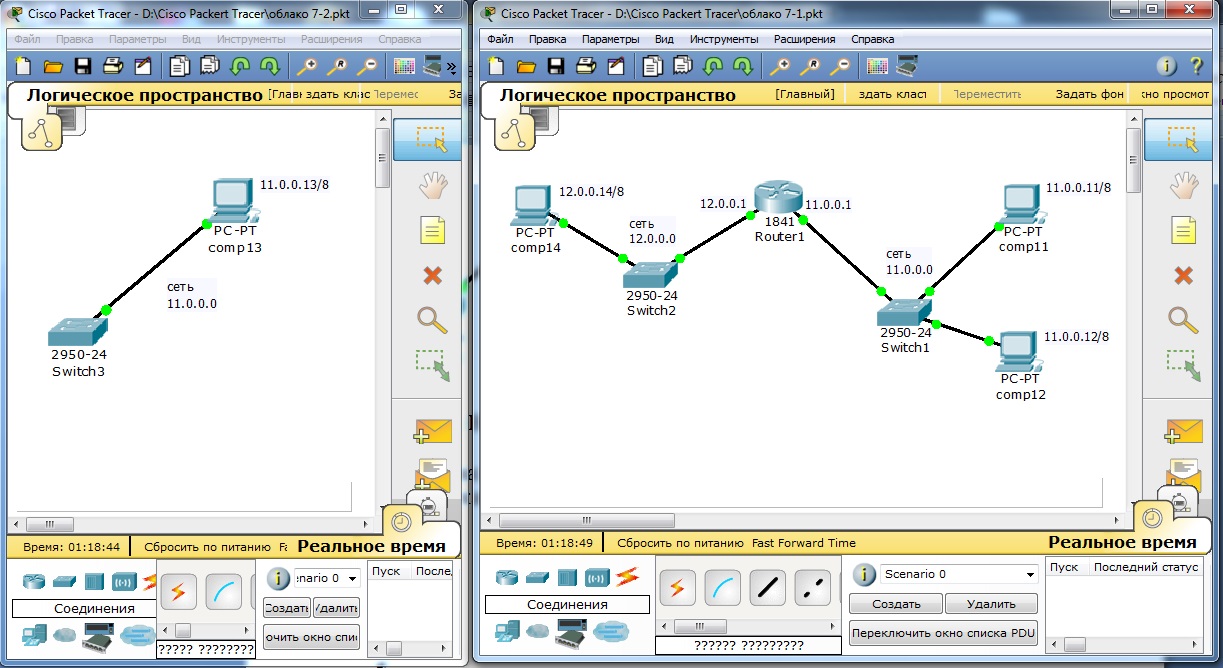

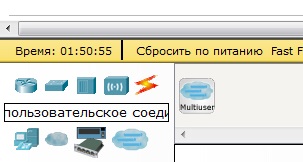

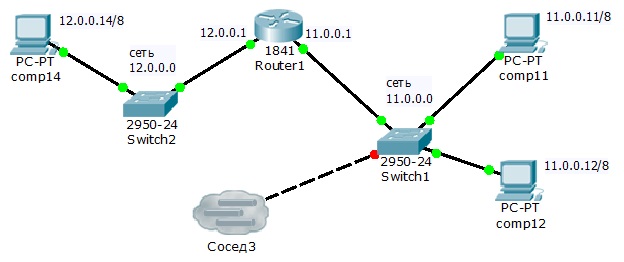

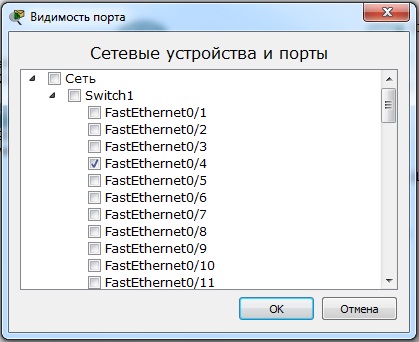

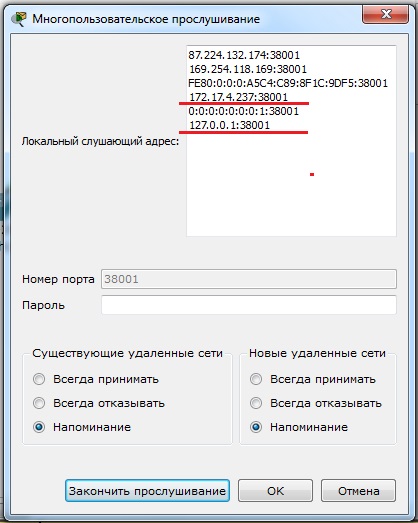

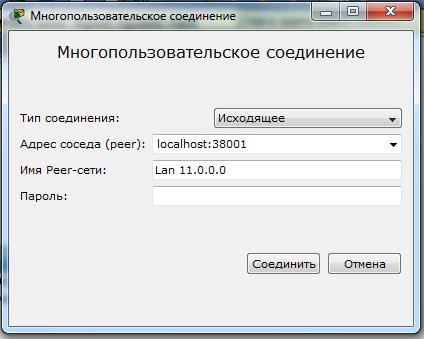

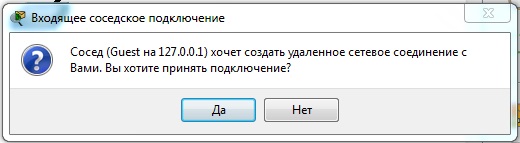

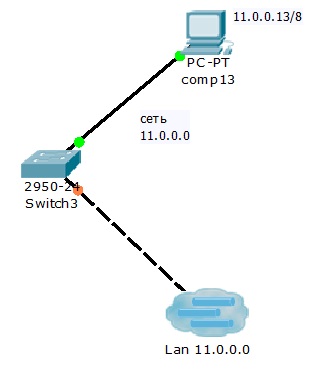

Раздел 9. Многопользовательский режим работы. В программе Cisco Packet Tracer может быть использована функция многопользовательского режима, которая применяется для организации командной работы. Данный режим работы позволяет делать подключение к сетям, одновременно созданным в разных сессиях работающих программ Cisco Packet Tracer на одном или разных компьютерах. В результате, например, на разных компьютерах могут быть созданы отдельные сегменты корпоративной сети, которые могут быть объединены в единую корпоративную сеть с использованием многопользовательского режима работы. Лабораторная работа № 13. Многопользовательский режим работы. В данной работе будет продемонстрировано создание объединенной сети на основе двух разных сетей, созданных в двух отдельно запущенных сессиях программы Cisco Packet Tracer на одном компьютере. Вы создадите две одновременно работающие сессии программы Cisco Packet Tracer, дважды запустив ее на выполнение. В первой открытой сессии программы будет создана и настроены две сети: сеть сеть 1 - 11.0.0.0 и сеть 2 - 12.0.0.0. Во второй сессии программы – сеть 11.0.0.0. Работа в сессии 1. Запустите программу Cisco Packet Tracer (первая сессия) и создайте две сети (сеть 11.0.0.0 и 12.0.0.0) по схеме, представленной на рис.9.1:  Рис.9.1. Первая сессия – сети 11.0.0.0 и 12.0.0.0. Задайте названия устройств, как показано на схеме. Задайте параметры протокола TCP/IP и шлюзы для компьютеров comp11, comp12 и comp14, как показано на схеме (рис.13.1). Работа в сессии 2. Не выключая текущую сессию работающей программы, создайте вторую сессию работы программы, запустив повторно Cisco Packet Tracer и создайте сеть по схеме, представленной на рис.9.2:  Рис.9.2. Вторая сессия – сеть 11.0.0.0. Задайте названия устройств и параметры протокола TCP/IP для компьютера comp13, как показано на схеме (рис.9.2). В результате вы получите работающие сети в разных сессиях программы Cisco Packet Tracer (рис.9.3):  Рис.9.3. Исходные настройки. Создание многопользовательского соединения. Для создания многопользовательского соединения необходимо соединить сети, созданных в разных сессиях запущенной программы Cisco Packet Tracer. Для этого выбирается общая сеть (сеть 11.0.0.0), через которую будет проходить соединение и указываются порты соединения: для одной сети – входящий порт, а для другой – выходящий порт. Объединение сетей в разных сессиях проведем через коммутаторы Switch1 (первая сессия) и Switch3 (вторая сессия). Для создания многопользовательского соединения необходимо провести следующие этапы настройки: Этап 1 – подключение к многопользовательскому облаку. Этап 2 – открытие портов на устройствах, через которые проводится подключение (Switch1 и Switch3). Этап 3 – создание общего канала связи многопользовательского подключения. Этап 1 – подключение к многопользовательскому облаку. Откройте первую сессию. Создайте многопользовательское подключение. Для этого в инструментах выберите группу «пользовательское соединение» и внесите на схему сети устройство «Multiuser» (рис.9.4):  Рис.9.4. Создание многопользовательского подключения. Соедините коммутатор Switch1 с новым устройством (рис. 9.5). Для этого в группе «Соединения» выберите тип кабеля «Медный кроссовер» и соедините четвертый порт коммутатора FastEthernet0/4 с облаком многопользовательского соединения. При этом задействуйте функцию «Создать новый канал».  Рис.9.5. Подключение коммутатора к многопользовательскому каналу. Этап 2 – открытие портов на устройствах, через которые проводится подключение. Теперь для объединения сетей в разных сессиях необходимо открыть порты на коммутаторах. Пусть это будет четвертый порт на Switch1 и Switch3. Для этого в каждой сессии в главном меню выберите «Расширения» – «Многопользовательский режим» - «Видимость порта» (рис. 9.6).  Рис. 9.6. Включение четвертого порта коммутатора. Этап 3 – создание общего канала доступа многопользовательского подключения. Необходимо выбрать реально работающую сеть для создания общего канала доступа. Возможны два варианта: вариант 1 – вы делаете многопользовательское соединение на разных компьютерах; вариант 2 - вы делаете многопользовательское соединение на одном компьютере в разных сессиях программы В первом случае подключение ведется через реальный IP адрес компьютера в локальной сети. Во втором случае возможны два варианта подключения: - через Localhost по адресу 127.0.0.1; - через реальный IP адрес компьютера в локальной сети. Переключитесь во вторую сессию. Для этого в главном меню выберите «Расширения» – «Многопользовательский режим» - «Прослушивание» (рис. 9.7). Уберите пароль и в разделах «Существующие удаленные сети» и «Новые удаленные сети» включите режим «Напоминание».  Рис. 9.7. Настройка общего канала доступа. В верхней части показаны прослушиваемые сети. В нашем случае это сеть 172.17.0.0 и localhost. Сеть 172.17.0.0 – локальная сеть, к которой подключен наш компьютер. Точка входа задается ip адресом и портом: ip адрес172.17.4.237, порт входа 38001. Localhost – сеть 127.0.0.0, ip адрес 127.0.0.1, порт 38001. Сделаем подключение через localhost. Переключитесь в первую сессию. Зайдите в настройки устройства «Сосед3». Выберите тип соединения «Исходящее» и задайте имя общей сети сети в вашей топологии «Lan 11.0.0.0», задайте точку входа в сеть 2 - lokalhost:38001 и нажмите кнопку «Соединить» (рис. 9.8):  Рис. 9.8. Выбор точки входа. В результате во второй сессии появится уведомление о соединении (рис.13.9):  Рис. 9.9.Создание соединения. В результате во второй сессии появится облако многопользовательского соединения. Соедините созданное облако с коммутатором Swith3. Для этого в группе «Соединения» выберите тип кабеля «Медный кроссовер» и соедините четвертый порт FastEthernet0/4 на Swith3 с облаком многопользовательского соединения через Канал0 (рис.9.10):  Р рис.9.10. Подключение второй сессии к общему каналу. Проверьте командой ping связь всех компьютеров во всех сетях между собой. Самостоятельная работа №4. Создайте многопользовательское соединение двух разных сессий на одном компьютере. Используя статическую маршрутизацию создайте в каждой сессии по две сети. Состав каждой сети: клиентский компьютер и сервер c сайтом. Задание: все компьютеры должны открывать все сайты в обеих сессиях. Контрольные вопросы. Перечислите основные возможности многопользовательского режима работы. Как организуется сеанс связи в многопользовательском режиме работы? Перечислите типы соединений в многопользовательском режиме работы? Через какие сетевые устройства и порты организуется связь в многопользовательском режиме работы? Какие сети выбираются для общего канала доступа? Опишите этапы создания многопользовательского соединения. Как определяются порты для организации сеанса связи при организации многопользовательского режима работы? Раздел 10. Списки управления доступом ACL (Access Control List). Списки доступа позволяют создавать правила управления трафиком, по которым будет происходить межсетевое взаимодействие как в локальных, так и в корпоративных сетях. Существует шестнадцать типов списков доступа, но наиболее часто используются два типа: standart – стандартные (номера с 1 по 99) и extended – расширенные (номера с 100 по 199 или с 2000 по 2699). Различия между этими двумя списками заключаются в возможности фильтровать пакеты не только по IP – адресу, но и по другим различным параметрам. Стандартные списки обрабатывают только входящие IP адреса источников, т.е. ищут соответствие только по IP адресу отправителя. Расширенные списки работают со всеми адресами корпоративной сети и дополнительно могут фильтровать трафик по портам и протоколам. Работа списка доступа напрямую зависит от порядка следования строк в этом списке, где в каждой строке записано правило обработки трафика. Просматриваются все правила списка с первого до последнего по порядку, но просмотр завершается, как только было найдено первое соответствие, т.е. для пришедшего пакета было найдено правило, под которое он подпадает. После этого остальные правила списка игнорируются. Если пакет не подпал ни под одно из правил, то включается правило по умолчанию: access-list номер_списка deny any которое запрещает весь трафик по тому интерфейсу сетевого устройства, к которому данный список был применен. Для того, чтобы начать использовать список доступа, необходимо выполнить следующие три этапа: 1 – создать список; 2 – наполнить список правилами обработки трафика; 3 – применить список доступа к интерфейсу устройства на вход или на выход этого интерфейса. Этап первый – создание списка доступа: Стандартный список: Switch3(config)#ip access-list standart 10 (создается стандартный список доступа под номером 10, в данном случае создается на коммутаторе) Расширенный список: Router1(config)#ip access-list extended 100 (создается расширенный список доступа под номером 100, в данном случае создается на маршрутизаторе). Этап второй – ввод правил в список доступа: Каждое, правило в списке доступа сдержит три важных элемента: 1 - число, идентифицирующее список при обращении к нему в других частях конфигурации маршрутизатора или коммутатора третьего уровня; 2 - инструкцию deny (запретить) или permit (разрешить); 3 - идентификатор пакета, который задается по одному из трех вариантов: - адрес сети (например 192.168.2.0 0.0.0.255) – где вместо маски подсети указывается шаблон маски подсети; - адрес хоста (host 192.168.2.1); - любой IP адрес (any). Пример стандартного списка доступа №10: access-list 10 deny host 11.0.0.5 access-list 10 deny 12.0.0.0 0.255.255.255 access-list 10 permit any В этом списке: - запрещен весь трафик хосту с IP адресом 11.0.0.5; - запрещен весь трафик в сети 12.0.0.0/8 (в правиле указывается не реальная маска подсети, а ее шаблон); - весь остальной трафик разрешен. В расширенных списках доступа вслед за указанием действия ключами permit или deny должен находиться параметр с обозначением протокола (возможны протоколы IP, TCP, UDP, ICMP), который указывает, должна ли выполняться проверка всех пакетов IP или только пакетов с заголовками ICMP, TCP или UDP. Если проверке подлежат номера портов TCP или UDP, то должен быть указан протокол TCP или UDP (службы FTP и WEB используют протокол TCP). При создании расширенных списков в правилах доступа можно включать фильтрацию трафика по протоколам и портам. Для указания портов в правиле доступа указываются следующие обозначения (таблица 10.1): Таблица 10.1.

Распространенные приложения и соответствующие им стандартные номера портов приведены в следующей таблице 10.2: Таблица 10.2.

Пример расширенного списка доступа №111: ! Запретить трафик на порту 80 (www-трафик) ip access-list 111 deny tcp any any eq 80 ip access-list 111 deny ip host 10.0.0.15 host 12.0.0.5 ip access-list 111 permit ip any any interface ethernetO ! Применить список доступа 111 к исходящему трафику ip access-group 111 out В этом списке внешние узлы не смогут обращаться на сайты внутренней сети, т.к. список доступа был применен на выход (для внешних узлов) интерфейса, а так же узлу 10.0.0.15 запрещен доступ к узлу 12.0.0.5 Остальной трафик разрешен. Этап третий – применение списка доступа. Списки доступа могут быть использованы для двух типов устройств: 1 – на маршрутизаторе; 2 - на коммутаторе третьего уровня. На каждом интерфейсе может быть включено два списка доступа: только один список доступа для входящих пакетов и только один список для исходящих пакетов. Каждый список работает только с тем интерфейсом, на который он был применен и не действует на остальные интерфейсы устройства, если он там не применялся. Однако один список доступа может быть применен к разным интерфейсам. Применение списка доступа к устройству осуществляется следующими командами: interface ethernet0/0/0 ip access-group 1 in ip access-group 2 out В данном случае к интерфейсу ethernet0/0/0 применили два списка доступа: список доступа №1 – на вход интерфейса (т.е. для внутренних адресов); список доступа №2 – на выход интерфейса (применение к внешней сети). Чтобы просмотреть все созданные списки доступа и применение их к интерфейсам устройства используйте следующие команды: Команда просмотра списков доступа: Router# Sh access-list Просмотр текущей конфигурации устройства и привязки списков к интерфейсам: Router# Show running-config Просмотр сохраненной конфигурации: Router# Show configuration Сохранение текущей конфигурации: Router# write memory Или Router# copy run start Команда удаления списка доступа: |