Анализ стандартов в области разработки информационных систем. Фозилов ИСБИ реферат. Реферат по дисциплине Информационная безопасность и зашита информации

Скачать 286.12 Kb. Скачать 286.12 Kb.

|

|

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «ВОРОНЕЖСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ» Факультет: Информационных технологий и компьютерной безопасностиКафедра: Систем автоматизированного проектирования и информационных системРефератпо дисциплине: «Информационная безопасность и зашита информации»Тема: “Сравнительный анализ СЗИ Dallas Lock и SecretNet 8.0”Выполнила студентка группы пБИ-191 Фозилов Ш.И. Подпись, дата Инициалы, фамилия Фозилов Ш.И. Подпись, дата Инициалы, фамилия Принял Нужный А.М.Подпись, дата Инициалы, фамилия Защищена __________________Оценка _____________________________ Дата 2023 Содержание Введение……………………………………………..…………………………….…..3 Глава 1. Угрозы в сфере защиты информации и их классификацию ……………..4 Анализ угроз информационной безопасности ………..… ……………………....4 1.2 Основные методы реализации угроз информационной безопасности ………...4 1.3 Уязвимость компьютерных сетей ………………...………………………….….5 1.4 Способы и средства защиты информации …………..………………………......6 Глава 2. Анализ программно-аппаратных средства защиты информации ………8 2.1Общие сведения о информационных средствах защиты информаци …………8 2.2Сравнение программно-аппаратных средств на примере популярных программно-аппаратных комплексов и средств защиты информации от НСД …8 2.3 Сравнение программно-аппаратных средств на примере популярных средств криптографической защиты информации ………………………………………….12 Заключение…………………………………………………………………………...14 Список использованной литературы………………………………………………..15 Введение Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным. Таким образом, актуальность анализа программно-аппаратных средств проблемы обуславливается тем, что технологии компьютерных систем и сетей развиваются слишком быстро. Появляются новые угрозы безопасности информации. Соответственно, такую информацию нужно защищать. В соответствии с поставленной целью были определены следующие задачи: рассмотреть основные угрозы в сфере защиты информации, и привести их классификацию; охарактеризовать программно-аппаратные средства защиты информации и классифицировать их; проанализировать возможности аппаратных и программных средств защиты информации, выявить их достоинства и недостатки. Глава 1. Угрозы в сфере защиты информации и их классификацию. 1.1 Анализ угроз информационной безопасности. Широкое внедрение информационных технологий в нашу жизнь привело к появлению новых угроз безопасности информации. Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности.

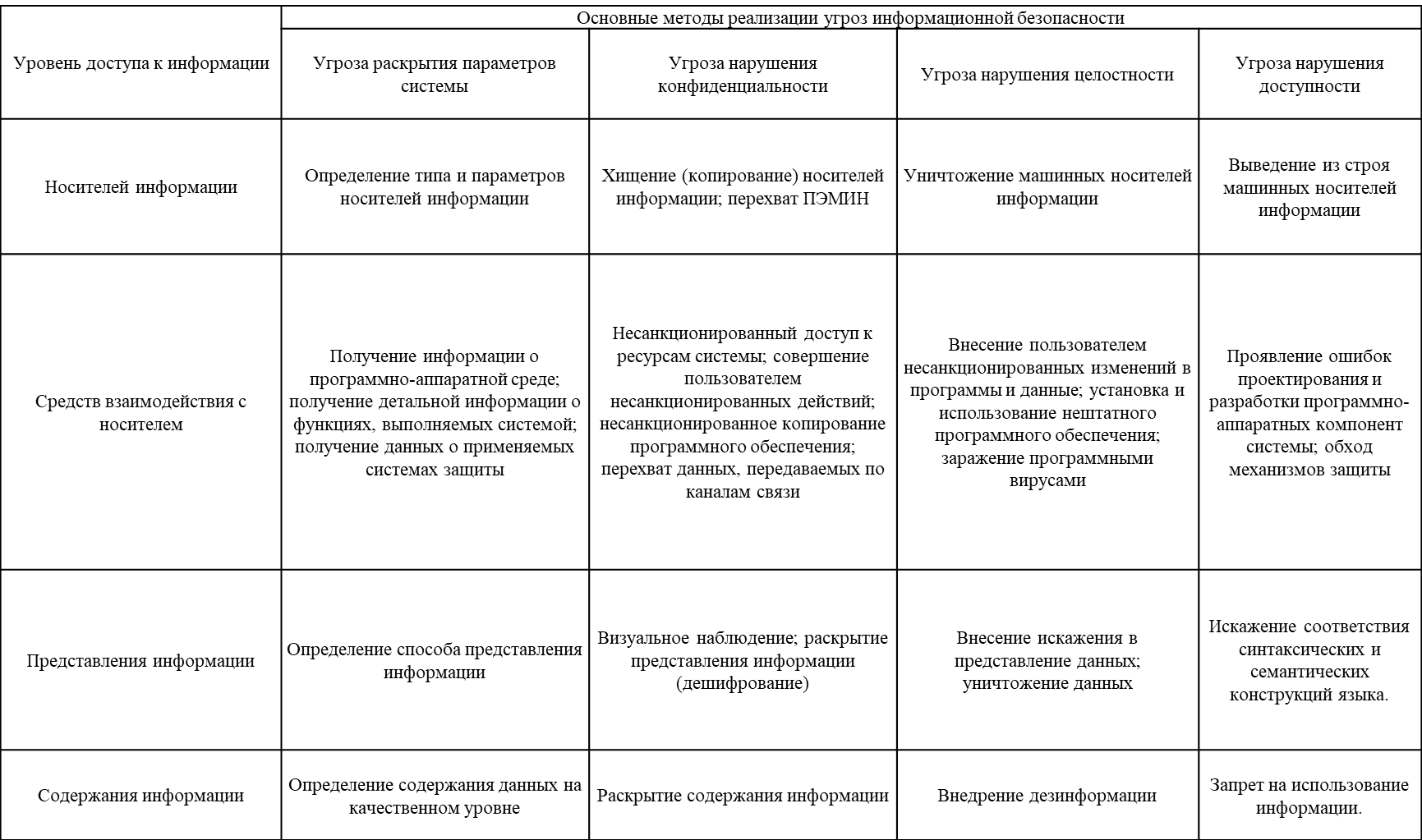

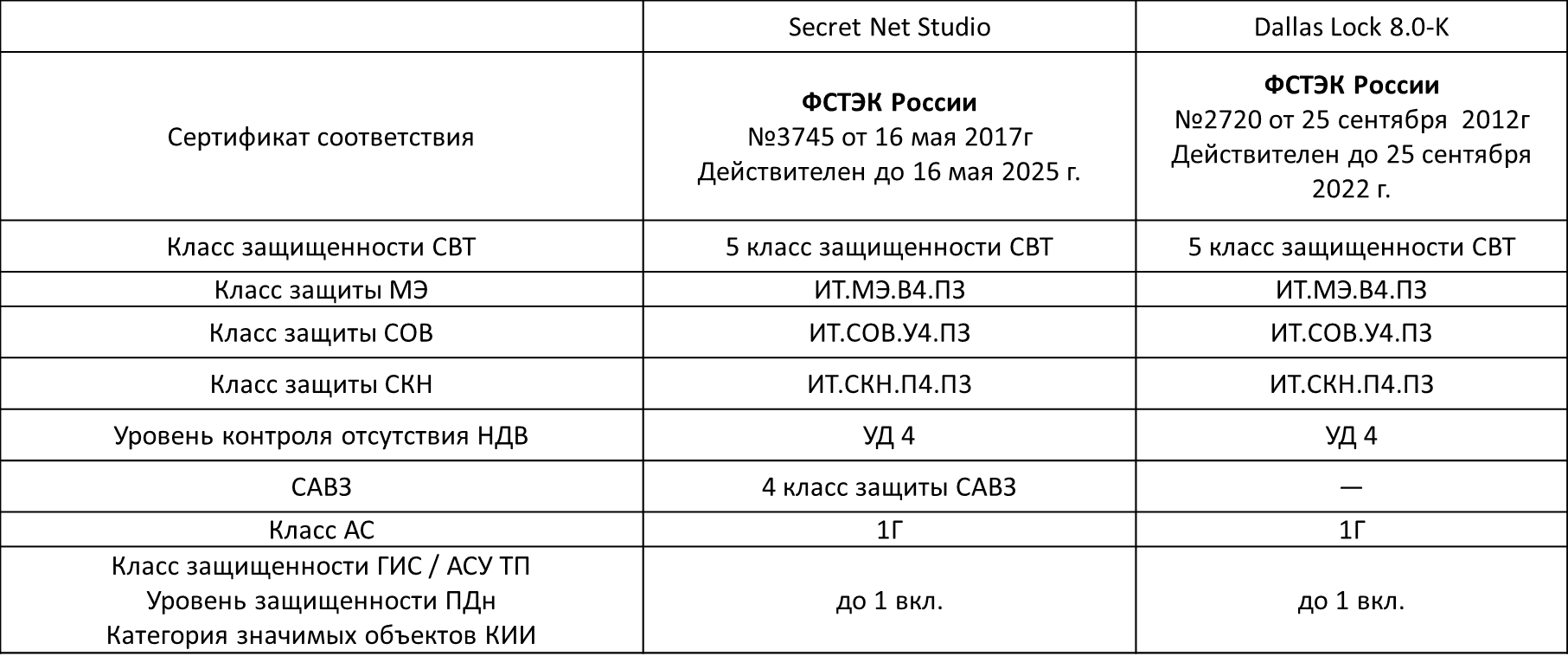

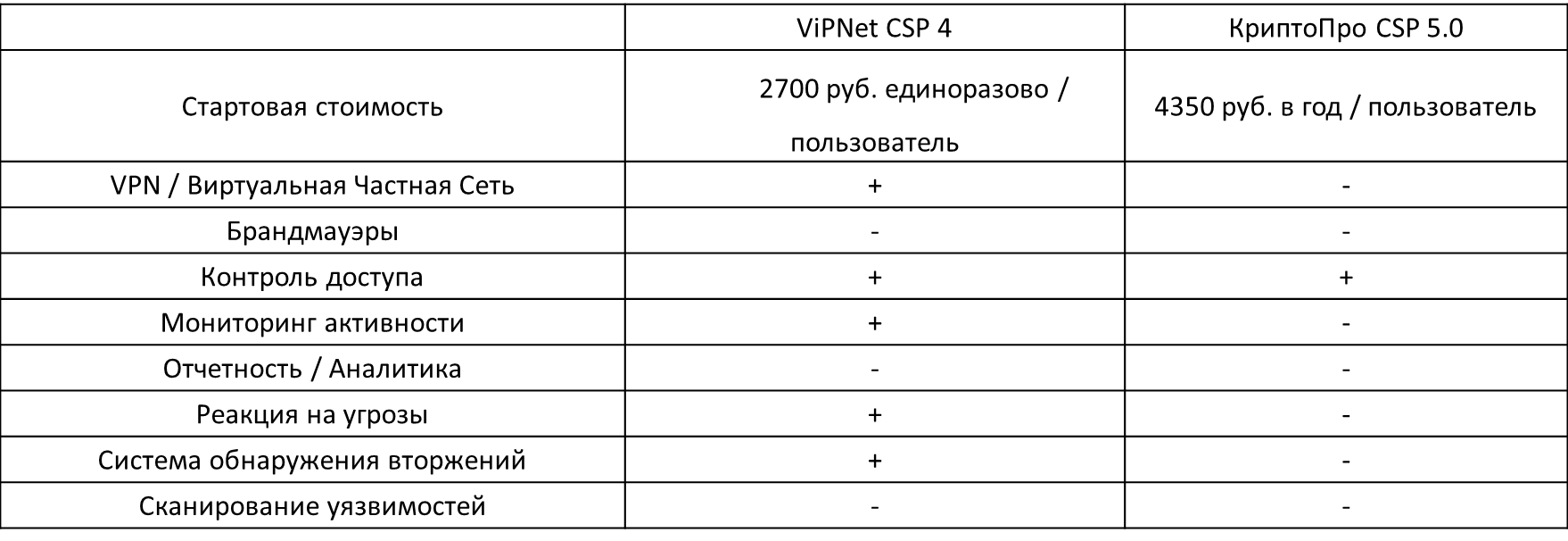

1.2Основные методы реализации угроз информационной безопасности К основным направлениям реализации злоумышленником информационных угроз относятся: непосредственное обращение к объектам доступа; создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты; модификация средств защиты, позволяющая реализовать угрозы информационной безопасности; внедрение в технические средства системы программных или технических механизмов, нарушающих её предполагаемую структуру и функции. Распределение методов реализации угроз информационной безопасности по уровням.  1.3 Уязвимость компьютерных сетей. Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа: перехват информации - целостность информации сохраняется, но её конфиденциальность нарушена; модификация информации - исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату; подмена авторства информации. Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от чужого имени (этот вид обмана принято называть спуфингом) или Web - сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров. Специфика компьютерных сетей, с точки зрения их уязвимости, связана в основном с наличием интенсивного информационного взаимодействия между территориально разнесенными и разнородными (разнотипными) элементами. Также уязвимость информации зависит от вредоносного программного обеспечения. Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения. Выделяют следующие аспекты вредоносного программного обеспечения: вредоносная функция; способ распространения; внешнее представление. Часть, осуществляющая разрушительную функцию, используется для: внедрения другого вредоносного программного обеспечения; получения контроля над атакуемой системой; агрессивного потребления ресурсов; изменения или разрушения программ и/или данных. По механизму распространения различают: вирусы - код, обладающий способностью к распространению путем внедрения в другие программы; черви - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по сети и их выполнение (для активизации вируса требуется запуск зараженной программы) 1.4 Способы и средства защиты информации Для предотвращения вышеперечисленных угроз существуют различные способы защиты информации. Помимо естественных способов выявления и своевременного устранения причин, используют следующие специальные способы защиты информации от нарушений работоспособности компьютерных систем: внесение структурной, временной информации и функциональной избыточности компьютерных ресурсов; защита от некорректного использования ресурсов компьютерной системы; выявление и своевременное устранение ошибок на этапе разработки программно-аппаратных средств Основным видом угроз целостности и конфиденциальности информации является преднамеренные угрозы. Их можно разделить на 2 группы: угрозы, которые реализуются с постоянным участием человека; после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без участия человека. Задачи по защите от угроз каждого вида одинаковы: запрещение несанкционированного доступа к ресурсам; невозможность несанкционированного использования ресурсов при осуществлении доступа; своевременное обнаружение факта несанкционированного доступа. Устранение их причин и последствий. Глава 2. Анализ программно-аппаратных средства защиты информации 2.1Общие сведения о программно-аппаратных средствах защиты информации Программно-аппаратные средства защиты информации – вся система обработки информации или часть ее физических компонентов с размещенными программами и данными. Программы при этом размещаются таким образом, чтобы их несанкционированное изменение было невозможным в ходе исполнения. Программы и данные, размещенные на ПЗУ с электронным программированием, допускающим стирание, рассматриваются как программное обеспечение. К программным и программно-аппаратным средствам защиты информации относятся: средства криптографической защиты информации; антивирусные программы; средства идентификации и аутентификации пользователей; средства управления доступом; средства протоколирования и аудита; средства экранирования. 2.2 Сравнение программно-аппаратных средств на примере популярных программно-аппаратных комплексов и средств защиты информации от НСД В настоящее время среди основных игроков рынка сертифицированных программно-аппаратных средств защиты информации (СЗИ) можно выделить следующие продукты: СЗИ Secret Net Studio и ПАК «Соболь» («Код Безопасности») СЗИ Dallas Lock и средство доверенной загрузки (СДЗ) Dallas Lock (компания «Конфидент») СЗИ «Аккорд» (компания ОКБ САПР) СЗИ «Блокхост-сеть 4»(«Газинформсервис») СЗИ Панцырь+ (НПП «Безопасные информационные технологии») ПАК Diamond WPN/FW (компания ТСС) СЗИ«Страж NT 4.0» (компания «Рубинтех») Выберем несколько популярных программно-аппаратных средств защиты информации и сравним их между собой, что бы лучше понимать их нынешние возможности. Далее рассмотрим что из себя представляют и из каких компонентов состоят СЗИ Secret Net Studio и СЗИ Dallas Lock 8.0-K. Secret Net Studio представляет из себя комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. Ключевые особенности: Независимый от ОС контроль внутренних механизмов СЗИ и драйверов; Автоматизированная настройка механизмов для выполнения требований регуляторов; Удобные графические инструменты мониторинга состояния компьютеров в защищаемой системе; Комплексная защита на пяти уровнях: защита данных, приложений, сетевого взаимодействия, операционной системы и подключаемых устройств; Интеграция независимых от ОС защитных механизмов для повышения общего уровня защищенности рабочих станций и серверов; Создание централизованных политик безопасности и их наследование в распределенных инфраструктурах; Поддержка иерархии и резервирования серверов безопасности в распределенных инфраструктурах. В состав клиента системы Secret Net Studio входят следующие функциональные компоненты: основные программные службы, модули и защитные подсистемы (базовая защита); дополнительно подключаемые функциональные компоненты, условно разделенные на следующие группы: — локальная защита; — сетевая защита; — шифрование трафика. Базовая защита В базовую защиту входят следующие программные службы, модули и защитные подсистемы: • ядро; • агент; • средства локального управления; • подсистема локальной аутентификации; • подсистема контроля целостности; • подсистема работы с аппаратной поддержкой Базовая защита В базовую защиту входят следующие программные службы, модули и защитные подсистемы: • ядро; • агент; • средства локального управления; • подсистема локальной аутентификации; • подсистема контроля целостности; • подсистема работы с аппаратной поддержкой. Шифрование трафика (VPN клиент) Подсистема шифрования трафика обеспечивает безопасную передачу данных через общедоступные незащищенные сети. Для организации передачи данных используется технология "виртуальной частной сети», реализуемая аппаратно-программным комплексом шифрования "Континент". Сетевая защита К группе сетевой защиты относятся подсистемы, реализующие применение следующих механизмов защиты: • межсетевой экран; • авторизация сетевых соединений. Dallas Lock 8.0 представляет собой программный комплекс средств защиты информации в операционных системах семейства Windows с возможностью подключения аппаратных идентификаторов. Система защиты Dallas Lock 8.0 состоит из следующих основных компонентов: Программное ядро (Драйвер защиты). Подсистема администрирования. Подсистема управления доступом. Подсистема регистрации и учета. Подсистема идентификации и аутентификации. Подсистема гарантированной зачистки информации. Подсистема преобразования информации. Подсистема контроля устройств. Подсистема межсетевого экранирования. Подсистема обнаружения вторжений. Подсистема контроля целостности. Подсистема восстановления после сбоев. Подсистема развертывания (установочные модули). Подсистема централизованного контроля конфигураций. Подсистема резервного копирования. Сравнение классов защищенности СЗИ от НСД Secret Net Studio и Dallas Lock 8.0-K.  Secret Net Studio и Dallas Lock 8.0-K примерно равны по характеристикам, вопрос о применении конкретного средства решается либо на основе различий архитектуры СЗИ и требования к наличию аппаратной части, либо на основе экономической выгодности продукта в конкретной компании. 2.3Сравнение программно-аппаратных средств на примере популярных средств криптографической защиты информации Средствами криптографической защиты информации (СКЗИ) называют специальные программы для шифрования данных. СКЗИ используют в разных сферах, например, для доверенного хранения документов или передачи информации по защищенным каналам связи. Рассмотрим самые используемые СКЗИ двух разработчиков — КриптоПро и ViPNet. ViPNet CSP 4 — российский криптопровайдер, сертифицированный ФСБ России как средство криптографической защиты информации (СКЗИ) и электронной подписи. КриптоПро CSP 5.0 позволяет: Формирование и проверка электронной подписи. Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты. Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec. Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования. Cравнение СКЗИ ViPNet CSP 4 и КриптоПро CSP 5.0:  По функциональным возможностям выигрывает СКЗИ VipNet, но окончательный выбор зависит лишь от поставленных задач и требований к программно-аппаратным средствам. Например КриптоПро CSP подойдет индивидуальным пользователям и командам, которые нуждаются в хранении ключей, а VipNet CSP подойдет компаниям, фирмам и предприятиям, которые хотят надежно защитить рабочее место от внешних и внутренних сетевых атак. Заключение Обеспечение защиты информации сейчас становится, важнейшим условием нормального функционирования любой информационной системы. В защите информации сейчас можно выделить три основных и дополняющих друг друга направления: постоянное совершенствование технологий и организационно-технических мероприятий технологии обработки информации с целью ее защиты от внешних и внутренних угроз безопасности; блокирование несанкционированного доступа к информации при помощи специальных аппаратных средств; блокирование несанкционированного доступа к информации при помощи специальных программных средств. В существующей проблеме защиты информации в сетях, которая становится всё более актуальная, выделяются три основных аспекта уязвимости: опасность несанкционированного доступа к информации лицами, для которых она не предназначена; возможность искажения либо уничтожения конфиденциальной, ценной информации; возможность модификации информации, как случайная, так и умышленная. Список использованной литературы Балдин К.В., Управленческие решения, М.: «Дашков и К», 2020, 496 с.; Вертакова Ю., Управленческие решения: разработка и выбор: Учебное пособие, М.: «КНОРУС», 2019, 352 с.; Голубков Е.П., Какое принять решение?, М.: «Экономика», 2018; Саак А.Э., Тюшняков В.Н., Разработка управленческого решения: Учебник для вузов, Спб., 2019; Юкаева В.С., Управленческие решения: Учебное пособие, М.: Издательский дом «Дашков и Ко», 2020. | |||||||||||||||