практическая работа по инфороматике. практическая работа 3. Режима сканирования, время сканирования

Скачать 127.09 Kb. Скачать 127.09 Kb.

|

|

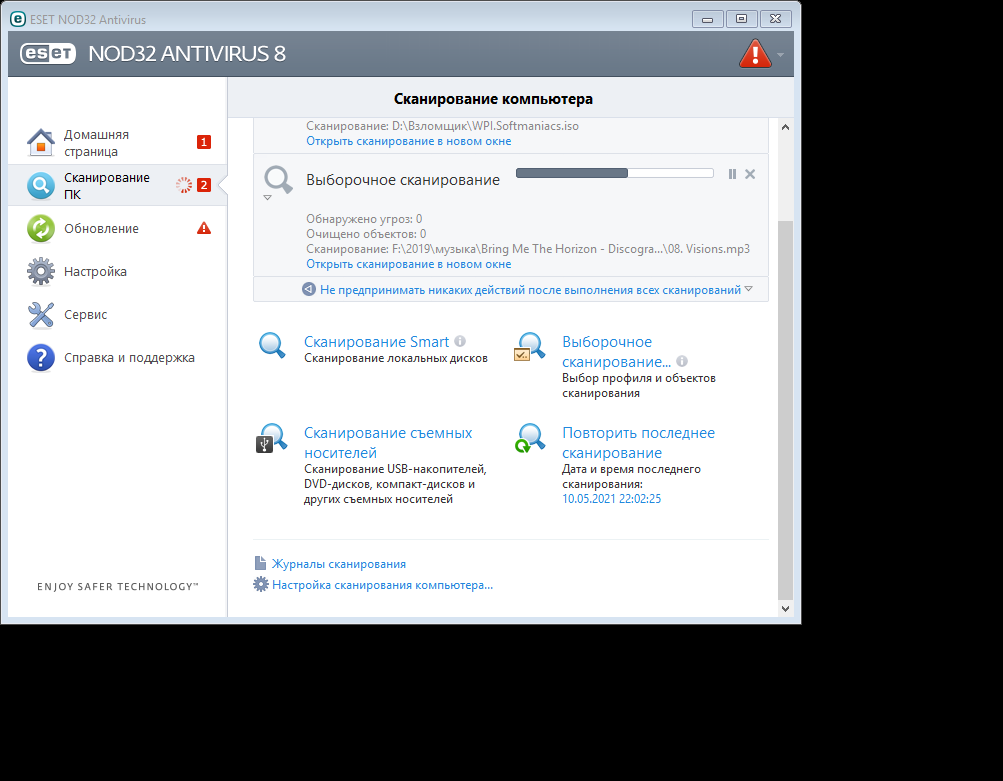

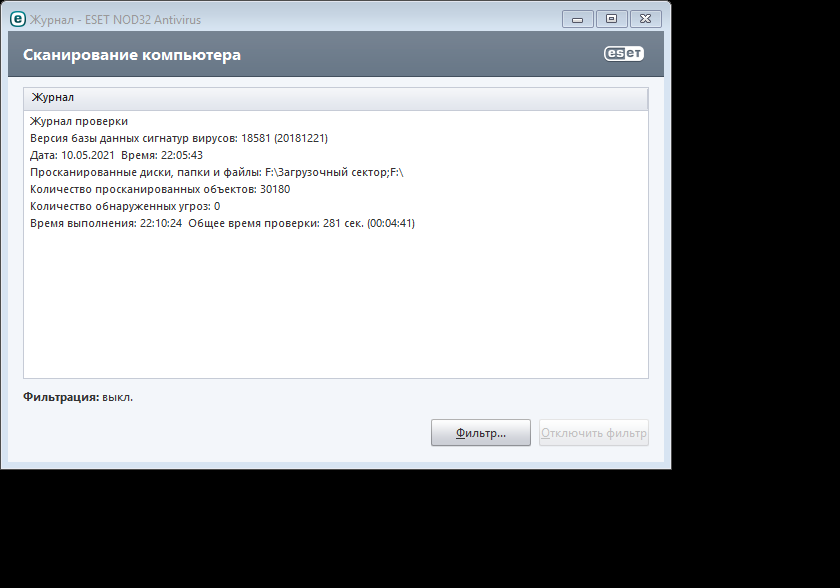

Задание: Выполните задания и прикрепите ответы в электронном виде. Задание №1 Выполнить сканирование и лечение локального диска, содержащего зараженные вирусами файлы с помощью не менее чем двух антивирусных программ. Можно использовать следующие дополнительные утилиты: http://support.kaspersky.ru/viruses/kss3 http://z-oleg.com/secur/avz/download.php Использовать все доступные режимы сканирования этих программ. Содержание отчета: Общие характеристики компьютера, на котором выполнялось сканирование, в т.ч. жесткого диска. Названия и версии антивирусных программ. Краткое описание режимов работы антивирусных программ. Сводная таблица результатов сканирования, содержащая следующую информацию для каждого из режимов сканирования: название режима сканирования, время сканирования, количество проверенных объектов, количество обнаруженных вирусов, количество зараженных файлов, количество вылеченных файлов. Выводы, содержащие сравнительную характеристику использованных антивирусных программ и их режимов работы. Ответ: Для данного задания выберем программу ESET NOD32 ANTIVIRUS   Антивирус ESET NOD32 представляет собой комплексное решение для защиты компьютера в реальном времени от вирусов, червей, троянов, шпионских программ, фишинга и хакерских атак. Характеризуется эффективным обнаружением вредоносного ПО, наилучшей производительностью и беспрецедентно малым влиянием на системные ресурсы. На сегодняшний день NOD32 – самый быстрый и нетребовательный к ресурсам антивирус. Его работа абсолютно не сказывается на производительности компьютера (воздействие на систему антивирусного монитора составляет всего 6%), а оптимизированный механизм использует менее 20 Мб оперативной памяти. Установка программы занимает… вдохните побольше воздуха… около минуты! Представьте себе, мы тоже очень удивились. Плюсы NOD32 Незначительное потребление ресурсов. В сравнении с конкурентами, приложение от ESET существенно меньше нагружает систему, при этом, скорость сканирования показывает отличные результаты. Это обусловлено высокой эффективностью взаимодействия с аппаратной частью, благодаря тому что программа написана на низкоуровневом языке программирования Ассемблер. Кроссплатформенность. Версии NOD32 существуют под все известные платформы: Windows, Linux, OS X и даже для мобильной операционной системы Android. Этот факт доказывает серьезное отношение разработчиков к своему продукту, а у пользователя есть возможность широкого применения. Технология ThreatSense. На сегодняшний день, когда вирусные угрозы сильно эволюционировали, недостаточно сигнатурного метода обнаружения. ThreatSense является собственной запатентованной технологией компании и основана на эвристическом анализе потенциальных угроз. Как утверждают сами разработчики, она работает на опережение планов вирусописателей. Это не замена основному методу обнаружения, а расширение, которое базируется на совокупности сложных методов и алгоритмов анализа. Данный метод позволяет находить и нейтрализовать угрозы, которых даже нет в базе сигнатур. Приложение осуществляет запуск подозрительного файла в изолированной виртуальной среде и отслеживает его поведение и структуру кода. Если характер действий рассматриваемого объекта несет фатальный характер, антивирус немедленно реагирует, блокируя его, затем уведомляет пользователя и отправляет данные анализа разработчикам. Система распространения обновлений. Обновления для баз данных сигнатур распространяются достаточно часто, иногда даже несколько раз в день, разработчики «держат руку на пульсе» и стремятся обезопасить пользователей при выявлении новых видов угроз. Пакеты обновлений составляют незначительный объем данных, что упрощает их получение пользователем даже в условиях низкоскоростного и нестабильного подключения к сети интернет. ESET использует систему «зеркальных» серверов, даже если какой-то из них по каким-то причинам выйдет из строя, рассылка обновлений будет осуществляться посредством оставшихся, благодаря чему пользователи в любом случае своевременно получат важные обновления. Интерфейс. Приложение обладает интуитивно понятным и лаконичным интерфейсом, что упрощает процесс взаимодействия с пользователем. Структура меню настроек позволит с легкостью разобраться даже новичку и настроить антивирус на свое усмотрение. Недостатки NOD32 Глубина сканирования. Специалисты отмечают возможную недостаточность глубины сканирования каталогов с объемной структурой, в результате, некоторые вредоносные объекты могут быть не обнаружены. Для домашнего использования этот недостаток не критичен, так как воссоздать такие условия, когда сканер не сможет проверить все файлы достаточно сложно, к тому же велика вероятность того, что этот недостаток будет устранен разработчиками в будущих релизах. Ложные срабатывания. Некоторые пользователи замечают ложные срабатывания на файлы, не являющиеся вредоносными. Это происходит достаточно редко и не столь критично, хоть и может вызвать панику у неопытных пользователей. Задание №2 Ответьте на следующие вопросы. Какие существуют угрозы для информации? Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки. Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям. На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве. Классификация уязвимостей систем безопасности Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе. Основные уязвимости возникают по причине действия следующих факторов: несовершенство программного обеспечения, аппаратной платформы; разные характеристики строения автоматизированных систем в информационном потоке; часть процессов функционирования систем является неполноценной; неточность протоколов обмена информацией и интерфейса; сложные условия эксплуатации и расположения информации. Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора. Существует разделение уязвимостей по классам, они могут быть: объективными; случайными; субъективными. Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации. Объективные уязвимости Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами: 1. Связанные с техническими средствами излучения: электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств); звуковые варианты (акустические или с добавлением вибросигналов); электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока). 2. Активизируемые: вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»; закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения. 3. Те, что создаются особенностями объекта, находящегося под защитой: расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта); организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей). 4. Те, что зависят от особенностей элементов-носителей: детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности); вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы). Случайные уязвимости Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности: 1. Сбои и отказы работы систем: вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней); неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы); сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы); перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи). 2. Ослабляющие информационную безопасность факторы: повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации; неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация). Субъективные уязвимости Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО: 1. Неточности и грубые ошибки, нарушающие информационную безопасность: на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных); на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации); во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации). 2. Нарушения работы систем в информационном пространстве: режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе); режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам); во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники); во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей). Ранжирование уязвимостей Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных: Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств). Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации. Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе. Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК: К(О) = (КД*КФ*КФ)/125 Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы. Какие источники угрожают информационной безопасности? Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как: 1. Ранг преднамеренности совершения вмешательства в информационную систему защиты: угроза, которую вызывает небрежность персонала в информационном измерении; угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды. 2. Характеристики появления: угроза информационной безопасности, которая провоцируется руками человека и является искусственной; природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями. 3. Классификация непосредственной причины угрозы. Виновником может быть: человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании; природный фактор, приходящий в виде катастрофы или локального бедствия; программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы; случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы. 4. Степень активности действия угроз на информационные ресурсы: в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит); в момент получения новой информации; независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных). Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей. Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий? Мероприятие по ограничению доступа к конфиденциальной информации (общережимные мероприятия, системы индивидуальных допусков, запрет на вынос документов из соответствующих помещений, возможность работы с соответствующей компьютерной информацией лишь с определенных терминалов и т.п.) Мероприятие по снижению возможности случайного или умышленного разглашения информации или других форм ее утечки (правила работы с конфиденциальными документами и закрытыми базами данных, проведение переговоров, поведение сотрудников на службе и вне ее) Мероприятия по дроблению конфиденциальной информации, не позволяющие сосредоточить в оном источнике( у сотрудника, в документе, файле и т.п.) все сведения по вопросу, интересующему потенциального субъекта угроз Мероприятия по контролю над соблюдением установленных правил информационной безопасности Мероприятия при выявлении фактов утечки той или иной конфиденциальной информации 3.Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы? Прежде всего компьютерный вирус — это программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов. Вирус не может существовать в «полной изоляции»: нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна: вирус должен каким-нибудь способом обеспечить передачу себе управление. Компьютерный вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера. В настоящее время известны тысячи компьютерных вирусов, их можно классифицировать по следующим признакам: среде обитания; способу заражения среды обитания; воздействию; особенностям алгоритма. В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков. По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. 4.Опишите схему функционирования загрузочно-файлового вируса. В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы совсем не обязательно резидентны. Рассмотрим схему функционирования нерезидентного файлового вируса. Пусть у нас имеется инфицированный исполняемый файл. При запуске такого файла вирус получает управление, производит некоторые действия и передает управление "хозяину" Какие же действия выполняет вирус? Он ищет новый объект для заражения - подходящий по типу файл, который еще не заражен. Заражая файл, вирус внедряется в его код, чтобы получить управление при запуске этого файла. Кроме своей основной функции - размножения, вирус вполне может сделать что-нибудь замысловатое (сказать, спросить, сыграть) — это уже зависит от фантазии автора вируса. Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла. Заражая исполняемый файл, вирус всегда изменяет его код - следовательно, заражение исполняемого файла всегда можно обнаружить. Но, изменяя код файла, вирус не обязательно вносит другие изменения: он не обязан менять длину файла неиспользуемые участки кода не обязан менять начало файла Наконец, к файловым вирусам часто относят вирусы, которые "имеют некоторое отношение к файлам", но не обязаны внедряться в их код. Таким образом, при запуске любого файла вирус получает управление (операционная система запускает его сама), резидентно устанавливается в память и передает управление вызванному файлу. 5.Каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом? Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление. Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения EXE, COM, SYS, BAT. Крайне редко заражаются текстовые файлы. После заражения программы вирус может выполнить какую-нибудь диверсию, не слишком серьезную, чтобы не привлечь внимания. И, наконец, не забывает возвратить управление той программе, из которой был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заразится все программное обеспечение. |