инфотекс. Решение на основе технологии ViPNet, интегрированное с персональными сетевыми экранами и предполагающее установку клиентского по на компьютеры

Скачать 182.57 Kb. Скачать 182.57 Kb.

|

|

В настоящее время для безопасного хранения и обмена информацией большое значение приобретают сетевые средства защиты информации. К таким средствам можно отнести специальное программное решение на основе технологии ViPNet, интегрированное с персональными сетевыми экранами и предполагающее установку клиентского ПО на компьютеры. ViPNet - виртуальная защищенная сеть, развернутая «поверх» локальных и глобальных сетей (т.е, работающая на прикладном уровне стека TCP/IP). ViPNet = VPN + PKI Технологии, лежащие в основе концепции сети ViPNet, можно условно разделить на две группы (вида): VPN - защита соединений между локальными сетями или отдельными компьютерами с использованием средств криптографии. PKI - технология развертывания инфраструктуры открытых ключей. Основным элементом PKI является использование пары асимметричных ключей для формирования ЭП и т. д. В рамках сети ViPNet могут применяться либо одна, либо обе технологии. Если в сети ViPNet используется технология VPN, то такая сеть и называется защищенной. VPN (VPN в данном случае можно расшифровать и как Virtual Protected Network, т. е. Виртуальная Защищенная Сеть) – это частная сеть передачи данных, использующая открытую телекоммуникационную инфраструктуру и сохраняющая при этом конфиденциальность передаваемых данных посредством применения протоколов туннелирования и различных средств защиты информации. Такая сеть должна удовлетворять целому ряду принципиальных требований, в числе которых: применение надежных криптографических алгоритмов; использование надежной системы управления ключами; наличие специального криптографического интерфейса, реализующего операции по шифрованию/расшифрованию электронного документооборота и др. Технология ViPNet предназначена для развертывания защищенных виртуальных частных сетей (Virtual Private Network, VPN) поверх глобальных и локальных сетей. Технология ViPNet обеспечивает прозрачное взаимодействие защищенных компьютеров, независимо от места и способа их подключения к сети либо IP-адреса. Взаимодействие может быть установлено на основе схем client-to-client, client-to-site и site-to-site (VPN-туннель). Принципиальным отличием технологии ViPNet от большинства современных VPN-систем, которые главным образом предназначены для безопасного соединения локальных сетей и удаленного доступа к их ресурсам, является наличие специальных протоколов динамической маршрутизации VPN-трафика. Эти протоколы позволяют обеспечить в автоматическом режиме защищенный обмен информацией не только с VPN-шлюзом, установленным на границе локальной сети, но и непосредственно между конечными потребителями информации, в том числе через VPN-шлюз. Важным свойством технологии ViPNet является использование для VPN симметричной ключевой структуры, что позволяет избавиться от периодических сеансов аутентификации сетевых узлов и процедур выработки ключей. Эти операции необходимы в системах с открытым распределением ключей, однако они затрудняют использование VPN в локальных сетях и снижают помехозащищенность сеанса связи из-за возможности его нарушения на этапе синхронизации. В сетях ViPNet не требуется разворачивать сложную инфраструктуру PKI, необходимую для безопасного использования асимметричной ключевой структуры. Отличием ViPNet-решений от большинства современных VPN-систем, в которых также возможна работа с симметричными ключами, является наличие автоматизированной системы управления симметричной ключевой информацией. Развертывание защищенной сети выполняется путем установки на компьютеры и мобильные устройства следующего программного обеспечения: ViPNet Manager — для управления сетью ViPNet (создания структуры сети ViPNet, определения типа подключения узлов к сети, создания и обновления ключевой информации), организации межсетевого взаимодействия с другими сетями ViPNet. ViPNet Client — для обеспечения сетевой защиты и подключения компьютера, мобильного устройства и других типов сетевых узлов к сети VPN независимо от их расположения в сетевой инфраструктуре. ViPNet Client содержит также интегрированный с VPN персональный сетевой экран, который обеспечивает защиту узла как в процессе открытых соединений, так и внутри VPN-соединений. В дальнейшем компьютер с установленным ПО ViPNet Client именуется клиентом. ViPNet Coordinator — служит VPN-шлюзом для подключения открытых компьютеров и других сетевых устройств к сети VPN, а также организует взаимодействие клиентов сети ViPNet между собой и с ресурсами, защищенными с его помощью. ViPNet Coordinator содержит также интегрированный с VPN межсетевой экран, который обеспечивает защиту размещенных за ним открытых узлов как в процессе открытых соединений этих узлов с внешними ресурсами, так и внутри VPN-соединений, созданных самим координатором. В дальнейшем компьютер с установленным ПО ViPNet Coordinator именуется координатором. Координатор обычно устанавливается на границе локальной сети или сегмента локальной сети. Ядром программного обеспечения ViPNet является так называемый ViPNet-драйвер, основная функция которого — фильтрация и шифрование входящих и исходящих IP-пакетов. Место ViPNet-драйвера в модели OSI ViPNet-драйвер работает между канальным уровнем и сетевым уровнем модели OSI, что позволяет осуществлять обработку IP-пакетов до того как они будут обработаны стеком протоколов TCP/IP и переданы на прикладной уровень. Таким образом, ViPNet-драйвер защищает IP-трафик всех приложений, не нарушая привычный порядок работы пользователей.  Благодаря такому подходу встраивание драйвера не влияет на работу других приложений и внедрение технологии ViPNet не требует изменения сложившихся бизнес-процессов.

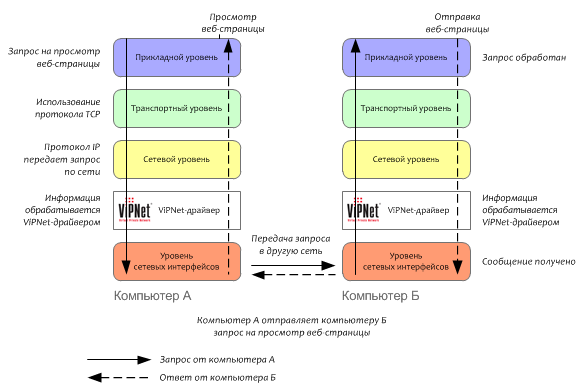

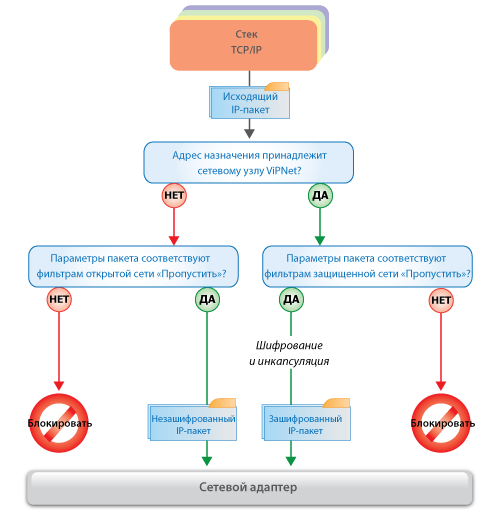

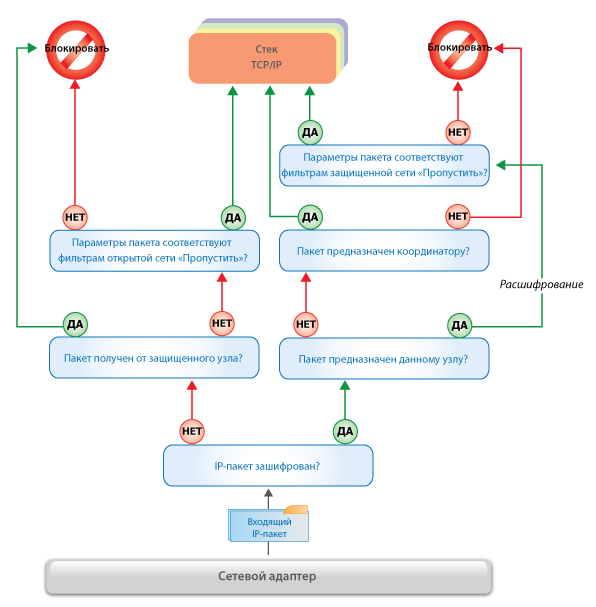

Следующая схема иллюстрирует работу ViPNet-драйвера при обработке запроса на просмотр веб-страницы. Страница размещена на веб-сервере, который работает на компьютере Б.  Компьютер A отправляет на компьютер Б запрос по протоколу HTTP. Запрос передается на нижние уровни стека TCP/IP, при этом на каждом уровне к нему добавляется служебная информация. Когда IP-пакет достигает ViPNet-драйвера, работающего на компьютере А, драйвер выполняет следующее: преобразует, при необходимости, виртуальный адрес назначения в реальный IP-адрес конечного узла, добавляет к пакету уникальные идентификаторы узла отправителя и получателя, время отправки, формирует имитозащитную сигнатуру, зашифровывает исходный IP-пакет и часть служебной информации (кроме идентификаторов), инкапсулирует пакет в UDP- или IP/241-пакет, подставляет в этот пакет в качестве адреса и порта доступа известную данному узлу информацию о ближайшей точке доступа к узлу назначения. ViPNet-драйвер, работающий на компьютере Б, принимает IP-пакет, на основании идентификатора получателя расшифровывает его и удаляет из него служебную информацию ViPNet, затем преобразует, при необходимости, реальный IP-адрес источника исходного пакета в виртуальный адрес отправителя. Затем ViPNet-драйвер передает его по стеку TCP/IP на прикладной уровень для обработки. Если на пути следования IP-пакета по сети есть координатор, то на координаторе без расшифрования пакета на основании незашифрованных идентификаторов производится изменение адреса и порта назначения VPN-пакета на известную ему информацию о ближайшей точке доступа к конечному узлу. Пакет отправляется от имени IP-адреса соответствующего интерфейса координатора. Фильтрация трафика ViPNet-драйвером Каждый исходящий пакет обрабатывается ViPNet-драйвером следующим образом: Если пакет не требует шифрования, в соответствии с правилами открытой сети он блокируется или отправляется в сеть. На координаторе, если включены настройки NAT для открытого трафика, транзитный IP-пакет подвергается необходимым преобразованиям. Если пакет требует шифрования, в соответствии с правилами защищенной сети он блокируется или подвергается преобразованиям, указанным в предыдущем разделе, и отправляется в сеть. В результате обработки ViPNet-драйвером исходный IP-пакет, предназначенный защищенному узлу, является зашифрованным. Формируется новый IP-пакет, который состоит из зашифрованного исходного IP-пакета, открытого идентифицирующего и закрытого служебного заголовков, защищенных имитозащитной сигнатурой, и заголовков нового IP-пакета.  Каждый входящий пакет обрабатывается следующим образом: Если пакет незашифрован и его источником не является защищенный узел, он блокируется или пропускается в соответствии с правилами фильтрации для открытой сети. Если источником пакета является защищенный узел, пакет блокируется как возможная подделка. Если пакет зашифрован и адресован данному узлу (по идентификатору), пакет расшифровывается, в соответствии с правилами фильтрации для защищенной сети блокируется или подвергается преобразованиям, указанным выше, и передается стеку TCP/IP. Если на координатор поступил зашифрованный пакет, адресованный другому узлу (по идентификатору), пакет не расшифровывается, преобразуются IP-адреса и порты VPN-пакета в соответствии с имеющейся информацией о ближайшей точке доступа к узлу назначения. Пакет отправляется в сеть через тот интерфейс координатора, который в соответствии с маршрутными таблицами наиболее оптимален для передачи пакета на узел назначения.  |