Лекции ЗИ_Э. Самарский государственный архитектурностроительный университет

Скачать 1.6 Mb. Скачать 1.6 Mb.

|

5.3. Инфраструктура открытых ключей PKIВступивший в силу с 22 января 2002 года Федеральный закон «Об электронно-цифровой подписи (ЭЦП)» явился базовым законом, в рамках которого возможна организация защищенного документооборота на федеральном уровне. При этом ЭЦП стала иметь доказательную силу при возникновении конфликтных ситуаций. Одной из наиболее актуальных задач при реализации защищенного документооборота, является реализация сервиса безопасности, отвечающего за распределение криптографических ключей. Реализация угроз, нарушающих безопасное функционирование данного сервиса, может иметь катастрофическое значение для безопасности электронного документооборота. Наиболее безопасным способом реализации данного сервиса является способ, основанный на управлении открытыми ключами третьей стороной. Систематическим, расширяемым, унифицированным и легко управляемым подходом к распределению открытых ключей стало введение сертификатов открытых ключей. Технология PKI (Public Key Infrastructure) является продуманной инфраструктурой безопасности, предназначенной для распространения ОК, управления цифровыми сертификатами и ключами пользователей. Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭЦП). Деятельность инфраструктуры управления открытыми ключами осуществляется на основе регламента системы. Инфраструктура открытых ключей основывается на использовании принципов криптографической системы с открытым ключом. Инфраструктура управления открытыми ключами состоит из центра сертификации, конечных пользователей, центра регистрации и сетевого справочника. Использование инфраструктуры открытых ключей позволяет обеспечить выполнение следующих условий [16]. 1. Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления. 2. Лицо или процесс, выступающий получателем электронного документа, действительно является тем получателем, которого имел в виду отправитель. 3. Целостность и конфиденциальность передаваемой информации не нарушена. Реализация PKI связана с решением ряда проблем. Приведем некоторые из них.

Структура, сервисы и архитектура PKI Основной информационной единицей, используемой при распространении ОК, является его цифровой сертификат. Под цифровым сертификатом понимается цифровой документ, подтверждающий соответствие открытого ключа информации, идентифицирующей владельца ключа [16]. Цифровой сертификат позволяет защитить открытый ключ от его подделки злоумышленником. Он содержит подписанную информацию о владельце ОК, сведения об ОК, его назначении, области применения и т.д. В настоящее время количество приложений, использующих криптографические функции с открытым ключом, постоянно возрастает. Вместе с этим возрастает и количество разнородных сертификатов. Задачу единообразной организации сервиса управления сертификатами и решает инфраструктура открытых ключей. PKI представляет собой комплексную систему, обеспечивающую все необходимые сервисы для использования цифровых сертификатов, нацеленную на поддержку надежного и доверенного взаимодействия между пользователями. PKI позволяет реализовывать сервисы шифрования и выработки ЭЦП согласованно с широким кругом приложений, функционирующих в среде ОК. Основными компонентами технологии PKI являются следующие [5].

Основная функция удостоверяющего центра (УЦ) - заверение цифрового сертификата ОК субъекта своей подписью, поставленной на своем секретном ключе. УЦ является как бы нотариальной конторой, подтверждающей подлинность сторон, участвующих в обмене информацией. Любой субъект может верифицировать сертификат партнера, проверив подпись УЦ под его сертификатом. Это гарантирует то, что злоумышленник не сможет выдать себя за отправителя подписанных данных, заменив значение ОК своим. Другими функциями УЦ являются:

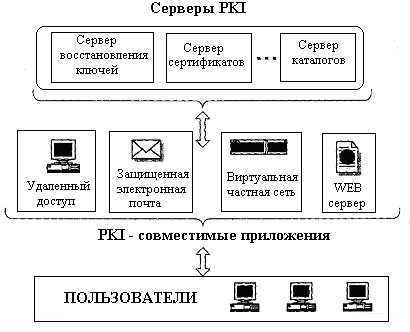

аннулированных сертификатов. Регистрационный центр является необязательным компонентом PKI. Он может брать на себя часть функций УЦ, например, регистрацию пользователей; обеспечение их взаимодействия с УЦ; сбор и передачу УЦ информации от заявителя, вносимой в сертификат. Реестр сертификатов – специальный объект PKI, представляющий собой БД, хранящую сертификаты и списки аннулированных сертификатов. Архив сертификатов выполняет функцию долговременного хранения информации обо всех изданных сертификатах. Конечные субъекты – пользователи PKI, делящиеся на две категории: владельцев сертификатов и доверяющие стороны. Владельцем сертификата может быть доверенное физическое или юридическое лицо, приложение, сервер и т.д. Система PKI должна взаимодействовать с множеством различных приложений: программное обеспечение групповой работы, электронной почты, сетей VPN и т.д. Наиболее общая функциональная схема взаимодействия компонентов PKI представлена на рис. 5.3. Наиболее часто используемым подходом к реализации PKI является подход, основанный на сертификатах формата X.509. Формат сертификата открытого ключа X.509.V3 определен в документе RFC 3280 Certificate & CRL Profile. Он представляет собой структурированную двоичную запись, содержащую ряд полей с элементами данных, сопровождаемыми цифровой подписью издателя сертификата. Структура сертификата X.509.V3 представлена в таблице 5.1.  Рис. 5.3. Взаимодействие компонентов PKI Табл. 5.1. Структура сертификата X.509.V3

Каждый раз, при использовании сертификата необходимо верифицировать его подпись, а также то, что сертификат является действующим. Сертификаты, срок действия которых истек, должны аннулироваться УЦ. Сертификат может также аннулироваться до истечения срока своего действия, например, при компрометации секретного ключа, увольнении служащего организации и т.д. Программные средства поддержки PKI Процесс развертывания PKI осуществляется на выбранных программных и программно-аппаратных средствах. Наиболее известными продуктами, на базе которых разворачивается инфраструктура открытых ключей, являются:

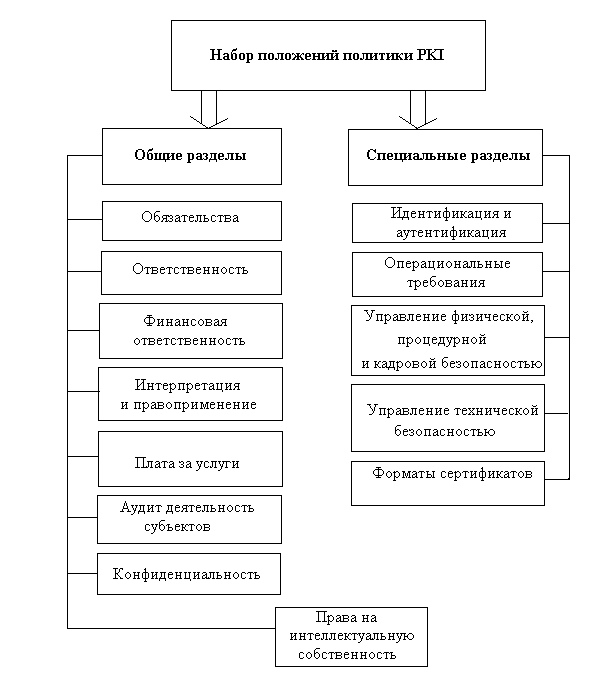

Для российских условий наиболее адаптированным и полнофункциональным продуктом, на базе которого можно развернуть инфраструктуру открытых ключей, является «КриптоПро».  Рис. 5.4. Перечень разделов политики PKI Программный комплекс «Удостоверяющий центр» – «КриптоПро УЦ» позволяет в полном объеме реализовать инфраструктуру открытых ключей. В состав КриптоПро УЦ входят следующие компоненты:

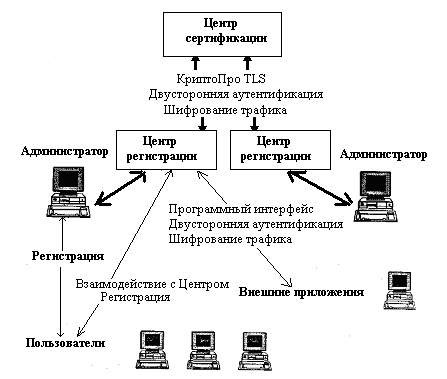

Архитектура УЦ КриптоПро представлена на рис. 5.5.  Рис. 5.5. Архитектура удостоверяющего центра КриптоПро |