Часть файла

В Windows большую часть команд можно выполнить с помощью:

Мыши

Клавиатуры

Специальных программ

Джойстика

Горячих клавиш

Внешнее отличие ярлыка от настоящих файлов в том, что...

На его значке есть пиктограмма

На его значке есть треугольник

На его значке есть буквы

Его значок полупрозрачный

На его значке есть стрелочка

Windows XP –это…

Операционная система со встроенными средствами для работы в локальной вычислительной сети

Однозадачная операционная система

Несетевая, многозадачная операционная система

Переносимая операционная система

Графическая оболочка для операционной системы

Хронологическая последовательность появления операционных систем: 1) MS DOS, 2) Windows XP, 3) Windows’98, 4) Windows Vista

1, 4, 2, 3

1, 3, 2, 4

2, 3, 4, 1

1, 2, 3, 4

1, 3, 4, 2

Укажите, какое будет расширение файла, если это временный файл

COM

TMP

TXT

HLP

HTML

Укажите, какое будет расширение файла, если это текстовый файл

COM

TMP

TXT

HLP

HTML

Укажите, какое будет расширение файла, если это файл – таблица базы данных

COM

MDB

DOC

PDF

DAT

Укажите, какое будет расширение файла, если это файл справочной системы

HLP

PDF

HTML

PPT

DAT

Система распознает формат файла по его…

Расположению на диске

Расширению имени

Имени

Размеру

Содержимому

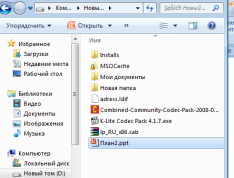

Если пользователь, работая в Проводнике, нажмет правую клавишу мыши и выберет команду Копировать, тогда файл План2.pptбудет:

Скопирован в Буфер обмена

Вставлен в папку Мои документы

Перемещен в корневой каталог диска С

Перемещен в каталог C:\Temp

Скопирован на flash-карту

Длина имени файла в MS Windows не может превышать:

32 символа

255 символов

8 символов

16 символов

1024 символов

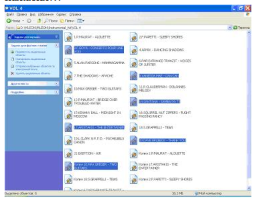

Указанную на рисунке группу файлов можно выделить с помощью нажатия…

Клавиши CTRL и левой клавиши мыши

Клавиши ALT и левой клавиши мыши

Клавиши SHIFT и правой клавиши мыши

Клавиши ALT и правой клавиши мыши

Клавиши CTRL и правой клавиши мыши

С папками и файлами можно выполнять следующую операцию:

Копирование

Создание ярлыка

Вырезание

Удаление

Все перечисленное верно

В операционной системе Windows собственное имя файла может содержать символы:

?

:

*

/

+

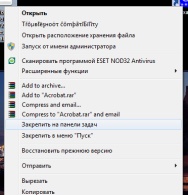

С писок команд, с которыми в данный момент работает пользователь – это…: писок команд, с которыми в данный момент работает пользователь – это…:

Текущее меню

Панель инструментов

Каскадное меню

Дополнительное меню

Контекстное меню

Укажите, какое будет расширение файла, если это файл презентаций

HLP

PDF

HTML

PPT

DAT

Сканирование книги является операцией

Удаления данных

Верификации

Транспортировки

Преобразования данных

Архивирования данных

Сервисное программное обеспечение

Архиваторы

Специальным образом организованный файл, содержащий в себе один или несколько файлов в сжатом или не сжатом виде – это…

Вирус

Архивный файл

Архиватор

Временный файл

Многотомный файл

Помещение исходных файлов в архивный файл в сжатом или не сжатом виде – это

Сжатие информации

Разархивация

Разделение на архивы

Архивация

Все перечисленное

SFX-архив это:

Самораспаковывающийся архив

Резервная копия файла

Временный файл

Файл, доступ к которому невозможен

Вирусный архив

Выберите параметры архивации:

Возможность создавать SFX-архив

Возможность создавать непрерывный архив

Возможность добавлять электронную подпись

Возможность заблокировать архив

Все перечисленное верно

Файловый архиватор WinRar позволяет распаковать…

Только файлы, запакованные архиватором WinRar, версии не новее текущей

Только файлы, запакованные архиватором WinRar, версии не новее текущей, а также ряд других форматов архивных файлов, например zip, arj и т.д.

Только файлы, запакованные архиватором WinRar, независимо от версии

Файлы, сжаты графическим редактором

Текстовые файлы

Назовите отличие архивного файла от оригинала

Размер

Расширение

Дата создания

Все перечисленное верно

Процесс преобразования информации, хранящейся в файле, к виду, при котором уменьшается избыточность в ее представлении и соответственно требуется меньший объем дисковой памяти для ее хранения – это…

Сжатие информации

Архивный файл

Архиватор

Разархивация

Компиляция

Процесс восстановления файлов из архива точно в таком виде, какой они имели до загрузки в архив, - это

Разархивация

Сжатие информации

Архивный файл

Архиватор

Верификация

Вирусы и антивирусы

Антивирусные программы, которые подают сигнал тревоги, но лечить неспособны, это -

Сторожа

Детекторы

Ревизоры

Доктора

Захватчики

Антивирусные программы, которые способны идентифицировать только известные им вирусы и требуют обновления антивирусной базы, это -

Сторожа

Детекторы

Ревизоры

Провизоры

Доктора

Антивирусные программы, которые способны обнаруживать и лечить зараженные файлы, это -

Сторожа

Детекторы

Ревизоры

Захватчики

Доктора

Программа, обладающая способностью к саморазмножению, – это

Вирус

Антивирусная программа

Командный файл

Архивный файл

Временный файл

К существующим группам вирусов относятся

Загрузочные вирусы

Макро вирусы

Сетевые вирусы

Файловые вирусы

Все перечисленные

Выберите, что может являться проявлением вирусов…

Произвольно меняется содержание отдельных файлов

От вашего имени отправляются сообщения по электронной почте

Генерация различных звуков

На дисках появляется большое число испорченных файлов данных

Все перечисленное

Вирусы, использующие для своего распространения протоколы или команды компьютерных сетей, это -

Макровирусы

Свободные вирусы

Сетевые вирусы

Исполняемые вирусы

Вирусы протоколов

Проявлением вирусов является

Сильное замедление компьютера

Неожиданное появление на экране посторонних фраз

Появление различных видеоэффектов

Пропадание информации с экрана

Все перечисленное

Проявлением вирусов является

Остановка работы некоторых программ

Сообщения о том, что вы отсылали зараженное письмо, присланные на ваш электронный адрес

Разрушение файловой системы на диске

Уменьшение свободного места на винчестере

Все перечисленное

Проявлением вирусов является

Некоторые программы ведут себя очень странно

Операционная система перестает видеть винчестер

Произвольно меняются длина отдельных файлов

От вашего имени отправляются сообщения по сети

Все перечисленное

Вирусы, использующие для переноски документы MS Word и MS Excel, это -

Мега-вирусы

Микро-вирусы

Макровирусы

Документные вирусы

Резидентные вирусы

Вирусы, которые внедряются в исполняемые файлы, это -

Мега-вирусы

Свободные вирусы

Файловые вирусы

Исполняемые вирусы

Командные вирусы

Выберите, что может являться проявлением вирусов…

Произвольно меняется содержание отдельных файлов

От вашего имени отправляются сообщения по электронной почте

Генерация различных звуков

На дисках появляется большое число испорченных файлов данных

Все перечисленное

Отметьте известную Вам антивирусную программу

MS OutLook

Fine Reader

Dr.Web

WinRAR

The BAT

К макро вирусам относятся вирусы:

Использующие для своего распространения протоколы или команды компьютерных сетей и электронной почты

Заражающие файлы-документы и электронные таблицы нескольких популярных редакторов

Интернет - черви

Заражающие файлы какой-либо одной или нескольких OС

Нет правильного ответа

К сетевым вирусам относятся:

Записывающие себя в загрузочный сектор диска

Заражающие файлы Word и Excel

Использующие для своего распространения протоколы или команды компьютерных сетей и электронной почты

Системные вирусы

Нет правильного ответа

Обслуживание компьютера. Устранение неполадок

Если не работает клавиатура...

Выключите компьютер и проверьте надежность подключения клавиатуры к системному блоку

Перезагрузите компьютер

Отключите "мышь"

Проверьте, включен ли компьютер в сеть

Выключите компьютер, проверьте сетевую розетку и сетевой кабель

При "зависании" компьютера необходимо

Отключить монитор

Закрыть все окна

Встряхнуть блок питания

Перезагрузить компьютер

Немедленно выключить питание компьютера

При включенном компьютере не рекомендуется

Отключать/подключать внутренние устройства

Перезагружать компьютер, нажимая на клавиши Ctrl+Alt+Del

Перезагружать компьютер, нажимая на кнопку Reset

Вставлять/вынимать дискету

Отключать/подключать Flash-носители

Локальные вычислительные сети

Центральным элементом в оптоволоконном кабеле является:

Стекловолокно

Медный провод

Серебреный провод

Пара проводов: серебренный и медный

Стеклянный провод

Центральным элементов в коаксиальном кабеле является:

Стекловолокно

Медный провод

Светодиодный провод

Оптический провод

Бронзовый провод

Металлическая оплетка оптоволоконного кабеля служит для:

Экранирования от внешних электромагнитных помех

Механической защиты от окружающей среды

Повышения скорости передачи данных

Для полного внутреннего отражения

Всего перечисленного

В одноранговых сетях:

Все компьютеры равноправны

Выделяется один сервер

Выделяется несколько серверов

Всего два компьютера: сервер и рабочая станция

Есть только один системный блок с несколькими подключенными к нему мониторами

Каждый компьютер для идентификации в сети получает

ID-адрес

Права доступа

Сетевую операционную систему

Пароль

Правила пользования сети

Общими сетевыми ресурсами называют:

Диски компьютеров

Каталоги

Папки

Устройства

Все перечисленное

Признаком, характерным для «рабочей группы», является

Определенная территориальная сосредоточенность

Решение сходных задач

Использование общих информационных баз

Выполнение общих требований по надежности хранения информации

Все перечисленное

Модем обеспечивает:

Преобразование двоичного кода в аналоговый сигнал и обратно

Преобразование двоичного кода в аналоговый сигнал

Преобразование аналогового сигнала в двоичный код

Усиление аналогового сигнала

Ослабление аналогового сигнала

Назовите характерную черту сети с контролером домена

Все компьютеры равны

В сети выделяется один центральный компьютер, с равными правами

В сети выделяется один или несколько серверов

В сети больше половины компьютеров – сервера

Все перечисленное

Разделение сети с шинной топологией и топологией типа звезда происходит в зависимости

От расстояния между узлами

От способа управления

От количества пользователей рабочих станций

От вида соединения узлов

Все перечисленное

Характерной чертой сети с шинной топологией является

Связь между 2 рабочими станциями через один общий путь

Связь проходит через центр сети, где находится сервер

Связь проходит по кольцу

Связь проходит через центр сети, где находится концентратор

Все перечисленное

Характерной чертой сети с топологией звезда является

Связь между 2 рабочими станциями через один общий путь

Связь проходит через центр сети, где находится контроллер домена

Связь проходит через центр сети, где находится концентратор или коммутатор

По концам сети стоят сервера

Все перечисленное

Вычислительная сеть – это сложный комплекс взаимосвязанных и согласованно функционирующих

Компьютеров

Коммуникационного оборудования

Операционных систем

Сетевых приложений

Все перечисленное

Коммуникационные устройства – это…

Линии связи

Коммутаторы

Концентраторы

Маршрутизаторы

Все перечисленное

В зависимости от среды передачи данных линии связи разделяют на…

Кабельные

Медные

Волоконно-оптические

Радиоканалы наземной связи

Все перечисленное

Кабель может быть…

Коаксиальным

Волокнистым

На основе витых троек

Все перечисленное

Сетевой протокол – это:

Набор правил, позволяющий осуществлять соединение и обмен данными между включёнными в сеть компьютерами

Последовательная запись событий, происходящих в компьютерной сети

Правила интерпретации данных, передаваемых по сети

Правила установления связи между двумя компьютерами в сети

Согласование различных процессов во времени

Адрес, который присваивается каждому ПК:

IP

LAN

TCP/IP

HTML

FTP

Они работают 24 часа в сутки, 7 дней в неделю. Они постоянно соединены с Интернетом и готовы предоставлять сервис – это…

Клиенты

Серверы

Пуэрмэны

Пользователи

IP - адреса

Персональные компьютеры, за которыми сидят пользователи, то есть мы с вами – это…

Клиенты

Серверы

Пуэрмэны

Рабочие группы

IP - адреса

Поток сообщений в сети передачи данных определяется

Объемом памяти канала передачи сообщений

Трафиком

Треком

Трассой

Протоколом

Microsoft Word

Расстояние между символами можно увеличить или уменьшить с помощью команды

Интервал

Масштаб

Гиперссылка

Вставка

Абзац

Линейку на экран можно вывести с помощью меню

Вид

Окно

Сервис

Файл

Сервис

Курсор на одну строку вверх можно переместить с помощью клавиши

Стрелка вверх

Стрелка вниз

Стрелка вправо

Стрелка влево

Tab

Убрать или добавить панель инструментов можно с помощью меню

Файл

Правка

Вид

Вставка

Сервис

Графические объекты находятся на панели инструментов

«Настройка изображения»

«Рисование»

«Стандартная»

«Форматирование»

«Формы»

С помощью кнопок панели «Рисование» можно:

Изменять различные параметры текста

Изображать линии, стрелки, эллипсы, прямоугольники, круги, дуги, сектора и различные кривые

Создавать новый пустой документ

Проверять активный документ на орфографические, грамматические и стилистические ошибки

Создавать таблицы в документе

Для просмотра закладок используется следующий пункт меню Сервис:

Исправления

Параметры

Настройка

Шаблоны и надстройки

Статистика

Для того чтобы добавить сноску, необходимо выбрать в меню Вставка пункт

Примечание

Ссылка

Объект

Закладка

Файл

Режим записи макрокоманды обозначается индикатором

ЗАП

ИСПР

ВДЛ

ЗАМ

Нет верного ответа

Режимом, отображающим документ в точном соответствии с тем, как он будет выведен на печать, является

Обычный

Web-документ

Разметка страницы

Структура

Листа

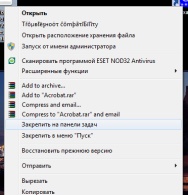

Правой кнопкой можно вызвать…

Меню Файл

Меню Правка

Контекстное меню

Меню Таблица

Меню Гиперссылка

Команду «Номера страниц» можно вызвать с помощью меню

Файл

Формат

Сервис

Вставка

Вид

Для добавления гиперссылки нужно использовать меню:

Вид

Файл

Вставка

Окно

Формат

Для распечатки документа используется команда Печать из меню:

Окно

Файл

Сервис

Формат

Вид

MS Word - программа, предназначенная для:

Создания, редактирования и форматирования текстовой информации

Работы с изображениями в процессе создания игровых программ

Управление ресурсами ПК при создании документов

Автоматического перевода с символьных языков в машинные коды

Все перечисленное

Укажите, при помощи какого меню можно отменить или вернуть действие последней команды:

Формат

Файл

Правка

Вид

Сервис

Из перечисленных операций обработки текстового документа:

Создание списков

Задание параметров страницы

Сохранение документа

Установка полей

Вставка нумерации страниц

к подготовке документа к печати относятся:

1, 2, 5

2, 3, 4

2, 4, 5

2, 3, 5

1, 2, 3

Колонтитул – это:

Текст или рисунок, который печатается внизу или вверху каждой страницы документа

Символ

Многоколоночный текст

Вид отображения документа

Помощник в Microsoft Windows

В MS Word невозможно применить форматирование к …

Рисунку

Имени файла

Номеру страницы

Колонтитулу

Абзацу

Выравнивание текста нельзя произвести по:

По левому краю

По правому краю

По центру

По высоте

По ширине

Шаблоны в MS Word используются для:

Применения установленных параметров форматирования

Замены ошибочно написанных слов

Вставки в документ графики

Добавления стилей

Добавления рисунков

Чтобы выделить весь текст в документе, нажмите комбинацию клавиш:

Ctrl+B

Ctrl+C

Ctrl+Enter

Ctrl+A

Microsoft Excel. Базовые понятия и термины. Ошибки

Выберите существующие форматы ячеек

Числовой

Общий

Денежный

Дата

Все перечисленные

Если число в ячейке выглядит следующим образом 2,56Е+12, то оно представлено в

Числовом формате

Общем формате

Экспоненциальном формате

Текстовом формате

Нет правильного ответа.

В каждой из ячеек B1:B4 расположены числа 10, в ячейке B5 сумма этих чисел, которая равна:

40

80

50

10

0

Для того чтобы удалить два несмежных листа при помощи меню «Правка» нужно щелкнуть по ярлыку первого листа и второго листа, удерживая клавишу …

Ctrl

Shift

F1

Alt

Ничего не надо удерживать

Команда «Ячейки» находится в меню…

Вставка

Правка

Формат

Сервис

Вид

Команда «Очистить» находится в меню…

Вставка

Правка

Формат

Сервис

Вид

Формулу суммирования диапазона ячеек от b2 до b8 следует записать в следующем виде

=сумм(b2,b8)

=сумм(b2:b8)

=сумм(b2-b8)

=сумм(b2;b8)

=сумм(b2+b8)

Составными частями формулы в электронных таблицах могут быть

Математические функции

Константы

Значение ячеек

Цифры

Все перечисленное

Укажите, в какую категорию входит функция СУММ

Математическую

Статистическую

Финансовую

Логическую

Денежную

Чтобы выделить ячейки несвязанные между собой диапазонов нужно выделить необходимые ячейки, удерживая клавишу…

Ctrl

Shift

Alt

F2

Esc

Пункт «Функция» находится в меню…

Вставка

Правка

Данные

Сервис

Вид

Пункт «Сортировка» находится в меню…

Файл

Данные

Формат

Сервис

Окно

Ошибки

При вычислении формулы в ячейке, появилось сообщение об ошибке «#ССЫЛКА!» Оно означает:

Неверное значение аргумента в формуле

Не опознано имя, которое употреблено в формуле

В формуле задана ссылка на несуществующую ячейку

Переполнение ячейки

Неправильный тип данных

При вычислении формулы в ячейке, появилось сообщение об ошибке «#ЗНАЧ!» Оно означает:

Использован недопустимый тип аргумента

Не опознано имя, которое употреблено в формуле

В формуле задана ссылка на несуществующую ячейку

Нарушены правила задания операторов, принятые в математике

Неправильный тип данных

Табличный процессор – это …

Специализированная программа, позволяющая создавать электронные таблицы и автоматизировать вычисления в них

Набор команд для редактирования содержимого таблиц

Программный продукт для ввода данных и создания электронных форм

Процессор (микросхема), снабженный всторенными командами для работы с массивами данных

Любая формула в Excel начинается со знака

=

:

+

/

$

Рабочая книга состоит из:

Рабочих документов

Рабочих рисунков

Рабочих листов

Набора формул

Ячеек таблиц

Диапазон ячеек в MS Excel задается…

Указанием адресов первой и последней ячейки строки диапазона

Нажатием на кнопку, соответствующую блоку ячеек и указанием размеров блока

Указанием строки и столбца, на пересечении которых находится блок ячеек

Указанием адресов первой и последней ячейки блока ячеек

Указанием адреса первой ячейки диапазона

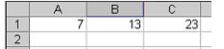

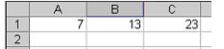

При объединении ячеек А1, В1, С1 электронной таблицы MS Excel результирующая ячейка будет иметь значение…

7

13

43

23

20

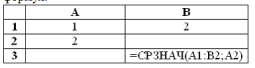

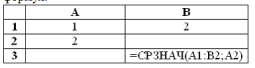

Представлен фрагмент электронной таблицы в режиме отображения формул. Значение в ячейке В3 будет равно:

1

1,5

1,75

1,25

1,05

Сделать ячейку активной можно, щелкнув по ней и нажать клавишу:

F6

F3

F4

F2

F5

«Легендой» диаграммы MS Excel является...

Порядок построения диаграммы (список действий)

Руководство для построения диаграммы

Таблица для построения диаграммы

Текстовое описание содержание диаграммы

Условные обозначения рядов или категорий данных

Выберите ошибку, в которой сообщается о том, что Microsoft Excel не смог распознать имя, использованное в формуле…

#ИМЯ?

#ДЕЛ/0!

#ЧИСЛО!

####

#ССЫЛКА!

Ошибка, которая сообщает о том, что ширина ячейки не позволяет отобразить число в заданном формате, это -

#ИМЯ?

#ДЕЛ/0!

#ЧИСЛО!

####

#ССЫЛКА!

Ошибка, которая сообщает о том, что в формуле делается попытка деления на нуль это-

#ИМЯ?

#ДЕЛ/0!

#ЧИСЛО!

####

#ССЫЛКА!

В MS Excel знак «$» перед номером строки в обозначении ячейки указывает на …

Начало выделения блока ячеек

Денежный формат числа

Абсолютную адресацию строки

Начало записи формулы

Ошибку

Обеспечение информационной безопасности мед. учреждения

Информационная безопасность подразумевает под собой меры по предотвращению следующих действий с информацией:

Подделки

Искажения

Утраты

Удаления

Все выше перечисленное

Закон выделяет следующую категорию информации:

Информация, составляющая государственную тайну

Информация, составляющая коммерческую тайну

Персональные данные

Все выше перечисленное

Документированной информацией, доступ к которой ограничен в соответствии с законодательством РФ, называется

Конфиденциальная

Персональная

Документированная

Информация составляющая государственную тайну

Информация составляющая коммерческую тайну

Информация об уголовной ответственности за преступление в сфере компьютерной информации описана в:

32 главе Уголовного кодекса

38 главе Уголовного кодекса

22 главе Уголовного кодекса

27 главе Уголовного кодекса

28 главе Уголовного кодекса

В статье 272 Уголовного кодекса говорится…

О неправомерном доступе к компьютерной информации

О создании, исполнении и распространении вредоносных программ для ЭВМ

О нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

О преступлениях в сфере компьютерной информации

Все выше перечисленное

На рисунке изображено… На рисунке изображено…

Настольная видеокамера

Оптическая мышь

Телефонная трубка

Электронный замок

Аппаратный модули доверенной загрузки «Аккорд - АМДЗ»

К информации относится:

Сведения о лицах

Паспортные данные

Сведения о предметах

Сведения об явлениях и процессах независимо от формы их представления

Все выше сказанное

Деятельность любого учреждения включает в себя…

Получение информации

Обработку информации

Принятие решений на основе анализа информации

Передачу принятых решений по каналам связи

Все выше сказанное

Принятию ошибочных решений способствует

Искажение информации

Блокирование полученной информации

Внедрение ложной информации

Все выше сказанное

Федеральный закон «Об информации, информатизации к защите информации» направлен на:

Регулирование взаимоотношений в информационной сфере совместно с гражданским кодексом РФ

Регулирование взаимоотношений в гражданском обществе РФ

Регулирование требования к работникам служб, работающих с информаций

Формирование необходимых норм и правил работы с информацией

Все выше сказанное

Хищение информации – это…

Несанкционированное копирование информации

Утрата

Блокирование

Искажение

Все выше сказанное

Владельцем информации первой категории является…

Государство

Коммерческая организация

Муниципальное учреждение

Любой гражданин

Все выше перечисленное

Владельцем информации второй категории является…

Простые люди

Государство

Коммерческая организация

Муниципальное учреждение

Все выше сказанное

Владельцем информации третьей категории является…

Люди

Государство

Муниципальное учреждение

Учреждение

Все выше сказанное

Информацией, составляющей государственную тайну, владеет:

Государство

Государственные учреждения

Государственная Дума

Граждане Российской Федерации

Все перечисленное

Информацией, составляющей коммерческую тайну, владеет:

Государство

Различные учреждения

Государственная Дума

Граждане Российской Федерации

Все перечисленное

Персональными данными владеет:

Государство

Различные учреждения

Государственная Дума

Жители Российской Федерации

Все перечисленное

Доступ к информации – это:

Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц

Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц

Информация, переданная или полученная пользователем информационно-телекоммуникационной сети

Возможность получения информации и ее использования

Документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации это:

Конфиденциальная информация

Документы офера и договоров

Факс

Личный дневник

Все перечисленное

Простейшим способом идентификации в компьютерной системе является ввод идентификатора пользователя, который имеет следующее название:

Токен

Password

Пароль

Login

Смарт-карта

Процесс, а также результат процесса проверки некоторых обязательных параметров пользователя и, при успешности, предоставление ему определённых полномочий на выполнение разрешенных ему действий в системах с ограниченным доступом – это:

Шифрование

Регистрация

Аутентификация

Идентификация

Авторизация

Доступ пользователя к информационным ресурсам компьютера и / или локальной вычислительной сети предприятия должен разрешаться только после:

Включения компьютера

Идентификации по логину и паролю

Запроса паспортных данных

Запроса доменного имени

Все перечисленное

В качестве минимальных обязательных мер предотвращения потерь информации на компьютерах пользователей должны выполняться следующие условия:

Все программы, используемые для доступа в Интернет, должны быть утверждены сетевым администратором и на них должны быть установлены все доработки производителя (patch), связанные с безопасностью.

Во всех браузерах должно быть запрещена обработка Java, javascript и activex из-за небезопасности данных технологий.

Все браузеры должны быть сконфигурированы так, чтобы для доступа в Интернет использовался прокси-сервер из состава брандмауэра.

Действия любого пользователя, подозреваемого в нарушении правил пользования Интернетом, должны быть запротоколированы, и использоваться для принятия решения о применении к нему санкций административного характера.

Все выше сказанное

Аппаратные модули доверенной загрузки «Аккорд - АМДЗ» представляют собой…

Аппаратный контролер

Электронный замок

Система контроля

Сетевой адаптер

Копировальный аппарат

Электронные замки «Соболь» предназначены для …

Обеспечения доверенной загрузки компьютера и контроля целостности файлов в системах

Сканирования отпечатков пальцев

Проверки скорости и загрузки файлов

Общего контроля

Все выше перечисленное

Хакеры взламывают секретные пароли, для того, чтобы…

Получить полный доступ

Завладеть секретной информацией

Скопировать информацию

Удалить

Все выше сказанное

Для защиты от злоумышленников необходимо использовать:

Специальные программы

Программно-аппаратные комплексы

Антивирусные программы

Системы обеспечения информационной безопасности

Все выше сказанное

Федеральный Закон "Об информации, информатизации и защите информации" дает определение информации:

Специфический продукт, поэтому необходимы четкие границы, определяющие информацию как объект права, которые позволят применять к ней законодательные нормы.

Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

Сведения о явлениях и процессах

Это специфический продукт о лицах, предметах, фактах, событиях.

Обеспечение информационной безопасности есть обеспечение…

Независимости информации

Изменения информации

Копирования информации

Сохранности информации

Все выше перечисленное

Телемедицина

Основоположником электрокардиографии является:

Александр Белл

Иван Михайлович Сеченов

Вильям Эйнтховен

Николай Васильевич Склифасовский

Альберт Ютрас

Передача электрокардиограммы впервые была осуществлена по телефону в следующем году:

1855

1905

1915

1945

1985

В режиме on-line можно проводить:

Телемедицинские консультации

Телемониторинг

Видеоконференции

Телемедицинское обучение

Все варианты верные

Кто несет ответственность за результат лечения, назначенного в ходе телемедицинской консультации?

Консультируемый врач

Лечащий врач

Руководитель центра телемедицинских консультаций

Консультант

Пациент

Наибольший экономический эффект от телемедицинских консультаций наблюдается:

В условиях чрезвычайных ситуаций (катастроф, аварий)

В условиях, когда между консультируемым и консультантом большое расстояние

При проведении большого числа телемедицинских консультаций

При проведении сложных телемедицинских консультаций

Нет верного варианта

В режиме off-line нельзя проводить:

Телемедицинские консультации

Видеоконференцию

Телемедицинское обучение

Теледиагностику

Все варианты верны

Достоинством телемедицинской консультации является:

Возможность получения консультации специалиста, удаленного от пациента

Быстрота и своевременность получения консультации

Повышение качества медицинской помощи

Все варианты верные

Наибольший экономический эффект от телемедицинских консультаций наблюдается:

В условиях чрезвычайных ситуаций (катастроф, аварий)

В условиях, когда между консультируемым и консультантом большое расстояние

При проведении большого числа телемедицинских консультаций

При проведении сложных телемедицинских консультаций

При крайне тяжелом состоянии пациента

Медицинские информационные системы

Выберите главную цель создания и внедрения медицинских информационных систем:

Увеличения финансовых прибылей мед. учреждения

Управления финансовыми потоками мед. учреждения

Управления информационными потоками мед. учреждения

Организация работы и управления медицинским учреждением

Удобство работы сотрудников

Информационные системы структурных подразделений медицинских учреждений обеспечивают:

Информационное обеспечение принятия решений в профессиональной деятельности врачей разных специальностей

Решение задач отдельного подразделения медицинского учреждения в рамках задач учреждения в целом

Поиск и выдачу медицинской информации по запросу пользователя

Диагностику патологических состояний и выработку рекомендаций по способам лечения при заболеваниях различного профиля

Проведение консультативно – диагностических обследований пациентов

Совокупность информационных ресурсов, технологий их ведения и использования, информационных телекоммуникационных сетей, функционирующих на основе единых системных принципов и общих правил системы здравоохранения и ОМС – это:

Медицинские информационные системы

Единое информационное пространство

Системы управления базами данных

Программные интерфейсы информационных систем

Электронные истории болезни

Всемирная информационная сеть Интернет. Электронная почта

Ростелеком, Релком, RUNNET относятся к следующей группе:

Крупные (первичные) провайдеры и академические сети

Третичные коммерческие региональные провайдеры

Зарубежные коммерческие провайдеры и сети

Региональные провайдеры

Региональные точки обмена Интернет трафиком

Компьютер может быть связан с сетью Интернет следующим образом:

Подключение с удаленной машины по обычной телефонной линии

Подключение через локальную сеть

Подключение по схеме ASDL

Подключение при помощи систем спутникового доступа в Интернет

Возможные все перечисленные способы

Компьютер, предназначенный для совместного использования его ресурсов рабочими станциями ЛВС, называется

Сервером

Рабочей станцией

Клиентом

Коммутатором

Маршрутизатором

К транспортным протоколам, управляющим процессом передачи данных между машинами, относятся:

FTP, Telnet

IP, ICMP

TCP, UDP

EGP, GCP, IGP

SMTP

Почтовый ящик абонента электронной почты представляет собой:

Некоторую область оперативной памяти файл-сервера

|

Скачать 0.54 Mb.

Скачать 0.54 Mb.

писок команд, с которыми в данный момент работает пользователь – это…:

писок команд, с которыми в данный момент работает пользователь – это…:

На рисунке изображено…

На рисунке изображено…