Информационные технологии в юриспруденции. информационные технологии в юриспруденции. Системный подход 5 Социальноправовое моделирование 5 Кибернетический метод 6 Метод формализации 6 Метод алгоритмизации и программирования 6 Семантический и синтаксический анализ 7 Математические методы 7

Скачать 261.5 Kb. Скачать 261.5 Kb.

|

Тема 7. Основы защиты информации и компьютерная преступность.1. Понятие информационной безопасности. Информационная безопасность определяется как состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. А информационная сфера (среда) - это сфера деятельности субъектов, связанная с созданием, преобразованием и потреблением информации (ст. 2. Федерального закона от 4 июля 1996 г. N 85-ФЗ "Об участии в международном информационном обмене"*(99)). В научной литературе в составе информационной сферы общества выделяют: субъектов; общественные отношения; информационную инфраструктуру общества; информацию* В соответствии с Законом о безопасности и содержанием Концепции национальной безопасности РФ под информационной безопасностью будем понимать состояние защищенности жизненно важных интересов личности, общества и государства в информационной сфере. Совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации представлена в Доктрине информационной безопасности РФ. На основе анализа положений, содержащихся в доктринальных и нормативных правовых документах, можно выделить следующие жизненно важные интересы в информационной сфере*(101): а) для личности: соблюдение и реализация конституционных прав и свобод человека и гражданина на поиск, получение, передачу, производство и распространение объективной информации; реализация права граждан на неприкосновенность частной жизни, защита информации, обеспечивающей личную безопасность; использование информации в интересах не запрещенной законом деятельности, физического, духовного и интеллектуального развития; защита права на объекты интеллектуальной собственности; обеспечение права граждан на защиту своего здоровья от неосознаваемой человеком вредной информации; б) для общества: обеспечение интересов личности в информационной сфере; построение правового социального государства; упрочение демократии, построение информационного общества; духовное обновление общества, сохранение его нравственных ценностей, утверждение в обществе идеалов высокой нравственности, патриотизма и гуманизма, развитие многовековых духовных традиций Отечества, пропаганда национального культурного наследия, норм морали и общественной нравственности; достижение и поддержание общественного согласия; предотвращение манипулирования массовым сознанием; приоритетное развитие современных телекоммуникационных технологий, сохранение и развитие отечественного научного и производственного потенциала; в) для государства: создание условий для реализации интересов личности и общества в информационной сфере и их защита; формирование институтов общественного контроля за органами государственной власти; безусловное обеспечение законности и правопорядка; создание условий для гармоничного развития российской информационной инфраструктуры; формирование системы подготовки, принятия и реализации решений органами государственной власти, обеспечивающей баланс интересов личности, общества и государства; защита государственных информационных систем и государственных информационных ресурсов, в том числе государственной тайны; защита единого информационного пространства страны; развитие равноправного и взаимовыгодного международного сотрудничества. К основным задачам в области обеспечения информационной безопасности относятся: формирование и реализация единой государственной политики по обеспечению защиты национальных интересов от угроз в информационной сфере, реализация конституционных прав и свобод граждан в сфере информационной деятельности; разработка и создание механизмов формирования и реализации государственной информационной политики России, в том числе разработка методов повышения эффективности участия государства в формировании информационной политики государственных телерадиовещательных организаций, других государственных средств массовой информации; совершенствование законодательства Российской Федерации в области обеспечения информационной безопасности; определение полномочий органов государственной власти Российской Федерации, субъектов Российской Федерации, органов местного самоуправления и ответственности их должностных лиц, юридических лиц и граждан в области обеспечения информационной безопасности; развитие и совершенствование системы обеспечения информационной безопасности Российской Федерации, реализующей единую государственную политику в этой области, включая совершенствование форм, методов и средств выявления, оценки и прогнозирования угроз информационной безопасности Российской Федерации, а также системы противодействия этим угрозам; координация деятельности органов государственной власти по обеспечению информационной безопасности; совершенствование и защита отечественной информационной инфраструктуры, ускорение развития новых информационных технологий и их широкое распространение, унификация средств поиска, сбора, хранения, обработки и анализа информации с учетом вхождения России в глобальную информационную инфраструктуру; проведение единой технической политики в области обеспечения информационной безопасности Российской Федерации; разработка критериев и методов оценки эффективности систем и средств обеспечения информационной безопасности Российской Федерации, а также сертификации этих систем и средств; развитие стандартизации информационных систем на базе общепризнанных международных стандартов и их внедрение для всех видов информационных систем; обеспечение технологической независимости Российской Федерации, развитие отечественной индустрии телекоммуникационных и информационных средств, их приоритетное по сравнению с зарубежными аналогами распространение на внутреннем рынке; развитие научно-практических основ обеспечения информационной безопасности Российской Федерации с учетом современной геополитической ситуации, условий политического и социально-экономического развития России и реальности угроз применения "информационного оружия"; разработка современных методов и средств защиты информации, обеспечения безопасности информационных технологий, прежде всего, используемых в системах управления войсками и оружием, экологически опасными и экономически важными производствами; создание и развитие современной защищенной технологической основы управления государством в мирное время, в чрезвычайных ситуациях и в военное время; защита государственных информационных ресурсов, прежде всего в федеральных органах государственной власти, на предприятиях оборонного комплекса, в том числе государственной тайны; создание условий для успешного развития негосударственного компонента в сфере обеспечения информационной безопасности, осуществления эффективного гражданского контроля за деятельностью органов государственной власти; защиты культурного и исторического наследия (в том числе музейных, архивных, библиотечных фондов, основных историко-культурных объектов); сохранение традиционных духовных ценностей при важнейшей роли Русской православной церкви и церквей других конфессий; пропаганда средствами массовой информации элементов национальных культур народов России, духовно-нравственных, исторических традиций, норм общественной жизни и передового опыта подобной пропагандистской деятельности; повышение роли русского языка как государственного языка и языка межгосударственного общения народов России и государств - участников СНГ; создание оптимальных социально-экономических условий для осуществления важнейших видов творческой деятельности и функционирования учреждений культуры; противодействие угрозе развязывания противоборства в информационной сфере; создание единой системы подготовки кадров в области обеспечения информационной безопасности; организация международного сотрудничества по обеспечению информационной безопасности при интеграции России в мировое информационное пространство на условиях равноправного партнерства. Представляется, что юридическая наука в той или иной мере должна принимать участие в решении всех задач и реализации соответствующих целей, однако ее приоритет просматривается в двух областях: во-первых, в определении разумного баланса между правом субъектов на свободное получение информации путем ее сбора или доступа к имеющимся ресурсам и правом субъектов на установление ограничений в указанных действиях со стороны иных лиц по отношению к сведениям, обладателями которых они являются, во-вторых, в разработке и реализации правовых мер защиты информации, доступ к которой должен ограничиваться по правомерным основаниям, а также в обеспечении сохранности информационных ресурсов. 2. Основные виды и источники угроз информационной безопасности. Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также стать следствием, не зависящим от субъекта проявлений. Угроз не так уж и много. При обеспечении конфиденциальности информации это может быть хищение (копирование) информации и средств ее обработки, а также ее утрата (неумышленная потеря, утечка). При обеспечении целостности информации список угроз таков: модификация (искажение) информации; отрицание подлинности информации; навязывание ложной информации. При обеспечении доступности информации возможно ее блокирование, либо уничтожение самой информации и средств ее обработки.

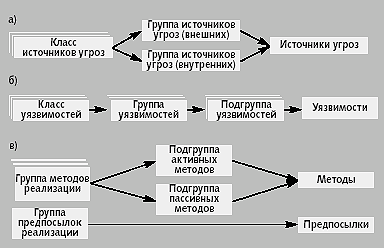

Все источники угроз можно разделить на классы, обусловленные типом носителя, а классы на группы по местоположению (рис. 1а). Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, а классы на группы и подгруппы по проявлениям (рис. 1б). Методы реализации можно разделить на группы по способам реализации (рис. 1в). При этом необходимо учитывать, что само понятие «метод», применимо только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников это понятие трансформируется в понятие «предпосылка». Классификация возможностей реализации угроз (атак), представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае такого несовпадения атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, т.е. как «подготовка к совершению» противоправного действия. Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации. Сам подход к анализу и оценке состояния безопасности информации основывается на вычислении весовых коэффициентов опасности для источников угроз и уязвимостей, сравнения этих коэффициентов с заранее заданным критерием и последовательном сокращении (исключении) полного перечня возможных источников угроз и уязвимостей до минимально актуального для конкретного объекта. Исходными данными для проведения оценки и анализа служат результаты анкетирования субъектов отношений, направленные на уяснение направленности их деятельности, предполагаемых приоритетов целей безопасности, задач, решаемых автоматизированной системой и условий расположения и эксплуатации объекта. Благодаря такому подходу возможно: установить приоритеты целей безопасности для субъекта отношений; определить перечень актуальных источников угроз; определить перечень актуальных уязвимостей; оценить взаимосвязь угроз, источников угроз и уязвимостей; определить перечень возможных атак на объект; описать возможные последствия реализации угроз. Результаты проведения оценки и анализа могут быть использованы при выборе адекватных оптимальных методов парирования угрозам, а также при аудите реального состояния информационной безопасности объекта для целей его страхования. При определении актуальных угроз, экспертно-аналитическим методом определяются объекты защиты, подверженные воздействию той или иной угрозы, характерные источники этих угроз и уязвимости, способствующие реализации угроз. 3. Понятие компьютерной преступности. Наиболее распространенными преступлениями с использованием компьютерной техники являются: компьютерное пиратство, компьютерное мошенничество, распространение вредоносных (вирусных) программ и компьютерный саботаж. К компьютерному пиратству относят прежде всего деятельность "хакеров" - неправомерный доступ к компьютерной информации с помощью подбора паролей, кодов, шифров, взломов электронных замков и т.п. Когда результатом подобной деятельности являются модификация информации и утечка денежных средств - она превращается в компьютерное мошенничество. Второй вид компьютерного пиратства - незаконное копирование, тиражирование и сбыт компьютерных программ. До 95% программного продукта, реализуемого в России, является пиратским. В этой статистике Россию опережает только Китай, где незаконный продукт составляет 98%. Подобная деятельность нарушает авторские права создателей и разработчиков программ, причиняет материальный ущерб им и законным владельцам компьютерных программ. К тому же страдают пользователи программного продукта, так как качество копий уступает качеству оригинала. Среди основных мотивов компьютерных преступлений выделяют обычно два: корыстный и желание продемонстрировать собственный профессионализм - так называемый "интеллектуальный вызов". Комплекс причин и условий компьютерной преступности составляют, по мнению большинства авторов, следующие обстоятельства: высвобождение и сложности трудоустройства высокоинтеллектуальной и профессиональной части населения, связанной с наукой, тонкими технологиями, обороной и т.п.; безработица интеллектуальной элиты общества; возможность быстрого обогащения путем компьютерных хищений с незначительной вероятностью разоблачения ввиду высокой латентности компьютерных преступлений; недостаточная защищенность автоматизированных систем обработки данных; отставание технической оснащенности, профессионализма сотрудников правоохранительных органов от действий профессиональных компьютерных преступников; отсутствие обобщенной следственной и судебной практики расследования компьютерных преступлений; лояльное отношение общества к такого рода преступлениям ввиду использования лицами, их совершающими, интеллектуального способа обогащения и т.п. Начиная с 70-х годов, когда появились первые отечественные публикации о необходимости противостояния компьютерной преступности, их авторы указывали еще и на такое условие, как отсутствие законодательной базы подобной борьбы. В настоящее время подобное законодательство существует, но оно не вполне совершенно. Большинство компьютерных преступлений - это проявления профессиональной и организованной преступности, нередко носящей групповой транснациональный характер. Причем часто в состав группы входит непосредственный работник кредитной организации или иной компании, которая впоследствии оказывается пострадавшей (по некоторым оценкам, при хищениях с использованием компьютерных средств до 80% таких деяний совершались "изнутри"). 4. Уголовный кодекс РФ о преступности в информационной сфере. Уголовная ответственность за компьютерные преступления предусмотрена ст.ст.272-274 УК РФ Статья 272. Неправомерный доступ к компьютерной информации 1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, - наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет. 2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, - наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет. Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ 1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами - наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев. 2. Те же деяния, повлекшие по неосторожности тяжкие последствия, - наказываются лишением свободы на срок от трех до семи лет. Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети 1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, - наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет. 2. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением свободы на срок до четырех лет. 1 Информатика. Базовый курс/под ред.С.В.Симоновича СПБ, Питер, 2003 1 Там же 2 Чубукова С.Г. Элькин В.Д. Основы правовой информатики (юридические и математические вопросы информатики). Учебное пособие (под ред. доктора юридич. наук, проф. М.М. Рассолова, кандидата технич. наук, проф. В.Д. Элькина). - "Контракт", 2004 г. 1 Там же 2 Чубукова С.Г. Элькин В.Д. Основы правовой информатики (юридические и математические вопросы информатики). Учебное пособие (под ред. доктора юридич. наук, проф. М.М. Рассолова, кандидата технич. наук, проф. В.Д. Элькина). - "Контракт", 2004 г. 1 http://www.softkey.ru/catalog/program.php?ID=4690&progdesc=long 1 Информатика и вычислительная техника в деятельности органов внутренних дел. Часть 4. Автоматизация решения практических задач в органах внутренних дел: Учеб. пособ. / Под ред. В. А. Минаева. - М.: ГУК МВД РФ, 1996. 11 Использование математических методов и ЭВМ в экспертной практике. (Сборник научных трудов.) — М., 1989. 1 Морозов А.В. Методологические и организационные основы развития системы правовой информации Минюста России. Автореф. дис. д-ра юрид. наук. М., 2000, с. 26. |