Адрессация узлов. Адресация узлов в сети. Составления числовых адресов

Скачать 87.45 Kb. Скачать 87.45 Kb.

|

|

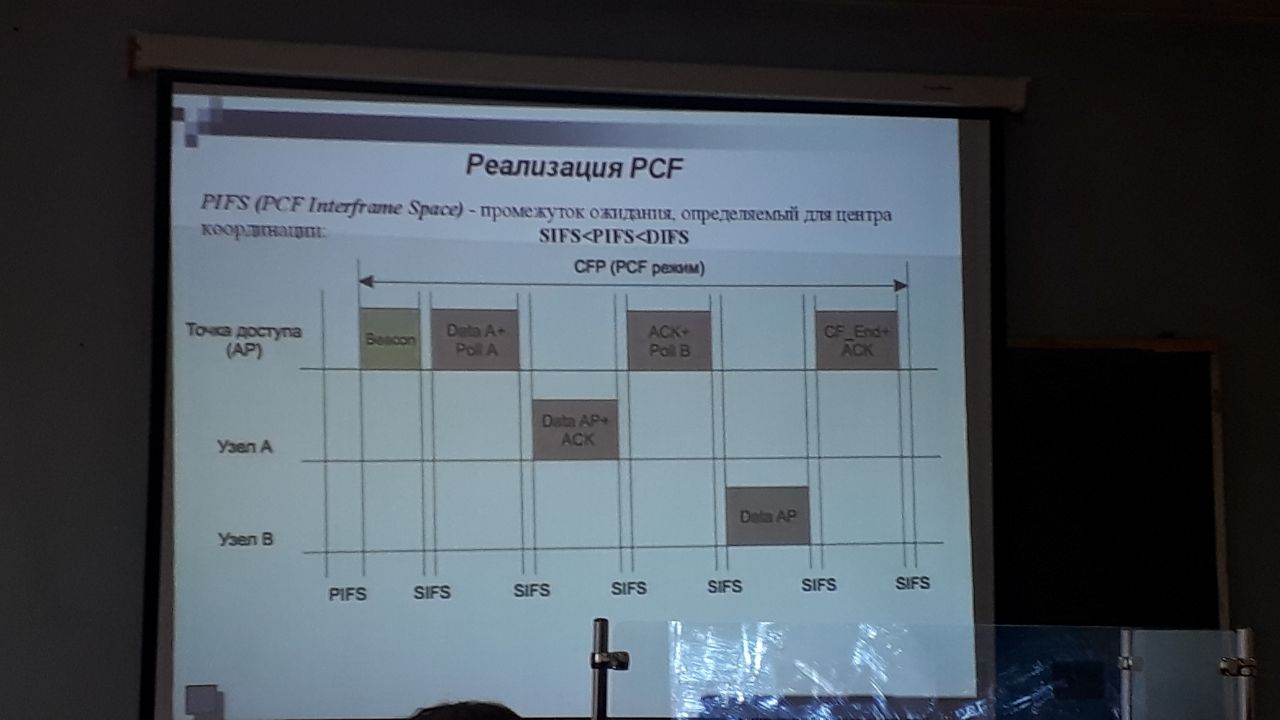

Адресация узлов в сети Система составления числовых адресов Ip адреса – 32 бита 160.30. / .120.50 Адрес сети / адрес узла в сети -уникальность -иерархическая структура -минимум ручной работы -удобное представление для быстрой машинной обработки -удобное представление для пользователей Система символьных адрес Gma.spb.ru ------------------------------------ Аппаратные компоненты -Сетевой адаптер (ОЗУ , интернет ,буфер обмена) -Концентратор – хаб (lan-мать) Пассивный/активный/управляемый концентратор. Так же есть коммутатор : ( отличие – многоканальность ) С матричной коммутацией С общей памятью С шинной архитектурой -Маршрутизатор (роутер) Объединение различных сетей 12.09.22 Подуровень mac Технология Ethernet Каждый сетевой адаптер выполняет правила : Прослушивает канал Если канал занят , ждет когда он освободится Если канал свободен , то адаптер может передать свой кадр После передачи кадра адаптер обязан выдержать паузу Если возникает коллизия , то передающий адаптер: - Прекращает передачу своего кадра - Передает спец.32 бит jam последовательность - Определяет случайную временную задержку - Случайное число из диапазона Метод доступа - CSMA/CD Скорость - 10 мбит/с Кодирование – Манчестерское Адресация – mac адреса Макс.диаметр сети – 2500 км Преамбула – DA – SA – L – DATA (LLC) - FCS 8 - 6. - 6. – 2 - 46 < L < 1500 – 4 Преамбула – 8 байт для синхронизации приемника DA – аппаратный адрес адаптера получателя кадра SA – аппаратный адрес адаптера отправителя кадра L – длина поля данных в кадре DATA – область данных , передаваемых в кадре FCS – контрольная сумма кадров Коммутируемый Ethernet Технология token ring IEEE 802.5 Маркерный метод доступа к среде передачи данных - топология кольцо - использование маркера Метод доступа состоит в следующем : - углы сети передают друг другу маркер - для передачи кадра , узел должен дождаться прихода маркера - приняв маркер , узел может удерживать его не более 10мс - в это время узел может передавать свои кадры в сеть - каждый узел ретранслирует принятый кадр дальше по кольцу - узел получателя кадра копирует его в свой буфер , и по метке в нем определяет , корректно ли он дошел до узла-получателя 13.09.22 Технология Token Ring. Приоритетный доступ узлов к сети. Технология FDDI Разработана в 1988г и утвержденная в качестве стандарта ANSI X3T9.5. Предусматривает передачу кадров со скоростью 100Мбит/с по двойному оптоволоконному кольцу длиной до 200 км. Метод доступа – маркерный , mac адреса. Тоже поддерживается система приоритетов. Реализовывает высокий уровень надежности. Компьютерные сети Технология беспроводных сетей. Технология Wi-Fi Стандарт IEEE 802.11 , работает на частоте 2.4 , 3.6 , 5 ГГЦ Обеспечивает создание локальных сетей с радиусом 100-1000м и скоростью передачи данных от 1 мбит/с до 1 гигабит/с Канальный уровень Методы доступа : На MAC-уровне протокола 802.11 определяются два основных типа доступа к среде передачи данных: DCF – Distributed Coordination Function - функция распределенной координации PCF – Point Coordination function – функция централизованной координации 15.09.22 PCF – функция централизованной координации  EDCF – Enhanced DCF Это функция распределенной координации используется для реализации качества обслуживания QoS В EDCF рассматриваются различные категории трафика Механизм доступа к среде остается таким же , как и в случае DCF - Каждый узел сети , убедившись , что среда свободна , прежде чем начать передачу , выжидает в течении промежутка времени AIFS , после чего приступает к процедуре обратного отсчета - Длительность промежутка обратного отсчета определяется как случайное целое число тайм-слотов из диапазона [1,CW(TC)+1] CW(TC) – размер окна для трафика заданной категории Безопасность WiFI Предусматривает следующие меры безопасности : WEP ( Wired Equivalent Privacy) – протокол шифрования , использующий довольно нестойский алгоритм RC4 на статическом ключе. WPA (WiFi Protected Access ) – более стойкий протокол шифрования , чем WEP , хотя используется тот же алгоритм. Более высокий уровень безопасности достигается за счет использования протоколов TKIP и MIC. TKIP (Temporal key Integrity Protocol) – протокол динамических ключей сети , которые меняются довольно часто. При этом каждому устройству также присваивается ключ , который тоже меняется. MIC (Message Integrity Check) – протокол проверки целостности пакетов. Защищает от перехвата пакетов и их перенаправления. Электронно-цифровая подпись Сертификаты Целостность |