Стандарт WiFi

Скачать 0.88 Mb. Скачать 0.88 Mb.

|

|

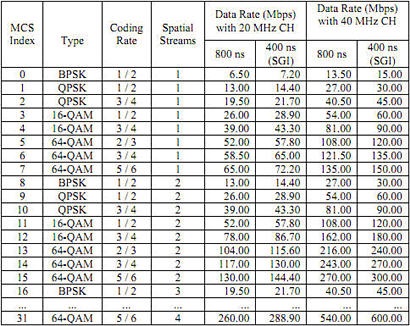

2.6 Стандарты Разработкой стандартов Wi-Fi 802.11 занимается организация IEEE (Institute of Electrical and Electronic Engineers) IEEE 802.11 - базовый стандарт для сетей Wi-Fi, который определяет набор протоколов для самых низких скоростей передачи данных (transfer). IEEE 802.11b - описывает большие скорости передачи и вводит больше технологических ограничений. Этот стандарт широко продвигался со стороны WECA (Wireless Ethernet Compatibility Alliance) и изначально назывался Wi-Fi. Используются частотные каналы в спектре 2.4GHz. Ратифицирован в 1999 году. Используемая радиочастотная технология: DSSS. Кодирование: Barker 11 и CCK. Модуляции: DBPSK и DQPSK, Максимальные скорости передачи данных (transfer) в канале: 1, 2, 5.5, 11 Mbps. IEEE 802.11a - описывает значительно более высокие скорости передачи (transfer) чем 802.11b. Используются частотные каналы в частотном спектре 5GHz. Протокол несовместим с 802.11b. Ратифицирован в 1999 году. Используемая радиочастотная технология: OFDM. Кодирование: Convoltion Coding. Модуляции: BPSK, QPSK, 16-QAM, 64-QAM. Максимальные скорости передачи данных в канале: 6, 9, 12, 18, 24, 36, 48, 54 Mbps. IEEE 802.11g - описывает скорости передачи данных эквивалентные 802.11а. Используются частотные каналы в спектре 2.4GHz. Протокол совместим с 802.11b. Ратифицирован в 2003 году. Используемые радиочастотные технологии: DSSS и OFDM. Кодирование: Barker 11 и CCK. Модуляции: DBPSK и DQPSK, Максимальные скорости передачи данных (transfer) в канале: - 1, 2, 5.5, 11 Mbps на DSSS и - 6, 9, 12, 18, 24, 36, 48, 54 Mbps на OFDM. IEEE 802.11n - самый передовой коммерческий WiFi-стандарт, на данный момент, официально разрешенный к ввозу и применению на территории РФ (802.11ac пока в процессе проработки регулятором). В 802.11n используются частотные каналы в частотных спектрах Wi-Fi 2.4GHz и 5GHz. Совместим с 11b/11a/11g. Хотя рекомендуется строить сети с ориентацией только на 802.11n, т.к. требуется конфигурирование специальных защитных режимов при необходимости обратной совместимости с устаревшими стандартами. Это ведет к большому приросту сигнальной информации и существенному снижению доступной полезной производительности радиоинтерфейса. Собственно, даже один клиент Wi-Fi 802.11g или 802.11b потребует специальной настройки всей сети и мгновенной ее существенной деградации в части агрегированной производительности. Сам стандарт Wi-Fi 802.11n вышел 11 сентября 2009 года. Поддерживаются частотные каналы WiFi шириной 20MHz и 40MHz (2x20MHz). Используемая радиочастотная технология: OFDM. Используется технология OFDM MIMO (Multiple Input Multiple Output) вплоть до уровня 4х4 (4хПередатчика и 4хПриемника). При этом минимум 2хПередатчика на Точку Доступа и 1хПередатчик на пользовательское устройство. Таблица 2,1 Примеры возможных MCS (Modulation & Coding Scheme) для 802.11n, а также максимальные теоретические скорости передачи данных (transfer) в радиоканале  Здесь SGI - это защитные интервалы между фреймами. Spatial Streams - это количество пространственных потоков. Type - это тип модуляции. Data Rate - это максимальная теоретическая скорость передачи данных в радиоканале в Mбит/сек. Важно подчеркнуть, что указанные скорости соответствуют понятию channel rate и являются предельным значением с использованием данного набора технологий в рамках описываемого стандарта (собственно эти значения, как Вы вероятно заметили, производители пишут и на коробках домашних Wi-Fi-устройств в магазинах). Но в реальной жизни эти значения не достижимы в силу специфики самой технологии стандарта Wi-Fi 802.11. Например здесь сильно влияет "политкорректность" в части обеспечения CSMA/CA (устройства Wi-Fi постоянно слушают эфир и не могут передавать, если среда передачи занята), необходимость подтверждения каждого юникастового фрейма, полудуплексная природа всех стандартов Wi-Fi и только 802.11ac/Wave-2 сможет это начать обходить с MU-MIMO и т.д.. Поэтому практическая эффективность устаревших стандартов 802.11 b/g/a никогда не превышает 50% в идеальных условиях (например, для 802.11g максимальная скорость на абонента обычно не выше 22Мб/с), а для 802.11n эффективность может быть до 60%. Если же сеть работает в защищенном режиме, что часто и происходит из-за смешанного присутствия различных Wi-Fi-чипов на различных устройствах в сети, то даже указанная относительная эффективность может упасть в 2-3 раза. Это касается, например, смеси из Wi-Fi устройств с чипами 802.11b, 802.11g в сети с точками доступа Wi-Fi 802.11g или устройства Wi-Fi 802.11g/802.11b в сети с точками доступа Wi-Fi 802.11n и т.п. IEEE 802.11ас – сравнительно новый стандарт Wi-Fi, который работает только в частотной полосе 5ГГц и обеспечивает значительно большие скорости как на индивидуального клиента Wi-Fi, так и на Точку Доступа Wi-Fi. 2.7 Частотные каналы Мировая практика использования нелицензируемого частотного спектра: ISM - Industrial, Scientific, Medical 1. Industrial/Промышленный: 902 – 928 MHz (ширина 26 MHz), 2. Scientific/Научный: 2400 – 2500 MHz (ширина 100 MHz), 3. Medical/Медицинский: 5725 – 5875 MHz (ширина 150 MHz). Здесь для сетей стандарта Wi-Fi используется в основном часть диапазона 2400 - 2500 MHz. UNII - Unlicensed National Information Infrastructure набор полос в диапазоне частот 5150 – 5825 MHz (частично используется для устройств Wi-Fi). Выбор корректных частотных каналов является одной из ключевых задач для проектирования сети стандарта Wi-Fi 802.11. При этом процесс выбора должен учитывать фундаментальный выбор частотной архитектуры подходящего Wi-Fi-решения: многоканальная или одноканальная архитектура? Эта информация также крайне важна при проведении радиообследования (site survey) зоны покрытия будущей сети Wi-Fi. Таблица 2,2 Частотные полосы и каналы Wi-Fi в 2.4 GHz

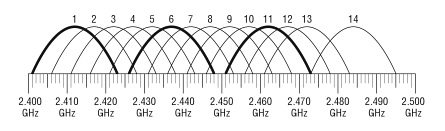

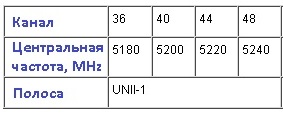

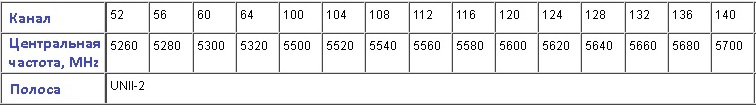

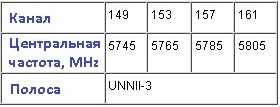

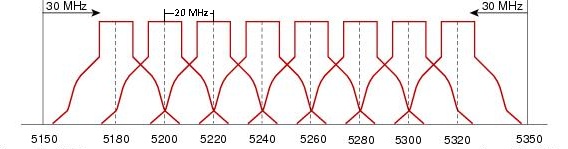

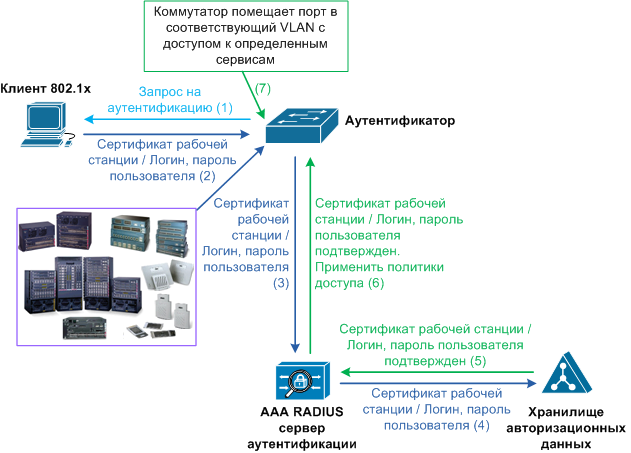

Рисунок 2,1 – Общая диаграмма перекрытия частотных каналов Wi-Fi в 2.4 GHz В полосе частот Wi-Fi 2.4GHz доступны 3 неперекрывающихся канала: 1, 6, 11. Данное выделение строится на требовании IEEE по обеспечению минимума в 25MHz для разнесения центров неперекрывающихся частотных каналов Wi-Fi. При этом ширина канала составляет 22MHz. Частотные полосы и каналы Wi-Fi в 5 GHz UNII-1: 5150 – 5250 MHz (доступно 4 частотных канала Wi-Fi) UNII-2: 5250 – 5350 MHz (доступно 4 частотных канала Wi-Fi) UNII-2 Extended: 5470 – 5725 MHz (доступно 11 частотных каналов Wi-Fi) UNII-3: 5725 – 5825 MHz (доступно 4 частотных канала Wi-Fi) Сетка рабочих каналов Wi-Fi и частоты в 5GHz: Таблица 2,3 UNII-1  Таблица 2,4 UNII-2  Таблица 2,5 UNII-3  Для вычисления центральной частоты канала Wi-Fi можно использовать следующую формулу: 5000+(5*N), MHz (2,3) -где N это номер канала Wi-Fi, например 36, 40 и т.д.  Рисунок 2,3 – Формирование каналов Wi-Fi в 5 GHz При этом дистанция от граничных диапазонов составляет 30 MHz, а межканальное разнесение составляет 20MHz. Организация защиты сети Использование стандарта IEEE 802.1x в сети передачи данных 802.1x - это стандарт, который используется для аутентификации и авторизации пользователей и рабочих станций в сети передачи данных. Благодаря стандарту 802.1x можно предоставить пользователям права доступа к корпоративной сети и ее сервисам в зависимости от группы или занимаемой должности, которой принадлежит тот или иной пользователь. Так, подключившись к беспроводной сети или к сетевой розетке в любом месте корпоративной сети, пользователь будет автоматически помещен в тот VLAN, который предопределен политиками группы, к которой привязана учетная запись пользователя или его рабочей станции в AD. К данному VLAN будет привязан соответствующий список доступа ACL (статический, либо динамический, в зависимости от прав пользователя) для контроля доступа к корпоративным сервисам. Кроме списков доступа, к VLAN можно привязать политики QoS для контроля полосы пропускания. Для того, чтобы реализовать данную модель потребуется минимальный набор следующих компонентов: коммутатор, который будет выступать в роли аутентификатора; сервер аутентификации (RADIUS сервер); DHCP сервер; суппликант (клиент) 802.1x на рабочей станции пользователя; Для расширенного функционала не лишними окажутся: сервер хранения учетных данных пользователей (AD, Samba и пр.); серверы сертификатов. Родной клиент 802.1x присутствует во многих операционных системах, таких как Windows XP/Vista/7/8/8.1/10/CE/Mobile, Linux, Solaris, Apple OS X, и др. Но, как показывает практика, разнообразие операционных систем, под управлением которых работают пользовательские рабочие станции, а следовательно и обилие встроенных разношерстных суппликантов в них не облегчает, а наоборот в несколько раз усложняет внедрение и дальнейшее использование стандарта 802.1x в компании. Чтобы облегчить свою учесть, желательно использовать унифицированный сторонний клиент, который вам больше понравится, такой, который бы работал под всеми ОС, которые установлены на рабочих станциях ваших пользователей. Не стоит использовать бесплатные суппликанты, которые распространяются в сети, т.к. на практике они оказываются не достаточно функциональны. Что касается клиента Cisco Secure Services Client, предлагаемого компанией Cisco Systems, то он, к сожалению, более не поддерживается, о чем говорит цитата с их официального сайта: «Cisco announces the end-of-sale and end-of life dates for the Cisco Secure Services Client. The last day to order the affected product(s) is January 27, 2012». От себя добавлю, что мне очень понравился Juniper Networks Odyssey Access Client, используя который можно преднастроить его как вам угодно, создать файл инсталляционного пакета MSI и централизованно развернуть на пользовательских рабочих станциях. Демонстрация работы стандарта IEEE 802.1x, далее приведена диаграмма процесса авторизации в упрощенном виде, где цифрами указан номер шага:  Рисунок 3,1 – Архитектура системы RADIUS В наше время сложно представить компанию, информационная инфраструктура которой не была бы управляемой. Под управляемой инфраструктурой понимается доменная сеть. При использовании стандарта 802.1x в доменной среде необходимо учитывать один нюанс — нельзя проводить авторизацию в сети передачи данных только по учетной записи пользователя! Все дело в том, что при загрузке, прежде чем вывести окно авторизации пользователя, рабочая станция должна пройти несколько этапов: Получить IP адрес; Определить сайт и контроллер домена; Установить безопасный туннель до AD, используя протоколы LDAP, SMB; Авторизоваться в домене, используя учетную запись рабочей станции по протоколу Kerberos; Загрузить GPO; Запустить скрипты, предписанные GPO на рабочую станцию. Всего этого не случится, если проводить авторизацию только по учетной записи пользователя. А причина проста, неавторизованная рабочая станция при загрузке не будет допущена к сети передачи данных, все протоколы кроме EAPoL, которые обычно используются для нормального функционирования, будут заблокированы до момента авторизации. Следовательно, если до момента логина пользователя, станция не была авторизована в сети, групповые политики к ней применены не будут. Если вы работаете в доменной среде, обязательно нужно в первую очередь авторизовать в сети рабочую станцию, чтобы она прошла через все вышеперечисленные этапы. Что делать после авторизации рабочей станции есть два варианта: Оставить как есть; Провести дополнительную авторизацию по учетным данным пользователя. Допустим вы решили сперва авторизовать рабочую станцию, а затем пользователя по его учетным данным в AD. С одной стороны подход правильный, но с другой возникают следующие проблемы: Если вы используете быструю оптимизацию процедуры регистрации (Fast Logon Optimization), тогда групповые политики и скрипты не успеют примениться на рабочей станции до того, как пользователь будет авторизован и перемещен в другой VLAN с последующей сменой IP адреса. Если вы отключили Fast Logon Optimization, тогда может случиться такая неприятная ситуация, когда групповых политик и скриптов достаточно много, а пользователь на столько быстр, что успел ввести свои учетные данные и попасть в свой VLAN со сменой IP адреса, тогда процесс корректного включения рабочей станции будет прерван. Если вы используете авторизацию по учетным данным пользователя, то не исключены проблемы с удаленным подключением к рабочей станции администратором. Возможна смена VLAN, а с ним и IP адреса при подключении другого пользователя. Самым беспроигрышным и безопасным вариантом будет авторизация рабочей станции в сети по сертификату без авторизации пользователя. Конечно, это не значит, что нужно навсегда отказаться от авторизации пользователя. Просто для этого необходимо подойти к процессу авторизации несколько с другой стороны – если до этого мы говорили про процедуру смены VLAN (динамический VLAN) в качестве основного разделителя прав пользователей, то в данном случае нам поможет динамический список доступа. В результате, вместо смены VLAN и IP адреса, изменятся правила ACL конкретного VLAN в соответствии с правами доступа конкретного пользователя. К сожалению, такая функция доступна не везде, но, по крайней мере, она есть на сервере контроля доступа ACS версии 5.2. Группа объектов ACS равна Группе объектов AD Права доступа для объектов конкретной группы устанавливаются на ACS. Логика работы получается следующая: Приходит запрос на проверку авторизационных данных; ACS обращается к серверу AD с вопросом кто это такой и в какой группе AD он находится; AD сообщает что это такой-то объект и он находится у меня в такой-то группе; ACS сопоставляет имя группы AD и локально-созданную группу с политиками доступа на ACS, которой она соответствует; Если соответствие найдено, ACS сообщает коммутатору, какие правила доступа применить на порт согласно заданным критериями безопасности на ACS для этой группы. Если соответствие не найдено или сервер AD сообщил, что авторизационные данные недействительны, коммутатор помещает порт в гостевой VLAN. Теперь необходимо предусмотреть нештатные ситуации: 1. Не включен клиент 802.1x. В том случае, когда клиент не активен, рабочая станция не может идентифицировать себя, она автоматически помещается в гостевой VLAN с ограниченным доступом к сети передачи данных. Процесс выполнения данной функции представлен на рисунке 3,2: |