Статья на Хабре Используем nftables в Red Hat Enterprise Linux 8 Технические требования

Скачать 0.63 Mb. Скачать 0.63 Mb.

|

|

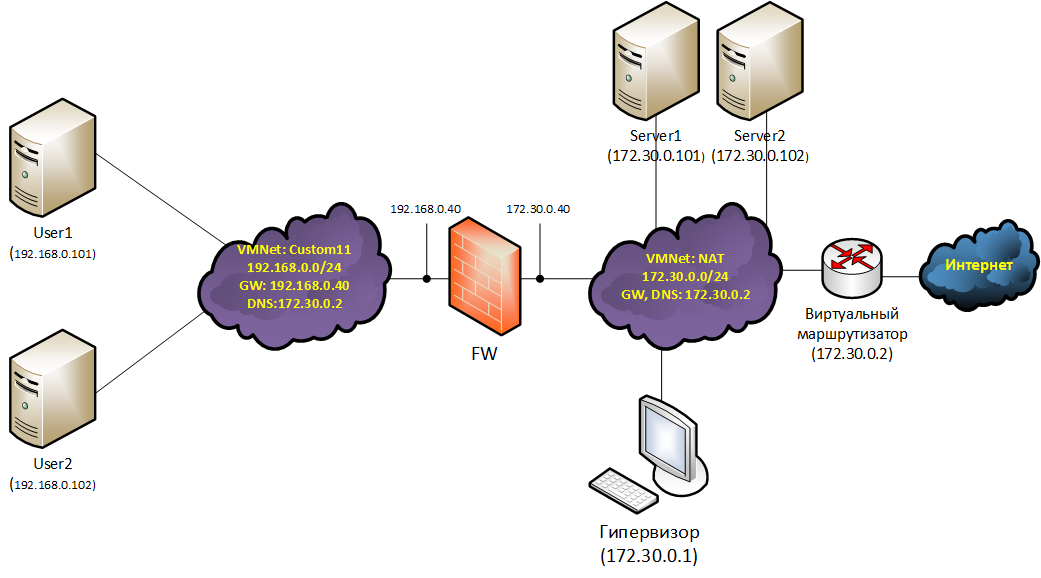

if [[ $# != 3 ]] then echo -e "Script usage:\nopenport.sh exit 1 fi x=$START_PORT while [ $x -le $END_PORT ] do if [ $PROTOCOL == "UDP" ] then echo "PORT UDP $x opened" | nc -lu $x & elif [ $PROTOCOL == "TCP" ] then echo "PORT UDP $x opened" | nc -lt $x & else echo "ERROR: invalid protocol" exit 1 fi echo "Open port $PROTOCOL: $x" x=$(( $x + 1 )) done Примечание. Во время работы скрипт запускает в фоне множество процессов netcat, которые автоматически завершаются после обращения к ним по сети. Рекомендуется за один раз открывать не больше 1000 портов, иначе сервер может потерять стабильность. Пример 1. Проведем проверку TCP портов 1-30. На сервере выполняем заклинание: ./openport.sh TCP 1 30 На сканирующей машине запускаем nmap, выполнив заклинание: nmap.exe -v 172.30.0.40 -T5 -sT -p1-30 Пример 2. Проведем проверку TCP портов 20001-20900. На сервере выполняем заклинание: ./openport.sh UDP 20001 20900 На сканирующей машине запускаем nmap, выполнив заклинание: nmap.exe -v 172.30.0.40 -T5 -sU -p20001-20900 Для решения поставленной задачи необходимо последовательно открывать и сканировать все порты из диапазона 1-65535. Типовой сценарий: сегментирование локальной сети маршрутизатором с функцией брандмауэра Хорошей практикой защиты локальных сетей является их сегментация – разделение плоской сети на подсети с последующим разграничением и контролем трафика между ними. В корпоративных сетях, как правило, выделяют следующие сегменты: сегмент пользовательских рабочих станций, сегмент серверов, сегмент технологического оборудования (например, системы видеонаблюдения), сегмент серверов, имеющих доступ из Интернет (DMZ) и другие сегменты. Каждый сегмент может в свою очередь быть разделен на полсегмента и так далее. Существует несколько способов сегментации, но наиболее распространенной является сегментация на сетевом уровне (L3), когда каждому сегменту присваивается своя IP-подсеть, а разграничение доступа осуществляется маршрутизаторами с функцией брандмауэра. При разграничении доступа между пользовательским с серверным сегментами сети специалисты по информационной безопасности, как правило, в качестве технического задания предъявляют системным администраторам свой любимый документ – матрицу доступа, в которой указывается, какой пользователь к каким серверам или каким сетевым сервисам может иметь доступ. На основании матрицы доступа строится схема разграничения трафика. Важно отметить, что в корпоративных сетях доступы пользователей, как правило, бывают типовыми. Например, все сотрудники отдела продаж должны иметь доступ к Web-интерфейсу системы учета клиентов (customer relation management, CRM). С точки зрения учета и управления доступами можно сказать, что таким пользователям назначается роль «Доступ к Web-интерфейсу CRM». Поэтому очень важно сделать правила фильтрации таким образом, чтобы можно было просто и единообразно добавлять доступы пользователям. Требование единообразия важно еще и потому, что любую систему разграничения доступа нужно периодически проверять, а зоопарк вариантов предоставления доступов серьезно осложнит эту задачу. Базовая схема разграничения трафика между пользовательским и серверным сегментами будет следующая: Из серверного сегмента в пользовательский запрещен весь трафик, кроме: трафика, текущего по уже установленным соединениям. Из пользовательского сегмента в серверный запрещен весь трафик, кроме: трафика, текущего по уже установленным соединениям; трафика к явно разрешенным сетевым службам явно разрешенных серверов. Примечание 1. Тут может возникнуть вопрос: почему по умолчанию запрещается весь трафик из серверного сегмента в пользовательский? Дело в том, что в модели «Клиент-Сервер» последний выполняет строго пассивную функцию. Он ждет обращения клиента, обслуживает его, после чего разрывает сетевое соединение. Сам сервер соединяться ни с кем не должен, поэтому ему и блокируется возможность самостоятельной установки соединений. Важно отметить, что в серверном сегменте очень часто размещают технологические рабочие станции, которые периодически опрашивают узлы сети (например, сетевые принтеры на предмет проверки уровня чернил). В таких случаях их либо выносят в отдельный сегмент, либо делают для них исключения в правилах фильтрации. Примечание 2. Большинство серверов enterprise уровня имеют несколько сетевых адаптеров. Например, один рабочий, с помощью которого он обслуживает целевые запросы клиентов, а второй служебный, используемый, например, для систем удаленного управления типа iLO, IPMI, iDrac и др. Поэтому корректнее говорить не «помещение сервера в отдельный сегмент», а «помещение сетевого интерфейса сервера в отдельный сегмент». Нормальной является ситуация, когда все сетевые адаптеры сервера находятся в различных сетевых сегментах. Практическая работа: разграничение трафика между пользовательским и серверным сегментами Описание стенда Дан макет корпоративной сети (Рисунок 4), в которой присутствуют две подсети: 192.168.0.0/24 – для пользовательского сегмента и 172.30.0.0/24 — для серверного сегмента. В макете эти две сети представлены виртуальными сетями: «Custom11» и «NAT» соответственно. Виртуальная машина FW снабжена двумя сетевыми интерфейсами, каждый из которых «смотрит» в свою виртуальную сеть. Данная машина выполняет функции маршрутизатора и брандмауэра.  (Рисунок 4) Задача Настроить разграничение трафика между пользовательским и серверным сегментами в соответствии со следующей матрицей доступа:

|