Модуль 4 Cтатистика и прогнозы+. Статистика в мире и в Казахстане (ущерб, количество угроз), нарастание опасности, угрозы для личной жизни и корпоративной сферы, прогнозы на будущее

Скачать 1.61 Mb. Скачать 1.61 Mb.

|

|

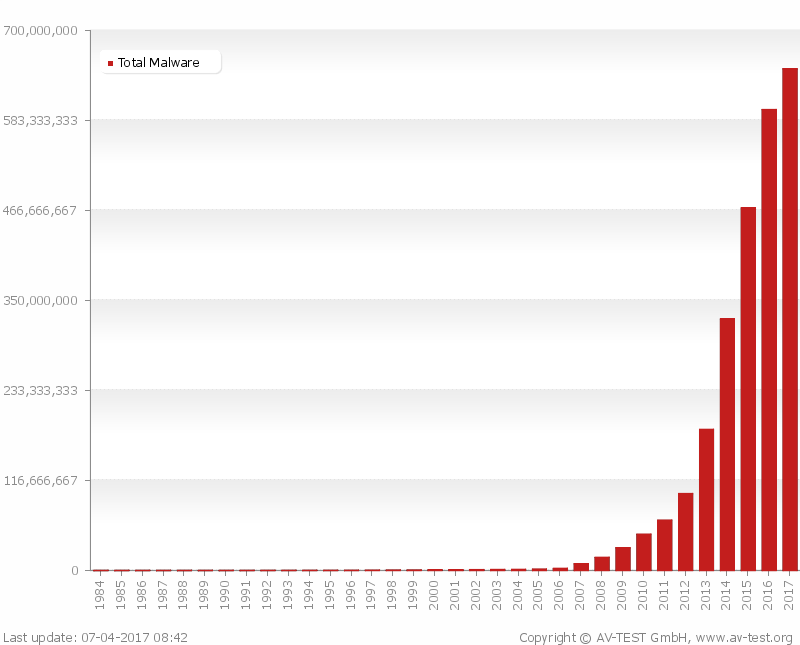

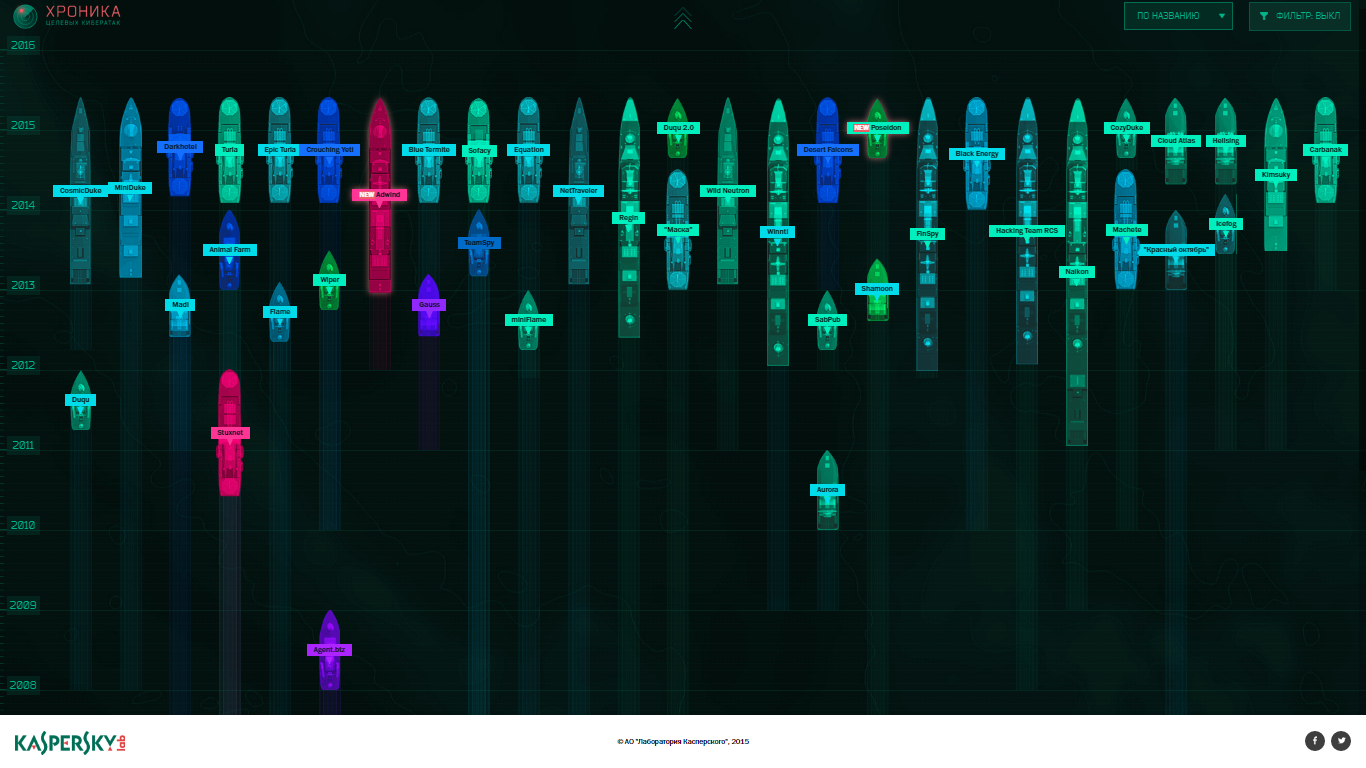

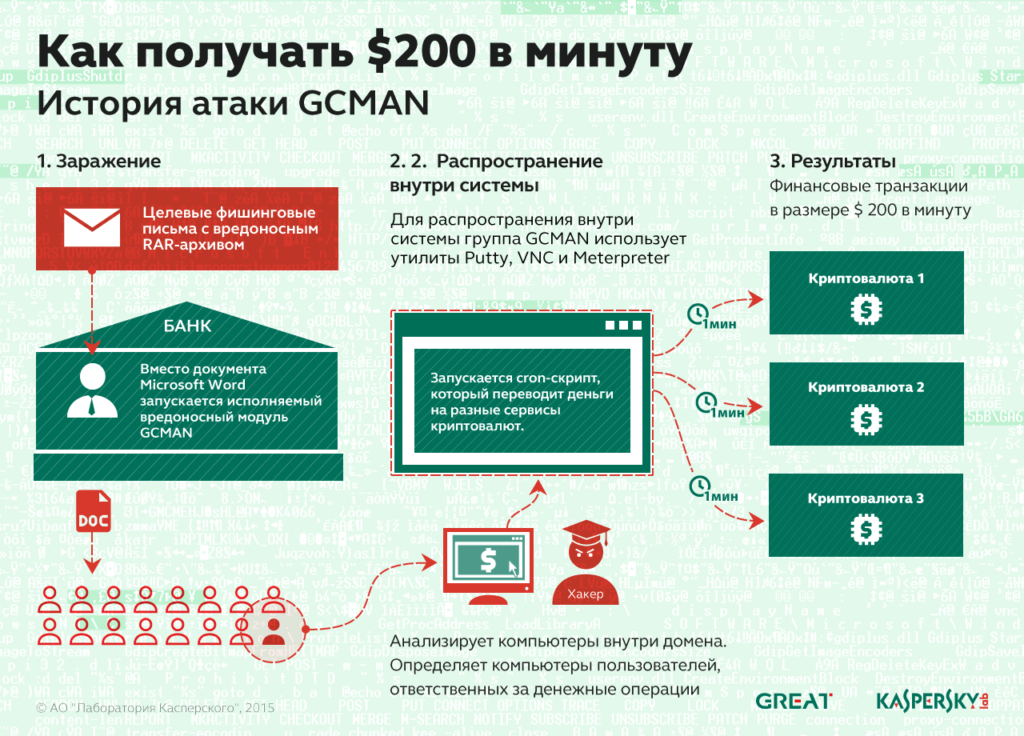

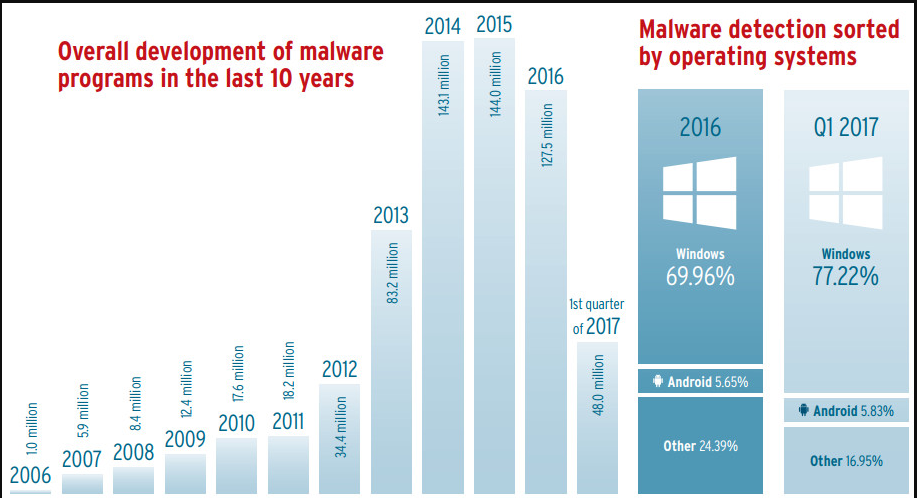

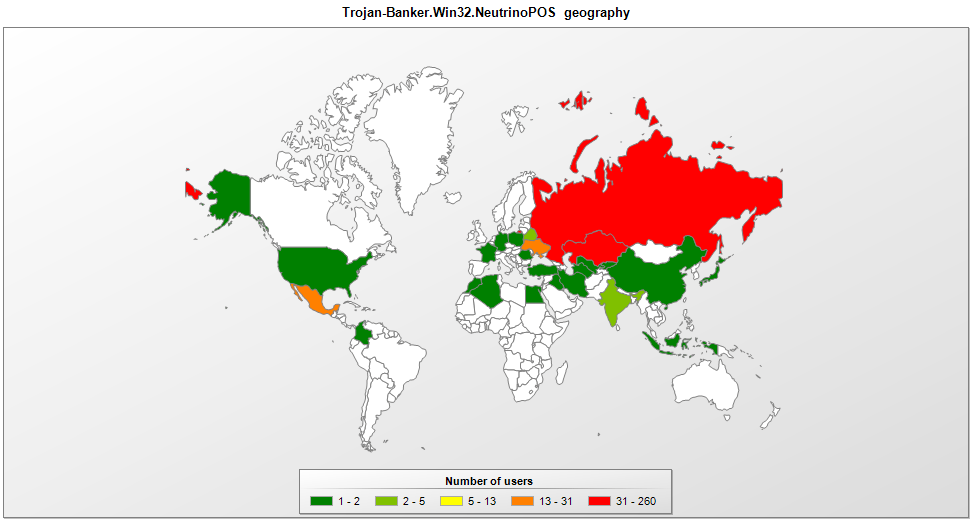

Статистика в мире и в Казахстане (ущерб, количество угроз), нарастание опасности, угрозы для личной жизни и корпоративной сферы, прогнозы на будущее В данном модуле мы сосредоточимся на наиболее опасных тенденциях развития киберпреступности, статистике в мире и ситуации с атаками в Казахстане, а также – прогнозах на будущее. Если говорить об общем количестве известного вредоносного ПО, то оно имеет тенденцию к практически экспоненциальному росту:  На наш взгляд, основными векторами атак, являются следующие: Целевые атаки, в том числе - финансируемые государствами. Атаки на финансовые институты и вообще на все, что связано с финансами (в том числе, и системы электронных денег и их эквивалентов – биткоины и аналоги). Атаки на «интернет вещей» и промышленные системы. Развитие мобильных угроз (и угроз, нацеленных на «альтернативные» платформы – «non-Windows). Целевые атаки являются одними из наиболее сложных, с точки зрения обнаружения и нейтрализации. Это происходит из-за того, что при их планировании, злоумышленники максимально тщательно проводят разведку, они учитывают применяемые жертвой механизмы защиты и существующие бизнес-процессы. Это позволяет максимально эффективно преодолевать эти механизмы и дает возможность, минимизируя заметность, максимизировать эффект от такой атаки для злоумышленников. Приблизительно 1% от общего количества вредоносного ПО, является целевым. Количество целевых атак приведено на схеме «Количество целевых атак по годам», взятой отсюда (https://apt.securelist.com/ru/#secondPage). В отличие от массовых атак компьютерных вирусов (цель которых — заражение максимального количества компьютеров) в целевых атаках используется совершенно другой подход. Целевые атаки могут быть направлены на заражение сети определенной компании или организации или даже одного сервера в сетевой инфраструктуре организации, для чего может быть написана специальная троянская программа. Киберпреступники часто проводят целевые атаки на предприятия, обрабатывающие или хранящие информацию, которая может быть использована преступниками с целью получения прибыли. Наиболее часто целевым атакам подвергаются: Банки - преступники атакуют серверы или банковскую сеть, чтобы получить доступ к данным и осуществить незаконный перевод средств с банковских счетов пользователей. Биллинговые компании (например, телефонные операторы) - преступники пытаются получить доступ к учетным записям пользователей или украсть ценную информацию, такую как клиентские базы данных, финансовая информация или технические данные. Для обхода систем защиты, злоумышленники могут использовать фишинг. Фишинг - сотрудники невольно могут помочь преступнику, ответив на фишинговое электронное письмо. Оно может выглядеть как сообщение из ИТ-отдела компании, они предлагают сотруднику в целях тестирования ввести свой пароль доступа к корпоративной системе. Использование фальшивых персональных данных - в некоторых случаях преступники могут использовать личную информацию, собранную на веб-сайтах социальных сетей, чтобы выдать себя за одного из коллег сотрудника. В таком случае фишинговый запрос имени пользователя и пароля выглядит так, как если бы он действительно был отправлен коллегой. Это помогает запрашивать у сотрудников их пароли, не вызывая подозрения. Схема 1. Количество целевых атак по годам.  Атаки на финансовые институты и вообще на все, что связано с финансами (в том числе, и системы электронных денег и их эквивалентов – биткоины и аналоги). Большинство атак на банки и платежные системы – являются целевыми. Примерами могут являться, например, такие кампании, как Metel и GCMAN. Группировка, стоящая за атакой Metel, с помощью целевых фишинговых атак и браузерных эксплойтов проникала в корпоративные сети банков и брала под контроль ключевые компьютеры в их IT-инфраструктуре. Такой уровень доступа позволял атакующим осуществлять автоматический откат операций, совершаемых через банкоматы: члены преступной группировки использовали дебетовые карты для кражи средств из банкоматов, причем баланс карт оставался неизменным, что позволяло преступникам неоднократно осуществлять транзакции с одними и теми же картами в банкоматах, принадлежащих разным банкам. Еще один пример – группировка GCMAN (названная так, потому что в основе ее вредоносного ПО лежит код, скомпилированный при помощи компилятора GCC). Она проникает в IT-инфраструктуру финансовых организаций с помощью целевого фишинга с использованием электронных писем, содержащих вредоносный RAR-архив. Попав в сеть, группировка использует легальные технологии и инструменты для тестирования системы на проникновение, такие как Putty, VNC и Meterpreter, чтобы, распространяя заражение по сети, найти ключевые компьютеры, через которые можно напрямую переводить средства в сервисы обмена криптовалют. Схема работы GCMAN приведена на следующем рисунке:  Атаки на «интернет вещей» и промышленные системы. Сегодня мы окружены «умными» устройствами. Все больше предметов для домашнего пользования: телефоны, телевизоры, термостаты, холодильники, видеоняни, фитнес-браслеты и даже детские игрушки – используют смарт-технологии. Иногда даже целые дома проектируются со встроенными «интеллектуальными» возможностями. Но дело не ограничивается бытовыми приборами: в список умных устройств входят автомобили, медицинские приборы, камеры видеонаблюдения и счётчики на парковках. Вездесущий Wi-Fi (иногда, правда, не такой вездесущий, как нам хотелось бы) подключает все эти устройства к Сети, и они становятся частью Интернета вещей (IoT). Эти вещи создаются, чтобы сделать нашу жизнь легче. Поскольку подключенные к интернету бытовые предметы способны собирать и передавать данные автоматически, без участия человека, они могут работать более эффективно и рационально. Однако Интернет вещей – это площадка, предоставляющая киберпреступникам еще большие возможности для атак. Если устройства, подключённые к интернет-сетям, не защищены, личные данные, которыми они обмениваются, могут быть похищены, при этом устройство может само стать объектом атаки или использоваться для проведения атак на другие устройства. В 2016 году произошло много событий, связанных с интернетом вещей, промышленными системами и системами «умного» города. Эксперты показали, как легко выбрать больницу для проведения атаки, получить доступ к ее внутренней сети, а затем взять под контроль МРТ-сканер – найти личные данные пациентов, информацию о них, об их лечении, получить доступ к файловой системе МРТ-аппарата. Также были опубликованы результаты исследований датчиков дорожного движения, которые появились в российских городах и в других местах за последние несколько лет. Эти датчики собирают первичные данные о пробках на дорогах (количество машин в каждой полосе, средняя скорость и т.д.) и передают их для анализа в соответствующие структуры городского управления. Исследователи обнаружили, что обмен этими данными не шифруется и на него можно воздействовать извне. Нет никакой авторизации, помимо предусмотренной в Bluetooth, но и та была настроена не лучшим образом. Это позволяет злоумышленникам украсть информацию с датчиков или даже подменить ее. В октябре 2016 года киберпреступники использовали ботнет, состоящий из подключенных к интернету домашних устройств (IP-камер, цифровых видеорегистраторов, камер видеонаблюдения и принтеров), чтобы провести DDoS-атаку против компании Dyn – DNS-провайдера, обслуживающего такие компании, как Twitter, Amazon, PayPal, Netflix. В результате веб-сайты этих компаний работали с перебоями или вообще были недоступны. Злоумышленники заражали уязвимые устройства зловредом Mirai. В наши дни разные стороны нашей повседневной жизни всё чаще имеют цифровую форму. Если меры безопасности не планируются на этапе разработки, то это может привести к серьезным последствиям, а исправлять задним числом проблемы безопасности может оказаться не таким простым делом. Чтобы комфортно существовать в данной среде, современный человек должен понимать, что «умный город» – это информационная система, требующая отдельного подхода и специальных знаний для своей защиты. Развитие мобильных угроз (и угроз, нацеленных на «альтернативные» платформы – «non-Windows) – в настоящее время заметно увеличение как количества угроз для альтернативных платформ, так и рост разнообразия функционала данного ПО. С середины 2016 года отмечается, что количество атакованных пользователей Android стало расти в геометрической прогрессии – от 3967 в январе до 75 000 в октябре. Сейчас, число создаваемых вредоносных объектов для ОС Android составляет более 8 000 в сутки. А общее число известных образцов вредоносного ПО для Android в сентябре 2016 года превысило 16 000 000 (https://www.av-test.org/fileadmin/pdf/security_report/AV-TEST_Security_Report_2015-2016.pdf). Мобильные троянцы осуществляют шпионаж за владельцем, также существуют шифровальщики-вымогатели, банковские троянцы. В настоящее время известны компоненты шпионского ПО и шифровальщики, работающие под управлением MacOS. Например, в 4 квартале 2016 года, число нового вредоносного ПО для MacOS превысило 300 000 образцов. Также активно растут угрозы, ориентированные на ОС Linux. Из представленной диаграммы (ссылка: http://linuxgizmos.com/linux-under-fire-malware-reports-detail-growing-threats/ ) видно, что угрозы для альтернативных платформ (кроме Windows) уже составляют более 20% от общего количества угроз:  Мы считаем, что альтернативные платформы станут весьма привлекательными для злоумышленников уже в ближайшем будущем. И рост количества угроз для альтернативных платформ и, возможно, приложений, будет весьма существенным. Киберугрозы в Казахстане. Казахстан, как любая другая страна, активно внедряющая и использующая информационные технологии, подвержен атакам, связанным с использованием вредоносного кода, а также множеству других видов угроз, направленных на ИТ системы. Помимо быстрого внедрения современных технологий, на темпы роста угроз в Казахстане влияют значительная доля нелицензионного ПО. Это способствует распространению угроз, посредством эксплуатирования уязвимостей, а также, при использовании нелицензионного ПО, загружаемого из сомнительных источников – вероятна установка пользователями троянизированных версий программного обеспечения. Кроме этого, одной из основных причин высокого уровня зараженности, является низкая грамотность пользователей в сфере информационной безопасности. Мировая киберпреступность существенно улучшила методы коммуникации и повысила универсальность своих инструментов. Это позволяет существенно расширить географию их применения и снизить «порог входа» на рынок компьютерных преступлений. Если несколько лет назад атаки, например, на пользователей систем интернет-банкинга, организовывали разработчики вредоносного кода и, часто, в их интересы входила страна проживания и еще несколько крупных государств (как правило, еще и те, в которых используется тот же язык, что и в стране, где проживает злоумышленник), то сейчас для таких атак разрабатываются максимально универсальные инструменты, позволяющие быстро адаптировать атаку под нужные условия: легко меняется язык сообщений, если они нужны, легко добавляется дизайн ложной страницы, имитирующей сайт банка и др. К самым опасным угрозам, характерным для Казахстана, можно отнести атаки шифровальщиков-вымогателей, которые шифруют файлы пользователя и требуют выкуп за расшифровку. Данная проблема актуальна с 2015 года. Ситуация периодически обостряется во время массовых рассылок подобного вредоносного кода (как это было в 2015 году, при атаках вредоносного ПО, изменявшего расширение зашифрованного файла на vault, а также – в ходе атаки широко известного шифровальщика WannaCry). В последнее время, в Казахстане получают распространение атаки на пользователей интернет-банкинга. Зимой и весной 2017 года были зарегистрированы жалобы пользователей нескольких банков на несанкционированные списания денег со счетов. Описание схемы атаки – будет представлено в дальнейших частях курса. Также Казахстан становится мишенью некоторых целевых атак, направленных на различные отрасли экономики. Одним из примеров является карта распространения жертв группы «Wild Neutron»  Также, Казахстан является одной из стран с самым большим распространением троянца, направленного на кражу данных платежных карт из терминалов, установленных в магазинах. Ареал распространения данного троянца показан на следующем рисунке.  Казахстан входит в список стран с наибольшим риском заражения через интернет:

Как видно из представленных данных, для Казахстана актуальны все виды современных киберугроз, что говорит о большой востребованности специалистов сферы информационной безопасности в текущий момент и в будущем. Прогнозы на будущее. Заключительной частью данного модуля являются прогнозы возможного развития событий в будущем. В данной статье: http://www.csoonline.com/article/3153707/security/top-5-cybersecurity-facts-figures-and-statistics-for-2017.html приведено несколько прогнозов, касающихся развития киберугроз: Мировой ущерб от киберпреступности может возрасти до 6 триллионов долларов к 2021 году. Дональд Трамп заявил, что киберпреступления являются самым быстрорастущим видом преступлений в США. Расходы на кибербезопасность превысят 1 триллион долларов за период с 2017 по 2021 годы. Развитие киберпреступности может привести к увеличению незаполненных вакансий в сфере кибербезопасности более чем втрое и превысить отметку в 3,5 миллиона свободных вакансий. Это может привести к нулевой безработице среди специалистов, работающих в ИБ. Число людей, подверженных атакам киберпреступников, может достичь 4 миллиардов. Предполагается, что все чаще мишенью атаки будет являться сам человек, а не его устройство (медицинское оборудование, «умные» дома, города, образ жизни, привычки человека и др.). Мировой ущерб от троянцев вымогателей, уже в 2017 году может превысить 5 миллиардов долларов. Это в 15 раз больше, чем в 2015 году (325 миллионов). Другие аналитики (Lloyd’s of London и Cyence, http://www.vestifinance.ru/articles/88295) заявляют, что крупная глобальная кибератака может привести к экономическим потерям, оценочно на $53 млрд., что соответствует уровню катастрофического стихийного бедствия, такого как, например, ураган "Сэнди" в 2012 году. В своем докладе эксперты Lloyd's of London называют наиболее вероятным вариантом развития глобальной кибератаки сценарий, при котором жертвами хакеров станут провайдеры облачных сервисов. В ходе такой атаки хакеры могут взломать гипервизор, управляющий инфраструктурой облачных сервисов, и оставить весь мир без доступа к хранящимся в облаках данным. И при масштабном обрушении облачных сервисов минимальный ущерб составит от $4,6 млрд до $53,1 млрд. В наихудшем случае совокупный объем потерь от всемирной кибератаки может достигнуть 121,4 млрд. В докладе отмечается, что итоговый уровень ущерба от потери доступа к облакам зависит от того, сколько именно провайдеров затронет сбой и как долго он продлится. Второй по вероятности сценарий, описанный экспертами Lloyd's, предусматривает попадание в руки хакеров информации о критической уязвимости в какой-либо популярной операционной системе, благодаря чему начинается волна атак на компьютерные сети компаний по всему миру, организаторы которых требуют от своих жертв уплаты выкупа (аналог ситуации с эпидемиями WannaCry и Petya). В этом случае потери составят от $9,7 млрд до $28,7 млрд. Несмотря на такой резкий рост ущерба от вымогателей, есть вероятность, что данные атаки, со временем, станут менее актуальными, поскольку компании могут улучшить методы резервного копирования, что сделает шифрование – бессмысленным. Хотя, могут получить развитие другие виды вымогателей, например, угрожающие разглашением конфиденциальной информации. Также можно предположить более строгое регулирование систем электронных платежных систем, что может лишить злоумышленников удобного инструмента получения выплат от жертв. В заключение, можно привести несколько тенденций развития вредоносного ПО, прогнозируемых Лабораторией Касперского. Прогнозы сделаны как на 2017 год, так и, в основном, на более отдаленную перспективу. Это – сокращенная версия прогнозов. С более полной – можно ознакомиться на сайте: https://securelist.ru/kaspersky-security-bulletin-predictions-for-2017/29662/. АРТ-атаки. Появление индивидуальных и пассивных имплантов ProjectSauron продемонстрировала сложную тенденцию, развитие которой мы ожидаем увидеть в будущем, – применение пассивных имплантов. Сетевой бэкдор, размещенный в памяти или установленный в виде драйвера с бэкдор-функционалом на интернет-шлюзе или интернет-сервере, молча ожидает появления команд для пробуждения своего вредоносного багажа. До отправки злоумышленниками сигнала на пробуждение пассивные импланты практически не подают признаков активного заражения. В результате – их практически невозможно обнаружить. Короткие заражения Помимо того, что PowerShell приобрел популярность среди администраторов Windows, для которых он стал «инструментом мечты», его взяли на вооружение и многие разработчики вредоносного ПО, которые ищут пути для скрытного развертывания своих программ, механизмы распространения их по сети, а также возможности получения разведывательных данных без лишних записей в журналах событий, используемых в стандартных конфигурациях. Можно предположить, что крошечные, размещаемые в оперативной памяти или в реестре вредоносные программы, использующие PowerShell, будут прекрасно себя чувствовать в современных системах Windows. В качестве развития этой тенденции в дальнейшем мы ожидаем увидеть короткие заражения: резидентное вредоносное ПО, предназначенное для проведения быстрой и скрытной разведки, оставляющей минимум следов. Шпионаж становится мобильным Уже встречалось использование мобильных имплантов в нескольких целевых атаках, ориентированных прежде всего на настольные компьютеры. Учитывая снижение интереса пользователей к настольным операционным системам и фактическое перемещение цифровой жизни среднестатистического пользователя в его мобильный телефон, ожидается рост количества мобильных кампаний, в первую очередь шпионских. Финансовые атаки Ожидается, что, по мере роста интереса к данной теме со стороны киберпреступников, в многоуровневой структуре киберпреступных предприятий будут появляться посредники в организации SWIFT-краж. Чтобы осуществить подобное ограбление, требуется первоначальный доступ, специализированное ПО, терпение и, наконец, схема отмывания денежных средств. На каждом из этих этапов есть поле деятельности для уже состоявшихся киберпреступников, предлагающих свои услуги за деньги; недостающим звеном является специализированное ПО для проведения атак на SWIFT. Мы ожидаем, что произойдет товаризация таких услуг, а специализированные ресурсы станут предлагаться на продажу на подпольных форумах или в качестве криминальных сервисов. Устойчивость платежных систем Мы ожидали, что по мере внедрения и роста популярности платежных систем будет расти интерес к ним со стороны киберпреступников. Однако при реализации этих систем в них, по всей видимости, был заложен очень высокий уровень защищенности – на них по сей день не зафиксировано крупных атак. Для потребителя это к лучшему, однако, для владельцев платежных систем все не так радужно, поскольку киберпреступники неизбежно будут пытаться осуществлять прямые атаки на инфраструктуру платежных систем. Вне зависимости от того, приведут ли такие атаки к прямым финансовым потерям или только к перебоям и отключениям сервисов, мы ожидаем, что рост популярности платежных систем приведет к повышению интереса к ним со стороны киберпреступников. Большая красная кнопка Знаменитый Stuxnet, возможно, открыл ящик Пандоры, впервые реализовав возможности проведения атак на промышленные системы. Хотя разрабатывался он весьма тщательно с целью вывести из строя на длительное время совершенно определенные объекты. Даже когда вредоносная программа распространилась по всему миру, сопутствующий ущерб был невелик благодаря реализованным в ней ограничениям на запуск полезной нагрузки, и промышленного Армагеддона не произошло. Однако теперь при появлении любых слухов или сообщений об авариях на промышленных объектах или взрывах, произошедших по неизвестным причинам, будет выдвигаться версия кибердиверсии. Опасности интернета вещей Мы уже давно предсказывали, что слабая защита «интернета вещей» обернется для нас большими проблемами, и вот час настал. Как недавно наглядно продемонстрировал ботнет Mirai, слабая защита устройств, которые без необходимости подключены к интернету, дает злоумышленникам возможность сеять хаос, не неся за это практически никакой ответственности. Молчание мерцающих коробочек В августе 2016 года группировка ShadowBrokers шокировала многих, опубликовав дамп, который содержал огромное количество работающих эксплойтов для межсетевых экранов нескольких крупных производителей. Затем появились сообщения об обнаружении эксплойтов из дампа «в дикой среде», а производители кинулись разбираться с уязвимостями и выпускать патчи. Масштаб бедствия еще предстоит определить. Что получили злоумышленники, имея на руках эти эксплойты? Какие импланты могут находиться в уязвимых устройствах, не проявляя себя до поры до времени? Именно эта угроза проявила себя в эпидемиях шифровальщиков WannaCry и Petya, в 2017 году. А ты кто такой? Тема киберпреступных операций, проводимых «под чужим флагом», и операций психологической войны представляет особый интерес. Мы ожидаем активного развития угроз такого плана по нескольким направлениям. Такие киберпреступные группировки, как Lazarus и Sofacy, выступили пионерами создания фальшивых ресурсов для целевого слива информации и вымогательства. Мы ожидаем, что в будущем информационные войны будут все чаще использоваться для манипулирования общественным мнением и создания хаоса вокруг общественных процессов. Киберпреступники мало что теряют, сливая информацию, полученную в результате своих действий, – для этого они создают легенду, используют известную или вновь созданную группу хакеров-активистов и перенаправляют внимание с самой атаки на содержание сливаемой информации. Главную опасность в таких случаях представляет не сам факт взлома или нарушения конфиденциальности, а то, что журналисты и заинтересованные граждане привыкают принимать слитые данные как факты, заслуживающие доверия и освещения в прессе, и таким образом создают благоприятную среду для злоумышленников, стремящихся манипулировать общественным мнением за счет манипулирования данными или их выборочной публикации. «Чужие флаги»: повышение ставок В настоящее время известны случаи APT-атак «в дикой среде», использующих элементы мимикрии, но собственно операций «под чужим флагом» по сей день не наблюдалось. Под такой операцией мы понимаем действия, выполняемые злоумышленником А в полном соответствии со стилем злоумышленника Б и с использованием его ресурсов, с целью вызвать у жертвы ответные действия в отношении ни в чем не повинного злоумышленника Б. Действия такого рода будут иметь смысл только в том случае, если возмездие за кибератаку станет устоявшейся практикой. По мере того как ответные действия жертв кибератак (будь то зондирование, карательные меры или ответная эксплуатация компьютерных сетей) будут становиться более распространенными и импульсивными, можно ожидать появления собственно операций «под чужим флагом». В этом случае можно прогнозировать, что киберпреступники будут готовы вкладывать еще больше ресурсов в операции «под чужим флагом» и, возможно, организовывать утечку данных об инфраструктуре и даже выкладывать во всеобщий доступ проприетарный набор инструментов, который сейчас ревниво охраняется. Таким образом, киберпреступники могут спутать карты потенциальных жертв и экспертов по информационной безопасности, поскольку «скрипт-кидди», хакеры-активисты и киберпреступники получат доступ к проприетарным инструментам, принадлежащим продвинутой группе киберпреступников, что позволит сохранять анонимность при осуществлении значительной массы атак и отчасти подорвет возможности атрибуции для криминалистов и правоохранительных органов. Какая еще конфиденциальность? Ничего личного Устранение последних остатков анонимности в киберпространстве чрезвычайно выгодно как рекламщикам, так и шпионам. Для первых ценным методом оказалось отслеживание активности пользователя с помощью постоянных cookie-файлов. Есть вероятность, что этот метод в будущем будет использоваться ещё шире, совмещаться с виджетами и прочими безобидными элементами на популярных веб-сайтах, что позволит компаниям отслеживать действия конкретных пользователей, в том числе за пределами доменов, принадлежащих этим компаниям, и таким образом получать связную картину поведения этих пользователей в интернете (к этой теме мы вернемся ниже). В некоторых регионах будут развиваться удивительные по своей сложности методы отслеживания деятельности активистов и действий в соцсетях, которые «несут угрозу стабильности», а заинтересованные лица со средствами будут находить на редкость квалифицированные компании, о которых никто никогда не слышал, владеющие ноу-хау отслеживания деятельности диссидентов и активистов на просторах Сети. Такие лица зачастую проявляют большой интерес к отслеживанию тенденций в социальных сетях на уровне целых географических регионов и к тому, как голоса диссидентов влияют на настроения в целом. Нельзя исключить возникновение группировки киберпреступников, которая осмелится взломать какую-либо социальную сеть – неиссякаемый источник персональных данных пользователей и компромата на самых разных людей. Приведенные сведения о существующих угрозах и прогнозы показывают разнообразие векторов атак, имеющееся в арсенале злоумышленников. Соответственно, для улучшения защиты нужно объединять усилия как вендоров, разрабатывающих операционные системы, приложения, средства обеспечения безопасности, так и государств, которые могут упорядочить правила регулирования в сфере ИБ. Также значительную работу должны проделать сами пользователи: большая часть атак стала возможной, благодаря обману пользователей. Пользователям (и их работодателям, а также – государствам, через подготовку в школах) – необходимо существенно повысить свои знания в сфере ИБ и стараться быть в курсе навыков, позволяющих сделать работу с компьютером и иными цифровыми устройствами более безопасной. |