Основы ИБ. Тема 1-6. Тема 1 Актуальность проблемы обеспечение безопасности информационных технологий

Скачать 451.42 Kb. Скачать 451.42 Kb.

|

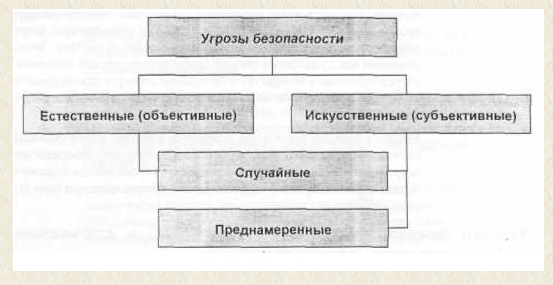

АттестацияПри проведении работ со сведениями соответствующей степени конфиденциальности (секретности) системы информатизации должны (могут) быть аттестованы на соответствие требованиям безопасности информации. Государственная система аттестации объектов информатизации устанавливает основные принципы, организационную структуру, порядок проведения аттестации, а также порядок контроля и надзора за эксплуатацией аттестованных объектов информатизации. Система аттестации объектов информатизации по требованиям безопасности информации является составной частью единой государственной системы сертификации средств защиты информации и аттестации объектов информатизации по требованиям безопасности информации. Деятельность системы аттестации организуют уполномоченные федеральные органы по сертификации продукции и аттестации объектов информатизации по требованиям безопасности информации. Под аттестацией объектов информатизации понимается комплекс организационно-технических мероприятий, в результате которых посредством специального документа -"Аттестата соответствия" подтверждается, что объект соответствует требованиям стандартов или иных нормативно-технических документов по безопасности информации, утвержденных Гостехкомиссией России. Наличие на объекте информатизации действующего "Аттестата соответствия" дает право обработки информации с определенным уровнем конфиденциальности и в указанный в "Аттестате соответствия" период времени. Обязательной аттестации подлежат объекты информатики, предназначенные для обработки информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров. В остальных случаях аттестация носит добровольный характер (добровольная аттестация) и может осуществляться по инициативе заказчика или владельца объекта информатики. При аттестации объекта информатизации подтверждается его соответствие требованиям по защите информации от несанкционированного доступа, в том числе от компьютерных вирусов, от утечки за счет побочных электромагнитных излучений и наводок при специальных воздействиях на объект (высокочастотное навязывание и облучение, электромагнитное и радиационное воздействие), от утечки или воздействия на нее за счет специальных устройств, встроенных в объекты информатизации. Аттестация проводится уполномоченными органами по аттестации объектов информатизации. Органы по аттестации аккредитуются Гостехкомиссией России. Правила аккредитации определяются действующим в системе "Положением об аккредитации органов по аттестации объектов информатизации по требованиям безопасности информации". Каждый такой орган имеет лицензию Гостехкомиссии России на право выполнения работ в области защиты информации и Аттестат аккредитации. Виды работ, которые он может выполнять, указываются в области аккредитации, являющейся приложением к Аттестату аккредитации. В своей деятельности органы по аттестации руководствуются нормативно-методическими документами Гостехкомиссии России. Аттестат соответствия утверждается руководителем органа по аттестации объектов информатизации, который и несет юридическую и финансовую ответственность за качество проведенных работ. Кроме того, органы по аттестации несут ответственность за обеспечение сохранности государственных и коммерческих секретов, а также за соблюдение авторских прав разработчиков аттестуемых объектов информатизации и их компонент. Юридическая значимость ЭЦПФедеральный закон «Об электронной цифровой подписи» (№ 1 -ФЗ, подписан президентом РФ 10 января 2002 г.) определяет основные понятия, связанные с ЭЦП следующим образом: электронный документ - документ, в котором информация представлена в электронно-цифровой форме; электронная цифровая подпись (ЭЦП) - реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе; средства ЭЦП - аппаратные и (или) программные средства, обеспечивающие реализацию хотя бы одной из следующих функций -создание электронной цифровой подписи в электронном документе с использованием закрытого ключа электронной цифровой подписи, подтверждение с использованием открытого ключа электронной цифровой подписи подлинности электронной цифровой подписи в электронном документе, создание закрытых и открытых ключей электронных цифровых подписей; сертификат средства ЭЦП - документ на бумажном носителе, выданный соответствии с правилами системы сертификации для подтверждения соответствия средства ЭЦП установленным требованиям; закрытый ключ ЭЦП - уникальная последовательность символов, известная владельцу сертификата ключа подписи и предназначенная для создания в электронных документах электронной цифровой подписи с использованием средств ЭЦП; открытый ключ ЭЦП - уникальная последовательность символов, соответствующая закрытому ключу ЭЦП, доступная любому пользователю информационной системы и предназначенная для подтверждения с использованием средств ЭЦП подлинности электронной цифровой подписи в электронном документе; сертификат ключа подписи - документ на бумажном носителе или электронный документ с электронной цифровой подписью уполномоченного лица удостоверяющего центра, включающий в себя открытый ключ ЭЦП, которые выдаются удостоверяющим центром участнику информационной системы для подтверждения подлинности электронной цифровой подписи и идентификации владельца сертификата ключа подписи; владелец сертификата ключа подписи - физическое лицо, на имя которого удостоверяющим центром выдан сертификат ключа подписи и которое владеет соответствующим закрытым ключом электронной цифровой подписи, позволяющим с помощью средств ЭЦП создавать свою электронную цифровую подпись в электронных документах (подписывать электронные документы); подтверждение подлинности электронной цифровой подписи в электронном документе - положительный результат проверки соответствующим сертифицированным средством ЭЦП с использованием сертификата ключа подписи принадлежности электронной цифровой подписи в электронном документе владельцу сертификата ключа подписи и отсутствия искажений в подписанное данной электронной цифровой подписью электронного документе; пользователь сертификата ключа подписи - физическое лицо, использующее полученные в удостоверяющем центре сведения о сертификате ключа подписи для проверки принадлежности электронной цифровой подписи владельцу сертификата ключа подписи; информационная система общего пользования - информационная система, которая открыта для пользования всеми физическими и юридическими лицами и в услугах которой этим лицам не может быть отказано; корпоративная информационная система - информационная система, участниками которой может быть ограниченный круг лиц, определенный ее владельцем или соглашением участников этой информационной системы. Основной целью данного Федерального закона является обеспечение правовых условий использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе. При этом закон обеспечивает правовую основу для использования электронных технологий, определяет права и обязанности автора подписи, технологию удостоверения подписи. Закон определяет условия использования ЭЦП в электронных документах органами государственной власти и государственными организациями, а также юридическими и физическими лицами В законе устанавливаются права и обязанности обладателя электронной цифровой подписи. Определены требования к сертификату ключа подписи, выдаваемому удостоверяющим центром для обеспечения возможности подтверждения подлинности ЭЦП. Устанавливается состав сведений, содержащихся в сертификате ключа подписи, срок и порядок его хранения, а также порядок ведения реестров сертификатов. В законе устанавливаются правовой статус удостоверяющих центров, их функции. Определяются отношения этих центров с уполномоченным федеральным органом исполнительной власти, который ведет единый государственный реестр сертификатов ключей подписей удостоверяющих центров. Закон устанавливает, что удостоверяющим центром для информационных систем общего пользования может быть коммерческая организация. Закон исходит из того, что деятельность удостоверяющего центра по выдаче сертификатов ключей подписи в информационных системах общего пользования подлежит лицензированию. Законом предусматривается защита прав лиц, использующих ЭЦП в процессах электронного обмена документами, и условия приостановления действия и (или) аннулирования сертификата ключа подписи. Наиболее значимым моментом закона "Об ЭЦП" является определение условий, при которых ЭЦП признается равнозначной собственноручной подписи физического лица. Статья 4. Условия признания равнозначности электронной цифровой подписи и собственноручной подписи 1. Электронная цифровая подпись в электронном документе равнозначна собственноручной подписи в документе на бумажном носителе при одновременном выполнении следующих условий: • сертификат ключа подписи, относящийся к этой электронной цифровой подписи, не утратил силу (действует) па момент проверки или на момент подписания электронного документа при наличии доказательств, определяющих момент подписания; • подтверждена подлинность электронной цифровой подписи в электронном документе; • электронная цифровая подпись используется в соответствии со сведениями, указанными в сертификате ключа подписи. ГК РФ. Часть 1. Глава 9. Статья 160. Письменная форма сделки. 2. Использование при совершении сделок факсимильного воспроизведения подписи с помощью средств механического или иного копирования, электронной – цифровой подписи либо иного аналога собственноручной подписи допускается в случаях и в порядке, предусмотренных законом, иными правовыми актами или соглашением сторон. ПС РФ. Часть 1. Глава 28. Статья 434. Форма договора Договор в письменной форме может быть заключен путем составления одного документа, подписанного сторонами, а также путем обмена документами посредством почтовой, телеграфной, телетайпной, телефонной, электронной или иной связи, позволяющей достоверно установить, что документ исходит от стороны по договору. Федеральный Закон "Об информации, информатизации и защите информации"Статья 5. Документирование информации 2. Документ, полученный из автоматизированной информационной системы, приобретает юридическую силу после его подписания должностным лицом в порядке установленном законодательством РФ. 3. Юридическая сила документа, хранимого, обрабатываемого и передаваемого с помощью автоматизированных информационных и телекоммуникационных систем, может подтверждаться электронной цифровой подписью. Юридическая сила электронной цифровой подписи признается при наличии в автоматизированной информационной системе программно-технических средств, обеспечивающих идентификацию подписи, и соблюдение установленного режима их использования. 4. Право удостоверять идентичность ЭЦП осуществляется на основании лицензии. Порядок выдачи лицензий определяется законодательством РФ. В комментариях к этому закону, изданных Комитетом при Президенте РФ по политике информатизации, Института государства и права РАН, НТЦ «Информсистема» сказано, что «Для признания ЭЦП необходимо наличие в автоматизированных информационных системах сертифицированных программно-технических средств, обеспечивающих идентификацию подписи, и соблюдение установленного режима их использования». Таким образом, применение сертифицированных средств защиты информации является обязательным условием при рассмотрении в судебном порядке спорных вопросов, связанных с удостоверением подлинности электронных документов и идентификацией личности пользователей системы. Эксплуатация (использование) сертифицированных средств шифрования и электронной цифровой подписи может осуществляться в соответствии с действующим законодательством только на основании лицензии ФАПСИ. Тема 5: Угрозы информационной безопасности в АС Одним из важнейших аспектов проблемы обеспечения безопасности компьютерных систем является определение, анализ и классификация возможных угроз безопасности АС. Перечень значимых угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для проведения анализа рисков и формулирования требований к системе зашиты АС. Особенности современных АС как объекта защиты Большинство современных автоматизированных систем обработки информации в общем случае представляет собой территориально распределенные системы интенсивно взаимодействующих (синхронизирующихся) между собой по данным (ресурсам) и управлению (событиям) локальных вычислительных сетей (ЛВС) и отдельных ЭВМ. В распределенных АС возможны все "традиционные" для локально расположенных (централизованных) вычислительных систем способы несанкционированного вмешательства в их работу и доступа к информации. Кроме того, для них характерны и новые специфические каналы проникновения в систему и несанкционированного доступа к информации, наличие которых объясняется целым рядом их особенностей. Перечислим основные особенности распределенных АС: территориальная разнесенность компонентов системы и наличие интенсивного обмена информацией между ними; широкий спектр используемых способов представления, хранения и протоколов передачи информации; интеграция данных различного назначения, принадлежащих различным субъектам, в рамках единых баз данных и, наоборот, размещение необходимых некоторым субъектам данных в различных удаленных узлах сети; абстрагирование владельцев данных от физических структур и места размещения данных; использование режимов распределенной обработки данных; участие в процессе автоматизированной обработки информации большого количества пользователей и персонала различных категорий; непосредственный и одновременный доступ к ресурсам (в том числе и информационным) большого числа пользователей (субъектов) различных категорий; высокая степень разнородности используемых средств вычислительной техники и связи, а также их программного обеспечения; отсутствие специальных средств защиты в большинстве типов технических средств, широко используемых в АС. Уязвимость основных структурно-функциональных элементов распределенных АС В общем случае АС состоят из следующих основных структурно-функциональных элементов: • рабочих станций - отдельных ЭВМ или терминалов сети, на которых реализуются автоматизированные рабочие места пользователей (абонентов, операторов); • серверов или host -машин (служб файлов, печати, баз данных и т.п.) не выделенных (или выделенных, то есть не совмещенных с рабочими станциями) высокопроизводительных ЭВМ, предназначенных для реализации функций хранения, печати данных, обслуживания рабочих станций сети и т.п. действий; • сетевых устройств (маршрутизаторов, коммутаторов, шлюзов, центров коммутации пакетов, коммуникационных ЭВМ) - элементов, обеспечивающих соединение нескольких сетей передачи данных, либо нескольких сегментов одной и той же сети, возможно имеющих различные протоколы взаимодействия; • каналов связи (локальных, телефонных, с узлами коммутации и т.д.). Рабочие станции являются наиболее доступными компонентами сетей и именно с них могут быть предприняты наиболее многочисленные попытки совершения несанкционированных действий. С рабочих станций осуществляется управление процессами обработки информации, запуск программ, ввод и корректировка данных, на дисках рабочих станций могут размещаться важные данные и программы обработки. На видеомониторы и печатающие устройства рабочих станций выводится информация при работе пользователей (операторов), выполняющих различные функции и имеющих разные полномочия по доступу к данным и другим ресурсам системы. Именно на рабочих станциях осуществляется ввод имен и паролей пользователями. Поэтому рабочие станции должны быть надежно защищены от доступа посторонних лиц и должны содержать средства разграничения доступа к ресурсам со стороны законных пользователей, имеющих разные полномочия. Кроме того, средства защиты должны предотвращать нарушения нормальной настройки (конфигурации) рабочих станций и режимов их функционирования, вызванные неумышленным вмешательством неопытных (невнимательных) пользователей. В особой защите нуждаются такие привлекательные для злоумышленников элементы сетей как серверы ( host - машины) и сетевые устройства. Первые - как концентраторы больших объемов информации, вторые - как элементы, в которых осуществляется преобразование (возможно через открытую, незашифрованную форму представления) данных при согласовании протоколов обмена в различных участках сети. Благоприятным для повышения безопасности серверов и мостов обстоятельством является, как правило, наличие возможностей их надежной защиты физическими средствами и организационными мерами в силу их выделенности, позволяющей сократить до минимума число лиц из персонала, имеющих непосредственный доступ к ним. Иными словами, непосредственные случайные воздействия персонала и преднамеренные локальные воздействия злоумышленников на выделенные серверы и мосты можно считать маловероятными. В то же время, все более распространенными становятся массированные атаки на серверы и мосты (а равно и на рабочие станции) с использованием средств удаленного доступа. Здесь злоумышленники, прежде всего, могут искать возможности повлиять на работу различных подсистем рабочих станций, серверов и мостов, используя недостатки протоколов обмена и средств разграничения удаленного доступа к ресурсам и системным таблицам. Использоваться могут всевозможности и средства, от стандартных (без модификации компонентов) до подключения специальных аппаратных средств (каналы, как правило, слабо защищены от подключения) и применения высококлассных программ для преодоления системы защиты. Конечно, сказанное выше не означает, что не будет попыток внедрения аппаратных и программных закладок в сами мосты и серверы, открывающих широкие дополнительные возможности по несанкционированному удаленному доступу. Закладки могут быть внедрены как с удаленных станций (посредством вирусов или иным способом), так и непосредственно в аппаратуру и программы серверов при их ремонте, обслуживании, модернизации, переходе на новые версии программного обеспечения, смене оборудования. Каналы и средства связи также нуждаются в защите. В силу большой пространственной протяженности линий связи (через неконтролируемую или слабо контролируемую территорию) практически всегда существует возможность подключения к ним, либо вмешательства в процесс передачи данных. Угрозы безопасности информации, АС и субъектов информационных отношений Под угрозой (вообще) обычно понимают потенциально возможное событие, процесс или явление, которое может (воздействуя на что-либо) привести к нанесению ущерба чьим-либо интересам. Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию, ее носители и процессы обработки может прямо или косвенно привести к нанесению ущерба интересам данных субъектов. Нарушением безопасности (просто нарушением или атакой) будем называть реализацию угрозы безопасности. В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности субъектов информационных отношений. Следует иметь ввиду, что научно-технический прогресс может привести к появлению принципиально новых видов угроз и что изощренный ум злоумышленника способен придумать новые пути и способы преодоления систем безопасности, НСД к данным и дезорганизации работы АС. Источники угроз безопасности Основными источниками угроз безопасности АС и информации (угроз интересам субъектов информационных отношений) являются: • стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.); • сбои и отказы оборудования (технических средств) АС; • ошибки проектирования и разработки компонентов АС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.); • ошибки эксплуатации (пользователей, операторов и другого персонала); • преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов и т.п.). Классификация угроз безопасности Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные).  Рис. 1.5.1. Классификация угроз по источникам и мотивации Естественные угрозы - это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека. Искусственные угрозы - это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить: • непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.; • преднамеренные (умышленные) угрозы, связанные с корыстными, идейными или иными устремлениями людей (злоумышленников). Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС - ее аппаратура, программы, персонал, конечные пользователи). Основные непреднамеренные искусственные угрозыОсновные непреднамеренные искусственные угрозы АС (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла): 1) неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.); 2) неправомерное отключение оборудования или изменение режимов работы устройств и программ; 3) неумышленная порча носителей информации; 4) запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.); 5) нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях); 6) заражение компьютера вирусами; 7) неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной; 8) разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.); 9) проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации; 10) игнорирование организационных ограничений (установленных правил) при работе в системе; 11) вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.); 12) некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; 13) пересылка данных по ошибочному адресу абонента (устройства); 14) ввод ошибочных данных; 15) неумышленное повреждение каналов связи. Основные преднамеренные искусственные угрозыОсновные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации: 1) физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.); 2) отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.); 3) действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.); 4) внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность); 5) вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия; 6) применение подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.; 7) перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сели питания, отопления и т.п.); 8) перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему; 9) хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ); 10) несанкционированное копирование носителей информации; 11) хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.); 12) чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств; 13) чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой зашиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования; 14) незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя ("маскарад"); 15) несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.; 16) вскрытие шифров криптозащиты информации; 17) внедрение аппаратных "спецвложений", программных "закладок" и "вирусов" ("троянских коней" и "жучков"), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему зашиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы; 18) незаконное подключение к линиям связи с целью работы "между строк", с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений; 19) незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений. Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей. Классификация каналов проникновения в систему и утечки информацииВсе каналы проникновения в систему и утечки информации разделяют на прямые и косвенные. Под косвенными понимают такие каналы, использование которых не требует проникновения в помещения, где расположены компоненты системы. Для использования прямых каналов такое проникновение необходимо. Прямые каналы могут использоваться без внесения изменений в компоненты системы или с изменениями компонентов. По типу основного средства, используемого для реализации угрозы все возможные каналы можно условно разделить на три группы, где таковыми средствами являются: человек, программа или аппаратура. Классификация видов нарушений работоспособности систем и несанкционированного доступа к информации по объектам воздействия и способам нанесения ущерба безопасности приведена в таблице 1.5.1. По способу получения информации потенциальные каналы доступа можно разделить на: • физический; • электромагнитный (перехват излучений); • информационный (программно-математический). При контактном НСД (физическом, программно-математическом) возможные угрозы информации реализуются путем доступа к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также путем подключения к линиям связи. При бесконтактном доступе (например, по электромагнитному каналу) возможные угрозы информации реализуются перехватом излучений аппаратуры АС, в том числе наводимых в токопроводящих коммуникациях и цепях питания, перехватом информации в линиях связи, вводом в линии связи ложной информации, визуальным наблюдением - (фотографированием) устройств отображения информации, прослушиванием переговоров персонала АС и пользователей. Таблица 1.5.1

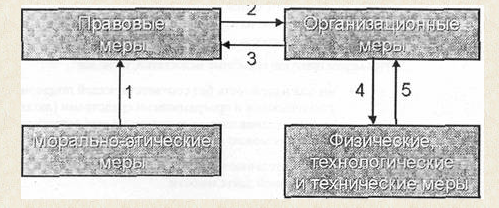

Неформальная модель нарушителяПреступления, в том числе и компьютерные, совершаются людьми. В этом смысле вопросы безопасности автоматизированных систем есть суть вопросы человеческих отношений и человеческого поведения. Пользователи системы и ее персонал, с одной стороны, являются составной частью, необходимым элементом АС. С другой стороны, они же являются основной причиной и движущей силой нарушений и преступлений. Исследования проблемы обеспечения безопасности компьютерных систем ведутся в направлении раскрытия природы явлений, заключающихся в нарушении целостности и конфиденциальности информации, дезорганизации работы компьютерных систем. Серьезно изучается статистика нарушений, вызывающие их причины, личности нарушителей, суть применяемых нарушителями приемов и средств, используемые при этом недостатки систем и средств их защиты, обстоятельства, при которых было выявлено нарушение, и другие вопросы, которые могут быть использованы при построении моделей потенциальных нарушителей. Неформальная модель нарушителя отражает его практические и теоретические возможности, априорные знания, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (конечно если это возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлении. Нарушитель - это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства Злоумышленником будем называть нарушителя, намеренно идущего на нарушение из корыстных побуждений. При разработке модели нарушителя определяются: • предположения о категориях лиц, к которым может принадлежать нарушитель; • предположения о мотивах действий нарушителя (преследуемых нарушителем целях); • предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средствах); • ограничения и предположения о характере возможных действий нарушителей. По отношению к АС нарушители могут быть внутренними (из числа персонала и пользователей системы) или внешними (посторонними лицами). Внутренним нарушителем может быть лицо из следующих категорий сотрудников: • конечные пользователи (операторы) системы; • персонал, обслуживающий технические средства (инженеры, техники); • сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты); • сотрудники службы безопасности АС; • руководители различных уровней. Посторонние лица, которые могут быть нарушителями: • технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты АС); • клиенты (представители организаций, граждане); • посетители (приглашенные по какому-либо поводу); • представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.); • представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию; • лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность АС); • любые лица за пределами контролируемой территории. Можно выделить несколько основных мотивов нарушений: • безответственность; • самоутверждение; • вандализм; • принуждение; • месть; • корыстный интерес; • идейные соображения. При нарушениях, вызванных безответственностью, пользователь производит какие-либо разрушающие действия, не связанные, тем не менее, со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности. Некоторые пользователи считают получение доступа к системным наборам данных крупным успехом, затевая своего рода игру "пользователь - против системы" ради самоутверждения либо в собственных глазах, либо в глазах коллег. Нарушение безопасности АС может быть связано с принуждением (шантаж), местью, идейными соображениями или корыстными интересами пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему зашиты для доступа к хранимой, передаваемой и обрабатываемой информации и другим ресурсам АС. По уровню знаний об АС нарушителей можно классифицировать следующим образом: • знает функциональные особенности АС, основные закономерности формирования в ней массивов данных и потоков запросов к ним, умеет пользоваться штатными средствами; • обладает высоким уровнем знаний и опытом работы с техническими средствами системы и их обслуживания; • обладает высоким уровнем знаний в области программирования и вычислительной техники, проектирования и эксплуатации автоматизированных информационных систем;- • знает структуру, функции и механизм действия средств защиты, их сильные и слабые стороны. По уровню возможностей (используемым методам и средствам): • применяющий только агентурные методы получения сведений; • применяющий пассивные средства (технические средства перехвата без модификации компонентов системы); • использующий только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные магнитные носители информации, которые могут быть скрытно пронесены через посты охраны; • применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ). По времени действия: • в процессе функционирования АС (во время работы компонентов системы); • в период неактивности компонентов системы (в нерабочее время, во время плановых перерывов в ее работе, перерывов для обслуживания и ремонта и т.п.); • как в процессе функционирования АС, так и в период неактивности компонентов системы. По месту действия: • без доступа на контролируемую территорию организации; • с контролируемой территории без доступа в здания и сооружения; • внутри помещений, но без доступа к техническим средствам АС; • с рабочих мест конечных пользователей (операторов) АС; • с доступом в зону данных (серверов баз данных, архивов и т.п.); • с доступом в зону управления средствами обеспечения безопасности АС. Могут учитываться следующие ограничения и предположения о характере действий возможных нарушителей: • работа по подбору кадров и специальные мероприятия затрудняют возможность создания коалиций нарушителей, т.е. объединения (сговора) и целенаправленных действий по преодолению подсистемы защиты двух и более нарушителей; • нарушитель, планируя попытки НСД, скрывает свои несанкционированные действия от других сотрудников; ВыводыНСД может быть следствием ошибок пользователей, администраторов, эксплуатирующего и обслуживающего персонала, а также недостатков принятой технологии обработки информации и т.д. Определение конкретных значений характеристик возможных нарушителей в значительной степени субъективно. Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика Каждая категория нарушителей должна быть охарактеризована значениями характеристик, приведенных выше. Для каждой из них можно привести оценку количества сотрудников организации, попадающих в данную категорию нарушителей. Уязвимыми являются буквально все основные структурно-функциональные элементы современных распределенных АС: рабочие станции, серверы (Host -машины), межсетевые мосты (шлюзы, центры коммутации), каналы связи. Защищать компоненты АС необходимо от всех видов воздействий: стихийных бедствий и аварий, сбоев и отказов технических средств, ошибок персонала и пользователей, ошибок в программах и от преднамеренных действий злоумышленников. Имеется широчайший спектр вариантов (путей) преднамеренного или случайного несанкционированного доступа к данным и вмешательства в процессы обработки и обмена информацией (в том числе, управляющей согласованным функционированием различных компонентов сети и разграничением ответственности за преобразование и дальнейшую передачу информации). Правильно построенная (адекватная реальности) модель нарушителя, в которой отражаются его практические и теоретические возможности, априорные знания, время и место действия и т.п. характеристики - важная составляющая успешного проведения анализа риска и определения требований к составу и характеристикам системы защиты. Тема 6: Виды мер и основные принципы обеспечения информационной безопасности Целью рассмотрения данной темы является обзор видов известных мер противодействия угрозам безопасности АС (контрмер), а также основных принципов построения систем защиты информации. Виды мер противодействия угрозам безопасности По способам осуществления все меры защиты информации, ее носителей и систем ее обработки подразделяются на: правовые (законодательные); морально-этические; технологические; организационные (административные и процедурные); физические; технические (аппаратурные и программные). Правовые (законодательные) К правовым мерам защиты относятся действующие в стране законы, указы и другие нормативно-правовые акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее получения, обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей. Правовые меры защиты носят в основном упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом системы. Морально-этические К морально-этическим мерам защиты относятся нормы поведения, которые традиционно сложились или складываются по мере распространения информационных технологий в обществе. Эти нормы большей частью не являются обязательными, как требования нормативных актов, однако, их несоблюдение ведет обычно к падению авторитета или престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаные (например, общепризнанные нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в некоторый свод (устав, кодекс чести и т.п.) правил или предписаний. Морально-этические меры защиты являются профилактическими и требуют постоянной работы по созданию здорового морального климата в коллективах пользователей и обслуживающего персонала АС. Технологические К данному виду мер защиты относятся разного рода технологические решения и приемы, основанные обычно на использовании некоторых видов избыточности (структурной, функциональной, информационной, временной и т.п.) и направленные на уменьшение возможности совершения сотрудниками ошибок и нарушений в рамках предоставленных им прав и полномочий. Примером таких мер является использование процедур двойного ввода ответственной информации, инициализации ответственных операций только при наличии разрешений от нескольких должностных лиц, процедур проверки соответствия реквизитов исходящих и входящих сообщении в системах коммутации сообщений, периодическое подведение общего баланса всех банковских счетов и т.п. Организационные Организационные меры зашиты - это меры административного и процедурного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей и обслуживающего персонала с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности или снизить размер потерь в случае их реализации. Меры физической защиты Физические меры защиты основаны на применении разного рода механических, электро-или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также средств визуального наблюдения, связи и охранной сигнализации. К данному типу относятся также меры и средства контроля физической целостности компонентов АС (пломбы, наклейки и т.п.). Технические Технические меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты. Взаимосвязь рассмотренных выше мер обеспечения безопасности приведена на рисунке 1.6.1.  Рис. 1.6.1 Взаимосвязь мер обеспечения информационной безопасности 1 -Нормативные и организационно-распорядительные документы составляются с учетом и на основе существующих норм морали и этики. 2 - Организационные меры обеспечивают исполнение существующих нормативных актов и строятся с учетом существующих правил поведения, принятых в стране и/или организации 3 - Воплощение организационных мер требует разработки соответствующих нормативных и организационно-распорядительных документов 4 - Для эффективного применения организационные меры должны быть поддержаны физическими и техническими средствами 5 - Применение и использование технических средств защиты требует соответствующей организационной поддержки. | |||||||||||||||||||||||||||||