госы. ГОСы шпоры. Теория информационной безопасности и методология защиты информации Система обеспечения информационной безопасности в Российской Федерации. 1 Понятие система обеспечения информационной безопасности

Скачать 2.75 Mb. Скачать 2.75 Mb.

|

|

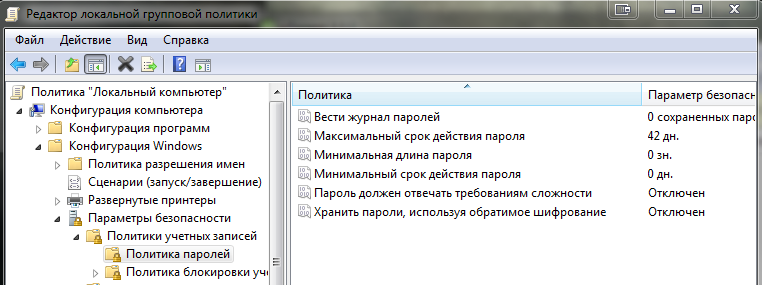

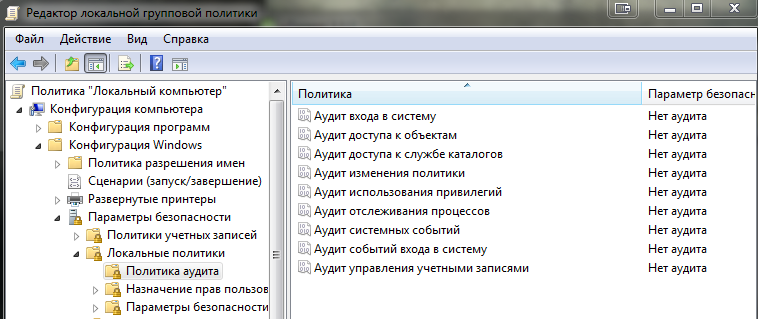

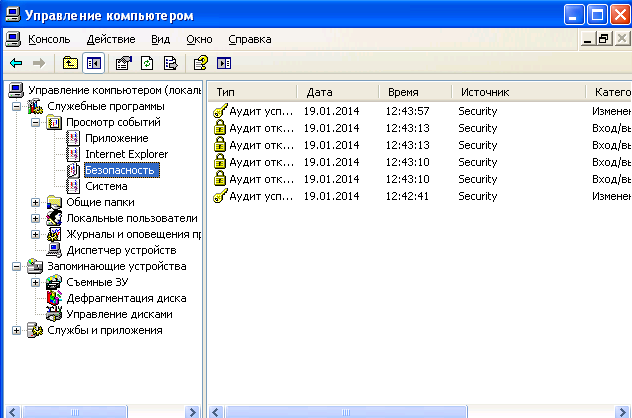

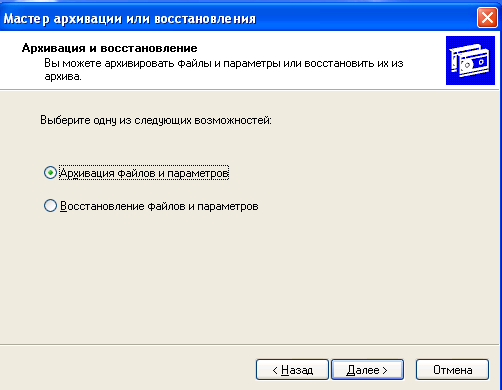

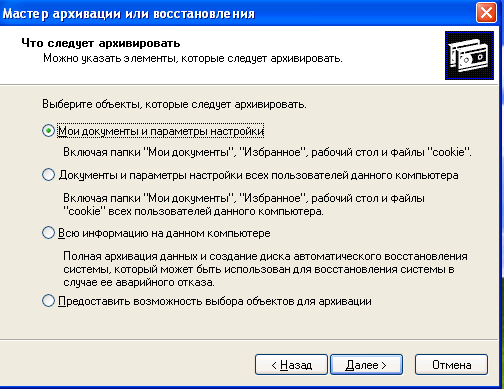

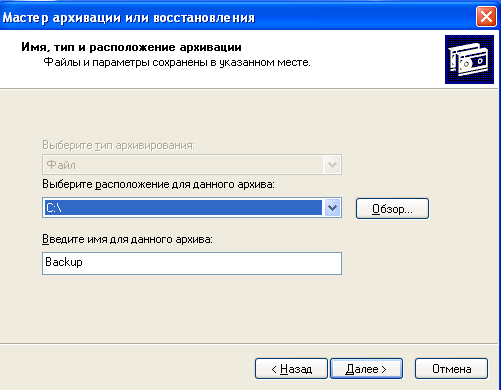

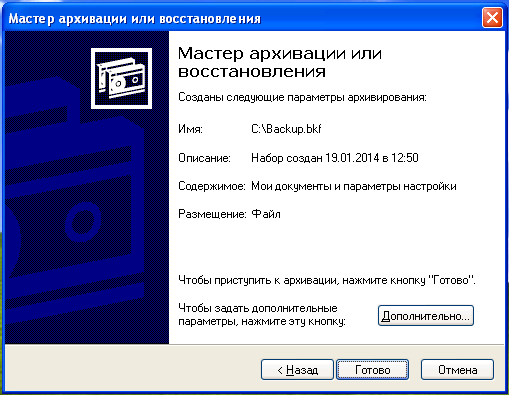

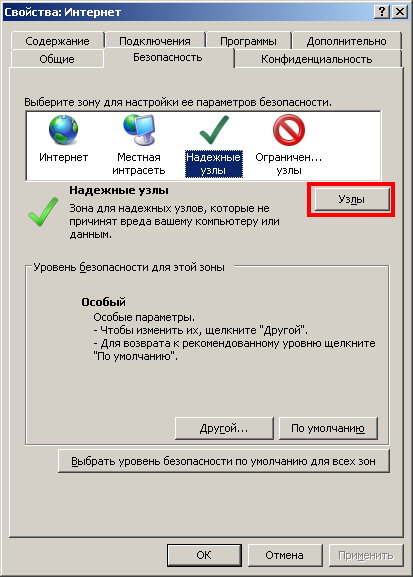

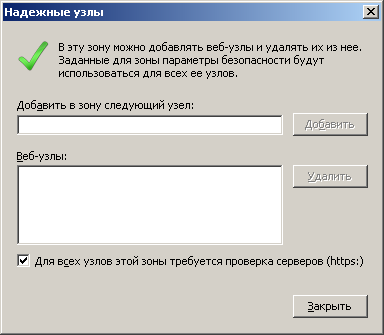

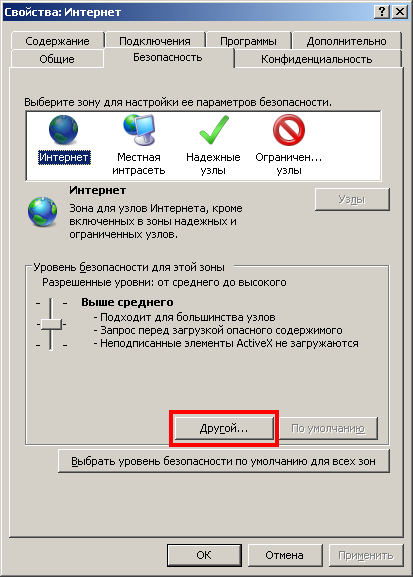

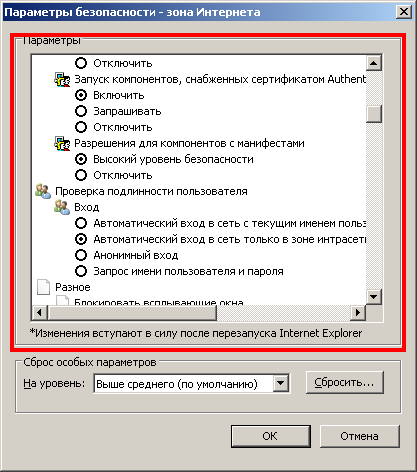

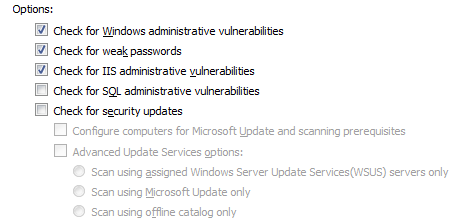

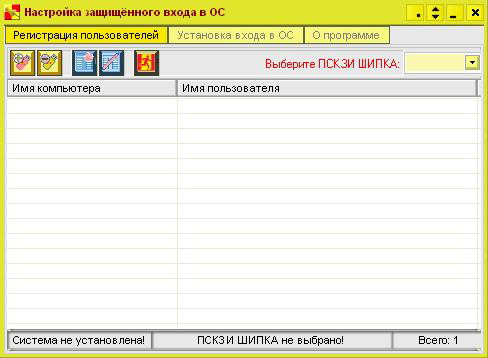

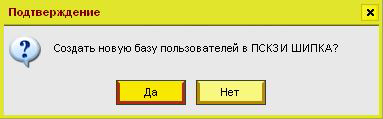

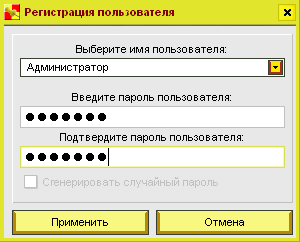

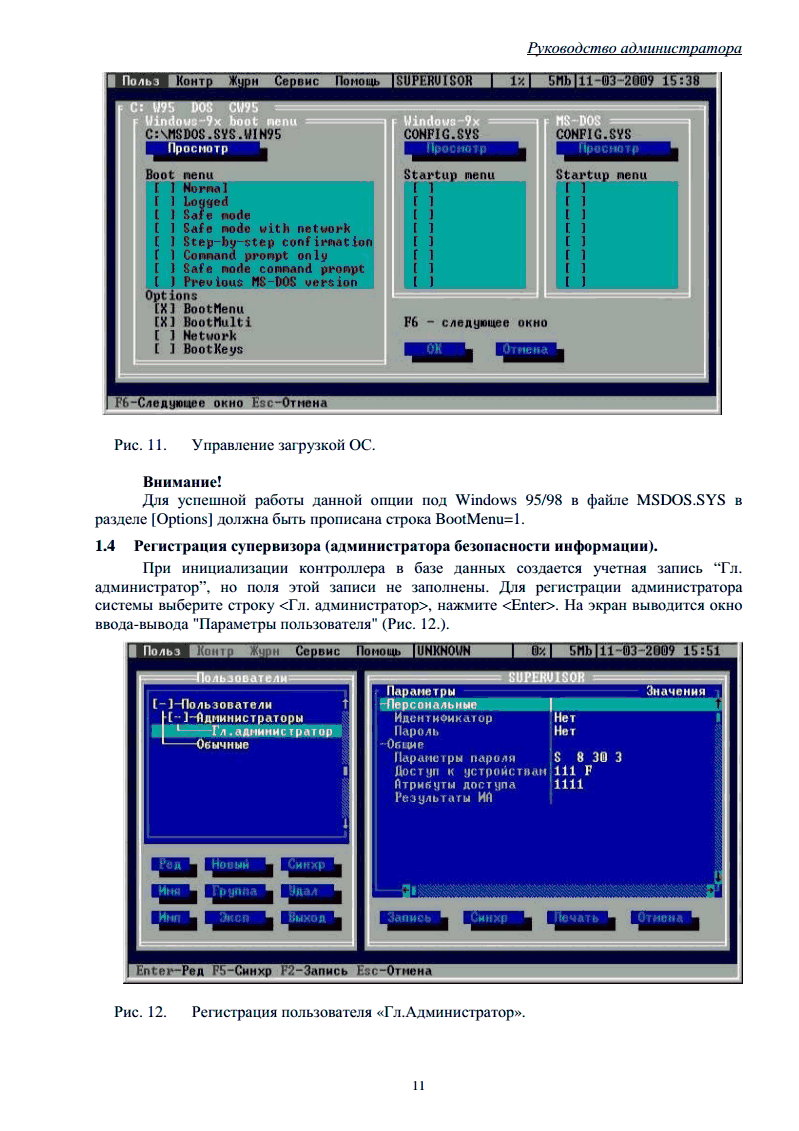

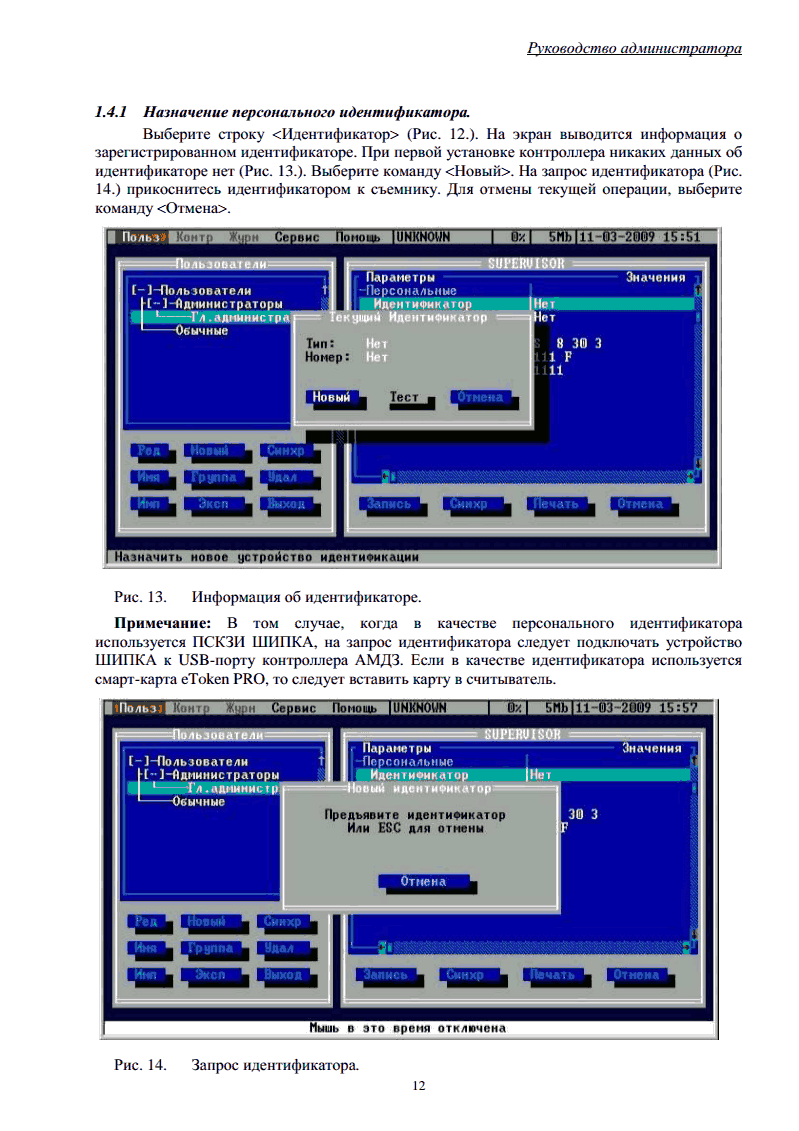

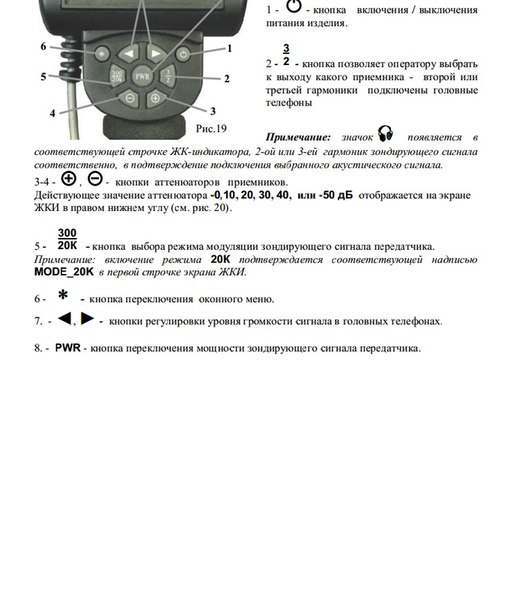

Инкрементное резервное копирование (Добавочное). При добавочном («инкрементном») резервном копировании происходит копирование только тех файлов, которые были изменены с тех пор, как в последний раз выполнялось полное или добавочное резервное копирование. Последующее инкрементное резервное копирование добавляет только файлы, которые были изменены с момента предыдущего. В среднем, инкрементное резервное копирование занимает меньше времени, так как копируется меньшее количество файлов. Однако процесс восстановления данных занимает больше времени, так как должны быть восстановлены данные последнего полного резервного копирования, плюс данные всех последующих инкрементных резервных копирований. 5. Обеспечение безопасности информации в «облачных» вычислениях. 5.1 Понятие «облачных» сервисов и вычислений. Анализ преимуществ и недостатков в использовании «облачных» сервисов и вычислений. Методы и программные средства обеспечения безопасности информации пользователей при использовании ими «облачных» сервисов и «облачных» вычислений. Облачные сервисы – это технология обработки данных, в которой программное обеспечение предоставляется пользователю как интернет-сервис, при котором от пользователя скрыта инфраструктура «облака» (облачной системы) и, поэтому, ему не требуются специальные знания и навыки для управления и использования данной «облачной» технологии. Облачные вычисления – это вычисления, которые представляют собой динамически масштабируемый способ доступа к внешним вычислительным ресурсам в виде сервиса, предоставляемого посредством Интернета. Преимущества: количество процессоров, объем оперативной памяти и дискового пространства в облачных системах теоретически ничем не ограничен; пользователям не нужно самостоятельно устанавливать и настраивать ПО, т.к. для доступа к облачным сервисам достаточно обычного web-браузера; пользователям не нужно покупать дорогое оборудование; экономия времени и энергии на выполнение некоторых задач, а также, в особых случаях, и площадей, занимаемых оборудованием; возможность производить оплату только за потребленные вычислительные мощности и произведенные операции; в организациях отсутствуют затраты на развёртывание инфраструктуры; организации получают сокращение затрат на техническую поддержку и обновление развернутых систем, а также высокую скорость внедрения, обусловленную отсутствием временных затрат на развертывание системы; отсутствует необходимость обучения – большинство пользователей уже умеют пользоваться web-браузерами и интернет-сервисами как классом услуг; обычно облачные системы обслуживаются высококвалифицированными профессионалами, что дает более высокий уровень качества обслуживания ПО. Недостатки: из-за вопросов безопасности не все данные можно доверить стороннему провайдеру, тем более, не только для хранения, но и для обработки; далеко не каждое облачное приложение позволяет сохранить полученные результаты в удобном для пользователя виде на нужный носитель данных; риск массовой потери данных многими пользователями из-за технического сбоя у поставщика облачных услуг; потеря свободы – большая часть облачных сервисов не имеет четких стандартов, и поэтому при переходе от одного поставщика облачных услуг к другому могут возникнуть серьезные проблемы. Они же могут возникнуть и при обновлении провайдером собственных облачных сервисов – если, например, он пожелает внедрить новый интерфейс, то подписчикам придётся им пользоваться. Необходимость доступа в интернет, что в некоторых случаях ведет к потере свободы перемещений. А главное, благодаря тому, что все данные находятся в руках провайдера, нельзя исключать того, что недобросовестные компании могут воспользоваться этим. ПРАКТИКА 1. Применение политики учетных записей. Создание учетной записи пользователя. Управление свойствами учетной записи. Управление локальными пользователями и группами пользователей. Смена паролей пользователей. Win+R -> control userpasswords2 -> Enter Дальше вроде всё ясно, есть кнопка добавить, есть кнопка удалить, есть свойства. Управление - в том же окне вкладка дополнительно -> Дополнительное управление пользовителями. Смена паролей - в дополнительном управлении тык на пользователя -> свойства. 2. Проведение аудита парольной политики локального компьютера. Анализ характеристик пароля: длина, сложность, срок действия.дф Win+R -> gpedit.msc  3. Управление локальными политиками безопасности. Управление политикой аудита: аудит входа в систему, доступа к службам и объектам, изменения политики использования привилегий, системных событий. Управление правами пользователя. Управление параметрами безопасности. Win+R -> gpedit.msc  тык на конкретный аудит - выбрать аудит отказов или успехов вести, Например: поставили “аудит входа в систему” : отказ. Вход в окно - ПКМ на компе - управление. После неверных поппыток входа, в журнале увидим сообщения, как на скрине ниже:  4. Резервное копирование информации встроенными средствами операционной системы MS Windows. Создание резервной копии указанной информации (файл, папка, диск) с использованием утилиты NTBackup. В 7ке не работает :( Для папок в свойствах есть “Предыдущие версии”, можно настроить копирование. Для системы- панель управления - архивация и восстановление. NTBACKUP Пуск -> Выполнить -> ntbackup Далее все интуитивно понятно, выполняем согласно своему заданию:     5. Управление свойствами обозревателя Интернет. Управление безопасностью зоны доступа Интернет. Управление безопасностью Web-узлов. Управление параметрами безопасности. Панель управления - свойства браузера, еще что-то? Говорили только про св-ва обзоревателя.     6. Изменение конфигурации операционной системы MS Windows с использованием редактора реестра. Создание и редактирование перечня приложений, загружаемых при запуске операционной системы. Win+R -> regedit Добавление программы: ПКМ - Создать - строковый параметр. В первом столбце название (можно любое), в третьем - адрес EXE-файла для запуска проги. Соответственно при изменении - изменить третий столбик, при удалении - удалить всю запись (строку). 7. Управление встроенной криптографической защитой Windows. Шифрование и дешифрование указанной информации (файл, папка) с использованием файловой системы EFS. ПКМ на папке/файле - на вкладке общие кнопка “Другие” - шифровать содержимое. ИЛИ: Команда зашифрования файла/папки имеет вид: cipher /E <путь к папке>. Команда расшифрования файла/папки имеет вид: cipher /D <путь к папке>. 8. Применение политики антивирусной защиты информации на примере конкретного приложения. Управление файловым антивирусом. Обновление антивирусных баз и сигнатур. Настройка параметров проверки отдельных областей и объектов. Управление эвристическим режимом поиска вирусов. Управление режимом проактивной защиты. Управление доверенной зоной. Управление отчетами и файлами данных. У меня нет антивируса :( Ну, блин, думаю в антивирусе на русском языке, каждый разберется :) 9. Анализ защищенности операционной системы MS Windows локального компьютера с использованием специального программного обеспечения. Оценка защищенности операционной системы локального компьютера на основе анализа отчета Microsoft Baseline Security Analyzer и формирование выводов по его результатам. Задаем параметры анализа системы, запускаем...  И делаем выводы по результатам :) 10. Управление параметрами логического входа в операционную систему MS Windows с использованием аппаратного ключа. Настроить параметры защищенного логического входа в операционную систему MS Windows c помощью ПСКЗИ «ШИПКА». Не понял немного вопрос… Если что, все есть в руководстве пользователя http://www.shipka.ru/documentation.html На рабочих станциях под управлением ОС Windows, которые не включены в домен (например, взаимодействуют в рамках рабочей группы, или вовсе функционируют автономно) возможна организация защищенной процедуры входа в систему с использованием ПСКЗИ ШИПКА. Для настройки и активизации этой процедуры следует запустить программу AcSWinLogOn. Кнопка<Пуск>-<Программы>-<ПСКЗИШИПКА> -<Применение> - <Настройка защищенного входа в ОС>. Итак, на экран выводится окно программы (рисунок ниже). По умолчанию открыта вкладка «Регистрация пользователей».  Перед началом работы нужно выбрать конкретное устройство ШИПКА с помощью кнопки в правом углу панели задач (рисунок выше). После выбора устройства может появиться сообщение следующего содержания «Создать новую базу данных?». Это означает, что в устройстве ШИПКА не создан файл для записи сведений о пользователях и компьютерах, на которых выполняется авторизация.  В этом случае необходимо базу создать. Для подтверждения операции нажмите кнопку «Да» (рисунок выше) и введите PIN-код. Пользователь в любой момент может выполнить форматирование этой БД, выбрав в меню операцию «Создать пустую базу» (на панели задач третья слева кнопка с изображением листа бумаги). Если операция создания базы выполнилась правильно, то на экран выводится сообщение «База пользователей успешно создана». Теперь можно перейти к регистрации пользователя. В меню выбираете кнопку «Зарегистрировать пользователя в ПСКЗИ ШИПКА» (на панели задач первая слева кнопка с изображением ПК и знаком плюс). На экран выводится окно (рисунок 139), в котором можно выбрать имя пользователя, который уже зарегистрирован в базе пользователей ОС, и ввести его пароль.  Дважды введите пароль и нажмите кнопку «Применить». Запрашивается PIN-код, и пара «имя пользователя + имя компьютера» записывается в ПСКЗИ ШИПКА. Успешная регистрация подтверждается сообщением «Пользователь успешно зарегистрирован в ПСКЗИ ШИПКА» ВНИМАНИЕ: заданный пароль пользователя в любом случае будет совпадать с паролем, установленным для этого пользователя в операционной системе. Если при регистрации в ШИПКЕ задать другой пароль, то именно он будет сохранен в систему! 11. Управление параметрами логического входа в операционную систему MS Windows с использованием программно-аппаратных средств биометрической аутентификации. Создание с использованием программного обеспечения BioLink Authentication Center профиля нового пользователя. Организация связи профиля с существующей учетной записью MS Windows. Присвоение пользователю личного идентификатора. Создать новую персону, соеденить с укчетной записью, ахтунг. Посмотрел, чет нет руководства пользователя, по-идее все просто: новый пользователь-> подставляешь палец несколько раз, жмешь сохранить. Связываешь созданный профиль с пользователем ОС. Дальше читаем программу ,если что жмем F1 или “Справка” :) 12. Защита ресурсов операционной системы MS Windows от НСД с использованием программно-аппаратного средства. Настройка и демонстрация работы аппаратного модуля доверенной загрузки Аккорд-АМДЗ. По сути, создать юзера и по скринам ниже задать ему ключ входа   Рис. 12. Регистрация пользователя «Гл.Администратор». Поляк сказал, что там все по-русски и мы разберемся...ну-ну. Документация: http://www.accord.ru/documentation.html 13. Криптографическая защита информации с использованием программно-аппаратных (программных) средств шифрования. 13.1 Шифрование и дешифрование указанной информации (файл, папка) с использованием ПСКЗИ «ШИПКА». Программы - шипка - инициализация - новый PIN. Шипка - шифрование и дешифрование - создать ключ. Дальше по ситуации. 13.2 Шифрование и дешифрование указанной информации (файл, папка) с использованием программного средства Крипто-ПРО. 14. Принятие управленческого решения по выбору целесообразного варианта проекта системы (элемента системы) безопасности на основе расчета модели TCO. На основе исходных данных и ограничений при реализации проекта создания конкретной системы (элемента системы) безопасности рассчитать величину совокупной стоимости на основе модели TCO и в зависимости от срока эксплуатации системы сформировать управленческое решение с использованием числовой и графической интерпретации результатов. ТСО = начальные затраты + периодические затраты * срок эксплуатации Чье ТСО меньше, то и выгоднее. График по Y - затраты, по Х - время. 15. Инженерно-техническая защита конфиденциальной информации от утечки по техническим каналам. Разработка рекомендаций руководству предприятия по размещению защищаемого помещения для ведения конфиденциальных переговоров и его инженерно-техническому оборудованию. Попросить “Временную методику по оценке защищенности”. Исходные данные - внутри помещения и за его пределами. Вычисления - разность звука внутри помещения и за пределами помещения - звукоизоляция. Полученную цифру сравнить с таблицей в методичке (табл.1) по заданным параметрам в задании. Если звукоизоляция меньше - из таблицы на стр. 18-19 выбрать минимально необходимый материал для увеличения звукоизоляции. 16. Обнаружение закладочных устройств в защищаемом помещении предприятия. 16.1 Практическое обнаружение излучающих закладочных устройств в защищаемом помещении предприятия с использованием поискового комплекса «Крона». 1. Посмотреть частоту излучения на “черном ящике” 2. Выставить соответствующий предел сканирования в програмке; 3. Нажать “Золотую кнопку”, подождать обнаружения; 4. провести тесты - в нижнем-левом углу 4 кнопки. 5. Сервис - обнаружение положения закладки (точное название не помню), провести тесты “колонка слева, колонка справа”. ВИДЕО С КОНСУЛЬТАЦИИ: Баронов про работу с Кроной 16.2 Практическое обнаружение неизлучающих закладочных устройств в защищаемом помещении предприятия с использованием нелинейного локатора NR-900EMS. Руководство пользователя http://www.pps.ru/upload/documents/EMS.pdf ВИДЕО С КОНСУЛЬТАЦИИ: Баронов про работу с нелинейным локатором 1. тык включение, проверить звук и уменьшение сигнала (уменьшение на 0 или 10, громкость..ну, сами смотрите :) - звук меняется плюс и минус, сигнал вправо влево. 2. тык включение второй раз, направить на возможное место закладки; 3. Если металл - 3 гармоника больше, если закладка - 2 гармоника.  17. Разработка плана расследования инцидента информационной безопасности в должности руководителя (сотрудника) группы реагирования. |