госы. ГОСы шпоры. Теория информационной безопасности и методология защиты информации Система обеспечения информационной безопасности в Российской Федерации. 1 Понятие система обеспечения информационной безопасности

Скачать 2.75 Mb. Скачать 2.75 Mb.

|

|

Пеленгаторы — устройства для определения направления на источник излучения. Пеленгаторы делятся на поисковые, в которых направление на источник излучения определяется последовательным просмотром исследуемого пространства (например, поворотом остронаправленной антенны) и беспоисковые, которые определяют направление на источник излучения практически мгновенно. Высокая точность пеленгации достигается применением большого количества антенн. Пеленгаторы используются в радионавигации. Поиск по направлению может быть быстрым и медленным. Анализ радиосигналов Заключается в выявлении структуры сигнала по результатам измерения его параметров (частотных, временных, амплитудных и т.д.) в целях определения вида сигнала и разработки способов получения доступа. 2. Способы и средства инженерно-технической защиты информации. 2.1 Организация работ по технической защите конфиденциальной информации на объекте информатизации предприятия. Требования руководящих документов по технической защите конфиденциальной информации, основные положения СТР-К. Инженерно-техническая защита информации на объекте достигается выполнением комплекса организационно-технических и технических мероприятий с применением (при необходимости) средств защиты информации от утечки информации или несанкционированного воздействия на нее по техническим каналам, за счет несанкционированного доступа и неконтролируемого распространения информации, по предупреждению преднамеренных программно-технических воздействий с целью нарушения целостности (модификации, уничтожения) информации в процессе ее обработки, передачи и хранения, нарушения ее доступности и работоспособности технических средств и носителей информации и т.п. мозг нахуй Организационно-технические мероприятия основаны на введении ограничений на условия функционирования объекта защиты и являются первым этапом работ по защите информации. Эти мероприятия нацелены на оперативное решение вопросов защиты наиболее простыми средствами и организационными мерами ограничительного характера, регламентирующими порядок пользования техническими средствами. Они, как правило, проводятся силами и средствами служб безопасности самих предприятий и организаций. Техническая защита конфиденциальной информации - защита информации некриптографическими методами, направленными на предотвращение утечки защищаемой информации по техническим каналам, от несанкционированного доступа к ней и от специальных воздействий на информацию в целях ее уничтожения, искажения или блокирования. Технические мероприятия проводятся по мере приобретения предприятием или организацией специальных устройств защиты и защищенной техники и направлены на блокирование каналов утечки конфиденциальной информации и ее защиты от несанкционированного и непреднамеренного воздействия с применением пассивных и активных методов защиты информации. Необходимость проведения технических мероприятий по защите информации определяется проведенными исследованиями защищаемых (выделенных) помещений с учетом предназначения этих помещений (их категории) и необходимости защиты этих объектов информатизации и расположенных в них средств звукозащиты, звуковоспроизведения, звукоусиления, тиражированного размножения документов, и т.п. При этом в зависимости от циркулирующей в выделенном помещении конфиденциальной информации и наличия ОТСС и ВТСС определяются основные мероприятия по акустической защищенности выделенного помещения; по защите ВТСС, находящихся в помещении, или их замене на сертифицированные, обладающие необходимыми защитными свойствами ВТСС, по защите линий связи ОТСС, по замене ОТСС на сертифицированные и т.п. В процессе организационных мероприятий необходимо определить: а)контролируемую зону (зоны). б)выделить из эксплуатируемых технических средств технические средства, используемые для передачи, обработки и хранения конфиденциальной информации (ОТСС). ОТСС - технические средства, предназначенные для передачи, обработки и хранения конфиденциальной информации. К ним относятся используемые для этих целей: системы внутренней (внутриобъектовой) телефонной связи; директорская, громкоговорящая диспетчерская связь; внутренняя служебная и технологическая системы связи; переговорные устройства типа «директор-секретарь»; системы звукоусиления конференц-залов, залов совещаний, столов заседаний, звукового сопровождения закрытых кинофильмов; системы звукозаписи и звуковоспроизведения (магнитофоны, диктофоны); и т.п. в)выявить в контролируемой зоне (зонах) вспомогательные технические средства и системы (ВТСС). ВТСС - средства и системы, не предназначенные для передачи, обработки и хранения конфиденциальной (секретной) информации, на которые могут воздействовать электрические, магнитные и акустические поля опасных сигналов. К ним могут относиться: системы звукоусиления, предназначенные для обслуживания несекретных мероприятий; различного рода телефонные системы, предназначенные для несекретных переговоров и сообщений (городская телефонная связь, системы внутренней телефонной связи с выходом и без выхода в город); несекретная директорская, громкоговорящая диспетчерская, внутренняя служебная и технологическая связь, переговорные устройства типа «директор-секретарь»; системы специальной охранной сигнализации (ТСО), технические средства наблюдения; системы пожарной сигнализации; системы звуковой сигнализации (вызов секретаря, входная сигнализация); системы кондиционирования; системы проводной, радиотрансляционной сети приема программ радиовещания; и так далее г)уточнить назначение и необходимость применения ВТСС в производственных и управленческих циклах работы (рекомендуется свести их до минимума); д)выявить технические средства, применение которых не обосновано служебной необходимостью; е)выявить наличие задействованных и незадействованных воздушных, наземных, подземных, настенных, а также заложенных в скрытую канализацию кабелей, цепей, проводов, уходящих за пределы контролируемой зоны; ж)составить перечень выделенных помещений первой и второй групп, в которых проводятся или должны проводиться закрытые мероприятия (переговоры, обсуждения, беседы, совещания) и помещений третьей группы. Помещения, которые подлежат защите, определяются как выделенные и подразделяются на: помещения, в которых отсутствуют ОТСС, но циркулирует конфиденциальная акустическая информация (переговоры, выступления, обсуждения и т.п.); помещения, в которых расположены ОТСС и ВТСС и циркулирует конфиденциальная акустическая информация; помещения, в которых расположены ОТСС и ВТСС, но циркулирует не конфиденциальная акустическая информация; и т.п. з)выявить наличие в выделенных помещениях оконечных устройств основных ОТСС и ВТСС. По результатам этих работ, составляются протоколы обследования помещений. Форма протоколов произвольная. Обобщенные данные протоколов оформляются актом, утверждаемым руководством предприятия с приложением следующих документов: а) планов контролируемой зоны или зон объектов предприятия; б) перечня выделенных помещений первой, второй и третьей групп с перечнем элементов технических средств (ВТСС и ОТСС), размещенных в них; в) перечня основных ОТСС; г) перечня ВТСС, имеющих цепи, выходящие за пределы контролируемой зоны (зон); д) перечня технических средств, кабелей, цепей, проводов, подлежащих демонтажу; е) схемы кабельных сетей предприятия с указанием типов кабелей, трасс их прокладки, принадлежности к используемым системам. Защита информации может осуществляться инженерно-техническими и криптографическими способами. 2.2 Категорирование объектов защиты. Уровни физической безопасности объектов защиты. Типовая структура системы защиты с использованием инженерно-технических средств. Показатели эффективности систем защиты. Общая характеристика типовых инженерных конструкций, используемых в системах защиты. СЗИ состоит из подсистем (из головы): 1. ПОдсистема охраны (физ. защиты); 2. ПРедупреждения, обнаружения угроз; 3. Мониторинга 4. Ликвидации угроз 5. управления 12 Эффективность защиты информации - степень соответствия результатов защиты информации поставленной цели. 13 Показатель эффективности защиты информации - мера или характеристика для оценки эффективности защиты информации. Подход, который практикуется системой сертификации ФСТЭК, можно охарактеризовать как «декларативный». Разработчик программного продукта декларирует ряд технических требований, оформляя их в виде технических условий или задания по безопасности ГОСТ 15408, а сертификация подтверждает, что декларированные требования были разработчиком выполнены. При этом потребителю средств защиты доступны лишь сами требования, но не детали их выполнения, и возможности оценить, учтены ли в реализации сертифицированных функций безопасности специфические особенности защищаемой информационной системы, у него нет. При этом ответственность за правильное использование сертифицированного продукта лежит целиком на владельце защищаемого ресурса. Система сертификации ФСБ функционирует несколько иначе. Разработчик программного продукта или информационной системы декларирует уровень потенциального нарушителя и модель угроз, защиту от которых нужно обеспечить с помощью реализованной в продукте или системе криптографии, а при сертификации оценивается выполнение требований, направленных на защиту от подобных угроз. Причем владелец защищаемого ресурса лишен даже минимальной информации о предъявленных при сертификации продукта требованиях. Во вневедомственной охране МВД РФ используется расширенная классификация объектов: • В1 — особо важные объекты с повышенной стоимостью ценностей или повышенной значимостью потерь; • В2 — особо важные объекты; • ВЗ — важные объекты; • В4 — простые объекты; • В5 — простые объекты с пониженной стоимостью или значимостью ценностей. При этом объекты категории А включают объекты категорий В1 и В2, Б — категории ВЗ, С — объекты категорий В4 и В5.

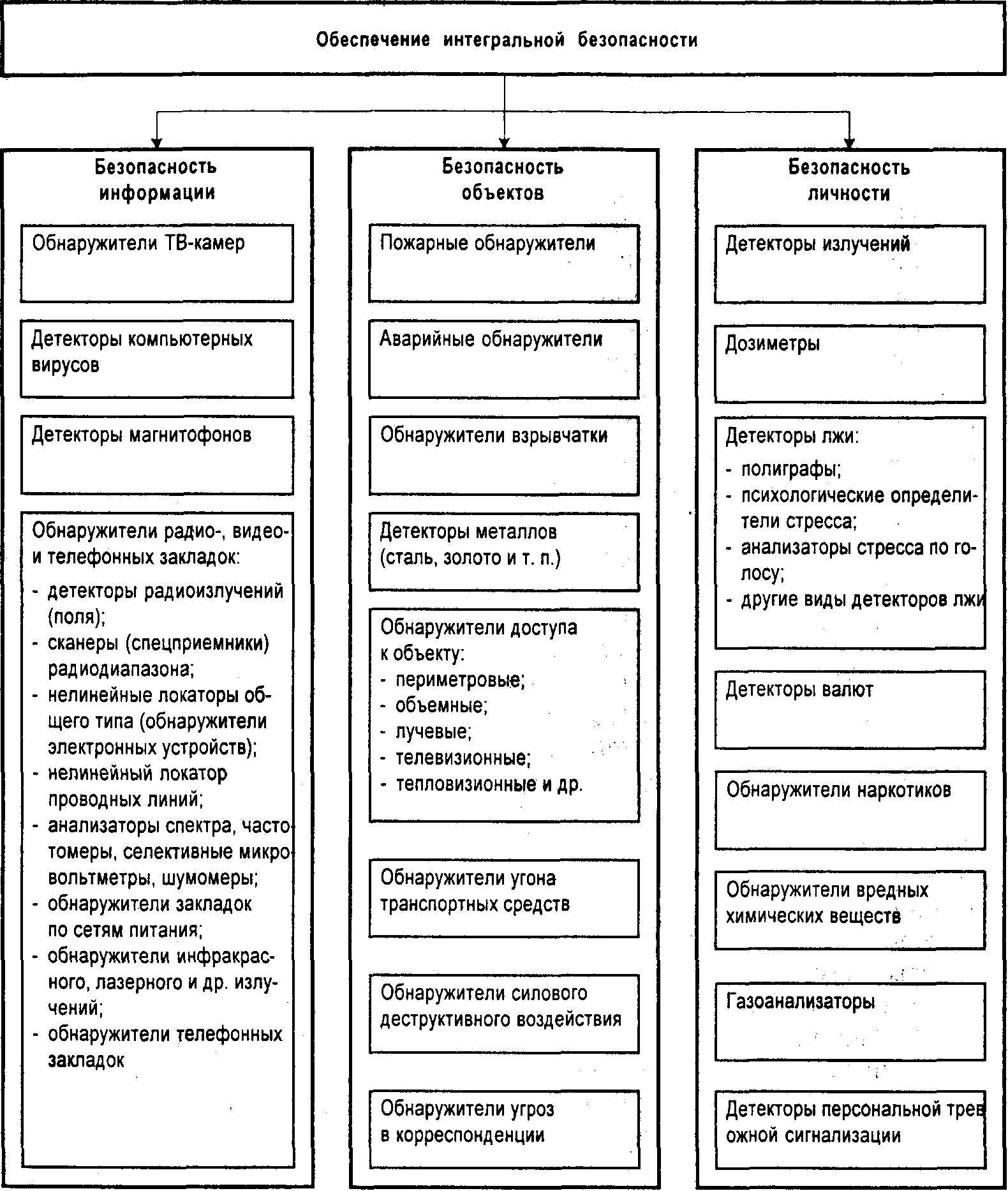

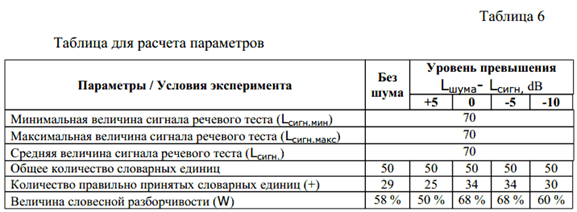

Современные СФЗ строятся на базе широкого применения инженерно-технических и программных средств и содержат следующие основные составные части (подсистемы): - система контроля и управления доступом персонала (СКУД), - система охранной сигнализации (СОС), - система телевизионного наблюдения (СТН), - система оперативной связи и оповещения - обеспечивающие системы (освещения, электропитания, охранного освещения и др.). 2.3 Общая характеристика средств обнаружения угроз в системах защиты. Использование в системах защиты извещателей, основанных на различных физических принципах. Использование средств видеоконтроля и охранного телевидения в системах защиты.  2.4 Общая характеристика средств нейтрализации угроз. Средства управления системами защиты. Интегрированные системы защиты. Противодействие прослушиванию. Защита информации от подслушивания включает способы и средства блокирования любых каналов, с помощью которых производится утечка акустической информации. В соответствии с общими методами защиты информации для защиты от подслушивания применяются следующие способы: 1. структурное скрытие, предусматривающее: шифрование семантической речевой информации в функциональных каналах связи; техническое закрытие электрических и радиосигналов в телефонных каналах связи; дезинформирование; 2. энергетическое скрытие путем: звукоизоляции акустического сигнала; звукопоглощения акустической волны; зашумления помещения или твердой среды распространения другими звуками (шумами, помехами), обеспечивающими маскировку акустических сигналов; 3. обнаружение, локализация и изъятие закладных устройств. Средства радиоконтроля обнаруживают закладные устройства по излучаемым ими радиосигналам. Металлодетекторы обнаруживают закладные устройства по электрическим и магнитным свойствам их токопроводящих элементов. Противодействия наблюдению в оптическом диапазоне. Пространственное скрытие - обеспечивается размещением объектов защиты в точках (местах) пространства, неизвестных злоумышленнику или недоступных для наблюдения; временное скрытие - скрытие признаков объекта во время работы средств добывания; структурное скрытие – маскировка, дезинформирующее скрытие; энергетическое скрытие - уменьшение яркости и освещенности объекта, уменьшение прозрачности среды, засветка, ослепление. Предотвращение утечки информации через ПЭМИН. Средства предотвращения утечки информации через ПЭМИН должны подавлять опасные сигналы до значений, ниже чувствительности средств добывания. Для подавления опасных сигналов случайных акустоэлектрических преобразователей используют: выключатели радиоэлектронных средств и электрических приборов; фильтры низкой частоты с частотой среза в области нижней границы спектра речевого сигнала; цепочки полупроводниковых диодов, ослабляющих сигналы малых амплитуд; буферные устройства в виде эмиттерных повторителей, подавляющие опасные сигналы от их источника и пропускающие полезные сигналы в прямом направлении практически без ослабления. Для экранирования электромагнитных полей применяются специальные конструкции (экранные сооружения, помещения и камеры) и разнообразные материалы. 3. Оценка защищенности объектов информатизации. 3.1 Последовательность оценки защищенности конфиденциальной информации от утечки по техническим каналам. Требования сборника временных методик по оценке защищенности помещений от утечки информации по акустическому и виброакустическому каналам: порядок проведения оценки защищенности, перечень средств измерения и их размещение, порядок расчета коэффициентов звуко- (вибро)изоляции. Виброаккустика: Средства измерения - датчик вибрации, ПК для сбора данных с него и наушники. Вычисляется словесная разборчивость.  4. Аттестация объектов информатизации по требованиям безопасности информации. 4.1 Понятие аттестации объектов, состав комплекса мероприятий по аттестации. Органы, проводящие аттестацию объектов информатизации. Порядок проведения аттестационных испытаний защищаемого помещения, объекта информатизации, автоматизированной системы. Документальное оформление результатов аттестационных испытаний. Аттестация объектов информатизации – это комплекс организационно-технических мероприятий, в результате выполнения которых посредством специального документа – «Аттестата соответствия» подтверждается, что объект информатизации соответствует требованиям стандартов и иных нормативных и методических документов по безопасности информации, утвержденных ФСТЭК (Гостехкомиссией) России. При аттестации объекта информатизации подтверждается его соответствие требованиям по защите информации: 1. от несанкционированного доступа (в том числе от компьютерных вирусов); 2. от утечки за счет побочных электромагнитных излучений и наводок при специальных воздействиях на объект (высокочастотное навязывание и облучение, электромагнитное и радиационное воздействие); 3. от утечки или воздействия за счет встроенных специальных устройств. перечня работ: - анализ исходных данных по аттестуемому объекту информатизации; - предварительное ознакомление с аттестуемым объектом информатизации; - проведение экспертного обследования объекта информатизации и анализ разработанной документации по защите информации на этом объекте с точки зрения ее соответствия требованиям нормативной и методической документации; - проведение испытаний отдельных средств и систем защиты информации на аттестуемом объекте информатизации с помощью специальной контрольной аппаратуры и тестовых средств; - проведение испытаний отдельных средств и систем защиты информации в испытательных центрах (лабораториях) по сертификации средств защиты информации по требованиям безопасности информации; - проведение комплексных аттестационных испытаний объекта информатизации в реальных условиях эксплуатации; - анализ результатов экспертного обследования и комплексных аттестационных испытаний объекта информатизации и утверждение заключения по результатам аттестации. Деятельность системы аттестации организует федеральный орган по сертификации продукции и аттестации объектов информатизации по требованиям безопасности информации (далее - федеральный орган по сертификации и аттестации), которым является Гостехкомиссия России. |