госы. ГОСы шпоры. Теория информационной безопасности и методология защиты информации Система обеспечения информационной безопасности в Российской Федерации. 1 Понятие система обеспечения информационной безопасности

Скачать 2.75 Mb. Скачать 2.75 Mb.

|

|

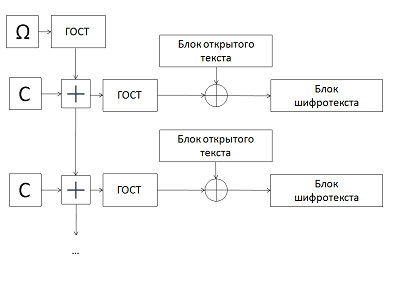

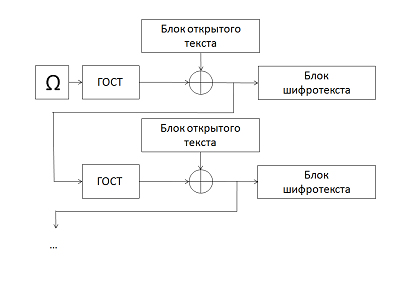

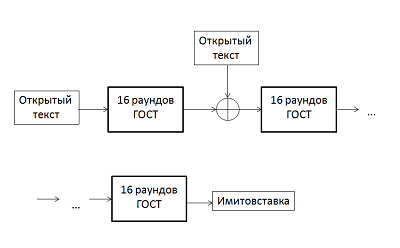

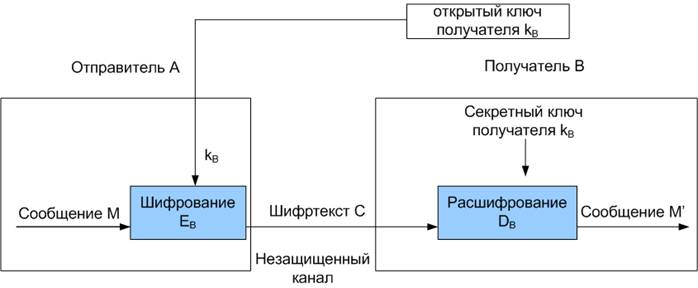

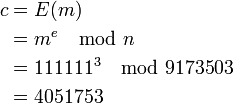

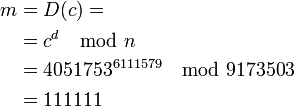

Экономика защиты информации 1. Реализация проекта создания системы защиты информации (приобретения технических, программно-аппаратных средств защиты информации). Варианты реализации проектов и привлекаемые организации. Выбор организации-исполнителя проекта. Анализ единовременных и периодических затрат на реализацию проекта. Принятие решения о выборе исполнителя. см. экономический вопрос практики - ТСО, по нему рассказать и ок. есть еще ROI - разница стартовой прибыли (обозн. Пс) и ТСО. хз что тут еще писать, экономики не было 2. Моделирование затрат на информационную безопасность. Применение классических моделей: совокупная стоимость владения (ТСО), оценка возврата инвестиций (ROI), порядок определения показателей. Модель затрат, основанная на превентивных затратах. Модель затрат, основанная на превентивных и ликвидационных затратах. Обоснование системы защиты информации, основанное на использовании многофакторных моделей рисков информационной безопасности. Криптографическая защита информации 1. Методы криптографической защиты информации. Методы криптографического преобразования информации. Классификация и характеристика методов: шифрование, кодирование, стеганография, сжатие информации. Требования к современным методам шифрования: по стойкости, объему шифртекста; времени и стоимости шифрования. Правило Керкхоффа. Шифрова́ние — обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма. Методы: Симметричное шифрование использует один ключ для шифрования и расшифрования. Асимметричное шифрование использует два Криптографическая стойкость — свойство криптографического шифра противостоять криптоанализу, то есть анализу, направленному на изучение шифра с целью его дешифрования. Кодирование информации — процесс преобразования сигнала из формы, удобной для непосредственного использования информации, в форму, удобную для передачи, хранения или автоматической переработки. Сетевое кодирование — раздел теории информации, изучающий вопрос оптимизации передачи данных по сети с использованием техник изменения пакетов данных на промежуточных узлах. Энтропийное кодирование — кодирование последовательности значений с возможностью однозначного восстановления с целью уменьшения объёма данных (длины последовательности) с помощью усреднения вероятностей появления элементов в закодированной последовательности. Дельта-кодирование — способ представления данных в виде разницы (дельты) между последовательными данными вместо самих данных. Стеганогра́фия — это наука о скрытой передаче информации путём сохранения в тайне самого факта передачи. Как правило, сообщение будет выглядеть как что-либо иное, например, как изображение, статья, список покупок, письмо или судоку. Классическая стеганография (прозрачные чернила, внутри яйца и пр.) Компьютерная стеганография (скрытие данных в неиспользуемых областях форматов файлов, подмена символов в названиях файлов, текстовая стеганография и т. д) Цифровая стеганография (сокрытие или внедрение дополнительной информации в цифровые объекты, вызывая при этом некоторые искажения этих объектов. как правило, данные объекты являются мультимедиа-объектами (изображения, видео, аудио, текстуры 3D-объектов)) Сжатие данных (англ. data compression) — алгоритмическое преобразование данных, производимое с целью уменьшения занимаемого ими объёма. Современные методы шифрования должны отвечать следующим требованиям: • способность шифра противостоять криптоанализу (криптостойкость) должна быть такой, чтобы его вскрытие могло быть осуществлено только путем решения задачи полного перебора ключей; • криптостойкость обеспечивается не секретностью алгоритма шифрования, а секретностью ключа; • шифртекст не должен существенно превосходить по объему исходную информацию; • ошибки, возникающие при шифровании, не должны приводить к искажениям и потерям информации; • время шифрования не должно быть большим; • стоимость шифрования должна быть согласована со стоимостью закрываемой информации. Криптостойкость шифра является основным показателем его эффективности. Она измеряется временем или стоимостью средств, необходимых криптоаналитику для получения исходной информации по шифртексту, при условии, что ему неизвестен ключ. Правило Керкхоффа: стойкость шифра должна определяться только секретностью ключа. Иными словами, правило Керкхоффа состоит в том, что весь механизм шифрования, кроме значения секретного ключа априори считается известным противнику. 2. Симметричные алгоритмы шифрования. 2.1 Модель симметричной криптосистемы. Примеры алгоритмов симметричного шифрования: DES, Triple DES, AES и их основные характеристики. Модель симметричной криптосистемы (думаю такого хватит, главное понять логику): 1. Алиса и Боб выбирают криптосистему. 2. Алиса и Боб выбирают ключ. 3. Алиса шифрует открытый текст сообщения, используя алгоритм шифрования и ключ. 4. Алиса посылает шифротекст Бобу. 5. Боб расшифровывает шифротекст, используя ключ и получая открытый текст. DES (Data Encryption Standard) — симметричный алгоритм шифрования, DES имеет блоки по 64 бита текста и 16 циклов шифрования, для шифрования использует ключ с длиной 56 бит. Из-за небольшого числа возможных ключей (всего Triple DES (3DES) — симметричный блочный шифр, созданный на основе алгоритма DES, с целью устранения главного недостатка последнего — малой длины ключа (56 бит), который может быть взломан методом полного перебора ключа. Скорость работы 3DES в 3 раза ниже, чем у DES, но криптостойкость намного выше — время, требуемое для криптоанализа 3DES, может быть в миллиард раз больше, чем время, нужное для вскрытия DES. Криптостойкость - 112 бит. (Вроде бы - 2^3584 возможных ключей) Для успешной атаки на 3DES потребуется около Advanced Encryption Standard (AES), также известный как Rijndael — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит). Для AES длина input(блока входных данных) и State(состояния шифрации в момент времени) постоянна и равна 128 бит, а длина шифроключа K составляет 128, 192, или 256 бит. Криптостойкость не нашел, только - В июне 2003 года Агентство национальной безопасности США постановило, что шифр AES является достаточно надёжным, чтобы использовать его для защиты сведений, составляющих государственную тайну (англ. classified information). Вплоть до уровня SECRET было разрешено использовать ключи длиной 128 бит, для уровня TOP SECRET требовались ключи длиной 192 и 256 бит 2.2 Последовательность и режимы алгоритма симметричного шифрования в соответствии с отечественным стандартом ГОСТ 28147-89. «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». ГОСТ 28147-89 — советский и российский стандарт симметричного шифрования, введённый в 1990 году, также является стандартом СНГ[1]. Полное название — «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». Блочный шифроалгоритм. ГОСТ 28147-89 — блочный шифр с 256-битным ключом и 32 циклами преобразования, оперирующий 64-битными блоками. Выделяют четыре режима работы ГОСТ 28147-89: простой замены Для зашифровывания в этом режиме 64-битный блок открытого текста сначала разбивается на две половины (младшие биты — A, старшие биты — B[3]). На i-ом цикле используется подключ Ki: (по функциям вроде понятно, по описанию - всё плохо) гаммирование С - константа. Символ омега - судя по всему, синхропосылка, которая задает начальное состояние генератора.  гаммирование с обратной связью  режим выработки имитовставки. Этот режим не является в общепринятом смысле режимом шифрования. При работе в режиме выработки имитовставки создаётся некоторый дополнительный блок, зависящий от всего текста и ключевых данных. Данный блок используется для проверки того, что в шифротекст случайно или преднамеренно не были внесены искажения. Это особенно важно для шифрования в режиме гаммирования, где злоумышленник может изменить конкретные биты, даже не зная ключа; однако и при работе в других режимах вероятные искажения нельзя обнаружить, если в передаваемых данных нет избыточной информации.  3. Асимметричные алгоритмы шифрования. Модель асимметричной криптосистемы. Последовательность алгоритма асимметричного шифрования RSA, его основные характеристики. Сравнительный анализ симметричных и асимметричных алгоритмов шифрования. Модель:  RSA — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел. Алгоритм RSA намного медленнее, чем AES и другие алгоритмы, использующие симметричные блочные шифры. По словам исследователей, в качестве надежной системы шифрования можно рассматривать только RSA-ключи длиной 1024 бита и более. Причём от шифрования ключом длиной в 1024 бит стоит отказаться в 2013-2014г. С 31 декабря 2013 года браузеры Mozilla перестанут поддерживать сертификаты удостоверяющих центров с ключами RSA меньше 2048 бит

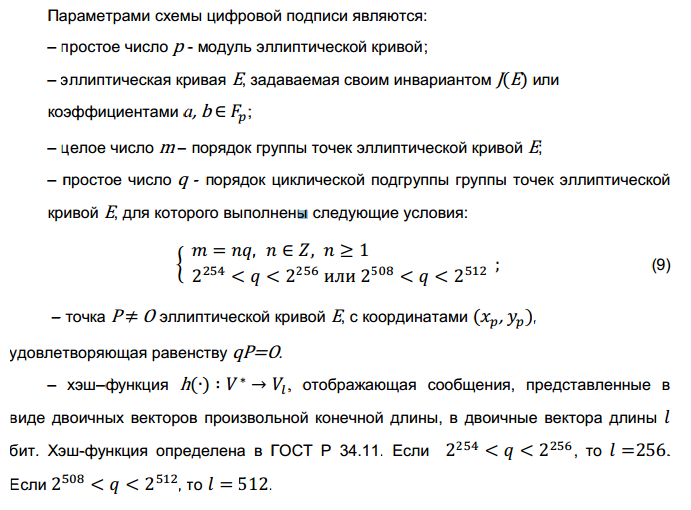

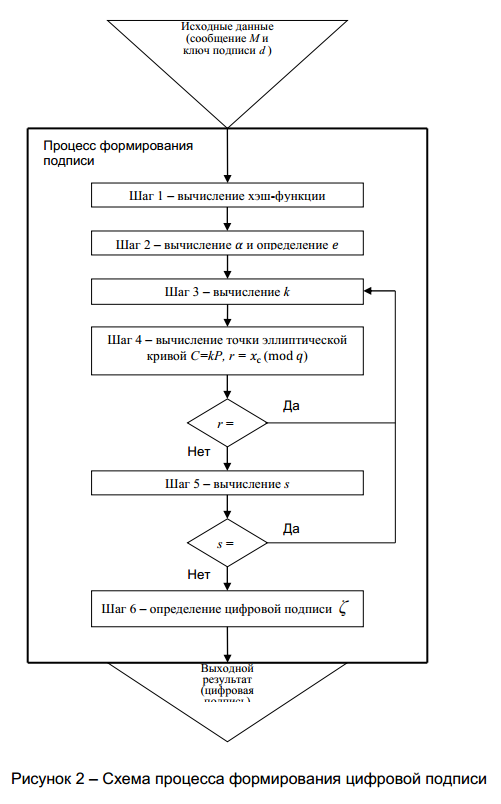

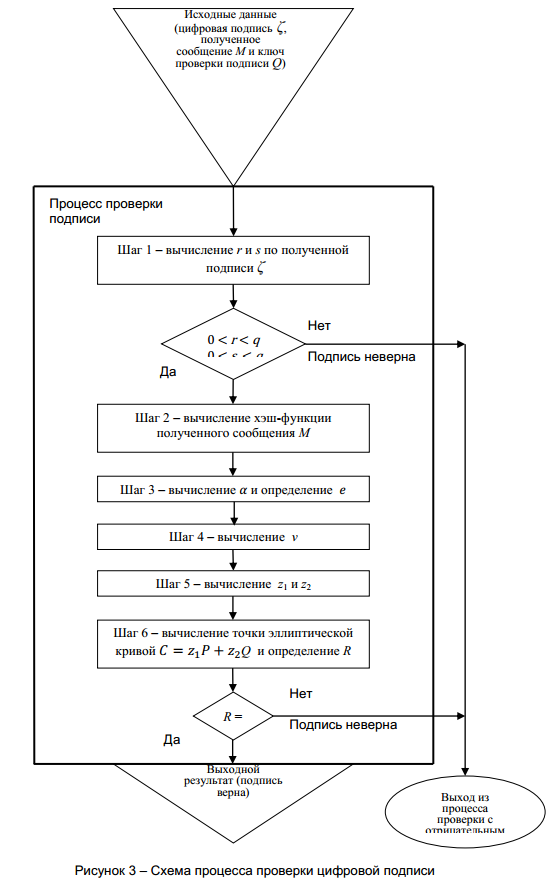

4. Электронная подпись. Порядок практического использования электронной подписи в соответствии с отечественным стандартом ГОСТ Р 34.10-2001. «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»: параметры, формирование и проверка цифровой подписи.  Формирование  Проверка:  Информационно-аналитическое обеспечение безопасности предпринимательской деятельности |

*

* *

*