госы. ГОСы шпоры. Теория информационной безопасности и методология защиты информации Система обеспечения информационной безопасности в Российской Федерации. 1 Понятие система обеспечения информационной безопасности

Скачать 2.75 Mb. Скачать 2.75 Mb.

|

|

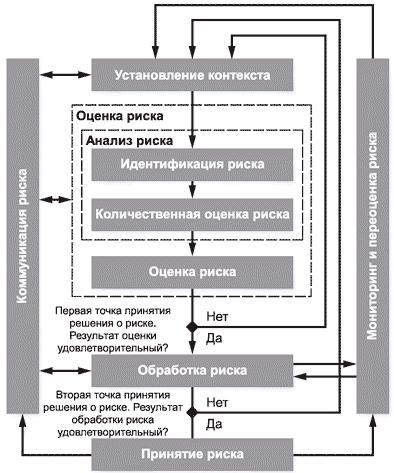

Атака на информационную систему — это совокупность преднамеренных действий злоумышленника, направленные на нарушение одного из трех свойств информации — доступности, целостности или конфиденциальности[1]. Выделяют три этапа реализации атак: 1. Начальный этап (этап сбора информации об объекте атаки); 2. Этап реализации атаки (exploitation); 3. Завершающий этап (этап «заметание следов»). Классификация атак на информационную систему может быть выполнена по нескольким признакам: По месту возникновения: Локальные атаки (источником данного вида атак являются пользователи и/или программы локальной системы); Удалённые атаки (источником атаки выступают удалённые пользователи, сервисы или приложения). По воздействию на информационную систему: Активные атаки (результатом воздействия которых является нарушение деятельности информационной системы); Пассивные атаки (ориентированные на получение информации из системы, не нарушая функционирование информационной системы). Классификация атак Существуют различные типа классификации атак. Например, деление на пассивные и активные, внешние и внутренние, умышленные и неумышленные. Однако дабы не запутать вас большим разнообразием классификаций, мало применимыми на практике, предлагаю более "жизненную" классификацию: Удаленное проникновение (remote penetration). Атаки, которые позволяют реализовать удаленное управление компьютером через сеть. Например, NetBus или BackOrifice. Локальное проникновение (local penetration). Атака, которая приводит к получению несанкционированного доступа к узлу, на котором она запущена. Например, GetAdmin. Удаленный отказ в обслуживании (remote denial of service). Атаки, которые позволяют нарушить функционирование или перегрузить компьютер через Internet. Например, Teardrop или trin00. Локальный отказ в обслуживании (local denial of service). Атаки, которые позволяют нарушить функционирование или перегрузить компьютер, на котором они реализуются. Примером такой атаки является "враждебный" апплет, который загружает центральный процессор бесконечным циклом, что приводит к невозможности обработки запросов других приложений. Сетевые сканеры (network scanners). Программы, которые анализируют топологию сети и обнаруживают сервисы, доступные для атаки. Например, система nmap. Сканеры уязвимостей (vulnerability scanners). Программы, которые ищут уязвимости на узлах сети и которые могут быть использованы для реализации атак. Например, система SATAN или ShadowSecurityScanner. Взломщики паролей (password crackers). Программы, которые "подбирают" пароли пользователей. Например, L0phtCrack для Windows или Crack для Unix. Анализаторы протоколов (sniffers). Программы, которые "прослушивают" сетевой трафик. При помощи этих программ можно автоматически искать такую информацию, как идентификаторы и пароли пользователей, информацию о кредитных картах и т.д. Например, Microsoft Network Monitor, NetXRay компании Network Associates или LanExplorer. 5. Уязвимость информации в информационных системах. 5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации. Уязвимость - это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы. В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты. короч уязвимости могут быть допущены случайно и заложены специально, но как правило уязвимость является результатом человеческой халатности и\или невнимательности. 5.2 Классификация уязвимостей информации. из башки:Могут быть организационными, уязвимости СКУД, документы, отсутствие видеонаблюдения, противопожарной охраны, дырявое ПО и тд уязвимости уровня сети — уязвимости сетевых протоколов; уязвимости уровня операционной системы; уязвимости уровня баз данных — уязвимости конкретных СУБД ; уязвимости уровня приложений — относятся уязвимости программного обеспечения. уязвимость со стороны персонала Кадровые: Недостаточное обучение неосведомленность персонала немотивированность персонала отсутствие мониторинга Физическая безопасность: небрежное использование механизмов физического контроля доступа отсутствие дверей/окон и пр. Подверженность оборудования затоплению/температурам/пыли/перепадам напряжения Управление коммуникациями и операциями: Сложный интерфейс, приводящий к ошибкам при использовании Плохой контроль изменений Плохое управление сетью отсутствие резервного копирования Отсутствие обновлений ПО Отсутстви разграничение прав/обязанностей Отсутствие разделения тестового и боевого оборудования Неконтроллируемое копирование Контроль доступа: плохое разделение доступа в сетях отсутствие меанизмов аутентификации/идентификации Плохая политики контроля доступа Отсутствие выхода из системы при уходе от компа нет или мало тестирования ПО нет контроля прав доступа Плохой контроль паролей ИС: Плохие криптоключи отсутствие контроля входных/выходных данных отсутствие проверки обрабатываемых данных нет или мало тестирования ПО неконтроллируемая загрузка и использование ПО использование бесплатных ПО 5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем. Утечку информации в общем плане можно рассматривать как неправомерный выход конфиденциальных сведений за пределы организации или круга лиц, которым эти сведения были доверены. Утечка информации по своей сущности всегда предполагает противоправное (тайное или явное, осознанное или случайное) овладение конфиденциальной информацией, независимо от того, каким путем это достигается. Утечку охраняемой информации, может произойти при наличии ряда обстоятельств. Если есть злоумышленник, который такой информацией интересуется и затрачивает определенные силы и средства для ее получения. И если есть условия, при которых он может рассчитывать на овладение интересующую его информацию (затратив на это меньше сил, чем если бы он добывал ее сам). Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы. Примеры косвенных каналов утечки: Кража или утеря носителей информации, исследование не уничтоженного мусора; Дистанционное фотографирование, прослушивание; Перехват электромагнитных излучений. Примеры прямых каналов утечки: Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны; Прямое копирование. Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования: акустические — запись звука, подслушивание и прослушивание; акустоэлектрические - получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания; виброакустические - сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений; оптические — визуальные методы, фотографирование, видео съемка, наблюдение; электромагнитные — копирование полей путем снятия индуктивных наводок; радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом; материальные — информация на бумаге или других физических носителях информации 5.4 Порядок оценки уязвимости информации в информационных системах. этап проведения оценки уязвимости проводится по НАПРАВЛЕНИЯМ: для объектов ИС, для процессов, процедур и программ обработки информации, для каналов связи, для побочных электромагнитных излучений, для механизмов управление системой защиты. Изучение и систематизация угроз ЗИ предусматривает следующие этапы: выбор объектов ИС и информационных ресурсов, для которых будет проведен анализ; разработка методологии оценки уязвимостей; анализ состояния ИС и определение слабых мест в защите; идентификация уязвимостей и формирование их списка; формирование детального списка угроз и матрицы угрозы/элементы ИС или информационные ресурсы. В ходе оценки необходимо понимать, какие части ИС или ресурсы могут стать целью использования уязвимости и их сравнительная или абсолютная стоимость. “Ценность” уязвимости нужно указывать как по каждой паре уязвимость/объект возможной атаки так и по уязвимости в целом. 6. Риски информационной безопасности. 6.1 Понятие «риск информационной безопасности». риск информационной безопасности – это мера, учитывающая вероятность реализации угрозы и величину потерь (ущерба) от реализации этой угрозы. Другими словами, любой риск можно разделить на две составляющие – величина угрозы (которую, в свою очередь, можно разделить на угрозы конфиденциальности, целостности и доступности) и величину ущерба (прямого и косвенного, репутационного, финансового и других типов) от реализации этой угрозы. 6.2 Менеджмент рисков информационной безопасности на основе положений стандарта ГОСТ Р ИСО/МЭК 27005-2010: задачи системы менеджмента информационной безопасности организации, процесс управления рисками, критерии оценки риска, порядок оценки рисков, технология обработки рисков. Менеджмент риска ИБ должен способствовать: - идентификации рисков; - оценке рисков, исходя из последствий их реализации для бизнеса и вероятности их возникновения; - осознанию и информированию о вероятности и последствиях рисков; - установлению приоритетов в рамках обработки рисков; - установлению приоритетов мероприятий по снижению имеющих место рисков; - привлечению причастных сторон к принятию решений о менеджменте риска и поддержанию их информированности о состоянии менеджмента риска; - эффективности проводимого мониторинга обработки рисков; - проведению регулярного мониторинга и пересмотра процесса менеджмента риска; - сбору информации для совершенствования менеджмента риска; - подготовке менеджеров и персонала по вопросам рисков и необходимых действий, предпринимаемых для их уменьшения.  Сначала устанавливается контекст, а затем проводится оценка риска. Если при этом удается получить достаточную информацию для эффективного определения действий, требуемых для снижения риска до приемлемого уровня, то задача выполнена, после чего следует обработка риска. Если информация является недостаточной, то проводится очередная итерация оценки риска в условиях пересмотренного контекста (например, критериев оценки рисков, критериев принятия рисков или критериев влияния), возможно в ограниченной части полной предметной области (см. рисунок 1, первая точка принятия решения). Эффективность обработки риска зависит от результатов оценки риска. Обработка риска может не обеспечить сразу же приемлемый уровень остаточного риска. В этой ситуации потребуется, если необходимо, еще одна итерация оценки риска с измененными параметрами контекста (например, критериев оценки риска, принятия риска и влияния), за которой последует очередная процедура обработки риска (см. рисунок 1, вторая точка принятия решения). Процедура принятия риска должна обеспечивать однозначное принятие остаточных рисков руководством организации. Это особенно важно в ситуации, когда корректирующие меры не предпринимаются или их принятие откладывается, например, из-за стоимости. В процессе менеджмента риска ИБ важно, чтобы о рисках и их обработке информировались соответствующие руководители и операционные сотрудники. Даже до обработки рисков информация об идентифицированных рисках может быть очень ценной для менеджмента инцидентов и может способствовать снижению потенциального ущерба. Осведомленность руководства и персонала о рисках, о характере мер и средств, применяемых для снижения рисков, и о проблемных областях в организации помогает максимально эффективно отреагировать на инциденты и непредвиденные события. Детализированные результаты каждого вида деятельности, входящего в процесс менеджмента риска ИБ, а также результаты, полученные из двух точек принятия решений о рисках, должны быть документированы. В процессе оценки риска устанавливается ценность информационных активов, выявляются потенциальные угрозы и уязвимости, которые существуют или могут существовать, определяются существующие меры и средства контроля и управления и их воздействие на идентифицированные риски, определяются возможные последствия и, наконец, назначаются приоритеты установленным рискам, а также осуществляется их ранжирование по критериям оценки риска, зафиксированным при установлении контекста. Оценка риска часто проводится за две (или более) итерации. Сначала проводится высокоуровневая оценка для идентификации потенциально высоких рисков, служащих основанием для дальнейшей оценки. Следующая итерация может включать дальнейшее углубленное рассмотрение потенциально высоких рисков. В тех случаях, когда полученная информация недостаточна для оценки риска, проводится более детальный анализ, возможно, по отдельным частям сферы действия, и, возможно, с использованием иного метода. Выбор подхода к оценке риска в зависимости от задач и целей оценки риска осуществляет руководство организации.  Варианты обработки риска должны выбираться исходя из результатов оценки риска, предполагаемой стоимости реализации этих вариантов и их ожидаемой эффективности. Должны реализовываться такие варианты, при которых значительное снижение риска может быть достигнуто при относительно небольших затратах. Дополнительные варианты повышения эффективности могут быть неэкономичными, и необходимо принимать решение о целесообразности их применения. |