Учебник Под редакцией доктора экономических наук, профессора Л. А. Каргиной

Скачать 4.86 Mb. Скачать 4.86 Mb.

|

Технология кодирования текста методом Вижинера показана на риc. 4.9. Согласно этой технологии, первая буква исходного текста (буква Ц) отыскивается в основ- ной строке алфавита, а соответствующий ей знак нахо- дим в первой строке ключевого слова в столбце под этой буквой (буква Я). Вторая буква исходного текста (буква И) берется также в строке алфавита, и на пересечении со вто- рой строкой ключевого слова и столбца находится соот- ветствующий ей знак (буква Ц) и т. д. Технология кодирования текста методом Вижинера показана на риc. 4.9. Согласно этой технологии, первая буква исходного текста (буква Ц) отыскивается в основ- ной строке алфавита, а соответствующий ей знак нахо- дим в первой строке ключевого слова в столбце под этой буквой (буква Я). Вторая буква исходного текста (буква И) берется также в строке алфавита, и на пересечении со вто- рой строкой ключевого слова и столбца находится соот- ветствующий ей знак (буква Ц) и т. д.

Риc.4.9.ТехнологиякодированияметодомВижинера Риc.4.9.ТехнологиякодированияметодомВижинераПолученный зашифрованный текст (методом Вижи- нера):

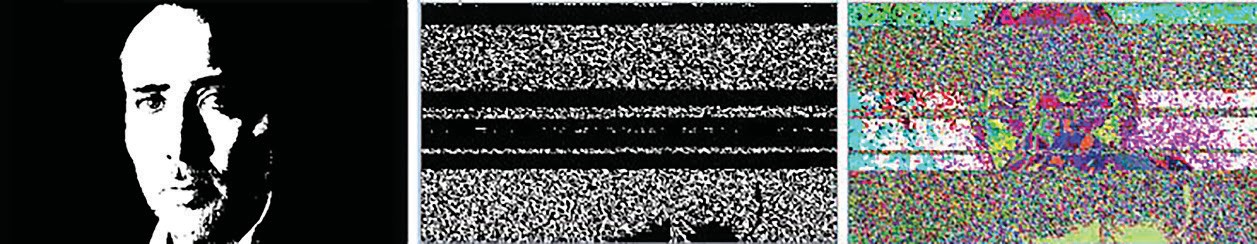

Риc.4.10.ТехнологиякодированияметодомВижинера Процессы шифрования и дешифрования реализу- ются по одному и тому же принципу. Надежность дан- ного метода зависит от длины ключа, тем не менее, очень длинные ключи создают определенные трудности. Метод перестановки — метод малой сложности пре- образования сообщений, который имеет смысл использо- вать в сочетании с другими методами. Примером метода перестановки является метод Гамильтона, предстающий в виде восьмиэлементной схемы маршрутов — таблица 1 (см. риc. 4.11). В данном примере необходимо зашифровать исходное сообщение: КРИПТОГРАФИЧЕСКОЕ ПРЕОБРАЗОВА- НИЕ. При этом ключ равен: 1, 2, 2, 1. Для шифрования будем использовать исходную таблицу и два маршрута.    Таблица 1Маршрут 1 Маршрут 2 Рисунок 4.11. Элементная таблицаимаршрутыГамильтона Ход шифрования по методу Гамильтона следующий: Исходное сообщение разбиваем на четыре блока (по 8 символов): 1) КРИПТОГР 2) АФИЧЕСКО 3) Е_ПРЕОБР 4) АЗО- ВАНИЕ Примечание. Если в таблице маршрута остаются сво- бодные кружки из-за оконченного текста, то в таком слу- чае они заполняются знаком *. Размещаем буквы исходного текста в маршрутах Гамильтона (см. риc. 4.12). Получение шифртекста путем записи букв в соот- ветствии с маршрутами (по ключу: 1, 2, 2, 1): ИПРКТОРГЧОКИАФСЕРРБПЕ_ОЕОВЗААНЕИ Аддитивные методы (гаммирование) — при данном методе исходный текст подлежит наложению на неко- торый хаотичный набор случайных чисел. Суть мето- дов — последовательное суммирование цифровых кодов, которые соответствуют символам исходного текста, с последовательностью кодов, которая соответствует кор- тежу символов, называемых гаммой.   Маршрут 1 Маршрут 2   Маршрут 2 Маршрут 1 Риc.4.12.ПримершифрованияспомощьюмаршрутовГамильтона Комбинированные(блочные) методы— последо- вательность методов преобразования применительно к части (блоку) исходного текста. Размер блоков может меняться в пределах 64—256 бит [9]. Симметричное шифрование может применяться пользователями, обменивающимися своими сообщени- ями и находящимися на значительном расстоянии друг от друга. Зашифрованные сообщения могут быть запи- саны на сменные носители с тем, чтобы никто из посто- ронних лиц не мог их прочитать. Примером простой подстановки является метод Цезаря. Шифр Цезаря, согласно материалу из Википедии (сво- бодной энциклопедии), иначе называется шифр сдвига, код Цезаря или сдвиг Цезаря, как частный случай коди- рования методом шифра простой замены (иначе может называться одноалфавитной подстановкой), представляет собой один из самых несложных и признанных методов шифрования. Этот метод позаимствовал свое название от имени римского императора Гая Юлия Цезаря. Цезарь применил такой метод шифрования для переписки с Цицероном (примерно 50 г. до н. э.). Подробно метод шифрования Цезаря рассмотрен во множестве источников (см. [15]). Рассмотрим работу данного метода кодирования на примере Microsoft Excel. йшаг.На листе «Шифровать» исходный текст раз- бивается на отдельные символы в обратном порядке. =ЕСЛИ(B3<=$A$2;ПСТР($A$1;$A$2-B3+1;1);” “) Здесь в ячейке А1 расположен исходный текст, в ячейке А2 расположена рассчитанная длина исходного текста (=ДЛСТР(A1)), в ячейке В3 расположен номер теку- щего символа в исходном тексте (=ЕСЛИ(ИЛИ(B3+1>$A $2;B3=0);0;B3+1)), ячейка В2 пустая, ячейка В3 содер- жит число 1, ячейка В4 (и большие по номеру) содержит номер на 1 больше предыдущего. й шаг. Каждому символу противопоставляется его цифровой код в кодировке ASCII. =КОДСИМВ(A3) й шаг. Цифровой код увеличивается (или уменьша- ется) на заранее определенное число (здесь ключ равен 3). =КОДСИМВ(A3)+3 й шаг. Полученное новое цифровое значение пре- образуется в соответствующее символьное значение, согласно таблице ASCII. =ЕСЛИ(A3=” “;””;СИМВОЛ(КОДСИМВ(A3)+3)) й шаг. Полученные символы объединяются в новый (закодированный) текст в обратном порядке. =СЦЕПИТЬ(C12;C11;C10;C9;C8;C7;C6;C5;C4;C3) Здесь использовано ограничение: 10 символов исход- ного текста. Рассмотрим работу метода Цезаря по раскодирова- нию на примере Microsoft Excel. йшаг. На листе «Расшифровать» кодированный текст разбивается на отдельные символы в обратном порядке. =ЕСЛИ(B3<=$A$2;ПСТР($A$1;$A$2-B3+1;1);” “) Здесь в ячейке А1 расположен кодированный текст, в ячейке А2 расположена рассчитанная длина кодирован- ного текста (=ДЛСТР(A1)), в ячейке В3 расположен номер текущего символа в кодированном тексте =ЕСЛИ(ИЛИ( B3+1>$A$2;B3=0);0;B3+1)), ячейка В2 пустая, ячейка В3 содержит число 1, ячейка В4 (и большие по номеру) содержит номер на 1 больше предыдущего. й шаг. Каждому символу противопоставляется его цифровой код в кодировке ASCII. =КОДСИМВ(A3) й. шаг. Цифровой код уменьшается (или увеличива- ется) на заранее определенное число (здесь ключ равен 3). =КОДСИМВ(A3)-3 й шаг. Полученное новое цифровое значение пре- образуется в соответствующее символьное значение, согласно таблице ASCII. =ЕСЛИ(ИЛИ(A3=” “;A3=””);””;СИМВОЛ(КОДСИМ В(A3)-3)) й шаг. Полученные символы объединяются в новый (раскодированный) текст в обратном порядке. =СЦЕПИТЬ(C12;C11;C10;C9;C8;C7;C6;C5;C4;C3) Здесь использовано ограничение: 10 символов коди- рованного текста. В настоящее время существует много разновидно- стей кодирования на основе метода Цезаря. Например, аффинная система метода подстановок Цезаря, основан- ная на операции одновременного сложения и умноже- ния по модулю; система шифрования методом Цезаря с использованием ключевого слова, основанная на при- менении небольшого ключевого слова (меньше длины сообщения) для смещения и пересортировки символов в заранее установленном алфавите подстановки. Для повышения степени защиты могут использоваться сразу несколько методов кодирования. Развитие криптографии не стоит на месте, намети- лись новые направления. Это квантовые вычисления и квантовая криптография, требующие использования более совершенной техники — квантовых компьютеров, но это вопрос будущего. Одновременно с шифрованием текста часто приме- няют: электронная цифровая подпись; контроль доступа к данным; обеспечение целостности данных и др. «Электронная цифровая подпись (ЭЦП) — средство защиты целостности и подтверждения авторства элек- тронного документа, которое функционирует на основе определенных криптографических методов» [14]. Современные информационные системы используют пару ключей для шифрования: открытый ключ (publickey), доступный любому пользователю, и закрытый ключ (private key), доступный ограниченному числу пользова- телей. Пара таких ключей применяется для шифрования текста, а также для генерации ЭЦП и дальнейшей про- верки ее целостности. При этом: зашифрованное на основе открытого ключа инфор- мационное сообщение будет расшифровано только при использовании соответствующего (парного ему) закрытого ключа. ЭЦП, сгенерированная на основе закрытого ключа, может быть проверена на целостность только при исполь- зовании соответствующего (парного ему) открытого ключа. Для действия ЭЦП генерируется секретный ключ (СК). В создании ЭЦП участвует СК, который наклады- вается на значение хэша электронного документа, рас- считанного на основе определенной хэш-функции. Хэш (аналог контрольной суммы) является рассчитанным автоматически значением, полученным на основе содер- жимого электронного документа. Внесение любого изме- нения в документ влечет автоматическое изменение его хэша. Использование современных алгоритмов ЭЦП, например, ГОСТ Р 34.10—94 и ГОСТ Р 34.11—94, полно- стью исключают возможность подделать хэш электрон- ного документа. В некоторых случаях СК шифруют с паролем. При этом значение открытого ключа (ОК) формируется на основе значения определенной функции из СК, что затем применяется для проверки ЭЦП. ОК передается по любому открытому каналу связи (флэшка, локальная сеть). В момент проверки ЭЦП на ее основе рассчитыва- ется значение хэша электронного документа. Обнаруже- ние различия вычисленной ЭЦП с переданной является сигналом нарушения его подлинности (целостности). ЭЦП может устанавливаться: для любого элемента информационного сообщения, для идентификатора пользователя, открытого ключа пользователя, срока действительности ключа пользователя. «При создании (генерации) ЭЦП на доверителя возла- гается важная функция по проверке подлинности закре- пленных за ним открытых ключей. Доверителями могут быть: отдельные пользователи, удостоверяющие центры» [6]. Такие центры выступают ключевым звеном в цепочке проверки подлинности открытых ключей для ЭЦП (см. риc. 4.13). «Распределение открытых ключей может выпол- няться с помощью квалифицированных сертификатов ключей проверки ЭЦП» [6]. Эти квалифицированные сертификаты являются электронными документами (кон- тейнерами), включающими в себя как открытый ключ пользователя, так и непосредственно данные, подтверж- дающие принадлежность и правила применения этого ключа. В этом случае повышается надежность при под- тверждении подлинности включенных в квалифициро- ванные сертификаты открытых ключей, а также одно- значная идентификация их владельцев. Пользователи Доверительный центр Генерируют открытые и закрытые ключи Проверяют подпись доверительного центра и используют справочники открытых ключей Публикует и рассылает справочники открытых ключей    Сообщает свой открытый ключ пользователям Риc.4.13.Схемапередачиоткрытыхключейудостоверяющимцентром Вызывает интерес скрытная передача небольших дан- ных. Эту функцию полностью покрывает стеганография. Стеганография (τεγανός — скрытый + γράφω — пишу) — дословно «скрытопись», согласно материалу из Википедии (свободной энциклопедии), составляет искусство передавать важные (в данном случае сокры- тые) данные, в составе (т. е. внутри) других (в данном случае открытых) данных по обычным (в данном случае открытым) каналам связи (например, электронная почта, флэшка). Скрываемые данные являются стегосообщением, а данные, содержащие внутри себя стегосообщение, высту- пают контейнером (в данном случае стегоконтейнером). В настоящее время разработано и существует огром- ное множество алгоритмов информационной стегано- графии. Это и DarkJPEG, «TCP стеганография», ну и, конечно, особое место занимает любимый всеми сту- дентами «алгоритм LSB» (например, LSB стеганография, стеганография в файлах GIF). При создании файлов формата jpg (изображение) и ppm срабатывает механизм сжатия, что само по себе создает вероятность сокрытия важной информации в таких файлах (например, в случае действия алго- ритма «сжатия без потерь»). Процесс включения важной информации в выбранное изображение (донор или кон- тейнер), например, выполняется LSB-методом. Срабаты- вает механизм смешивания цветов RGB (Red-красный, Green-зеленый, Blue-голубой) и каждая точка (пиксель рисунка) кодируется тремя байтами. Согласно данному механизму, изменения каждого из трех бит (выбираются наименее значимые) точки-пикселя может изменить менее 1% интенсивности (яркости) всего изображения, что не обнаруживается визуально (обычным взглядом). В таком случае в файле JPG (или BMP) объемом 1600 килобайт спокойно «вмонтируется» примерно 200 кило- байт важных данных. Вместе с тем, при автоматическом задействовании Звышеописанного алгоритма возникает элемент случайности. Он может повлиять на параметры изображения, что возможно определить по фрагменту однотонной (один цвет) заливки средствами статистиче- ского анализа. Исследуем возможности данного статистического анализа на примере произвольной скрин-картинки (здесь на риc. 4.14 фотография Н. Кейджа):  Риc.4.14.НиколасКейдж(актер) С помощью алгоритмов, основанных на визуальной атаке, преобразуем исходную скрин-картинку в новую, составив ее из значащих бит по определенным цветовым разрядам (см. риc. 4.15). Обращают на себя внимание второе и третье изо- бражения, где присутствуют «помехи» в виде областей с высокой энтропией, что вызвано высокой плотностью данных в рассматриваемом изображении. С наибольшей долей вероятности в данном изображении содержится внедренное (скрытое) сообщение.  Риc.4.15.Преобразованиекартинки Но такой визуальный анализ почти невозможно авто- матизировать системно. На текущий момент известно несколько приемов (методов) по нахождению внедренных сообщений в виде заполненных контейнеров. Основу этих действий состав- ляют статистические параметры изображения в виде утверждения, что заполненный контейнер повышает энтропию. Это утверждение подтверждается тем, что из-за ограничения емкости занимаемого сообщением кон- тейнера такое сообщение, скорее всего, будет сжато и/или зашифровано (т. е. происходит уплотнение данных). Все это естественно увеличивает энтропию изображения. В последнее время возможности стеганографии ста- новятся темой научных дискуссий. Так, есть предположе- ние, что террористы применяли стеганографию при орга- низации терактов 11 сентября 2001 года. Вместе с тем, прямых доказательств пока этому нет. Все это подогре- вает интерес к использованию стеганографии в качестве эффективного средства сокрытия важной информации. Применение средств стеганографии отмечено в неко- торых вредоносных программах и средствах ведения кибершпионажа, например: Microcin (AKAsixlittlemonkeys); NetTraveler; Zberp; Enfal (itsnewloadercalledZero.T); Shamoon; KinS; ZeusVM; Triton (Fibbit). Можно поставить вопрос: почему авторы вредонос- ного программного обеспечения так активно применяют средства стеганографии в своих разработках? Здесь сле- дует отметить следующие основные причины использова- ния методов стеганографии: позволяют скрыть как сами данные, так и присут- ствие факта процесса их загрузки/выгрузки; дает возможность обойти DPI-системы, что бывает необходимо в корпоративных информационных сетях; позволяет обойти проверку в AntiAPT-продуктах, т. к. эти продукты зачастую не способны обрабатывать все графические файлы из-за их огромного количества, а алгоритмы для выполнения такого анализа имеют высо- кую стоимость. Таким образом, следует сделать вывод: применение возможностей стеганографии сегодня очень популярно среди разработчиков вредоносного и шпионского программного обеспечения; возможности антивирусных программ и средств защиты периметра корпоративных сетей демонстрирцуют низкую эффективность при проверке заполненных кон- тейнеров, т. к. их очень трудно обнаружить; имеющиеся на настоящий момент программы по обнаружению следов стеганографии относятся к PoC (Proof-of-Concept), т. е. их алгоритм невозможно внедрить в промышленные средства защиты информации по при- чине низкой скорости работы, а также недостаточно надежного уровня обнаружения. |