Практические работы. Учебнометодическое пособие по выполнению практических работ для студентов 4го курса специальности 080802. 51 Прикладная информатика (по отраслям) вити нияу мифи. Волгодонск, 2013

Скачать 0.57 Mb. Скачать 0.57 Mb.

|

|

Министерство образования и науки Российской федерации Федеральное государственное автономное образовательное учреждение высшего профессионального образования «Национальный исследовательский ядерный университет «МИФИ» Волгодонский инженерно-технический институт - филиал НИЯУ МИФИ ТЕХНИКУМИнформационная безопасность Методические указания к практическим работам 2013 Рецензенты – к.т.н., доцент кафедры «Информационных и управляющих систем» Виниченко М.Ю. (ВИТИ НИЯУ МИФИ) Составитель – Юрова М.Н., преподаватель техникума ВИТИ НИЯУ МИФИ Информационная безопасность. Учебно-методическое пособие по выполнению практических работ для студентов 4-го курса специальности 080802.51 Прикладная информатика (по отраслям) ВИТИ НИЯУ МИФИ. – Волгодонск, 2013. Методические указания к практическим работам составлены в соответствии с учебным планом специальности 080802.51 Прикладная информатика (по отраслям). Преследуют цель ориентировать студентов на подготовку к экзамену по дисциплине «Информационная безопасность». Даются сведения по темам, определяющим основные понятия безопасности информации. РЕЦЕНЗИЯ на методические указания к практическим работам по дисциплине «Информационная безопасность» для специальности 080802.51 Прикладная информатика (по отраслям) Методические указания к практическим работам по дисциплине «Информационная безопасность» для специальности 080802.51 Прикладная информатика (по отраслям) предназначены для реализации государственным требований к минимуму содержания уровня подготовки выпускников среднего профессионального образования и составлены в полном соответствии с действующим Стандартом специальности и отвечает образовательным задачам. Методические указания к практическим работам по дисциплине «Информационная безопасность» для специальности 080802.51 Прикладная информатика (по отраслям) базируется на знания, умениях и навыках, полученных студентами при изучении общепрофессиональных дисциплин. Содержание методических указаний к практическим работам соответствует изменениям к требованиям подготовки специалистов в новых экономических условиях: использование активных методов обучения, видео и аудио материалов, способствует осознанному усвоению студентами учебного материала. Рецензент к.т.н., доцент кафедры «Информационных и управляющих систем» Виниченко М.Ю.(ВИТИ НИЯУ МИФИ) Введение Целью изучения дисциплины «Информационная безопасность» является формирование представления о многогранной проблеме защиты информации, включающей методы, способы и средства защиты, определение угроз и целей защиты, концепции и принципы построения систем безопасности информации, ознакомление с законодательством и стандартами в области информационной безопасности, а также изучение вопросов создания и поддержания защищённой среды информационного обмена, построения комплексной защиты информационной системы предприятия. Задачи изучения дисциплины:

Целью методических указаний является представление методической основы для выполнения студентами практических работ по дисциплине «Информационная безопасность». Содержание Практическая работа №1 Тема: «Разработка политики безопасности предприятия». Практическая работа №2 Тема: «Анализ и оценка рисков предприятия». Практическая работа №3 Тема: «Шифрование данных». Практическая работа №4 Тема: «Парольная защита. Количественная оценка стойкости парольной защиты». Практическая работа №5 Тема: «Настройка параметров безопасности браузера Internet Explorer». Практическая работа №1. Тема: Разработка политики безопасности предприятия Цель работы: разработать политику безопасности для конкретного предприятия Теоретические сведения Политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации. На практике политика безопасности трактуется несколько шире – как совокупность документированных административных решений, направленных на обеспечение безопасности информационного ресурса. Результатом политики является высокоуровневый документ, представляющий систематизированное изложение целей, задач, принципов и способов достижения информационной безопасности. Данный документ представляет методологическую основу практических мер (процедур) по реализации ОБИ и содержит следующие группы сведений. 1. Основные положения информационной безопасности. 2. Область применения. 3. Цели и задачи обеспечения информационной безопасности. 4. Распределение ролей и ответственности. 5. Общие обязанности. Основные положения определяют важность ОБИ, общие проблемы безопасности, направления их решения, роль сотрудников, нормативно-правовые основы. Областью применения политики безопасности являются основные активы и подсистемы АС, подлежащие защите. Типовыми активами являются программно-аппаратное и информационное обеспечение АС, персонал, в отдельных случаях – информационная инфраструктура предприятия. Цели, задачи, критерии ОБИ вытекают из функционального назначения предприятия. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности (оперативной готовности) подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д. Здесь указываются законы и правила организации, которые следует учитывать при проведении работ по ОБИ. Типовыми целями могут быть следующие: - обеспечение уровня безопасности, соответствующего нормативным документам предприятия; - следование экономической целесообразности в выборе защитных мер; - обеспечение соответствующего уровня безопасности в конкретных функциональных областях АС; - обеспечение подотчетности всех действий пользователей с информационными ресурсами и анализа регистрационной информации; - выработка планов восстановления после критических ситуаций и обеспечения непрерывности работы АС и др. Если предприятие не является изолированным, цели и задачи рассматриваются в более широком контексте: должны быть оговорены вопросы безопасного взаимного влияния локальных и удаленных подсистем. В рассматриваемом документе могут быть конкретизированы некоторые стратегические принципы безопасности (вытекающие из целей и задач ОБИ). Таковыми являются стратегии действий в случае нарушения политики безопасности предприятия и сторонних организаций, взаимодействия с внешними организациями, правоохранительными органами, прессой и др. В качестве примера можно привести две стратегии ответных действий на нарушение безопасности:

Задание: Составить политику безопасности предприятия, придерживаясь вышеизложенного плана. Вопросы для проверки знаний и умений:

Практическая работа №2. Тема: Анализ и оценка рисков предприятия. Цель работы: Выявить риски информационной безопасности предприятия, проанализировать их и предложить наиболее эффективные меры по их минимизации. Теоретические сведения Оценка рисков нарушения информационной безопасности компьютерных систем является одной из важнейших составляющих процесса управления информационной безопасностью. Риск – это потенциальная опасность нанесения ущерба организации в результате реализации некоторой угрозы с использованием уязвимостей актива или группы активов. Риск определяется как сочетание вероятности события и его последствий. Анализ рисков представляет собой процедуры выявления факторов рисков и оценки их значимости, по сути, анализ вероятности того, что произойдут определенные нежелательные события и отрицательно повлияют на достижение целей проекта. Анализ рисков включает оценку рисков и методы снижения рисков или уменьшения связанных с ним неблагоприятных последствий, т.е. идентификацию и вычисление уровней (мер) рисков на основе оценок, присвоенных ресурсам, угрозам и уязвимостям ресурсов. Назначение анализа рисков – дать потенциальным партнерам необходимые данные для принятия решений о целесообразности участия в проекте и выработки мер по защите от возможных финансовых потерь. Анализ рисков можно подразделить на два взаимно дополняющих друг друга вида: качественный и количественный. Качественный анализ имеет целью определить (идентифицировать) факторы, области и виды рисков. Количественный анализ рисков должен дать возможность численно определить размеры отдельных рисков и риска проекта в целом. Контроль рисков состоит в идентификации и выборе контрмер, позволяющих снизить риски до приемлемого уровня. Целью оценки рисков является выявление следующих положений:

Ход выполнения работы:

Таблица 1 – Оценка рисков существующей системы безопасности предприятия

Проставить в таблице коэффициент вероятности наступления и коэффициент ущерба от реализации угрозы по 3х бальной шкале. Произведение этих составляющих позволят определить риск. Рассчитать общую сумму рисков. На основе полученных данных выделить три типа риска: низкий (1,2), средний (3,4), высокий (6,9). Построить диаграмму оценки рисков по категориям. Сделать выводы.

Вопросы для проверки знаний и умений:

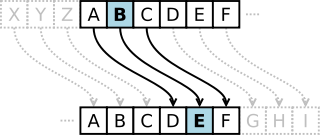

Практическая работа №3. Тема: Шифрование данных. Цель работы: знакомство с простейшими приемами шифрования текстовой информации. Теоретические сведения Дипломатические, военные и промышленные секреты обычно передаются или хранятся не в исходном виде, а после шифрования. В отличие от тайнописи, которая прячет сам факт наличия сообщения, шифровки передаются открыто, а прячется сам смысл. Итак, криптография обеспечивает сокрытие смысла сообщения с помощью шифрования и открытие его расшифровкой, которые выполняются по специальным криптографическим алгоритмам с помощью ключей у отправителя и получателя. Шифр ЦезаряШифр Цезаря — один из древнейших шифров. При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций. Шифр Цезаря можно классифицировать как шифр подстановки, при более узкой классификации — шифр простой замены. Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки. Естественным развитием шифра Цезаря стал шифр Виженера. С точки зрения современного криптоанализа, шифр Цезаря не имеет приемлемой стойкости. Суть шифра состоит в замене каждой буквы на букву, отстоящую от нее в алфавите на 3 позиции вправо (возможен выбор любого ключа). Подобные шифры, основанные на замене одних букв другими, называются подстановочными. Моноалфавитные шифры (к которым относится и шифр Цезаря) – это разновидность подстановочных шифров, в которой каждой букве нешифрованного текста всегда соответствует одна и та же буква в шифрованном тексте.  Рисунок 1 Шифр Цезаря Алфавит:

Пример:Необходимо зашифровать сообщение по методу Цезаря. Исходное сообщение: «Криптография» Ключ: 3 Решение:

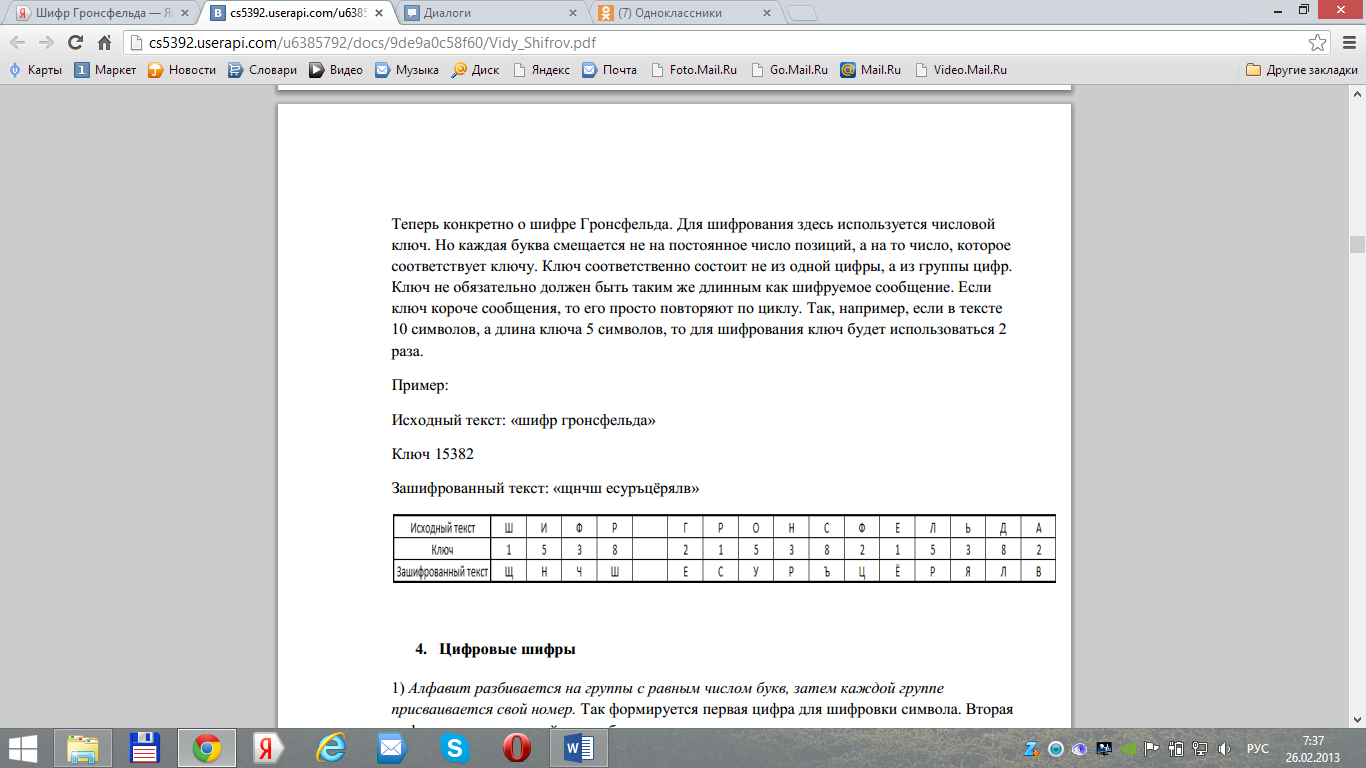

Номер 1 – номер буквы согласно табл. Номер 1+3 – номер буквы согласно табл. + ключ (перемещаем букву на 3 позиции вперед) Ответ: «Нултхсёугчлв» Достоинством системы шифрования Цезаря является простота шифрования и расшифрования. К недостаткам системы Цезаря следует отнести следующие: • подстановки, выполняемые в соответствии с системой Цезаря, не маскируют частот появления различных букв исходного открытого текста; • сохраняется алфавитный порядок в последовательности заменяющих букв; • шифр Цезаря легко вскрывается на основе анализа частот появления букв в шифртексте. Однако, концепция, заложенная в систему шифрования Цезаря, оказалась весьма плодотворной, о чем свидетельствуют ее многочисленные модификации. Шифр ГронсфельдаДля шифрования здесь используется числовой ключ. Но каждая буква смещается не на постоянное число позиций, а на то число, которое соответствует ключу. Ключ соответственно состоит не из одной цифры, а из группы цифр. Ключ не обязательно должен быть таким же длинным как шифруемое сообщение. Если ключ короче сообщения, то его просто повторяют по циклу. Так, например, если в тексте 10 символов, а длина ключа 5 символов, то для шифрования ключ будет использоваться 2 раза. Пример: Исходный текст: «шифр гронсфельда» Ключ 15382 Зашифрованный текст: «щнчш есуръцёрялв»  Шифр Атбаш Еще один шифр простой (моноалфавитной) замены. Шифрование осуществляется путем замены первой буквы алфавита на последнюю, второй на предпоследнюю и так далее. Этот шифр использовался для еврейского алфавита и отсюда получил свое название. Первая буква – алеф, заменяется на тау (последнюю), вторая буква – бет, заменяется на шин (предпоследнюю). Из этих букв и сформировалось название. Шифр Атбаш для русского алфавита. А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Я Ю Э Ь Ы Ъ Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё Е Д Г В Б А. Пример: Исходное слово: замена Зашифрованное слово: чятъся Цифровые шифры Алфавит разбивается на группы с равным числом букв, затем каждой группе присваивается свой номер. Так формируется первая цифра для шифровки символа. Вторая цифра – это порядковый номер буквы в группе.  Таблица не обязательно должна выглядеть таким образом. Количество групп может быть другим. Также буквы из алфавита могут идти в таблице не по порядку. Пример: Зашифруем таким способом слово «цифра» Зашифрованный текст: 63 31 61 51 11 Задание:

Примечание: при шифровании использовать слова с количеством букв не менее 7 и сложные словосочетания. Сделать выводы. Вопросы для проверки знаний и умений:

Практическая работа №4. Тема: Парольная защита. Количественная оценка стойкости парольной защиты. Цель работы: реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому. Теоретические сведения Подсистемы идентификации и аутентификации пользователя играют очень важную роль в системах защиты информации. Стойкость подсистемы идентификации и аутентификации пользователя в системе защиты информации (СЗИ) во многом определяет устойчивость к взлому самой СЗИ. Данная стойкость определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой идентификатор или украв его. Парольные системы идентификации/аутентификации является одними из основных и наиболее распространенных в СЗИ методами пользовательской аутентификации. В данном случае, информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю. Парольная аутентификация пользователя является, как правило, передним краем обороны СЗИ. В связи с этим, модуль аутентификации по паролю наиболее часто подвергается атакам со стороны злоумышленника. Цель злоумышленника в данном случае – подобрать аутентифицирующую информацию (пароль) легального пользователя. Методы парольной аутентификации пользователя являются наиболее простыми методами аутентификации и при несоблюдении определенных требований к выбору пароля являются достаточно уязвимыми. Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие. К паролю

К подсистеме парольной аутентификации. 1. Администратор СЗИ должен устанавливать максимальный срок действия пароля, после чего, он должен быть сменен.

Как правило, для генерирования паролей в СЗИ, удовлетворяющих перечисленным требованиям к паролям, используются программы - автоматические генераторы паролей пользователей. При выполнении перечисленных требований к паролям и к подсистеме парольной аутентификации, единственно возможным методом взлома данной подсистемы злоумышленником является прямой перебор паролей (brute forcing). В данном случае, оценка стойкости парольной защиты осуществляется следующим образом. Количественная оценка стойкости парольной защиты Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля. Например, если пароль состоит только из малых английских букв, то A=26). L – длина пароля. V – скорость перебора паролей злоумышленником. T – максимальный срок действия пароля. Тогда, вероятность P подбора пароля злоумышленником в течении срока его действия V определяется по следующей формуле. Задание

Вопросы для проверки знаний и умений:

Практическая работа №5. Тема: Настройка параметров безопасности браузера Internet Explorer Цель работы: произвести настройку параметров безопасности Internet Explorer. Ход выполнения работы:

Вопросы для проверки знаний и умений:

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||