В. Р. Ильдиряков защита информации при разработке и эксплуатации корпоративных информационных систем и систем обработки персональных данных практические занятия учебнометодическое пособие

Скачать 1.33 Mb. Скачать 1.33 Mb.

|

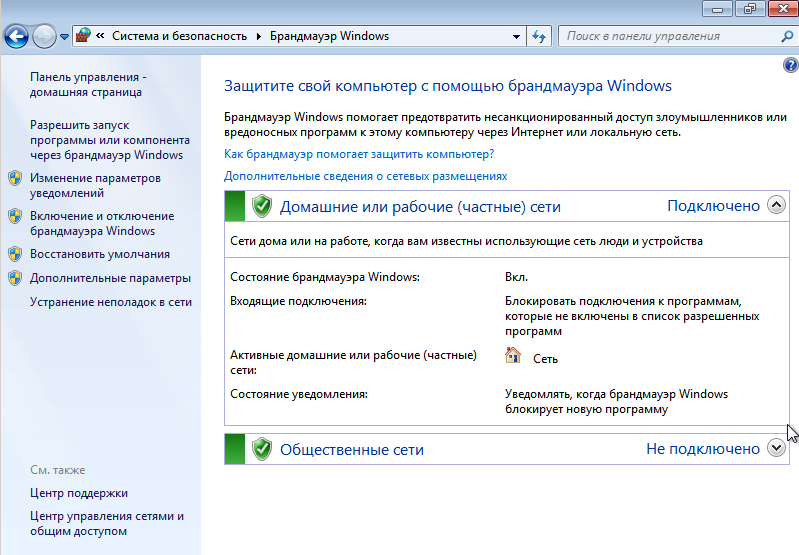

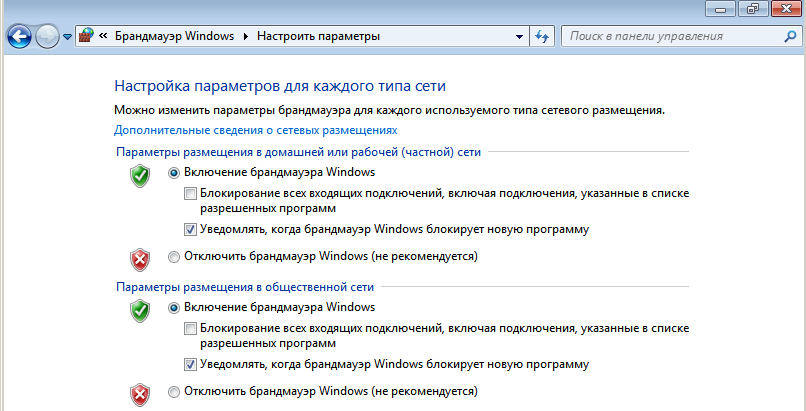

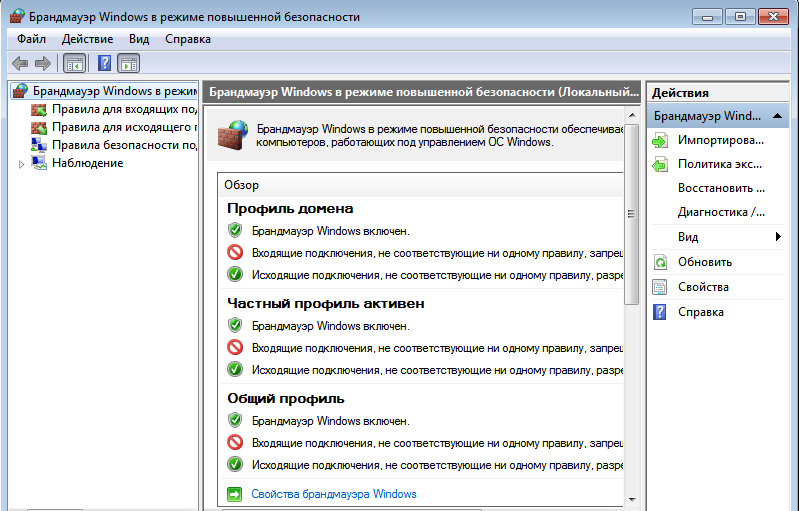

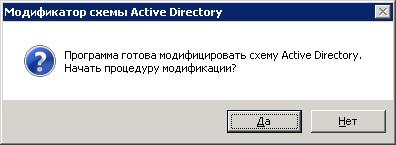

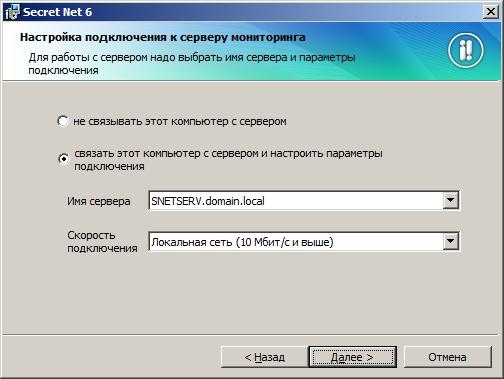

Упражнение 2. Изучение возможностей файервола Windows 7Первая версия Windows Firewall позволяла очень много сделать в плане защиты от взлома, например настраиваться как с помощью Group Policy Object (GPO) так и из командной строки. Однако возможностей защиты явно не хватало в таких областях, как настройка правил доступа и фильтрация исходящего трафика. Версия Windows Firewall, которая поставляется в составе Windows Vista, имеет 2 существенных нововведения: Microsoft включила расширенный интерфейс управления для того, чтобы дать администраторам очень подробные правила настройки рабочих станций. Более того, Брандмауэр может быть настроен из оснастки Групповая политика, что означает для корпоративных IT-специалистов более легкий путь навязывания политик организации, например, запрещение специфической активности – обмен мгновенными сообщениями или сети peer-to-peer. Управление МЭ сосредоточено в MMC-консоли, получившей название Windows Firewall with Advanced Security. Некоторые параметры брандмауэра можно по-прежнему настроить централизованно через Group Policy или же настроить брандмауэр локально при помощи командной утилиты Netsh. Как и другие оснастки, Windows Firewall with Advanced Security поддерживает удаленный доступ, который позволяет управлять настройкой брандмауэра на удаленной станции. Брандмауэр Windows блокирует входящий трафик по умолчанию, так что необходимо сразу же настроить список Exceptions, если планируется работать с сетевым приложением. Exceptions — это то, что Microsoft называет правилами (rules), а более точно, списки ACL. Во многих случаях хост-брандмауэры, написанные независимыми разработчиками, выдают предупреждения при попытке установить исходящее соединение и запрашивают разрешение у пользователя. На основе полученного ответа брандмауэр может даже создать правило реагирования на такие события в будущем. Брандмауэр Windows поступает иначе — весь исходящий трафик по умолчанию разрешен. Создание исключений для исходящего трафика — процедура несложная, но она требует использования новой оснастки. Большинство пользователей об этом даже и не вспомнит, но администраторы систем должны как следует разобраться во всех обязательных настройках Windows Firewall with Advanced Security. Оснастка позволяет настроить все функции брандмауэра. В левой панели можно выбрать Inbound Exceptions, Outbound Exceptions, Computer Connection Security или Firewall Monitoring, дважды щелкнуть по выбранному элементу — узлу структуры — и увидеть дополнительные настройки в центральной панели. На правой панели располагается список всех доступных действий для выбранного узла. Такое построение консоли делает процесс настройки брандмауэра интуитивно понятной процедурой; например, если нужно включить или отключить правило, достаточно щелкнуть правой кнопкой мыши, вызвав контекстное меню, или же на правой панели выбрать требуемое действие. Большинство действий вступает в силу немедленно, что упрощает отладку при настройке брандмауэра. Чтобы просмотреть и задать свойства брандмауэра, необходимо открыть контекстное меню Windows Firewall with Advanced Security в левой панели и выбрать Properties. Упражнение выполняется на ранее установленной виртуальной машине с операционной системой Windows 7. Откройте компонент Брандмауэр Windows. Для этого нажмите кнопку Пуск и выберите пункт Панель управления. В поле поиска введите брандмауэр и затем щелкните пункт Брандмауэр Windows.  В левой области выберите Включение и отключение брандмауэра Windows. Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.  Блокирование всех входящих подключений, включая подключения, указанные в списке разрешенных программ. Этот параметр блокирует все неожидаемые попытки подключения к компьютеру. Этот параметр служит для максимальной защиты компьютера, например, при подключении к общедоступной сети в отеле или в аэропорте или в периоды распространения через Интернет особо опасных вирусов-червей. При использовании этого параметра вы не будете уведомлены о блокировке программ брандмауэром Windows, и все программы из списка разрешенных программ будут проигнорированы. Включение брандмауэра Windows. Этот вариант выбран по умолчанию. Если брандмауэр Windows включен, то установка связи большинства программ брандмауэром блокируется. Если следует разрешить программе устанавливать связь через брандмауэр, можно добавить ее в список разрешенных программ. Убедитесь, что брандмауэр Windows включен, и перейдите во вкладку Дополнительные параметры.  Создайте дополнительное правило для Брандмауэра Windows. Выберите перечень правил Правила для входящих\исходящих подключений и нажмите кнопку Создать правило. Создайте дополнительное правило для входящих подключений для порта 80/TCP. Обясните назначение порта. Проведите сканирование АРМ, защищённого настроенным вами межсетевым экраном. Сделайте выводы о защищённости. Упражнение 3. Изучение возможностей межсетевого экрана iptables.iptables — утилита командной строки, является стандартным интерфейсом управления работой межсетевого экрана (брандмауэра) netfilter для ядер Linux версий 2.4, 2.6, 3.x, 4.x . Для использования утилиты iptables требуются привилегии суперпользователя (root).Иногда под словом iptables имеется в виду и сам межсетевой экран netfilter. Все пакеты пропускаются через определенные для них последовательности цепочек. При прохождении пакетом цепочки, к нему последовательно применяются все правила этой цепочки в порядке их следования. Под применением правила понимается: во-первых, проверка пакета на соответствие критерию, и во-вторых, если пакет этому критерию соответствует, применение к нему указанного действия. Под действием может подразумеваться как элементарная операция (встроенное действие, например, ACCEPT, MARK), так и переход в одну из пользовательских цепочек. В свою очередь, действия могут быть как терминальными, то есть прекращающими обработку пакета в рамках данной базовой цепочки (например, ACCEPT, REJECT), так и нетерминальными, то есть не прерывающими процесса обработки пакета (MARK, TOS). Если пакет прошел через всю базовую цепочку и к нему так и не было применено ни одного терминального действия, к нему применяется действие по умолчанию для данной цепочки (обязательно терминальное). Загрузите виртуальную машину с ОС Linux. Проверьте наличие в составе ОС межсетевого экрана iptables. При необходимости доустановите/переустановите компоненты системы с учётом следующих требований: на виртуальной машине должны использоваться 2 сетевых адаптера, один из которых используется для связи с сетью учебной аудитории, а второй – для связи с виртуальной сетью VMware vSphere; во внутренней сети VMware vSphere должно входить минимум 2 виртуальных машины. Используя справочные материалы, настройте следующую конфигурацию МЭ iptables: обеспечьте связь через виртуальную машину с МЭ сети класса и виртуальной сети; добавьте правило, запрещающее прохождение ICMP трафика между сетями. Проверьте настройки МЭ, используя компьютеры в сети аудитории и VMware vSphere. Практическое занятие №5. Изучение работы защищённой фермы терминальных серверовУпражнение 1. Установка ПО СЗИ Secret Net [6]Установка сетевого варианта СЗИ Secret Net 6.5 для управления сервером терминалов, где БД устанавливается совместно с СБ, требует следующих компонентов: компьютер с разделом для ОС Windows Server 2008 R2, настроенный как контроллер домена; компьютер с разделом для ОС Windows Server 2008 R2 c установленными службами IIS 7.0 (процедура установки IIS описана в пункте настоящего руководства) для установки на нем сервера безопасности и СУБД Oracle 10g Express Edition, включенный в указанный домен, назначив IP-адрес 10.10.11.23 и имя компьютера snet-secserv (процедура настройки сети и включения в домен описана в пунктах и соответственно настоящего руководства); компьютер с разделом для ОС Windows Server 2008 R2 с настроенными службами удаленных рабочих столов, включенный в данный домен. Общий порядок установки: модификация схемы DC. (производится на контроллере домена); установка СУБД Oracle 10g Express Edition. (сервер Secret NET); установка ПО сервера безопасности (сервер Secret NET); установка ПО клиента на сервер безопасности; установка средств управления на сервер безопасности; установка ПО клиента на контроллер домена; установка ПО клиента на серверы терминалов. Примечание. Все приведенные действия необходимо выполнять под встроенной учетной записью администратора домена (кроме Oracle 10g Express Edition). Модификация схемы DCДля модификации схемы DC необходимо выполнить следующие действия: запустите файл SnAutoRun из дистрибутива СЗИ Secret Net 6.5; в появившемся окне нажмите Модификатор схемы DC; после появления сообщения Поиск мастера схемы Active Directory успешно завершен нажмите ОК. В главном окне ввести пользователя domain\Администратор, укажите соответствующий ему пароль и нажмите кнопку Применить. Откроется окно подтверждения модификации.  Для начала процесса модификации нажмите Да. При успешном окончании процесса модификации появится сообщение Модификация схемы Active Directory успешно завершена. Нажмите кнопку ОК. Для выхода из программы в главном окне выберите Закрыть. Установка СУБД Oracle 10g Express EditionПримечание. Установка должна производиться под локальным пользователем Администратор. Для установки Oracle 10g Express Edition необходимо выполнить следующие действия: запустите файл Setup.exe из папки OracleInstaller. В открывшемся окне мастера установки нажмите Далее; отметьте пункты Серверная часть СУБД и Клиентская часть СУБД и дважды нажмите Далее; укажите пароль администратора БД в соответствии с приведенными условиями qwerty123 и нажмите Далее. Затем нажмите Установить. По завершении процесса установки система выдаст отчет; закройте файл отчета и нажмите Готово. Система выполнит перезагрузку ЭВМ для применения новых настроек. Установка ПО сервера безопасностиЗапустите SnAutoRun. В открывшемся окне нажмите Сервер безопасности. В окне приветствия мастера установки нажмите кнопку Далее. Откроется окно принятия лицензионного соглашения. Примите лицензионное соглашение и дважды нажмите кнопку Далее. Введите приведенные серийные номера и дважды нажмите кнопку Далее. В окне Папка назначения, где необходимо ввести путь для 64-х разрядной системы, укажите путь в каталог, не имеющий в названии скобок или других знаков препинания. В окне Настройки СУБД в качестве имени БД укажите localhost/XE, имени пользователя – SYSTEM, пароля – введенный при установке СУБД пароль. Нажмите кнопку Далее. При успешном соединении с БД будет отображен диалог Настройка ISAPI- расширения. Нажмите кнопку Далее. Введите название организации и подразделения в соответствующих полях, нажмите Далее, затем – Установить. Далее система произведет установку . По завершении установки будет выведено сообщение об успешном исполнении. В открывшемся окне необходимо нажмите Готово и самостоятельно перезагрузите ЭВМ. Установка ПО клиента на сервер безопасностиПроцесс установки клиента одинаков для всех компьютеров домена. Для этого необходимо выполнить следующие действия: запустите файл SnAutoRun, выберите пункт Клиентское ПО ; в открывшемся окне отметьте пункт Сетевой режим и нажмите кнопку Далее. Отметьте пункт Я принимаю условия лицензионного соглашения и дважды нажмите кнопку Далее. В окне Модификация Active Directory укажите в качестве имени пользователя – domain/Администратор, в качестве пароля - пароль администратора домена (если установка запущена от имени администратора домена, то отметьте пункт использовать учетную запись текущего пользователя) и нажмите Далее. Выберите пункт Связать этот компьютер с сервером безопасности и настройте параметры подключения. В качестве имени сервера укажите доменное имя созданного сервера безопасности, Скорость подключения – Локальная сеть (10 Мбит/с и выше). Настройка подключения к серверу мониторинга.  Четыре раза нажмите кнопку Далее, не внося никаких изменений. В окне Учетная информация компьютера в качестве названия подразделения укажите название, введенное при установке ПО сервера безопасности, и заполните остальные приведенные поля. Нажмите кнопку Далее, затем – Установить. По завершении установки нажмите Готово, дождитесь окончания установки и перезагрузите компьютер. Установка средств управления на сервер безопасностиСредства управления устанавливаются на рабочие станции администраторов безопасности, в минимальном варианте – только на сервер безопасности. Для установки необходимо выполнить следующие действия: запустите файл SnAutoRun, нажмите на икноку дистрибутива СЗИ Secret Net 6.5 и выберите Средства управления. В появившемся окне нажмите кнопку Далее; примите лицензионное соглашение и дважды нажмите кнопку Далее, затем – Установить; по завершении установки нажмите Готово и перезагрузите компьютер. Установка ПО клиента на контроллер доменаПроцесс установки ПО клиента на контроллер домена полностью идентичен установке ПО клиента на сервер безопасности. Установка ПО клиента на серверы терминаловПроцесс установки ПО клиента на серверы терминалов полностью идентичен установке ПО клиента на сервер безопасности. Процедура терминального входа на этот сервер с устройства, не оснащенного ПО клиента СЗИ Secret Net 6.5, будет выполняться с задержкой. В этом случае можно в системном реестре терминального сервера в ключе HKLM\Software\Infosec\Secret Net 5\HwSystem создайте параметр NoRemoteConnect с ненулевым значением. Включение данного параметра отключает для терминального сервера возможность работы с идентификаторами средствами СЗИ Secret Net 6.5. Проверка работы СЗИ Secret Net 6.5Для проверки правильности установки необходимо выполнить следующие действия: на сервере безопасности запустите программу Консоль управления. В дереве структуры защищаемой сети в разделе domain.local → Серверы безопасности → SNET-SECSERV → Управляемые PC должны находиться все три компьютера; на сервере безопасности запустите программу Монитор и в дереве структуры защищаемой сети выберите раздел Управляемые PC. В столбце Состояние у всех защищаемых компьютеров должен быть верный статус. Литератураhttps://www.debian.org/releases/jessie/s390x/ch01s02.html.ru. http://windows.microsoft.com/ru-ru/windows/installing-reinstalling-windows#1TC=windows-7 http://windows.microsoft.com/ru-ru/windows/understanding-security-safe-computing#1TC=windows-7 https://technet.microsoft.com/ru-ru/windowsserver/bb310558.aspx https://nmap.org/ http://www.securitycode.ru/products/secret_net/ver6_documentation/ |