инженерно-техническая защита информации. Вопрос Угрозы безопасности информации и меры по их предотвращению

Скачать 1.59 Mb. Скачать 1.59 Mb.

|

|

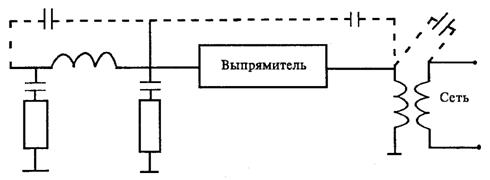

Используя измерительные приемники и селективные вольтметры, измеряют мощность (или напряженность) излучения на границе контролируемой зоны, определяют соответствие ее допустимым нормам. Если нормы не выполняются, то принимают меры по ослаблению мощности излучения. В качестве примера измерительных приемников рассмотрим программно-аппаратный комплекс «Зарница». Он предназначен для автоматизации измерений при проведении исследований и контроля технических средств ЭВТ. Обеспечивает: измерение параметров побочных электромагнитных излучений (ПЭМИ), обработку результатов измерений, выполнение необходимых расчетов и выпуск отчетной документации при проведении исследований и контроля технических средств ЭВТ. Достоинства: повышение достоверности и эффективности проведения (специальных) исследований за счет автоматизации процессов измерения, выявления информативных сигналов, обработки полученных результатов в соответствии с действующими нормативно-методическими документами, выпуска отчетной документации; снижение трудозатрат на проведение исследований. При адаптации программного обеспечения комплекс может быть использован для решения задач в области электромагнитной совместимости (ЭМС), радионаблюдения и анализа электромагнитной обстановки при проведении испытаний. Технические данные: измерение напряженности электромагнитного поля ПЭМИ от технических средств ЭВТ; работа в диапазоне частот; при измерении напряженности магнитной; составляющей поля ПЭМИ от 0,01 до 30 МГц, o при измерении напряженности электрической составляющей поля ПЭМИ от 0,01 до 1000 МГц; одновременное независимое управление анализа -торами спектра СК4-59 и СК4-61; вывод на экран монитора и принтер результатов регистрации протоколов расчетов; обработка результатов измерений и проведение расчетов в соответствии с действующими нормативно-методическими документами. Гарантийный срок эксплуатации — 1 год (за исключением изделий внешней поставки). Состав системы: ПЭВМ типа IBM PC/AT — 1 шт.; Анализатор спектра СК4-59 — 1 шт.; Анализатор спектра СК4-61 — 1 шт.; Комплект входных преобразователей «АМУР -М» — 1 шт.; Контроллер управления АС — 2 шт.; Пакет прикладных программ — 1 комп. Вопрос 8. Защита от утечки за счет паразитной генерации. Паразитная генерация усилителей возникает из-за неконтролируемой положительной обратной связи за счет конструктивных особенностей схемы или за счет старения элементов. Самовозбуждение может возникнуть и при отрицательной обратной связи из-за того, что на частоты, где усилитель вместе с цепью обратной связи вносит сдвиг фазы на 180°, отрицательная обратная связь превращается в положительную. Самовозбуждение усилителей обычно происходит на высоких частотах, выходящих за пределы рабочей полосы частот (вплоть до KB и УКВ диапазонов). Частота самовозбуждения модулируется акустическим сигналом, поступающим на усилитель, и излучается в эфир как обычным радиопередатчиком. Дальность распространения такого сигнала определяется мощностью усилителя (т. е. передатчика) и особенностями диапазона радиоволн. В качестве защитных мер применяется контроль усилителей на самовозбуждение с помощью радиоприемников типа индикаторов поля, работающих в достаточно широком диапазоне частот, что обеспечивает поиск опасного сигнала. Вопрос 9. Защита от утечки по цепям питания. Циркулирующая в тех или иных технических средствах конфиденциальная информация может попасть в цепи и сети электрического питания и через них выйти за пределы контролируемой зоны. Например, в линию электропитания высокая частота может передаваться за счет паразитных емкостей трансформаторов блоков питания (рис. 23).  Рис. 23. Схема утечки информации по целям литания В качестве мер защиты: широко используются методы развязки (разводки) цепей питания с помощью отдельных стабилизаторов, преобразователей, сетевых фильтров для отдельных средств или помещений. Возможно использование отдельных трансформаторных узлов для всего энергоснабжения объекта защиты, расположенного в пределах контролируемой территории. Это более надежное решение локализации данного канала утечки. Вопрос 10. Защита от утечки по цепям заземления. Одним из важных условий защиты информации от утечки по цепям заземления является правильное их оборудование. Заземление — это устройство, состоящее из заземлителей-проводников, соединяющих заземлители с электронными и электрическими установками, приборами, машинами. Заземлители могут быть любой формы — в виде трубы, стержня, полосы, листа. Заземлители выполняют защитную функцию и предназначаются для соединения с землей приборов защиты. Отношение потенциала заземлителя к стекающему с него току называется сопротивлением заземления. Величина заземления зависит от удельного сопротивления грунта и площади соприкосновения заземления с землей (рис. 24).  Рис. 24. Сопротивление заземления одного контура не должно быть более 1 Ома. Если заземление состоит из металлической пластины радиуса г, расположенной непосредственно у поверхности земли, то сопротивление заземления рассчитывается по формуле: Rз = р/4 ґ, где р — удельное сопротивление грунта, Ом/см3; ґ — радиус пластины, см; Rз — сопротивление заземлителя, Ом. Для практических расчетов удельное сопротивление грунтов можно выбрать из таблицы 4. Таблица 4.

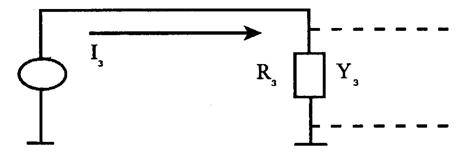

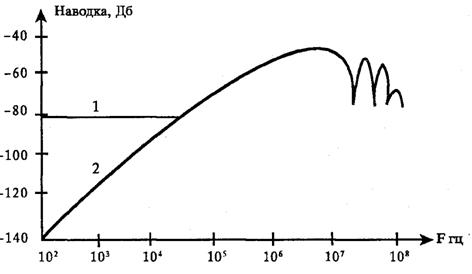

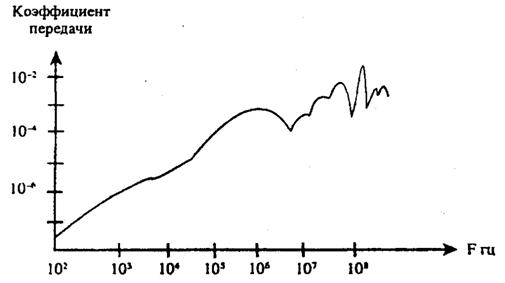

При устройстве заземления в качестве заземлителей чаще всего применяются стальные трубы длиной 2 —3 м и диаметром 25 — 50 мм и стальные полосы сечением 50— 100 мм2. Заземлители следует соединять между собой шинами с помощью сварки. Сечение шин и магистралей заземления по условиям механической прочности и получения достаточной проводимости рекомендуется брать не менее 24 х 4 мм2. Магистрали заземления вне здания надо прокладывать на глубине около 1,5 м, а внутри здания — по стенам или специальным каналам таким образом, чтобы их можно было внешне осматривать на целостность и на наличие контактного подключения. Следует отметить, что использовать в качестве заземления металлические конструкции зданий и сооружений, имеющих соединения с землей (отопление, водоснабжение), не рекомендуется. Вопрос 11. Защита от утечки за счет взаимного влияния проводов и линий связи. Элементы, цепи, тракты, соединительные провода и линии связи любых электронных систем и схем постоянно находятся под воздействием собственных (внутренних) и сторонних (внешних) электромагнитных полей различного происхождения, индуцирующих или наводящих в них значительные напряжения. Такое воздействие называют электромагнитным влиянием или просто влиянием на элементы: цепи. Коль скоро такое влияние образуется непредусмотренными связями, то говорят о паразитных (вредных) связях и наводках, которые также могут привести к образованию каналов утечки информации. Основными видами паразитных связей в схемах электронных устройств являются емкостные, индуктивные, электромагнитные, электромеханические связи и связи через источники питания и заземления радиоэлектронных средств. Паразитные емкостные связи обусловлены электрической емкостью между элементами, деталями и проводниками устройств, несущих потенциал сигнала, так как сопротивление емкости, создающей паразитную емкостную связь, падает с ростом частоты (Хс — 1/wс). Паразитные индуктивные связи обусловлены наличием взаимоиндукции между проводниками и деталями аппаратуры, главным образом между его трансформаторами. Паразитная индуктивная обратная связь между трансформаторами усилителя, например, между входным и выходным трансформаторами, может вызвать режим самовозбуждения в области рабочих частот и гармониках Паразитные электромагнитные связи обычно возникают между выводными проводниками усилительных элементов, образующими колебательную систему с распределенными параметрами и резонансной частотой определенного порядка. Взаимные влияния в линиях связи. Рассмотрим, какое влияние друг на друга оказывают параллельно проложенные линии связи. В теории взаимных влияний между цепями линий связи приняты следующие основные определения: влияющая цепь — цепь, создающая первичное влияющее электромагнитное поле; цепь, подверженная влиянию, — цепь, на которую воздействует влияющее электромагнитное поле; непосредственное влияние — сигналы, индуцируемые непосредственно электромагнитным полем влияющей цепи в цепь, подверженную влиянию. Помимо непосредственного влияния имеют место косвенные влияния вторичными полями за счет отражений. В зависимости от структуры влияющего электромагнитного поля и конструкции цепи, подверженной влиянию, различают систематические и случайные влияния. К систематическим влияниям относят взаимные наводки, возникающие по всей длине линии. К случайным относятся влияния, возникающие вследствие ряда случайных причин, не поддающихся точной оценке. Существуют реальные условия наводок с одного неэкранированного провода на другой, параллельный ему провод той же длины, когда оба они расположены над «землей». На рис. 25 приведены характеристики наводок.  Рис. 25. В реальных условиях имеют место наводки и от экранированных кабелей на экранированные кабели и от неэкранированных кабелей на экранированные. На рис. 26 приведены практические результаты: исследования взаимных наводок экранированных кабелей друг на друга.  Рис. 26. Взаимные наводки экранированных кабелей Таким образом, можно заключить, что излучения и наводки от различных технических средств далеко не безопасны. Небезопасны излучения и наводки кабельных сетей как неэкранированных, так и экранированных. Для последних требуется хорошее состояние экрана и качественное заземление. На практике кабели не всегда полностью экранированы. Неисправные или покрытые коррозией соединители могут быть причиной значительных излучений. Используя узкополосные (полоса менее 1 кГц) приемники, можно зарегистрировать напряженности поля 0,1 мкВ на поверхности кабеля. Это позволяет обнаружить сигнал 1 мкВ на расстоянии 3 м от кабеля. Даже на расстоянии 300 м сигналы, имеющие значение 1 мВ на поверхности кабеля, могут быть обнаружены. Различают следующие основные меры защиты цепей и трактов линий связи и проводов от взаимных влияний. Применение систем передачи и типов линий связи, обеспечивающих малые значения взаимных влияний. Этот способ на практике реализуется в очень широких масштабах. Так, применение коаксиальных кабелей и волоконно-оптических линий практически полностью решает проблему защиты цепей и трактов линий связи от взаимного влияния. Рациональный выбор кабелей для различных систем передачи. Взаимная компенсация наводок и помех между цепями симметричных линий связи, наводимых на различных участках, реализуется путем скрещивания цепей воздушных линий связи или симметричных кабельных линий и соответствующего подбора шагов скрутки цепей симметричного кабеля. Экранирование цепей кабельных линий гибкими (чулок) или жесткими (трубы) экранами. Защита от взаимного влияния в этом случае достигается путем ослабления интенсивности влияющего электромагнитного поля в экране. В таблице 5 приведены примерные данные взаимного влияния различных типов линий и меры их защиты. Таблица 5.

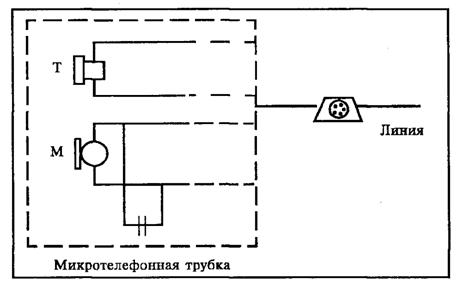

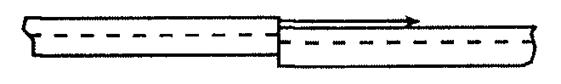

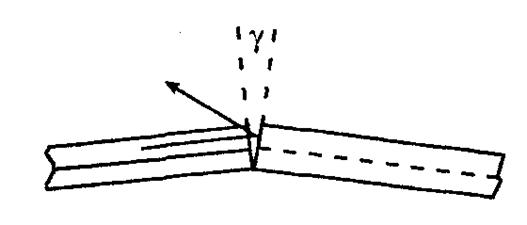

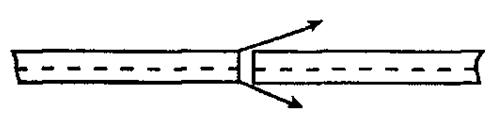

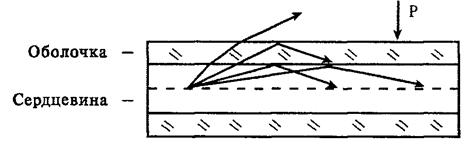

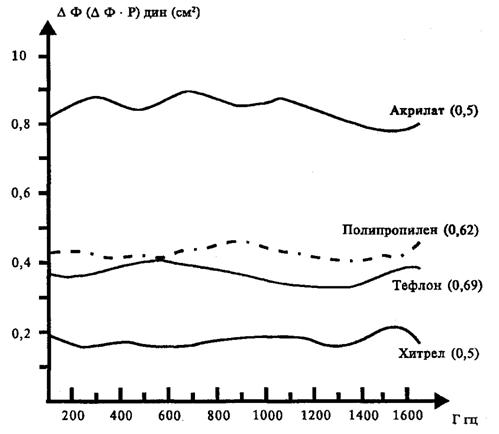

Вопрос 12. Защита от утечки за счет высокочастотного навязывания. Любое электронное устройство под воздействием высокочастотного электромагнитного поля становится как бы переизлучателем, вторичным источником излучения высокочастотных колебаний. Такой сигнал принято называть интермодуляционным излучением, а в практике специалистов бытует понятие «высокочастотное навязывание». Интермодуляционное излучение — это побочное радиоизлучение, возникающее в результате воздействия на нелинейный элемент высокочастотного электромагнитного поля и электромагнитного поля электронного устройства. Интермодуляционное излучение в последующем может быть переизлучено на гармониках 2 и 3 порядка или наведено на провода и линии связи. Но в любом случае оно способно выйти за пределы контролируемой зоны в виде электромагнитного излучения. В качестве источника навязываемого сигнала могут выступать: радиовещательные станции, находящиеся вблизи объекта защиты; персональные ЭВМ, электромагнитное поле которых может воздействовать на телефонные и факсимильные аппараты, с выходом опасного сигнала по проводам за пределы помещений и здания (рис. 27).  Рис. 27. Вариант высокочастотного навязывания При воздействии высокочастотного навязывания на телефонный аппарат модулирующим элементом является его микрофон. Следовательно, нужно воспретить прохождение высокочастотного тока через него. Это достигается путем подключения параллельно микрофону постоянного конденсатора емкостью порядка 0,01 — 0,05 мкФ. В этом случае высокочастотная составляющая сигнала будет проходить через конденсатор, минуя микрофон (рис. 28).  Рис 28. Шунтирование микрофона при ВЧ-навязывании Глубина модуляции при такой защите уменьшается более чем в 10 000 раз, что практически исключает последующую демодуляцию сигнала на приемной стороне. Более сложной защитой является использование фильтров подавления высокочастотных сигналов на входе телефонного аппарата. При угрозе ВЧ- навязывания лучше всего выключить телефонный аппарат на период ведения конфиденциальных переговоров. Вопрос 13. Защита от утечки в волоконно-оптическим линиях и системах связи. Волоконно-оптические линии связи обладают оптическими каналами утечки информации и акусто-оптическим эффектом, также образующим канал утечки акустической информации. Причинами возникновения излучения (утечка световой информации) в разъемных соединениях волоконных световодов являются: радиальная несогласованность стыкуемых волокон (рис. 29);  Рис. 29. угловая несогласованность осей световодов (рис. 30);  Рис. 30. наличие зазора между торцами световода (рис. 31);  Рис. 31. наличие взаимной непараллельности поверхностей торцов волокон (рис. 32);  Рис. 32. разница в диаметрах сердечников стыкуемых волокон (рис. 33).  Рис. 33. Все эти причины приводят к излучению световых сигналов в окружающее пространство. Акусто-оптический эффект проявляется в модуляции светового сигнала за счет изменения толщины волновода под воздействием акустического давления Р на волновод (рис. 34).  Рис. 34. Защитные меры определяются физической природой возникновения и распространения света. Для защиты необходимо оградить волновод от акустического воздействия на него. Наружное покрытие оптического волокна в зависимости от материала покрытия может повышать или понижать чувствительность световодов к действию акустических полей. С одной стороны, акустическая чувствительность волоконного световода с полимерным покрытием может значительно превышать чувствительность оптического волокна без защитного покрытия. С другой стороны, можно значительно уменьшить чувствительность волоконно-оптического кабеля к действию акустического поля, если волокно перед его заделкой в кабель покрыть слоем вещества с высоким значением объемного модуля упругости. Это может быть достигнуто, например, нанесением непосредственно на поверхность оптического волокна слоя никеля толщиной около 13 мкм, алюминия толщиной около 95 мкм или стекла, содержащего алюминат кальция, толщиной около 70 мкм. Применяя метод гальванического покрытия, можно получать на оптическом волокне относительно толстую и прочную пленку. Зависимость чувствительности световодор к акустическому давлению при различных покрытиях эластомерами приведена на рис. 35.  Рис. 35. Чувствительность световодов к оптическому давлению при различных покрытиях эластомерами. В скобках указана толщина слоя покрытия в мм Вопрос 14. Защита информации от утечки по материально-вещественным каналам. Защита информации от утечки по материально-вещественному каналу — это комплекс мероприятий, исключающих или уменьшающих возможность неконтролируемого выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных или промышленных отходов. В практике производственной и трудовой деятельности отношение к отходам, прямо скажем, бросовое. В зависимости от профиля работы предприятия отходы могут быть в виде испорченных накладных, фрагментов исполняемых документов, черновиков, бракованных заготовок деталей, панелей, кожухов и других устройств для разрабатываемых моделей новой техники или изделий. По виду отходы могут быть твердыми, жидкими и газообразными. И каждый из них может бесконтрольно выходить за пределы охраняемой территории. Жидкости сливаются в канализацию, газы уходят в атмосферу, твердые отходы — зачастую просто на свалку. Особенно опасны твердые отходы. Это и документы и технология, и используемые материалы и испорченные комплектующие. Все это совершенно достоверные, конкретные данные. Меры защиты этого канала в особых комментариях не нуждаются. В заключение следует отметить, что при защите информации от утечки по любому из рассмотренных каналов следует придерживаться следующего порядка действий: Выявление возможных каналов утечки; Обнаружение реальных каналов; Оценка опасности реальных каналов; Локализация опасных каналов утечки информации; Систематический контроль за наличием каналов и качеством их защиты. Таким образом, утечка информации — это ее бесконтрольный выход за пределы организации (территории, здания, помещения) или круга лиц, которым она была доверена. И естественно, что при первом же обнаружении утечки принимаются определенные меры по ее ликвидации. Для выявления утечки информации необходим систематический контроль возможности образования каналов утечки и оценки их энергетической опасности на границах контролируемой зоны (территории, помещения). Локализация каналов утечки обеспечивается организационными, организационно-техническими и техническими мерами и средствами. Одним из основных направлений противодействия утечке информации по техническим каналам и обеспечения безопасности информационных ресурсов является проведение специальных проверок (СП) по выявлению электронных устройств перехвата информации и специальных исследований (СИ) на побочные электромагнитные излучения и наводки технических средств обработки информации, аппаратуры и оборудования, в том числе и бытовых приборов. Вопрос 15. Современные технологии защиты от утечки конфиденциальной информации. На сегодняшний день автоматизированные системы (АС) являются основой обеспечения практически любых бизнес-процессов, как в коммерческих, так и в государственных организациях. Вместе с тем повсеместное использование АС для хранения, обработки и передачи информации приводит к обострению проблем, связанных с их защитой. Подтверждением этому служит тот факт, что за последние несколько лет, как в России, так и в ведущих зарубежных странах имеет место тенденция увеличения числа информационных атак, приводящих к значительным финансовым и материальным потерям. Так, по данным Министерства Внутренних Дел РФ количество компьютерных преступлений, связанных с несанкционированным доступом к конфиденциальной информации увеличилось с шестиста в 2000-м году до семи тысяч в 2003-м. При этом, как отмечают многие исследовательские центры, более 80% всех инцидентов, связанных с нарушением информационной безопасности вызваны внутренними угрозами, источниками которых являются легальные пользователи системы. Считается, что одной из наиболее опасных угроз является утечка хранящейся и обрабатываемой внутри АС конфиденциальной информации. Как правило, источниками таких угроз являются недобросовестные или ущемлённые в том или ином аспекте сотрудники компаний, которые своими действиями стремятся нанести организации финансовый или материальный ущерб. Всё это заставляет более пристально рассмотреть как возможные каналы утечки конфиденциальной информации, так и дать возможность читателю ознакомиться со спектром технических решений, позволяющих предотвратить утечку данных. Вопрос 16. Каналы утечки конфиденциальной информации. Модель нарушителя, которая используется в этой статье, предполагает, что в качестве потенциальных злоумышленников могут выступать сотрудники компании, которые для выполнения своих функциональных обязанностей имеют легальный доступ к конфиденциальной информации. Целью такого рода нарушителей является передача информации за пределы АС с целью её последующего несанкционированного использования – продажи, опубликования её в открытом доступе и т.д. В этом случае можно выделить следующие возможные каналы утечки конфиденциальной информации (рис. 36): несанкционированное копирование конфиденциальной информации на внешние носители и вынос её за пределы контролируемой территории предприятия. Примерами таких носителей являются флоппи-диски, компакт-диски CD-ROM, Flash-диски и др.; вывод на печать конфиденциальной информации и вынос распечатанных документов за пределы контролируемой территории. Необходимо отметить, что в данном случае могут использоваться как локальные принтеры, которые непосредственно подключены к компьютеру злоумышленника, так и удалённые, взаимодействие с которыми осуществляется по сети; несанкционированная передача конфиденциальной информации по сети на внешние серверы, расположенные вне контролируемой территории предприятия. Так, например, злоумышленник может передать конфиденциальную информацию на внешние почтовые или файловые серверы сети Интернет, а затем загрузить её оттуда, находясь в дома или в любом другом месте. Для передачи информации нарушитель может использовать протоколы SMTP, HTTP, FTP или любой другой протокол в зависимости от настроек фильтрации исходящих пакетов данных, применяемых в АС. При этом с целью маскирования своих действий нарушитель может предварительно зашифровать отправляемую информацию или передать её под видом стандартных графических или видео-файлов при помощи методов стеганографии; хищение носителей, содержащих конфиденциальную информацию – жёстких дисков, магнитных лент, компакт-дисков CD-ROM и др.  Рис. 36. Каналы утечки конфиденциальной информации Считается, что в основе любой системы защиты от атак, связанных с утечкой конфиденциальной информации, должны лежать организационные меры обеспечения безопасности. В рамках этих мер на предприятии должны быть разработаны и внедрены организационно-распорядительные документы, определяющие список конфиденциальных информационных ресурсов, возможные угрозы, которые с ними связаны, а также перечень тех мероприятий, которые должны быть реализованы для противодействия указанным угрозам. Примерами таких организационных документов могут являться концепция и политика информационной безопасности, должностные инструкции сотрудников компании и др. В дополнении к организационным средствам защиты должны применяться и технические решения, предназначенные для блокирования перечисленных выше каналов утечки конфиденциальной информации. Ниже приводится описание различных способов защиты информации с учётом их преимуществ и недостатков. Изолированная автоматизированная система для работы с конфиденциальной информацией. Сущность одного из первых способов, который начал применяться для защиты от утечки конфиденциальной информации, состоит в создании выделенной автономной АС, состоящей из средств вычислительной техники, необходимых для работы с конфиденциальной информацией (рис. 37). При этом такая АС полностью изолируется от любых внешних систем, что даёт возможность исключить возможную утечку информации по сети.  Рис. 37. Выделенная изолированная АС, предназначенная для обработки конфиденциальной информации АС этого типа оснащаются системами контроля доступа, а также системами видеонаблюдения. Доступ в помещения, в которых находится АС, осуществляется по специальным пропускам, при этом обычно производится личный досмотр сотрудников с целью контроля электронных и бумажных носителей информации. Для блокирования возможности утечки информации путём её копирования на внешние носители, из компьютеров АС, как правило, удаляются все устройства, при помощи которых можно записать информацию на такие носители. Кроме того, опечатываются все системные блоки и порты компьютеров для исключения возможности несанкционированного подключения новых устройств. При необходимости передать информацию за пределы выделенного помещения данная процедура проводится одним или несколькими сотрудниками по строго оговоренному регламенту при помощи соответствующего оборудования. В этом случае для работы с открытой информацией, а также для доступа к Интернет-ресурсам используется отдельная система, которая физически никак не связана с АС, обрабатывающей конфиденциальную информацию. Как правило, описанный подход применяется в государственных структурах для защиты секретной информации. Он позволяет обеспечить защиту от всех вышеперечисленных каналов утечки конфиденциальной информации. Однако на практике во многих коммерческих организациях большинство сотрудников должно одновременно иметь доступ к конфиденциальной и открытой информации, а также работать с Интернет-ресурсами. В такой ситуации создание изолированной среды обработки конфиденциальной информации потребовало бы создание двух эквивалентных АС, одна из которых предназначалась только для обработки конфиденциальной информации, а другая – для работы с открытыми данными и ресурсами Интернет. Такой подход, как правило, невозможно реализовать из-за его очевидной избыточности и высокой стоимости. Системы активного мониторинга рабочих станций пользователей. Системы активного мониторинга представляют собой специализированные программные комплексы, предназначенные для выявления несанкционированных действий пользователей, связанных, в частности, с попыткой передачи конфиденциальной информации за пределы контролируемой территории предприятия. Системы мониторинга состоят из следующих компонентов (рис. 38): модули-датчики, устанавливаемые на рабочие станции пользователей и обеспечивающие сбор информации о событиях, регистрируемых на этих станциях; модуль анализа данных, собранных датчиками, с целью выявления несанкционированных действий пользователей, связанных с утечкой конфиденциальной информации; модуль реагирования на выявленные несанкционированные действия пользователей; модуль хранения результатов работы системы; модуль централизованного управления компонентами системы мониторинга. Датчики систем мониторинга устанавливаются на те рабочие станции, на которых пользователи работают с конфиденциальной информацией. На основе настроек, заданных администратором безопасности, датчики системы позволяют контролировать доступ приложений пользователей к конфиденциальной информации, а также накладывать ограничения на те действия, которые пользователь может выполнить с этой информацией. Так, например, системы активного мониторинга позволяют запретить запись конфиденциальной информации на внешние носители, заблокировать передачу информации на внешние сетевые адреса, а также вывод данных на печать.  Рис. 38. Типовая архитектура систем активного мониторинга рабочих станций пользователей Примерами коммерческих программных продуктов, которые могут быть отнесены к классу систем активного мониторинга, являются - система управления политикой безопасности «Урядник» (www.rnt.ru), система разграничения доступа «DeviceLock» (www.devicelock.ru) и система мониторинга «InfoWatch» (www.infowatch.ru). Преимуществом использования систем мониторинга является возможность создания виртуальной изолированной среды обработки конфиденциальной информации без физического выделения отдельной АС для работы с данными ограниченного доступа. Кроме того, системы этого типа позволяют программно ограничить вывод информации на внешние носители, что избавляет от необходимости физического удаления из компьютеров устройств записи информации, а также опечатывания портов и системных блоков. Однако, применение систем активного мониторинга влечёт за собой установку дополнительного ПО на каждую рабочую станцию, что потенциально может привести к увеличению сложности администрирования АС, а также к возможным конфликтам в работе программ системы. Выделенный сегмент терминального доступа к конфиденциальной информации. Ещё один способ защиты от утечки конфиденциальной информации заключается в организации доступа к конфиденциальной информации АС через промежуточные терминальные серверы. При такой схеме доступа пользователь сначала подключается к терминальному серверу, на котором установлены все приложения, необходимые для работы с конфиденциальной информацией. После этого пользователь в терминальной сессии запускает эти приложения и начинает работать с ними так, как будто они установлены на его рабочей станции (рис. 39).  Рис. 39. Схема установки терминального сервера доступа к конфиденциальным данным В процессе работы в терминальной сессии пользователю отсылается только графическое изображение рабочей области экрана, в то время как вся конфиденциальная информация, с которой он работает, сохраняется лишь на терминальном сервере. Один такой терминальный сервер, в зависимости от аппаратной и программной конфигурации, может одновременно обслуживать сотни пользователей. Примерами терминальных серверов являются продукты Microsoft Terminal Services (www.microsoft.com) и Citrix MetaFrame (www.citrix.com). Практическое использование технического решения на основе терминального сервера позволяет обеспечить защиту от несанкционированного копирования конфиденциальной информации на внешние носители за счёт того, что вся информация хранится не на рабочих станциях, а на терминальном сервере. Аналогичным образом обеспечивается защита и от несанкционированного вывода документов на печать. Распечатать документ пользователь может только при помощи принтера, установленного в сегменте терминального доступа. При этом все документы, выводимые на этот принтер, могут регистрироваться в установленном порядке. Использование терминального сервера позволяет также обеспечить защиту от несанкционированной передачи конфиденциальной информации по сети на внешние серверы вне пределов контролируемой территории предприятия. Достигается это путём фильтрации всех пакетов данных, направленных вовне сегмента терминального доступа, за исключением тех пакетов, которые обеспечивают передачу графического изображения рабочей области экрана на станции пользователей. Такая фильтрация может быть реализована при помощи межсетевого экрана, установленного в точке сопряжения сегмента терминального доступа с остальной частью АС. В этом случае все попытки установить соединения с терминального сервера на узлы сети Интернет будут заблокированы. При этом сама рабочая станция может иметь беспрепятственный доступ к Интернет-ресурсам. Для обмена информацией между пользователями, работающими в терминальных сессиях, может использоваться выделенный файловый сервер, расположенный в терминальном сегменте доступа. Вопрос 17. Средства контентного анализа исходящих пакетов данных. Средства контентного анализа обеспечивают возможность обработки сетевого трафика, отправляемого за пределы контролируемой территории с целью выявления возможной утечки конфиденциальной информации. Используются они, как правило, для анализа исходящего почтового и web-трафика, отправляемого в сеть Интернет. Примерами средств контентного анализа этого типа являются системы «Дозор-Джет» (www.jetinfo.ru), «Mail Sweeper» (http://www.infosec.ru) и «InfoWatch Web Monitor» (www.infowatch.com). Такие средства защиты устанавливаются в разрыв канала связи между сетью Интернет и АС предприятия, таким образом, чтобы через них проходили все исходящие пакеты данных (рис. 40).  Рис. 40. Схема установки средств контентного анализа в АС В процессе анализа исходящих сообщений последние разбиваются на служебные поля, которые обрабатываются по критериям, заданным администратором безопасности. Так, например, средства контентного анализа позволяют блокировать пакеты данных, которые содержат такие ключевые слова, как – «секретно», «конфиденциально» и др. Эти средства также предоставляют возможность фильтровать сообщения, которые направляются на внешние адреса, не входящие в систему корпоративного электронного документооборота. Преимуществом систем защиты данного типа является возможность мониторинга и накладывания ограничений, как на входящий, так и исходящий поток трафика. Однако, эти системы не позволяют гарантировать стопроцентное выявление сообщений, содержащих конфиденциальную информацию. В частности, если нарушитель перед отправкой сообщения зашифрует его или замаскирует под видом графического или музыкального файла при помощи методов стеганографии, то средства контентного анализа в этом случае окажутся практически бессильными. Средства криптографической защиты конфиденциальной информации. Для защиты от утечки информации могут использоваться и криптографические средства, обеспечивающие шифрование конфиденциальных данных, хранящихся на жёстких дисках или других носителях. При этом ключ, необходимый для декодирования зашифрованной информации, должен храниться отдельно от данных. Как правило, он располагается на внешнем отчуждаемом носителе, таком как дискета, ключ Touch Memory или USB-носитель. В случае, если нарушителю и удастся украсть носитель с конфиденциальной информацией, он не сможет её расшифровать, не имея соответствующего ключа. Рассмотренный вариант криптографической защиты не позволяет заблокировать другие каналы утечки конфиденциальной информации, особенно если они совершаются пользователем после того, как он получил доступ к данным. С учётом этого недостатка компанией Microsoft была разработана технология управления правами доступа RMS (Windows Rights Management Services) на основе операционной системы Windows Server 2003. Согласно этой технологии вся конфиденциальная информация хранится и передаётся в зашифрованном виде, а её дешифрование возможно только на тех компьютерах и теми пользователями, которые имеют на это права. Вместе с конфиденциальными данными также передаётся специальный XML-файл, содержащий категории пользователей, которым разрешён доступ к информации, а также список тех действий, которые эти пользователи могут выполнять. Так, например, при помощи такого XML-файла, можно запретить пользователю копировать конфиденциальную информацию на внешние носители или выводить её на печать. В этом случае, даже если пользователь скопирует информацию на внешний носитель, она останется в зашифрованном виде и он не сможет получить к ней доступ на другом компьютере. Кроме того, собственник информации может определить временной период, в течение которого пользователь сможет иметь доступ к информации. По истечении этого периода доступ пользователя автоматически блокируется. Управление криптографическими ключами, при помощи которых возможна расшифровка конфиденциальных данных, осуществляется RMS-серверами, установленными в АС. Необходимо отметить, что для использования технологии RMS на рабочих станциях АС должно быть установлено клиентское ПО с интегрированной поддержкой этой технологии. Так, например, компания Microsoft встроила функции RMS в собственные клиентские программные продукты – Microsoft Office 2003 и Internet Explorer. Технология RMS является открытой и может быть интегрирована в любые программные продукты на основе набора инструментальных средств разработки RMS SDK. Ниже приводится обобщённый алгоритм использования технология RMS для формирования конфиденциальной информации пользователем «А» и последующего получения к ней доступа пользователем «Б» (рис. 41): На первом этапе пользователь «А» загружает с RMS-сервера открытый ключ, который в последствии будет использоваться для шифрования конфиденциальной информации. Далее пользователь «А» формирует документ с конфиденциальной информацией при помощи одного из приложений, поддерживающих функции RMS (например, при помощи Microsoft Word 2003). После этого пользователь составляет список субъектов, имеющих права доступа к документу, а также операции, которые они могут выполнять. Эта служебная информация записывается приложением в XML-файл, составленный на основе расширенного языка разметки прав доступа – eXtensible rights Markup Language (XrML). На третьем этапе приложение пользователя «А» зашифровывает документ с конфиденциальной информацией при помощи случайным образом сгенерированного симметричного сеансового ключа, который в свою очередь зашифровывается на основе открытого ключа RMS-сервера. С учётом свойств асимметричной криптографии расшифровать этот документ сможет только RMS-сервер, поскольку только он располагает соответствующим секретным ключом. Зашифрованный сеансовый ключ также добавляется к XML-файлу, связанному с документом. Пользователь отправляет получателю «Б» зашифрованный документ вместе с XML-файлом, содержащим служебную информацию. После получения документа пользователь «Б» открывает его при помощи приложения с функциями RMS. Поскольку адресат «Б» не обладает ключом, необходимым для его расшифровки, приложение отправляет запрос к RMS-серверу, в который включается XML-файл и сертификат открытого ключа пользователя «Б». Получив запрос, RMS-сервер проверяет права доступа пользователя «Б» к документу в соответствии с информацией, содержащейся в XML-файле. Если пользователю доступ разрешён, то тогда RMS-сервер извлекает из XML-файла зашифрованный сеансовый ключ, дешифрует его на основе своего секретного ключа и заново зашифровывает ключ на основе открытого ключа пользователя «Б». Использование открытого ключа пользователя позволяет гарантировать, что только он сможет расшифровать ключ. На восьмом этапе RMS-сервер отправляет пользователю «Б» новый XML-файл, содержащий зашифрованный сеансовый ключ, полученный на предыдущем шаге. На последнем этапе приложение пользователя «Б» расшифровывает сеансовый ключ на основе своего закрытого ключа и использует его для открытия документа с конфиденциальной информацией. При этом приложение ограничивает возможные действия пользователя только теми операциями, которые перечислены в XML-файле, сформированном пользователем «А».  Рис. 41. Схема взаимодействия узлов на основе технологии RMS В настоящее время технология RMS является одним из наиболее перспективных способов защиты конфиденциальной информации. В качестве недостатка этой технологии необходимо отметить тот факт, что она может быть реализована лишь в рамках платформы Microsoft Windows и только на основе тех приложений, в которых используются функции RMS SDK. В настоящее время одной из наиболее актуальных проблем в области информационной безопасности является проблема защиты от утечки конфиденциальной информации. Технические варианты решения данной проблемы, рассмотренные в статье, могут быть сгруппированы в два типа. Первый тип предполагает изменение топологии защищаемой АС путём создания изолированной системы обработки конфиденциальной информации, либо выделения в составе АС сегмента терминального доступа к конфиденциальным данным. Второй вариант технических решений заключается в применении различных средств защиты АС, включая средства активного мониторинга, контентного анализа, а также средства криптографической защиты информации. Результаты анализа этих двух типов технических решений показали, что каждое из них характеризуется своими недостатками и преимуществами. Выбор конкретного средства защиты зависит от множества факторов, включая особенности топологии защищаемой АС, тип прикладного и общесистемного ПО, установленного в системе, количество пользователей, работающих с конфиденциальной информацией и многих других. При этом необходимо подчеркнуть, что наибольшая эффективность может быть получена при комплексном подходе, предусматривающим применение как организационных, так и технических мер защиты информационных ресурсов от утечки. |