Вопросы для подготовки к экзамену Функциональноструктурная организация информационных систем на архитектуре клиентсервер

Скачать 443.22 Kb. Скачать 443.22 Kb.

|

|

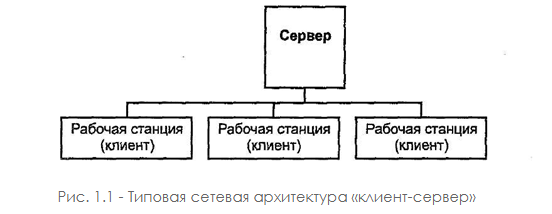

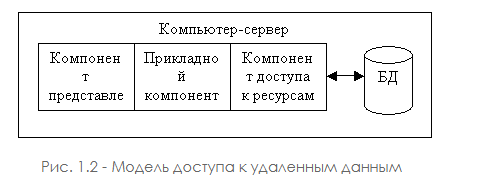

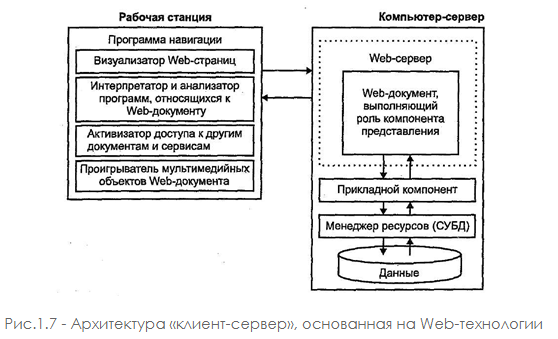

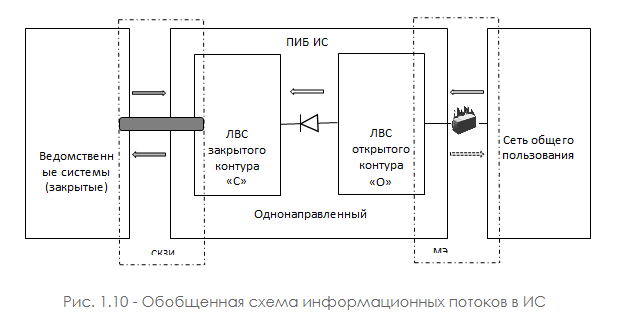

Вопросы для подготовки к экзамену 1. Функционально-структурная организация информационных систем на архитектуре «клиент-сервер» Ответ: Эволюция архитектур информационных систем Компьютеры, предоставляющие те или иные общие ресурсы, были названы серверами, а компьютеры, использующие общие ресурсы, - клиентами. Соответственно архитектуру таких распределенных вычислительных систем стали называть архитектурой «клиент-сервер» (рис. 1.1). Персональные компьютеры, исполняющие роль клиентов, называют еще рабочими станциями сети.  Конкретный сервер характеризуется видом ресурса, которым он владеет. Так, если ресурсом является только база данных, то речь идет о сервере базы данных, назначение которого - обслуживать запросы клиентов, связанные с обработкой данных; если ресурс - это файловая система, то говорят о файловом сервере, или файл-сервере. Традиционные архитектурные решения ИС основаны на использовании выделенных файл-серверов или серверов баз данных. Особенностью серверов баз данных заключается в их способности выполнять специальные запросы к данным. Язык запросов устроен таким образом, что одна команда этого языка может заключать в себе множество элементарных операций над данными. Это позволяет значительно снизить сетевой трафик, а для увеличения производительности информационной системы требуется увеличения производительности только сервера баз данных. Кроме этого современные сервера баз данных позволяют хранить на стороне сервера программные модули (хранимые процедуры, триггеры и др.), которые по команде со стороны пользователя (клиента) могут быть запущены на выполнение. В результате, появляется реальная возможность выполнять на стороне сервера не только обработку данных, но и другие действия. Различают несколько моделей архитектуры «клиент-сервер», каждая из которых отражает соответствующее распределение компонентов программного обеспечения между компьютерами сети. Распределяемые программные компоненты выделяют по функциональному признаку. Функции любого программного приложения могут быть разделены на три группы: функции ввода и отображения данных; прикладные функции, характерные для предметной области приложения; функции накопления информации и управления данными (базами данных, файлами). Соответственно любое программное приложение можно представить как структуру из трех компонентов: компонент представления (presentation), реализующий интерфейс с пользователем; прикладной компонент (business application), обеспечивающий выполнение прикладных функций; компонент доступа к информационным ресурсам (resource access) или менеджер ресурсов (resource manager), выполняющий накопление информации и управление данными. Распределяемые программные компоненты выделяют по функциональному признаку. В архитектуре "клиент/сервер" функции приложения распределены между двумя (или более) компьютерами. В соответствии с тем, каким образом это сделано, выделяются три модели архитектуры "клиент/сервер": Модель доступа к удаленным данным (на сервере расположены только данные); Модель сервера управления данными (кроме данных на сервере расположен менеджер информационных ресурсов, например система управления базой данных) - Remote Data Access - RDA; Модель комплексного сервера (на сервере сконцентрированы как данные и менеджер ресурсов, так и прикладной компонент) - DataBase Server - DBS; Модель трехзвенной архитектуры «клиент-сервер» (на одном сервере расположен прикладной компонент, а на другом данные и менеджер ресурсов) - Application Server - AS. 1.1.1. Модель доступа к удаленным данным В архитектуре модели доступа к удаленным данным (рис. 1.2) функции всех трех групп совмещены на компьютере-сервере (хосте). Компьютер-клиент в данной архитектуре отсутствует в принципе, а ввод и отображение данных производятся через терминал или компьютер в режиме эмуляции терминала.  Модель доступа к удаленным данным не обеспечивает высокую производительность, так как вся информация обрабатывается на рабочих станциях, а файлы, содержащие эту информацию, для обработки должны быть переданы по сети с сервера. Преимуществами данной архитектуры являются: Простота разработки приложений. Удобство администрирования и обновления ПО, т. к. все части прикладной системы размещаются на одном компьютере. Низкий трафик, создаваемый в сети, т.к. по сети пересылаются только данные, вводимые пользователем, и данные, отображаемые на экране. Благодаря этому возможна работа по низкоскоростным линиям. Низкая стоимость оборудования рабочих мест. На рабочих местах можно использовать терминалы или дешевые компьютеры с невысокими характеристиками в режиме эмуляции терминала. К недостаткам можно отнести: Высокие требования ко времени отклика в сети. Несмотря на небольшой объем данных, пересылаемых по сети, время отклика является критичным, т.к. каждый символ, введенный пользователем на терминале, должен быть передан на сервер, обработан приложением и возвращен обратно для вывода на экран терминала. Высокие требования к характеристикам компьютера-сервера, т.к. все пользователи разделяют его ресурсы. Невозможность распределения нагрузки между несколькими компьютерами. Невозможность использования графического интерфейса. Также к архитектуре «клиент-сервер» относятся: (Модель сервера управления данными, модель комплексного сервера и модель трехзвенной архитектуры «клиент-сервер») 2. Функционально-структурная организация информационных систем на WEB-архитектуре Ответ: Архитектура «клиент-сервер», основанная на Web-технологии Многие недостатки, присущие компьютерным сетям с классической архитектурой «клиент-сервер», отсутствуют в вычислительных системах новой архитектуры, которые сконцентрировали и объединили в себе лучшие качества централизованных систем и классических систем «клиент-сервер». Новая архитектура компьютерных сетей была названа интранет-архитектура. Ее часто называют также Web-архитектурой, или архитектурой «клиент-сервер», основанной на Web-технологии. Эта архитектура явилась итогом многолетних исследований и разработок в области приложения глобальных сетевых технологий Интернет к локальным сетям. Появление в 1993 г. архитектуры интранет относят к началу третьего этапа эволюции вычислительных систем. Основной особенностью архитектуры интранет является возвращение к серверам ряда функций, которые были вынесены за пределы центральной ЭВМ на втором этапе эволюции вычислительных систем. Базисом новой архитектуры является Web-технология, пришедшая из Интернета. В соответствии с Web-технологией на сервере размещаются так называемые Web-документы, которые визуализируются и интерпретируются программой навигации, функционирующей на рабочей станции (рис. 1.7). Программу навигации называют еще Web-навигатором, или Web-браузером. Логически Web-документ представляет собой гипермедийный документ, объединяющий ссылками различные Web-страницы, каждая из которых может содержать ссылки и на другие объекты. Физически Web-документ представляет собой текстовый файл специального формата, содержащий ссылки на другие объекты и Web-документы, расположенные в любом узле сети. Web-документ реально включает только одну Web-страницу, но логически может объединять любое количество таких страниц, принадлежащих различным Web-документам.  Web-страница, являясь информационным аналогом страницы бумажного носителя, может включать как текст, так и рисунки. Но, в отличие от бумажной страницы, Web-страница может быть связана с компьютерными программами и содержать ссылки на другие объекты. Программа, связанная с Web-страницей, начинает автоматически выполняться при переходе по соответствующей ссылке или открытии Web-страницы. Любые ссылки, включенные в Web-страницу, выделяются другим цветом и/или подчеркиванием. Для перехода по ссылке достаточно щелкнуть по ней мышью. Получаемая таким образом система гиперссылок основана на том, что некоторые выделенные участки одного документа, которыми могут быть части текста и рисунки, выступают в качестве ссылок на другие логически связанные с ними объекты. При этом объекты, на которые делаются ссылки, могут находиться на любом компьютере сети. В Web-страницу могут быть включены ссылки на следующие объекты: другую часть Web-документа; другой Web-документ или документ другого формата (например, документ Word или Excel), который может размещаться на любом компьютере сети; мультимедийный объект - рисунок, звук, видео; программу, которая при переходе на нее по ссылке будет выполняться на сервере; программу, которая при переходе на нее по ссылке будет передана с сервера на рабочую станцию для интерпретации или запуска на выполнение навигатором; любой другой сервис - электронную почту, копирование файлов с другого компьютера сети, поиск информации и т.д. Из раскрытого понятия Web-документа становится ясно, что программа навигации, выполняемая на рабочей станции, может не только визуализировать Web-страницы и выполнять переходы к другим объектам, но и активизировать программы на сервере, а также интерпретировать и запускать на выполнение программы, относящиеся к Web-документу, для исполнения на рабочей станции. Передачу с сервера на рабочую станцию документов и других объектов по запросам, поступающим от навигатора, обеспечивает функционирующая на сервере программа, называемая Web-сервером. Когда Web-навигатору необходимо получить документы или другие объекты от Web-сервера, он отправляет серверу соответствующий запрос. При достаточных правах доступа между сервером и навигатором устанавливается логическое соединение. Далее сервер обрабатывает запрос, передает Web-навигатору результаты обработки, например требуемый Web-документ, и разрывает установленное соединение. Web-сервер выступает в качестве информационного концентратора, который доставляет информацию из разных источников, а потом однородным образом предоставляет ее пользователю. Навигатор, снабженный универсальным и естественным интерфейсом с человеком, позволяет последнему легко просматривать информацию вне зависимости от ее формата. Таким образом, в рамках Web-документа может быть выполнена интеграция данных и программных объектов различных типов, расположенных в совершенно разных узлах компьютерной сети. Это позволяет рассредоточивать информацию в соответствии с естественным порядком ее создания и потребления, а также осуществлять единообразный доступ. Приставка Web здесь, а также в названии самой технологии (англ. web - паутина), как раз и отражает тот факт, что работа пользователя осуществляется на основе перехода по ссылкам, которые как нити паутины связывают разнотипные объекты, распределенные по узлам компьютерной сети. Web-документы, помимо связывания распределенных и разнотипных данных, позволяют рассматривать информацию с нужной степенью детализации, что существенно упрощает анализ больших объемов информации. Можно сосредоточить внимание на главном, а затем изучить выбранный материал в подробностях. Можно эффективно реализовать многомодельный подход представления материала, создавая различные «взгляды» на требуемую предметную область, отражающие точки зрения той или иной группы сотрудников организации. Компьютер-клиент, на котором должна выполняться программа навигации, может быть полностью стандартизован. В такой компьютер помимо процессора, основной памяти и монитора достаточно включить небольшой участок внешней памяти, необходимый для хранения и работы программы навигации, а также устройство сопряжения с линией связи. Кроме того, программу навигации можно реализовать аппаратно в специализированном процессоре. Исходя из изложенного выше можно выделить следующие отличительные черты интранет-архитектуры: на сервере порождается конечная информация, предназначенная для представления пользователю программой навигации, а не полуфабрикат, как в системах с классической архитектурой «клиент-сервер»; все информационные ресурсы, а также прикладная система сконцентрированы на сервере; для обмена данными между клиентами и сервером используются протоколы открытого стандарта TCP/IP, применяемые в Интернете; облегчено централизованное управление не только сервером, но и компьютерами-клиентами, так как они стандартизованы с точки зрения программного обеспечения (на каждой рабочей станции достаточно наличия стандартной программы навигации); на рабочих станциях помимо своих программ могут выполняться программы с других компьютеров сети. Предполагается, что перечисленные особенности, за исключением последней, способствуют решению проблемы информационно-компьютерной безопасности. Концентрация на сервере информации и прикладной системы существенно упрощает построение и администрирование системы безопасности. Использование для обмена данными между компьютерами сети протоколов открытого стандарта TCP/IP приводит к унификации всех способов взаимодействия между рабочими станциями и сервером. Решение по безопасности взаимодействия для одного компьютера и будет стандартным для всех. Отметим, что важным плюсом использования серверов баз данных является возможность встроить развитую систему безопасности сервера в систему безопасности информационной системы. В частности сервера баз данных позволяют четко разграничить доступ различных пользователей к объектам БД, журналировать все действия производимые пользователем, интегрировать систему безопасности ИС с системой безопасности компьютерной сети и т.д. 3. Структура построения политика информационной безопасности объекта защиты. Ответ: Политика информационной безопасности объекта защиты. В основе безопасности организации и в первую очередь безопасности ее ИС лежит политика информационной безопасности (далее – «ПИБ» ИС). В широком смысле политика безопасности определяется как система документированных управленческих решений по обеспечению информационной безопасности ИС организации. В узком — как локальный нормативный документ, определяющий требования безопасности, систему мер либо порядок действий, а также ответственность сотрудников и механизмы контроля для определенной области обеспечения информационной безопасности. Под политикой информационной безопасности ИС понимается формальная спецификация правил и рекомендаций, требований и руководящих принципов в области ИБ, которыми руководствуются хозяйствующие субъекты организации в своей деятельности и на основе которых пользователи ИС используют, накапливают и распоряжаются информационными ресурсами и технологическими ценностями. ПИБ ИС организации является основополагающим документом, определяющим систему приоритетов, принципов и методов достижения целей обеспечения защищенности активов ИС организации в условиях наличия угроз. Основные этапы построения политики информационной безопасности ИС включают в себя: описание объекта защиты; определение основных приоритетов информационной безопасности; проведение анализа рисков. Формирование перечня критичных ресурсов, нуждающихся в защите, по результатам проведения анализа рисков. Данный перечень должен включать в себя описание физических, программных и информационных ресурсов с определением стоимости ресурсов и степени их критичности для предприятия. определение модели нарушителя, которая включает определение вероятностей угроз и способов их осуществления, а также оценку возможного ущерба; определение модели угроз информационной безопасности и оценку рисков, связанных с их осуществлением, формируемую на основе перечня критичных ресурсов и модели нарушителя; определение перечня требований информационной безопасности ИС, определяемых по результатам анализа рисков; разработка комплекса организационных и программно-технических мер по реализации требований ИБ ИС и построению подсистемы информационной безопасности (ПИБ) ИС; разработка организационно-технической схемы контроля состояния информационной безопасности ИС. Формирование требований к ИБ ИС организации, позволяющих уменьшить риски информационной безопасности до приемлемой величины, является одним из заключительных этапов построения Политики. Указанные требования лежат в основе построения ПИБ ИС организации, которая является неотъемлемым элементом системы управления ИС и реализует цели и задачи ее политики ИБ. Требования политики ИБ ИС организации обеспечиваются на основе согласованного комплекса мер и средств, реализуемых ПИБ, в том числе: административных и организационно-технических норм и регламентов, механизмов защиты, программно-технических средств защиты, а также регулярного электронного мониторинга ее состояния. Для обеспечения поддержки и эффективного использования механизмов защиты ПИБ ИС организации должна содержать функцию управления защитой. Управление защитой осуществляется для обеспечения контроля функционирования средств и механизмов защиты, а также для контроля состояния ИБ ИС в целом. 4. Описание объекта защиты. Определение основных приоритетов информационной безопасности. Ответ: Описание объекта защиты. Информационная система организации представляет собой совокупность территориально разнесенных объектов, информационный обмен между которыми осуществляется посредством использования открытых каналов связи, предоставленных сторонними операторами электросвязи. ИС предназначена для обеспечения работоспособности информационной инфраструктуры организации, предоставления сотрудникам структурных подразделений различных видов информационных сервисов, автоматизации финансовой и производственной деятельности, а также бизнес-процессов. Перечислим основные особенности распределенной ИС: территориальная разнесенность компонентов системы и наличие интенсивного обмена информацией между ними; широкий спектр используемых способов представления, хранения и передачи информации; интеграция данных различного назначения, принадлежащих различным субъектам, в рамках единых баз данных и, наоборот, размещение необходимых некоторым субъектам данных в различных удаленных узлах сети; абстрагирование владельцев данных от физических структур и места размещения данных; использование режимов распределенной обработки данных; участие в процессе автоматизированной обработки информации большого количества пользователей и персонала различных категорий; непосредственный и одновременный доступ к ресурсам (в том числе и информационным) большого числа пользователей (субъектов) различных категорий; высокая степень разнородности используемых средств вычислительной техники и связи, а также их программного обеспечения. Современные ИС строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации. В «закрытом» контуре, который может иметь различные классы защищенности, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре - открытая информация. При этом сертифицированными средствами однонаправленной передачи информации обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый». Типовая схема организации взаимодействия контуров ИС приведена на рис. 1.10. Вешнее взаимодействие ИС с корпоративными системами осуществляется через «закрытый» контур с применением сертифицированных средств криптографической защиты информации (СКЗИ) с шифрованием информации, а с другими системами – через «открытый» контур с применением сертифицированных межсетевых экранов (МЭ). В качестве базового сетевого протокола используется IP-протокол  В общем случае корпоративная ИС организации на технологии «клиент-сервер» включает в себя следующие функциональные компоненты: сервера СУБД и файл-сервера, осуществляющие обработку и хранение информации; автоматизированные рабочие места (АРМ) пользователей ИС; корпоративная мультисервисная сеть связи на основе IP-QoS технологий, включающая в себя локальную вычислительную сеть (ЛВС) и WAN-компоненту, обеспечивающую связь территориально удаленных ЛВС организации. В корпоративную сеть входят структурированные кабельные системы (СКС), на базе которых строятся ЛВС, сетевое оборудование (концентраторы, коммутаторы, маршрутизаторы, мультиплексоры, межсетевые экраны и т. д.) и внешние каналы связи. В ИС организации хранятся и обрабатываются различные виды открытой и служебной конфиденциальной информации. К конфиденциальной и служебной информации, циркулирующей в ИС, относятся: персональные данные сотрудников организации и партнеров, хранимые в БД и передаваемые по сети; сообщения электронной почты и информация БД, содержащие служебные сведения, информацию о деятельности организации и т.п.; конструкторская и технологическая документация, перспективные планы развития, модернизации производства, реализации продукции и другие сведения, составляющие научно-техническую и технологическую информацию, связанную с деятельностью организации; финансовая документация, бухгалтерская отчетность, аналитические материалы исследований о конкурентах и эффективности работы на финансовых рынках; другие сведения, составляющие деловую информацию о внутренней деятельности организации. К строго конфиденциальной информации, которая потенциально может циркулировать в ИС, относятся сведения стратегического характера, разглашение которых может привести к срыву выполнения функций организации, прямо влияющих на его жизнедеятельность и развитие, нанести невосполнимый ущерб деятельности и престижу организации, сорвать решение стратегических задач, проводимой ей политики и, в конечном счете, привести к ее краху. К категории открытой относится вся прочая информация, не относящаяся к конфиденциальной. 5. Анализ рисков. Формирование перечня критичных ресурсов. Ответ: Анализ рисков в ИС Анализ рисков — это то, с чего должно начинаться построение политики ИБ ИС. Он включает в себя мероприятия по обследованию безопасности ИС, целью которых является определение того, какие активы ИС и от каких угроз надо защищать, а также в какой степени те или иные активы нуждаются в защите. В процессе анализа рисков проводятся следующие работы: идентификация всех активов в рамках выбранной области деятельности; определение ценности идентифицированных активов; идентификация угроз и уязвимостей для идентифицированных активов; оценка рисков для возможных случаев успешной реализации угроз информационной безопасности в отношении идентифицированных активов; выбор критериев принятия рисков; подготовка плана обработки рисков. Необходимо идентифицировать только те активы, которые определяют функциональность ИС и существенны с точки зрения обеспечения безопасности. Важность (или стоимость) актива определяется величиной ущерба, наносимого в случае нарушения его конфиденциальности, целостности или доступности. В ходе оценки стоимости активов определяется величина возможного ущерба для каждой его категории при успешном осуществлении угрозы. Оценка уязвимостей активов ИС, обусловленных слабостями их защиты, предполагает определение вероятности успешного осуществления угроз безопасности. Под уровнем угрозы понимается вероятность ее осуществления. Оценка угроз включает в себя определение уязвимых мест системы; анализ вероятности угроз, направленных на использование этих уязвимых мест; оценка последствий успешной реализации каждой угрозы; оценка стоимости возможных мер противодействия; выбор оправданных механизмов защиты (возможно, с использованием стоимостного анализа). Таким образом, величина риска определяется на основе стоимости актива, уровня угрозы и величины уязвимости. С увеличением стоимости актива, уровня угрозы и величины уязвимости возрастает и величина риска. На основе оценки величины рисков определяются требования безопасности. Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину, т. е. дать им количественную оценку. Оценка рисков включает в себя: идентификация ключевых (критичных) активов ИС; определение важности тех или иных активов; идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз; вычисление рисков, связанных с осуществлением угроз безопасности. Определение набора адекватных контрмер осуществляется в ходе построения подсистемы ИБ ИС и управления рисками. Задача управления рисками включает выбор и обоснование выбора контрмер, позволяющих снизить величину рисков до приемлемого уровня. Управление рисками включает в себя оценку стоимости реализации контрмер, которая должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть тем больше, чем меньше вероятность причинения ущерба. Контрмеры могут способствовать уменьшению величины рисков различными способами: уменьшая вероятность осуществления угроз безопасности; ликвидируя уязвимости или уменьшая их величину; уменьшая величину возможного ущерба; выявляя атаки и другие нарушения безопасности; способствуя восстановлению ресурсов ИС, которым был нанесен ущерб. Таким образом, работы по анализу и управлению рисками, можно условно разделить на три последовательных этапа. Задачей первого этапа является ответ на вопрос: «Достаточно ли для защиты системы применения средств базового уровня, реализующих функции безопасности в порядке их приоритета, или необходимо проведение более детального анализа защищенности?». На втором этапе производится идентификация рисков и оценивается их величина. На третьем этапе решается вопрос о выборе адекватных контрмер. В процессе оценки защищенности информационной системы определяются угрозы, действующие на активы, а также уязвимости информационной системы, в которой обрабатываются активы и которые могут привести к реализации угроз. Угрозы и уязвимости рассматриваются только во взаимосвязи друг с другом (т.к. Инцидент - событие, указывающее на действительную, мнимую или вероятную реализацию угрозы, возникает в случае появления комплиментарной пары «угроза-уязвимость»). Уязвимость, через которую невозможно реализовать ни одну из угроз, не имеет смысла. Аналогично, угроза, которую невозможно реализовать ввиду отсутствия уязвимости, также неактуальна. 1.3.2. Перечни критичных ресурсов в ИС. 1.3.2.1. Категорирование ресурсов В ИС предприятия хранятся и обрабатываются различные виды открытой и служебной конфиденциальной информации. Прежде всего, следует определить, что является ценным активом компании с точки зрения информационной безопасности. Стандарт ISO 17799, подробно описывающий процедуры системы управления ИБ, выделяет следующие виды активов: информационные ресурсы (базы и файлы данных, контракты и соглашения, системная документация, научно-исследовательская информация, документация, обучающие материалы и пр.); программное обеспечение, материальные активы (компьютерное оборудование, средства телекоммуникаций и пр.); сервисы (поддерживающая инфраструктура); сотрудники компании, их квалификация и опыт, нематериальные ресурсы (репутация и имидж компании). Следует определить, нарушение информационной безопасности, каких активов может нанести ущерб компании. В этом случае актив будет считаться ценным, и его необходимо будет учитывать при анализе информационных рисков. Инвентаризация заключается в составлении перечня ценных активов компании. Как правило, данный процесс выполняют владельцы активов. Различаются следующие категории информационных ресурсов, подлежащих защите в предприятия: Информация, составляющая коммерческую тайну; Информация, составляющая служебную тайну; Персональные данные сотрудников; Конфиденциальная информация (включая коммерческую тайну, служебную тайну и персональные данные), принадлежащая третьей стороне; Данные, критичные для функционирования ИС и работы бизнес подразделений. Первые четыре категории информации представляют собой сведения ограниченного распространения, для которых в качестве основной угрозы безопасности рассматривается нарушение конфиденциальности информации путем раскрытия ее содержимого третьим лицам, не допущенным в установленном порядке к работе с этой информацией. К последней категории «критичных» данных, относятся информационные ресурсы предприятия, нарушение целостности или доступности которых может привести к сбоям функционирования ИС либо бизнес подразделений. В процессе категорирования активов необходимо оценить их критичность для бизнес-процессов компании или, другими словами, определить, какой ущерб понесет компания в случае нарушения информационной безопасности активов. Данный процесс вызывает наибольшую сложность, так как ценность активов определяется на основе экспертных оценок их владельцев. В процессе данного этапа часто проводятся обсуждения между консультантами по разработке системы управления и владельцами активов. Это помогает последним понять, каким образом следует определять ценность активов с точки зрения информационной безопасности (как правило, процесс определения критичности активов является для владельца новым и нетривиальным). Кроме этого, для владельцев активов разрабатываются различные методики оценки. В частности, такие методики могут содержать конкретные критерии (актуальные для данной компании), которые следует учитывать при оценке критичности. Оценка критичности активов выполняется по трем параметрам: конфиденциальности, целостности и доступности (следует оценить ущерб, который понесет компания при нарушении конфиденциальности, целостности или доступности активов). Оценку критичности активов можно выполнять в денежных единицах и в уровнях. Однако, учитывая тот факт, что для анализа информационных рисков необходимы значения в денежных единицах, в случае оценки критичности активов в уровнях, следует определить оценку каждого уровня в деньгах. Например, для базовой оценки рисков достаточно 3-уровневой шкалы оценки критичности - низкий, средний и высокий уровни. При выборе шкалы важно учитывать следующее: чем меньше количество уровней, тем ниже точность оценки; чем больше количество уровней, тем выше сложность оценки (то есть сложно определить разницу между, скажем, 7-м и 8-м уровнем 10-ти уровне вой шкалы). Следовательно, в этом вопросе нужно найти «золотую середину», чтобы и точность не очень пострадала, и сложность не превышала допустимых пределов. Кроме этого, следует иметь в виду, что для расчета информационных рисков достаточно примерных значений критичности активов: не обязательно оценивать их с точностью до денежной единицы. Однако денежное выражение критичности все равно необходимо. Рассмотрим подробнее принципы оценки критичности каждого указанного актива. Информационные активы (или виды информации) оцениваются с точки зрения нанесения компании ущерба от их раскрытия, модификации или недоступности в течение определенного времени. Программное обеспечение, материальные ресурсы и сервисы оцениваются, как правило, с точки зрения их доступности или работоспособности. То есть требуется определить, какой ущерб понесет компания при нарушении функционирования данных активов. Например, нарушение системы кондиционирования в течение трех суток приведет к отказу серверов компании, к ним будет нарушен доступ, и вследствие этого компания понесет убытки. Сотрудники компании с точки зрения конфиденциальности и целостности оцениваются, учитывая их доступ к информационным ресурсам с правами на чтение и на модификацию. Доступность сотрудников оценивается с точки зрения их отсутствия на рабочем месте. Другими словами, оценивается, какой ущерб понесет компания при отсутствии сотрудника в течение определенного периода времени. Здесь важно учесть опыт сотрудника, его квалификацию, выполнение им каких-либо специфических операций. Репутация компании оценивается в связи с информационными ресурсами: какой ущерб репутации компании будет нанесен в случае нарушения безопасности информации компании. Заметим, что процесс категорирования активов должен подчиняться четким документированным процедурам компании. Аудиторам сертификационного органа будет недостаточно формального документа, отражающего результаты категорирования. От владельцев активов требуется, чтобы они могли объяснить, какие методики они использовали при оценке, на основании каких данных были получены результаты оценки. 6. Определение основных приоритетов информационной безопасности в инфокоммуникационной системе Ответ: Определение основных приоритетов информационной безопасности ИС 1.2.3.1. Базовые услуги безопасности Стандарт ГОСТ Р ИСО 7498-2-99 определяет пять базовых услуг для обеспечения безопасности (защиты) компьютерных систем и сетей: конфиденциальность (Confidentiality), аутентификация (Authentication), целостность (Integrity), Контроль доступа (Access Control), причастность Nonrepudiation), входящие в архитектуру защиты ЭМ, и механизмы, обеспечивающие функционирование этих услуг. Для всех этих услуг определены также варианты, как например, для коммуникаций с установлением соединения и без установления соединения, или обеспечения безопасности на уровнях коммуникации, пакетов или отдельных полей. Этот набор услуг не является единственно возможным, однако он является общепринятым. В данном разделе описаны услуги и варианты их реализации, а также их соотношение между собой и к модели ВОС. Конфиденциальность В стандарте ГОСТ Р ИСО 7498-2-99 конфиденциальность определена как "свойство, которое гарантирует, что информация не может быть доступна или раскрыта для неавторизованных (неуполномоченных) личностей, обьектов или процессов". Вопросам обеспечения конфиденциальности уделяется наибольшее внимание в системах, где раскрытие информации возможно во многих точках по пути передачи. Для этой услуги определяется четыре версии: для систем с установлением связи; для систем без установления связи; защита отдельных информационных полей; защита от контроля трафика. Первые две версии относятся к соответствующим протоколам с установлением или без установления связи. Конфиденциальность с установлением связи может быть обеспечена на любом уровне, кроме Сеансового или Представительного. Это согласуется с моделью ВОС, где коммуникационные услуги предлагаются на всех уровнях. Конфиденциальность без установления связи может реализовываться на всех уровнях, кроме Физического, Сеансового и Представительного, причем Физический уровень исключен потому, что он по своей природе требует установления связи. Третья версия конфиденциальных услуг, предназначенных для защиты отдельных информационных полей, используется для обеих типов сетей (с установлением связи и без) и требует, чтобы только отдельные поля в пакетах были защищены. Эта услуга предлагается только для Прикладного уровня, где необходимое поле может иметь другой способ кодирования, чем обеспечивает стандартный протокол. Защита от контроля трафика должна предотвращать возмождность анализа и контроля трафика. Это достигается за счет кодирования информации об источнике-назначении, количестве передаваемых данных и частоты передачи. Эти внешние характеристики могут быть доступны для злоумышленника, даже если пользовательские данные будут защищены. Например, легко различить трафик Telnet и FTP в зависимости от размера пакетов, даже если информация о порте сервиса и данных выше уровня IP будут защищены. Наиболее легко данная услуга реализуется на физическом уровне, но отдельные компоненты данной услуги могут предлагаться и на Сетевом и Прикладном уровнях. Аутентификация В стандарте ГОСТ Р ИСО 7498-2-99 определяется два типа услуг аутентификации: достоверность происхождения (источника) данных и достоверность собственно источника соединения или объекта коммуникации (peer-entity). Достоверность источника данных предполагает подтверждение того, что "источник полученных данных именно тот, который указан или обьявлен". Эта услуга существенна для коммуникации без установления связи, при которой каждый пакет является независимым от других, и единственное, что может быть гарантировано с точки зрения аутентификации - это то, что источник пакета именно тот, который указан в заголовке пакета. Эта услуга очень близка к обеспечению целостности данных в сетях без установления связи, когда установление подлинности источника не очень существенно, если нарушена целостность данных. В системах с установлением связи, аутентификация объекта коммуникаций является необходимой функцией, определенной как "подтверждение того, что объект коммуникации при соединении именно тот который объявлен". Эта форма аутентификации подразумевает установление своевременности или фактора времени за счет включению идентификации объекта коммуникации для конкретного случая соединения, которые недостижимы при помощи простой проверки происхождения данных. Т.о., атака, использующая воспроизведение данных, связанных с другим сеансом связи, даже между теми же объектами коммуникации, может быть нарушена/предотвращена, благодаря использованию этой услуги. Обе формы аутентификации определены для Сетевого, Транспортного и Прикладного уровней, на которых реализуются протоколы с установлением связи и без установления связи. Целостность Согласно стандарта ГОСТ Р ИСО 7498-2-99 целостность имеет две базовые реализации: для сетей с установлением связи и без установления связи, каждая из которых может применяться для избранных групп информационных полей. Однако услуги защиты целостности в сетях с установлением связи могут дополнительно включать функции восстановления данных в случае, если нарушена их целостность. Таким образом, обеспечение целостности данных в сетях с установлением связи предполагает обнаружение "любой модификации, включения, удаления, или повторной передачи данных в последовательности (пакетов)". Использование услуг обеспечения целостности данных в сетях с установлением связи совместно с идентификацией объекта коммуникаций (peer-entity) позволяет достичь высокой степени защищенности. Эта услуга используется на уровнях Сетевом, Транспортном и Прикладном, при этом средства восстановления данных возможны только на двух верхних уровнях. Целостность в сетях без установления связи ориентирована на определение модификаций каждого пакета, без анализа большего обьема информации, например, сеанса или цикла передачи. Таким образом, эта услуга не предотвращает умышленное удаление, включение или повторную передачу пакетов и является естественным дополнением аутентификации источника данных. Эта услуга также доступна на уровнях Сетевом, Транспортном и Прикладном. Здесь также возможно применение протокола IEEE802.10 SDE для обеспечения целостности на уровне данных при коммуникации без установления связи. Контроль доступа В стандарте ГОСТ Р ИСО 7498-2-99 контроль доступа определен как "предотвращение неавторизованного использования ресурсов, включая предотвращение использования ресурсов недопустимым способом". Т.е. данная услуга не только обеспечивает доступ только авторизованных пользователей (и процессов), но и гарантирует только указанные права доступа для авторизованных пользователей. Таким образом эта услуга предотвращает неавторизованный доступ как "внутренних", так и "внешних" пользователей. Контроль доступа часто путается с аутентификацией и конфиденциальностью, но на самом деле эта услуга с предоставляет более широкие возможности. Услуга контроля доступа используется для установления политики контроля/ограничения доступа. Политика контроля доступа (или авторизации) согласно ГОСТ Р ИСО 7498-2-99 устанавливается в двух измерениях: критерии для принятия решения о доступе и средства, при помощи которых регулируется контроль. Два типа политики доступа в зависимости от используемых критериев принятия решения могут быть основаны на идентичности явлений и объектов (identity-based) или на правилах (последовательности) доступа (rule-based). Первый тип политики контроля доступа основан на использовании услуги аутентификации для проверки идентичности субъекта доступа (пользователя, процесса, промежуточной или конечной системы, или сети) прежде, чем предоставить им доступ к ресурсам. Форма идентичности зависит от различия и типа аутентификации для различных уровней, на которых эта услуга обеспечивается. Так, например, пользователь и процесс является объектом контроля доступа на Прикладном уровне, но не на Сетевом уровне. Политика, использующая регламентированные правила доступа, предполагает принятие решения о доступе на основе последовательности правил, которые соотносят аутентификацию с точностью. Например, правила могут быть выражены в терминах времени и даты доступа или "благонадежности", которую имеет данный пользователь. Услуга контроля доступа может использоваться на уровнях Сетевом, Транспортном и Прикладном. Причастность ("неотпирательство") Данная услуга относится только к Прикладному уровню и, обычно, широко не обсуждается. В стандарте ГОСТ Р ИСО 7498-2-99 причастность определяется, как "предотвращение возможности отказа одним из реальных участников коммуникаций от факта его полного или частичного участия в передаче данных". Две формы причастности определены: причастность к посылке сообщения и подтверждение (доказательство) получения сообщения. Первая форма данной услуги предоставляет получателю доказательства, что сообщение было послано источником и его целостность не нарушена, на случай отказа отправителя от этого факта. Вторая форма причастности предоставляет источнику доказательства того, что данные были получены получателем, в случае попыток последнего отказаться от этого факта. Обе формы являются более мощными по сравнению с аутентификацией происхождения данных. Отличием здесь является то, что получатель или отправитель данных может доказать третьей стороне факт посылки (получения) данных и невмешательства посторонних. Основными объектами реализации данных сервисов являются протоколы обмена данными, как например, Electronic Data Interchange. Доступность Доступность может быть определена как дополнительная услуга обеспечения защищенности сетей. Доступность, как одна из услуг обеспечения безопасности, может быть предметом атаки с целью сделать ресурсы или сервисы компьютерной системы недоступными (или сделать их "качество" неудовлетворительным) для пользователя. Доступность может быть характеристикой качества данного ресурса или услуги, или, частично, определяться услугой контроля доступа. Однако характер атак с целью ограничения доступа пользователя и средства борьбы с ними не относиться к собственно услугам и ресурсам или не обеспечиваются услугами контроля доступа. Поэтому целесообразно выделение отдельно услуги обеспечения доступности, который должен реализовываться специальными механизмами на Сетевом уровне (как например, возможность использования альтернативного пути при атаке на доступную полосу основного канала) или Прикладном уровне. Для реализации базовых услуг безопасности в сети могут применяться как специальные механизмы защиты («Шифрование», «Заполнение трафика», «Управление маршрутизацией», «Цифровая подпись», «Контроль доступа», «Обеспечение целостности», «Аутентификация», «Нотаризация»), так и общие механизмы защиты («Доверительная функциональность», «Метки безопасности», «Аудиторская проверка»), которые могут быть задействованы для усиления последних. На практике услуги безопасности должны быть включены в соответствующие уровни логической структуры сети для обеспечения требований ее политики ИБ. 7. Модель нарушителя в инфокоммуникационной системе в закрытом контуре ЛВС Ответ: Модель нарушителя в «закрытом» контуре В «закрытом» контуре модель нарушителя и угроз строится с учетом обеспечения следующей архитектуры приоритетов базовых услуг безопасности 1) конфиденциальность, 2) целостность и 3) доступность активов «закрытого» контура. Под нарушителем понимается человек или группа лиц, имеющая своей целью нанесение целью нанесения ущерба пользователям ИС в целом путем преодоления (нарушения) целевых функций, реализуемых подсистемой защиты информации «закрытого» контура ИС и нанесением удара на конфиденциальность, доступность и целостность «закрытого» контура. Нарушителем может быть как физическое лицо, так и некоторый процесс, выполняющийся на вычислительных средствах «закрытого» контура. Все физические лица, имеющие доступ к ресурсам ИС, могут быть отнесены к следующим категориям: |