Материал Аудит. воссоздание официальных звонков от банковских и других ivr (англ. Interactive Voice Response) систем 40, с. 175

Скачать 3.81 Mb. Скачать 3.81 Mb.

|

|

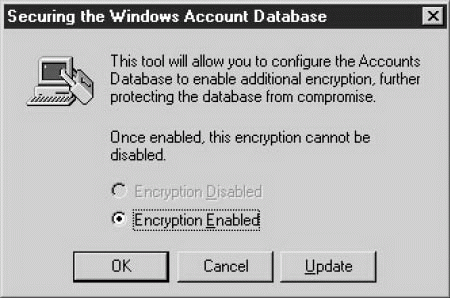

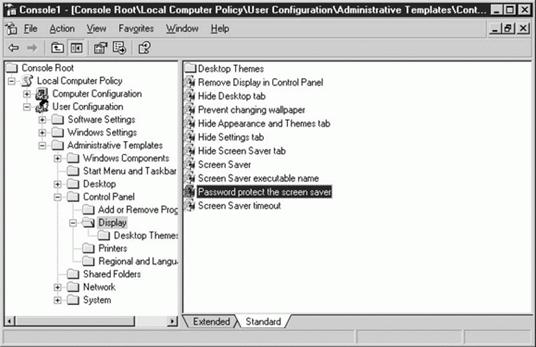

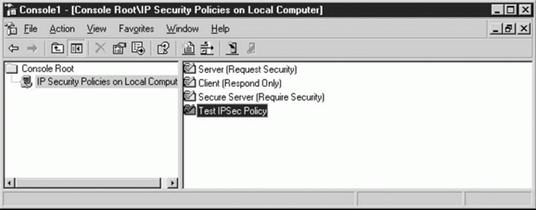

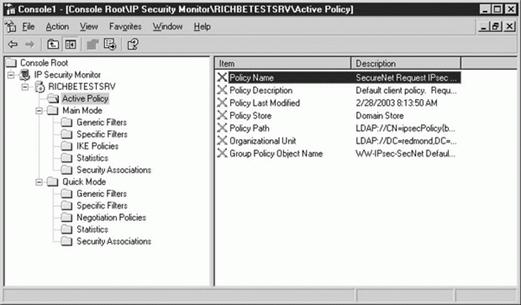

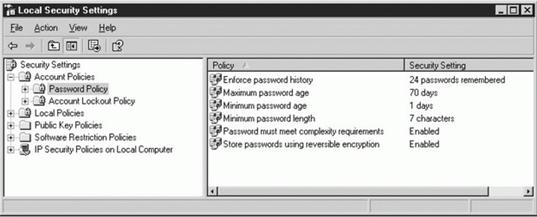

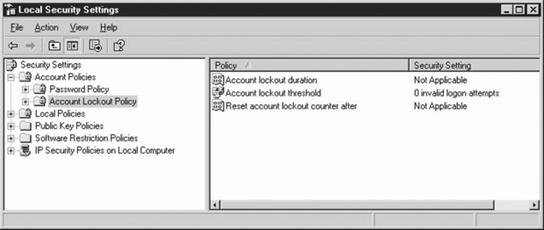

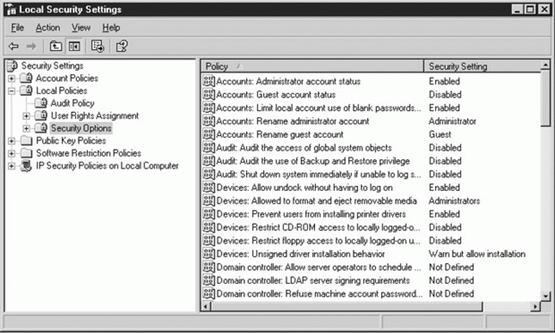

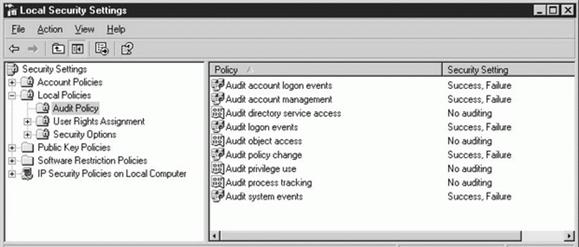

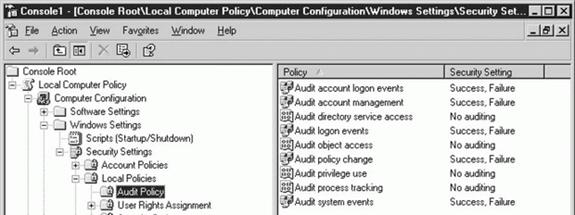

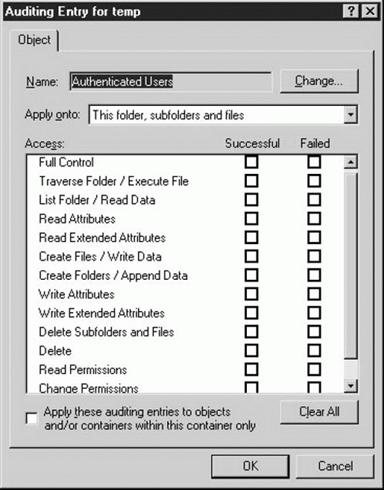

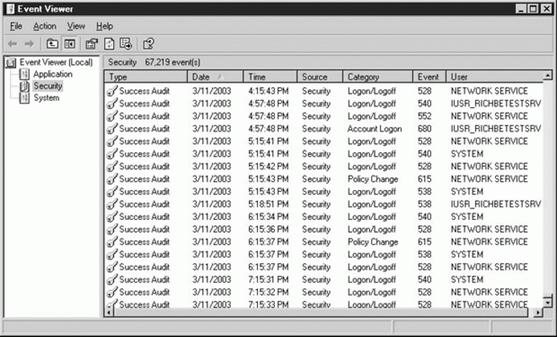

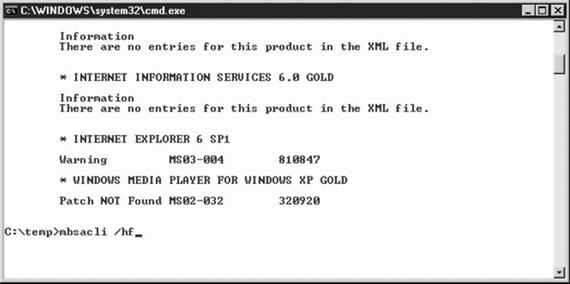

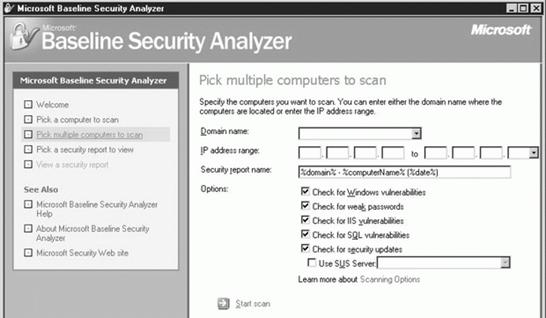

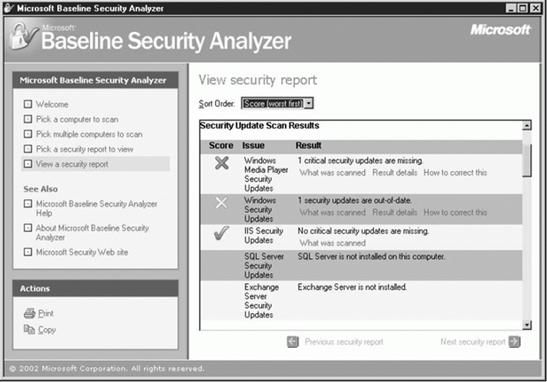

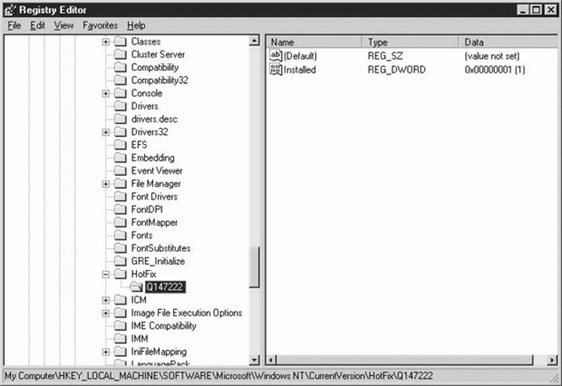

Использование системного ключа (SYSKEY) SYSKEY (system key) выполняет сильное шифрование файлов паролей и устанавливается по умолчанию на машинах с Windows 2000, Windows XP и Windows Server 2003. SYSKEY может также защищать следующую важную информацию. Главные ключи, которые защищают личные ключи. Ключи для паролей пользовательских учетных записей, которые хранятся в Active Directory. Ключи для паролей, которые хранятся в реестре в локальном разделе Security Accounts Manager (SAM). Ключи защиты для секретов LSA Ключ для пароля учетной записи Administrator, используемый для загрузки системы в режиме восстановления Safe Mode (Безопасный режим). Примечание. У вас могут быть трудности с использованием какого-либо средства безопасности, выполняющего аудит паролей на компьютерах с установленным SYSKEY, поскольку шифрованные с помощью SYSKEY файлы паролей могут выглядеть одинаково с нешифрованными файлами, но на самом деле они считаются недоступными для взлома. Системный ключ может сохраняться одним из трех способов. В нормальном режиме (Mode 1) системный ключ сохраняется в реестре с помощью "сложной скрывающей функции". При этом варианте пользователи могут перезагружать компьютер без необходимости ввода системного ключа. Это конфигурация по умолчанию для системного ключа. В режиме 2 (Mode 2) этот ключ также сохраняется в реестре, но чтобы снять блокировку компьютера во время его загрузки требуется ввод пароля. Системный ключ генерируется с помощью технологии хеширования MD5 из пароля, который может содержать до 128 символов. Этот пароль вводится во время загрузки компьютера. В режиме 3 (Mode 3) системный ключ сохраняется на дискете, которую нужно вставить в дисковод во время загрузки Windows, иначе Windows не загрузится. Дискета должна быть установлена, когда Windows Server 2003 начинает выполнять последовательность загрузки, но до того момента, как пользователи смогут осуществлять вход в систему. Примечание. Если вы забыли пароль для системного ключа или потеряна дискета, содержащая системный ключ, то загрузить систему невозможно. Единственный способ восстановить систему, когда утрачен SYSKEY, это использование диска аварийного восстановления Emergency Repair Disk (ERD) для восстановления реестра в состояние, предшествовавшее защите системы с помощью системного ключа. Но тогда будут потеряны все изменения, внесенные в систему после этого. Для защиты по системному ключу выполните следующее. 1. >Введите syskey в командной строке. 2. Выберите вариант Encryption Enabled (Включено шифрование), если он еще не выбран, и затем щелкните на кнопке OK. Вы получите напоминание, чтобы следует создать обновленный диск аварийного восстановления (ERD), и в окне будут представлены варианты выбора режима для базы данных учетных записей (Account Database). По умолчанию выбран режим Mode 1.  3. Щелкните на кнопке Update (Обновить). 4. В диалоговом окне Account Database Key (Ключ базы данных учетных записей) выберите вариант ключа или измените пароль, затем щелкните на кнопке OK. 5. Выберите нужный вариант использования системного ключа и затем щелкните на кнопке OK.  6. Перезагрузите компьютер. Примечание. Если выбран вариант Password Startup (Загрузка с паролем), то SYSKEY не требует какой-либо минимальной длины пароля. При загрузке системы у пользователей может быть запрошен ввод системного ключа в зависимости от установленного варианта ключа. Windows Server 2003 обнаруживает первое использование системного ключа и генерирует новый случайный ключ шифрования паролей. Ключ шифрования паролей защищен системным ключом, что обеспечивает сильное шифрование всей информации по паролям учетных записей. Если установлен SYSKEY, то реализуется следующая последовательность загрузки Windows. 1. Windows Server 2003 получает системный ключ из хранящегося в реестре ключа, из введенного пароля или с дискеты. 2. Windows Server 2003 использует системный ключ для дешифрования главного защитного ключа. 3. Windows Server 2003 использует главный защитный ключ для получения ключа шифрования паролей пользовательских учетных записей, который затем используется для дешифрования информации паролей в Active Directory или в локальном разделе реестра SAM. Использование SYSKEY в домене Для компьютеров, которые включены в домен, только члены группы Domain Admin могут запускать SYSKEY. В случае автономных компьютеров SYSKEY могут запускать локальные администраторы. Примечание. Генерируемый компьютером SYSKEY, хранящийся локально на основном контроллере домена (Primary Domain Controller), не реплицируется на другие контроллеры домена. SYSKEY можно конфигурировать независимо на каждом компьютере в домене. Каждый компьютер может иметь свой собственный ключ шифрования паролей и уникальный системный ключ. Например, один контроллер домена может иметь режим Mode 3, а другой контроллер домена может использовать Mode 2. Примечание. Если имеется только один контроллер домена, то администраторы должны обеспечить использование второго (резервного) контроллера домена пока не будут внесены и проверены изменения на первом контроллере домена. Рекомендуется также иметь свежую копию аварийной дискеты (ERD) для этого компьютера. Защищенные паролем заставки Защищенная паролем заставка (screensaver) позволяет Windows Server 2003 автоматически блокировать экран после заданного периода "неактивности". Это может быть резервное копирование, когда пользователь или администратор забыл блокировать доступ к рабочей станции. После блокировки экрана компьютера его может разблокировать только пользователь, выполнивший текущий вход на компьютер, или уполномоченный администратор. Чтобы задать автоматическую блокировку экрана на отдельном компьютере, выполните следующее. 1. Щелкните правой кнопкой на рабочем столе пользователя и выберите пункт Properties. Появится окно Display Properties (Свойства: Экран). 2. Щелкните на вкладке Screen Saver (Заставка). 3. Выберите заставку из раскрывающегося списка Screen Saver. 4. В поле Wait (Интервал ожидания) введите количество минут периода неактивного состояния, после которого будет инициирована заставка (рекомендуется значение по умолчанию, равное 15 минутам). 5. Установите флажок On Resume, Password Protect (При возобновлении защита по паролю). 6. Щелкните на кнопке OK, чтобы задать эту защищенную паролем заставку.  Члены группы Domain Administrators могут активизировать групповую политику Active Directory, чтобы задать, будут ли пользователи использовать заставки и смогут ли они изменять свойства заставки. Ниже приводятся настройки групповой политики, которые могут влиять на работу заставки. Hide Screen Saver Tab (Скрывать вкладку "Заставка"). Удаление вкладки Screen Saver из окна Display в панели управления (Control Panel). Screen Saver (Заставка). Может запрещать запуск заставок. Screen Saver Executable Name (Имя исполняемого модуля заставки). Указывает заставку для рабочего стола пользователя и препятствует изменениям. Password Protect the Screen Saver (Защитазаставкипаролем). Разрешает использовать пароли для всех заставок. Отключите, если не хотите использовать пароли для всех заставок. Чтобы сделать блокировку заставки паролем недоступной для пользователей с помощью групповой политики, выполните следующие шаги. 1. Щелкните на кнопке Start и затем на кнопке Run. 2. Введите mmc и затем щелкните на кнопке OK, чтобы запустить консоль управления Microsoft (MMC). 3. В меню Console щелкните на Add/Remove Snap-ins и затем щелкните на кнопке Add. 4. Щелкните на Group Policy (Групповая политика) или Local Policy (Локальная политика). Если это будет политика Active Directory, щелкните на кнопке Add, затем на кнопке Browse и выберите сайт, домен или организационную единицу (OU), к которой будут применяться эта политика. 5. Щелкните на кнопке Close. 6. Раскройте последовательность User Configuration\Administrative Templates\Control Panel\Display. 7. В правой панели дважды щелкните на Password protect the screen saver.  8. Выберите вариант Disable (Отключить) во вкладке Policy. Тем самым пользователи не смогут задавать пароли по заставкам для этого компьютера или домена. 9. Щелкните на вкладке Explain (Пояснения), чтобы получить информацию по использованию этой политики. 10. Щелкните на кнопке Apply (Применить). 11. Щелкните на кнопке OK и затем закройте эту консоль MMC. IPSec (Internet Protocol Security) IP Security (IPSec) можно использовать для защищенной передачи данных между двумя компьютерами. Он совершенно прозрачен для приложений, поскольку реализован на транспортном уровне модели OSI, позволяя приложениям выполнять обмен данными с помощью портов TCP и UDP. IPSec имеет следующие возможности. Обеспечивает конфиденциальность сообщений путем шифрования всех данных, передаваемых через сетевые соединения, включая соединения удаленного доступа, например, коммутируемые (dial-up) соединения. Обеспечивает целостность сообщений, передаваемых между двумя компьютерами, путем защиты данных от несанкционированной модификации во время их передачи. Ограничивает список компьютеров, которые могут взаимодействовать друг с другом. Администраторы могут также ограничивать обмен определенными протоколами IP и портами TCP/UDP. IPSec можно использовать как "ограниченный" брандмауэр для блокирования приема или передачи определенного трафика IP. Препятствует воспроизводящим атакам, гарантируя, что допустимые пакеты данных не используются повторно для получения доступа к сети в будущем. Примечание. Два из наиболее распространенных применений IPSec - брандмауэр на основе хоста и соединение двух серверов, разделенных брандмауэром. Например, IPSec можно использовать для защищенной передачи данных между веб-сервером, находящимся перед брандмауэром, с сервером базы данных, находящимся за брандмауэром в корпоративной сети интранет. Конфигурация политик IPSec Windows Server 2003 преобразует деловые потребности IPSec в политики IPSec, которые можно назначать на уровне домена, сайта, организационной единицы (OU) или локальных машин. Ее можно реализовать, поместив серверы в OU и назначив политику IPSec этой OU с правилом, которое требует защищенного трафика между серверами и всеми другими компьютерами. В Windows Server 2003 оснастка IP Security Monitor в консоли MMC позволяет администраторам управлять политиками IPSec, включая следующее. Создание и модифицирование политики IPSec. Слежение за информацией IPSec о локальном компьютере и удаленных компьютерах. Просмотр деталей политик IPSec. Просмотр фильтров, статистики и ассоциаций безопасности (security associations) IPSec. Из оснастки IP Security Policies можно централизованно управлять политикой IPSec для членов Active Directory или для локальных компьютеров. Политика IPSec состоит из набора фильтров, действий фильтров и правил. Фильтр содержит следующие данные. Один исходный IP-адрес или диапазон адресов. Один целевой IP-адрес или диапазон адресов. Протокол IP, такой как TCP, UDP или "any" (любой). Исходный и целевой порты. Действие фильтра (filter action) указывает, что происходит, когда вызывается фильтр. Например, это может быть разрешение отправки и приема трафика IP без блокирования, блокирование трафика и согласование протокола безопасности для его использования между компьютерами. Правило связывает фильтр с действием фильтра. Отраженная политика применяет правила ко всем пакетам, где меняются местами указанные исходный и целевой IP-адреса. Внимание. Windows Server 2003 содержит списки заранее определенных файлов, действий фильтров и политик по умолчанию IPSec. Они предназначены для использования только как пример политик IPSec. Их не следует использовать без модификации. Эти политики по умолчанию определены для компьютеров в сетях интранет, поскольку они разрешают членам домена Active Directory получать незащищенный трафик. Для добавления, редактирования или удаления политик IPSec используйте MMC, чтобы открыть консоль, содержащую IP Security Policy Management (Управление политиками IPSec), и затем выполните одну из следующих процедур. Добавление новой политики. Выберите Action/Create IP Security Policy. Выполняйте инструкции мастера IP Security Policy Wizard, пока не появится диалоговое окно Properties для этой новой политики. Модифицирование существующей политики. Дважды щелкните на политике, которую вы хотите модифицировать, и внесите необходимые изменения. Удаление политики. Щелкните на политике, которую вы хотите удалить, и в меню Action щелкните на пункте Delete. Если вы добавляете или модифицируете политику, щелкните на вкладке General, введите уникальное имя в поле Name и введите описание этой политики безопасности в поле Description. Чтобы задать частоту проверки обновлений агентом политик IPSec Policy Agent, введите в поле Check (Проверка) количество минут для интервала проверки изменений политик. Если у вас имеются особые требования к безопасности обмена ключами, щелкните на кнопке Settings, щелкните на вкладке Rules (Правила) и создайте или измените все необходимые правила для данной политики. Активизируйте или отключите правила, как это вам нужно.  Внимание. Фильтры являются наиболее важной частью политики IPSec для компьютера, защищаемого с помощью IPSec. Если фильтры неверно сконфигурированы в политиках компьютеров или серверов либо изменились IP-адреса, то защита, обеспечиваемая IPSec, может быть потеряна. Для добавления, редактирования или удаления фильтров IPSec выполните следующее. 1. Используйте MMC, чтобы открыть консоль, содержащую IP Security Policies. 2. Дважды щелкните на политике, которую вы хотите модифицировать. 3. Дважды щелкните на правиле IP Security, содержащем список фильтров IP, который вы хотите модифицировать. 4. Во вкладке IP Filter List (Список фильтров IP) дважды щелкните на списке фильтров IP, содержащем фильтр IP, который вы хотите модифицировать. 5. В диалоговом окне IP Filter List выполните одну из следующих процедур. 6. Для добавления фильтра щелкните на кнопке Add. 7. Для изменения существующего фильтра выберите этот фильтр и затем щелкните на кнопке Edit. 8. Для удаления существующего фильтра выберите этот фильтр и затем щелкните на кнопке Remove. 9. В диалоговом окне IP Filter List выполните одну из следующих процедур. 10. Чтобы использовать мастер IP Filter Wizard для создания фильтра, проследите, чтобы был установлен флажок Use Add Wizard (Использовать мастер добавления), и затем щелкните на кнопке Add. 11. Чтобы создать фильтр вручную, сбросьте флажок Use Add Wizard и затем щелкните на кнопке Add. 12. Чтобы модифицировать существующий фильтр, выберите этот фильтр и затем щелкните на кнопке Edit. 13. Во вкладке Addresses (Адреса) выберите исходный адрес (Source Address). 14. Щелкните на Destination Address (Адрес назначения) и повторите шаг 7 для адреса назначения. 15. В секции Mirrored (Зеркальный) выберите нужную настройку. 16. Чтобы автоматически создать два фильтра с одинаковыми настройками, один для трафика в точку назначения и второй - из точки назначения, установите флажок Mirrored. 17. Чтобы создать один фильтр, сбросьте флажок Mirrored. 18. В поле Description вкладки Description введите описание этого фильтра. Оснастка IPSec Monitor В Windows 2000 была автономная исполняемая программа IP Security Monitor, которая называлась IPSecmon.exe. В Windows Server 2003 реализована оснастка MMC IP Security Monitor, с помощью которой вы можете делать следующее. Следить за информацией IPSec для локальных и удаленных компьютеров. Просматривать детали активных политик IPSec, включая имя, описание, дату последнего изменения, хранилище, путь, OU и имя объекта Group Policy. Просматривать информацию фильтров IP. Просматривать статистику IPSec. Просматривать ассоциации безопасности в основном и быстром режимах. Выполнять поиск фильтров по исходному IP-адресу или IP-адресу назначения.  Локальные политики безопасности Политики безопасности критически важны для реализации защищенных серверов Windows Server 2003 и защиты доменов. Администраторы могут управлять политикой безопасности на локальных и удаленных компьютерах, включая политики паролей, политики блокировки учетных записей, политики Kerberos, политики аудита, права пользователей и другие политики. Управлять политиками безопасности можно путем редактирования политик на локальном компьютере, в OU или в домене, а также путем применения файлов с шаблонами безопасности (файлы с расширением имени .inf). Настройки Local Security Policy можно задавать на автономных компьютерах или применять к членам домена. В домене Active Directory настройки Domain Security Policy имеют приоритет по сравнению настройками Local Security Policy. Примечание. Как Microsoft, так и агентство NSA (National Security Agency) предлагают файлы шаблонов безопасности, которые можно использовать для защиты Windows, серверов, рабочих станций и приложений. Их следует использовать с большой осторожностью и только после обширного тестирования. После их установки может нарушиться работа многих конфигураций приложений и серверов. Чтобы модифицировать Local Security Policy, сделайте следующее. 1. Выполните вход на данный компьютер с административными правами. 2. Выберите Start/Programs/Administrative Tools/Local Security Policy. Появится консоль Local Security Settings.  Локальные политики безопасности для учетных записей Windows Server 2003 использует политики учетных записей для управления двумя важными составляющими аутентификации по учетной записи. Password policy (Политика паролей). Определяет настройки для реализации функций управления паролями пользователей. Account lockout policy (Политика блокировки учетных записей). Определяет, когда и насколько будет блокирована от системы учетная запись в случае отказа в аутентификации пользователя. Enforce Password History (Журналпаролей). Должно быть задано запоминание 12 паролей. Maximum Password Age (Максимальный срок действия паролей). Промежуток времени, после которого пользователям требуется изменить свой пароль. Должно быть задано значение от 45 до 90 дней. Minimum Password Age (Минимальный срок действия паролей). Минимальный промежуток времени, в течение которого пользователи не могут изменять пароль. Должно быть задано значение 1 день. Minimum Password Length (Минимальная длина паролей). Минимальное количество символов, которое должно быть в пользовательских паролях. Должно быть задано значение не менее 8 символов. Каждый дополнительный символ в пароле существенно повышает трудность взлома пароля. Password Must Meet Complexity Requirements (Пароль должен отвечать требованиям сложности). Требует использования сильных паролей и поэтому должна быть включена (Enabled). Это требует задания пароля, содержащего не менее трех символов из следующих четырех наборов символов: прописные буквы, строчные буквы, числа и неалфавитные символы. Примечание. Слабые пароли пользователей и администраторов являются одной из основных причин проникновения хакеров на серверы. Если хакер может "разгадать" пароль Domain Administrators, то он фактически "владеет" всем доменом. Политики блокировки учетных записей Существует несколько подходов к реализации политик блокировки учетных записей. В одной из рекомендаций говорится, что блокировку учетных записей реализовать не следует: если политики паролей сконфигурированы должным образом, то никакой злоумышленник не сможет разгадать пароль за приемлемый период времени. Кроме того, активизация политик блокировки учетных записей значительно повышает возможность отказа в обслуживании, если делаются попытки компрометации сервера с помощью автоматизированных атакующих программ. Эти программы часто осуществляют перебор небольшого числа типичных паролей, что может привести к блокировке некоторых или всех учетных записей на сервере (за исключением учетной записи Administrator, которая не может быть блокирована). Внимание. Существует ряд "червей", которые пытаются выполнить вход для открытия разделяемых сетевых ресурсов путем перебора небольшого числа паролей для учетной записи Administrator. Если им удается выполнить вход, это открывает бреши для проникновения хакеров в систему. Ниже приводятся некоторые рекомендованные настройки на тот случай, если вы решили реализовать политику блокировки учетных записей. Account Lockout Duration (Длительность блокировки учетной записи). Должна быть задана равной 0, что требует помощи администратора для разблокирования учетной записи. Эта политика блокирует учетную запись на указанный период времени после неудачных попыток ввода пароля. Account Lockout Threshold (Предельное число попыток перед блокировкой учетной записи). Учетные записи следует блокировать после пяти неверных попыток входа. Reset Account Lockout Counter After (Сброс счетчика попыток через).Должно быть задано значение 30 минут. Эта политика задает, как долго должно оставаться в счетчике предельное число попыток, прежде чем выполнить его сброс.  Локальные политики Локальные политики позволяют администраторам реализовать настройки безопасности, которые относятся к отдельным компьютерам или пользователям. Для конфигурирования можно использовать секцию Local Policies. User rights assignment (Назначение прав пользователей). Охватывает разнообразные политики, определяющие типы действий, которые могут выполнять отдельные пользователи или группы. Их конкретная реализация зависит от сайта и компьютера. Security options (Параметры безопасности). Управление различными настройками для компьютера. Их конкретная реализация зависит от окружения сайта и того, как используется сервер. Audit policy (Политика аудита). Определяет, какие события безопасности регистрируются в журнале событий безопасности на данном компьютере. Управление журналом безопасности Windows Security осуществляется из оснастки Event Viewer. Существует целый ряд опций безопасности, которые вы можете реализовать в Windows Server 2003. Конфигурирование этих опций сильно зависит от окружения сервера и характера использования данного сервера. Например, контроллер домена может иметь опции, отличные от связанного с интернетом веб-сервера. Возможно, вы захотите просмотреть и реализовать некоторые из этих политик. Две из наиболее важных политик - это переименование учетной записи Administrator и учетной записи Guest.  Следующие политики безопасности можно задавать для повышения безопасности локальных компьютеров и компьютеров, являющихся членами домена. Set Additional Restrictions for Anonymous Connections (Задание дополнительных ограничений для анонимных соединений). Отключает для анонимных пользователей возможность доступа к спискам учетных записей SAM и разделяемых ресурсов. Это затрудняет определение учетных записей, которые могут быть компрометированы. Эта политика должна быть включена (Enabled). Disable Shutdown Without Logon (Запрет завершения работы компьютера до выполнения входа). Запрещает пользователям завершать работу компьютера, пока он не выполнил вход в систему. Эта политика должна быть отключена (Disabled). Clear Virtual Memory Page File When System Shuts Down (Удаление файла виртуальной памяти при завершении работы системы). Удаление файла подкачки при завершении работы системы. Это гарантирует, что любая информация, остающаяся в файле подкачки, будет недоступна следующему пользователю, выполняющему вход на эту машину. Эта политика должна быть включена (Enabled). Disable CTRL+ALT+DEL Required for Logon (Исключить требование CTRL+ALT+DEL для входа). Упрощает вход в сеанс пользователя. По умолчанию эта политика отключена (Disabled). Не активизируйте эту политику! Do Not Display Last User Name on Logon Screen (Не выводить имя последнего пользователя в окне входа). Удаление имени последнего пользователя из сеанса входа. В этом случае злоумышленнику придется угадывать идентификатор и пароль пользователя. Эта политика должна быть включена (Enabled). Implement an Authorized Usage Warning (Реализация предупреждения об авторизованном использовании). Реализация интерактивного окна входа, где выводится баннер входа с заголовком и предупреждением. Администраторы могут задавать заголовок и текст сообщения. Rename Administrator Account (Переименование учетной записи администратора). Снижает вероятность успешных атак за счет того, что потенциальному хакеру придется угадывать пароль и пользовательский идентификатор учетной записи Administrator. Администраторы могут задавать новое имя для учетной записи Administrator. Rename Guest Account (Переименование учетной записи гостя). Снижает вероятность успешных атак за счет того, что потенциальному хакеру придется угадывать пароль и пользовательский идентификатор учетной записи Guest. Администраторы могут задавать новое имя для учетной записи Guest. Реализация аудита Аудит - это основное средство для администраторов, позволяющее выявлять и отслеживать потенциальные проблемы безопасности, обеспечивать учет пользователей и обнаруживать признаки проникновения в систему безопасности. Для реализации политики аудита требуется, чтобы вы определили, какие события и объекты нужно включить в аудит. Наиболее часто в аудит включаются следующие типы событий. Вход и выход пользователей из системы. Изменения в пользовательских учетных записях и группах. Доступ пользователей к важным объектам, таким как файлы и папки. Изменения политик. Примечание. Аудит журнала событий - это один из наиболее действенных способов, позволяющих выявить несанкционированное проникновение на сервер. Для эффективного аудита Windows Server 2003 вы должны выработать стратегию аудита, которая определяет следующее. События безопасности сервера, которые следует включить в аудит. Максимальный размер и срок хранения записей для журнала Windows Security. Эти значения можно задать в Event Viewer (выберите Start/Settings/Control Panel/ Administrative Tools/Event Viewer, щелкните правой кнопкой на конкретном журнале и выберите пункт Properties). Объекты, такие как файлы и папки, которые должны быть включены в мониторинг. Администраторам следует включать в аудит только необходимые объекты, иначе это вызовет очень быстрое заполнение журналов аудита. Развертывание политики аудита (Auditing Policy) с помощью средства Local Security Policy (Start/Settings/Control Panel/Administrative Tools/Local Security Policy) на автономной машине или (с помощью Group Policy) в домене. Регулярный просмотр журналов безопасности. Ценность аудита заключается именно в том, что вы можете просматривать журналы безопасности для выявления проникновений в систему безопасности. Ниже приводится местоположение журналов Windows Server 2003. o %SYSTEMROOT%\system32\config\SysEvent.Evt o %SYSTEMROOT%\system32\config\SecEvent.Evt o %SYSTEMROOT%\system32\config\AppEvent.Evt Обновление политики аудита по мере необходимости. После просмотра журналов за определенный период времени может потребоваться сбор большего или меньшего объема информации. Чтобы активизировать локальный аудит безопасности Windows с помощью Local Security Policy, выполните следующие шаги. 1. Выполните вход в качестве администратора в Windows Server 2003. 2. Выберите Start/Settings/Control Panel. 3. Дважды щелкните на Administrative Tools. 4. Дважды щелкните на Local Security Policy, чтобы запустить оснастку MMC Local Security Settings. 5. Дважды щелкните на Local Policies, чтобы раскрыть этот контейнер, и затем дважды щелкните на Audit Policy (Политика аудита). 6. В правой панели дважды щелкните на политике, которую хотите активизировать или отключить. 7. Установите флажки Success (Успешные) и Fail (Неуспешные).  Чтобы активизировать аудит безопасности с помощью консоли MMC, выполните следующие шаги. 1. Выполните вход в качестве администратора в Windows Server 2003. 2. Выберите Start/Run, введите mmc и затем щелкните на кнопке OK. 3. Добавьте оснастку Group Policy. 4. В поле Select Group Policy Object щелкните на Local Computer, щелкните на кнопке Finish, щелкните на кнопке Close и затем щелкните на кнопке OK. 5. Раскройте Local Computer Policy\Computer Configuration\Windows Settings\ Security Settings\Local Policies и затем щелкните на Audit Policy. 6. В правой панели дважды щелкните на политике, которую хотите активизировать или отключить. 7. Установите флажки Success и Fail.  Имеется несколько политик аудита, которые можно реализовать для повышения безопасности Windows Server 2003. Audit Account Logon Events (Аудит событий входа по учетным записям). Аудит событий входа, связанных с аутентификацией пользователя. Рекомендуется аудит успешных и неудачных попыток входа (SUCCESS и FAILURE). Audit Account Management (Аудит управления учетными записями). Аудит таких событий, как создание учетной записи, блокировка учетной записи и удаление учетной записи. Рекомендуется аудит событий типа SUCCESS и FAILURE. Audit Directory Service Access (Аудит доступа к службе каталога).Активизирует аудит доступа к объектам Active Directory. Рекомендуется аудит событий типа SUCCESS и FAILURE. Audit Logon Events (Аудит событий входа). Аудит событий входа в систему, к которой применяется данная политика. Рекомендуется аудит событий типа SUCCESS и FAILURE. Audit Object Access (Аудит доступа к объектам). Активизирует аудит доступа ко всем объектам, которые можно включать в аудит, например, объекты файловой системы и реестра. Рекомендуется аудит событий типа SUCCESS и FAILURE. Audit Policy Change (Изменение изменений политик). Определяет, нужен ли аудит изменений, вносимых в политики назначения прав пользователей, в политики аудита или в политики доверия. Рекомендуется аудит событий типа SUCCESS. Audit System Events (Аудит системных событий). Аудит таких событий, как завершение работы системы и загрузка системы, или событий, влияющих на системный журнал и/или журнал безопасности, например, очистка этих журналов. Рекомендуется аудит событий типа SUCCESS. Примечание. Наиболее важными событиями, для которых требуется мониторинг, являются события Audit Logon Events (из них можно определить, кто пытался выполнить вход), Audit Policy Change (из них можно определить, вносились ли изменения в какую-либо политику) и Audit System Events (они позволяют выявить необычные действия на данном компьютере). Эти события аудита часто используются для выявления проникновений в систему. После задания аудита, направленного на обнаружение и запись доступа через систему безопасности к файлам или папкам, вы можете отслеживать пользователей, которые выполняют доступ к определенным объектам, и анализировать проникновения в систему безопасности. Анализ аудита может показать, кто выполнил действия и кто пытался выполнить действия, которые не разрешены. Чтобы задать аудит по файлу или папке, выполните следующие шаги. 1. Запустите Windows Explorer и затем найдите файл или папку, для которой хотите задать аудит. 2. Щелкните правой кнопкой на этом файле или папке, выберите пункт Properties и затем щелкните на вкладке Security. 3. Щелкните на кнопке Advanced и затем щелкните на вкладке Auditing. 4. Определите тип изменений в аудите, которые нужно выполнить. Чтобы задать аудит для новой группы или нового пользователя, щелкните на кнопке Add. В поле Name введите имя пользователя или используйте кнопку Advanced, чтобы найти конкретного пользователя. Для просмотра или изменения аудита для существующей группы или пользователя щелкните на имени и затем щелкните на кнопке View/Edit. Чтобы отменить аудит для существующей группы или пользователя, щелкните на имени и затем щелкните на кнопке Remove. 5. В панели Access (Доступ) щелкните на флажках Successful (Успешные) и/или Failed (Безуспешные) в зависимости от типа доступа, аудит которого вам нужен. 6. Если вы хотите, чтобы файлы и подпапки в данной папке не наследовали настройки аудита, сбросьте флажок Apply these auditing entries.  Примечание. Вы можете просматривать события IPSec Policy Agent в журнале аудита и события драйвера IPSec в системном журнале. Чтобы активизировать регистрацию событий драйвера IPSec, задайте в реестре для HKEY_LOCAL_MACHINE\ System\CurrentControlSet\Services\IPSec\DiagnosticMode значение 1 и перезагрузите компьютер. Драйвер IPSec записывает события в системный журнал только раз в час. Выявление проникновений в систему безопасности путем аудита журналов Попытки несанкционированного доступа, записанные в журнале Windows Security, можно видеть как записи предупреждений или ошибок. Чтобы выявить возможные проблемы безопасности, просмотрите журнал Windows Security. 1. Выберите Start/Settings/Control Panel. 2. Дважды щелкните на Administrative Tools и затем дважды щелкните на Computer Management. 3. Раскройте System Tools и затем раскройте Event Viewer. 4. Щелкните на Security. 5. Просмотрите, нет ли в журналах "подозрительных" событий безопасности, включая следующие события. 6. Неверные попытки входа. 7. Безуспешное использование привилегий. 8. Безуспешные попытки доступа и изменения файлов .bat или .cmd. 9. Попытки изменить привилегии безопасности или журнал аудита. 10. Попытки завершить работу сервера.  Защита журналов событий Важно ограничить доступ к журналам событий, чтобы защитить их от изменения. Злоумышленник может попытаться изменить журналы безопасности, отключить аудит во время атаки или очистить журнал безопасности, чтобы воспрепятствовать обнаружению. Внимание. Совершенно пустой журнал безопасности, когда включен аудит безопасности, может означать, что было проникновение на сервер, и хакер пытался скрыть свои следы. Журналам безопасности можно назначить права доступа, чтобы ограничить круг пользователей, которые могут читать эти файлы. По умолчанию эти файлы могут читать члены группы Everyone. Для обеспечения защиты записей журналов событий, вы должны предпринять соответствующие шаги. Отмените права доступа группы Everyone и ограничьте доступ группами Administrators и System. Определите политику для хранения, перезаписи и обслуживания всех журналов событий. Эта политика должна определять все требуемые настройки журналов событий и поддерживаться Group Policy. Проследите, чтобы в политике указывалось, что делать в случае заполнения всего журнала событий, особенно журнала безопасности. В этом случае рекомендуется требовать, чтобы по возможности была завершена работа сервера. Задайте настройки политики безопасности, чтобы локальные учетные записи Guest не могли получать доступ к системному журналу и к журналам приложений и безопасности. Проследите, чтобы для системных событий выполнялся аудит как успешных, так и безуспешных попыток, чтобы выявить возможные попытки стирания содержимого журнала безопасности. Все администраторы, которые имеют возможность просматривать или модифицировать настройки аудита, должны использовать сложные пароли или двух-факторные методы аутентификации, например, вход по смарт-карте, чтобы предотвратить атаки на эти учетные записи для получения доступа к информации аудита. Доверительные отношения между доменами Доверие домену - это отношения между доменами, которые позволяют пользователям одного домена быть аутентифицированными контроллером домена в другом домене. При использовании Windows Server 2003 аутентификация по учетным записям между доменами активизируется двусторонними транзитивными доверительными отношениями на базе Kerberos. Это позволяет пользователям и компьютерам аутентифицироваться между любым доменом в дереве доменов или в лесу. Эти доверительные отношения автоматически создаются между родительским и дочерним доменами, когда в дереве доменов создается новый домен. В лесу доверительные отношения автоматически создаются между корневым доменом леса и корневым доменом каждого дерева доменов, добавляемого к лесу. Внимание. Доверительные отношения доменов могут представлять серьезную угрозу безопасности. Обычно угроза безопасности ограничена в каждый момент каким-либо одним конкретным доменом. Компрометация безопасности в домене с доверительными отношениями может подвергать риску все домены, которые являются "партнерами" этого домена. Например, если учетная запись верхнего уровня компрометирована в одном домене, ее могут использовать для проникновения в другие доверяемые домены. Прежде чем учетной записи может быть предоставлен доступ к ресурсам контроллером другого домена, система Windows Server 2003 должна проверить, имеет ли этот домен доверительные отношения с первым доменом. Для этого Windows Server 2003 определяет "последовательность доверия" между контроллерами этих двух доменов. Последовательность доверия - это набор доверительных отношений, который должен быть пройден средствами безопасности Windows Server 2003 для передачи запросов аутентификации между любыми двумя доменами. Примечание. Если пользователь аутентифицируется контроллером доверяющего домена, это не позволяет пользователю автоматически получать доступ к ресурсам в этом домене. Доступ пользователя по-прежнему определяется правами и полномочиями, предоставленными учетной записи этого пользователя для доверяющего домена администратором домена. Явные доверительные отношения между доменами создаются администраторами - в отличие от доверительных отношений, создаваемых во время установки контроллера домена. Администраторы создают явные доверительные отношения и управляют ими с помощью оснастки MMC Active Directory Domains and Trusts (Домены Active Directory и доверительные отношения). Имеется два вида явных доверительных отношений доменов: внешние доверительные отношения (external trust) и сокращенные доверительные отношения (shortcut trust). Внешние доверительные отношения разрешают аутентификацию пользователя в домене, находящемся вне определенного леса, в то время как сокращенные доверительные отношения сокращают последовательность доверия в сложном лесу. Внешние доверительные отношения создают отношения доверия между доменами в различных лесах. Внешние доверительные отношения разрешают аутентификацию пользователя в домене, который не входит в последовательность доверия определенного леса. Хотя все внешние доверительные отношения являются односторонними нетранзитивными доверительными отношениями, два внешних доверительных отношения можно объединить для создания двусторонних доверительных отношений. Повторите эту процедуру во втором домене этого явного доверительного отношения. Управление корректировками ПО Поддержка корректировок для Windows Server 2003 с помощью последних выпусков ПО является критически важной для защиты системы. Если в систему не вносятся эти поправки, все остальные попытки защиты Windows Server 2003 не дают никакого эффекта. Компании по разработке ПО выпускают поправки (заплаты) для исправлений кода или устранения проблем конфигурации. Иногда эти проблемы связаны с вопросами безопасности, когда злоумышленники используют бреши (уязвимые точки) в системе безопасности. Как только становится известно о такой точке, злоумышленники часто пытаются использовать ее для компрометации систем. Обычно компании по разработке ПО стараются как можно быстрее выпустить такие заплаты безопасности, чтобы защитить своих пользователей. Обычно термины "заплата" (patch), пакет обновлений (service pack) и оперативное исправление (hotfix) используют в равной степени, подразумевая обновления ПО, но каждый из них имеет свое конкретное определение. Пакеты обновлений (service pack). Используются для поддержки соответствующего продукта на уровне текущих изменений, а также исправления проблем, появившихся после выпуска этого продукта. Для каждого продукта имеется несколько пакетов обновлений, но один пакет обновлений обычно подходит для различных версий одного продукта. Пакеты обновлений являются накопительными, то есть каждый новый пакет обновлений содержит предыдущие пакеты обновлений, а также новые исправления, появившиеся с момента выпуска предыдущего пакета обновлений. Оперативные исправления (hotfix). Это "заплаты" для продуктов, поставляемые отдельным заказчикам, имеющим существенные проблемы без каких-либо способов их обхода. Оперативные исправления не проходят исчерпывающего регрессивного тестирования и выпускаются только для разрешения конкретной проблемы. Группы оперативных исправлений часто объединяются в пакеты обновлений. Заплаты безопасности (security patch). Специальные выпуски для устранения брешей в системе безопасности. Они аналогичны оперативным исправлениям, но в основном выпускаются для защиты систем. Без применения текущих заплат безопасности система Windows Server 2003 может быть уязвима в высокой степени для проникновения вирусов и атак хакеров. Для всех этих обновлений вам следует взвесить риски и преимущества их развертывания. Следует также тестировать каждое обновление, прежде чем развертывать его в эксплуатируемой среде. Microsoft разработала бесплатные средства, позволяющие определить, была ли обновлена система. Microsoft Network Security Hotfix Checker (HFNETCHK) HFNETCHK (Проверка оперативных исправлений системы безопасности сети) - это утилита командной строки, позволяющая проверить, установлены ли все заплаты безопасности на рабочей станции или сервере. Утилита MBSA V1.1, выпущенная а декабре 2002 г., заменила автономное средство HFNETCHK эквивалентной программой Mbsacli.exe. Примечание. Администраторы, которые используют в настоящее время HFNETCHK, могут получать ту же информацию, используя следующую команду из папки, где была установлена MBSA 1.1: Mbsacli.exe /hf. Программу Mbsacli.exe, заменившую HFNETCHK, можно использовать для проверки состояния обновлений Windows Server 2003, Windows NT 4, Windows 2000 и Windows X P, а также оперативных исправлений для Internet Information Server (IIS) 4.0, IIS 5.0, SQL Server 7.0, SQL Server 2000, Microsoft Data Engine (MSDE), Exchange Server 5.5, Exchange Server 2000, Windows Media Player и Internet Explorer, начиная с версии 5.01.  Microsoft Baseline Security Analyzer (MBSA) MBSA - это бесплатное графическое средство проверки безопасности, которое ищет на Windows-компьютерах типичные нарушения конфигураций безопасности и генерирует отчет о состоянии безопасности для каждого сканируемого компьютера. MBSA работает на компьютерах Windows Server 2003, Windows 2000 и Windows X P. Оно выполняет только сканирование нарушений в безопасности на компьютерах Windows Server 2003, Windows NT 4, Windows 2000 и Windows XP. MBSA сканирует характерные нарушения безопасности в Microsoft Windows, Microsoft IIS, Microsoft SQL Server, Microsoft Internet Explorer (IE) и Microsoft Office. MBSA также выполняет сканирование для выявления недостающих обновлений системы безопасности в Microsoft Windows, IIS, SQL Server, IE, Windows Media Player (WMP), Exchange Server и Exchange 2000 Server. Для проверки безопасности на определенной машине с помощью этого средства требуются административные привилегии. Для MBSA, Mbsacli.exe и для старой утилиты HFNETCHK требуется XML-файл, непосредственно загружаемый с веб-сайта Microsoft и содержащий список самых последних оперативных исправлений, которые следует установить на данном компьютере. Если нет соединения с Интернет, то они используют локальный XML-файл, но он может оказаться устаревшим и оставить систему незащищенной. При запуске MBSA или Mbsacli.exe они всегда пытаются получить самую последнюю копию этого XML-файла. Этот XML-файл (MSSECURE.XML) содержит имя и заголовок соответствующего бюллетеня безопасности, а также подробную информацию об оперативных исправлениях безопасности для данного продукта, включая следующие данные. Имена файлов в каждом пакете оперативных исправлений вместе с версиями этих файлов и контрольными суммами. Разделы реестра, к которым относятся эти оперативные исправления. Информация, указывающая, какие заплаты заменяют другие заплаты. Номер соответствующей статьи в Microsoft Knowledge Base. Возможности сканирования MBSA MBSA можно использовать как бесплатное очень ограниченное средство оценки уязвимости системы со следующими возможностями. Сканирование одного или нескольких компьютеров Windows Server 2003, Windows NT 4, Windows 2000 и Windows XP. Проверка на точки уязвимости операционной системы Windows. Проверка на точки уязвимости IIS. Проверка на точки уязвимости SQL Server. Проверка выполняется для каждого экземпляра SQL Server, найденного на проверяемом компьютере. Проверка на слабость паролей и типичные элементы уязвимости паролей. Проверяя пароли, MBSA может добавлять записи в журнал Security, если активизирован аудит. MBSA выполняет сброс любых обнаруженных политик блокировки учетных записей, чтобы не блокировать никаких пользовательских учетных записей во время проверки паролей, но эта проверка не выполняется на контроллерах домена. Проверка на отсутствующие обновления системы безопасности.  При сканировании системы безопасности MBSA сохраняет для каждого компьютера выходные отчеты в отдельных XML-файлах в папке %userprofile%\ SecurityScans. Их можно просматривать с помощью средства MBSA Scan reports (Отчеты о сканировании). Внимание. Известной проблемой MBSA является то, что в случае применения оперативного исправления (hotfix), не относящегося к системе безопасности, после hotfix по системе безопасности MBSA, возможно, сообщит, что hotfix по безопасности отсутствует. Данный компьютер будет все же защищен, даже если MBSA сообщает, что это не так. Это будет устранено в следующем выпуске MBSA.  Еще один способ проверить наличие оперативных исправлений - это использование Regedit32 для просмотра раздела реестра HKLM\Software\Microsoft\Windows NT\Currentversion\hotfix. Для каждого установленного hotfix должен быть раздел, соответствующий статье из Microsoft Knowledge Base для этого hotfix. Но здесь, возможно, не будут представлены старые оперативные исправления и оперативные исправления для некоторых приложений.  Контрольный список Ниже приводится контрольный список для поддержания системы безопасности Windows Server 2003. Поддерживайте антивирусное ПО на уровне последних изменений. Существуют тысячи вирусов, причем каждый день появляется в среднем по пять новых вирусов. Вирусы не только повреждают компьютер, но также могут сделать его уязвимым для атак хакеров. Подпишитесь на службу Microsoft Security Notification Service, чтобы получать уведомления о последних заплатах безопасности Microsoft: www.microsoft.com/ technet/security/bulletin/notifyasp . Разработайте систему управления заплатами. В организациях должен быть определен процесс тестирования и развертывания новых заплат безопасности вскоре после их выпуска. Регулярно просматривайте журналы. Ищите признаки проникновения. Просматривайте журналы Application, System, Security и IIS (если установлена IIS). Объясните администраторам, как выглядит атака. Реализуйте регулярный мониторинг сети, чтобы выявлять проникновение в сеть и действия хакеров. Регулярно запускайте сканирование с помощью MBSA на всех клиентских компьютерах и серверах Windows Server 2003, Windows NT 4, Windows 2000 и Windows XP Блокируйте свои веб-серверы с помощью таких средств, как IISlockdown/ URLSCAN. Вы можете найти их по адресам http://www.microsoft.com/windows2000/downloads/recommended/iislockdown/default.asp и http://www.microsoft.com/windows2000/downloads/recommended/urlscan/default.asp . Просматривайте рекомендации Microsoft для реализации защищенных конфигураций в вашей среде: www.microsoft.com/technet/security/tools/tools. Эти рекомендации могут оказаться очень полезны, даже если они не относятся непосредственно к Windows Server 2003. Просматривайте руководства по безопасности агентства NSA, где можно найти дополнительные идеи по защите вашей среды Windows: http://nsa2.www.conxion.com/win2k/index.html. Имейте в виду, что установка .inf-файлов NSA может нарушить работу ваших приложений. Используйте услуги сторонних организаций для регулярного аудита и оценок безопасности вашей сети и серверного окружения. |