Материал Аудит. воссоздание официальных звонков от банковских и других ivr (англ. Interactive Voice Response) систем 40, с. 175

Скачать 3.81 Mb. Скачать 3.81 Mb.

|

|

Конфиденциальная корпоративная информация. Прежде чем выбросить какие-либо документы с конфиденциальной корпоративной информацией в какую угодно мусорную корзину, их необходимо измельчить в бумагорезательной машине. Закрытая информация. Прежде чем выбросить какие-либо документы с закрытой информацией в какую угодно мусорную корзину, их необходимо измельчить в бумагорезательной машине. Информация отделения. Прежде чем выбросить какие-либо документы с информацией отделений компании в общедоступный мусорный контейнер, их необходимо измельчить в бумагорезательной машине. Открытая информация. Документы с открытой информацией можно выбрасывать в любые мусорные корзины и контейнеры или сдавать на переработку как макулатуру. Для получения дополнительных сведений о классификации данных обратитесь к статье «Техническое руководство по организации системы безопасности» в журнале Microsoft® TechNet, по адресу http://go.microsoft.com/fwlink/?linkid=37696 (данная ссылка может указывать на содержимое полностью или частично на английском языке). Персональные подходы Самый простой и дешевый для злоумышленника способ получить нужную ему информацию — непосредственно запросить ее. Каким бы грубым и банальным этот способ ни казался, он неизменно остается главным в арсенале злоумышленников, использующих методы социотехники. Для получения информации с помощью этого способа злоумышленники используют четыре стратегии. Запугивание. Злоумышленники, выбравшие эту стратегию, часто заставляют жертву выполнить запрос, выдавая себя за лиц, облеченных властью. Убеждение. Самые популярные формы убеждения — лесть и ссылки на известных людей. Вызов доверия. Этот подход обычно требует достаточно длительного времени и связан с формированием доверительных отношений с коллегой или начальником ради получения у него в конечном итоге нужной информации. Помощь. Злоумышленник, выбравший этот подход, предлагает сотруднику компании помощь, для оказания которой якобы нужна личная информация сотрудника. Получив эту информацию, злоумышленник крадет идентификационные данные жертвы. В контексте социотехники интересен тот факт, что большинство людей, признавая, что сами иногда лгут, исходят из того, что другие всегда говорят им правду. (The Lying Ape: An Honest Guide to a World of Deception, Brian King, Icon Books Limited). Безоговорочное доверие — одна из целей злоумышленника, использующего методы социотехники. Защитить пользователей от атак, основанных на описанных персональных подходах, очень сложно. Некоторые пользователи в силу своего характера имеют больше шансов стать жертвами атак, основанных на каком-либо из четырех этих подходов. Защититься от атак, основанных на запугивании, можно, способствуя формированию корпоративной культуры, исключающей страх. Если сотрудники компании всегда ведут себя вежливо и учтиво, запугивание не позволит злоумышленнику добиться желаемого, потому что подвергшийся атаке сотрудник скорее всего сообщит об этом начальству. Благожелательное отношение к сотрудникам со стороны руководства и надзор за процедурой решения проблем и принятия решений — худшее, с чем может столкнуться злоумышленник, использующий методы социотехники. Ему нужно, чтобы жертвы атак принимали решения быстро. Если в компании принято докладывать о проблемах руководителям, злоумышленник этого не добьется. Убеждение всегда было важным способом достижения личных целей. Полностью исключить вероятность успешного проведения атак, основанных на убеждении, нельзя, но сотрудникам можно дать четкие указания по поводу того, что им следует делать, а что не следует. Пытаясь получить конфиденциальную информацию методом убеждения, злоумышленники всегда представляют тот или иной сценарий, предполагающий, что пользователь сообщит ее добровольно. Регулярное проведение информационных кампаний и определение базовых принципов использования паролей и других средств обеспечения безопасности — лучшая защита от подобных атак. Чтобы войти в доверие к сотрудникам компании, злоумышленнику нужно время. Злоумышленник должен регулярно общаться с сотрудниками, что значительно легче, если он работает вместе с ними. В большинстве компаний среднего размера основным источником таких угроз являются работники, регулярно оказывающие компании какие-либо услуги или работающие по контракту. Поэтому отдел кадров должен уделять подбору сотрудников, работающих по контракту, не меньше внимания, чем найму постоянных сотрудников. Основную часть этой работы можно делегировать кадровому агентству. Для гарантии того, что агентство справится с этой задачей, можно потребовать, чтобы им были соблюдены принятые в компании политики подбора постоянных сотрудников. Если есть подозрение, что на постоянную работу в компанию устроился злоумышленник, использующий методы социотехники, лучшими способами защиты от него являются информирование сотрудников и соблюдение ими политики информационной безопасности. Наконец, вероятность успешного проведения атак, основанных на злоупотреблении взаимопомощью, можно свести к минимуму, обеспечив высокую эффективность работы службы поддержки. Зачастую сотрудники обращаются за помощью к коллегам из-за неудовлетворенности услугами имеющейся службы поддержки. Чтобы гарантировать, что в случае проблем сотрудники будут обращаться в службу поддержки, а не к коллегам или, хуже того, к внешним специалистам, необходимо выполнить два условия. Укажите в политике безопасности, что при возникновении проблем пользователи могут запрашивать помощь только у специалистов службы поддержки и ни у кого больше. Убедитесь в том, что для службы поддержки определена процедура реагирования на проблемы, отраженная в принятом для отделения компании соглашении об уровне обслуживания. Регулярно проводите аудит эффективности работы службы поддержки, проверяя, чтобы пользователи получали всю необходимую помощь. Служба поддержки — важный механизм защиты от социотехнических атак, который не стоит недооценивать. Виртуальные методы Для проведения атаки, основанной на социотехнике, злоумышленнику нужно установить контакт с жертвой. Как правило, для этого он использует электронные способы взаимодействия, такие как электронная почта или всплывающие окна. Из-за увеличения числа нежелательных писем, получаемых большинством пользователей, эффективность этого метода атак снизилась, так как пользователи стали более скептически относиться к письмам, присланным по цепочке, и предложениям принять участие в «законных» прибыльных финансовых операциях. И все же, несмотря на сравнительную неэффективность этого метода, объем нежелательной корреспонденции и многочисленные попытки проведения атак с помощью троянских почтовых программ говорят о том, что некоторые злоумышленники не спешат отказываться от старых методик. В большинстве случаев эти атаки направлены на конкретных людей и проводятся с целью получения идентификационных данных жертвы. Однако из-за частого использования корпоративных компьютеров, средств доступа в Интернет и других бизнес-систем в личных целях такие атаки представляют угрозу и для компаний. Телефонные технологии позволяют злоумышленникам устанавливать более личные, но менее массовые контакты с жертвами. Из-за низкой вероятности ареста некоторые злоумышленники рассматривают телефон как одно из главных средств социотехнических атак, но область применения этого метода во многом ограничена атаками на корпоративную телефонную станцию и службу поддержки. Это объясняется тем, что большинство пользователей с подозрением относятся к звонкам с запросами информации, исходящим от незнакомцев. Физические методы Менее популярным, но более эффективным для злоумышленника способом подготовки к проведению атаки является установление непосредственного личного контакта с жертвой. Только самые недоверчивые сотрудники способны усомниться в искренности человека, лично просящего помощи в решении компьютерных проблем или предлагающего такую помощь. Хотя такие способы связаны для злоумышленника с гораздо большим риском, они обеспечивают ему ряд преимуществ. В случае успеха он получает свободный доступ к корпоративным системам изнутри компании, обойдя все технические средства защиты периметра. Другой серьезной угрозой для компаний является распространение мобильных технологий, позволяющих пользователям подключаться к корпоративным сетям дома и в пути. Это делает возможными самые разные атаки: от совсем простых, основанных на наблюдении за тем, как пользователь вводит в ноутбук идентификатор и пароль, до довольно сложных, при которых злоумышленник, выдавая себя за услужливого сотрудника службы поддержки, приносит и устанавливает обновление для устройства чтения карт или маршрутизатора, попутно попросив у пользователя идентификатор и пароль для доступа к корпоративной сети (а иногда еще и чашечку кофе). Идущий до конца злоумышленник может даже попросить и получить от пользователя электронную подпись, используемую для проверки его полномочий. В качестве другого примера атак этого рода можно привести использование оплаченных компанией ресурсов для доступа в Интернет через незащищенную беспроводную сеть. Хотя в большинстве крупных компаний имеется развитая инфраструктура ограничения доступа на корпоративные объекты, в компаниях малого и среднего размера этим часто пренебрегают. Это обеспечивает возможность проведения очень простых социотехнических атак, основанных на несанкционированном проникновении в офисное здание вместе с сотрудником компании, имеющим пропуск. Злоумышленник придерживает дверь перед законным пользователем, заводит с ним разговор на какую-нибудь банальную тему и проходит вместе с ним через пропускной пункт, не вызывая подозрения у контролеров. Для атак на крупные компании, сотрудники которых могут пройти в здание только через турникеты, считывающие данные с электронных карт, и малые организации, где все друг друга знают, этот подход не годится. Однако для атак на компании, насчитывающие около тысячи сотрудников, далеко не всегда знакомых друг с другом, он подходит как нельзя лучше. Если злоумышленнику ранее удалось получить корпоративную информацию, например названия подразделений, фамилии сотрудников или данные из внутренних служебных записок, ему будет проще завязать разговор. Обеспечение безопасности систем сотрудников, работающих дома, обычно ограничивается техническими средствами. Политика безопасности должна требовать, чтобы домашние системы этих сотрудников были защищены брандмауэрами, блокирующими попытки злоумышленников получить доступ к сети извне. Других требований к обеспечению безопасности и даже резервному копированию данных, выполняемому сотрудниками дома, в большинстве компаний среднего размера нет. Таблица 7. Атаки, основанные на физическом доступе, и возможный ущерб от них

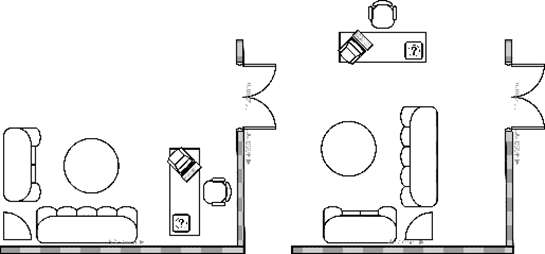

Защита от этих угроз во многом сводится к реализации оптимальных методик работы на основе эффективной корпоративной политики безопасности, которая должна охватывать три области: здание компании; домашние системы; мобильные системы, используемые для работы. Возможность проникновения в здание или на объект компании без прохождения авторизации должна быть исключена. Взаимодействуя с работниками компании, подрядчиками и посетителями, служащие приемной должны быть вежливыми, но непреклонными. Включив в корпоративную политику безопасности несколько простых принципов, вероятность проведения социотехнических атак в здании можно свести практически к нулю. Эти принципы могут определять перечисленные ниже требования. Использование идентификационных карт с фотографиями, демонстрируемых каждый раз при входе в здание компании и выходе из него. Ведение книги учета посетителей, в которой посетитель и сотрудник, к которому он явился, должны поставить свои подписи при прибытии посетителя и его уходе. Применение датированных пропусков посетителей, прикрепляемых на одежду в видном месте и возвращаемых служащему приемной при выходе из здания. Ведение книги учета подрядчиков, в которой подрядчик и сотрудник компании, утвердивший его рабочее задание, должны поставить свои подписи при прибытии подрядчика и его уходе. Применение датированных пропусков подрядчиков, прикрепляемых на одежду в видном месте и возвращаемых служащему приемной при выходе из здания. Чтобы гарантировать, что все посетители будут представляться служащему приемной, нужно организовать барьеры, не позволяющие проникнуть в здание компании без его ведома и без выполнения регистрационных процедур. Использовать для этого турникеты или что-либо подобное необязательно. Например, для организации потока посетителей через приемную можно использовать диван (см. рис. 7).  Рис. 7. Два плана приемной План, показанный слева, облегчает несанкционированное проникновение на территорию компании, позволяя злоумышленнику скрыться за подлинным сотрудником компании. Если же доступ в компанию организован по изображенной справа схеме, никакой посетитель не сможет пройти мимо стола служащего приемной незамеченным. Кроме того, в этом случае компьютер не ограничивает имеющийся у служащего приемной обзор. Проход на территорию компании нужно сделать достаточно широким, чтобы посетители, в том числе люди в инвалидных колясках, не испытывали никаких неудобств. Встречая и регистрируя каждого посетителя, служащие приемной должны вести себя профессионально и последовательно. Каждый вход в здание компании нужно привести в соответствие этим стандартам, запретив сотрудникам использование других входов и выходов — любые черные ходы должны отсутствовать. При установке каких-либо барьеров или пропускных систем необходимо убедиться, что соблюдены все санитарные нормы, правила техники безопасности и права инвалидов. Что касается домашних систем, то реализовать в них средства авторизации всех гостей и коммивояжеров невозможно. Однако на самом деле большинство людей при визите посетителей к ним домой ведут себя гораздо более осмотрительно, чем в такой же ситуации на работе. Таким образом, важнее гарантировать, что злоумышленник не сможет получить доступ к корпоративным ресурсам. Протокол оказания ИТ-услуг вне территории компании должен включать следующие правила. Все услуги технической поддержки, в том числе восстановление работоспособности систем и обновление их конфигурации на местах, должны планироваться и утверждаться службой поддержки. Подрядчики и штатные сотрудники, устанавливающие или обслуживающие системы на местах, должны иметь удостоверения, желательно с фотографией. Пользователи должны сообщать в службу поддержки время прибытия и отъезда ее представителя. На каждое задание должен выдаваться наряд на работу, подписываемый пользователем. Пользователи никогда не должны сообщать специалисту службы поддержки свои учетные данные или регистрироваться в системе ради того, чтобы он мог получить доступ к тем или иным ресурсам. Последний пункт заслуживает особого внимания. Предоставлять специалистам по поддержке систем информацию, достаточную для выполнения работы, должен отдел обслуживания ИТ-систем. Если у инженера, прибывшего к пользователю, нет нужных прав доступа, он должен обратиться в службу поддержки. Это требование очень важно, потому что скромная должность сотрудника компании, занимающейся обслуживанием компьютеров, как нельзя лучше подходит для проведения атак. Она позволяет злоумышленнику демонстрировать свою принадлежность к официальным техническим службам и в то же время предлагать помощь. Мобильные сотрудники часто используют свои компьютеры в поездах, аэропортах, ресторанах и других людных местах. Ясно, что исключить возможность наблюдения за сотрудником в таких условиях нельзя, но в корпоративную политику безопасности все равно нужно включить рекомендации по уменьшению риска кражи личной и корпоративной информации таким способом. Если сотрудники компании используют карманные ПК, в политике безопасности следует определить принципы управления защитой этих систем и синхронизации данных. |