Материал Аудит. воссоздание официальных звонков от банковских и других ivr (англ. Interactive Voice Response) систем 40, с. 175

Скачать 3.81 Mb. Скачать 3.81 Mb.

|

|

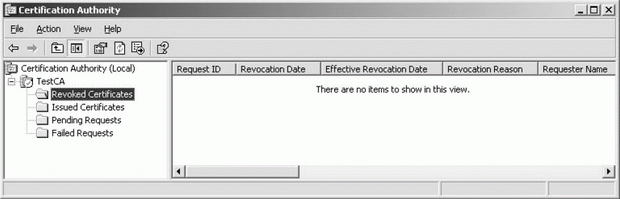

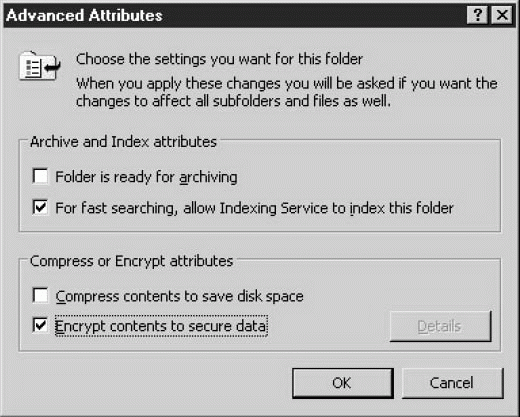

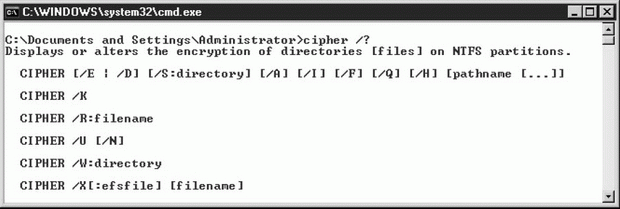

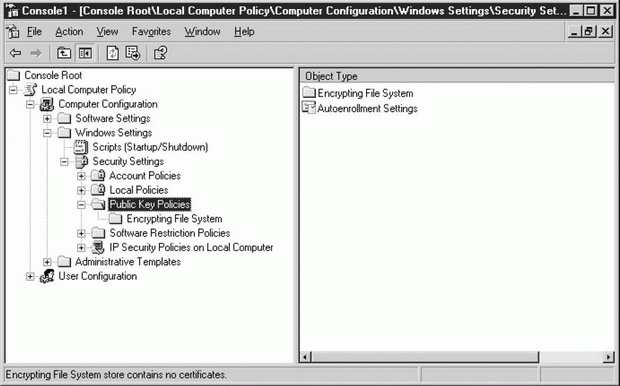

Тема 4. Безопасность WINDOWS SERVER 2003 Аутентификация Windows Server 2003 Аутентификация - это проверка того, что данное лицо соответствует опознавательным данным, которые он предъявляет; тем самым, аутентификация является основным компонентом системы безопасности Windows Server 2003. Она подтверждает опознавательные данные ("личность") пользователя, который хочет выполнить вход на компьютер, в сеть или в домен. Используя Active Directory, Windows Server 2003 поддерживает единый вход для доступа ко всем сетевым ресурсам. Это позволяет пользователю выполнять вход в домен с помощью единственного пароля или смарт-карты и аутентифицироваться для любого ресурса в домене. Windows Server 2003 поддерживает два основных протокола для аутентификации. Kerberos V5. Используемый по умолчанию протокол аутентификации для серверов Windows 2000, Windows XP и Windows Server 2003, если они являются членами домена Active Directory. Его можно использовать для интерактивного входа по паролю или смарт-карте. NTLM. Поддерживается для совместимости с Windows 95, Windows 98, Windows Me и Windows NT 4, которые используют NTLM для подсоединения к сети. Компьютеры, работающие с Windows Server 2003, используют NTLM при подсоединении или доступе к ресурсам в домене Windows NT 4. Аутентификация NTLM Операционные системы Microsoft Windows 9x и Windows NT не могут использовать Kerberos, поэтому они используют NTLM для аутентификации в домене Windows Server 2003. В защите NTLM имеются "слабые места", которые позволяют специалистам по взлому паролей дешифровать NTLM-аутентификацию. Чтобы воспрепятствовать этому, Microsoft разработала NTLM версии 2. Клиенты и серверы Windows 2000, а также Windows XP будут продолжать аутентифицироваться на контроллерах доменов Windows Server 2003 с помощью Kerberos независимо от того, что используется, - NTLM или NTLMv2. Примечание. Подробнее об активизации NTLMv2 в более ранних версиях Windows см. в статье 239869 Microsoft Knowledge Base "How to Enable NTLM 2 Authentication for Windows 95/98/2000/NT" по адресу http://support.microsoft.com. Аутентификация NTLM для telnet Для клиента telnet (сетевого теледоступа) в Windows 2000 добавлена поддержка аутентификации NTLM. Это позволяет клиенту telnet в Windows 2000 или Windows Server 2003 выполнять вход на сервер telnet Windows Server 2003 с помощью аутентификации NTLM. Для доступа к серверу telnet пользователи могут использовать свое локальное пользовательское имя и пароль Windows 2000 или информацию доменной учетной записи. Если аутентификация NTLM не используется, то пользовательское имя и пароль передаются на сервер telnet в виде нешифрованного текста. В результате эти данные могут быть перехвачены злоумышленником в сети. При аутентификации NTLM клиент использует для аутентификации средства безопасности Windows Server 2003, и у пользователя не запрашиваются пользовательское имя и пароль. Пользовательское имя и пароль передаются на сервер в шифрованном виде. После аутентификации все команды передаются в виде нешифрованного текста. Примечание. Microsoft Terminal Server является более защищенной по сравнению с telnet. Terminal Server можно блокировать, используя в основном те же процессы, что используются для усиления защиты серверов Windows. Обзор Kerberos Протокол аутентификации Kerberos обеспечивает взаимную защиту между клиентами и серверами, а также между серверами. Когда пользователь выполняет вход, используя пользовательское имя/пароль или смарт-карту, компьютер находит сервер Active Directory и службу аутентификации Kerberos. Затем Kerberos выдает так называемые билеты (ticket), чтобы разрешить доступ к сетевым службам. Эти билеты содержат шифрованные данные, включая шифрованный пароль, подтверждающий опознавательные данные пользователя для этой службы. Главным компонентом Kerberos является Центр распространения ключей (KDC - Key Distribution Center). KDC запускается на каждом контроллере домена как часть Active Directory и используется для хранения паролей и информации учетных записей клиентов. Windows Server 2003 реализует KDC как доменную службу и использует Active Directory домена как ее базу данных с информацией учетных записей. В процесс аутентификации Kerberos входят следующие шаги. 1. Пользователь на клиентском компьютере аутентифицируется для KDC с помощью пароля или смарт-карты. 2. KDC выдает клиенту специальный билет, позволяющий получить билет (TGT - Ticket-granting ticket), чтобы разрешить ему доступ к предоставляющей билеты службе (TGS - Ticket-granting service) на контроллере домена. 3. TGS выдает клиенту билет на обслуживание. 4. Этот билет подтверждает опознавательные данные пользователя для службы и опознавательные данные службы для пользователя. Реализация Kerberos в Windows Server 2003 По умолчанию Kerberos обладает свойствами прозрачности и защищенности в Windows Server 2003. Это освобождает вас от необходимости знать, каким образом реализован Kerberos. Примечание. Администраторам домена или предприятия не следует вносить изменения в реализацию Kerberos по умолчанию без ясного понимания цели этих изменений, а также их влияния на домен. После внесения изменений на одном контроллере домена настройки реплицируются на все остальные контроллеры домена. Любые изменения политики Kerberos окажут влияние на все компьютеры домена. Если вам необходимо внести изменения в политику Kerberos, выполните следующие шаги. 1. Откройте оснастку Active Directory Users and Computers. 2. В дереве консоли щелкните правой кнопкой на данном домене. 3. Выберите пункт Properties (Свойства) и затем щелкните на вкладке Group Policy (Групповая политика). 4. Щелкните на кнопке Edit. 5. В дереве консоли щелкните на Kerberos Policy (в последовательности Computer Configuration/ Windows Settings/Security Settings/Account Policies/Kerberos Policy). 6. Дважды щелкните на политике Kerberos, которую хотите модифицировать. 7. Внесите изменения в эту политику и затем щелкните на кнопке OK. Имеется несколько относящихся к Kerberos политик, которые можно модифицировать, если это крайне необходимо. Enforce User Login Restrictions. Указывает, что KDC должен проверять наличие у пользователя права "Log on locally" (Локальный вход) или "Access this computer from the Network" (Доступ к данному компьютеру из сети). Если пользователь не имеет одного из этих прав, то билет на обслуживание не выдается. Эта политика включена по умолчанию. Maximum Lifetime That a User Ticket Can Be Renewed. Задает максимальный срок действия билета TGT или сеансового библиотека. По умолчанию 7 дней. Maximum Service Ticket Lifetime. Задает количество минут, в течение которых действителен билет на обслуживание. Это должно быть значение от 10 минут до времени, заданного в политике "Maximum User Ticket Lifetime". По умолчанию 600 минут. Maximum Tolerance for Synchronization of Computer Clocks. Задает максимально допустимое отличие в минутах между таймерами компьютера-сервера KDC и клиентского компьютера. Таймеры этих машин должны быть синхронизированы с максимально возможной точностью. По умолчанию 5 минут. Maximum User Ticket Lifetime. Задает количество часов, в течение которых действителен билет Kerberos TGT. По истечении этого времени должен быть получен новый билет или обновлен старый. По умолчанию 10 минут. Имеется также небольшое число других опций Kerberos. Для доступа к этим опциям нужно выбрать пользователя в окне Active Directory Users and Computers и щелкнуть на Properties. Smart Card Is Required for Interactive Logon. Требует, чтобы пользователь выполнял вход с помощью смарт-карты. По умолчанию эта политика отключена. Use DES Encryption for This Account.Требует использования 56-битного DES-шифрования вместо 128-битного RC4, используемого в Microsoft Kerberos. Поскольку метод DES защищен намного меньше, чем RC4, использование DES не рекомендуется. По умолчанию эта политика отключена. Хотя Kerberos существенно повышает защищенность по сравнению с прежними протоколами аутентификации, его безопасность в целом все еще основывается на пароле пользователя. В результате слабая политика паролей может обесценить все преимущества Kerberos. Один из способов разрешения данной проблемы - это использование смарт-карт. Реализация смарт-карт Windows Server 2003, как и Windows 2000, поддерживает использование смарт-карт для входа. На смарт-карте могут храниться сертификат пользователя и личный ключ, поэтому он может выполнять вход, установив эту карту в устройство чтения смарт-карт. После этого компьютер запрашивает у пользователя его личный идентификационный номер (PIN-код), чтобы разрешить этому пользователю вход в систему. Смарт-карты дают следующие преимущества по сравнению с паролями. Отпадает вопрос слабости использования пароля в Kerberos. Смарт-карты обеспечивают более сильную аутентификацию, чем пароли, поскольку для них используются шифрованные идентификационные данные. Требуется, чтобы пользователь лично установил смарт-карту для аутентификации в домене. Смарт-карта может быть блокирована после определенного числа неудачных попыток ввода PIN-кода. Это может воспрепятствовать словарным и "лобовым" атакам на смарт-карту. Windows Server 2003 использует несколько политик, чтобы определить вход в систему с помощью смарт-карт. Политика Smart Card Is Required for Interactive Logon требует использования смарт-карты для интерактивного входа в систему. Если задана эта политика, то пользователь не может использовать пароль для входа по учетной записи. Эта политика касается только интерактивных и сетевых входов, но не входов удаленного доступа, для которых используется другая политика. Смарт-карты особенно рекомендуются для наиболее важных учетных записей, например, учетных записей Administrator. Политику Smart Card Is Required for Interactive Logon не следует использовать, если пользователь должен указать пользовательское имя, пароль и имя домена для доступа к сетевым ресурсам. Инфраструктура открытых ключей и аутентификация Windows Server 2003 Windows Server 2003 использует сертификаты для разнообразных функций, таких как аутентификация по смарт-карте, аутентификация на веб-сервере, защищенная электронная почта, безопасность IP (Internet Protocol) и подписание кода (code signing). Сертификат - это цифровой документ, выданный каким-либо ответственным органом для подтверждения идентификационных данных обладателя сертификата. Он связывает открытый ключ (public key) с пользователем, компьютером или службой, которые владеют соответствующим личным ключом (private key). В сертификат обычно включается информация о пользователе или компьютере, которому выдан этот сертификат, информация о самом сертификате и (обычно) о так называемом Центре сертификации (ЦС) (Certificate authority [CA]), который выдал сертификат. Сертификаты обычно содержат следующую информацию. Открытый ключ пользователя. Часть идентифицирующей информации о пользователе, например, его имя и адрес электронной почты. Срок действия этого сертификата. Информация о поставщике этого сертификата. Цифровая подпись поставщика, которая связывает открытый ключ пользователя и его уникальную идентифицирующую информацию. Примечание. Хотя сертификаты использовались и в предыдущих операционных системах Windows, они не были широко распространены как средство системы безопасности. Эта ситуация изменяется с ростом числа организаций, развертывающих Active Directory. Обычно сертификаты действуют только в течение указанного периода времени, который тоже включается в сертификат. По истечении периода действия сертификата пользователи должны запрашивать новый сертификат. При использовании сертификатов Windows Server 2003 доверяет тому, что поставщик сертификата удостоверил идентификационные данные пользователя сертификата. Сервер обозначает поставщика сертификатов как доверяемый корневой ЦС, помещая сертификат этого поставщика, подписанный его собственной подписью, в хранилище сертификатов доверяемых корневых ЦС на хост-компьютере. Для управления этими ЦС в Windows Server 2003 используется служба Certificate Services. Таким образом, ЦС несет ответственность за создание и удостоверение идентификационных данных обладателей сертификатов. Вы можете управлять службой Certificate Services с помощью консоли MMC Certification Authority (Центр сертификации).  Шаблоны сертификатов Шаблон сертификата - это набор правил и настроек, которые применяются к запросам сертификатов. Для каждого типа сертификатов должен быть сконфигурирован шаблон сертификата. Шаблоны сертификатов можно настраивать в центрах сертификации (ЦС) предприятий Windows Server 2003, и они хранятся в Active Directory для использования всеми ЦС в домене. Это позволяет вам выбрать шаблон по умолчанию или модифицировать существующие шаблоны, чтобы создавать настраиваемые шаблоны. В Windows Server 2003 имеется несколько типов шаблонов сертификатов. Server Authentication Certificates (Сертификаты для аутентификации серверов). Используются для аутентификации серверов перед клиентами. Client Authentication Certificates (Сертификаты для аутентификации клиентов). Используются для аутентификации клиентов перед серверами. Code Signing Certificates (Сертификаты для подписания кода). Используются для подписания активного содержимого и приложений, чтобы гарантировать их поступление от доверяемого источника. Secure Email Certificates (Сертификаты для защищенной почты). Используются для подписания сообщений электронной почты. Encrypting File System Certificates (Сертификаты для шифрующей файловой системы). Применяются для шифрования и дешифрования симметричного ключа, используемого файловой системой Encrypting File System (EFS) Windows Server 2003. File Recovery Certificates (Сертификаты для восстановления файлов). Используются для шифрования и дешифрования симметричного ключа, используемого для восстановления данных, шифрованных с помощью файловой системы EFS Windows Server 2003. Защита данных с помощью EFS (Encrypting File System) Windows Server 2003 Аналогично Windows 2000 и Windows XP система Windows Server 2003 может защищать данные на дисках формата NTFS с помощью EFS. EFS не работает на дисках, отформатированных с помощью FAT32. При шифровании файла ему присваивается уникальный ключ шифрования, с помощью которого можно дешифровать его данные. Этот ключ шифрования затем шифруется с помощью открытого ключа данного пользователя. Ключ шифрования файла защищается также открытым ключом других пользователей, которым были предоставлены полномочия на дешифрование этого файла, а также назначенного агента восстановления. Важно также понять, что когда шифрованные с помощью EFS файлы передаются через сеть, они не защищены, если не реализован IPSec (Internet Protocol Security). Внимание. Хотя алгоритм шифрования EFS считается очень защищенным, шифрованные данные могут быть прочитаны хакером, если он "разгадает" пароль пользователя или администратора. Для защиты шифрованных данных критически важно иметь сильные пароли. Существуют два метода шифрования файлов и папок с помощью EFS. Основной способ - это шифрование папки или файла с помощью Windows Explorer (Проводник). 1. Щелкните правой кнопкой на файле или папке. 2. Выберите Properties/General/Advanced (Свойства/Общие/Дополнительно). 3. Установите флажок Encrypt Contents To Secure Data (Шифровать содержимое для защиты данных). Данные шифруются автоматически и совершенно прозрачным образом для пользователя.  Можно также использовать программу, которая называется cipher, чтобы шифровать данные с помощью EFS. Cipher можно вызывать из командной строки для шифрования файлов, папок и подпапок, которые указываются как параметры.  Вопросы администрирования, связанные с EFS При резервном копировании шифрованных файлов они остаются шифрованными. После операции восстановления шифрованных данных эти данные тоже остаются шифрованными. Одна из основных проблем восстановления шифрованных данных возникает в тех случаях, когда соответствующий пользователь увольняется из компании или когда эти данные запрашиваются правовыми органами. При таком восстановлении данных требуется дешифрование файла без личного ключа этого пользователя. Чтобы восстановить шифрованный файл, требуется агент восстановления для выполнения следующих шагов. 1. Резервное копирование шифрованных файлов. 2. Перемещение файлов резервной копии в какую-либо защищенную систему. 3. Импорт сертификата восстановления файлов и личного ключа в эту защищенную систему. 4. Восстановление файлов из резервной копии. 5. Дешифрование файлов с помощью Windows Explorer или команды cipher. Администратор может использовать оснастку Group Policy, чтобы определить политику восстановления данных для отдельных компьютеров, доменов или организационных единиц (OU). Центр сертификации (ЦС) может выдавать сертификаты восстановления с помощью оснастки MMC Certificates. При работе в домене Windows Server 2003 реализует политику восстановления по умолчанию для домена, когда создается первый контроллер домена. Администратор домена назначается как агент восстановления. Чтобы изменить политику восстановления для локального компьютера. 1. Щелкните на кнопке Start и затем на кнопке Run. 2. Введите mmc и затем щелкните на кнопке OK, чтобы запустить консоль управления Microsoft (MMC). 3. В меню Console щелкните на Add/Remove Snap-ins (Добавление/удаление оснасток) и затем щелкните на кнопке Add. 4. Добавьте Group Policy Object Editor (Редактор объектов Group Policy). 5. В Group Policy Object проследите, чтобы был представлен текст "Local Computer" и щелкните на кнопке Finish. Щелкните на кнопке Close и затем щелкните на кнопке OK. 6. В последовательности Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Public Key Policies щелкните правой кнопкой на Encrypting File System и затем выполните одно из следующих действий.  Чтобы назначить пользователя как дополнительного агента восстановления с помощью мастера Add Recovery Agent Wizard, щелкните на кнопке Add Data Recovery Agent (Добавить агента восстановления данных). Агентами восстановления можно назначать только пользователей, имеющих сертификат агента восстановления. Чтобы разрешить системе EFS работать без агентов восстановления, щелкните на All Tasks (Все задачи) и затем щелкните на Do Not Require Data Recovery Agents (Не требовать агентов восстановления данных). Чтобы удалить эту политику EFS и всех агентов восстановления, щелкните на All Tasks и затем щелкните на Delete Policy (Удалить политику). После выбора этого варианта пользователи по-прежнему смогут шифровать файлы на данном компьютере. |